Zásady hesel Azure Active Directory definují požadavky na hesla pro uživatele tenanta, včetně složitosti hesla, délky, vypršení platnosti hesla, nastavení uzamčení účtu a některých dalších parametrů. V tomto článku se podíváme na to, jak spravovat zásady hesel v Azure AD.

Azure AD má výchozí zásady hesel aplikované na všechny účty, které jsou vytvořeny v cloudu (nesynchronizované z místní Active Directory přes Azure AD Connect).

Definuje následující nastavení, která nemůže změnit správce tenanta Azure/Microsoft 365:

- Povolené znaky:

A-Z,a-z,0-9,spacea speciální symboly@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - Složitost hesla: alespoň 3 ze 4 skupin znaků (velká písmena, malá písmena, čísla a symboly)

- Délka hesla: minimálně 8, maximálně 256 znaků

- Uživatel nemůže použít předchozí heslo

Obsah:

- Jak změnit zásady vypršení platnosti hesla v Azure AD

- Nastavení uzamčení účtu v Azure AD

- Zabraňte používání slabých a oblíbených hesel ve službě Azure AD

Jak změnit zásady vypršení platnosti hesla v Azure AD

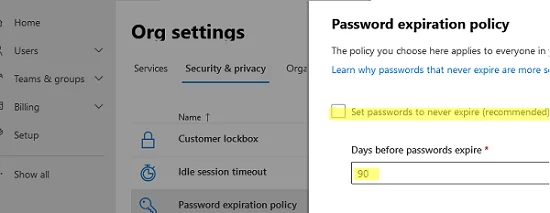

Ve výchozím nastavení nikdy nevyprší platnost hesla uživatele v Azure AD (Microsoft 365). Vypršení platnosti hesla však můžete povolit prostřednictvím Centra pro správu Microsoft 365:

- Přejít naCentrum pro správu Microsoft 365->Nastavení->Zabezpečení a soukromí->Zásady vypršení platnosti hesla;

- Zakázat možnostNastavit heslo tak, aby nikdy nevypršelo (doporučeno);

- V tomto případě:

Platnost hesla nastavena na90 dní

Začne se zobrazovat upozornění na změnu hesla14 dní předemdatum vypršení platnosti.

Společnost Microsoft doporučuje, abyste nepovolovali vypršení platnosti hesla, pokud vaši uživatelé Azure používají vícefaktorové ověřování (MFA).

Ke změně nastavení vypršení platnosti hesla uživatele můžete použít modul MSOnline PowerShell. Stačí nainstalovat modul (v případě potřeby) a připojit se ke svému tenantovi:

Install-Module MSOnline

Connect-MsolService

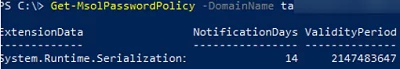

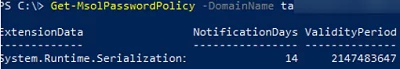

Zkontrolujte aktuální nastavení zásad vypršení platnosti hesla v Azure AD:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Zásady vypršení platnosti hesla a nastavení oznámení v Azure AD můžete změnit pomocí PowerShellu:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

Nastavení vypršení platnosti hesla pro konkrétního uživatele můžete spravovat pomocí modulu Azure AD:

Connect-AzureAD

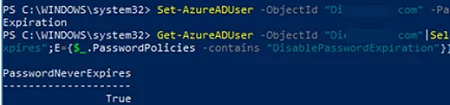

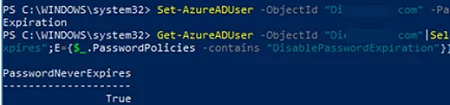

PovolitHeslo nikdy nevypršímožnost pro konkrétního uživatele:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Zobrazit datum vypršení platnosti hesla uživatele:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Povolit uživateli vypršení platnosti hesla:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

Nastavení uzamčení účtu v Azure AD

Dalším parametrem zásad hesla Azure, který může správce nakonfigurovat, jsou pravidla uzamčení uživatele v případě zadání nesprávného hesla. Ve výchozím nastavení je účet uzamčen na 1 minutu po 10 neúspěšných pokusech o ověření pomocí nesprávného hesla. Všimněte si, že doba uzamčení se prodlužuje po každém dalším neúspěšném pokusu o přihlášení.

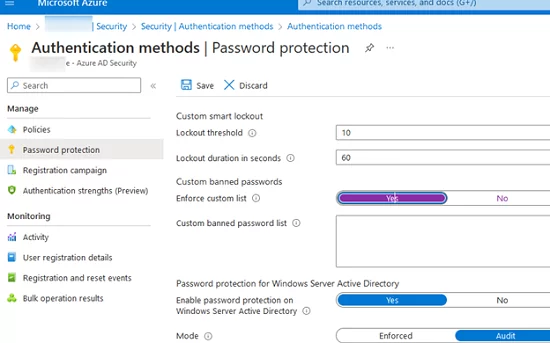

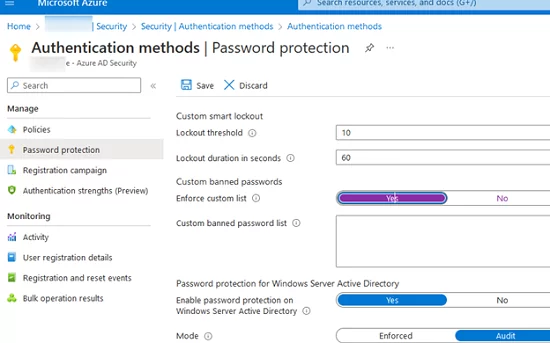

Nastavení uzamčení můžete nakonfigurovat v následující části Azure Portal ->Azure Active Directory->Zabezpečení->Metody ověřování —> Ochrana heslem.

Možnosti, které můžete změnit, jsou:

- Práh uzamčení– počet neúspěšných pokusů o přihlášení před uzamčením účtu (ve výchozím nastavení 10);

- Doba trvání uzamčení v sekundách– ve výchozím nastavení 60 sekund.

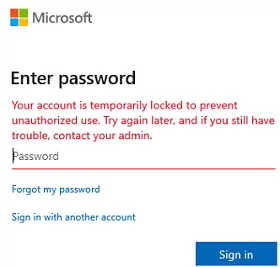

Pokud je jeho účet uzamčen, uživateli Azure se zobrazí následující oznámení:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Přečtěte si, jak zkontrolovat přihlašovací protokoly uživatelů v Azure AD.

Zabraňte používání slabých a oblíbených hesel ve službě Azure AD

K dispozici je samostatnéOchrana heslem Azure ADfunkce, která vám umožňuje blokovat používání slabých a oblíbených hesel (jako P@ssw0rd, Pa$$word atd.).

Modul DSInternals PowerShell můžete použít ke kontrole slabých uživatelských hesel v místní službě Active Directory.

Můžete definovat svůj vlastní seznam slabých hesel vAzure Active Directory->Zabezpečení->Metody ověřování —> Ochrana heslem. Povolte možnostVynutit vlastní seznama přidejte seznam hesel, která chcete zakázat (až 1000 hesel).

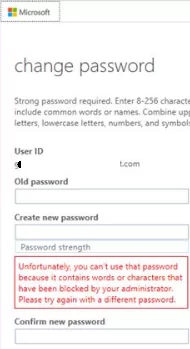

Když se uživatel Azure AD pokusí změnit své heslo na jedno ze seznamu zakázaných, zobrazí se oznámení:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Tato nastavení se ve výchozím nastavení použijí pouze pro cloudové uživatele v Azure.

Pokud chcete použít seznam zakázaných hesel pro místní uživatele služby Active Directory DS, musíte udělat toto:

Další čtení:Konfigurace RemoteApps hostovaných v systému Windows 10/11 (bez Windows Server)

- Ujistěte se, že máte předplatné Azure AD Premium P1 nebo P2;

- Povolte možnostPovolte ochranu heslem ve Windows Server Active Directory;

- Výchozí konfigurace umožňuje pouze audit zakázaného použití hesla. Takže po testování přepněteRežimmožnostVynuceno;

- Nasaďte službu proxy ochrany hesel Azure AD (

AzureADPasswordProtectionProxySetup.msi) na jednom z místních hostitelů; - Nainstalujte Azure AD Password Protection (

AzureADPasswordProtectionDCAgentSetup.msi) na všech řadičích domény ADDS.

Pokud chcete, aby se zásady hesel Azure použily na uživatele synchronizované ze služby AD DS prostřednictvím Azure AD Connect, musíte povolit možnost EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

Ujistěte se, že jste ve své místní službě Active Directory nakonfigurovali dostatečně silné zásady hesla domény. Jinak si synchronizovaní uživatelé mohou nastavit libovolné heslo, včetně těch, které jsou slabé a nezabezpečené.

V tomto případě, když se heslo uživatele změní nebo resetuje v místní službě Active Directory, uživatel se zkontroluje podle seznamu zakázaných hesel v Azure.

Pokud máte povolenou synchronizaci Azure AD Connect, můžete použít své vlastní zásady hesel z místní služby Active Directory a aplikovat je na cloudové uživatele. Chcete-li to provést, musíte vytvořit zásadu hesla Fine Grained Security v místním AD a propojit ji se skupinou obsahující uživatele synchronizované s cloudem. V tomto případě se Azure Active Directory bude řídit zásadami hesel vaší místní domény.

![Jak získat zdarma Gemini ai Pro v hodnotě 19 500 GBP za jeden rok [průvodce]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/08/Gemini-AI-Pro-free-studentsjpg.jpg)