LockBit Green je nová varianta ransomwaru LockBit, který byl poprvé ohlášen kolektivem VX-Underground pro kybernetickou bezpečnost. Je založen naunikl zdrojový kód Conti ransomwarea je navržen tak, aby cílil na cloudové služby.LockBit Green je třetí verzí ransomwaru LockBit, přičemž předchozí varianty byly sledovány jako LockBit Red a LockBit Black. Gang LockBit RaaS vydal LockBit Green, který je k dispozici jejich přidruženým společnostem pomocí funkce builder na portálu LockBit. Gang upravil jejichVarianta ransomwaru VMware ESXI, což je hypervizor podnikové třídy typu 1 vyvinutý společností VMware pro nasazení a obsluhu virtuálních strojů. Odborníci na SalvageData doporučují proaktivní opatření na zabezpečení dat, jako je pravidelné zálohování, přísné postupy kybernetické bezpečnosti a udržování softwaru v aktuálním stavu, aby se chránili před útoky ransomwaru. A,v případě útoku ransomware kontaktujte nášodborníci na obnovu ransomwaruihned.

Jaký druh malwaru je LockBit Green?

LockBit Green je typ malwaru, známý jako ransomware, který šifruje data obětí a poté požaduje výkupné, obvykle placené v kryptoměně, výměnou za dešifrovač. LockBit Green používá nový šifrátor založený na Conti. Ransomware zašifruje data oběti a k názvům všech zašifrovaných souborů přidá náhodnou příponu. Proces šifrování je automatický a cílí na zařízení v doménách Windows. Klíč AES je generován pomocí BCryptGenRandom a pro rychlejší šifrování zašifruje pouze první 4 kB souboru a připojí je k náhodným příponám. Ransomware se obvykle spouští prostřednictvím příkazového řádku, protože přijímá parametry cest k souborům nebo adresářů, pokud je to žádoucí, aby zašifroval pouze konkrétní cesty.

Vše, co víme o LockBit Green Ransomware

Potvrzené jméno

- Virus LockBit Green

Typ hrozby

- Ransomware

- Kryptovirus

- Skříňka na soubory

- Dvojité vydírání

Přípona šifrovaných souborů

- Náhodné rozšíření

Zpráva požadující výkupné

- !!!-Obnovit-Moje-soubory-!!!.txt

Názvy detekcí

- AvastWin32:Conti-B [Ransom]

- AVGWin32:Conti-B [Ransom]

- EmsisoftGen:Variant.Ser.Zusy.4033 (B)

- MalwarebytesGeneric.Ransom.FileCryptor.DDS

- KasperskyUDS:DangerousObject.Multi.Generic

- SophosMal/Generic-S

- MicrosoftVýkupné:Win32/Conti.AD!MTB

Distribuční metody

- Phishingové e-maily

- Kompromitované servery.

- Hrubé vynucení VPN pověření

- Zneužívání zranitelností.

- Sociální inženýrství

- Škodlivé reklamy a webové stránky

- Využití protokolu RDP (Remote Desktop Protocol)

- Útoky na dodavatelský řetězec

Důsledky

Viz také:BlackSuit Ransomware: Kompletní průvodce

- Soubory jsou zašifrovány a uzamčeny až do zaplacení výkupného

- Únik dat

- Dvojité vydírání

Je k dispozici bezplatný decryptor?

Žádný.V současné době není k dispozici žádný známý veřejný dešifrovací nástroj pro ransomware LockBit Green.

Co jsou IOC Ransomwaru LockBit Green?

Indicators of Compromise (IOC) jsou artefakty pozorované v síti nebo v operačním systému, které s vysokou spolehlivostí indikují narušení počítače. MOV lze použít k včasné detekci budoucích pokusů o útok pomocí systémů detekce narušení a antivirového softwaru. Jsou to v podstatě digitální verze důkazů zanechaných na místě činu a potenciální MOV zahrnují neobvyklý síťový provoz, privilegovaná přihlášení uživatelů z cizích zemí, podivné požadavky DNS, změny systémových souborů a další. Když je detekován IOC, bezpečnostní týmy vyhodnotí možné hrozby nebo ověří jeho pravost. IOC také poskytují důkazy o tom, k čemu měl útočník přístup, pokud by do sítě pronikl. Mezi indikátory kompromisu (IOC) LockBit Green ransomware patří:

- Šifrované soubory s náhodnou příponou přidanou k jejich názvům souborů

- Výkupné nebo zpráva zobrazená na obrazovce oběti nebo v textovém souboru

- Neobvyklý síťový provoz nebo aktivita, jako je přenos velkého množství dat na neznámá místa

- Podezřelé procesy nebo služby běžící v systému oběti

- Změny nastavení nebo konfigurací systému, jako je zakázání bezpečnostního softwaru nebo úprava klíčů registru

Pokud je detekován některý z těchto příznaků, je důležité izolovat postižený systém od sítě a vyhledat pomoc kvalifikovaného bezpečnostního odborníka, aby útok prošetřil a napravil. Doporučuje se také pravidelně zálohovat důležitá data a implementovat osvědčené bezpečnostní postupy, aby se zabránilo útokům ransomwaru.

Haše souborů ransomwaru LockBit Green

Soubory hash ransomwaru jsou jedinečné identifikátory, které představují konkrétní soubor nebo sadu souborů, které byly zašifrovány ransomwarem. Tyto hashe lze použít k identifikaci a sledování ransomwarových útoků a k vývoji signatur pro antivirový software k detekci a blokování ransomwarových infekcí. Hashe souborů LockBit Green:

- 102679330f1e2cbf41885935ceeb2ab6596dae82925deec1aff3d90277ef6c8c

- 32eb4b7a4d612fac62e93003811e88fbc01b64281942c25f2af2a0c63cdbe7fa

- 5c5c5b25b51450a050f4b91cd2705c8242b0cfc1a0eaeb4149354dbb07979b83

- 7509761560866a2f7496eb113954ae221f31bc908ffcbacad52b61346880d9f3

- 924ec909e74a1d973d607e3ba1105a17e4337bd9a1c59ed5f9d3b4c25478fe11

- ac49a9ecd0932faea3659d34818a8ed4c48f40967c2f0988eeda7eb089ad93ca

- fc8668f6097560f79cea17cd60b868db581e51644b84f5ad71ba85c00f956225

- ffa0420c10f3d0ffd92db0091304f6ed60a267f747f4420191b5bfe7f4a513a9

Co je v poznámce o výkupném LockBit Green

Výkupné pro LockBit Green je totožné s tím, který používá LockBit Black, a název souboru výkupného byl změněn na „!!!-Restore-My-Files-!!!.txt“. Výkupné LockBit Green uvádí, že data byla ukradena a zašifrována, a varuje, že pokud nebude výkupné zaplaceno, ukradená data budou prozrazena nebo prodána. Příznaky příkazového řádku pro LockBit Green jsou totožné s příznaky Conti v3, což z něj dělá derivát původního zdrojového kódu.Je důležité si uvědomit, že zaplacení výkupného nezaručuje, že útočníci poskytnou dešifrovací klíč a může vést k dalším útokům.

Pokud si uvědomíte, že jste obětí ransomwaru, kontaktování odborníků na odstranění ransomwaru SalvageData vám poskytne bezpečnou službu obnovy dat a odstranění ransomwaru po útoku.

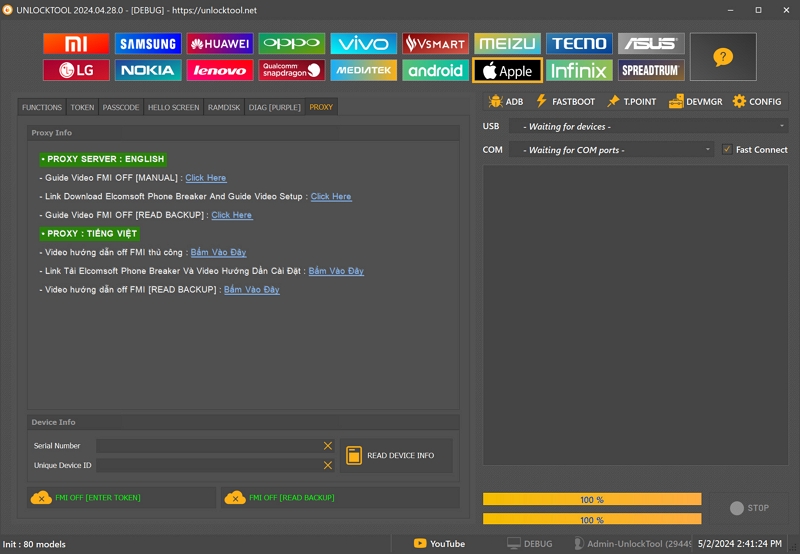

LockBit Green získává přístup ke cloudovým službám různými způsoby. Zde je několik metod, které LockBit Green ransomware může použít k cílení na cloudové služby:

- Zneužívání zranitelností.Ransomware může zneužít slabá místa v cloudové infrastruktuře, jako jsou nesprávné konfigurace nebo zastaralý software, k získání neoprávněného přístupu. To může zahrnovat zneužívání slabých hesel, neopraveného softwaru nebo nezabezpečených síťových konfigurací.

- Phishing a sociální inženýrství.Provozovatelé ransomwaru mohou pomocí phishingových e-mailů nebo jiných technik sociálního inženýrství přimět uživatele, aby klikali na škodlivé odkazy nebo stahovali infikované přílohy. Tyto e-maily mohou být navrženy tak, aby vypadaly legitimně a mohou obsahovat přesvědčivé zprávy nebo se vydávat za důvěryhodné entity.

- Hrubé vynucení VPN pověření.V některých případech může LockBit Green dorazit prostřednictvím hrubého vynucení nezabezpečených přihlašovacích údajů VPN. K tomu může dojít, když jsou pro přístup VPN použita slabá nebo snadno uhodnutelná hesla.

- Škodlivé reklamy a webové stránky.Ransomware může být také distribuován prostřednictvím škodlivých nebo kompromitovaných webových stránek. Uživatelé mohou nevědomky navštívit napadené webové stránky nebo kliknout na škodlivou reklamu, která si pak může stáhnout a spustit ransomware do jejich systému.

- Využití protokolu RDP (Remote Desktop Protocol).Provozovatelé ransomwaru se mohou pokusit zneužít slabá nebo nesprávně nakonfigurovaná připojení protokolu RDP (Remote Desktop Protocol) k získání přístupu ke cloudovým službám. Jakmile se dostanou do sítě, mohou se pohybovat bočně a infikovat další systémy.

- Útoky na dodavatelský řetězec.Ransomware lze také zavést do cloudových služeb prostřednictvím útoků na dodavatelský řetězec. To zahrnuje kompromitování důvěryhodných dodavatelů softwaru nebo poskytovatelů služeb a využívání jejich přístupu k distribuci ransomwaru svým zákazníkům.

- Kompromitované servery.Operátoři LockBit často získávají přístup k sítím prostřednictvím kompromitovaných serverů. Mohou zneužít slabá místa v serverovém softwaru nebo získat přístup prostřednictvím kompromitovaných přihlašovacích údajů získaných od přidružených společností nebo jiných aktérů ohrožení.

Jak LockBit Green ransomware infikuje počítač nebo síť?

Ransomware LockBit Green funguje tak, že zašifruje data oběti pomocí nového šifrovače založeného na Conti. Zde je rozpis toho, jak proces šifrování obvykle funguje:

Infekce

LockBit Green získává přístup k počítači nebo síti různými způsoby, jako jsou phishingové e-maily, kompromitované servery nebo zneužívání zranitelností.

Šifrování

Jakmile se dostanete do systému, LockBit Green začne šifrovat soubory oběti. Zaměřuje se na širokou škálu typů souborů, včetně dokumentů, obrázků a videí. Ransomware používá výkonný šifrovací algoritmus ke kódování dat, takže jsou bez dešifrovacího klíče nedostupná.

Přípona souboru

LockBit Green připojí k názvům souborů všech zašifrovaných souborů náhodnou příponu. Toto rozšíření je jedinečné pro každou oběť a slouží jako identifikátor ransomwaru.

Poznámka o výkupném

Po zašifrování souborů zanechá LockBit Green poznámku o výkupném. Konkrétní obsah poznámky o výkupném se může lišit, ale obvykle informuje oběť, že její data byla zašifrována, a poskytuje pokyny, jak zaplatit výkupné za získání dešifrovacího klíče.

Výkupné

Poznámka o výkupném obsahuje podrobnosti o tom, jak kontaktovat provozovatele ransomwaru a provést platbu. Je důležité si uvědomit, že zaplacení výkupného nezaručuje, že soubory budou dešifrovány, a může to povzbudit další útoky.

Neplaťte výkupné!Kontaktování služby pro odstranění ransomwaru může nejen obnovit vaše soubory, ale také odstranit jakoukoli potenciální hrozbu.

Jak zvládnout útok ransomwaru LockBit Green

Důležité:Prvním krokem po identifikaci LockBit Green IOC je uchýlit se k vašemu plánu reakce na incidenty (IRP). V ideálním případě máte Incident Response Retainer (IRR) s důvěryhodným týmem profesionálů, které lze kontaktovat 24/7/365, a ti mohou podniknout okamžitá opatření, která zabrání ztrátě dat, sníží nebo eliminují platbu výkupného a pomohou vám s případnými právními závazky. Podle našich nejlepších znalostí informací, které máme v době vydání tohoto článku, je prvním krokem, který by tým odborníků na počítačový software odpojil od obnovení infikovaného softwaru. internetu a odebrání jakéhokoli připojeného zařízení. Zároveň vám tento tým pomůže s kontaktováním místních úřadů ve vaší zemi. Pro obyvatele a podniky v USA je tomístní pobočka FBIaInternet Crime Complaint Center (IC3). Chcete-li nahlásit útok ransomwaru, musíte o něm shromáždit všechny dostupné informace, včetně:

- Snímky obrazovky výkupného

- Komunikace s herci LockBit Green (pokud je máte)

- Ukázka zašifrovaného souboru

Pokud však nemáte IRP nebo IRR, stále můžetekontaktujte odborníky na odstraňování a obnovu ransomwaru. Toto je nejlepší postup a výrazně zvyšuje šance na úspěšné odstranění ransomwaru, obnovení dat a předcházení budoucím útokům. Doporučujeme vámnechte každý infikovaný stroj tak, jak jea zavolejte anslužba nouzového obnovení ransomwaru.Restartování nebo vypnutí systému může ohrozit proces obnovy. Zachycení paměti RAM živého systému může pomoci získat šifrovací klíč a zachycení souboru dropper může být reverzní inženýrství a vést k dešifrování dat nebo pochopení toho, jak funguje.

Co NEDĚLAT pro zotavení po útoku ransomwaru LockBit Green

Musítenevymazat ransomwarea uschovejte si všechny důkazy o útoku. To je důležité prodigitální forenznítakže odborníci mohou vystopovat zpět ke skupině hackerů a identifikovat je. Úřady mohou využívat data ve vašem infikovaném systémuprozkoumat útok a najít odpovědného.Vyšetřování kybernetického útoku se neliší od jakéhokoli jiného vyšetřování trestných činů: potřebuje důkazy k nalezení útočníků.

1. Kontaktování vašeho poskytovatele reakce na incidenty

Reakce na kybernetický incident je proces reakce na kybernetický bezpečnostní incident a jeho řízení. Incident Response Retainer je servisní smlouva s poskytovatelem kybernetické bezpečnosti, která organizacím umožňuje získat externí pomoc s kybernetickými bezpečnostními incidenty. Poskytuje organizacím strukturovanou formu odborných znalostí a podpory prostřednictvím bezpečnostního partnera, což jim umožňuje rychle a efektivně reagovat během kybernetického incidentu. Zásobník odezvy na incident nabízí organizacím klid a nabízí odbornou podporu před a po kybernetickém bezpečnostním incidentu. Specifická povaha a struktura odpovědného pracovníka na incidenty se bude lišit podle poskytovatele a požadavků organizace. Dobrý zálohovač reakce na incidenty by měl být robustní, ale flexibilní a měl by poskytovat osvědčené služby ke zlepšení dlouhodobého bezpečnostního postavení organizace.Pokud se obrátíte na svého poskytovatele IR služeb, o vše ostatní se postará on.Pokud se však rozhodnete ransomware odstranit a obnovit soubory se svým týmem IT, můžete postupovat podle následujících kroků.

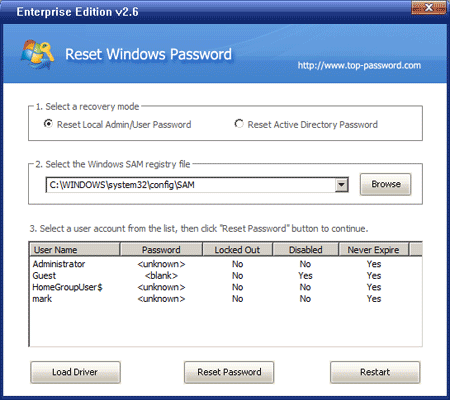

2. Identifikujte infekci ransomware

Můžeteurčit, který ransomwareinfikoval váš počítač příponou souboru (některý ransomware používá příponu souboru jako svůj název), nebo bude na poznámce o výkupném. Pomocí těchto informací můžete vyhledat veřejný dešifrovací klíč. Typ ransomwaru můžete také zkontrolovat podle jeho IOC. Indicators of Compromise (IOC) jsou digitální vodítka, která odborníci na kybernetickou bezpečnost používají k identifikaci systémových kompromitů a škodlivých aktivit v rámci sítě nebo IT prostředí. Jsou to v podstatě digitální verze důkazů zanechaných na místě činu a mezi potenciální MOV patří neobvyklý síťový provoz, privilegovaná přihlášení uživatelů z cizích zemí, podivné požadavky DNS, změny systémových souborů a další. Když je detekován IOC, bezpečnostní týmy vyhodnotí možné hrozby nebo ověří jeho pravost. MOV také poskytují důkazy o tom, k čemu měl útočník přístup, pokud by do sítě pronikl.

3. Odstraňte ransomware a odstraňte exploit kity

Před obnovením dat musíte zaručit, že vaše zařízení neobsahuje ransomware a že útočníci nemohou provést nový útok prostřednictvím sad exploitů nebo jiných zranitelností. Služba pro odstranění ransomwaru může ransomware vymazat, vytvořit forenzní dokument pro vyšetřování, odstranit zranitelnosti a obnovit vaše data. Použijte software proti malwaru/antiransomwaru ke karanténě a odstranění škodlivého softwaru.

Důležité:Kontaktováním služeb pro odstraňování ransomwaru můžete zajistit, že váš počítač a síť nebudou mít žádné stopy po ransomwaru LockBit Green. Tyto služby mohou také opravit váš systém a zabránit novým útokům.

4. K obnovení dat použijte zálohu

Zálohy jsou nejúčinnějším způsobem obnovy dat. Ujistěte se, že máte denní nebo týdenní zálohy v závislosti na využití dat.

5. Kontaktujte službu obnovy ransomwaru

Pokud nemáte zálohu nebo potřebujete pomoc s odstraněním ransomwaru a odstraněním zranitelností, kontaktujte službu pro obnovu dat. Zaplacení výkupného nezaručuje, že se vám vaše data vrátí. Jediným zaručeným způsobem, jak můžete obnovit každý soubor, je mít jeho zálohu. Pokud tak neučiníte, služby pro obnovu dat ransomwaru vám mohou pomoci dešifrovat a obnovit soubory. Odborníci na SalvageData mohou bezpečně obnovit vaše soubory a zabránit tomu, aby ransomware LockBit Green znovu napadl vaši síť. Kontaktujte naše odborníky 24 hodin denně, 7 dní v týdnu pro službu nouzového obnovení.

Zabraňte útoku ransomwaru LockBit Green

Prevence ransomwaru je nejlepším řešením pro zabezpečení dat. je jednodušší a levnější než zotavení z nich. Ransomware LockBit Green může stát budoucnost vaší firmy a dokonce zavřít její dveře. Zde je několik tipů, jak zajistitvyhnout se útokům ransomwaru:

- Nainstalujte antivirový a antimalwarový software.

- Používejte spolehlivá řešení kybernetické bezpečnosti.

- Používejte silná a bezpečná hesla.

- Udržujte software a operační systémy aktuální.

- Implementujte firewally pro větší ochranu.

- Vytvořte plán obnovy dat.

- Pravidelně plánujte zálohování, abyste ochránili svá data.

- Při e-mailových přílohách a stahování z neznámých nebo podezřelých zdrojů buďte opatrní.

- Než na reklamy kliknete, ověřte jejich bezpečnost.

- Přistupujte k webovým stránkám pouze z důvěryhodných zdrojů.

Dodržováním těchto postupů můžete posílit svou online bezpečnost a chránit se před potenciálními hrozbami.

![Příliš mnoho chyb opakování na Steam [oprava]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/03/Too-Many-Retries-error-on-Steam.png)