Pokud jste novým studentem kurzu White Hat hacking nebo Ethical Hacking, určitě jste slyšeli termín Honeypot, který se používá k nalákání potenciálních kybernetických útočníků do pasti. Také všichni bílí hackeři a experti na etické hackování používají Kali Linux OS jako svůj hlavní OS cum nástroj k řešení kybernetických útoků a ke spáchání jakéhokoli kybernetického útoku White Hat.

Kdo potřebuje nastavit Cyber Honeypot? Naučte se nastavit Honeypot

Nyní, ať už jste studentem etického hackingu nebo profesionálním hackerem, musíte se naučit, jak nastavit Honeypots, abyste odlákali potenciálního útočníka a ochránili váš cílový systém nebo web nebo server. Také, pokud jste právě začali s hackováním nebo učením se kybernetické bezpečnosti, tento trik vyčistí koncept Honeypot on Kali Linux a zároveň zvýší znalosti.

Fakta o Honeypots

- Většina odborníků na kybernetickou bezpečnost závisí na nastavení Honeypotu jako na první ochraně proti hackerům.

- Použití a mechanismus Honeypotu je poměrně jednoduchý, protože tato nastavení jsou zavedena tak, aby napodobovala jakékoli cílené nebo konkrétní webové stránky, systémy nebo archivy dat pro kybernetické útočníky. S umístěním honeypotu mohou administrátoři nejen detekovat a zaznamenávat útoky na určité služby, ale také mohou zaregistrovat původní IP adresu souvisejícího útoku, a tak se ochrana systému a detekce zločince provádí na stejném místě.

- Můžete přemýšlet o všech technikách souvisejících s hackováním, které zahrnují spoustu kódování a vyžadují obrovské odborné znalosti v daném tématu, zatímco nastavení Honeypotu je velmi jednoduché a pokud jste již nainstalovali Kali Linux na svůj počítač, je to jen otázka minut.

V tomto článku vám ukážu, jak pomocí kombinace Kali Linuxu a Pentboxu může kdokoli nastavit Honeypot připravený k použití během několika minut.

Potřeby medovníku

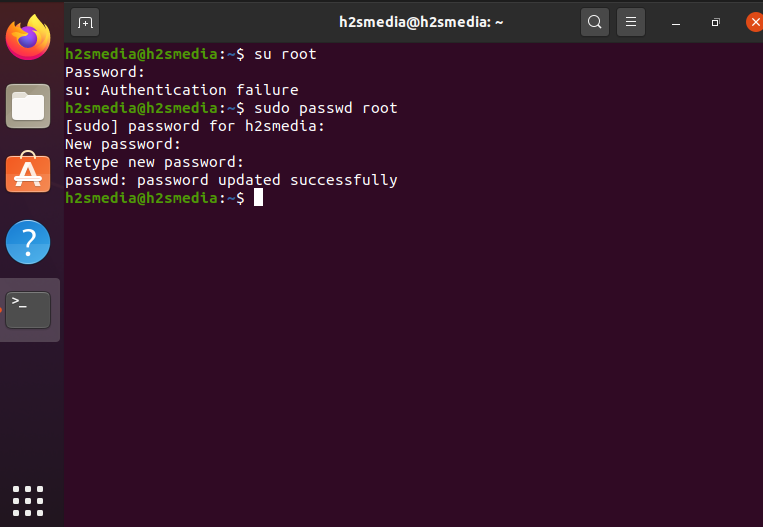

- Počítač, na kterém je nainstalován Kali Linux a v tomto počítači budete také potřebovat práva správce.

- Budete také potřebovat aplikaci s názvem Pentbox, kterou si musíte stáhnout a nainstalovat přes rozhraní příkazového řádku, abyste mohli používat oprávnění na úrovni správce.

Jak stáhnout a spustit Pentbox

- Zadejte níže v rozhraní příkazového řádku terminálu.

wget https://downloads.sourceforge.net/project/pentbox18realised/pentbox-1.8.tar.gz

- Jakmile je stahování souboru dokončeno, extrahujte soubory ze staženého archivu, což je

tar xvfz pentbox-1.8.tar.gz

- Provedením výše uvedeného kroku budete mít nový adresář (složku) s názvem pentbox-1.8. Nyní přejděte do tohoto adresáře pomocí příkazu terminálu

cd pentbox-1.8

Jak spustit Pentbox

Nyní spusťte skript Pentbox Ruby pomocí tohoto příkazu./pentbox.rb

Poznámka: Pokud nemáte ruby, nainstalujte jej před spuštěním skriptu Pentbox:

sudo apt install ruby

Aktivujte HoneyPot na svém Kali Linuxu

Po zadání příkazu by uživatele přivítalo menu v okně terminálu. Z toho menu musítevybrat 2(pro síťové nástroje) a potévybrat 3pro Honeypot, podle obrázku níže.

Nyní máte další menu, zdevybrat 1(pro rychlou automatickou konfiguraci) a spustí se naslouchání honeypotu na portu 80. Jako obrázek níže:

Test Honeypot funguje nebo ne

Nyní musíte otevřít webový prohlížeč na jiném počítači (2ndPC nebo virtuální stroj musí být připojen ke stejné síti jako Honeypot, který nastavujete) a musíte jej nasměrovat na https://SERVER_IP (kde SERVER_IP je IP adresa stroje Honeypot Kali). Zastaví vás a“Přístup odepřen”zprávu na webové stránce.

Nyní se musíte vrátit do okna terminálu Kali Linux počítače Honeypot a uvidíte, že Honeypot navázal požadované připojení z 2.ndZvažte níže uvedený obrázek.

Honeypot pro nějaké konkrétní číslo portu

Teďspustit jakoukoli konkrétní instanci,musíme spustit Honeypot v manuálním režimu. Předpokládejme, že čelíte problémům s kybernetickými útoky na SSH. Poté musíte nasadit Pentbox tak, aby poslouchal port 22. Chcete-li to vyřešit, zastavte běžící honeypot pomocí ctirl+c a znovu spusťte skript Pentbox a poté znovuSíťové nástroje->Honeypota tentokrát místo výběruRežim rychlé automatické konfiguracepřejděte na Ruční konfiguraci [Pokročilí uživatelé, více možností].

- Insert Port to Open: 22 (Můžete si vybrat i jakýkoli jiný port)

- Vložte falešnou zprávu pro zobrazení: (Cokoli chcete) Zde dáváme „Test SSh port“

- Uložit protokol s průniky: Y

- Název souboru protokolu: Stisknutím tlačítka Enter jej ponecháte jako výchozí.

- Aktivovat pípnutí při narušení: Nyní můžete také nastavit pípnutí, které oznámí jakýkoli pokus o narušení. Když je Honeypot v provozu, jakýkoli pokus o narušení SSH do počítače Kali Linux z vašeho 2. počítače nebo jakéhokoli jiného počítače v síti, budete mít pípnutí a také protokol pokusů o akce.

Pokuste se získat přístup k SSH portu Kali Linuxu z jakéhokoli jiného počítače, dostanete pípnutí, zprávu o narušení příkazové obrazovky a také podrobnosti v souboru protokolu.

Na výše uvedeném obrázku můžete vidět, že Pentbox dává výstražnou zprávu a také zjišťuje původní IP adresu. Ačkoli útočník mohl použít nějaký vyhazovač IP adres nebo maskovanou IP adresu, systém na Pentboxu dělá svou práci tím, že hlásí pouze IP adresu iniciátora. V případě maskovaného uživatele IP možná budete muset použít jiné prostředky k odhalení útočníka. Gratulujeme, k nasazení vašeho pěstního honeypotu jste nyní o krok blíže k tomu, abyste se stali expertem na kybernetickou bezpečnost White Hat.