Farvel, Microsoft LAPS, og en stor velkommen til Windows LAPS. Windows LAPS er endelig tilgængelig for både cloud- og lokale miljøer. Enhver administrator bør konfigurere Windows LAPS i Active Directory for lettere administration af den domæneforbundne enheds lokale adgangskoder. I denne artikel lærer du, hvordan du installerer Windows LAPS trin for trin.

Hvad er Windows LAPS?

Windows Local Administrator Password Solution (Windows LAPS) er en Windows-funktion, der automatisk administrerer og sikkerhedskopierer adgangskoden til en lokal administratorkonto på dine Microsoft Entra-tilsluttede eller Windows Server Active Directory-forbundne enheder. Du kan også bruge Windows LAPS til automatisk at administrere og sikkerhedskopiere Directory Services Restore Mode (DSRM)-kontoadgangskoden på dine Windows Server Active Directory-domænecontrollere. En autoriseret administrator kan hente DSRM-adgangskoden og bruge den.

Du er måske allerede bekendt med det eksisterende Microsoft-sikkerhedsprodukt kendt som Local Administrator Password Solution (LAPS). LAPS har været tilgængelig påMicrosoft Download Centeri mange år. Det bruges til at administrere adgangskoden til en bestemt lokal administratorkonto ved regelmæssigt at rotere adgangskoden og sikkerhedskopiere den til Active Directory (AD). LAPS har vist sig at være en essentiel og robust byggesten til AD-virksomhedssikkerhed på stedet. Vi vil kærligt henvise til dette ældre LAPS-produkt som "Legacy LAPS".

Windows LAPS kræver ikke, at du installerer ældre LAPS. Du kan fuldt ud implementere og bruge alle Windows LAPS-funktioner uden at installere eller henvise til ældre LAPS.

Note:Funktionen er klar til at gå ud af kassen. Du behøver ikke længere at installere en ekstern MSI-pakke! Microsoft vil levere fremtidige rettelser eller funktionsopdateringer via de normale Windows-patch-processer.

Se også:Sådan rettes fejl med adgangskodedekryptering af tilladelse til Windows LAPS-konto

Windows LAPS fordele

Brug Windows LAPS til regelmæssigt at rotere og administrere adgangskoder til lokale administratorkontoer og få disse fordele:

- Beskyttelse mod pass-the-hash og lateral-traversal angreb

- Forbedret sikkerhed til fjernsupportscenarier

- Mulighed for at logge ind på og gendanne enheder, der ellers er utilgængelige

- En finmasket sikkerhedsmodel (adgangskontrollister og valgfri adgangskodekryptering) til sikring af adgangskoder, der er gemt i Windows Server Active Directory

- Understøttelse af Entras rollebaserede adgangskontrolmodel til sikring af adgangskoder, der er gemt i Microsoft Entra ID

Windows LAPS Management

Nedenstående muligheder er tilgængelige for at administrere og overvåge Windows LAPS:

- Dialogboksen Windows Server Active Directory Brugere og computere egenskaber

- En dedikeret hændelseslogkanal

- Et Windows PowerShell-modul, der er specifikt for Windows LAPS

Der eksisterer ikke mere dedikeret LAPS Management-klient (LAPS UI), som vi havde i Legacy Microsoft LAPS.

Windows LAPS er tilgængelig på følgende OS-platforme med den angivne opdatering eller senere installeret:

- Windows 11 22H2 – 11. april 2023-opdatering

- Windows 11 21H2 – 11. april 2023-opdatering

- Windows 10 – 11. april 2023-opdatering

- Windows Server 2022 – 11. april 2023-opdatering

- Windows Server 2019 – 11. april 2023-opdatering

Note:Der er ingen licenskrav for at bruge Windows LAPS, og det er integreret i Windows OS.

Vil du finde ud af, hvilke Windows OS Builds der kører i organisationen? Læs artiklen Eksporter Windows OS build-numre.

Sådan konfigureres Windows LAPS

Følg nedenstående trin for at konfigurere Windows LAPS i Active Directory:

1. Opdater Windows Server

Sørg for, at du kører Windows Update på alle domænecontrollere. Hvis du kun opdaterer 1x Domain Controller og udvider Active Directory-skemaet (næste trin), vil det give en fejl.

2. Udvid Active Directory Schema

Der er ingen Windows LAPS-klient at downloade og installere på domænecontrolleren, som vi er vant til med Microsoft LAPS, fordi den allerede er integreret i Windows Server 2019 og nyere.

1.Kør PowerShell som administrator på domænecontrolleren.

2.Løbeipmo LAPSfor at importere LAPS-modulet.

ipmo LAPS3.Kørgcm -Modul LAPSkommando for at bekræfte, at LAPS-modulet er indlæst.

Note:Hvis der ikke er noget output efter at have kørt kommandoen ovenfor, skal du opdatere din Windows Server til den understøttede version (se ovenfor).

gcm -Module LAPSUdgangen nedenfor vises.

CommandType Name Version Source

----------- ---- ------- ------

Function Get-LapsAADPassword 1.0.0.0 LAPS

Function Get-LapsDiagnostics 1.0.0.0 LAPS

Cmdlet Find-LapsADExtendedRights 1.0.0.0 LAPS

Cmdlet Get-LapsADPassword 1.0.0.0 LAPS

Cmdlet Invoke-LapsPolicyProcessing 1.0.0.0 LAPS

Cmdlet Reset-LapsPassword 1.0.0.0 LAPS

Cmdlet Set-LapsADAuditing 1.0.0.0 LAPS

Cmdlet Set-LapsADComputerSelfPermission 1.0.0.0 LAPS

Cmdlet Set-LapsADPasswordExpirationTime 1.0.0.0 LAPS

Cmdlet Set-LapsADReadPasswordPermission 1.0.0.0 LAPS

Cmdlet Set-LapsADResetPasswordPermission 1.0.0.0 LAPS

Cmdlet Update-LapsADSchema 1.0.0.0 LAPS4.KørUpdate-LapsADSchemacmdlet.

Update-LapsAdSchema5.TrykkeEN, og følg medIndtast.

The 'ms-LAPS-Password' schema attribute needs to be added to the AD schema.

Do you want to proceed?

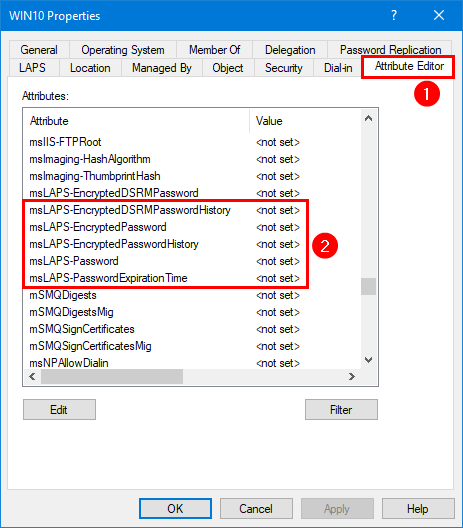

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A3. Tjek LAPS-attributter

For at bekræfte, at LapsAdSchema kørte korrekt, skal du køreUpdate-LapsAdSchemaigen med- Omfattendeparameter.

Update-LapsAdSchema -VerboseSlutningen af output er vigtig, hvilket viser, at LAPS-skemaet allerede er udvidet med attributterne:

- msLAPS-PasswordExpirationTime

- msLAPS-adgangskode

- msLAPS-EncryptedPassword

- msLAPS-EncryptedPasswordHistory

- msLAPS-EncryptedDSRMPassword

- msLAPS-EncryptedDSRMPasswordHistory

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-PasswordExpirationTime

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-Password

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedPassword

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedPasswordHistory

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedDSRMPassword

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedDSRMPasswordHistory

VERBOSE: The 'computer' classSchema already has all expected LAPS-related mayContains

VERBOSE:

VERBOSE: ProcessRecord completed

VERBOSE:

VERBOSE: EndProcessing started

VERBOSE: EndProcessing completedGå til et Windows 10/Windows 11 AD-objektegenskaber og vælgAttributfanen.

Note:Hvis du ikke kan seAttributredaktørfanen, skal du klikke i Active Directory Brugere og computere i menulinjen påUdsigtog aktivereAvancerede funktioner.

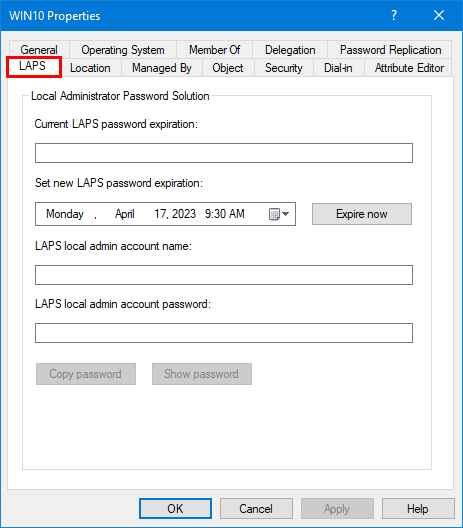

Du vil også seLAPSfanen, og du kan klikke på den. Men det er tomt for nu og vil udfylde oplysninger, når du har fuldført alle trinene.

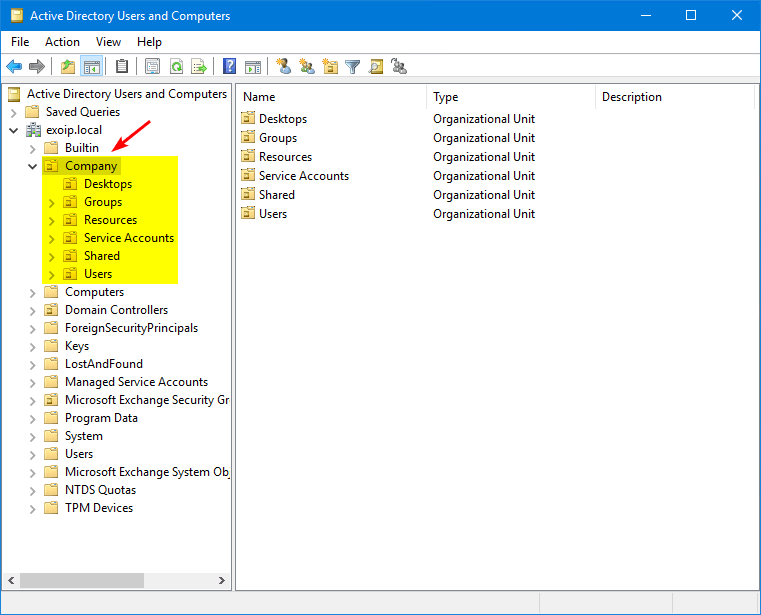

Den administrerede enhed skal have tilladelse til at opdatere sin adgangskode. Denne handling udføres ved at indstille arvelige tilladelser på den organisationsenhed (OU), enheden er i. Indstillingen vil også gælde for alle indlejrede OE'er.

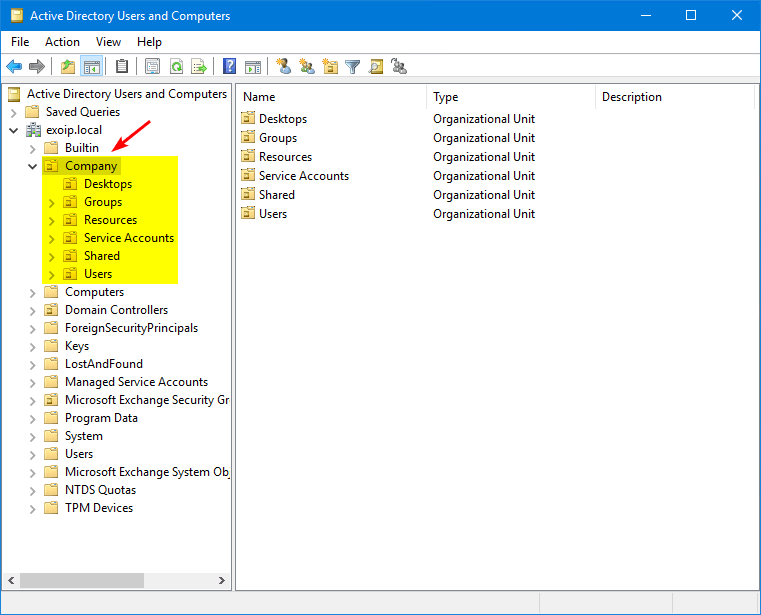

I vores eksempel ønsker vi indstillede tilladelser påSelskabELLER.

Indstil tilladelserne påSelskabOU medSet-LapsADComputerSelfPermissioncmdlet.

Note:Har du computere i andre OU'er? Du skal gentage nedenstående og tilføje de organisationsenheder, som har tilføjet computere.

Set-LapsADComputerSelfPermission -Identity "Company"Antag, at det mislykkes, fordi OU-navnet bruges flere gange i Active Directory, og kopier derefterOU DistinguishedNameog placer det i kommandoen.

Set-LapsADComputerSelfPermission -Identity "OU=Company,DC=exoip,DC=local"5. Konfigurer LAPS GPO

Konfigurer en GPO til LAPS og aktiver dens indstillinger.

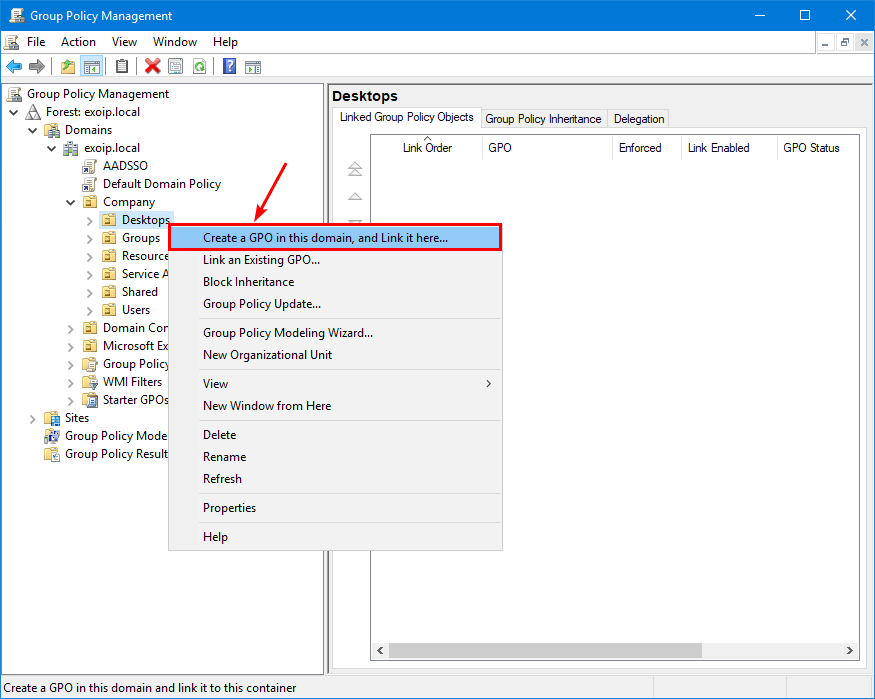

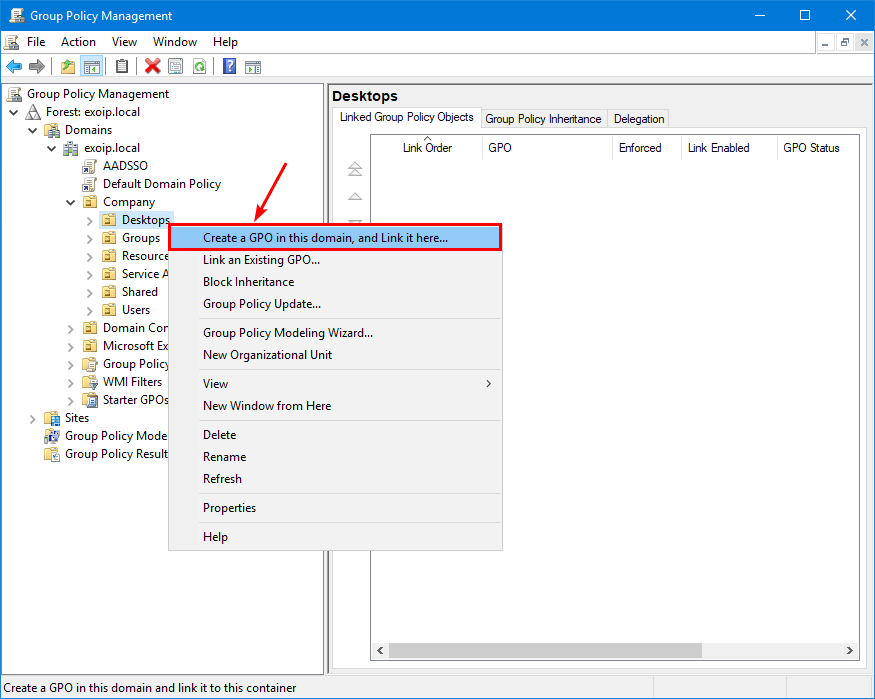

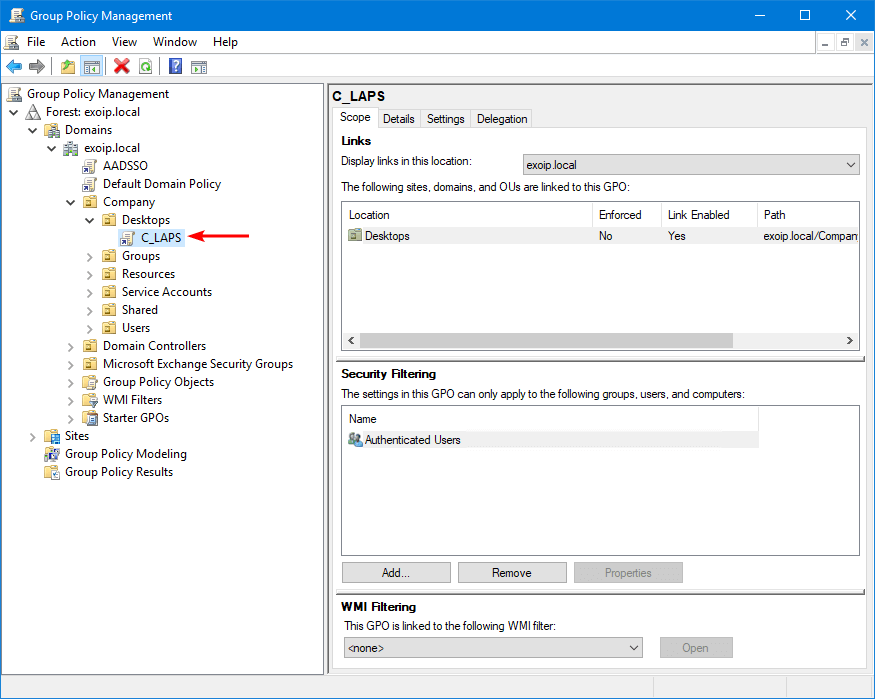

1.Start Group Policy Management på domænecontrolleren.

2.Højreklik påDesktopsELLER.

3.KlikOpret en GPO i dette domæne, og link den her.

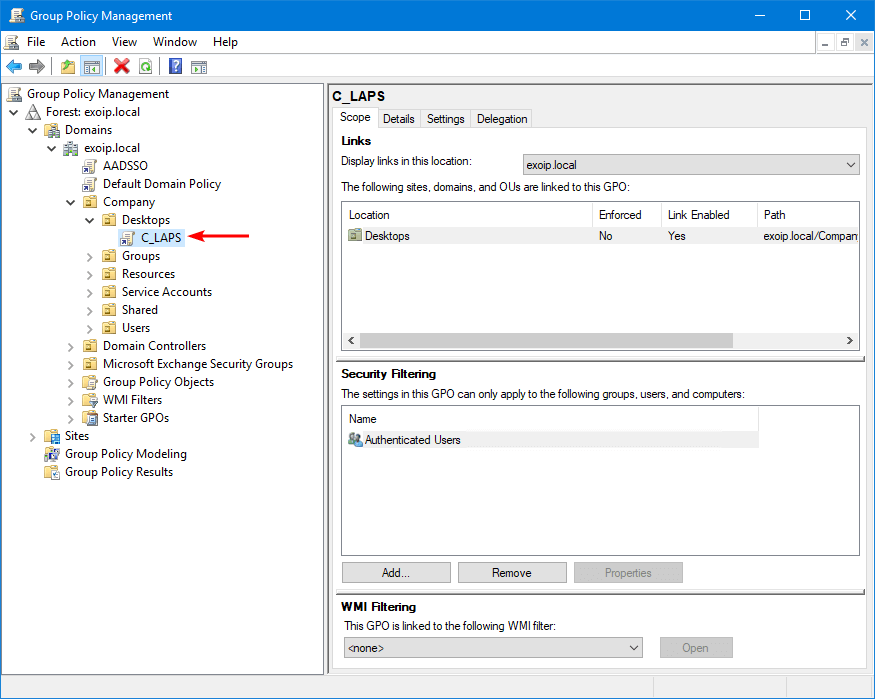

Er det nye gruppepolitikobjekt (GPO) en bruger- eller computerpolitik? Eller vil du placere bruger- og computerpolitikindstillinger i GPO'en? Hvis det er enComputerpolitik, anbefaler vi at placere enC_før gruppepolitikkens navn. Hvis det er en brugerpolitik, skal du gøre det til enI_. Vil du tilføje computer- og brugerpolitikindstillinger i et nyt gruppepolitikobjekt? Navngiv detMED_.

- Cstår for Computer Policy

- Istår for brugerpolitik

- MEDstår for computer og brugerpolitik

I vores eksempel er GPO en computerpolitik, så navnet starter medC_.

4.Giv politikken navnet:C_LAPS.

5.Højreklik påC_LAPSGPO og klikRedigere.

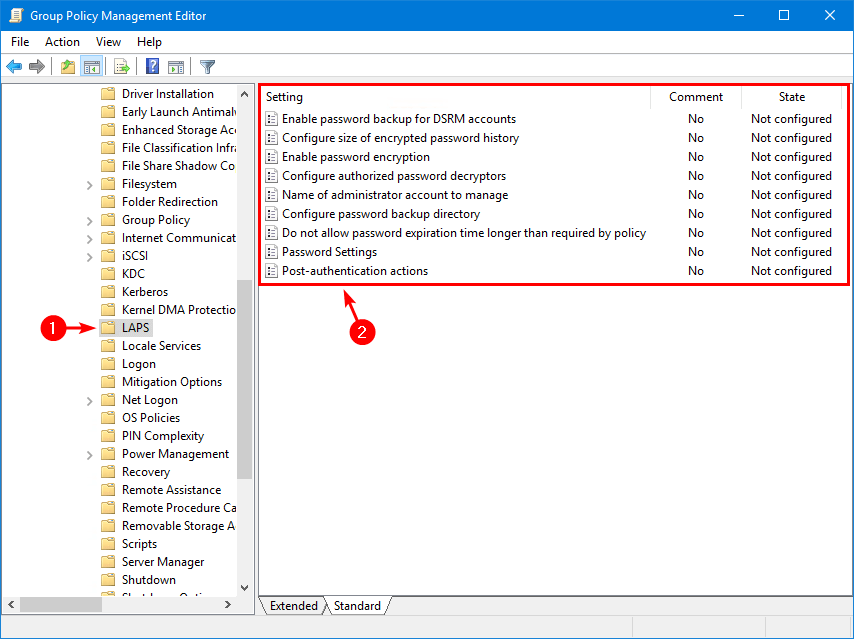

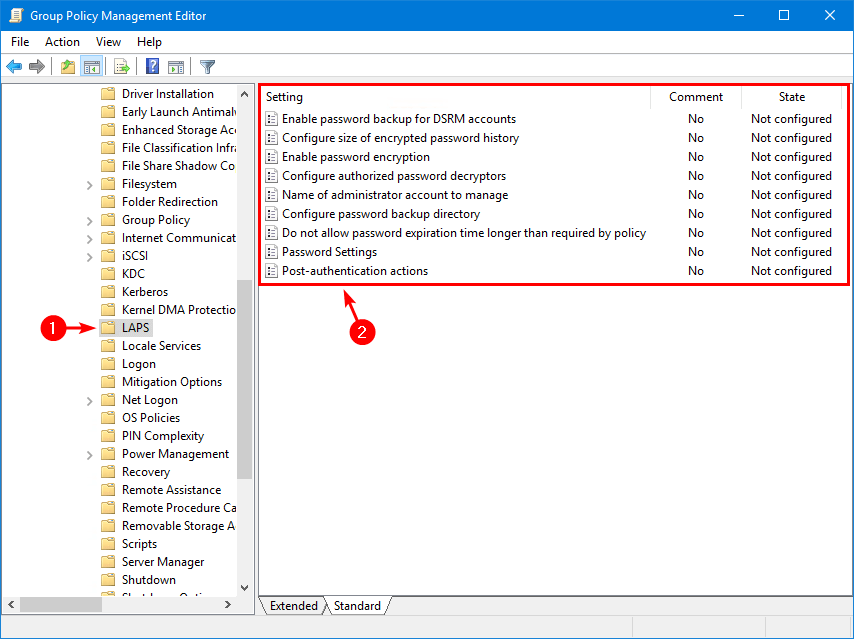

6.Naviger tilComputerkonfiguration>Politikker>Administrative skabeloner>System>LAPS.

Note:Hvis du har en Central Store, kan du ikke se mappen LAPS under Administrative skabeloner. KopierCHILD.admxfil fra C:WindowsPolicyDefinitions ogCHILD.admlfil fra C:WindowsPolicyDefinitionsen-US til din Central Store. For eksempel \exoip.localSYSVOLexoip.localPolicies. Derefter vil du se mappen LAPS.

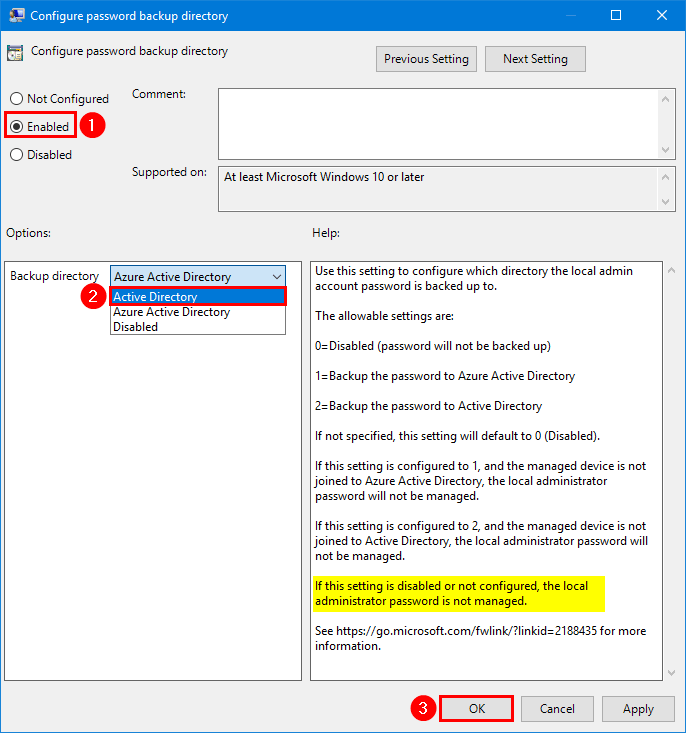

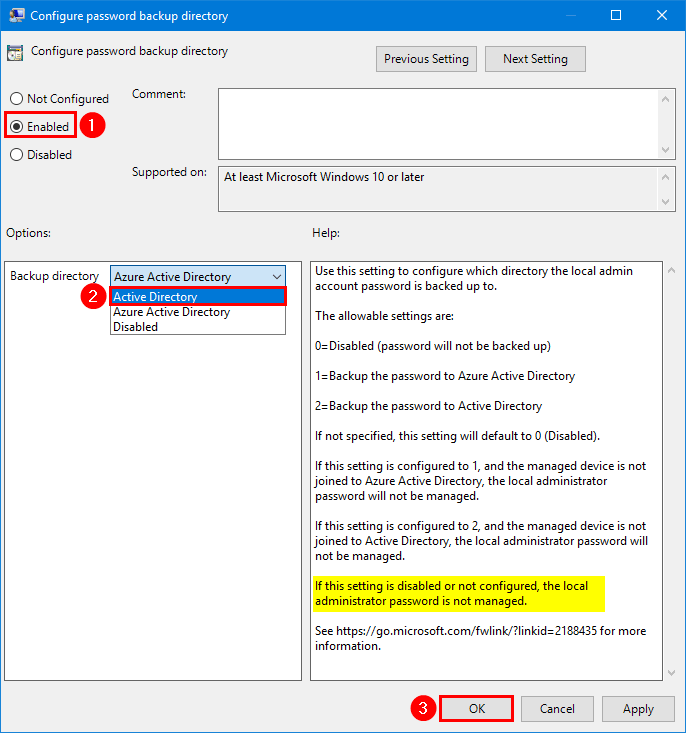

7.Dobbeltklik påKonfigurer adgangskode backup bibliotekindstilling.

8.VælgeAktiveretog vælg backup-mappenActive Directory.

Vigtig:Det skal duAKTIVERindstillingen og vælgActive DirectoryellerAzure Active Directory. Ellers administreres den lokale administratoradgangskode ikke og vil ikke fungere.

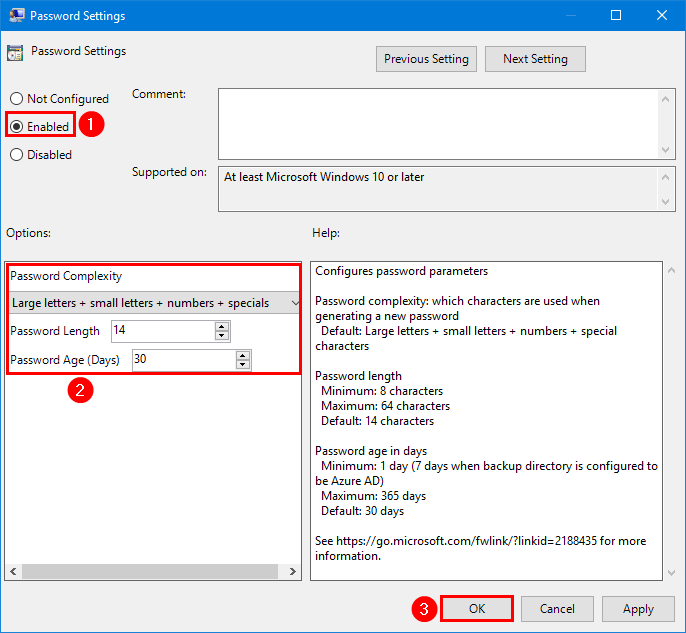

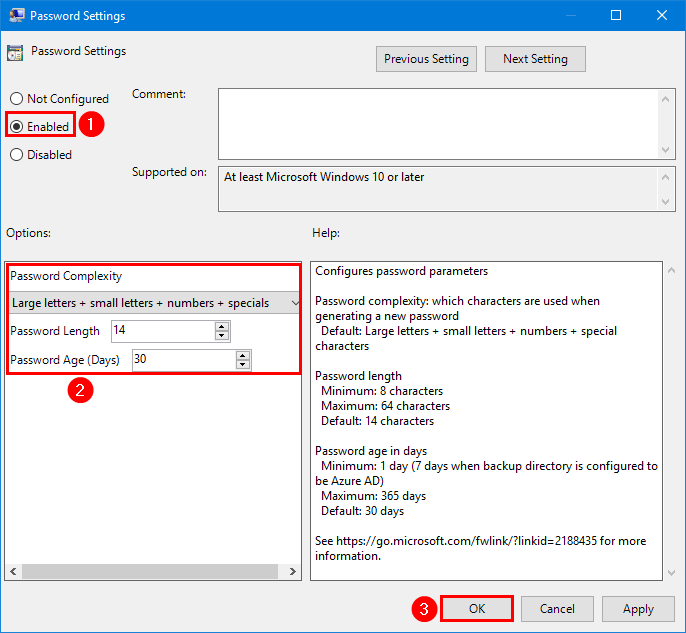

9.Dobbeltklik påAdgangskodeindstillingerindstilling.

10.VælgeAktiveretog konfigurerekodeords kompleksitet.

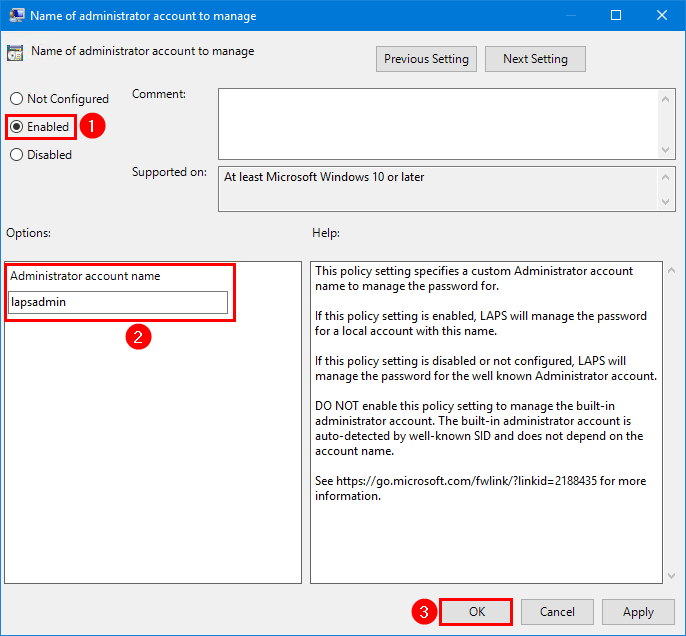

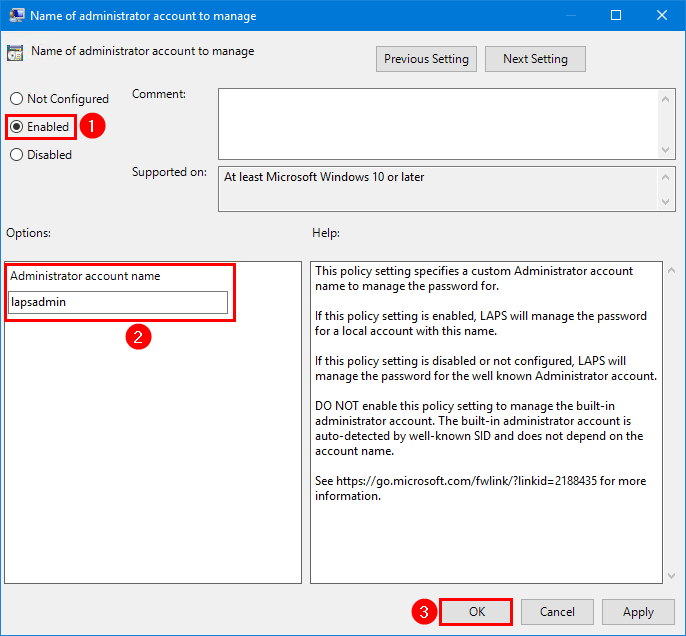

11.Dobbeltklik påNavn på administratorkonto, der skal administreresindstilling.

12.VælgeAktiveretog indsæt administratorkontonavnetlapsadmin.

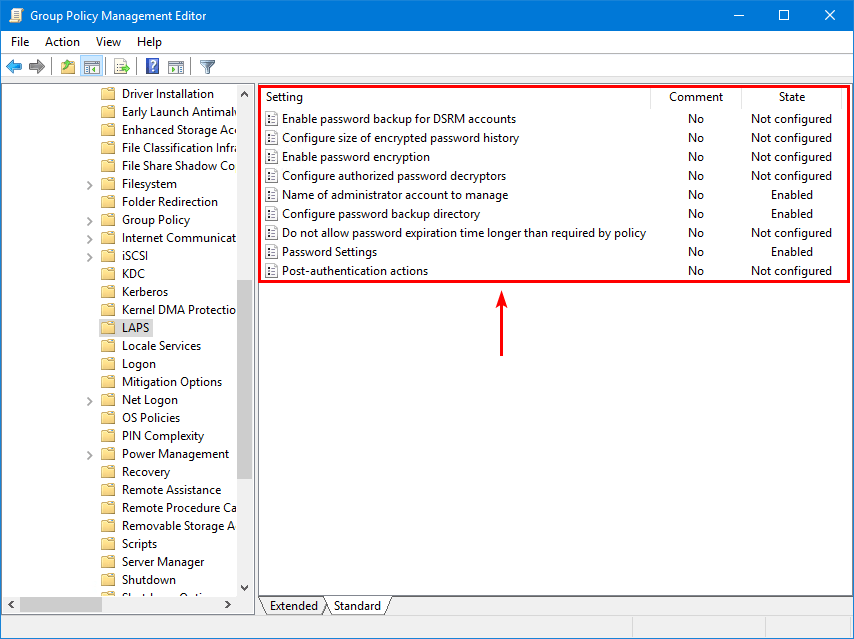

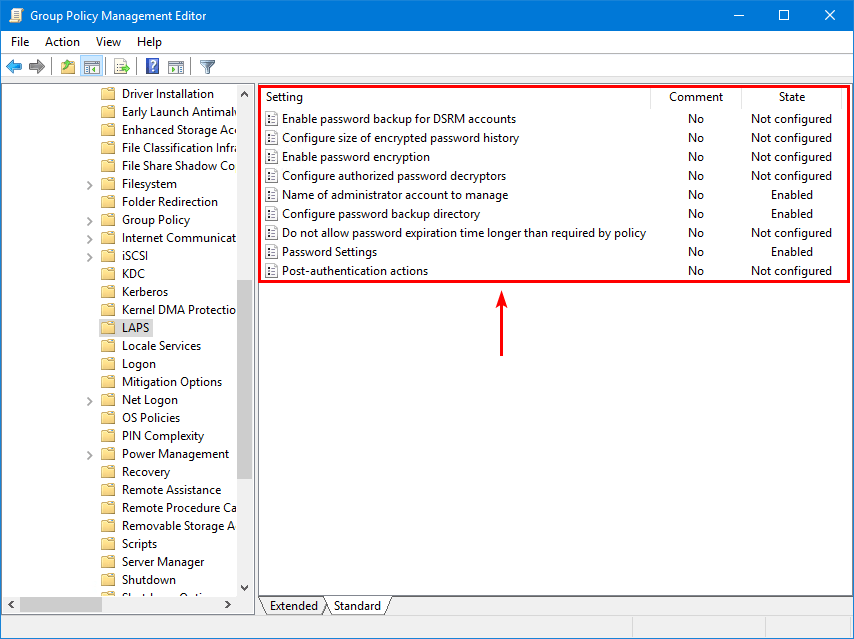

13.Sådan ser LAPS GPO-tilstanden ud.

Hvis ikke kun domæneadministratorer skal læse og nulstille LAPS-adgangskoden, skal du også konfigurere politikkenKonfigurer autoriserede adgangskodedekrypteringer. Ellers vil de få en fejl, og LAPS-værdierne vil være tomme.

Læs mere i artiklen Sådan repareres Windows LAPS-kontoadgangskodedekrypteringsfejl.

6. Opret lokal administratorkonto

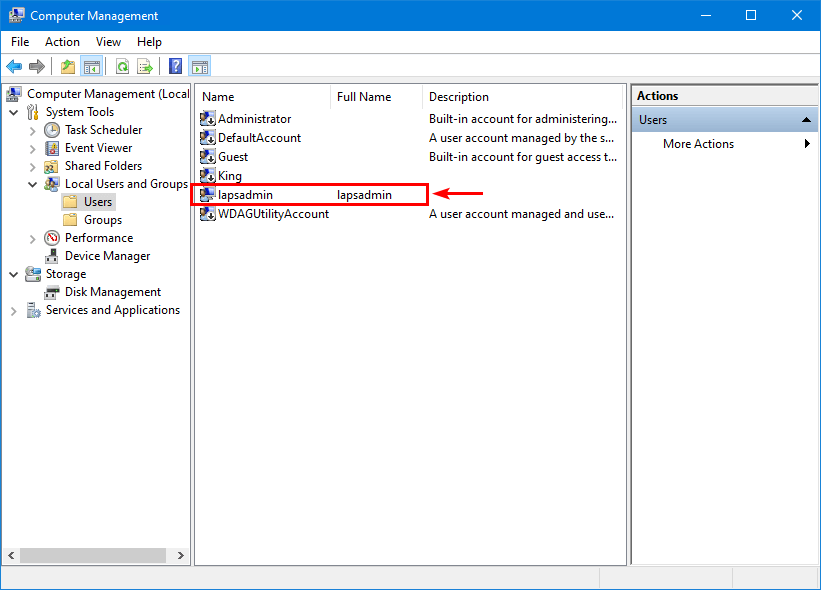

I det forrige trin aktiverede viNavn på administratorkonto, der skal administreresindstilling og indstiladministratorkontonavn:lapsadmin.

LAPS GPO vil ikke oprette din lokale administratorkonto på alle maskinerne. Det er noget, du skal tage dig af med en anden GPO, et PowerShell-script eller et andet valg.

Vigtig:Deaktiver alle de andre lokale administratorkonti, og sørg for, at kunlapsadminkonto er aktiveret af sikkerhedsmæssige årsager.

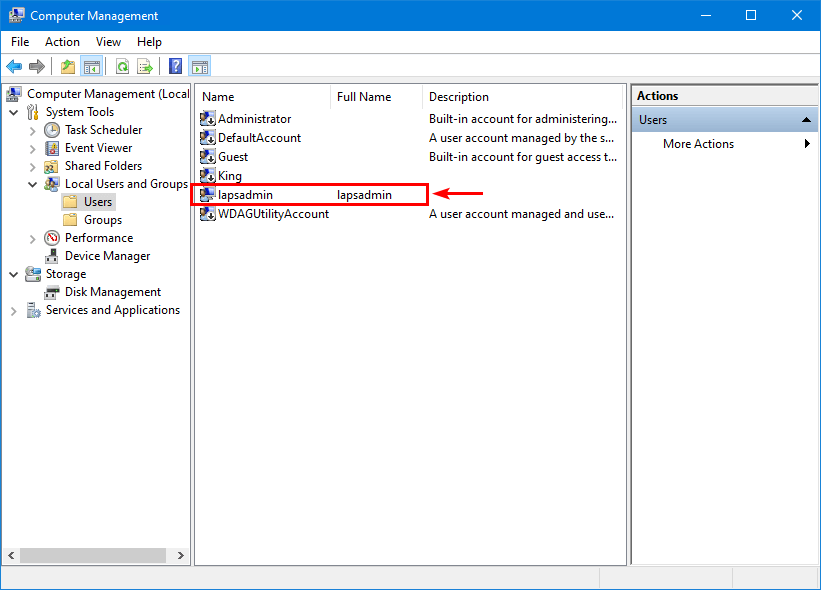

Sådan vil det se ud på en computer.

Note:Når du har gennemført alle ovenstående trin, skal du genstarte den domæneforbundne Windows-computer for at få ændringerne til at træde i kraft.

Windows LAPS-konfigurationen er gennemført.

Få LAPS adgangskode

Lad os nu se, hvordan du henter LAPS-adgangskoden i GUI og PowerShell.

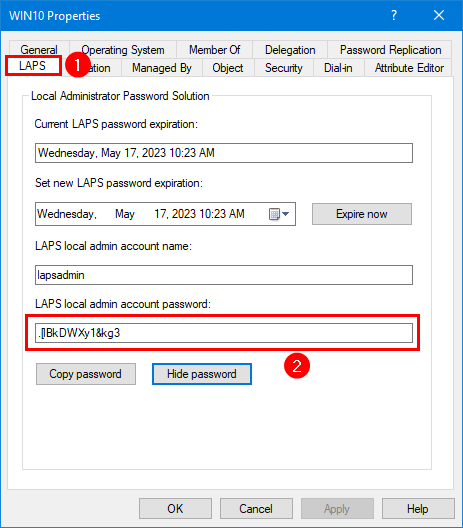

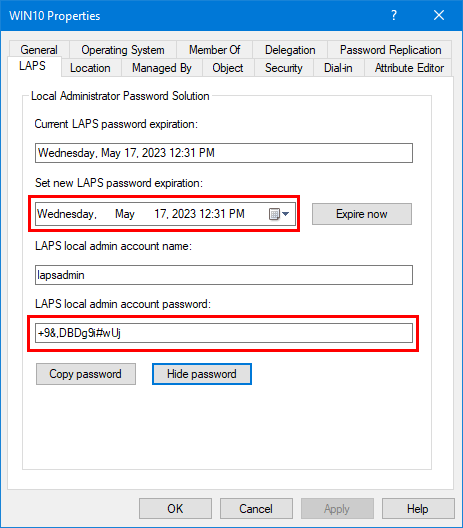

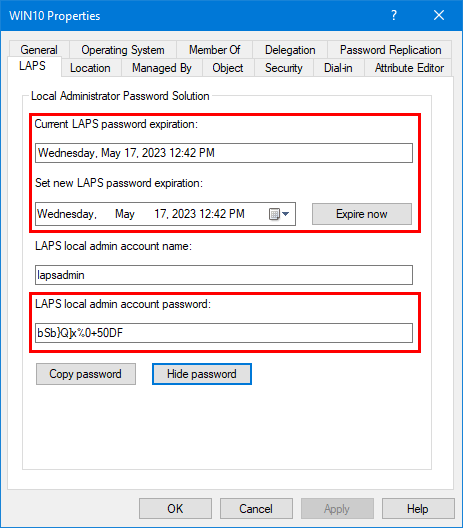

Få LAPS adgangskode med GUI

Få LAPS-adgangskoden direkte fra Active Directory-brugere og computerkonsollen.

1.StarteActive Directory-brugere og -computere.

2.Gå til AD-computerobjektetejendomme.

3.Vælg fanenLAPS.

Du vil se, at felterne nu er udfyldt og ikke længere er tomme. Det betyder, at Active Directory tilsluttede sig Windows-computeren og synkroniserede oplysningerne.

4.Klik påVis adgangskode.

Få LAPS adgangskode med PowerShell

En fremragende måde at få LAPS adgangskode og information på er med PowerShell.

1.Kør PowerShell som administrator

2.KørGet-LapsADPasswordcmdlet og udfyldmålcomputer, herunder- Anklagetekstparameter.

Get-LapsADPassword "WIN10" -AsPlainTextUdgangen nedenfor vises.

ComputerName : WIN10

DistinguishedName : CN=WIN10,OU=Desktops,OU=Company,DC=exoip,DC=local

Account : lapsadmin

Password : .[lBkDWXy1&kg3

PasswordUpdateTime : 4/17/2023 10:23:46 AM

ExpirationTimestamp : 5/17/2023 10:23:46 AM

Source : EncryptedPassword

DecryptionStatus : Success

AuthorizedDecryptor : EXOIPDomain AdminsLog ind med LAPS adgangskode

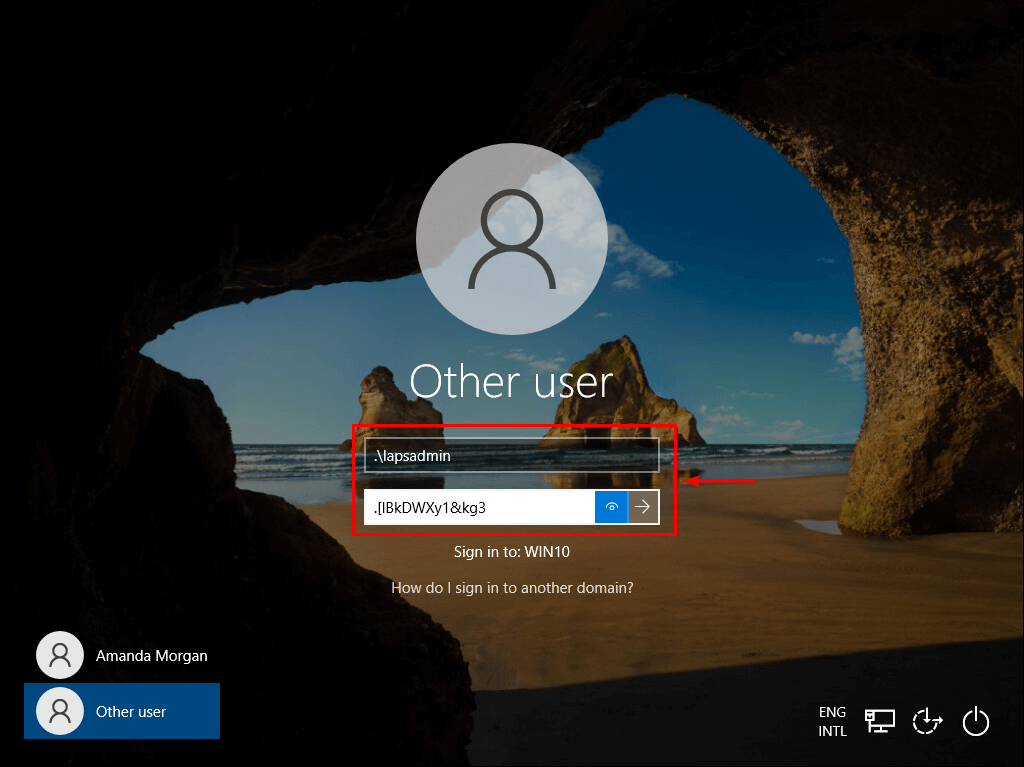

Test altid, om alt fungerer, som du forventer, og test adgangskoden til LAPS lokale administratorkonto.

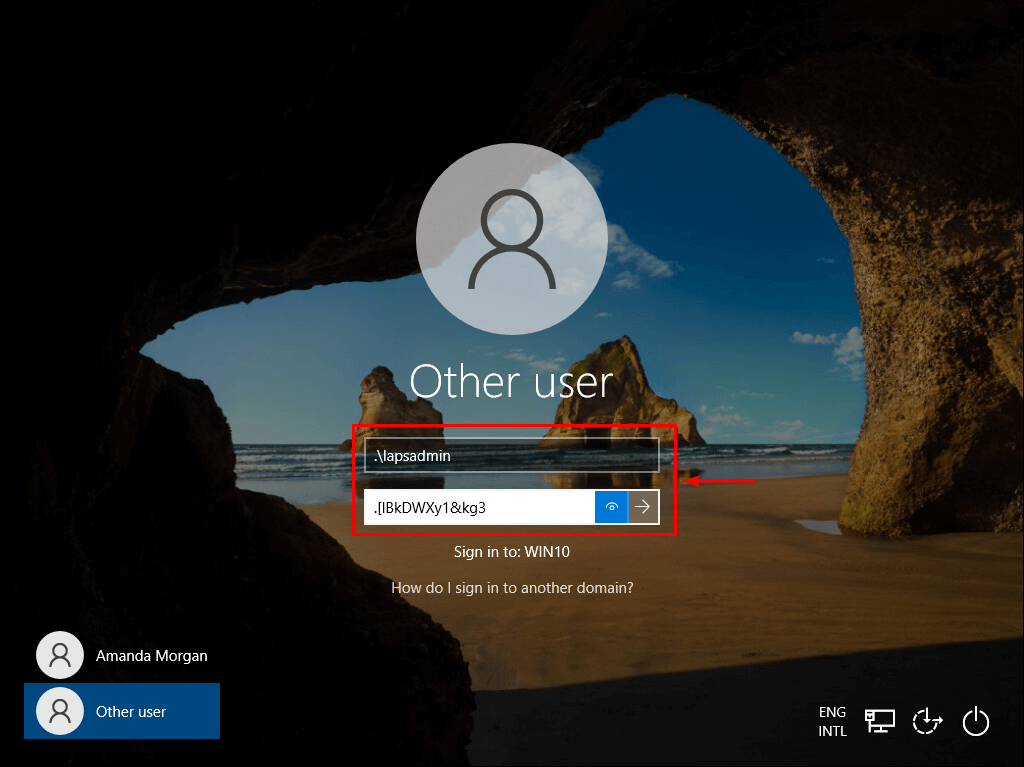

Log ind med den lokale administratorkontolapsadminog denadgangskodeder vises i LAPS for computeren.

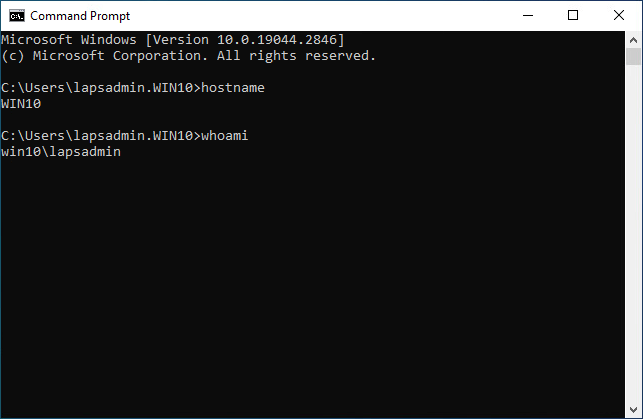

Vi er logget ind på Windows 10-computeren med den lokale administratoradgangskode genereret fra Active Directory (LAPS).

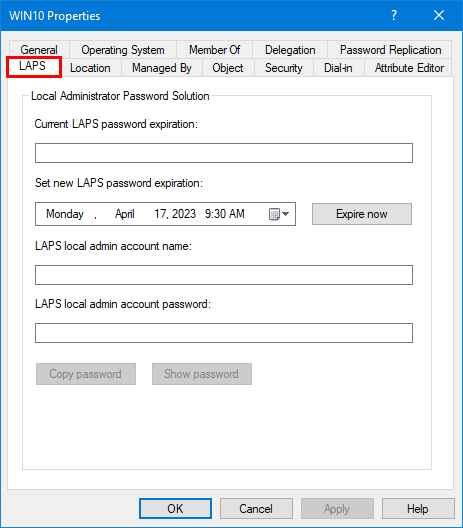

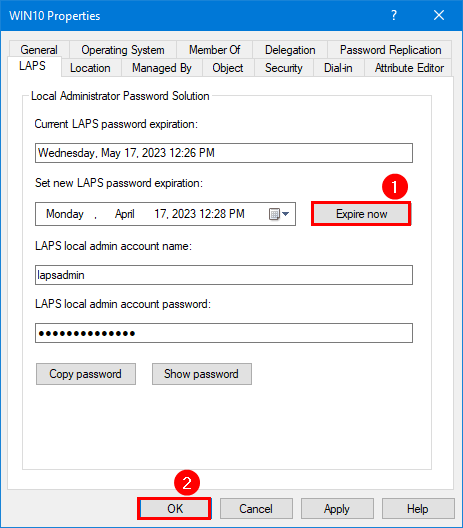

Nulstil Windows LAPS adgangskode

Der er tidspunkter, hvor du vil nulstille Windows LAPS-adgangskoden.

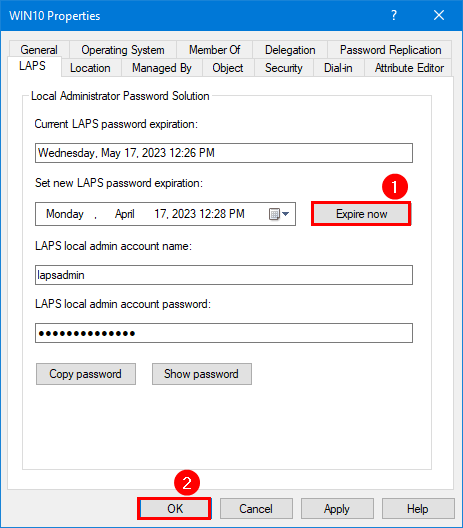

1.Klik påUdløb nu.

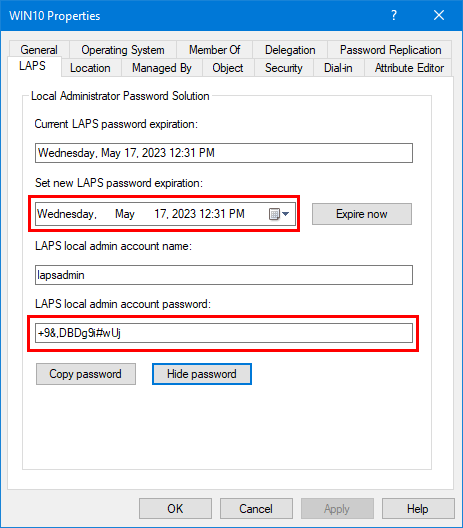

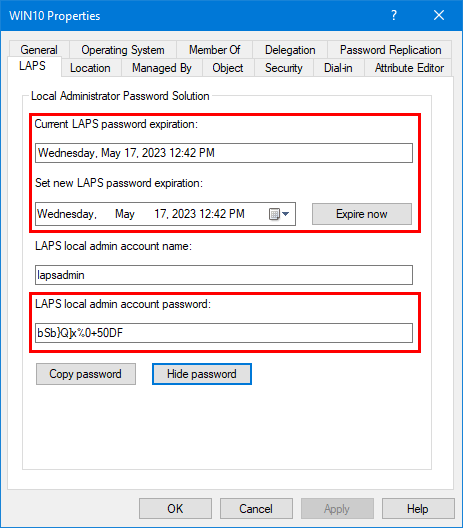

2.Kør en GPO-opdatering på Windows-computeren, og bekræft, at adgangskoden til den lokale LAPS-administratorkonto er nulstillet.

3.Du kan også køreReset-LapsPasswordcmdlet på Windows-computeren.

Reset-LapsPassword4.Det vil nulstille den nuværende/nye adgangskodeudløb og adgangskoden til LAPS lokale administratorkonto.

Du har opsat Windows LAPS i Active Directory og testet, at alt fungerer.

Konklusion

Du lærte, hvordan du konfigurerer Windows LAPS i Active Directory. Windows Local Administrator Password Solution er en fremragende Windows-funktion til at administrere lokale administratoradgangskoder til domæneforbundne computere. Konfigurer det én gang, og Microsoft vil automatisk pushe opdateringer til det gennem Windows-opdateringer.

Nyd du denne artikel? Du kan også lide Administrer Microsoft Office med gruppepolitik. Glem ikke at følge os og dele denne artikel.