Ansible er det populære gratis open source-konfigurationsstyringssystem, der primært bruges til at administrere Linux-værter. Denne artikel beskriver, hvordan du bruger Ansible til at fjernadministrere konfigurationen af Windows-servere og arbejdsstationsværter.

Indhold:

- Konfiguration af Windows-værter til Ansible

- Håndtering af Windows-værter med Ansible

- Ansible Playbook-eksempler til Windows-administration

Konfiguration af Windows-værter til Ansible

Ansible giver dig mulighed for at fjernadministrere Windows-værter med alle understøttede OS-versioner, startende fra Windows 7/Windows Server 2008 og op til den nyeste Windows 11/Windows Server 2022. På Windows skal du have PowerShell 3.0 (eller nyere) og .NET 4.0+ installeret.

Tjek versionen af PowerShell og .Net Framework på Windows, og opdater dem om nødvendigt (se Sådan opdaterer du PowerShell i Windows).

Ansible bruger WinRM til at oprette forbindelse til Windows-operativsystemet. Derfor skal du aktivere og konfigurere WinRM-lytteren på alle administrerede Windows-værter.

Ansible 2.8 og nyere har en eksperimentel mulighed for at fjernadministrere Windows 10/11- og Windows Server 2019/2022-klienter via den indbyggede OpenSSH-server.

- Gruppepolitikker kan bruges til at konfigurere WinRM på domænecomputere i AD;

- Kør følgende PowerShell-kommando for at aktivere WinRM på en selvstændig Windows-vært:

Enable-PSRemoting –Force

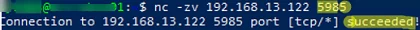

Hvis du har WinRM aktiveret og konfigureret på Windows-værter, skal du kontrollere, at TCP/5985- eller TCP/5986-porten (hvis du bruger HTTPS) er tilgængelig fra Ansible-administrationsserveren:

$ nc -zv 192.168.13.122 5985

Derefter skal du vælge godkendelsesmetoden. Dette vil afhænge af det miljø, du bruger Ansible.

- For et selvstændigt computer- eller arbejdsgruppemiljø kan du bruge HTTPS til WinRM med selvsignerede certifikater og godkendelse ved hjælp af en lokal Windows-konto med administratorrettigheder. For hurtig konfiguration af en Windows-vært kan du brugeConfigureRemotingForAnsible.ps1(https://github.com/ansible/ansible-documentation/blob/devel/examples/scripts/ConfigureRemotingForAnsible.ps1);

- I mit tilfælde er alle Windows-værter tilsluttet Active Directory-domænet, så jeg bruger min AD-konto til at godkende til Ansible. Dette kræver konfiguration af Kerberos-godkendelse på Ansible-serveren (se nedenfor).

På dette tidspunkt antager vi, at Ansible allerede er installeret på din Linux-administrationsvært.

Installer de nødvendige pakker til Kerberos-godkendelse:

- For RHEL/Rocky Linux/CentOS via yum/dnf-pakkehåndtering:

$ sudo yum -y install python-devel krb5-devel krb5-libs krb5-workstation - Til Ubuntu/Debian:

$ sudo apt-get -y install python-dev libkrb5-dev krb5-user

Installer derefter Python-pakken via pip:

$ sudo pip3 install requests-kerberos

Mere læsning:Globalt udfald: CrowdStrike-opdatering krasjer Windows-maskiner – nøgleoplysninger og løsninger

Angiv forbindelsesindstillingerne for dit domæne i Kerberos conf-filen:

$ sudo mcedit /etc/krb5.conf

[logging]

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

[libdefaults]

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_realm = WOSHUB.LOC

[realms]

WOSHUB.LOC = {

admin_server = dc01.woshub.loc

kdc = dc01.woshub.loc

}

[domain_realm]

woshub.loc = WOSHUB.LOC

.WOSHUB.LOC = WOSHUB.LOC

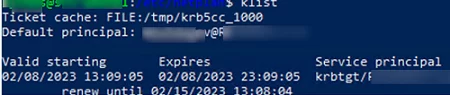

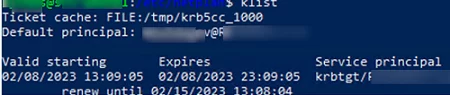

Tjek, at du kan autentificere til dit AD-domæne og få en Kerberos-billet:

kinit -C [email protected]

Indtast din AD-brugeradgangskode og se om billetten er modtaget.

klist

Håndtering af Windows-værter med Ansible

Tilføj derefter alle dine Windows-værter til Ansible-inventarfilen:

$ sudo mcedit /etc/ansible/hosts

mun-rds1.woshub.loc mun-dc02.woshub.loc wks-test1.woshub.loc [windows_all:vars] ansible_port=5985 [email protected] ansible_connection=winrm ansible_winrm_transport=kerberos ansible_winrm_scheme=http ansible_winrm_server_cert_validation=ignore

Tjek, at alle dine Windows-værter (min liste inkluderer to Windows Server 2019 og en Windows 11-maskine) er tilgængelige fra Ansible:

$ ansible windows_all -m win_ping

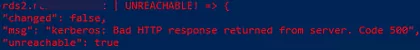

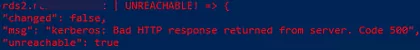

Værter kan returnere en fejl:

"msg": "kerberos: Bad HTTP response returned from server. Code 500", "unreachable": true

Dette skyldes, at WinRM i dette eksempel bruger HTTP i stedet for HTTPS til at forbinde. For at ignorere fejlen skal du tillade ukrypteret trafik på Windows-værter

Set-Item -Path WSMan:localhostServiceAllowUnencrypted -Value true

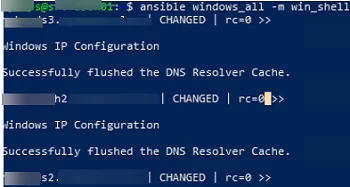

Nu kan du bruge Ansible til at køre en vilkårlig kommando på alle dine Windows-værter. For eksempel vil jeg nulstille DNS-cachen på alle mine Windows-maskiner:

$ ansible windows_all -m win_shell -a "ipconfig /flushdns"

Ansible Playbook-eksempler til Windows-administration

Dine Windows-værter er nu klar til at køre Ansible playbooks.

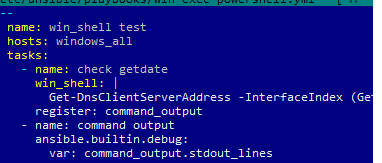

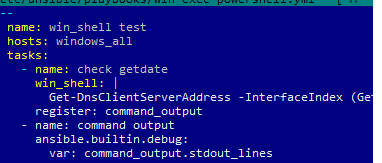

For eksempel skal du køre et PowerShell-script på alle værter, der bruger Ansible (i dette eksempel vil vi bruge PowerShell til at få de aktuelle IP- eller DNS-indstillinger på værterne). Opret en playbook-fil:

$ sudo mcedit /etc/ansible/playbooks/win-exec-powershell.yml

---

- name: win_powershell_exec

hosts: windows_all

tasks:

- name: check DNS

win_shell: |

Get-DnsClientServerAddress -InterfaceIndex (Get-NetAdapter|where Status -eq "Up").ifindex -ErrorAction SilentlyContinue

register: command_output

- name: command output

ansible.builtin.debug:

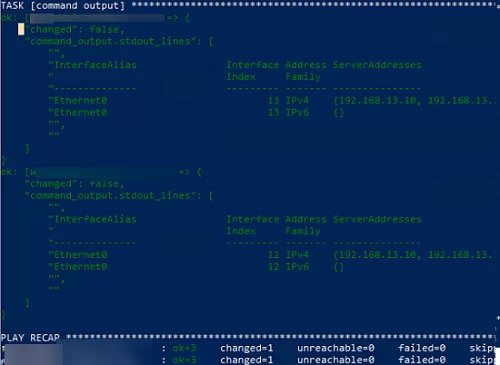

Kør spillebogen:

$ ansible-playbook /etc/ansible/playbooks/win-exec-powershell.yml

I dette eksempel blev afspilningsbogen udført på alle Windows-værterne, og de aktuelle DNS-indstillinger blev returneret.

Lad os tage et kig på nogle typiske Ansible-spillebøger til standard Windows-værtsadministrationsopgaver.

Kopier en fil:

- name: Copy a single file

win_copy:

src: /home/sysops/files/test.ps1"

dest: C:Temptest.ps1

Opret en fil:

- name: Create file

win_file:

path: C:Tempfile.txt

state: touch

Slet en fil:

- name: Delete file

win_file:

path: C:Tempfile.txt

state: absent

Opret en registerparameter:

- name: Create reg dword

win_regedit:

path: HKLM:SOFTWAREMicrosoftWindowsCurrentVersionPoliciesDataCollection

name: AllowTelemetry

data: 0

type: dword

Installer et program fra MSI:

- name: Install MSI package

win_package:

path: C:Distradobereader.msi

arguments:

- /install

- /passive

- /norestart

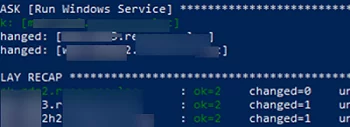

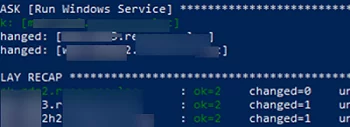

Kør en Windows-tjeneste:

- name: Run Windows Service

win_service:

name: wuauserv

state: started

Installer en Windows Server-rolle:

- name: Install Windows Feature

win_feature:

name: SNMP-Service

state: present

Åbn en port i Windows Defender Firewall:

- name: Open SSH Port

win_firewall_rule:

name: port 22

localport: 22

action: allow

direction: in

protocol: tcp

state: present

enabled: yes

Kør et PowerShell-script:

- name: Run PowerShell Script win_command: powershell.exe -ExecutionPolicy ByPass -File C:/temp/powershellscript.ps1

Igennem denne artikel har du lært, hvordan du administrerer konfigurationen af dine Windows-værter gennem Ansible. Hvis dine Windows-værter ikke er knyttet til et Active Directory-domæne (de er i en arbejdsgruppe), kan fjernkonfigurationsstyring af Windows-værter ved hjælp af Ansible være et godt alternativ til konfiguration ved hjælp af domænegruppepolitikker.

Du kan også installere Ansible i Windows-undersystemet til Linux (WSL). Dette vil give dig mulighed for at køre playbooks uden at skulle installere en separat Linux-vært til Ansible.