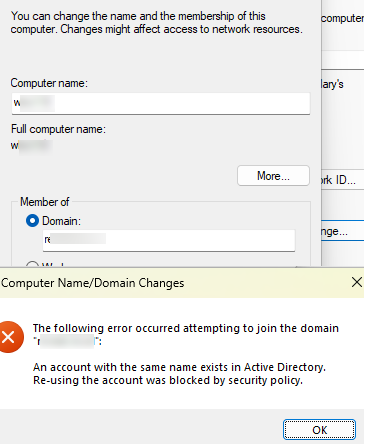

Beim Versuch, einen Computer einer Active Directory-Domäne hinzuzufügen, kann ein Fehler auftreten:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Dieses Verhalten wird durch im Oktober 2022 veröffentlichte Windows-Updates verursacht, die die Sicherheit der Wiederverwendung bestehender Computerkonten in Active Directory verbesserten. Diese Updates verhindern, dass ein Gerät einer AD-Domäne beitritt, indem es ein vorhandenes (vorab erstelltes) Computerkonto verwendet (zum Schutz vor kritischen Sicherheitslücken).CVE-2022-38042). Ausnahmen sind Fälle, in denen:

- Das Benutzerkonto, das das Computerobjekt in AD erstellt hat, wird zum Durchführen des Domänenbeitritts verwendet.

- Der Computer wurde von einem Mitglied der Gruppe „Domänenadministratoren“ erstellt

- Der Benutzer ist Mitglied der Domänenadministratoren, Unternehmensadministratoren oder integrierten Administratoren.

- Benutzerkonto zur GPO-Option hinzugefügtDomänencontroller: Wiederverwendung von Computerkonten während des Domänenbeitritts zulassen(Diese Richtlinienoption wurde im März 2023 eingeführt)

Wenn ein Computer einer Domäne beitritt, werden eine Reihe von Prüfungen durchgeführt, um den Zugriff auf das vorhandene Computerobjekt in der Domäne zu verhindern, wenn der Benutzer die oben genannten Bedingungen nicht erfüllt.

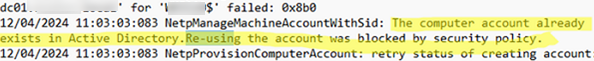

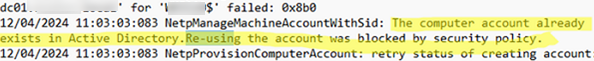

Überprüfen Sie das Domänenbeitrittsprotokoll auf dem Client (C:WindowsdebugNetSetup.LOG). Es sollte folgende Zeilen enthalten:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

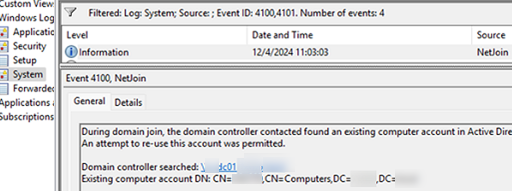

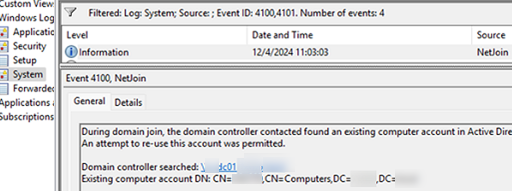

Ein Ereignis mit Ereignis-ID4100oder4101sollte auch im Systemprotokoll in der Ereignisanzeige erscheinen:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

Die einfachste Lösung besteht darin, den Computer (Hostnamen) umzubenennen oder das zuvor erstellte Konto mit diesem Namen aus AD zu löschen. In diesem Fall können Sie den Computer problemlos unter einem neuen Namen der AD-Domäne hinzufügen.

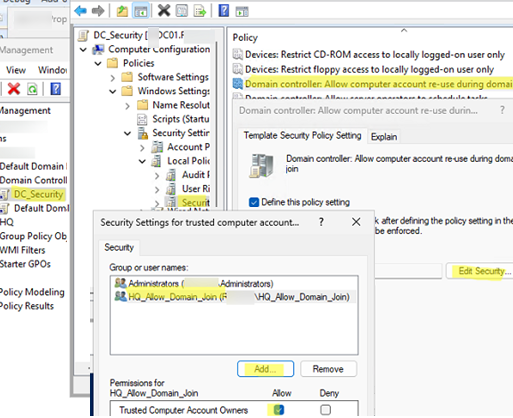

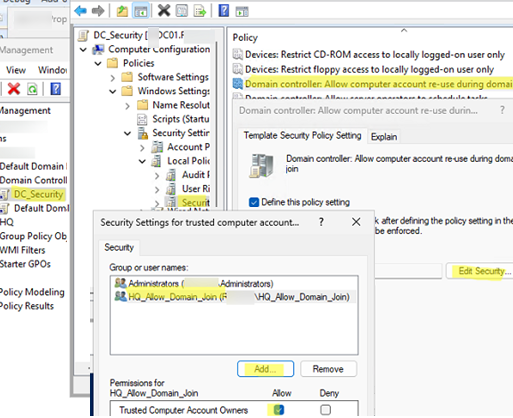

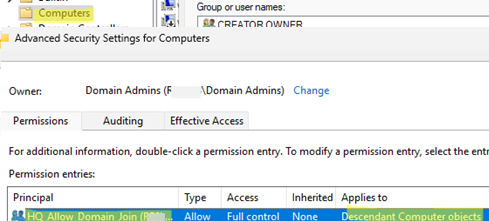

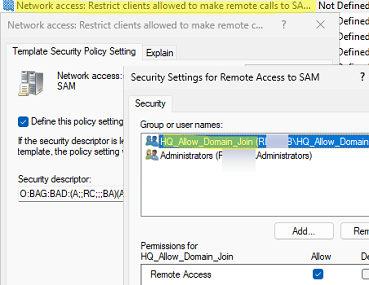

Wenn Sie einigen Nicht-Administratorbenutzern erlauben möchten, Computer mit vorhandenen Konten zu verknüpfen, müssen Sie ein separates Gruppenrichtlinienobjekt für Domänencontroller konfigurieren.

- Erstellen Sie eine Sicherheitsgruppe in der AD-Domäne und fügen Sie Benutzer hinzu, die Computerkonten wiederverwenden können. Beispiel: HQ_Allow_Domain_Join

- Öffnen Sie die Richtlinienverwaltungskonsole der Domäne (

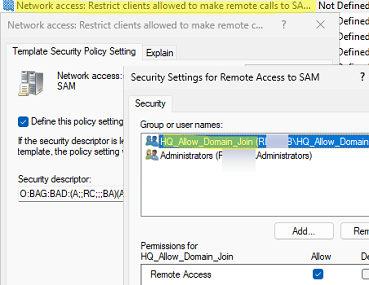

gpmc.msc), erstellen Sie ein neues Gruppenrichtlinienobjekt und verknüpfen Sie es mit demDomänencontrollerODER. - Öffnen Sie das Gruppenrichtlinienobjekt und gehen Sie zuComputerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen -> Lokale Richtlinien -> Sicherheitsoptionen

- Öffnen Sie die RichtlinieDomänencontroller: Wiederverwendung von Computerkonten während des Domänenbeitritts zulassen.

- Aktivieren Sie die Richtlinie. Dann klicken SieSicherheit bearbeitenund fügen Sie die zuvor erstellte Gruppe vertrauenswürdiger Benutzer hinzu, die Computer der Domäne hinzufügen dürfen

Um die Sicherheit zu erhöhen, beschränken Sie die Anzahl der Mitglieder in dieser Gruppe auf ein Minimum.

Um die Sicherheit zu erhöhen, beschränken Sie die Anzahl der Mitglieder in dieser Gruppe auf ein Minimum. - Warten Sie, bis die GPO-Einstellungen auf dem DC aktualisiert wurden, oder aktualisieren Sie sie sofort mit dem Befehl

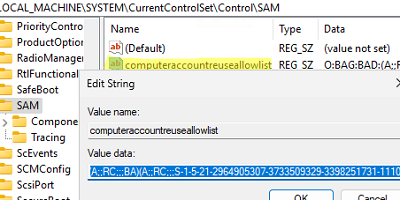

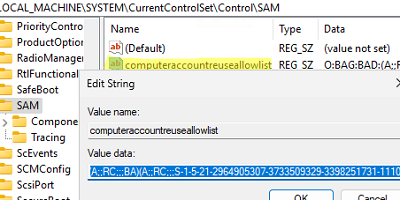

gpupdate /force - Die Richtlinie ändert den Wert desComputeraccountreuseallowlistParameter in der

HKLMSYSTEMCurrentControlSetControlSAMRegistrierungsschlüssel auf dem DC. Sein Wert enthält eine Liste der von Ihnen hinzugefügten Gruppen (im SDDL-Format).

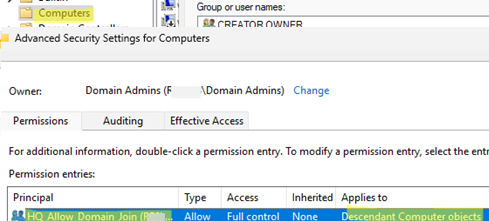

- Stellen Sie sicher, dass den Mitgliedern dieser Gruppe AD-Berechtigungen zur Verwaltung von Computerkonten in der Ziel-Organisationseinheit delegiert wurden.

Jetzt können Benutzer in dieser Gruppe vorhandene Computerkonten verwenden, wenn sie Geräte zur Domäne hinzufügen.

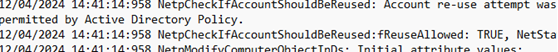

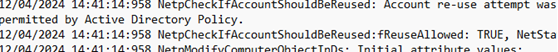

Überprüfen Sie das NetSetup.LOG-Protokoll:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Wenn der Benutzer den Computer nach Anwendung der angegebenen Einstellungen immer noch nicht zur Domäne hinzufügen kann, überprüfen Sie die Datei C:WindowsdebugNetSetup.LOG auf die folgende Zeile:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

Dies weist darauf hin, dass der Benutzer nicht berechtigt ist, eine Remoteverbindung zum Domänencontroller herzustellen und Datensätze in der SAM-Datenbank zu überprüfen. In diesem Fall müssen Sie aktivierenNetzwerkzugriff: Schränken Sie Clients ein, die Fernaufrufe an SAM tätigen dürfenSicherheitsrichtlinie für DC und fügen Sie Ihre Benutzergruppe hinzu.

Zuvor erlaubte Microsoft diesNetJoinLegacyAccountReuseRegistrierungsschlüssel, der zum Ignorieren neuer Sicherheitseinstellungen verwendet werden soll, die die Wiederverwendung vorhandener Computerkonten verhindern.

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

Empfohlene Lektüre:So verbinden Sie einen Windows 11-Computer mit einer Domäne

Allerdings wurde die Unterstützung für diese Registrierungseinstellung in den Updates vom August 2024 entfernt und diese Option funktioniert nicht mehr.