Im vorherigen Beitrag haben wir erläutert, wie Sie einen zentralisierten Protokollerfassungs- und Verwaltungsdienst basierend auf dem Graylog-Stack bereitstellen (Graylog+OpenSearch+MongoDB). Lassen Sie uns nun erläutern, wie Sie Ereignisanzeigeprotokolle von Windows-Hosts (einschließlich Ereignissen des Active Directory-Domänencontrollers) an den Graylog-Kollektor senden.

Inhalt:

- Konfigurieren des Graylog Data Collector für Windows-Geräte

- Winlogbeat: Senden von Windows-Ereignisprotokollen an Graylog

- Sammeln Sie Ereignisprotokolle des Active Directory-Domänencontrollers mit Graylog

- Zentralisierung der Ereignisprotokollierung für Windows-Hosts

Konfigurieren des Graylog Data Collector für Windows-Geräte

Gehe zuSystem->Eingabenund fügen Sie einen neuen Windows Server Devices-Kollektor mit dem Typ hinzuSchlägedas auf Port TCP:5044 lauscht

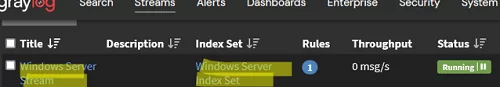

Erstellen Sie dann einen separaten Index für Windows-Ereignisprotokolle. Erstellen Sie basierend auf der neuen Eingabe und dem neuen Index einen neuen Windows-Stream (im Abschnitt „Streams“) und führen Sie ihn aus.

Winlogbeat: Senden von Windows-Ereignisprotokollen an Graylog

Um EventViewer-Protokolle auf Windows-Hosts an den Graylog-Server zu senden, verwenden Sie dieWinlogbeatProtokollsammlerdienst. Winlogbeat ist der Open-Source-Teil des ELK-Stacks. Der Winlogbeat-Dienst muss auf jedem Windows-Host installiert sein, dessen Ereignisse Sie im Graylog sehen möchten.

- Laden Sie das Winlogbeat-Archiv von der Download-Seite herunter (https://www.elastic.co/downloads/beats/winlogbeat)

- Extrahieren Sie das Archiv in einen Ordner

C:Program Fileswinlogbeat - Bearbeiten Sie diewinlogbeat.ymlKonfigurationsdatei.

Im einfachsten Fall verwenden Sie die folgende Konfiguration, bei der alle Ereignisse aus den Anwendungs-, Sicherheits- und Systemereignisprotokollen an den angegebenen Graylog-Server gesendet werden

Beachten Sie, dass die Konfigurationsdatei von Winlogbeat die YAML-Syntax verwendet. Sie müssen daher mit Leerzeichen und Einrückungen vorsichtig sein.

winlogbeat.event_logs:

- name: Application

ignore_older: 72h

- name: Security

- name: System

output.logstash:

hosts: ["192.168.14.146:5044"]

![]()

![]()

Nutzen Sie eine flexiblere Filterung, um nur die Ereignisprotokolle abzurufen, die Sie benötigen. Verwenden Sie beispielsweise die folgende Konfiguration, um Ereignisse mit bestimmten Schweregraden und EventID-Nummern zu sammeln:

---

winlogbeat.event_logs:

- name: Security

event_id: 4627, 4703, 4780-4782

ignore_older: 24h

level: critical, error

- name: Microsoft-Windows-TerminalServicesRDPClient/Operational

event_id: 1102

SehenBeispieleeiner typischen winlogbeat.yml-Konfiguration für Windows Server.

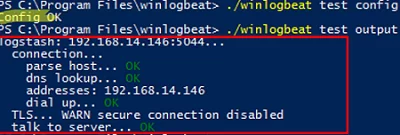

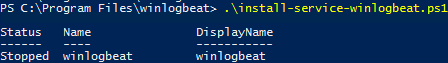

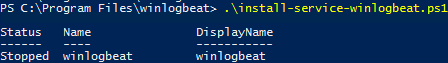

Speichern Sie die Datei winlogbeat.yml. Überprüfen Sie, ob die Winlogbeat-Konfiguration korrekt ist und der Log-Collector-Dienst verfügbar ist:

cd "C:Program Fileswinlogbeat"

./winlogbeat test config

./winlogbeat test output

Installieren und starten Sie den Winlogbeat-Dienst, wenn alles in Ordnung ist:

.install-service-winlogbeat.ps1

Start-Service winlogbeat

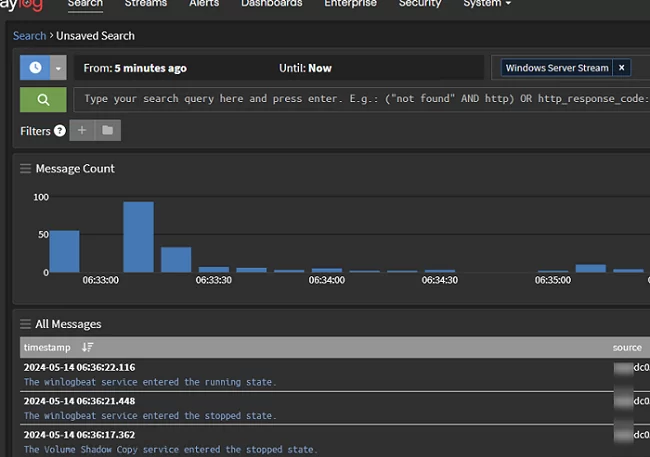

Gehen Sie zur Graylog Server-Weboberfläche und überprüfen Sie, ob Ereignisse von Ihren Windows-Servern im entsprechenden Stream angezeigt werden.

Sammeln Sie Ereignisprotokolle des Active Directory-Domänencontrollers mit Graylog

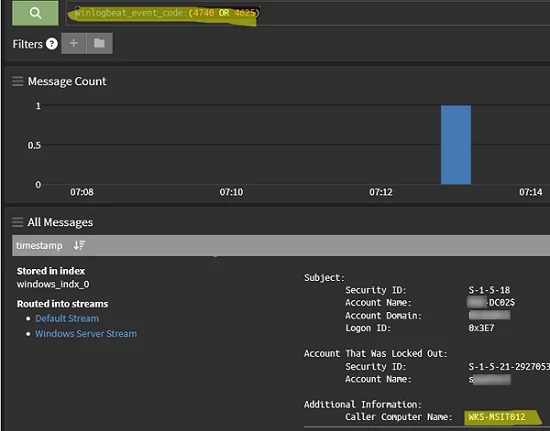

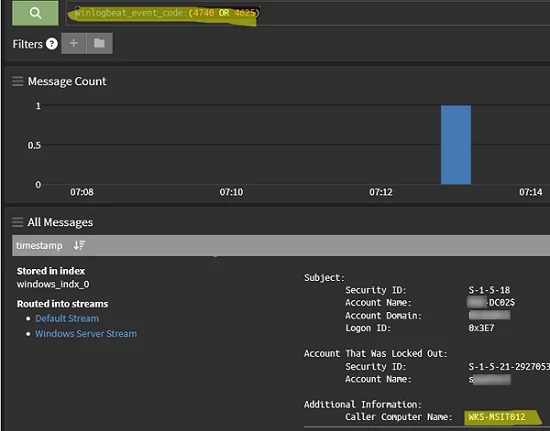

Werfen wir einen Blick darauf, wie Sie den Graylog-Server zum Suchen und Analysieren von Windows-Ereignissen verwenden. Als Beispiel verwenden wir die Ereignisse des Active Directory-Domänencontrollers.

Angenommen, es gibt mehrere zusätzliche Domänencontroller in Active Directory. In diesem Fall kann es für Administratoren schwierig sein, ein bestimmtes Ereignis zu finden, da sie die Protokolle auf jedem Domänencontroller überprüfen müssen. Ein zentraler Log-Collector-Server auf Graylog, der Ereignisse von allen DCs speichert, kann jedoch jedes Ereignis in Sekundenschnelle finden.

Beispielsweise müssen Sie möglicherweise den Computer identifizieren, auf dem das Benutzerkonto aufgrund eines falschen Kennworts gesperrt wurde. Öffnen Sie dazu die Graylog-Filteraufforderung, wählen Sie den gewünschten Stream aus oder geben Sie ihn im Abfragecode an (streams:xxxxxxxxxxxxx) und führen Sie die folgende Abfrage aus:

winlogbeat_event_code:(4740 OR 4625) AND winlogbeat_event_provider:Microsoft-Windows-Security-Auditing

Der Graylog-Server findet schnell die Veranstaltung, nach der Sie suchen. Unter seinen Eigenschaften sehen Sie den Computer, von dem aus das Konto gesperrt wurde.

Hier sind einige weitere Beispiele für die Suche nach verschiedenen Ereignissen in Active Directory:

- Ereignis-ID

4767– Finden Sie heraus, wer den AD-Benutzer entsperrt hat - Ereignis-ID

4724– wer/wann das Passwort des Domänenbenutzers zurückgesetzt hat - Ereignis-ID

4720– wer und wann einen neuen Benutzer in AD erstellt hat;4722– Konto aktiviert,4725- deaktiviert,4726– Benutzer gelöscht. - Nachverfolgen von Änderungen an der Active Directory-Gruppenmitgliedschaft:

4727(Neue Gruppe erstellt),4728(Benutzer zur Gruppe hinzugefügt),4729(Benutzer aus der Gruppe entfernt),4730(Sicherheitsgruppe entfernt) - Ereignis-ID

5137(neue Domänengruppenrichtlinie/GPO erstellt),5136(Gruppenrichtlinienobjekt geändert),5141(GPO entfernt) - Ereignis-ID

4624— erfolgreiches Domänenbenutzer-Anmeldeereignis (ermöglicht die schnelle Anzeige des Anmeldeverlaufs des AD-Benutzers)

Stellen Sie sicher, dass die Winlogbeat-Agents so konfiguriert sind, dass sie Protokolle auf jedem Domänencontroller senden (listen Sie die aktiven Domänencontroller mit dem Cmdlet Get-ADDomainController auf). Die Erfassung einiger Active Directory-Sicherheitsereignisse muss in den Überwachungsrichtlinieneinstellungen in der Standarddomänencontrollerrichtlinie aktiviert werden.

Sie können in Graylog gespeicherte Abfragen und Dashboards erstellen, um schnell die Ereignisse zu finden, die Sie interessieren. Gralog-Benachrichtigungen können verwendet werden, um Administratoren über kritische Ereignisse in AD zu informieren.

Erfahren Sie mehr:So setzen Sie ein vergessenes Kennwort für den Verzeichnisdienst-Wiederherstellungsmodus in Active Directory zurück

Zentralisierung der Ereignisprotokollierung für Windows-Hosts

Graylog ermöglicht die bequeme Erfassung, Speicherung, den Abruf und die Analyse von Ereignissen von anderen Windows Server-Diensten. Im Folgenden finden Sie Beispiele für verschiedene Szenarien, in denen ein Administrator möglicherweise die Windows-Ereignisprotokolle durchsuchen muss.

- Überwachen Sie Datei- und Ordnerzugriffsereignisse auf einem Dateiserver

- Verfolgen Sie das Löschen von Dateien/Ordnern in einem freigegebenen Ordner

- Überwachen Sie Änderungen an Datei- und Ordnerberechtigungen in Windows

- Verfolgen von Remotedesktop-Verbindungsprotokollen (RDP).

- Erkennen Sie RDP-Brute-Force-Angriffe unter Windows

- So finden Sie heraus, wer einen Computer heruntergefahren oder neu gestartet hat:

winlogbeat_event_code:1074 - Reaktion auf das Löschen der Ereignisprotokolle (kann auf eine mögliche Kompromittierung des Windows-Servers hinweisen)

- Lassen Sie sich benachrichtigen, wenn der integrierte Windows Defender-Antivirus einen Virus auf einem Ihrer Windows Server-Hosts erkennt (Ereignis-ID).

1006,1116).

Der schnelle und einfache Graylog-Collector erleichtert das Suchen und Filtern von Ereignissen in Windows-Protokollen. Sehendieser Beitragauf der Graylog-Site, um mit der Überwachung kritischer Ereignis-IDs auf Windows-Hosts zu beginnen.

Die zentrale Speicherung von Windows- und Active Directory-Ereignisprotokollen erleichtert die schnelle Untersuchung und Reaktion auf Informationssicherheitsvorfälle, die Analyse von Infrastrukturereignissen und die Fehlerbehebung.

![[Rezension] Welcher DTH-Dienst bietet die meisten HD-Kanäle in Indien](https://media.askvg.com/articles/images7/Indian_DTH_Services_HD_Channels_Count.png)