Einfach ausgedrückt geschieht Juice Jacking, wenn Hacker öffentliche USB-Ladestationen manipulieren und sie in solche verwandelnDigitale Hinterhaltpunkte. Sobald Sie Ihr Telefon, Tablet oder Laptop an einen kompromittierten Anschluss anschließen, kann der Hacker heimlich zugreifenDaten stehlenvom angeschlossenen Gerät oder injizieren Sie Malware, die Sie ausspionieren, Ihre Nutzung verfolgen oder sogar Fernsteuerung gewähren kann.

Hier finden Sie detailliertere Informationen zu diesen beiden wichtigsten möglichen Konsequenzen:

Datendiebstahl:

Hacker können vertrauliche Informationen – wie persönliche und finanzielle Daten, Kontakte, Dokumente, E-Mails, Fotos oder Anmeldeinformationen – von einem angeschlossenen Gerät kopieren. Dies kann weitreichende Folgen haben, bis hin zu Identitätsdiebstahl und Erpressung.

Malware-Injektion:

Schädlicher Code kann stillschweigend auf Ihr verbundenes Gerät geladen werden und es möglicherweise sperren, die Leistung beeinträchtigen, vertrauliche Daten extrahieren oder unerwünschte Inhalte wie endlose Werbung anzeigen. Infizierte Geräte können auch von Hackern „rekrutiert“ werden, um andere Systeme anzugreifen, Kryptowährungen abzubauen oder Nachrichten von Ihren Konten zu senden.

Während Mobiltelefone die häufigsten Ziele sind,jedes Gerät mit USB-Anschluss– von Smartwatches und iPads bis hin zu Laptops – können zum Opfer fallen. Wenn Sie also das nächste Mal nach einem kostenlosen öffentlichen Ladegerät greifen, denken Sie daran: Nicht jede „Wasserstelle“ ist sicher.

Erfahren Sie mehr:Wie teile ich Dateien zwischen Geräten mit NordVPN?

Wie funktioniert Juice Jacking?

Cyberkriminelle nutzen den doppelten Zweck von USB-Anschlüssen aus, um das öffentliche Laden in einen zu verwandelnDatenexfiltration und/oder Infektionsübungen. USB-Anschlüsse dienen der Übertragung von Strom und Daten. Ein Pin lädt ein Gerät auf, während der andere Pins Dateien synchronisiert oder mit einem Host-Computer „kommuniziert“. Übernehmen Sie die Kontrolle über diese Pins und Sie haben ein praktisches Gateway zum angeschlossenen Gerät (und wieder heraus).

Wenn sich also ein Benutzer an einen kompromittierten Port anschließt und das Gerät die Verbindung akzeptiert (oder wenn er auf „Vertrauen“/„Zulassen“ tippt), könnte der Angreifer, der die USB-Pins kontrolliert, die Macht haben, Dateien, Kontakte, Fotos abzurufen oder andere Arten von Chaos anzurichten.

Standardmäßig initiieren viele ältere Geräte automatisch eine Datensitzung, wenn sie über USB angeschlossen sind, was Angreifern die Arbeit erleichtert. Gelingt dies nicht, werden Hacker mit Social-Engineering-Techniken kreativ, um Benutzer dazu zu manipulieren, Zugriff auf ihre Daten zu gewähren.

Ein solches Beispiel istChoiceJacking. Diese ausgefeilte neue Technik zwingt Ihr Telefon dazu, eine Datenverbindung zu akzeptieren und die Aufforderung „Datenübertragung zulassen“ zu bestätigenohne Ihre informierte Zustimmung. Sie werden nicht einmal merken, dass es passiert!

Es gibt drei gängige Varianten von ChoiceJacking:

Tastatur und Bluetooth (iOS & Android):Das Ladegerät emuliert zunächst eine USB-Tastatur, um Bluetooth zu aktivieren, verbindet sich dann erneut als Computer und bestätigt die Verbindung über einen Bluetooth-Tastendruck.

Tastendruckflut (Android):Das Ladegerät verfälscht Tastatureingaben, trennt die Verbindung, stellt die Verbindung wie ein Computer wieder her und die verbleibenden Tastenanschläge bestätigen versehentlich den Datenmodus.

AOAP-Exploit (Android):Dabei wird das Android Open Access Protocol (AOAP) missbraucht. Der bösartige Port stellt eine Verbindung zu einem Computer her und sendet beim Erscheinen des Bestätigungsbildschirms die erforderlichen Tastenanschläge über AOAP.

Es ist wichtig zu beachten, dass für Juice Jacking lediglich ein modifizierter USB-Anschluss oder ein modifiziertes USB-Kabel erforderlich ist. Und entführtLadestationen sehen oft seriös aus, was es schwierig macht, Warnsignale zu erkennen.

Häufige Szenarien und Risiken von Juice Jacking

Stellen Sie sich vor: Sie langweilen sich in einer Flughafenlounge, Ihr Telefon hat 3 % Strom und Sie entdecken eine kostenlose Ladestation neben der Kaffeetheke. Es ist verlockend, sich einzuloggen und Ihre Nachrichten abzurufen, aber Sie könnten unwissentlich den Zugriff auf Ihr Telefon und Ihre persönlichen Daten preisgeben.

So passiert Juice Jacking oft: leise, bequem und ohne Vorwarnung. Diese Angriffe gedeihen inbelebte öffentliche Plätze wie Flughäfen, Bahnhöfe, Cafés, Hotels und Konferenzräume. Grundsätzlich überall dort, wo müde, abgelenkte Reisende und vielbeschäftigte Pendler eine schnelle Aufladung benötigen.

Aber während Sie an einem Latte nippen, aEin böswilliger Ladeanschluss stiehlt möglicherweise InformationenB. durch das Auslösen einer Datenverbindung, das Ausnutzen von Geräteschwachstellen oder den Einsatz ausgefeilter Techniken, um sich als Tastatur oder Netzwerkadapter auszugeben.

Sobald die Verbindung hergestellt ist, können Angreifer dies tunKopieren Sie Kontakte, Fotos oder installieren Sie Malwarewie Keylogger, die aufzeichnen, was Sie eingeben. Sensible Informationen könnten in Sekundenschnelle offengelegt werden, darunter Anmeldungen zu Finanzkonten, Zwei-Faktor-Autorisierungs-Tokens oder Geschäftsdateien.

Juice Jacking wird häufig mit anderen Cyberangriffstechniken kombiniert. Beispielsweise könnte ein Cyberkrimineller ein manipuliertes Ladegerät und einen betrügerischen öffentlichen WLAN-Hotspot kontrollierenVerkehr abfangen. Das Ergebnis ist ein doppelter Schlag: Ihr Telefon ist infiziert und Ihr Datenverkehr wird in Echtzeit überwacht.

Halten Sie Ausschau nach diesen realen Juice Jacking-Setups:

Ein öffentlicher Ladekiosk an einem Flughafen oder in einem Café, der versteckte Elektronikgeräte verdeckt, die als Host fungieren.

Ein manipuliertes „Schnellladekabel“ wurde in einer Hotellobby zurückgelassen und installiert Spyware, wenn es an einen Laptop angeschlossen wird.

Eine von einem Fremden geliehene USB-Powerbank, die einen kleinen Computer zur Datenextraktion enthält.

Datendiebstahl:

Hacker können vertrauliche Informationen – wie persönliche und finanzielle Daten, Kontakte, Dokumente, E-Mails, Fotos oder Anmeldeinformationen – von einem angeschlossenen Gerät kopieren. Dies kann weitreichende Folgen haben, bis hin zu Identitätsdiebstahl und Erpressung.

So verhindern Sie Juice Jacking

Da Sie nun wissen, wie Juice Jacking funktioniert und welche Risiken es birgt, werden Sie sich fragen, wie Sie sich schützen können. Die gute Nachricht ist: Mit ein paar klugen Gewohnheiten können Sie Ihre Geräte auch dann sicher aufladen, wenn Sie in Eile sind.

Benutzen Sie Ihr eigenes Ladegerät

Der einfachste Schutz gegen Juice Jacking besteht darin, sich strikt an das Motto zu halten: „Wenn es nicht deins ist, fass es nicht an.“ Benutzen Sie IhrePersönliches Ladekabel und Netzteil, und schließen Sie es an eine normale Steckdose statt an einen öffentlichen USB-Anschluss an. Oder noch besser: Bringen Sie einen mittragbare Powerbank. Auf diese Weise stellen Sie sicher, dass Sie nur Macht auf sich ziehen und nicht die Aufmerksamkeit von Cyberkriminellen.

Investieren Sie in USB-Datenblocker

USB-Datenblocker– manchmal auch frech als USB-Kondome bezeichnet – Schützen Sie Ihr Telefon, indem Sie alles Unerwünschte blockieren. Es wird zwischen Ihr Kabel und den Ladeanschluss gesteckt und leitet zwar Strom, aber keine Daten weiter, sodass Sie voll aufgeladen bleiben, ohne dass sich ein entladenes Kabel und eine beeinträchtigte Verbindung unangenehm anstecken.

Deaktivieren Sie die Datenübertragung auf Ihrem Gerät

Selbst der geschickteste Hacker kann nicht stehlen, was Ihr Telefon nicht teilt! Viele Smartphones bieten die Möglichkeit dazuDatenübertragung deaktivieren. Überprüfen Sie die Einstellungen Ihres Geräts und schalten Sie die Datenübertragungsfunktionen aus, bevor Sie das Gerät an öffentlichen Orten aufladen.

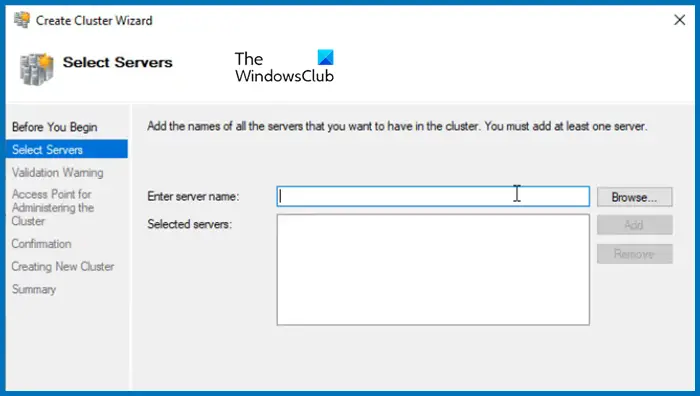

Um zu helfenVerhindern Sie Juice Jacking auf einem iPhone, klopfenVertraue nichtbeim Anschließen an einen unbekannten Computer oder ein unbekanntes Ladegerät. Für Android gehen Sie zuEntwickleroptionenund deaktivierenUSB-Debugging, oder wählen SieNur aufladenwenn Sie dazu aufgefordert werden.

Halten Sie Ihre Software auf dem neuesten Stand

Ein Top-Tipp zur HilfeVerhindern Sie das Aufbocken von Saftbesteht darin, Ihre Geräte und alle Apps stets auf dem neuesten Stand zu halten. Hacker lieben veraltete Systeme – sie sind wie unverschlossene Türen. Regelmäßige Software-Updates schließen diese Lücken und schließen Schwachstellen, die Juice Jacking oder andere Angriffe erleichtern könnten.

Telefone sind unsere ständigen Begleiter, daher ist es wichtig, sie zu schützen. Befolgen Sie diese Tipps zur Fehlerbehebung, um Ihr iPhone zu aktualisieren. Und hier erfahren Sie, wie Sie Apps auf einem Android aktualisieren.

Was tun bei Verdacht auf Juice Jacking?

Wenn Sie den Verdacht haben, dass Ihr Gerät Opfer von Juice Jacking oder USB-Hacking geworden ist, handeln Sie schnell, um den Schaden zu begrenzen. Anstatt in Panik zu geraten, können Sie mit diesen Schritten aktiv werden:

Sofort den Netzstecker ziehen:Trennen Sie Ihr Telefon oder Gerät vom verdächtigen USB-Anschluss.

Konnektivität deaktivieren:Deaktivieren Sie WLAN, Bluetooth und mobile Daten, um jegliche Datenübertragung zu stoppen.

Führen Sie einen Sicherheitsscan durch:Verwenden Sie vertrauenswürdige Cybersicherheitssoftware wie eine Antiviren-App, um nach Malware, einschließlich Viren und Spyware, sowie ungewöhnlichen Hintergrundaktivitäten zu suchen.

Ändern Sie Ihre Passwörter:Gehen Sie davon aus, dass Ihre Zugangsdaten gestohlen wurden. Aktualisieren Sie Ihre Login-Daten für Ihre Konten, insbesondere für solche, die vertrauliche Informationen enthalten, wie E-Mail, Banking und soziale Medien.

Überwachen Sie Ihre Konten genau:Achten Sie auf seltsame Anmeldungen von neuen Geräten oder Standorten sowie auf das Zurücksetzen von Passwörtern und mysteriöse Transaktionen.

Erwägen Sie einen vollständigen Reset:Hoffentlich ist dies nicht notwendig, aber wenn sich Ihr Gerät seltsam verhält und Anzeichen von Telefon-Hacking zeigt, sollten Sie einen Werksreset in Betracht ziehen, um verbleibende Malware zu entfernen. Denken Sie daran, dass dadurch Ihre Daten dauerhaft gelöscht werden. Stellen Sie daher sicher, dass Sie zunächst ein zuverlässiges Backup erstellen.

Denken Sie daran, dass es hier auf Geschwindigkeit ankommt – je früher Sie handeln, desto größer sind Ihre Chancen, Datendiebstahl zu stoppen und den Schaden zu minimieren.

Schützen Sie Ihre Geräte mit Avast

Auch wenn es nicht häufig vorkommt, stellt Juice Jacking eine echte Bedrohung dar, vor der es sich zu schützen lohnt. Die oben genannten Tipps helfen Ihnen, riskante Situationen zu erkennen und Ihre Daten besser zu schützen. Mit Avast Free Antivirus können Sie jedoch noch sicherer bleiben, einem kostenlosen Tool, das Malware-Schutz in Echtzeit und Gerätescans bietet, um Ihre Daten und Ihr Gerät zu schützen.