Microsoft-Netzwerkmonitor(NetMon) ist ein klassisches Netzwerkdiagnosetool für Windows, mit dem der gesamte ein- und ausgehende Datenverkehr auf einem Computer erfasst und analysiert wird. Obwohl dieses Produkt seit über drei Jahren nicht weiterentwickelt oder aktualisiert wurde, wird es häufig von Administratoren verwendet, wenn sie Netzwerkverbindungen diagnostizieren müssen. NetMon bietet weniger Funktionen als das beliebte Erfassungs- und Analysetool WireShark und eignet sich nicht so gut für komplexe Paketanalyseaufgaben. Allerdings ist die grafische Benutzeroberfläche von Network Monitor viel einfacher und intuitiver und das Produkt selbst ist leichtgewichtig. Daher ist sein Einsatz in manchen Szenarien gerechtfertigt und praktisch.

In diesem Artikel wird gezeigt, wie Sie mit Network Monitor den Netzwerkverkehr in Echtzeit erfassen und analysieren und den Verkehr für eine spätere Analyse auslagern.

Die Idee zu diesem Artikel stammt von unserem Abonnenten, der von seinem Provider eine Warnung erhielt, dass sein Windows-VPS-Server für Massen-E-Mail-Versand verwendet würde. Es war nicht möglich, in Echtzeit zu verfolgen, welcher Prozess die SMTP-Sitzungen initiierte, da die Mailings zu unterschiedlichen Zeiten erfolgten. Um die Quelle zu finden, müssen wir den gesamten ausgehenden Datenverkehr auf Standard-SMTP-Ports erfassen25,587, Und465, und identifizieren Sie die ausführbare Prozessdatei oder das Skript, das die Mailings ausführt.

Laden Sie die herunterMicrosoft Network Monitor 3.4Installer (NM34_x64.exe) von der Microsoft-Website oder installieren Sie es mit dem WinGet-Paketmanager:

winget install Microsoft.NetMon

Führen Sie Network Monitor als Administrator aus, wenn die Installation abgeschlossen ist. Klicken Sie im NetMon-Fenster aufNeue Aufnahme.

Standardmäßig erfasst Network Monitor den gesamten Datenverkehr, der über die Netzwerkschnittstellen eines Computers geleitet wird. Die Größe eines solchen Netzwerk-Dumps kann erheblich sein, wenn Sie den Netzwerkverkehr über einen längeren Zeitraum erfassen. In unserem Fall können wir Filter so einstellen, dass nur ausgehende Netzwerkpakete auf einem der bekannten SMTP-Ports erfasst werden.

Klicken Sie aufAufnahmeeinstellungenTaste. Hier können Sie Filter konfigurieren, die beschreiben, welchen Datenverkehr NetMon erfassen soll. Es gibt mehrere Filtervorlagen für typische Aufgaben imFilter laden->StandardfilterSpeisekarte. In unserem Fall benötigen wir einen TCP-Portnummernfilter. WählenTCP->TCP-Ports.

Der folgende Vorlagencode wird in das Filter-Editor-Fenster eingefügt:

Erfahren Sie mehr:So konfigurieren Sie die Windows-Firewall-Protokollierung und analysieren Protokolle

tcp.port == 80 OR Payloadheader.LowerProtocol.port == 80

Bearbeiten Sie die Vorlagenregel und fügen Sie alle drei Standard-SMTP-Portnummern hinzu:

(tcp.port == 25 OR Payloadheader.LowerProtocol.port == 25 OR

tcp.port == 587 OR Payloadheader.LowerProtocol.port == 587 OR

tcp.port == 465 OR Payloadheader.LowerProtocol.port == 465)

Wenn Ihr Computer über mehr als eine Netzwerkschnittstelle verfügt oder dem Adapter zusätzliche IP-Adressen (Aliase) zugewiesen sind, können Sie einen Filter nach Quell-IP-Adresse hinzufügen:

AND

(IPv4.SourceAddress == 192.168.18.111)

Netzwerkmonitorfilter können mithilfe von Klammern und kombiniert werdenOR/AND/NOTlogische Ausdrücke, oder Sie können verwenden||,&&, oder!stattdessen.

Klicken Sie aufAnwendenKlicken Sie auf die Schaltfläche, um den Filter zu speichern.

Dann gehen Sie zuWerkzeuge->Optionen->Parser-Profile. WählenWindowsim Standard-Parser-Profil (Als aktiv festlegen).

Sie können jetzt mit der Erfassung des Netzwerkverkehrs beginnen. Klicken Sie aufStartSchaltfläche in der Symbolleiste.

Jetzt müssen Sie das Problem reproduzieren oder, wenn es zufällig auftritt, NetMon einfach einen Tag/eine Woche lang laufen lassen.

Beachten Sie, dass das Dumpen des Netzwerkverkehrs über einen längeren Zeitraum abhängig von den Einstellungen des Erfassungsfilters eine erhebliche Menge an RAM und Festplattenspeicher erfordert.

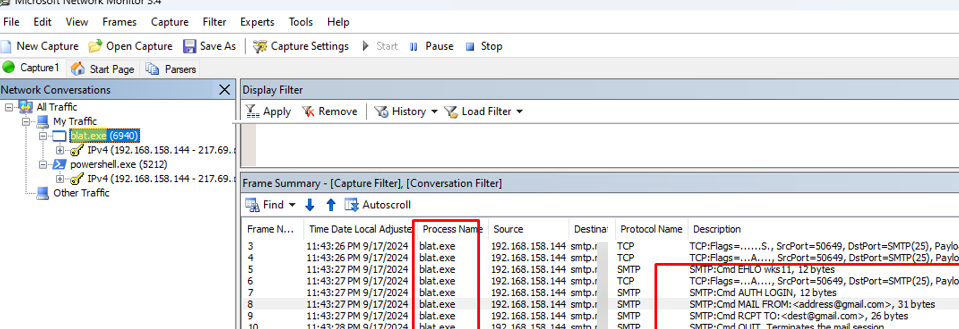

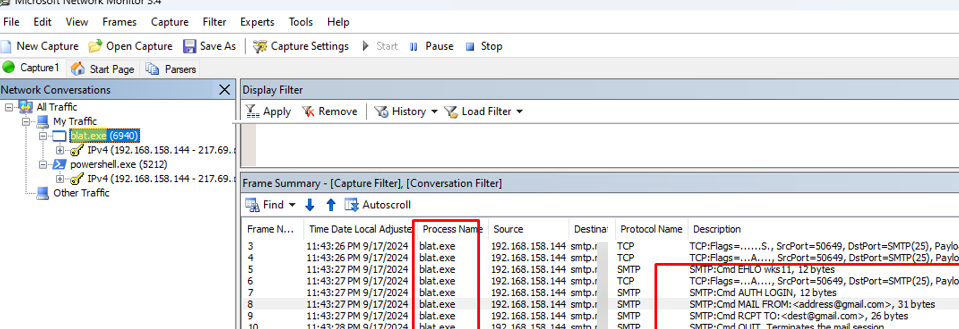

In unserem Fall erschienen nach einiger Zeit Ereignisse, die den angewendeten Filtern entsprachen, im NetMon-Paketprotokoll. Wenn Sie den Inhalt der Pakete öffnen, sehen Sie, dass versucht wurde, eine SMTP-Verbindung herzustellen. In den Netzwerkrahmen sehen Sie die detaillierten Befehle des SMTP-Protokolls, den Authentifizierungsversuch, die Adresse des Ziel-SMTP-Servers und die E-Mail-Adresse, an die die Nachricht gesendet wurde (Beispiel für SMTP-Befehle in Telnet zum Senden von E-Mails mit Authentifizierung).

DerProzessnameIm Feld wird der Name des Prozesses angezeigt, der die Netzwerkverbindung (SMTP) initiiert hat. In diesem Fall ist klar, dass die SMTP-Mailings von gesendet werdenblat.exeKonsolentool.

Der Netzwerk-Dump enthält auch Informationen über michpowershell.exeSitzung. Dies wurde verwendet, um die Verfügbarkeit von Port 25 auf dem externen Server zu überprüfen:

Test-NetConnection smtp.corpmail.com -port 25

Klicken Sie aufStoppenKlicken Sie auf die Schaltfläche, um die Erfassung des Netzwerkverkehrs zu stoppen.

Der resultierende Traffic-Dump kann als gespeichert werden*.KAPPEDatei zur Offline-Analyse.

Sie können zusätzliche Filter nach IP- oder MAC-Ziel-/Quelladresse, verschiedenen Protokollen, Ports und speziellen Filtern hinzufügen, um den Datenverkehr einiger gängiger Protokolle (SMB, HTTP, DNS) zu analysieren. Filter können entweder auf den erfassten Datenverkehr angewendet werden oder um nur die angezeigten Daten innerhalb der aktuellen Sitzung zu filtern (AnzeigefilterFenster).

Wenn Sie beispielsweise Netzwerkrahmen filtern möchten, können Sie auf einen der Werte in der Paketliste klicken und dann auswählenFügen Sie [etwas] zum Anzeigefilter hinzu.

Im Screenshot habe ich eine Filterregel nach Ziel-IP-Adresse hinzugefügt. Der Filter-Eingabeaufforderung wurde der folgende Code hinzugefügt:

Destination == "ip_adress"

Nachfolgend finden Sie einige Beispiele für häufig verwendete Netzwerkmonitorfilter.

Nach Ziel-IP-Adresse filtern:

IPv4.SourceAddress == 192.168.0.1

Nach Quell- oder Ziel-IP filtern:

IPv4.Address == 192.168.0.1

Nach TCP-Portnummer filtern:

tcp.port == 443

OR

Payloadheader.LowerProtocol.port == 443

Portbereiche können angegeben werden:

(udp.Port>=10000 && udp.port<=19999)

In diesem Artikel haben wir untersucht, wie Sie den Netzwerkverkehr in Windows mit Microsoft Network Monitor erfassen und analysieren. Sie können auch das integrierte verwendenPktMonKonsolenbefehl in Windows, um den Datenverkehr abzuleiten, ohne auf jedem Computer einen Netzwerkmonitor installieren zu müssen. Ein mit einem solchen Befehlszeilentool erstellter Dump kann auf jedem Computer, auf dem NetMon oder Wireshark installiert ist, weiter analysiert werden.