Scarab-Ransomware ist eine Art von Malware, die Dateien auf dem Computer eines Opfers verschlüsselt und eine Zahlung im Austausch für den Entschlüsselungsschlüssel verlangt. Sie wurde erstmals 2017 vom Malware-Sicherheitsforscher Michael Gillespie entdeckt. Sie verwendet die Verschlüsselung des Advanced Encryption Standard (AES), um Dateien zu verschlüsseln. Die Scarab-Ransomware-Gruppe gab nicht bekannt, woher sie stammt oder ob sie politisch motiviert ist. Es ist jedoch bekannt, dass dies der Fall warweltweit über das Spacecolon Toolset einsetzbar. Scarab-Ransomware kann Systeme und Maschinen auf verschiedene Weise infizieren, darunter Phishing-E-Mails, bösartige Anhänge und Software-Schwachstellen.

SalvageData-Experten empfehlen proaktive Datensicherheitsmaßnahmen, wie regelmäßige Backups, strenge Cybersicherheitspraktiken und die Aktualisierung der Software, um sich vor Ransomware-Angriffen zu schützen. Und,Im Falle eines Ransomware-Angriffs wenden Sie sich bitte an unsExperten für Ransomware-Wiederherstellungsofort.

Was für eine Malware ist Scarab?

Scarab ist eine Art Ransomware, die heimlich in Systeme eindringt und verschiedene Daten verschlüsselt. Es hängt Dateinamen mit der Erweiterung „.[[email protected]].scarab“ an. Aktualisierte Varianten dieser Ransomware hängen an: .inchin, .gold, .crabs. Andere Varianten dieser Ransomware fügen verschlüsselten Dateien „.[[email protected]]“ als Erweiterung hinzu. Nach erfolgreicher Verschlüsselung erstellt und öffnet der Virus automatisch eine Textdatei („WENN SIE ALLE IHRE DATEIEN ZURÜCK ERHALTEN WOLLEN, LESEN SIE BITTE DIESE.TXT“) und legt sie dann auf dem Desktop ab. Scarab-Ransomware hat sehr ähnliche Eigenschaften wie ElmersGlue, EncrypTile, GlobeImposter, TheDarkEncryptor und Dutzende andere Viren vom Typ Ransomware.

Alles, was wir über Scarab Ransomware wissen

Bestätigter Name

- Skarabäus-Virus

Bedrohungstyp

- Ransomware

- Kryptovirus

- Aktenschrank

- Doppelte Erpressung

Erweiterung für verschlüsselte Dateien

- Abhängig von der Ransomware-Variante gibt es viele Dateierweiterungen.

Lösegeldfordernde Nachricht

- WENN SIE ALLE IHRE DATEIEN ZURÜCK ERHALTEN MÖCHTEN, LESEN SIE BITTE DIESE.TXT, WIE SIE VERSCHLÜSSELTE DATEIEN WIEDERHERSTELLEN – [email protected]

Gibt es einen kostenlosen Entschlüsseler?Nein, es gibt keinen öffentlichen Entschlüsseler für die Scarab-Ransomware.Verteilungsmethoden

- Infizierte E-Mail-Anhänge (Makros)

- Drive-by-Downloads

- Spam-Mail

- Dubiose Downloadkanäle (z. B. Freeware- und Drittanbieter-Websites, P2P-Sharing-Netzwerke usw.)

- Online-Betrug

- Malvertising

- Illegale Software-Aktivierungstools („Cracks“)

- Gefälschte Updates

Konsequenzen

- Dateien werden bis zur Lösegeldzahlung verschlüsselt und gesperrt

- Datenleck

- Das Netzwerk bleibt für neue gleichzeitige Angriffe offen

- Doppelte Erpressung

Was steht in der Scarab-Lösegeldforderung?

Der Inhalt der Scarab-Lösegeldforderung variiert je nach Variante der Ransomware. Der Lösegeldschein informiert die Opfer jedoch in der Regel über die Verschlüsselung und stellt Lösegeldforderungen. Der Lösegeldschein ist eine Textdatei mit dem Namen „IF YOU WANT TO GET ALL YOUR FILES BACK, PLEASE READ THIS.TXT“, die auf dem Desktop des infizierten Computers abgelegt wird. Im Folgenden finden Sie Beispiele für den Inhalt des Scarab-Lösegeldbriefs:

Wenn Sie feststellen, dass Sie ein Opfer von Ransomware sind, wenden Sie sich an die Ransomware-Entfernungsexperten von SalvageData, die Ihnen einen sicheren Datenwiederherstellungsdienst und die Entfernung von Ransomware nach einem Angriff bieten.

Empfohlene Lektüre:Akira Ransomware: Vollständiger Leitfaden

Wie infiziert Scarab-Ransomware eine Maschine oder ein Netzwerk?

Infizierte E-Mail-Anhänge (Makros)

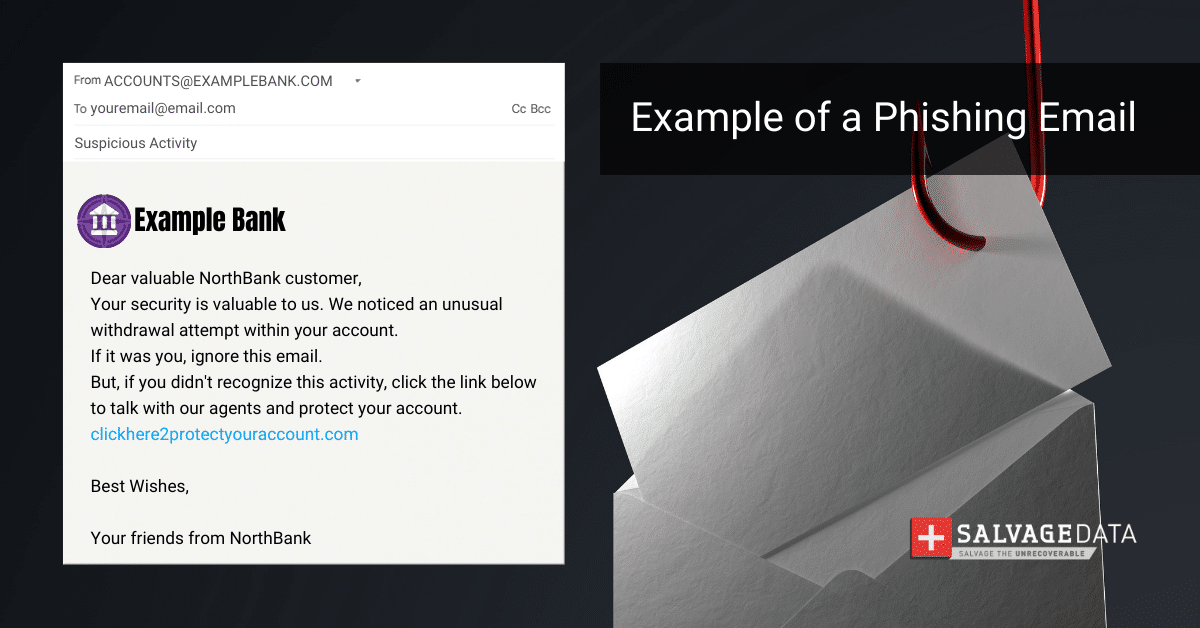

Scarab-Ransomware wird häufig über infizierte E-Mail-Anhänge verbreitet, die schädliche Makros enthalten. Wenn das Opfer den Anhang öffnet und Makros aktiviert, wird die Ransomware heruntergeladen und auf dem Computer des Opfers ausgeführt;

Drive-by-Downloads

Scarab-Ransomware kann auch über Drive-by-Downloads verbreitet werden, bei denen das Opfer die Ransomware unwissentlich herunterlädt, indem es eine manipulierte Website besucht.

Spam-Mail

Scarab-Ransomware kann über Spam-Mail-Kampagnen verbreitet werden, die bösartige Anhänge oder Links zu infizierten Websites enthalten.

Unseriöse Downloadkanäle

Scarab-Ransomware kann über zweifelhafte Downloadkanäle wie Freeware- und Drittanbieter-Websites, P2P-Sharing-Netzwerke und andere inoffizielle Software-Downloadquellen verbreitet werden.

Online-Betrug

Zu den Online-Betrügereien gehören gefälschte Software-Updates oder gefälschte Antivirensoftware. Die Scarab-Ransomware-Bande erstellt gefälschte Antivirensoftware, die vorgibt, Malware zu erkennen und vom Computer des Opfers zu entfernen. Allerdings handelt es sich bei der Software selbst um Malware und sie installiert die Ransomware auf dem Rechner des Opfers. Die Bande erstellt auch gefälschte Software-Updates, die die Ransomware enthalten.

Malvertising

Scarab-Ransomware kann durch Malvertising verbreitet werden, bei dem das Opfer die Ransomware unwissentlich herunterlädt, indem es auf einen scheinbar legitimen Schädling klickt.

Illegale Software-Aktivierungstools

Scarab-Ransomware kann über illegale Software-Aktivierungstools wie „Cracks“ verbreitet werden, die zur Umgehung von Softwarelizenzbeschränkungen verwendet werden.

Gefälschte Updates

Scarab-Ransomware kann über gefälschte Software-Updates verbreitet werden, bei denen das Opfer aufgefordert wird, ein gefälschtes Update herunterzuladen und zu installieren, das die Ransomware enthält

Wie funktioniert die Scarab-Ransomware?

Die Scarab-Ransomware nutzt das Spacecolon-Toolset, um anfällige Webserver zu kompromittieren oder RDP-Anmeldeinformationen brutal zu erzwingen. Die Hauptkomponente von Spacecolon ist ScHackTool, ein Delphi-basierter Orchestrator, der zum Bereitstellen eines Installationsprogramms verwendet wird, das ScService installiert, eine Hintertür mit Funktionen zum Ausführen benutzerdefinierter Befehle, zum Herunterladen und Ausführen von Nutzlasten und zum Abrufen von Systeminformationen von kompromittierten Maschinen. ScHackTool fungiert auch als Kanal zum Einrichten einer breiten Palette von Tools von Drittanbietern, die von einem Remote-Server abgerufen werden. Das ultimative Ziel der Angriffe besteht darin, den von ScService gewährten Zugriff auszunutzen, um eine Variante der Scarab-Ransomware zu verbreiten. Scarab-Ransomware verwendet die Advanced Encryption Standard (AES)-Verschlüsselung, um Dateien zu verschlüsseln.

Was ist das Spacecolon-Toolset?

Das Spacecolon-Toolset ist ein bösartiges Toolset, mit dem Varianten der Scarab-Ransomware an Opfer auf der ganzen Welt verteilt werden. Das Toolset wird verwendet, um anfällige Webserver zu kompromittieren oder um RDP-Anmeldeinformationen brutal zu erzwingen.

Zahlen Sie nicht das Lösegeld!Wenn Sie sich an einen Ransomware-Entfernungsdienst wenden, können Sie nicht nur Ihre Dateien wiederherstellen, sondern auch potenzielle Bedrohungen entfernen.

Wie man mit einem Scarab-Ransomware-Angriff umgeht

Der erste Schritt zur Wiederherstellung nach einem Scarab-Angriff besteht darin, den infizierten Computer zu isolieren, indem man ihn vom Internet trennt und alle angeschlossenen Geräte entfernt. Dann müssen Sie sich an die örtlichen Behörden wenden. Im Fall von US-Bürgern und Unternehmen ist dies der Fallörtliche FBI-Außenstelleund dieBeschwerdestelle für Internetkriminalität (IC3).Um einen Ransomware-Angriff zu melden, müssen Sie alle verfügbaren Informationen darüber sammeln, einschließlich:

- Screenshots der Lösegeldforderung

- Kommunikation mit Bedrohungsakteuren (falls vorhanden)

- Ein Beispiel einer verschlüsselten Datei

Allerdings, wenn Sie es vorziehenwenden Sie sich an Fachleute, dann tun Sie nichts.Lassen Sie jeden infizierten Computer so, wie er istund bitte um eineNotfall-Ransomware-Entfernungsdienst. Ein Neustart oder Herunterfahren des Systems kann den Wiederherstellungsdienst beeinträchtigen. Das Erfassen des RAM eines Live-Systems kann dabei helfen, den Verschlüsselungsschlüssel zu erhalten, und das Erfassen einer Dropper-Datei, d. h. einer Datei, die die bösartige Nutzlast ausführt, könnte ein Reverse Engineering sein und zur Entschlüsselung der Daten oder zum Verständnis ihrer Funktionsweise führen. Sie müssenLöschen Sie die Ransomware nicht, und bewahren Sie alle Beweise des Angriffs auf. Das ist wichtig fürDigitale ForensikSo können Experten die Hackergruppe zurückverfolgen und identifizieren. Durch die Nutzung der Daten auf Ihrem infizierten System können Behörden dies tunUntersuchen Sie den Angriff und finden Sie die Verantwortlichen.Eine Untersuchung eines Cyberangriffs unterscheidet sich nicht von jeder anderen strafrechtlichen Untersuchung: Es werden Beweise benötigt, um die Angreifer zu finden.

1. Kontaktieren Sie Ihren Incident Response-Anbieter

Bei einer Cyber Incident Response handelt es sich um den Prozess der Reaktion auf und Bewältigung eines Cybersicherheitsvorfalls. Ein Incident Response Retainer ist ein Servicevertrag mit einem Cybersicherheitsanbieter, der es Unternehmen ermöglicht, bei Cybersicherheitsvorfällen externe Hilfe in Anspruch zu nehmen. Es bietet Organisationen eine strukturierte Form von Fachwissen und Unterstützung durch einen Sicherheitspartner, sodass sie bei einem Cyber-Vorfall schnell und effektiv reagieren können. Ein Incident-Response-Retainer gibt Organisationen Sicherheit und bietet fachkundige Unterstützung vor und nach einem Cyber-Sicherheitsvorfall. Die spezifische Art und Struktur eines Incident-Response-Retainers variiert je nach Anbieter und den Anforderungen der Organisation. Ein guter Incident Response Retainer sollte robust, aber flexibel sein und bewährte Dienste bereitstellen, um die langfristige Sicherheitslage eines Unternehmens zu verbessern.Wenn Sie sich an Ihren IR-Dienstleister wenden, kann dieser sofort übernehmen und Sie durch jeden Schritt der Ransomware-Wiederherstellung führen.Wenn Sie sich jedoch dazu entschließen, die Ransomware selbst zu entfernen und die Dateien gemeinsam mit Ihrem IT-Team wiederherzustellen, können Sie die nächsten Schritte befolgen.

2. Identifizieren Sie die Ransomware-Infektion

Sie können anhand der Dateierweiterung erkennen, welche Ransomware Ihren Computer infiziert hat (manche Ransomware verwendet die Dateierweiterung als Namen).Verwendung eines Ransomware-ID-Tools, oder es wird auf dem Lösegeldschein stehen. Mit diesen Informationen können Sie nach einem öffentlichen Entschlüsselungsschlüssel suchen. Sie können den Ransomware-Typ auch anhand seiner IOCs überprüfen. Indicators of Compromise (IOCs) sind digitale Hinweise, die Cybersicherheitsexperten verwenden, um Systemkompromittierungen und böswillige Aktivitäten innerhalb eines Netzwerks oder einer IT-Umgebung zu identifizieren. Dabei handelt es sich im Wesentlichen um digitale Versionen von Beweisen, die an einem Tatort zurückgelassen wurden. Zu den potenziellen IOCs gehören ungewöhnlicher Netzwerkverkehr, privilegierte Benutzeranmeldungen aus dem Ausland, seltsame DNS-Anfragen, Änderungen an Systemdateien und mehr. Wenn ein IOC entdeckt wird, bewerten Sicherheitsteams mögliche Bedrohungen oder überprüfen seine Authentizität. IOCs liefern auch Hinweise darauf, worauf ein Angreifer Zugriff hatte, wenn er tatsächlich in das Netzwerk eindrang.

3. Entfernen Sie die Ransomware und beseitigen Sie Exploit-Kits

Bevor Sie Ihre Daten wiederherstellen, müssen Sie sicherstellen, dass Ihr Gerät frei von Ransomware ist und dass die Angreifer keinen neuen Angriff durch Exploit-Kits oder andere Schwachstellen starten können. Ein Ransomware-Entfernungsdienst kann die Ransomware löschen, ein forensisches Dokument zur Untersuchung erstellen, Schwachstellen beseitigen und Ihre Daten wiederherstellen.

4. Verwenden Sie ein Backup, um die Daten wiederherzustellen

Backups sind die effizienteste Möglichkeit, Daten wiederherzustellen. Stellen Sie sicher, dass Sie abhängig von Ihrer Datennutzung tägliche oder wöchentliche Backups erstellen.

5. Wenden Sie sich an einen Ransomware-Wiederherstellungsdienst

Wenn Sie kein Backup haben oder Hilfe beim Entfernen der Ransomware und der Beseitigung von Schwachstellen benötigen, wenden Sie sich an einen Datenrettungsdienst. Die Zahlung des Lösegelds ist keine Garantie dafür, dass Ihre Daten an Sie zurückgegeben werden. Die einzige garantierte Möglichkeit, jede Datei wiederherzustellen, besteht darin, ein Backup zu haben. Wenn Sie dies nicht tun, können Ihnen Ransomware-Datenwiederherstellungsdienste dabei helfen, die Dateien zu entschlüsseln und wiederherzustellen. SalvageData-Experten können Ihre Dateien sicher wiederherstellen und verhindern, dass Scarab-Ransomware Ihr Netzwerk erneut angreift. Kontaktieren Sie unsere Experten rund um die Uhr für Ransomware-Wiederherstellungsdienste.

Verhindern Sie den Scarab-Ransomware-Angriff

Die beste Lösung für die Datensicherheit ist die Verhinderung von Ransomware. ist einfacher und billiger, als sich davon zu erholen. Scarab-Ransomware kann die Zukunft Ihres Unternehmens kosten und sogar zum Scheitern bringen. Dies sind ein paar Tipps, um sicherzustellen, dass Sie es könnenVermeiden Sie Ransomware-Angriffe:

- Halten Sie die Software auf dem neuesten Stand, um Schwachstellen zu verhindern, die von der Ransomware ausgenutzt werden können.

- Verwenden Sie sichere Passwörter und eine Zwei-Faktor-Authentifizierung, um unbefugten Zugriff auf Systeme zu verhindern.

- Sichern Sie wichtige Dateien regelmäßig und bewahren Sie sie an einem sicheren Ort auf.

- Seien Sie vorsichtig, wenn Sie E-Mail-Anhänge öffnen oder auf Links aus unbekannten Quellen klicken.

- Verwenden Sie seriöse Antivirensoftware und halten Sie diese auf dem neuesten Stand.