Die Sperrung eines Benutzerkontos in einer Domäne ist einer der häufigsten Gründe, warum Benutzer den technischen Support kontaktieren. In den meisten Fällen wird die Sperrung dadurch verursacht, dass ein Benutzer sein Passwort vergisst oder dass eine Anwendung versucht, ein früheres (gespeichertes) Passwort zur Authentifizierung zu verwenden, nachdem der Benutzer es geändert hat.

Inhalt:

- Richtlinie zur Kontosperrung in Active Directory

- So entsperren Sie ein Benutzerkonto mithilfe der Active Directory-Konsole (ADUC)

- Entsperren Sie AD-Konten mit PowerShell

Richtlinie zur Kontosperrung in Active Directory

Die Sperrung von Benutzerkonten ist in den Standardsicherheitsrichtlinien einer Active Directory-Domäne aktiviert.

Normalerweise werden Benutzersperreinstellungen im konfiguriertDefault Domain PolicyGruppenrichtlinienobjekt (Konfiguration -> Windows Einstellungen -> Sicherheit Einstellungen -> Konto Richtlinie -> Konto Aussperrung Politik). Es gibt drei Möglichkeiten:

- Konto Aussperrung Schwelle– die Anzahl der fehlgeschlagenen Versuche, ein Passwort einzugeben, nach denen der Benutzer gesperrt wird;

- Dauer der Kontosperrung– wie lange der Benutzer gesperrt bleibt (in Minuten). Ein Benutzer wird dann automatisch entsperrt;

- Kontosperrungszähler zurücksetzen nach –die Anzahl der Minuten, nach denen der Zähler für fehlgeschlagene Anmeldungen zurückgesetzt wird.

Diese Sperreinstellungen gelten für alle Domänenbenutzer, mit Ausnahme von Gruppen, denen mithilfe fein abgestimmter Kennwortrichtlinien besondere Einstellungen zugewiesen wurden.

Erfahren Sie mehr über Passwortrichtlinien in AD.

Die Microsoft-Sicherheitsgrundsätze empfehlen, dass Benutzer danach gesperrt werden sollten10fehlgeschlagene Anmeldeversuche. Dies gilt als optimal zum Schutz vor Passwort-Brute-Force- und DoS-Angriffen und ist praktisch für Benutzer, die bei der Eingabe ihrer Passwörter häufig Fehler machen.

Die Standardkennwortrichtlinie in Entra ID (z. B. Azure AD) sperrt ein Benutzerkonto nach 10 fehlgeschlagenen Anmeldeversuchen.

So entsperren Sie ein Benutzerkonto mithilfe der Active Directory-Konsole (ADUC)

Wenn ein Benutzerkonto gesperrt ist, wird beim Versuch, sich bei Windows anzumelden, die folgende Meldung angezeigt:

The referenced account is currently locked out and may not be logged on to.

Wenn sich ein Domänenbenutzer häufig darüber beschwert, dass sein Konto gesperrt ist, können Sie durch die Suche nach Ereignis-IDs einen Computer und einen Prozess finden, die ständig Sperrungen verursachen4740Und4625im Sicherheitsprotokoll des primären Domänencontrollers (siehe So finden Sie die Quelle der Kontosperrung in Active Directory).

Ein Benutzer kann sich erst dann bei Windows anmelden, wenn die Sperrfrist abgelaufen ist oder ein Administrator das Konto manuell entsperrt.

Sie können einen Benutzer über die grafische Konsole „Active Directory-Benutzer und -Computer“ (ADUC) entsperren:

- Öffnen Sie die

dsa.mscKonsole und suchen Sie den AD-Benutzer, den Sie entsperren möchten; - Klicken Sie aufKontoTab. Wenn der Benutzer gesperrt ist, sollte hier eine Meldung angezeigt werden

Unlock account. This account is currently locked out on this Active Directory Domain Controller; - Aktivieren Sie diese Option und klicken Sie auf OK, um die Änderungen zu speichern;

- Das Benutzerkonto ist entsperrt und kann zur Anmeldung an der Domäne verwendet werden.

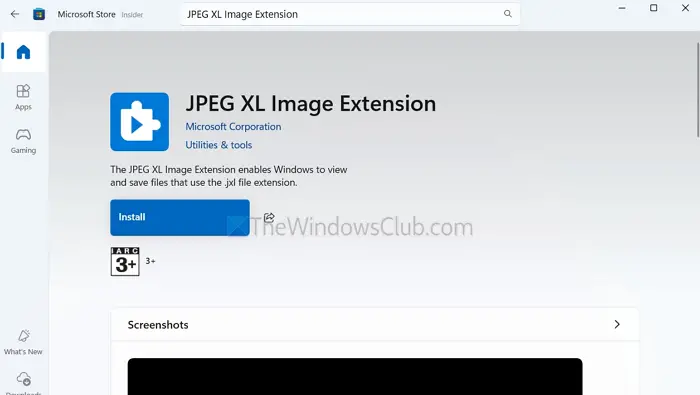

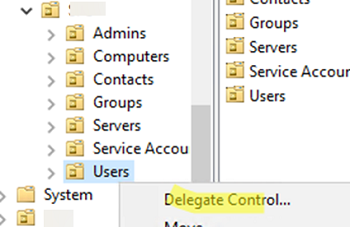

Standardmäßig können nur Domänenadministratoren Benutzer in AD entsperren. Sie können Entsperrberechtigungen an Benutzer ohne Administratorrechte delegieren, damit diese Konten entsperren können.

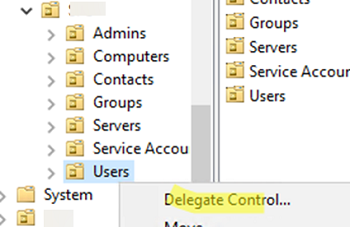

- Klicken Sie auf die Organisationseinheit (OU), die die Benutzer enthält, an die Sie Berechtigungen delegieren möchten, und wählen Sie sie ausKontrolle delegieren;

- Wählen Sie eine Benutzergruppe aus, der Sie Berechtigungen erteilen möchten (z. B. nyHelpDesk);

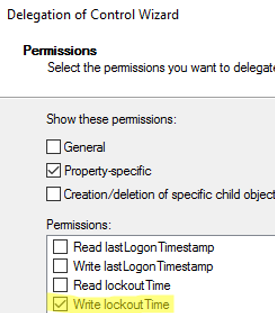

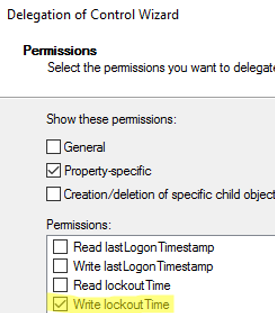

- Dann auswählenErstellen Sie eine benutzerdefinierte Aufgabe->Nur die folgenden Objekte im Ordner->Benutzerobjekte;

- Markieren Sie in der Liste der Berechtigungen dasSchreiben Sie lockoutTimeKasten;

- Jetzt können Mitglieder der nyHelpDesk-Gruppe Benutzer entsperren.

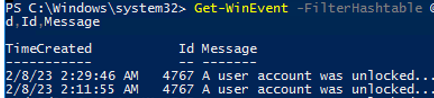

Sie können eine Überwachungsrichtlinie aktivieren, mit der Sie herausfinden können, wer ein Benutzerkonto entsperrt hat:

- Aktivieren Sie dieÜberprüfen Sie die BenutzerkontenverwaltungPolitik in

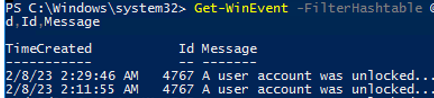

Default Domain ControllerGPO (Computerkonfiguration -> Richtlinien -> Windows-Einstellungen -> Sicherheitseinstellungen -> Erweiterte Überwachungsrichtlinienkonfiguration -> Überwachungsrichtlinien -> Kontoverwaltung); - Sie können dann Benutzer-Entsperrungsereignisse verfolgen, indem Sie nach EventID suchen4767imSicherheitMelden Sie sich am Domänencontroller an (

A user account was unlocked);

- Sie können PowerShell auch verwenden, um Ereignisse anhand der Ereignis-ID zu finden:

Get-WinEvent -FilterHashtable @{logname="Security";id=4767}|ft TimeCreated,Id,Message

Erhöhen Sie die Protokollgröße der Ereignisanzeige auf Domänencontrollern, um mehr Ereignisse zu speichern.

Entsperren Sie AD-Konten mit PowerShell

Sie können die verwendenUnlock-ADAccountPowerShell-Cmdlet zum Entsperren von AD-Benutzern. Dieses Cmdlet ist im AD-Modul für Windows PowerShell enthalten.

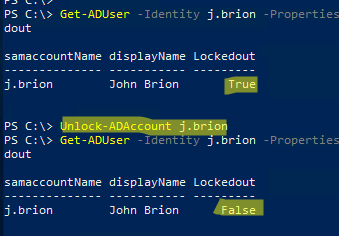

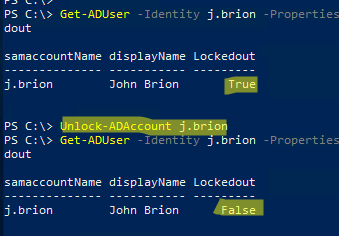

Überprüfen Sie, ob der Benutzer gesperrt ist (Lockedout = true):

Get-ADUser -Identity j.brion -Properties LockedOut,DisplayName | Select-Object samaccountName, displayName,Lockedout

Entsperren Sie den AD-Benutzer mit dem Befehl:

Unlock-ADAccount j.brion

Lesen Sie auch:So entsperren Sie das Active Directory-Benutzerkonto, ohne sich anzumelden

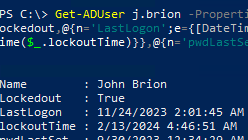

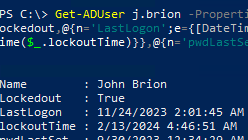

Mit PowerShell können Sie die Sperrzeit, das Datum der letzten Anmeldung und das Datum, an dem das Kennwort des Benutzers geändert wurde, anzeigen:

Get-ADUser j.brion -Properties Name,Lockedout, lastLogonTimestamp,lockoutTime,pwdLastSet | Select-Object Name, Lockedout,@{n='LastLogon';e={[DateTime]::FromFileTime($_.lastLogonTimestamp)}},@{n='lockoutTime';e={[DateTime]::FromFileTime($_.lockoutTime)}},@{n='pwdLastSet';e={[DateTime]::FromFileTime($_.pwdLastSet)}}

Mit dem Cmdlet Search-ADAccount können Sie alle gesperrten Benutzer in der Domäne finden:

Search-ADAccount -UsersOnly -lockedout

Mit einem einfachen PowerShell-Einzeiler können Sie alle Domänenbenutzer auf einmal entsperren:

Search-ADAccount -UsersOnly -lockedout| Unlock-ADAccount