Was sind Exploits?

Was ist ein Computer-Exploit?

Die Definition eines Exploits ist einfach: Computer-Exploits sind Angriffe auf Ihren Computer über Lücken oder Sicherheitslücken in seiner Software, seinem System oder seiner Hardware. Diese Schwachstellen können in den Apps, Programmen, dem Betriebssystem und den Netzwerken Ihres Computers gefunden werden.

Die Angriffe erfolgen meist in Form von Code oder Software. Hacker nutzen diese als Werkzeuge, um auf Ihren Computer zuzugreifen, ihn zu kontrollieren und ihn (oder Ihr Netzwerk) mit bösartigem Code zu infizieren.

Wenn Hacker und Kriminelle sich unbefugten Zugriff auf Ihren Computer und Ihre Netzwerke verschaffen, werden Ihre persönlichen Daten preisgegeben. Dies wiederum gefährdet Ihre Privatsphäre und kann zu finanziellen oder Reputationsverlusten führen.

Denken Sie zum Beispiel an Ihr Zuhause. Wenn Sie Ihr Zuhause abschließen und das Sicherheitssystem aktivieren, wäre es für Räuber und Diebe schwierig, hineinzukommen und Ihre Besitztümer zu stehlen.

Wenn Sie jedoch Ihre Fenster offen und Ihre Türen unverschlossen lassen und es versäumen, das Sicherheitssystem zu aktivieren, können Diebe in Ihr Haus eindringen und sich an Ihren Besitztümern bedienen. Die offenen Fenster und Türen würden ihnen die Gelegenheit geben, Ihr Zuhause zu betreten und zu tun, was sie wollen.

Das Gleiche gilt für Computer-Exploits. Wenn Ihr Computer sicher ist, haben es Angreifer schwer, darauf zuzugreifen und an Ihre persönlichen Daten zu gelangen. Wenn Ihr Computer jedoch eine Sicherheitslücke aufweist, können Hacker diese ausnutzen, um auf Ihre Daten zuzugreifen.

Was ist der Unterschied zwischen einem Exploit und einer Schwachstelle?

Um besser zu verstehen, was ein Exploit ist, müssen wir zunächst entpacken, was eine Schwachstelle ist.

Was ist Verletzlichkeit?

Eine Sicherheitslücke ist eine Lücke, die Hacker, Cyberkriminelle und böswillige Akteure nutzen können, um auf Ihren Computer und Ihre persönlichen Daten zuzugreifen.

Sicherheitslücken können viele Formen annehmen. Nachfolgend finden Sie Beispiele dafürHäufige Schwachstellen:

- Veraltete Software

- Veraltete Apps

- Schwache Passwörter

- Verwendung derselben Passwörter für mehrere Online-Konten

- Käfer

- Besuch zweifelhafter Websites

- Herunterladen von Code ohne Integritätsprüfungen.

Wenn Schwachstellen unbewaffnet sind, sind es die offenen Türen und Fenster, die böswilligen Akteuren den Zugang zum ungesicherten Haus ermöglichen. Exploits sind Tools, mit denen Schwachstellen ausgenutzt werden.

Sind Exploits eine Form von Malware?

Es gibt verschiedene Arten von Malware, Computer-Exploits gehören jedoch nicht dazu. Malware ist ein weit gefasster Begriff für Schadsoftware, die Ihrem Computer, Netzwerk oder Server schaden kann.

Malware-Typenenthalten:

- Trojaner

- Viren

- Würmer

- Ransomware

- Adware

- Malvertising

- Spyware.

Andererseits dienen Computer-Exploits als Gelegenheit oder Weg für Hacker, einen Computer oder ein Netzwerk mit Malware zu infizieren. Obwohl Exploits und Schwachstellen nicht dasselbe sind, sind sie doch untrennbar miteinander verbunden.

Geschichte der Computer-Exploits

Stellen Sie sich Computer-Exploits als Computer-Hacking vor, bei dem Sie sich über Sicherheitslücken unbefugten Zugriff auf Ihren Computer verschaffen.

Computer-Hacking geht auf das Jahr 1988 zurück, in den frühen Jahren des Internets, als Cybersicherheit noch nicht so hohe Priorität hatte wie heute.

ProgrammierstudentRobert Morris hat einen Computerwurm gestartetdurch Hackerangriffe auf das Massachusetts Institute of Technology (MIT). Der Computerwurm replizierte sich selbst und befiel 6.000 Computer in einem sogenannten Distributed-Denial-of-Service-Angriff (DDoS).

Der Morris-Wurm löschte die Ressourcen der infizierten Computer und machte die Computer funktionsunfähig. Der Wurm nutzte eine erhebliche Schwachstelle aus: 900 schwache Passwörter, die er erfolgreich erriet.

Seitdem kam es zu zahlreichen größeren und kleineren Computer-Exploits.

Bekannte große Heldentaten der jüngeren Geschichteenthalten:

Citibank-Hack und Online-Überfall (1994-1995)

Eine Hackergruppe unter der Führung eines 34-jährigen Russen hat das Computersystem der Citibank gehackt. Die Gruppe überwies erfolgreich 10 Millionen US-Dollar auf Offshore-Konten auf der ganzen Welt – was schließlich bis auf 400.000 US-Dollar vollständig zurückerhalten wurde.

Dies erreichten die Hacker, indem sie das Cash-Management-System der Bank abfingen, mit dem Firmenkunden weltweit Geld überweisen. Kurz nachdem der Hack entdeckt wurde, aktualisierte die Bank ihre Sicherheitsmaßnahmen und verlangte von den Kunden, ein Gerät zu verwenden, das für jede Überweisung ein Einmalpasswort generiert. Dies deutet darauf hin, dass das Cash-Management-System der Bank fehlerhaft war.

Sonys PlayStation Network DDoS (2011)

Sony hat sein System gesperrt und Spieler ausgesperrt, nachdem das Unternehmen festgestellt hatte, dass es gehackt wurde und die Konten von etwa 77 Millionen Spielern kompromittiert wurden. Hacker nutzten die veralteten Sicherheitssysteme von Sony aus, um an persönliche Informationen wie Passwörter, Geburtsdaten, Privatadressen, möglicherweise Kreditkarteninformationen mit Ablaufdatum und mehr zu gelangen.

Empfohlene Lektüre:Zero-Click-Exploit

MySpace-Datenleck (2013)

Ein Hacker entdeckte und manipulierte eine schwerwiegende Sicherheitslücke im Kontowiederherstellungsprozess von MySpace: Für den Prozess war lediglich das Geburtsdatum eines Benutzers erforderlich. Der Name und der Benutzername des Kontos waren im Profil des Benutzers sichtbar. Im Wesentlichen bedeutete dies, dass jeder, der das Geburtsdatum des Kontoinhabers kannte, den Besitz des Kontos beanspruchen konnte.

Viele Nutzer nutzten MySpace damals nicht mehr, da soziale Netzwerke wie Facebook den Markt eroberten – das half nichts. Benutzer haben ihre Konten aufgegeben und sind aufgrund der Sicherheitslücke anfällig für Hackerangriffe. Anschließend ließ der Hacker die Daten von mehr als 360 Millionen Konten durchsickern.

Yahoo! Datenschutzverletzung (2013)

Hacker haben die Konten von drei Milliarden Yahoo!-Konten kompromittiert. Benutzer durch Zurücksetzen ihrer Passwörter mithilfe von Sicherheitsfragen und Backup-E-Mail-Adressen. Sie erlangten erfolgreich Benutzerpasswörter, Geburtsdaten, Namen und Telefonnummern. Die Schwachstelle: ein schwaches Verschlüsselungssystem.

Tatsächlich können viele Computer-Frameworks wie Zero Trust auf einige der oben erwähnten früheren Computer-Exploit-Ereignisse zurückgeführt werden.

Wie funktionieren Exploit-Angriffe?

Wie bei den meisten böswilligen Angriffen werden Computer-Exploits häufig durch Malware-Angriffe übermittelt. Dazu gehören Phishing-E-Mails, SMS-Phishing-Angriffe, Spear-Phishing und mehr.

Nachdem Sie einen Phishing-Versuch unternommen haben, beispielsweise auf einen schädlichen Link klicken oder einen infizierten Anhang herunterladen, dringt der Exploit-Code oder das Exploit-Programm auf Ihren Computer ein. Es scannt Ihren Computer auf Sicherheitslücken.

Wenn Lücken gefunden werden, kann das Programm diese ausnutzen und Malware auf Ihren Computer übertragen. Somit spielen Sicherheitslücken eine Schlüsselrolle für den Erfolg von Exploit-Angriffen.

Aus diesem Grund veröffentlichen App-Entwickler und Computerhersteller regelmäßig Software-Updates. Die Updates ermöglichen es ihnen, alle Schwachstellen zu schließen und Fehler zu beheben, die es Hackern ermöglichen könnten, Ihre Geräte auszunutzen.

Arten von Computer-Exploits

Computer-Exploits lassen sich in eine von zwei Kategorien einteilen: bekannt und unbekannt.

Bekannte Exploits

Wie der Name schon sagt, sind bekannte Exploits Cybersicherheitsexperten bekannt. Die betroffenen Computer-, Netzwerk- oder Software-Sicherheitslücken wurden bereits identifiziert und die Entwickler haben die entsprechenden Fixes und Patches veröffentlicht.

Trotz der von den Entwicklern veröffentlichten Patches können bekannte Exploits weiterhin auf dem betroffenen Gerät oder Netzwerk verbleiben. Dies liegt daran, dass Computerbesitzer und -benutzer die Software nicht immer so regelmäßig aktualisieren, wie sie sollten, was zu weiteren Schwachstellen führt.

Unbekannte Exploits

Umgekehrt handelt es sich bei unbekannten Exploits um Exploits, die Cybersicherheitsexperten noch nicht entdeckt haben. Diese Art von Exploits werden aufgrund der Geschwindigkeit der Angriffe auch als Zero-Day-Angriffe oder Zero-Day-Exploits bezeichnet.

Cyberkriminelle greifen ihre Opfer noch am selben Tag an, an dem sie eine Schwachstelle entdecken. Normalerweise gehen sie zu schnell für Cybersicherheitsexperten vor, die rund um die Uhr daran arbeiten müssen, unbekannte Exploits zu identifizieren und zu melden.

Was sind Exploit-Kits?

Nicht alle Cyberkriminellen sind mit den Angriffen, die sie gegen Computer durchführen, bestens vertraut. Bei Computer-Exploits greifen einige Cyberkriminelle auf Exploit-Kits zurück. Hierbei handelt es sich um eine Reihe von Tools mit mehreren Exploits.

Anstatt Malware und Exploits zu programmieren, können Cyberkriminelle diese Kits im Dark Web kaufen und so Zeit und Ressourcen sparen. Exploit-Kits können in bösartigen E-Mails, Websites und Adware versteckt sein. Sobald Sie auf eines davon klicken, scannen die Kits Ihren Computer auf Schwachstellen und knacken ihn mithilfe eines bestimmten Exploits.

Beispiele für Computer-Exploits

Computer-Exploits sind weit verbreitet, aber einige haben so viel Schaden angerichtet, dass man sie kaum vergessen kann.

EternalBlue

EternalBlue ist ein Hacking-Tool, das von der National Security Agency (NSA) entwickelt wurde und eine Lücke in den älteren Betriebssystemen von Microsoft nutzt. Bei der fraglichen Lücke handelte es sich um das SMB-Protokoll (Server Message Block).

Eine Hackergruppe namens „Shadow Brokers“ hat EternalBlue im April 2017 geleakt, kurz nachdem Microsoft die Schwachstelle im März identifiziert und gepatcht hatte. Obwohl Microsoft einen Patch für die Schwachstelle veröffentlichte, war der Schaden bereits angerichtet, da zahlreiche Benutzer ein Update nicht rechtzeitig implementierten.

Der Hack machte Platz für schädlichere Hacks – WannaCry und NotPetya.

WannaCry

WannaCry ist ein Ransomware-Angriff, der im Mai 2017 mithilfe von EternalBlue 200.000 Computer in 150 Ländern weltweit infizierte. Die dahinter stehenden Cyberkriminellen verlangten eine Zahlung in Bitcoin. WannaCry hat sich automatisch verbreitet. Und obwohl Microsoft am Tag nach der Veröffentlichung einen Patch dafür veröffentlichte, fielen ihm viele Benutzer zum Opfer, da sie ihre Betriebssysteme nicht rechtzeitig aktualisierten.

Petya/NotPetya

Wie WannaCry sind Petya und NotPetya Ransomware-Angriffe, die von EternalBlue inspiriert sind. NotPetya ist ein staatlich geförderter russischer Angriff, der 2017 auf die Ukraine abzielte. Allerdings waren davon Organisationen auf der ganzen Welt betroffen, darunter Rosneft, ein russischer Ölkonzern.

NotPetya verschlüsselte die Master File Tables (MFTs) der Computer, aber die Computer konnten bei Zahlung nicht entschlüsselt werden und die Exploits machten sie funktionsunfähig. Die Petya-Heldentaten verursachten Schäden in Höhe von über 10 Milliarden US-Dollar.

Wer ist am anfälligsten für einen Exploit-Angriff?

Jeder, der einen Computer benutztkönnen Opfer eines Exploit-Angriffs werden, insbesondere wenn Sie nicht über Software-Updates auf dem Laufenden bleiben. Sowohl Einzelpersonen als auch Organisationen können Ziel von Exploit-Angriffen sein.

Computer-Exploits machen deutlich, wie wichtig es ist, Ihren Computer zu schützen, um Ihre persönlichen Daten zu schützen. Es gibt mehrere Möglichkeiten, dies zu erreichen, aber eine der effektivsten Lösungen ist die Verwendung einer vertrauenswürdigen Antivirensoftware und eines VPN-Tools.Verwenden Sie Antivirus, wenn Sie den Verdacht haben, dass sich auf Ihrem Gerät Malware befindet. Verwenden Sie beim Surfen immer VPN, um zu verhindern, dass Hacker Ihre Daten abfangen und auf Ihr Gerät zugreifen.

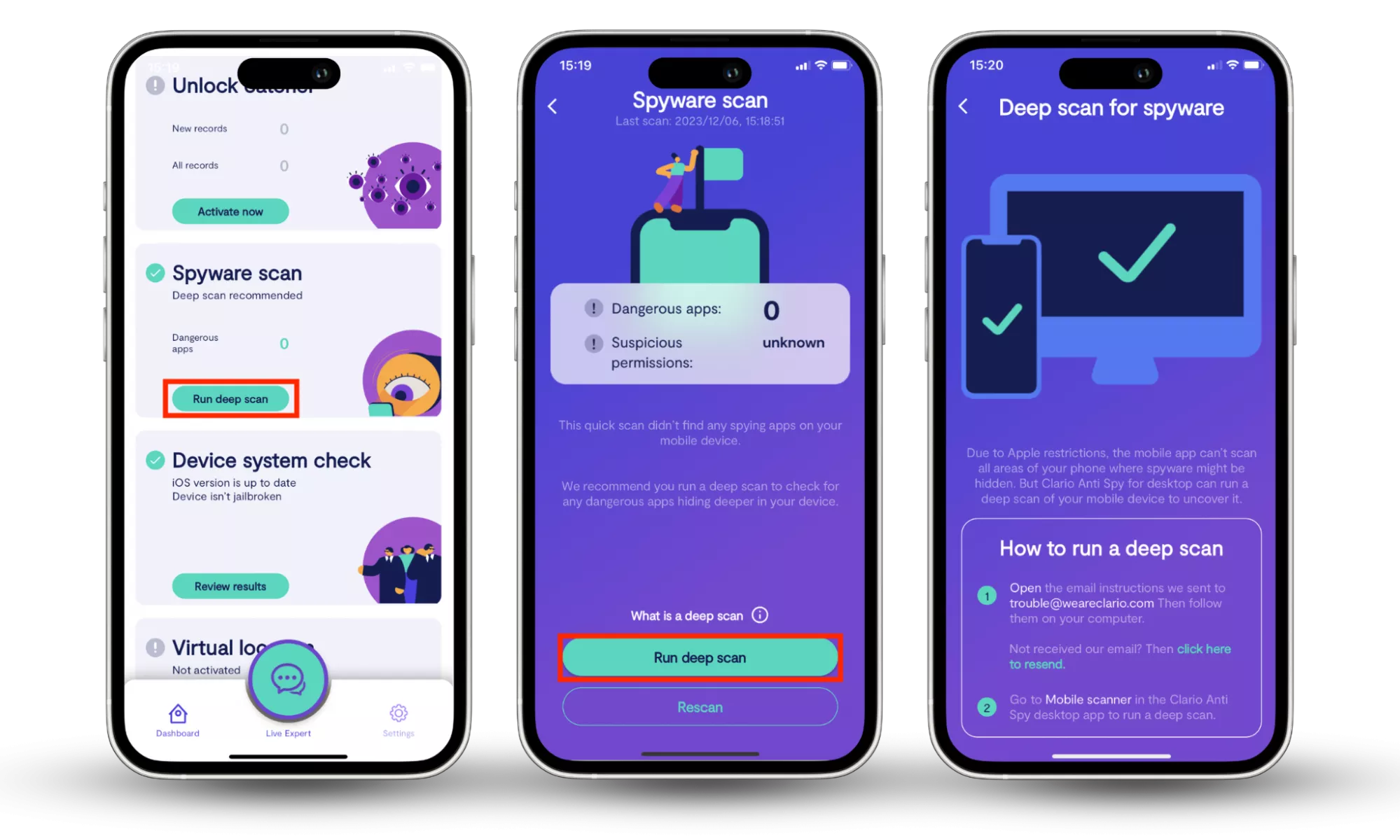

Clario ist eine Anti-Spionage-App, die alle Lösungen umfasst, die Sie benötigen, um Ihre Daten vor neugierigen Blicken zu schützen.

- Es istAntivirusSoftware hält Ihren Computer frei von Viren, die als Eintrittspunkte für die Gefährdung Ihres Geräts dienen können.

- DerVPNDas Tool maskiert Ihre IP-Adresse, um es Cyberkriminellen und Kriminellen zu erschweren, Sie online zu verfolgen und auszuspionieren.

Zusammen fungieren diese Tools als Schutzschichten, um Cyberkriminelle von Ihrem Computer fernzuhalten und sie von Ihren persönlichen Daten fernzuhalten.

Jeder kann die Anti-Spionage-Tools von Clario nutzen. Hier erfahren Sie, wie Sie beginnen.

Um Antivirus zu aktivieren

- Laden Sie Clario auf Ihr iOS-, Android-, Windows- oder macOS-Gerät herunter und registrieren Sie ein Konto

- KlopfenGerät>Scan startenund warten Sie einen Moment, während Clario Ihr Gerät auf Viren scannt

- Wenn Viren gefunden werden, tippen Sie aufJetzt beheben

- Tippen Sie auf die infizierten Dateien oder Apps, wie auf dem Bildschirm angezeigt, und tippen Sie aufDeinstallieren>Deinstallieren>OK.

Um VPN zu aktivieren

- Schalten Sie auf dem Clario-Startbildschirm umBrowsing-SchutzAn

- Clario wählt den besten Server aus seiner umfangreichen Liste globaler Serverstandorte aus. Wenn Sie einen anderen Server auswählen möchten, tippen Sie auf den Serverstandort und wählen Sie den gewünschten Server aus.

Lassen Sie sowohl Antivirus als auch VPN jederzeit aktiviert, um sicherzustellen, dass Ihr Gerät rund um die Uhr geschützt bleibt.

So erkennen Sie einen Exploit-Angriff

Es ist schwierig, einen Exploit-Angriff zu identifizieren. Aus diesem Grund ist es ratsam, Ihre Software und Apps auf dem neuesten Stand zu halten, um eventuell auftretende Schwachstellen zu schließen.

Sie können jedoch auf den folgenden Hinweis achtenAnzeichen dafür, dass Ihr Computer mit Malware infiziert ist:

- Ihr Computer beginnt langsamer zu werden

- Ihre Apps stürzen ab oder frieren ein

- Sie erhalten mehr Popup-Anzeigen als Sie es gewohnt sind

- Ihr Speicherplatz ist sehr gering.

So beheben Sie einen Computer-Exploit

Da Exploits aufgrund von Schwachstellen in Programmen und Apps entstehen, liegt es an den Entwicklern, diese zu beheben. Allerdings achten Cybersicherheitsexperten auch auf Zero-Day-Exploits, damit diese schnell behoben werden können.

Was Sie selbst betrifft: Das Beste, was Sie tun können, wenn Ihr Computer von einem Exploit betroffen ist, ist, die Malware zu entfernen.

Exploits auf Mobilgeräten: Android und iOS

Exploits beschränken sich nicht nur auf Computer – auch mobile Angriffe sind weit verbreitet. In diesem Fall nutzen Cyberkriminelle Schwachstellen in mobilen Apps und Software aus, um Ihr Telefon mit Malware zu infizieren.

Zum Beispiel dieAndroid-Sicherheitsbulletinveröffentlicht eine Liste bekannter Schwachstellen und Korrekturen, die Android-Benutzer betreffen. iPhones sind keine Ausnahme. Auch sie werden Opfer von Zero-Day-Schwachstellen und anderen Exploits.

Wie können Sie sich vor Exploits schützen?

Der beste Schutz vor Exploits besteht darin, Schwachstellen zu begrenzen. Sie können dies erreichen, indem Sie Ihre Software und Apps so oft aktualisieren, wie Updates veröffentlicht werden.

Beschäftigen Sie sich außerdem niemals mit E-Mails und Textnachrichten von Personen, die Sie nicht kennen, oder mit verdächtig aussehenden E-Mails. Besuchen Sie keine zwielichtigen Websites und klicken Sie nicht auf Pop-up-Anzeigen.

Welche Auswirkungen hat ein Computer-Exploit auf Ihr Unternehmen?

Computer-Exploits können sowohl einem Unternehmen Schaden zufügen als auch sich negativ auf Einzelpersonen auswirken. Zu Beginn dieses Artikels haben wir einige der größten Computer-Exploits aufgeführt, von denen große Unternehmen betroffen sind. Jeder dieser Vorfälle kann Ihrem Unternehmen passieren – ob groß, mittelgroß oder klein.

Wenn Hacker Schwachstellen in den Sicherheitssystemen Ihres Unternehmens finden, können sie diese nutzen, um Computer-Exploit-Angriffe zu starten. Da außerdem alle Computer in Ihrem Unternehmen mit einem Netzwerk verbunden sind, kann im Falle einer Kompromittierung dieses Netzwerks auch ein Computer-Exploit gegen dieses Netzwerk ausgeführt werden.

Für Unternehmen kann der Schaden weitreichender sein und sowohl Ihre Mitarbeiter als auch Ihre Kunden können betroffen sein.

Nachfolgend finden Sie Beispiele dafürNegative Auswirkungen, die Computer-Exploits auf Ihr Unternehmen haben können:

- Vertrauliche Kundendaten können im Dark Web preisgegeben werden

- Das Unternehmen muss möglicherweise tage- oder wochenlang den Betrieb einstellen, während es den Exploit untersucht und behebt, was zu finanziellen Verlusten führt

- Schlechte Werbung könnte zu Geschäftsverlusten führen

- Mit dem Exploit verbundene ungeplante Kosten können sich auf den Geschäftsbetrieb auswirken.

![Windows hat ein potenzielles Problem mit Ihrem Grafikgerät erkannt [Fix]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/09/Windows-detected-potential-issue-graphics-device.png)