Ως μέρος της σταδιακής κατάργησης των μη ασφαλών πρωτοκόλλων, η Microsoft έχειαφαιρέθηκευποστήριξη για το καταργημένο πρωτόκολλο ελέγχου ταυτότητας NTLMv1 ξεκινώντας από τα Windows 11 έκδοση 24H2 και Windows Server 2025, ενθαρρύνοντας τη χρήση πιο ασφαλών εναλλακτικών λύσεων όπως το Kerberos. Σχεδιάζεται επίσης ότι το NTLMv2 θα καταργηθεί σε μελλοντικές εκδόσεις των Windows.

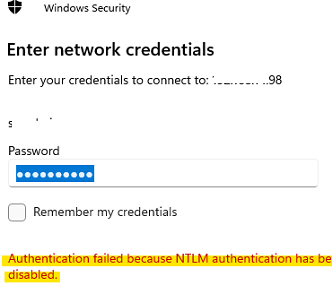

Εάν ένας χρήστης επιχειρήσει να συνδεθεί σε απομακρυσμένο υπολογιστή ή συσκευή NAS που υποστηρίζει μόνο έλεγχο ταυτότητας NTLMv1, θα εμφανιστεί ένα μήνυμα σφάλματος.

Authentication failed because NTLM authentication has been disabled

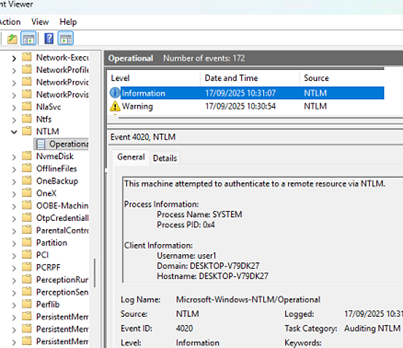

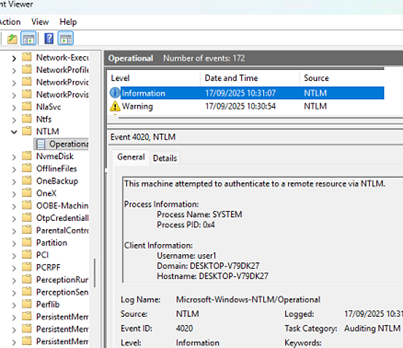

Σε αυτήν την περίπτωση, στο Event Viewer, μπορείτε να βρείτε συμβάντα όπως:

ERROR_NTLM_BLOCKED Error code: 1937 (0x791) Authentication failed because NTLM authentication has been disabled.

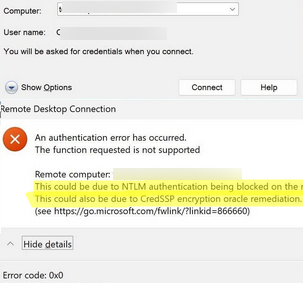

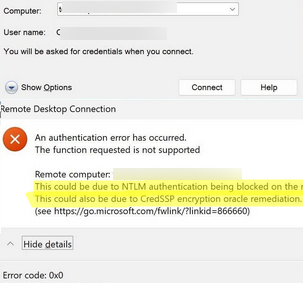

Εάν προσπαθήσετε να συνδεθείτε σε μια συσκευή τομέα με Windows 11 24H2 από έναν υπολογιστή σε μια ομάδα εργασίας μέσω RDP, ενδέχεται να λάβετε το ακόλουθο σφάλμα:

An authentication error has occurred. The function requested is not supported. This could be due NTLM authentication being blocked on the remote computer. This also be due to CredSSP encryption oracle remediation.

Η έλλειψη υποστήριξης για το πρωτόκολλο NTLMv1 μπορεί να προκαλέσει προβλήματα σύνδεσης με συσκευές που υποστηρίζουν μόνο αυτήν την απαρχαιωμένη μέθοδο ελέγχου ταυτότητας. Προβλήματα παρουσιάζονται ιδιαίτερα με μονάδες δίσκου δικτύου που έχουν αντιστοιχιστεί από το Synology NAS και το TrueNAS. Για να συνεχίσετε να χρησιμοποιείτε τέτοιες συσκευές με Windows 11, θα πρέπει να τις διαμορφώσετε ώστε να χρησιμοποιούν τουλάχιστον NTLMv2 (ενδέχεται να απαιτείται ενημέρωση υλικολογισμικού).

Δείτε επίσης:Ενεργοποίηση πολλαπλών συνδέσεων απομακρυσμένης επιφάνειας εργασίας στον Windows Server 2019 / 2016 / 2012

Έλεγχος χρήσης NTLMv1 σε περιβάλλοντα Windows

Ο βελτιωμένος έλεγχος συμβάντων ελέγχου ταυτότητας NTLM είναι πλέον διαθέσιμος και για τα Windows 11 24H2 και τον Windows Server 2025. Ένα αντίστοιχο συμβάν καταγράφεται από τα Windows όταν χρησιμοποιείται έλεγχος ταυτότητας NTLM (v1 ή v2) (Πρόγραμμα προβολής συμβάντων->Αρχεία καταγραφής εφαρμογών και υπηρεσιών->Microsoft->Windows->NTLM->Επιχειρήσεων).

Οι λεπτομέρειες τέτοιων εκδηλώσεων θα περιλαμβάνουν:

- Ο χρήστης και η διαδικασία στον υπολογιστή προσπάθησαν να χρησιμοποιήσουν έλεγχο ταυτότητας NTLM.

- Ποια έκδοση του NTLM χρησιμοποιήθηκε

- Το όνομα ή/και η διεύθυνση IP της απομακρυσμένης συσκευής που ζήτησε έλεγχο ταυτότητας NTLM.

Στο παράδειγμά μου, το αρχείο καταγραφής ελέγχου ταυτότητας NTLM περιέχει ενημερωτικά μηνύματα σχετικά με τη χρήση της επί του παρόντος επιτρεπόμενης έκδοσης 2 του Διαχειριστή NT LAN, καθώς και προειδοποιήσεις εάν γίνει προσπάθεια να χρησιμοποιηθεί η παρωχημένη έκδοση NTLM1v1.

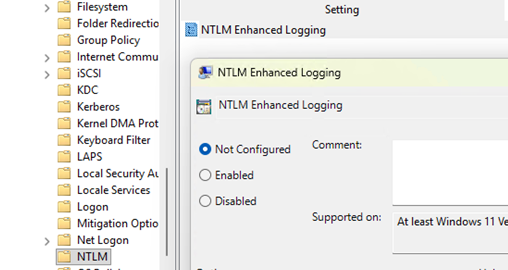

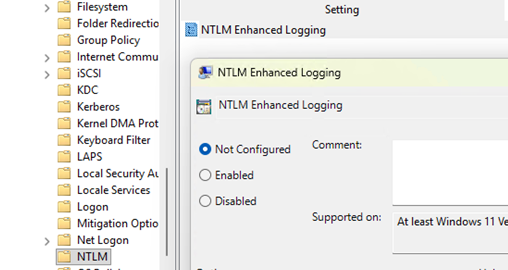

Η συλλογή συμβάντων χρήσης NTLM είναι ενεργοποιημένη από προεπιλογή. Αυτός ο έλεγχος μπορεί να απενεργοποιηθεί μέσω τουΒελτιωμένη καταγραφή NTLMεπιλογή στο πρόγραμμα επεξεργασίας GPO (Πρότυπα διαχείρισης -> Σύστημα -> NTLM).

Σε ελεγκτές τομέα AD, αυτή η επιλογή Πολιτικής ομάδας είναιΚαταγραφή Βελτιωμένα αρχεία καταγραφής NTLM σε όλο τον τομέα.

Ωστόσο, το NTLMv1 μπορεί ακόμα να χρησιμοποιηθεί για έλεγχο ταυτότητας σε ορισμένους κρυπτογραφικούς αλγόριθμους παλαιού τύπου στα Windows, για παράδειγμα,MS-CHAPv2σε έναν τομέα AD. Η Microsoft συνιστά την ενεργοποίηση του Credential Guard σε συσκευές προκειμένου να προστατεύονται τα πρωτόκολλα παλαιού τύπου που χρησιμοποιούν NTLMv1.

Η Microsoft δημοσίευσε έναοδικός χάρτηςγια την απενεργοποίηση του NTLMv1 σε συσκευές όπου το Credential Guard είναι απενεργοποιημένο, η σταδιακή ανάπτυξη αλλαγών ελέγχου και επιβολής ξεκινώντας από τα Windows 11 έκδοση 24H2 και Windows Server 2025 για ενίσχυση της ασφάλειας με τη σταδιακή κατάργηση των πρωτοκόλλων παλαιού τύπου.

Σύμφωνα με αυτόν τον οδικό χάρτη:

- Ο έλεγχος χρήσης NTLMv1 ενεργοποιήθηκε στοΑύγουστος 2025(Αναγνωριστικό συμβάντος: 4024)

- Αυτές οι αλλαγές θα εφαρμοστούν στον Windows Server 2025 inΝοέμβριος 2025.

- ΣεΟκτώβριος 2026, η Microsoft θα μεταβεί από τη λειτουργία ελέγχου στην πλήρη επιβολή, ορίζοντας την προεπιλεγμένη τιμή για να αποκλείει τη χρήση διαπιστευτηρίων που προέρχονται από το NTLMv1 για Single Sign-On από προεπιλογή σε συσκευές όπου αυτή η ρύθμιση δεν έχει διαμορφωθεί με μη αυτόματο τρόπο. Αυτή η αλλαγή θα εφαρμοστεί με τη ρύθμιση τουBlockNtlmv1SSOπαράμετρος μητρώου. (

HKLMSYSTEMcurrentcontrolsetcontrollsamsv1_0), η τιμή του οποίου θα αλλάξει από0(λειτουργία ελέγχου) σε1(Επιβάλλω).

Συνιστάται να δοκιμάσετε το περιβάλλον σας πριν εφαρμόσετε αλλαγές για να βεβαιωθείτε ότι λειτουργεί σωστά με το NTLM εντελώς απενεργοποιημένο.

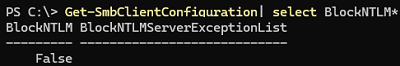

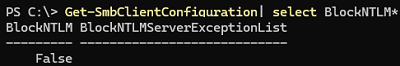

Μια άλλη αλλαγή στα Windows 11 (έκδοση 24H2+) και στον Windows Server 2025 σχετίζεται με τη χρήση του NTLM για έλεγχο ταυτότητας SMB. Είναι πλέον δυνατό να απενεργοποιήσετε το πρωτόκολλο ελέγχου ταυτότητας NTLM στην πλευρά του πελάτη για εξερχόμενες συνδέσεις SMB κατά την πρόσβαση σε κοινόχρηστους φακέλους δικτύου και εκτυπωτές σε απομακρυσμένους υπολογιστές.

Απενεργοποιήστε πλήρως το NTLM για τον πελάτη SMB:

Set-SMbClientConfiguration -BlockNTLM $true

Ή, μπορείτε να απενεργοποιήσετε το NTLM για μια συγκεκριμένη αντιστοιχισμένη μονάδα δίσκου:

New-SmbMapping -RemotePath \srv1shared -BlockNTLM $true

ή

NET USE \srv1shared /BLOCKNTLM

Αυτό εμποδίζει τον πελάτη SMB να επιστρέψει στο NTLM αντί να χρησιμοποιήσει το πιο ασφαλές πρωτόκολλο Kerberos μετά τη διαπραγμάτευση του πρωτοκόλλου ελέγχου ταυτότητας μέσω του SPNEGO (για παράδειγμα, αυτό θα μπορούσε να συμβεί κατά την αντιστοίχιση μιας κοινόχρηστης μονάδας δίσκου με διεύθυνση IP αντί για FQDN ή κατά τη σύνδεση σε τοπικό λογαριασμό).

Για να επιτρέπεται η χρήση ελέγχου ταυτότητας NTLM μόνο για ορισμένες συσκευές, προσθέστε τις διευθύνσεις τους στη λίστα εξαιρέσεων.

Set-SmbClientConfiguration -BlockNTLMServerExceptionList "192.168.123.12,*.woshub.com"

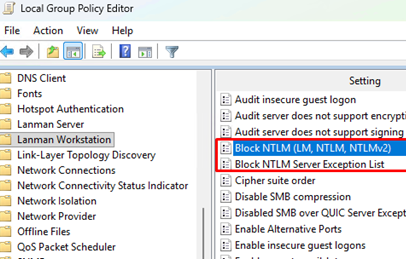

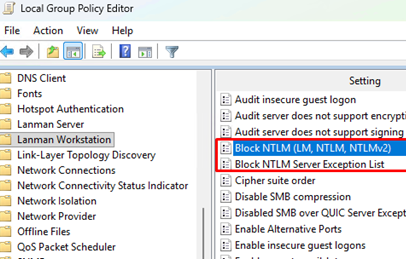

Αυτές οι ρυθμίσεις μπορούν να εφαρμοστούν μέσω των επιλογών πολιτικής ομάδας κάτωΔιαμόρφωση υπολογιστή->Διοικητικά Πρότυπα->Δίκτυο->Σταθμός εργασίας Lanman

- Αποκλεισμός NTLM (LM, NTLM, NTLMv2)

- Αποκλεισμός λίστας εξαιρέσεων διακομιστή NTLM

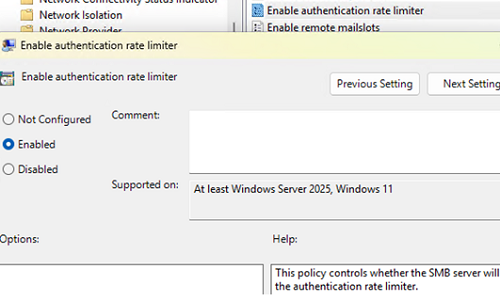

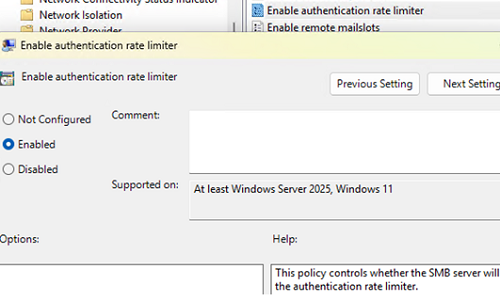

Έχει εισαχθεί μια νέα επιλογή GPO που σας επιτρέπει να περιορίσετε το χρονικό διάστημα μεταξύ αποτυχημένων προσπαθειών ελέγχου ταυτότητας NTLM κατά την πρόσβαση σε έναν φάκελο δικτύου. Αυτή η παράμετρος ονομάζεταιΕνεργοποίηση περιοριστή ρυθμού ελέγχου ταυτότητας(Διαμόρφωση υπολογιστή -> Πρότυπα διαχείρισης -> Δίκτυο -> Διακομιστής Lanman). Αυτή η επιλογή προστατεύει τον διακομιστή SMB από επιθέσεις ωμής βίας και λεξικού σε κοινόχρηστους φακέλους, εισάγοντας μια προεπιλεγμένη καθυστέρηση 2 δευτερολέπτων (2000 ms) μεταξύ κάθε αποτυχημένης προσπάθειας ελέγχου ταυτότητας NTLM, επιβραδύνοντας σημαντικά τις προσπάθειες επίθεσης