Μπορείτε να διαμορφώσετε τον έλεγχο ταυτότητας βάσει κλειδιού SSH για να συνδεθείτε σε κεντρικούς υπολογιστές VMware ESXi αντί να χρησιμοποιήσετε ένα ζεύγος ονόματος χρήστη και κωδικού πρόσβασης. Αυτό μπορεί να είναι χρήσιμο εάν χρειάζεται να διαχειριστείτε εξ αποστάσεως έναν κεντρικό υπολογιστή ESXi χρησιμοποιώντας εξωτερικά σενάρια (για παράδειγμα, για να στείλετε μια εντολή τερματισμού λειτουργίας στο ESXi σε ένα συμβάν διακοπής ρεύματος στο UPS) ή εάν πρέπει να διαχειριστείτε κεντρικούς υπολογιστές ESXi VMware με το Ansible.

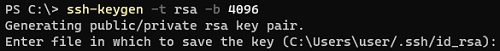

Δημιουργήστε ιδιωτικά και δημόσια κλειδιά στον υπολογιστή του διαχειριστή. Χρησιμοποιήστε κλειδιά RSA με ελάχιστο μήκος 4096 bit. Για να δημιουργήσετε ένα ζεύγος κλειδιών RSA μήκους 4096 στα Windows, εκτελέστε την εντολή

ssh-keygen -t rsa -b 4096

Μάθετε περισσότερα σχετικά με τον έλεγχο ταυτότητας που βασίζεται σε κλειδί SSH στα Windows.

Διαβάστε επίσης:PowerShell: Διαμόρφωση ελέγχου ταυτότητας βάσει πιστοποιητικού για το Exchange Online (Azure)

Συνιστάται η χρήση του πρωτοκόλλου Ed25519 αντί των κλειδιών RSA σε νέες εκδόσεις OpenSSH (χρησιμοποιήστε RSA/SHA256 κατά τον έλεγχο της χρηστικότητας των ιδιωτικών κλειδιών καθώς ορισμένα συστήματα αρχίζουν να απενεργοποιούν το RSA/SHA1 σε libcrypto). Στο ESXi 8.0, μπόρεσα να δημιουργήσω μια σύνδεση SSH χρησιμοποιώντας το ζεύγος κλειδιών Ed25519 μόνο μετά την απενεργοποίηση τουFipsMode noεπιλογή σε/etc/ssh/sshd_config.

Για να δημιουργήσετε κλειδιά Ed25519 (id_ed25519 και id_ed25519.pub), εκτελέστε:

ssh-keygen -t ed25519

Το βοηθητικό πρόγραμμα δημιουργεί δύο αρχεία στον κατάλογο προφίλ του τρέχοντος χρήστη (%USERPROFILE%\.ssh):

- id_rsa– ιδιωτικό κλειδί

- id_rsa.pub– δημόσιο (ανοιχτό) κλειδί

Εάν χρησιμοποιείτε το εργαλείο Puttygen για τη δημιουργία κλειδιών, θα χρειαστεί να τα εξαγάγετε σε μορφή OpenSSH.

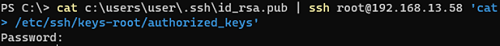

Αντιγράψτε το δημόσιο κλειδί (id_rsa.pub) από τον υπολογιστή σας στον κεντρικό υπολογιστή VMware ESXi Αυτό το κλειδί πρέπει να προστεθεί στο αρχείο/etc/ssh/keys-$USER/authorized_keys. Εάν αυτό είναι ένα κλειδί για τον χρήστη root, η διαδρομή προς το αρχείο θα είναι η εξής:/etc/ssh/keys-root/authorized_keys.

Συνδεθείτε στον διακομιστή ESXi χρησιμοποιώντας SSH.

Μπορείτε να επεξεργαστείτε το αρχείο με μη αυτόματο τρόπο (μπορείτε να αποθηκεύσετε πολλά κλειδιά σε ένα αρχείο) ή να το προσθέσετε στον διακομιστή ESXi χρησιμοποιώντας την εντολή PowerShell:

cat c:\users\admin\.ssh\id_rsa.pub | ssh [email protected] 'cat >> /etc/ssh/keys-root/authorized_keys'

το /etc/ssh/sshd_configΤο αρχείο περιέχει τον διακομιστή OpenSSH στον κεντρικό υπολογιστή ESXi.

Χρησιμοποιήστε αυτήν την επιλογή για να ενεργοποιήσετε ή να απενεργοποιήσετε την πρόσβαση root:

PermitRootLogin yes

Απενεργοποιήστε τις συνδέσεις με κωδικό πρόσβασης SSH:

ChallengeResponseAuthentication no # deprecated KbdInteractiveAuthentication no PasswordAuthentication no

Επανεκκινήστε τον διακομιστή SSH στο ESXi:

# /etc/init.d/SSH restart

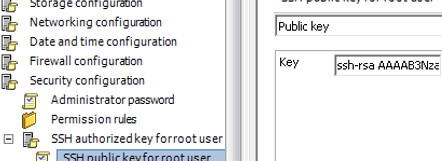

Μπορείτε επίσης να χρησιμοποιήσετεΠροφίλ κεντρικού υπολογιστή VMwareγια να αναπτύξετε ανοιχτά κλειδιά SSH σε κεντρικούς υπολογιστές ESXi (Διαμόρφωση ασφαλείας -> Εξουσιοδοτημένο κλειδί SSH για χρήστη root -> Προσθήκη δημόσιου κλειδιού)

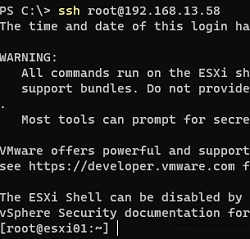

Τώρα μπορείτε να συνδεθείτε στον κεντρικό υπολογιστή ESXi χωρίς κωδικό πρόσβασης χρησιμοποιώντας το ιδιωτικό κλειδί. Σε υπολογιστές με Windows με ενεργοποιημένο το ssh-agent, το ιδιωτικό κλειδί από το προφίλ χρήστη χρησιμοποιείται αυτόματα κατά τη σύνδεση στον κεντρικό υπολογιστή:

ssh [email protected]

Μπορείτε επίσης να χρησιμοποιήσετε την παράμετρο -i για να καθορίσετε τη διαδρομή προς το ιδιωτικό κλειδί:

ssh [email protected] -i "C:\Users\administrator\.ssh\id_rsa"

Τώρα μπορείτε να εκτελέσετε εξ αποστάσεως οποιαδήποτε εντολή στην κονσόλα ESXi. Για παράδειγμα, τερματίστε τη λειτουργία μιας συγκεκριμένης εικονικής μηχανής:

ssh [email protected] vim-cmd vmsvc/power.shutdown VMID

![[Ενημέρωση λογισμικού] Thunderbird ESR 128.7.0 και 115.18.0 κυκλοφόρησε, εδώ είναι αυτό που είναι νέο και σταθερό](https://media.askvg.com/articles/images8/New_Thunderbird_Supernova_UI_Version_115_2023.png)