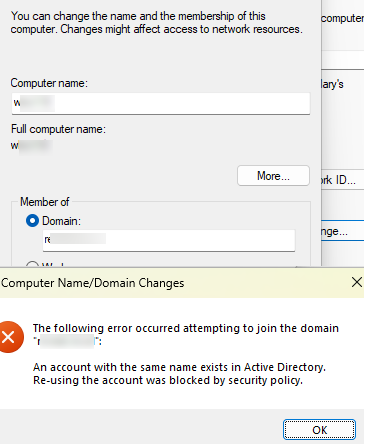

Kun tietokonetta yritetään yhdistää Active Directory -toimialueeseen, saattaa ilmetä virhe:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Tämä toiminta johtuu lokakuussa 2022 julkaistuista Windows-päivityksistä, jotka paransivat Active Directoryn olemassa olevien tietokonetilien uudelleenkäytön turvallisuutta. Nämä päivitykset estävät laitetta liittymästä AD-toimialueeseen käyttämällä olemassa olevaa (esi luotua) tietokonetiliä (suojatakseen kriittisiltä haavoittuvuuksiltaCVE-2022-38042). Poikkeuksia ovat tilanteet, joissa:

- Käyttäjätiliä, joka loi tietokoneobjektin AD:ssa, käytetään toimialueen liittämiseen.

- Tietokoneen loi Domain Admins -ryhmän jäsen

- Käyttäjä on Domain Administrators-, Enterprise Administrators- tai sisäänrakennettujen järjestelmänvalvojien jäsen.

- Käyttäjätili lisätty GPO-vaihtoehtoonToimialueen ohjain: Salli tietokonetilin uudelleenkäyttö verkkotunnuksen liittämisen aikana(tämä toimintavaihtoehto otettiin käyttöön maaliskuussa 2023)

Kun tietokone liitetään toimialueeseen, suoritetaan sarja tarkistuksia, joilla estetään pääsy toimialueen olemassa olevaan tietokoneobjektiin, jos käyttäjä ei täytä yllä olevia ehtoja.

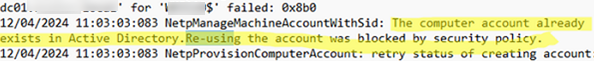

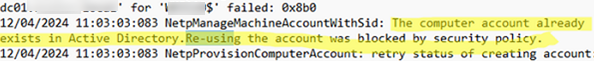

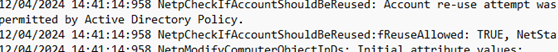

Tarkista verkkotunnuksen liittymisloki asiakkaalta (C:WindowsdebugNetSetup.LOG). Sen tulee sisältää seuraavat rivit:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

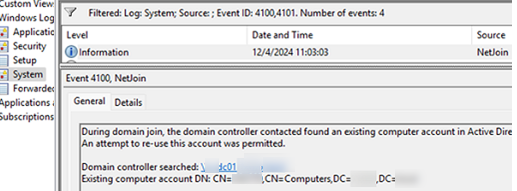

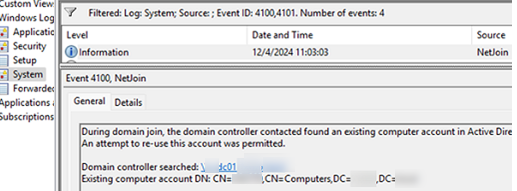

Tapahtuma, jolla on tapahtumatunnus4100tai4101pitäisi näkyä myös Event Viewerin järjestelmälokissa:

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

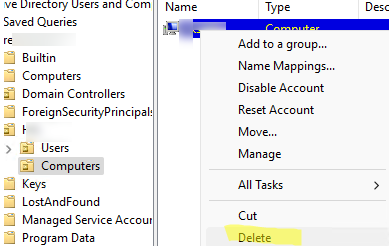

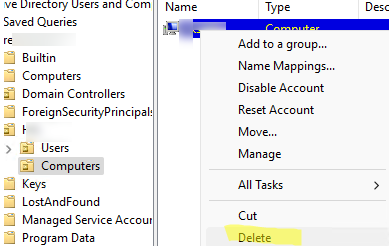

Yksinkertaisin ratkaisu on nimetä tietokone uudelleen (isäntänimi) tai poistaa aiemmin luotu tili tällä nimellä AD:sta. Tässä tapauksessa voit helposti liittää tietokoneen AD-verkkotunnukseen uudella nimellä.

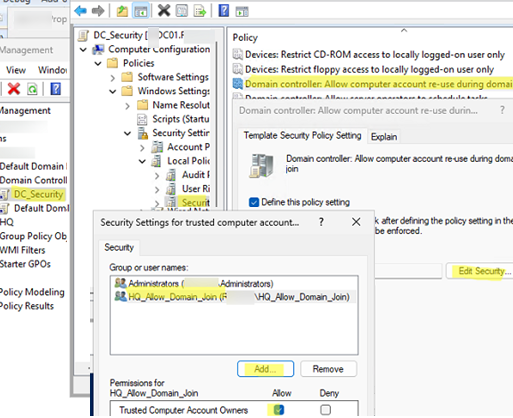

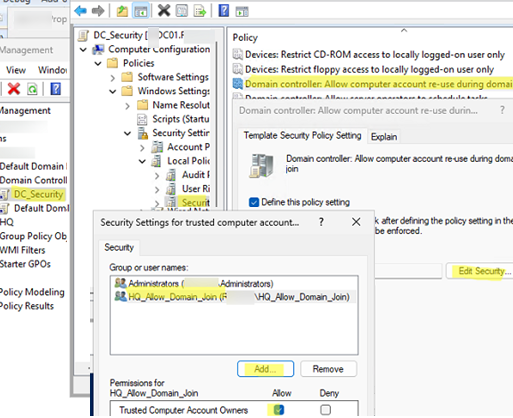

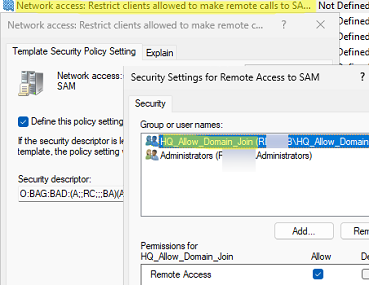

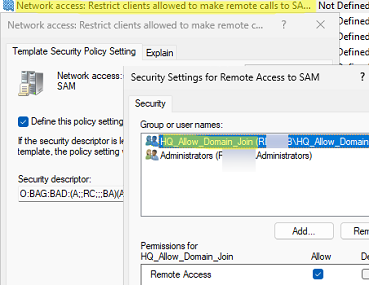

Jos haluat sallia joidenkin muiden kuin järjestelmänvalvojan käyttäjien yhdistää tietokoneita olemassa oleviin tileihin, sinun on määritettävä erillinen GPO toimialueen ohjaimille.

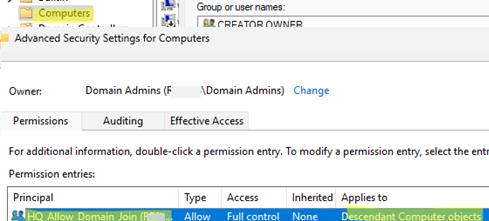

- Luo suojausryhmä AD-toimialueelle ja lisää käyttäjiä, jotka voivat käyttää tietokonetilejä uudelleen. Esimerkiksi HQ_Allow_Domain_Join

- Avaa verkkotunnuksen käytäntöjen hallintakonsoli (

gpmc.msc), luo uusi GPO ja linkitä seVerkkotunnuksen ohjaimetTAI. - Avaa GPO ja siirry kohtaanTietokoneen asetukset -> Käytännöt -> Windows-asetukset -> Suojausasetukset -> Paikalliset käytännöt -> Suojausasetukset

- Avaa käytäntöToimialueen ohjain: Salli tietokonetilin uudelleenkäyttö verkkotunnuksen liittämisen aikana.

- Ota käytäntö käyttöön. Napsauta sittenMuokkaa suojaustaja lisää aiemmin luotu ryhmä luotettavia käyttäjiä, jotka voivat liittyä tietokoneisiin toimialueeseen

Turvallisuuden parantamiseksi pidä tämän ryhmän jäsenten määrä mahdollisimman pienenä.

Turvallisuuden parantamiseksi pidä tämän ryhmän jäsenten määrä mahdollisimman pienenä. - Odota, että GPO-asetukset päivitetään DC:ssä, tai päivitä ne välittömästi komennolla

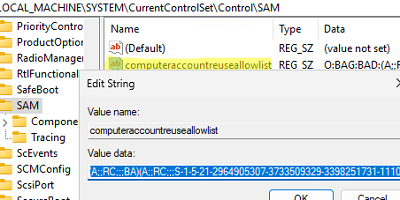

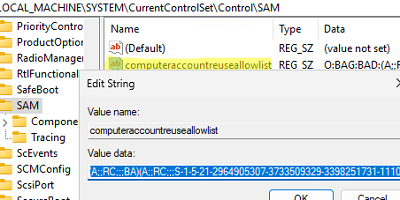

gpupdate /force - Politiikka muuttaa arvoatietokonetilin uudelleenkäytäallowlistparametri kohdassa

HKLMSYSTEMCurrentControlSetControlSAMDC:n rekisteriavain. Sen arvo sisältää luettelon lisäämistäsi ryhmistä (SDDL-muodossa).

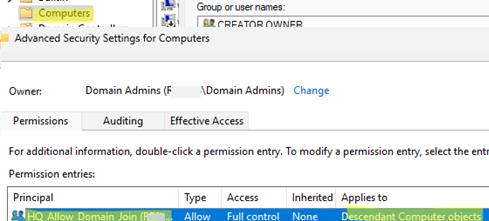

- Varmista, että tämän ryhmän jäsenille on delegoitu AD-oikeudet hallita tietokonetilejä kohdeyksikössä.

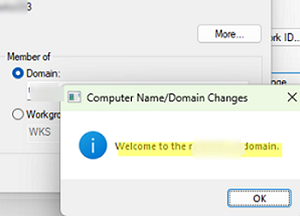

Nyt tämän ryhmän käyttäjät voivat käyttää olemassa olevia tietokonetilejä yhdistäessään laitteita toimialueeseen.

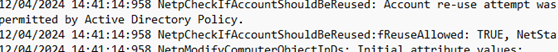

Tarkista NetSetup.LOG-loki:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Jos käyttäjä ei vieläkään voi lisätä tietokonetta toimialueeseen määritettyjen asetusten käyttöönoton jälkeen, tarkista seuraava rivi C:WindowsdebugNetSetup.LOG-tiedostosta:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

Tämä osoittaa, että käyttäjällä ei ole oikeutta muodostaa etäyhteyttä toimialueen ohjaimeen ja tarkistaa SAM-tietokannan tietueita. Tässä tapauksessa sinun on otettava käyttöönVerkkokäyttö: Rajoita asiakkaita, jotka voivat soittaa etäpuheluita SAM:iinDC:n suojauskäytäntö ja lisää käyttäjäryhmäsi siihen.

Aiemmin Microsoft salliNetJoinLegacyAccountReuserekisteriavain, jota käytetään ohittamaan uudet suojausasetukset, jotka estävät olemassa olevien tietokonetilien uudelleenkäytön.

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

Suositeltu luettava:Windows 11 -tietokoneen liittäminen verkkotunnukseen

Tämän rekisteriasetuksen tuki kuitenkin poistettiin elokuun 2024 päivityksissä, eikä tämä vaihtoehto enää toimi.

![[Top 8 tapaa] Fix iPhone sanoo, ettei ole tarpeeksi tallennustilaa, mutta siellä on](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/iphone-says-not-enough-storage-but-there-is.webp.webp.webp)

![ReFS-taltio ei ole käytettävissä päivityksen jälkeen [Korjaa]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/10/ReFS-volume-inaccessible-after-update.jpg)