Azure Active Directory -salasanakäytäntö määrittää vuokrakäyttäjien salasanavaatimukset, mukaan lukien salasanan monimutkaisuuden, pituuden, salasanan vanhenemisen, tilin lukitusasetukset ja jotkin muut parametrit. Tässä artikkelissa tarkastellaan salasanakäytännön hallintaa Azure AD:ssa.

Azure AD:llä on oletussalasanakäytäntö, jota sovelletaan kaikkiin pilveen luotuihin tileihin (ei synkronoitu paikallisesta Active Directorysta Azure AD Connectin kautta).

Se määrittää seuraavat asetukset, joita Azure/Microsoft 365 -vuokraajan järjestelmänvalvoja ei voi muuttaa:

- Sallitut merkit:

A-Z,a-z,0-9,spaceja erikoissymbolit@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - Salasanan monimutkaisuus: vähintään 3 neljästä merkkiryhmästä (isot, pienet kirjaimet, numerot ja symbolit)

- Salasanan pituus: vähintään 8, enintään 256 merkkiä

- Käyttäjä ei voi käyttää aiempaa salasanaa

Sisällys:

- Salasanan vanhentumiskäytännön muuttaminen Azure AD:ssa

- Tilin lukitusasetukset Azure AD:ssa

- Estä heikkojen ja suosittujen salasanojen käyttö Azure AD:ssa

Salasanan vanhentumiskäytännön muuttaminen Azure AD:ssa

Oletusarvoisesti käyttäjän salasana ei vanhene koskaan Azure AD:ssa (Microsoft 365). Voit kuitenkin ottaa salasanan vanhenemisen käyttöön Microsoft 365 -hallintakeskuksen kautta:

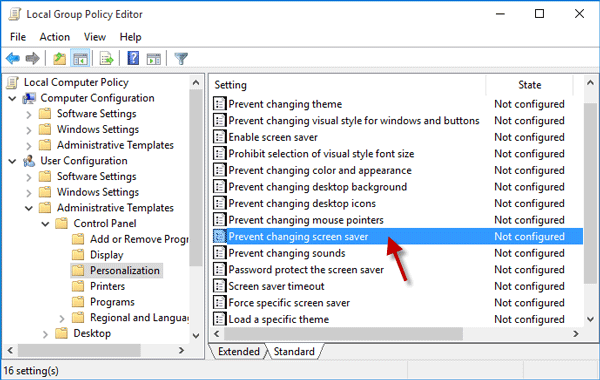

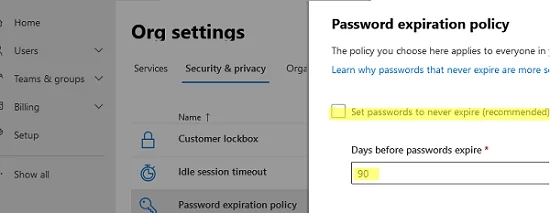

- Siirry osoitteeseenMicrosoft 365 -hallintakeskus->Asetukset->Turvallisuus ja yksityisyys->Salasanan vanhenemiskäytäntö;

- Poista vaihtoehto käytöstäAseta salasana, joka ei vanhene koskaan (suositus);

- Tässä tapauksessa:

Salasanan vanheneminen asetettu arvoon90 päivää

Ilmoitus salasanan vaihtamisesta alkaa tulla näkyviin14 päivää ennenviimeinen käyttöpäivä.

Microsoft suosittelee, että et ota salasanan vanhenemista käyttöön, jos Azure-käyttäjäsi käyttävät Multi-Factor Authentication (MFA) -todennusta.

Voit muuttaa käyttäjän salasanan vanhenemisasetuksia MSOnline PowerShell -moduulilla. Asenna vain moduuli (tarvittaessa) ja muodosta yhteys vuokralaiseen:

Install-Module MSOnline

Connect-MsolService

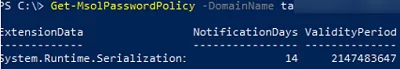

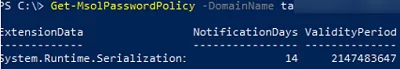

Tarkista nykyiset salasanan vanhenemiskäytäntöasetukset Azure AD:ssa:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Voit muuttaa salasanan vanhenemiskäytäntöä ja ilmoitusasetuksia Azure AD:ssa PowerShellin avulla:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

Katso myös:Windows 10/11:ssä hostattujen RemoteApps-sovellusten määrittäminen (ilman Windows Serveriä)

Voit hallita tietyn käyttäjän salasanan vanhenemisasetuksia Azure AD -moduulin avulla:

Connect-AzureAD

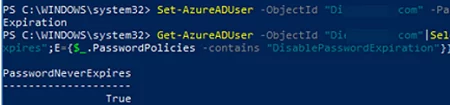

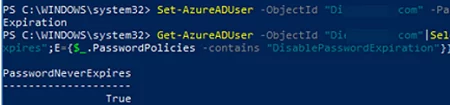

Ota käyttöönSalasana ei vanhene koskaanvaihtoehto tietylle käyttäjälle:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Katso käyttäjän salasanan viimeinen voimassaolopäivä:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Ota salasanan vanheneminen käyttöön käyttäjälle:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

Tilin lukitusasetukset Azure AD:ssa

Toinen Azure-salasanakäytännön parametri, jonka järjestelmänvalvoja voi määrittää, ovat käyttäjän lukitussäännöt, jos salasana syötetään väärin. Oletusarvoisesti tili lukitaan 1 minuutiksi 10 epäonnistuneen todennusyrityksen jälkeen väärällä salasanalla. Huomaa, että lukitusaikaa pidennetään jokaisen seuraavan epäonnistuneen sisäänkirjautumisyrityksen jälkeen.

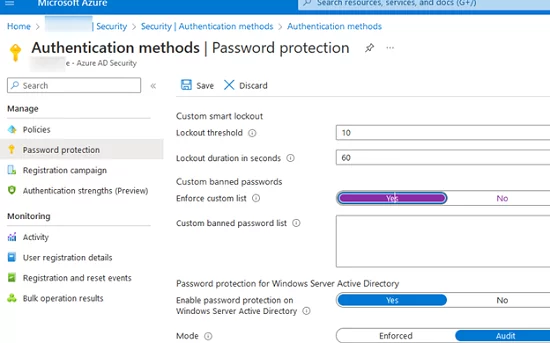

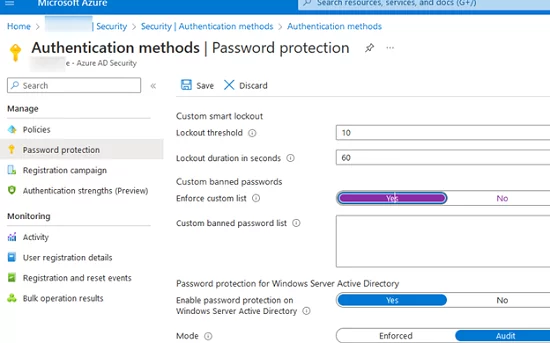

Voit määrittää lukitusasetukset seuraavassa Azure Portalin osiossa ->Azure Active Directory->Turvallisuus->Todennusmenetelmät —> Salasanasuojaus.

Vaihtoehdot, joita voit muuttaa, ovat:

- Lukituskynnys– epäonnistuneiden kirjautumisyritysten määrä ennen tilin lukitsemista (oletusarvoisesti 10);

- Lukituksen kesto sekunneissa– Oletusarvoisesti 60 sekuntia.

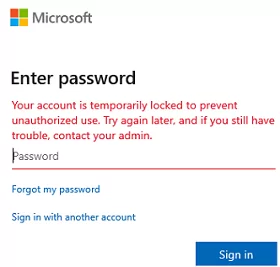

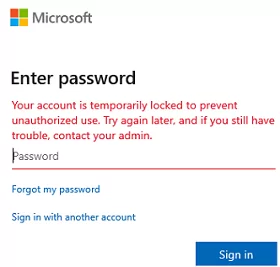

Jos hänen tilinsä on lukittu, Azure-käyttäjä näkee seuraavan ilmoituksen:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Opi tarkistamaan käyttäjien kirjautumislokit Azure AD:ssa.

Estä heikkojen ja suosittujen salasanojen käyttö Azure AD:ssa

Siellä on erillinenAzure AD Salasanasuojausominaisuus, jonka avulla voit estää heikkojen ja suosittujen salasanojen käytön (kuten P@ssw0rd, Pa$$word jne.).

DSInternals PowerShell -moduulin avulla voit tarkistaa paikallisen Active Directoryn heikkojen käyttäjien salasanojen varalta.

Voit määrittää oman luettelosi heikkoista salasanoistaAzure Active Directory->Turvallisuus->Todennusmenetelmät —> Salasanasuojaus. Ota vaihtoehto käyttöönPakota mukautettu luetteloja lisää luettelo salasanoista, jotka haluat estää (enintään 1000 salasanaa).

Kun Azure AD -käyttäjä yrittää vaihtaa salasanansa johonkin kiellettyjen luetteloon, näkyviin tulee ilmoitus:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Näitä asetuksia käytetään oletusarvoisesti vain Azuren pilvikäyttäjien kanssa.

Jos haluat käyttää kiellettyjen salasanojen luetteloa paikallisille Active Directory DS -käyttäjille, sinun on tehtävä seuraavat:

- Varmista, että sinulla on Azure AD Premium P1- tai P2-tilaus;

- Ota vaihtoehto käyttöönOta salasanasuojaus käyttöön Windows Server Active Directoryssa;

- Oletuskonfiguraatio mahdollistaa vain kielletyn salasanan käytön tarkastuksen. Joten vaihda testauksen jälkeentilavaihtoehtoPakotettu;

- Ota käyttöön Azure AD Password Protection Proxy Service (

AzureADPasswordProtectionProxySetup.msi) jollakin paikan päällä olevista isännistä; - Asenna Azure AD Password Protection (

AzureADPasswordProtectionDCAgentSetup.msi) kaikissa ADDS-toimialueen ohjauskoneissa.

Jos haluat, että Azure-salasanakäytäntöä sovelletaan käyttäjiin, jotka synkronoidaan AD DS:stä Azure AD Connectin kautta, sinun on otettava käyttöön vaihtoehto EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

Varmista, että olet määrittänyt riittävän vahvan toimialueen salasanakäytännön paikallisessa Active Directoryssa. Muuten synkronoidut käyttäjät voivat asettaa minkä tahansa salasanan, mukaan lukien ne, jotka ovat heikkoja ja epävarmoja.

Tässä tapauksessa, kun käyttäjän salasana vaihdetaan tai nollataan paikallisessa Active Directoryssa, käyttäjää verrataan Azuren kiellettyjen salasanojen luetteloon.

Jos Azure AD Connect -synkronointi on käytössä, voit käyttää omia salasanakäytäntöjäsi paikallisesta Active Directorysta pilvikäyttäjien käyttöön. Tätä varten sinun on luotava Fine Graned Security -salasanakäytäntö paikallisessa AD:ssa ja linkitettävä se ryhmään, joka sisältää pilven kanssa synkronoidut käyttäjät. Tässä tapauksessa Azure Active Directory noudattaa paikallisen toimialueen salasanakäytäntöä.