Kiristysohjelmahyökkäyksen vaikutukset yrityksiin tai henkilötietoihin ovat kalliita.Estämään kiristysohjelmahyökkäykset, käyttäjien on parannettava kyberturvatoimiaan.Lansomware on eräänlainen haittaohjelma, haittaohjelma, jota käytetään järjestelmien tartuttamiseen ja tietojen varastamiseen. Useimmat lunnasohjelmat salaavat tiedostot, suodattavat arkaluontoiset ja tärkeät tiedot ja uhkaavat sitten vuotaa tai tuhota tiedot, ellei lunnaita makseta. Hakkerit määrittävät yleensä ajan, jolloin yritykset voivat ottaa heihin yhteyttä. Jos uhrit eivät saa heihin yhteyttä, he vuotavat tiedot. Vain muutaman viime vuoden aikana kiristysohjelmahyökkäykset ovat lisääntyneet huomattavasti ja kehittyneet myös kehittyneemmiksi. Koska useimmat ihmiset työskentelevät kotoa käsin, yritysten oli parannettava kyberturvaratkaisujaan estääkseen haavoittuvuuksia, joita hakkerit etsivät varastaakseen tietoja. Asiantuntijakokemuksemme mukaan kyberturvallisuuteen ja ennaltaehkäisyyn tehtyjä investointeja ei voida verrata kiristysohjelmien poistamiseen ja palauttamiseen liittyviin kustannuksiin.

15 vinkkiä pysyäksesi suojassa kiristysohjelmien hyökkäyksiltä

Pysymällä ajan tasalla uusimmistaransomware-trendit ja uhkien tiedustelu, voit ymmärtää paremmin mahdollisia riskejä ja kehittää tehokkaita vastatoimia, mikä lopulta minimoi vahingot ja varmistaa nopeamman toipumisen hyökkäyksen sattuessa.Tässä on luettelo ratkaisuista, joilla voit suojata yritystäsi kiristysohjelmahyökkäyksiltä:

1. Käytä kyberturvallisuusprotokollia ja kouluta työntekijöitä

Työntekijöiden kouluttaminen kyberturvallisuuteen on välttämätöntä kyberhyökkäysten, mukaan lukien kiristysohjelmien, estämiseksi. Investoi työntekijöiden koulutukseen ja aseta kyberturvallisuustietoisuus etusijalle yrityksen kulttuurissa. Opeta työntekijöitä tunnistamaan tietojenkalasteluviestit, tekemään vahvoja salasanoja, tietämään, milloin ja miten ilmoittaa tietoturvaloukkauksesta, ja ymmärtämään työasemien parhaat suojauskäytännöt.

Käytä myös tietoturvaohjelmistoja, kuten mainosten esto-ohjelmien asentamista kaikkiin työntekijöiden laitteisiin ja selaimiin välttääksesi haitallisen markkinoinnin, joka voi huijata käyttäjiä lataamaan ja asentamaan kiristysohjelmia. Vahvista päätepisteitä määrittämällä pääsynvalvontaa ja ottamalla käyttöön monivaiheinen todennus ja vahvat salasanavaatimukset. Segmentoi myös verkkosi rajoittaaksesi kiristysohjelmien leviämistä. Ei vain sitä, vaan käytä myös palomuuria suojaamaan verkkoasi ja valvo ja korjaa säännöllisesti järjestelmiäsi verkon turvallisuuden varmistamiseksi.

2. Pidä kaikki järjestelmät ja ohjelmistot ajan tasalla

Monet hakkerit ja kiristysohjelmajoukot hyödyntävät tunnettuja ohjelmistojen haavoittuvuuksia tartuttaakseen verkkoja ja varastakseen yritysten tietoja.Pidämällä ohjelmistosi ja käyttöjärjestelmäsi (OS) ajan tasalla voit estää tämäntyyppiset hyökkäykset, jotka tunnetaan nimellä Zero-day hyökkäyksiä.

3. Aseta yksilölliset salasanat ja monitekijätodennus

Salasanojen on oltava yksilöllisiä jokaiselle tilille, ja niissä on oltava sekoitus kirjaimia, numeroita ja erikoismerkkejä. Tämä tekee hakkereiden vaikeaksi arvata salasanan ja päästä järjestelmään tai tiliin. Lisäksi vähintään 15 merkkiä sisältävät salasanat lisäävät myös turvallisuutta, koska ne vaikeuttavat hakkereiden arvaamista.salasananhallintatyökalutovat välttämättömiä kyberhyökkäysten ja tietovuotojen riskien vähentämiseksi sekä pienten että keskisuurten yritysten kannalta. Salasanojen hallinta on tietokoneohjelma, jonka avulla käyttäjät voivat tallentaa ja hallita salasanojaan paikallisille sovelluksille tai verkkopalveluille, kuten verkkosovelluksille, verkkokaupoille tai sosiaalisessa mediassa. Salasanojen hallintaohjelmat edellyttävät yleensä, että käyttäjä luo ja muistaa yhden "pääsalasanan" avatakseen lukituksen ja käyttääkseen kaikkia tallennettuja salasanoja.monitekijätodennus (MFA)jokaiselle tilille ja VPN-yhteydelle. Tämä estää luvattoman pääsyn niihin ja lisää lisäsuojaa kyberuhkia vastaan.

4. Asenna virustorjuntaohjelmisto ja palomuurit

Virustentorjunta, haittaohjelmien torjunta ja palomuurit estävät luvattoman pääsyn tietokoneeseen. Ne myös varoittavat mahdollisista haitallisista verkkosivustoista ja sähköpostin liitteistä. Lisäksi nämä suojausohjelmat voivat asettaa uhat karanteeniin ja tarkistaa koneen haitallisten tiedostojen varalta. Muista pitää tietoturvaohjelmistosi ajan tasalla ja määrittää säännölliset tarkistukset varmistaaksesi, että järjestelmään ei pääse haittaohjelmia.

5. Asenna ohjelmistoja tai sovelluksia vain virallisista lähteistä

Tehokas ja erittäin turvallinen ohjelmisto voi olla kallista laajan tutkimuksen ja kehityksen sekä säännöllisten tietoturvakorjausten ja -päivitysten vuoksi. Tämä auttaa varmistamaan, että hakkerit eivät voi hyödyntää haavoittuvuuksia. Ilmaisten laittomien versioiden käyttö kuitenkin vaarantaa koneesi hakkeroinnin. Se voi myös jättää avoimia takaovia, joita kyberrikolliset käyttävät hyväkseen. Lisäksi monet kiristysohjelmat on naamioitu piraattiohjelmistoiksi, joten uhrit asentavat ne tietämättään.

6. Käytä verkon segmentointia

Vähiten etuoikeuksien periaate (POLP) kaikille järjestelmille ja palveluille tarkoittaa sitä, että käyttäjille rajoitetaan vain käyttöoikeudet, joita he tarvitsevat työnsä suorittamiseen. Verkon segmentointi varmistaa, että vain valtuutetut henkilöt voivat käyttää tiettyjä tietoja. Tämä lisää arkaluonteista ja kriittistä tietoturvaa. Tämä johtuu siitä, että kiristysohjelmahyökkäyksen sattuessa se ei voi levitä verkon yli. Verkon segmentointi on prosessi, jossa suurempi verkko jaetaan pienempiin aliverkkoihin, joiden välillä on rajoitettu yhteenliitettävyys. Hallitsemalla liikennevirtoja eri aliverkkojen välillä ja rajoittamalla hyökkääjien sivuttaisliikettä verkon segmentointi estää luvattomia käyttäjiä pääsemästä organisaation immateriaalioikeuksiin ja tietoihin. Segmentoimalla verkon yritykset voivat estää hyökkääjiä liikkumasta sivusuunnassa verkon poikki, mikä rajoittaa kiristysohjelmahyökkäyksen vaikutusta. Jos kiristysohjelmahyökkäys esimerkiksi saastuttaa yhden verkon segmentin, se ei ehkä pysty leviämään muihin segmentteihin, mikä vähentää hyökkäyksen kokonaisvaikutusta.

7. Varmuuskopioi tiedot säännöllisesti

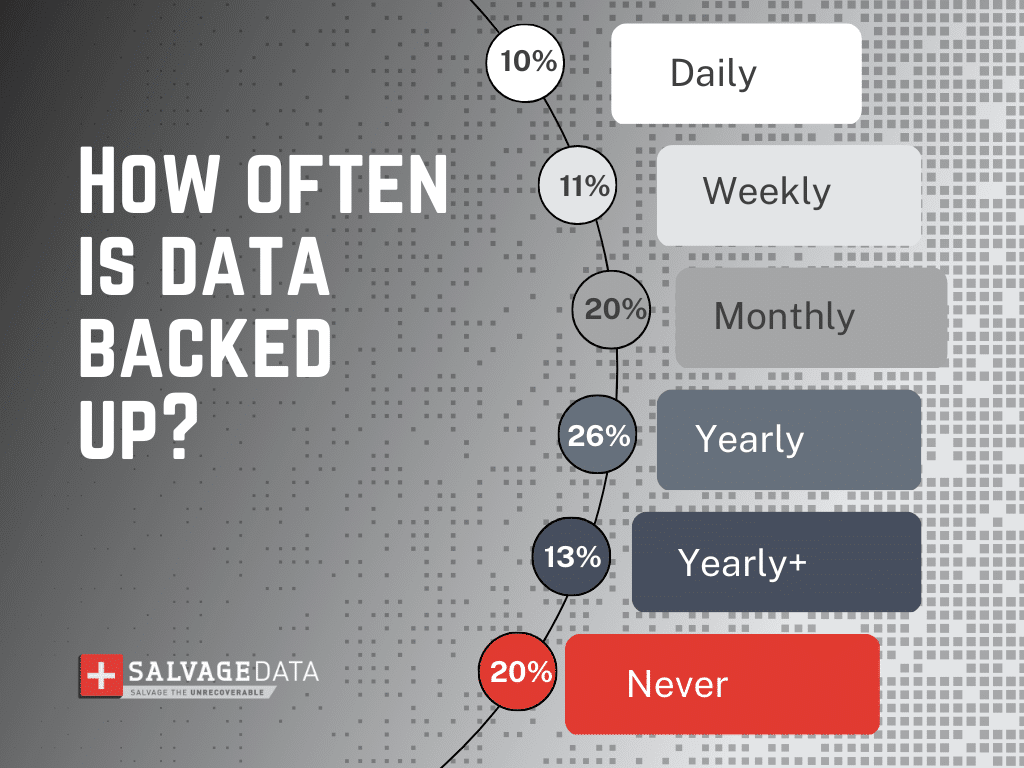

Tiedostojen tehokas varmuuskopiointi tarkoittaa käytännössä sitä, että sinun ei koskaan tarvitse aloittaa tyhjästä tietomurron tai kiristysohjelmahyökkäyksen sattuessa. Varmista, että noudatat 3-2-1-varmuuskopiointisääntöä, jossa vähintäänyksi salattu varmuuskopio tallennetaan offline-tilaan jaulkopuolella. Tällä tavalla mitkään kyberhyökkääjät eivät murtaudu onnistuneesti varmuuskopiotasi, ja voit käyttää sitä minkä tahansa tapauksen tai katastrofin, mukaan lukien kiristyshaittaohjelman, sattuessa. Lisäksi sinun tulee myös pyrkiä luomaan varmuuskopioita vähintään viikoittain.

Lähde: Backblazen The 2022 Backup Survey.

8. Käytä sähköpostin suojausta

Roskapostisuodattimet ja sähköpostin suojausohjelmistot voivat estää tietojenkalasteluviestien saapumisen työntekijöillesi. Voit käyttää tätä ratkaisua asentamalla ja määrittämällä roskapostisuodattimet ja sähköpostin suojausohjelmistot kaikkiin laitteisiin ja verkkoihin. Esimerkiksi sähköpostipalvelimien sisältösuodattimet voivat vähentää roskapostin riskiä haitallisten liitteiden tai tartunnan saaneiden linkkien saapumisesta postilaatikkoosi. Mainosten estäjät voivat myös estää haitallisen markkinoinnin, joka voi huijata käyttäjiä lataamaan ja asentamaan kiristysohjelmia.

Lisäksi kouluta työntekijöitä erilaisista kyberhyökkäuksiin liittyvistä riskeistä ja niistä suojautumisesta. Opeta työntekijöitä tunnistamaan tietojenkalasteluviestit, tekemään vahvoja salasanoja, tietämään, milloin ja miten ilmoittaa tietoturvaloukkauksesta, ja ymmärtämään työasemien parhaat suojauskäytännöt.

9. Koveta päätepisteet

Päätepiste on yhteyspiste tietoliikenneverkossa, joka toimii solmuna tai laitteena, joka suorittaa tietyn toiminnon. Se on itsenäinen laite, joka vaihtaa tietoja ja resursseja verkon muiden päätepisteiden kanssa. Päätepisteet voivat olla tietokoneita, palvelimia, kannettavia tietokoneita, älypuhelimia, tabletteja tai mitä tahansa muita tietokonelaitteita, joita käytetään yhteyden muodostamiseen ja verkkoon kommunikointiin. Päätepisteitä voidaan vahvistaa käyttämällä:

- Virustentorjunta ja haittaohjelmasuojaus

- Turvalliset salasanat

- Internetin käytön rajoittaminen

- Päätepisteiden suojausratkaisujen käyttö

- Ottaa käyttöön säännölliset skannaukset

- Ohjelmistorajoituskäytäntöjen (SRP) käyttöönotto

- Pidä kaikki järjestelmät ja ohjelmistot ajan tasalla

10. Kehitä ransomware-suunnitelmia ja -käytäntöjä

Kiristysohjelmasuunnitelmien ja -käytäntöjen kehittäminen on kriittinen vaihe kiristysohjelmahyökkäysten estämisessä. Siihen sisältyy IR-suunnitelman kehittäminen, joka opastaa IT- ja turvallisuustiimejäsi kiristysohjelmatapahtuman aikana. IR-suunnitelmasi tulee sisältää roolit ja viestintä. Mikä tulisi jakaa tapahtuman aikana, ja luettelo yhteyshenkilöistä (kuten kumppaneista tai toimittajista), joille on ilmoitettava. Ota myös tietoturvaan monitasoinen lähestymistapa käyttämällä useampaa kuin yhtä suojaustyökalua. Se voi olla palomuurin, virustentorjuntaohjelmiston, haittaohjelmien torjuntaohjelmiston, roskapostisuodattimien ja pilvitietojen katoamisen eston yhdistelmä.

11. Suorita säännöllisesti haavoittuvuus- ja läpäisytestejä

Paras tapa testata yrityksesi turvallisuutta on yrittää murtaa sesäännölliset tietoturvatarkastukset ja haavoittuvuusarvioinnit.Tämä voi auttaa tunnistamaan yrityksen tietoturvainfrastruktuurin heikkoudet ja mahdollistaa ennakoivien toimenpiteiden toteuttamisen niiden korjaamiseksiennen kuin hyökkääjät voivat hyödyntää niitä.Askel pidemmälle on palkata aläpäisytestauspalvelu. Tämä on simuloitu hyökkäys, jonka suorittavat tietoturva-asiantuntijat, jotka käyttävät erilaisia hakkereiden kaltaisia taktiikoita löytääkseen mahdollisia sisääntulokohtia järjestelmään ja määrittääkseen parhaat torjuntatekniikat.

12. Käytä Zero Trust -arkkitehtuuria

Zero Trust Architecture on suojausmalli, joka voi auttaa estämään kiristysohjelmahyökkäyksiä. Tämä lähestymistapa perustuu periaatteeseen "älä koskaan luota, varmista aina". Siinä oletetaan, että kaikki laitteet, käyttäjät ja sovellukset ovat epäluotettavia, ja ne on tarkistettava ennen kuin niille myönnetään pääsy arkaluontoisiin tietoihin. Jotta Zero Trust Architecture -arkkitehtuuria voidaan käyttää estämään kiristyshaitat, organisaatioiden on otettava käyttöön tietoturvamalli, joka sopii hajautettuun työvoimaan ja etätyökulttuuriin. Tämän mallin tulee suojata laitteita, sovelluksia ja tietoja niiden sijainnista riippumatta. Zero Trust Architecture -arkkitehtuurin ohjaavia periaatteita ovat:

- Jatkuva tarkistus

- Segmentointi

- Vähiten etuoikeus

- Todennus

- Valvonta

Päätepistelaitteita valvotaan jatkuvasti haitallisen toiminnan, haittaohjelmien tai verkkokäyttöpyyntöjen varaltaaloitettu vaarantuneesta päätepisteestä. Tämä auttaa havaitsemaan ja estämään kiristysohjelmahyökkäykset ennen kuin ne voivat aiheuttaa vahinkoa. Seuraamalla huolellisesti kaikkia verkkotoimintoja yritykset voivat havaita kiristysohjelmahyökkäykset ja reagoida niihin reaaliajassa. Tämä voi auttaa rajoittamaan hyökkäyksen aiheuttamaa vahinkoa.Identiteetti- ja käyttöoikeustuote (IAM) tulee ottaa käyttöön, jotta käyttäjät ja heidän oikeutensa tai luvat voidaan todentaa. Tämä auttaa varmistamaan, että vain valtuutetut käyttäjät pääsevät käsiksi arkaluontoisiin tietoihin.

13. Käytä infrastruktuuria koodina (IaC)

Infrastructure as Code (IaC) on prosessiIT-infrastruktuurin hallinta ja provisiointi koneellisesti luettavien määritystiedostojen avulla, fyysisen laitteiston konfiguroinnin tai interaktiivisten määritystyökalujen sijaan.Tämän prosessin hallinnoima IT-infrastruktuuri sisältää sekä fyysisiä laitteita, kuten paljasmetallipalvelimia, sekä virtuaalisia koneita ja niihin liittyviä konfigurointiresursseja. Mahdollisuus käsitellä infrastruktuuria koodina ja käyttää samoja työkaluja kuin mikä tahansa muu ohjelmistoprojekti antaisi kehittäjille mahdollisuuden ottaa sovelluksia nopeasti käyttöön.Käyttääkseen infrastruktuuria koodina (IaC), organisaatioiden on otettava käyttöön automaatioprosessiin perustuva infrastruktuuri. Tämä edellyttää infrastruktuurin määrittämistä ja hallintaa kuvailevan mallin avulla, infrastruktuurin määritysten käsittelyä ja provisiointia samalla tavalla kuin sovelluksen lähdekoodia. Infrastruktuuri koodina (IaC) voidaan käyttää estämään kiristysohjelmahyökkäyksiä ottamalla käyttöön ja päivittämällä pilviresursseja ja pitämällä varmuuskopioita. Kiristysohjelmahyökkäysten estämiseksi infrastruktuurin ja tietoturvatiimien välinen yhteistyö on ratkaisevan tärkeää, jotta varmistetaan organisaation valmius ransomware-hyökkäyksiä vastaan. Turvallisuus- ja palautusprosessien yhteinen arviointi ja parantaminen voi parantaa organisaation palautuvuutta.

14. Päivitä pilviresurssit

Pilviresurssien päivittäminen on yksi keino estää kiristysohjelmahyökkäyksiä. Tämä johtuu siitä, että pilvipalvelut säilyttävät tiedostojen aiemmat versiot, minkä ansiosta voit palauttaa salaamattomaan versioon hyökkäyksen sattuessa. Parhaita käytäntöjä lunnasohjelmahyökkäysten estämiseksi ovat myös kaikkien järjestelmien ja ohjelmistojen päivittäminen, virustorjuntaohjelmiston asentaminen, palomuurisi ylläpitäminen, verkon segmentointi, sähköpostin suojaus, tietojen salaus, IAM ja virheellisten määritysten tunnistaminen pilviympäristössä.

15. Suojatut toimialueen ohjaimet (DC:t)

Suojatut toimialueen ohjaimet (DC:t) ovat Windows Server -rooleja, jotka sisältävät Active Directory Domain Services (AD DS) -palvelun. Ne ovat yleinen kohde hyökkääjille Active Directoryn kiristysohjelmahyökkäyksissä. Tämä johtuu siitä, että ne sisältävät valtuustietosäilön kaikille käyttäjä- ja tietokonetileille, joita käytetään resurssien turvaamiseen koko yrityksessä. Tyypillisessä Active Directoryn kiristysohjelmahyökkäyksessä huonot toimijat yrittävät päästä verkkoon kalastamalla käyttäjätunnuksia, laajentamalla käyttöoikeuksia ja siirtymällä pystysuoraan palvelinverkkoon. Lopullisena tavoitteena on hankkia järjestelmänvalvojan käyttöoikeudet ja vaarantaa toimialueen ohjain. Jos hyökkääjä onnistuu, hän omistaa olennaisesti verkon ja saa pääsyn kaikkiin sen eri palvelimiin ja tietoihin.Domain-ohjaimet isännöivät kopion Active Directory Domain Services (AD DS) -palvelusta. Se on skeema, joka sisältää kaikki Active Directoryn tallentamat objektit ja tarjoaa valtuutus- ja todennuspalveluita. Suojatakseen Active Directoryn lunnasohjelmahyökkäyksiä yritykset voivat välttää verkkotunnuksen käyttäjien lisäämisen paikalliseen järjestelmänvalvojaryhmään, suojata toimialueen ohjaimia ja ottaa käyttöön laajennetun suojauksen todennusta varten (EPA).

Lisää luettavaa:Uusi SamSam Ransomware -kampanja hyökkää 67 yritykseen

Yhteenveto

Muita vinkkejä kiristysohjelmahyökkäysten estämiseen ovat makrojen poistaminen käytöstä Office-asiakirjoissa, käyttäjien käyttöoikeuksien rajoittaminen, sovellusten sallitun luettelon käyttöönotto sekä verkon säännöllinen seuranta ja tarkastus. On myös tärkeää suorittaa haavoittuvuusarviointeja ja läpäisytestejä. Sen lisäksi, että pysyt ajan tasalla uusista uhista, käytä suojattua DNS-palvelua ja salaa arkaluontoiset tiedot. Nämä toimenpiteet auttavat minimoimaan kiristysohjelmatartunnan riskin. Lisäksi ne vaikeuttavat hyökkääjien kykyä hyödyntää kaikkia saatavilla olevia tietoja.

Tapahtumasuunnitelman kehittäminen ja turvallisuustietoisen kulttuurin edistäminenYrityksen sisällä on olennaisia vaiheita lunnasohjelmien ehkäisyssä. Kannusta työntekijöitä ilmoittamaan epäilyttävästä toiminnasta ja edistämään turvallisuustietoista ajattelutapaa koko organisaatiossa. Suosittelemme, että perustat Incident Response Retainer -palvelun luotettavan palveluntarjoajan, kuten SalvageDatan, kanssa. Tämä on kyberturvallisuuden tarjoajan kanssa solmittu palvelusopimus, jonka avulla organisaatiot voivat saada ulkopuolista apua kyberturvallisuushäiriöihin. Se tarjoaa organisaatioille jäsenneltyä asiantuntemusta ja tukea tietoturvakumppanin kautta, jotta ne voivat reagoida nopeasti ja tehokkaasti kybervälikohtaukseen.