Mikä on kastelupaikkahyökkäys

Hyökkäys kohdistuu tiettyyn henkilöryhmään vaarantamalla ryhmän usein käyttämät verkkosivustot tai verkkoresurssit. Nämä hyökkäykset ovat harhaanjohtavia, koska kohteet eivät todennäköisesti ole varovaisia tuttujen verkkosivujen suhteen. Strategia auttaa myös estämään hyökkäyksen jäljittämisen tekijään.

Wateringholingin uhri voi olla yksilö, verkosto tai ryhmä yksilöitä. Joskus hallitukset käyttävät vesihyökkäyksiä valtion tukemien agenttien kautta vakoilemaan yksityisiä yrityksiä tai poliittisia vihollisia.

Koska vesiaukon hyväksikäytöt on suunniteltu erityisesti kohdetta varten, niitä pidetään eräänlaisena sosiaalisen suunnittelun muodossa. Tietojenkalastelun tapaan niiden petollinen luonne auttaa heitä rikkomaan tehokkaasti useita suojaustasoja. Ja vaikka ne ovat harvinaisia, niiden seuraukset voivat olla vakavia, koska ne kohdistuvat usein suuriin yrityksiin tai korkean profiilin henkilöihin.

Tavoitteena kastelupaikkahyökkäys

Hyökkäyksen tarkoituksena on tartuttaa kohteet haittaohjelmilla, saada luvaton pääsy heidän laitteisiinsa tai varastaa heidän arkaluontoisia tietojaan.Wateringholing kohdistuu usein korkean profiilin henkilöihin ja yrityksiin, ja on monia tavoitteita, joita hyökkääjät voivat suorittaa verkkoyhteyden kautta.

Tässä on joitain vesiaukkohyökkäyksiin liittyviä tavoitteita:

- Tietojen varastaminen:Hyökkääjät saattavat toivoa varastavansa arvokkaita ja arkaluonteisia tietoja, kuten immateriaalioikeuksia, taloustietoja, kirjautumistietoja ja henkilötietoja. Ja joissakin tapauksissa turvaluokiteltuja tietoja.

- Tunkeutuminen:Joillekin hyökkääjille vesirei'itys on verkkoon pääsyä, joka johtaa haittaohjelmahyökkäyksiin tai tulevien hyökkäysten tiedustelemiseen.

- Häiriö:Muina aikoina hyökkäyksen tarkoituksena on sabotoida organisaation normaalia toimintaa, mikä johtaa palvelujen häiriöihin ja/tai voittojen menettämiseen.

Kastelupaikkahyökkäyksen merkit ja oireet

Kastelupaikkahyökkäystä on vaikea havaita hyväksikäytön epäsuoran luonteen vuoksi.

Määritelmän mukaan juomapaikkahyökkäys ei kohdistu suoraan uhriin. Sen sijaan se kohdistuu ensin uhrin resursseihin.Joten juomapaikkahyökkäyksen alkuperä ja tarkoitus on tarkoituksella hämärtynyt.

Silti, vaikkakaan ei lopullista, on olemassa joitakin lähestymistapoja hyökkäyksen tunnistamiseen. Waterholing vaarantaa suoraan luotetut verkkosivustot, joten se on hyvä paikka aloittaa etsiminen.Tässä on joitain kastelupaikkahyökkäyksen merkkejä ja oireita:

- Epätavallinen käyttäytyminen luotetuilla verkkosivustoilla:Toistuvat kaatumiset, odottamattomat virheet ja epäilyttävän hitaat latausajat ovat kaikki merkkejä vesihyökkäyksistä – ja muista verkkosivustopohjaisista kyberhyökkäyksistä. Opi välttämään lääkekäyttöä ja muita verkkosivustoihin liittyviä kyberhyökkäyksiä.

- Turvallisuusvaroitukset:Jos virustentorjunta- tai haittaohjelmien torjuntatyökalusi alkavat varoittaa, että luotetut sivustot ovat vaarallisia, ota huomioon. Varo myös selaimen varoituksia vanhentuneista tai virheellisistä suojausvarmenteista.

- Outoja ponnahdusikkunoita ja uudelleenohjauksia:On epäilyttävää, jos luotetut verkkosivustot näyttävät yhtäkkiä ponnahdusikkunoita tai ohjaavat sinut tuntemattomille (eli vaarallisille) verkkosivustoille. Varo myös verkkosivuston ulkoasun tai sisällön muutoksia, jotka voivat johtua peukaloituksesta.

- Ei-toivotut lataukset:Ei ole hyvä merkki, jos selaimesi alkaa yhtäkkiä ladata tiedostoja tai ohjelmistoja, joita et ole käynnistänyt. Jos näin käy, poista ladattu tiedosto – älä avaa sitä!

- Kirjautumisongelmat:Se on selvä punainen lippu, jos sinulla on vaikeuksia kirjautua tiliisi – varsinkin jos saat ilmoituksia siitä, että kirjautumistietosi ovat virheellisiä. Hyökkääjä on saattanut muuttaa kirjautumistietojasi.

- Outoa tilitoimintaa:Käsittele välittömästi kaikki ilmoitukset tai varoitukset epätavallisesta tilitoiminnasta tai pääsyyrityksistä. Tai muutoksista tiliasetuksiin tai henkilökohtaisiin tietoihin. Joku saattaa yrittää kaapata tilisi.

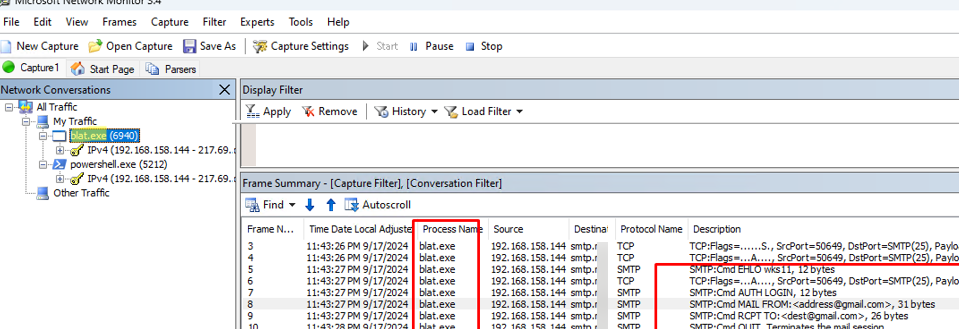

Miten kastelupaikkahyökkäys toimii

Kastelupaikkahyökkäys toimii neljässä eri vaiheessa:

Ymmärtääksemme vesirei'ien läpikotaisin jyrkät, syvennytään näihin vaiheisiin:

1. Tiedustelutietojen kerääminen

Koska waterholing vaarantaa kohteen yleisesti käytetyt verkkosivut, hyökkääjän on tutkittava, mitä verkkosivustoja ja palveluita kohde käyttää. Tämä voi sisältää toimialakohtaisia foorumeita ja verkkosivustoja, sosiaalista mediaa tai jopa kohteen verkkosivustoa.

Katso myös:Kyberhyökkäystilastot

2. Analyysi

Kun hyökkääjä kaventaa hyökkäysvektoria, hän tutkii, kuinka kohde on vuorovaikutuksessa verkkosivun kanssa. He käyttävät myös työkaluja ja tekniikoita verkkosivun mahdollisten haavoittuvuuksien tunnistamiseen ja hyödyntämiseen.

3. Valmistelu

Kun hyökkääjä huomaa kohteena olevan palvelun heikkoudet, hän voi suunnitella hyökkäyksensä. He voivat hyödyntää ohjelmistojen haavoittuvuuksia, ruiskuttaa haitallista koodia sivuston sisältöön tai päästä luvattomasti verkkosivuston palvelimelle. Joitakin yleisiä hyökkäyksiä ovat:

- Haitallisen SQL-koodin lisääminenverkkosivuston syöttökenttiin tai URL-parametreihin

- Sivuston välinen komentosarja(XSS) haitallista koodia verkkosivuille.

4. Toteutus

Kun kohde vierailee vaarantuneella verkkosivulla, hän voi tietämättään ladata ja suorittaa yllä olevan vaiheen hyötykuorman. Koska verkkosivu on "luotettu", hyökkäys voi ohittaa verkon suojauksen. Kun se tulee verkkoon, hyökkäys voi levitä tai saada lisätietoja tulevia hyökkäyksiä varten.

Kastelupaikkahyökkäysesimerkkejä

Kastelupaikkahyökkäykset ovat suhteellisen harvinaisia. Mutta koska he tavoittelevat kunnianhimoisia tavoitteita, kuten suuria yrityksiä tai tärkeitä henkilöitä, he voivat olla erittäin tärkeitä menestyessään. Jotkin hallitukset käyttävät yleisesti myös vesireikää rajoittaakseen ja valvoakseen yksityisiä kansalaisia. Tässä on joitain merkittäviä esimerkkejä kastelupaikkahyökkäyksistä:

- Kiinan hallitus (jatkuu):Useat raportit ovat osoittaneet, että Kiinan hallitus suorittaa hyökkäyksiä valtion virastoja, yrityksiä ja organisaatioita vastaan useissa maissa. Kaikki yritetään saada arkaluonteisia viranomais- ja yritystietoja.

- DarkHotel APT Group (käynnissä):DarkHotelin kehittynyt jatkuva uhka (APT) -ryhmä on ollut useiden hyökkäysten takana, jotka on kohdistettu korkean profiilin henkilöihin, kuten yritysjohtajiin ja valtion virkamiehiin. Ryhmä vaarantaa luksushotellien Wi-Fi-verkot ja uhrit lataavat tietämättään haittaohjelmia muodostaessaan yhteyden Wi-Fi-verkkoon.

- Hongkong (2021):Googlen Threat-analyysiryhmän mukaan Hongkongin hallitusta vastaan suunnattujen mielenosoitusten aikana vuonna 2021 toteutettiin suuri määrä hyökkäyksiä tiedotusvälineissä ja demokratiaa edistävillä verkkosivuilla vieraileviin ihmisiin. Tarkemmin sanottuna hyökkäys asentaisi haittaohjelmien takaoven Apple-laitteita käyttäviin henkilöihin.

- Pyhä vesi (2019):Tämä hyökkäys kohdistui uskonnollisiin, hyväntekeväisyysjärjestöihin ja vapaaehtoisten verkkosivustoihin. "Holy water" käytti haitallista Adobe Flash Player -ponnahdusikkunaa drive-by download -hyökkäykseen, jossa haittaohjelmat asennetaan automaattisesti uhrin tietokoneelle hänen tietämättään.

Kuinka estää kastelupaikkahyökkäys

Vaikka ne ovat taitavia, voit estää kastelupaikkahyökkäyksen. Kuten muidenkin kyberhyökkäysten kohdalla, ennaltaehkäisy edellyttää ennakoivia toimia itsesi ja organisaatiosi suojelemiseksi.Näin voit estää kastelupaikkahyökkäyksen:

- Käytä kyberturvallisuuden parhaita käytäntöjä:Suurin osa kyberhyökkäyksistä, mukaan lukien vesihyökkäys, voidaan välttää käyttämällä kyberturvallisuuden parhaita käytäntöjä. Tämä edellyttää epäilyttävän verkkotoiminnan tunnistamista ja varovaisuutta lataaessasi tiedostoja ja liitteitä epäluotettavista lähteistä.

- Työntekijöiden koulutus ja tietoisuus:Koska vesirei'itys kohdistuu usein yrityksiin, on tärkeää, että työntekijät ymmärtävät, miten tämä harhaanjohtava hyökkäys toimii, jotta he voivat havaita sellaisen ennen kuin se leviää.

- Verkon segmentointi:Kastelupaikkahyökkäykset pyrkivät leviämään koko verkkoon. Verkon segmentointi vaikeuttaa onnistuneen vesirei'itystempun kulkemista koko verkon läpi.

- Verkkosivuston suojaus:Varmista, että käyttämäsi verkkosivustot ovat turvallisia. Tarkkaile epäilyttäviä muutoksia, jotka viittaavat siihen, että se on vaarantunut.

- Tee yhteistyötä kyberturvallisuusasiantuntijoiden kanssa: Waterhole-hyökkäykset ovat petollisia. Kyberturvallisuusasiantuntijat voivat räätälöidä puolustussuunnitelman verkkosi ainutlaatuisten haavoittuvuuksien perusteella. Opi, mitä hunajapotti on, ja tunnista ne organisaatiossasi.

- Käytä kyberturvallisuustyökalua:Työkalut, kuten Clarion AntiSpy, sisältävät joukon kybersuojaustyökaluja, jotka suojaavat verkkoasi ja laitteitasi kaikista näkökulmista. AntiSpy sisältää tietovuodoista varoittavan tietomurron ilmaisimen. Lisäksi turvallinen selausominaisuus suojaa sinua haitallisilta verkkosivustoilta ja ärsyttäviltä mainoksilta.

Näin voit käyttää Clario Anti-Spyn Selaussuojaa:

- Lataa Clario AntiSpy ja luo tili

- Napsauta kojelaudassa Selaussuoja

3. Ota käyttöön Clarion selainlaajennus

4. Kun se on otettu käyttöön, voit nauttia Clario AntiSpy -verkkolaajennuksen neljästä pilarista: verkkosuojauksesta, haittaohjelmien estämisestä, mainosten estämisestä ja seurannan estämisestä.

Kun Clario AntiSpy on puolellasi, olet aina tietoinen vaarallisista linkeistä tai verkkosivustoista ja pysyt helposti erossa hakkereiden juonista.

Johtopäätös

Vaikka vesiaukkohyökkäykset ovat suhteellisen harvinaisia, ne osoittavat, kuinka petollisia kyberhyökkäykset voivat olla. Vastatoimia vesikuoppailua ja muita (yleisempiä) hyökkäyksiä vastaan, oma vakoiluntorjuntaratkaisu, kuten Clarion AntiSpy, on paras vaihtoehto.

Tietoturvasovelluksessamme on arsenaali työkaluja, jotka on erityisesti suunniteltu pitämään laitteesi ja tietosi turvassa. Tietomurtojen valvontalaite tarkistaa verkkotilisi vakoojien varalta ja ilmoittaa sinulle, jos tietosi on vuotanut verkkoon. Lisäksi vakoiluntorjuntatarkistus analysoi laitteesi salaisten vakoiluuhkien varalta. Hakkerit ovat aina metsästämässä; pysy askeleen edellä Clarion AntiSpyn avulla.