De nombreux environnements n'ont pas encore activé la protection étendue dans Exchange Server. Bien qu’il leur soit possible d’activer la protection étendue, ils ne savent pas ou ne sont pas correctement informés qu’ils doivent l’activer pour des raisons de sécurité. Il est bon de savoir que la protection étendue est activée par défaut lors de l'installation d'Exchange Server 2019 CU14 (ou version ultérieure). Dans cet article, vous apprendrez comment configurer la protection étendue dans Exchange Server.

Qu’est-ce que la protection étendue ?

Protection étendue Windowsaméliore l'authentification existante dans Windows Server et atténue les attaques de relais d'authentification ou « de l'homme du milieu » (MitM). Cette atténuation est réalisée à l'aide d'informations de sécurité implémentées via des informations de liaison de canal spécifiées via un jeton de liaison de canal (CBT), principalement utilisé pour les connexions SSL.

A lire aussi :Configurer les points de montage pour Exchange Server

Bien que la protection étendue puisse être activée manuellement sur chaque répertoire virtuel, Microsoft a fourni leExchangeExtendedProtectionManagement.ps1Script PowerShell pour aider à accomplir cela en masse.

Il existe certaines limitations à prendre en compte avant d'activer la protection étendue sur Exchange Server. Vous devez donc revoir leDocumentation Microsoft(qui est tenu à jour) et vérifiez si vous êtes éligible.

La protection étendue Windows est prise en charge sur les versions d'Exchange Server ci-dessous :

- Serveur Exchange 2013

- Serveur Exchange 2016

- Serveur Exchange 2019

Note:Vous avez besoin de la version de mise à jour de sécurité (SU) d'Exchange Server d'août 2022 ou d'une version ultérieure installée sur le serveur Exchange.

Important:N'oubliez pas de maintenir le serveur Exchange à jour avec la dernière mise à jour cumulative Exchange et la mise à jour de sécurité Exchange. Abonnez-vous à la newsletter et ne manquez pas les mises à jour d'Exchange Server.

Vérifier l'état de la protection étendue

Nous recommandons deux méthodes pour vérifier l'état de la protection étendue sur Exchange Server.

Méthode 1. Script Exchange Health Checker

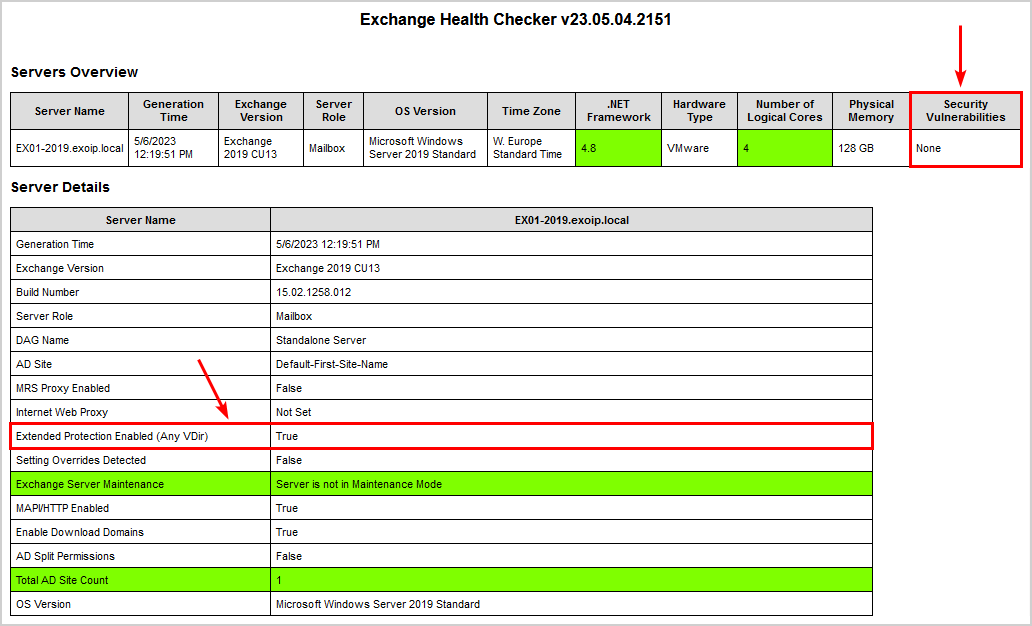

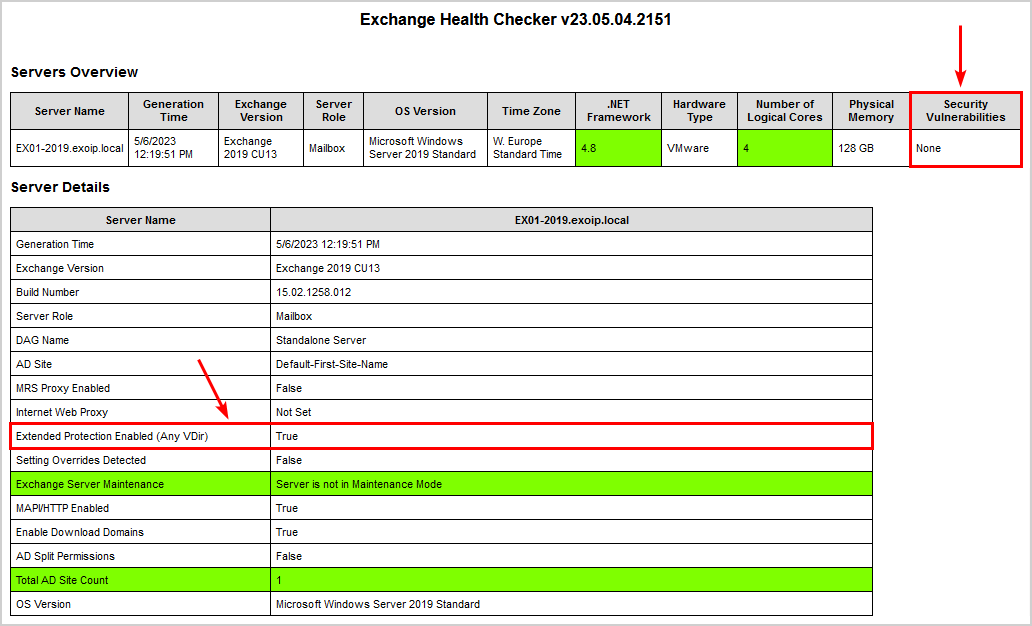

Exécutez le script Exchange Health Checker et créez un rapport Exchange Server Health Check. Cela vous indiquera si la protection étendue est activée sur le serveur Exchange.

Remplacez le répertoire par le dossier des scripts.

cd C:scriptsExécutez la commande ci-dessous.

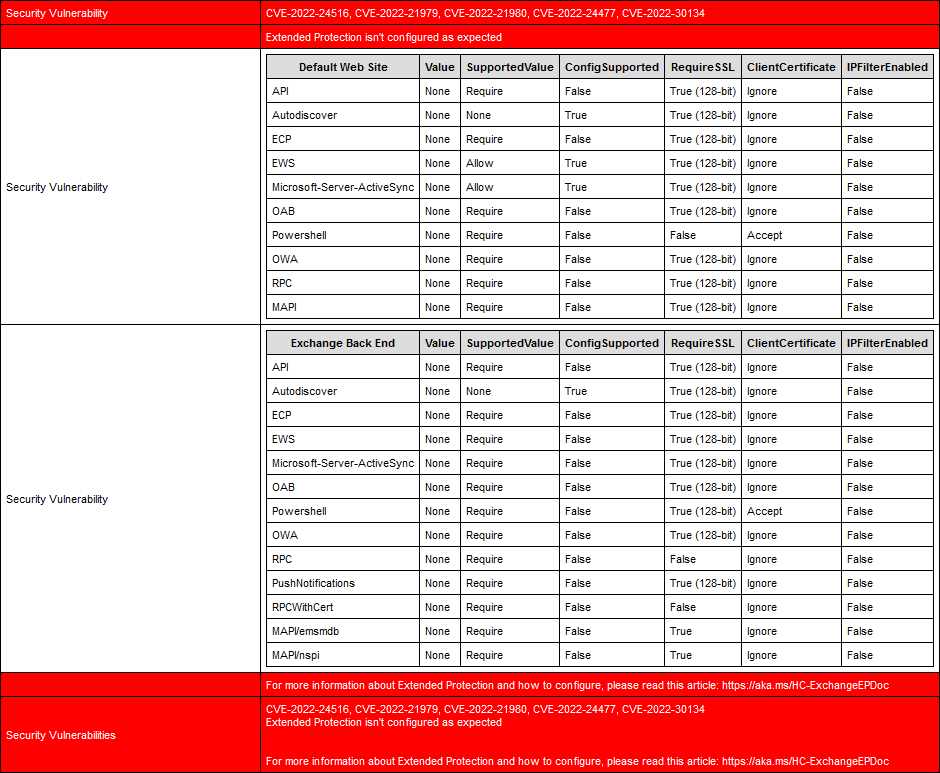

Get-ExchangeServer | ?{$_.AdminDisplayVersion -Match "^Version 15"} | .HealthChecker.ps1; .HealthChecker.ps1 -BuildHtmlServersReport -HtmlReportFile "ExchangeAllServersReport.html"; .ExchangeAllServersReport.htmlLa protection étendue n'est pas activée sur le serveur Exchange et affiche les vulnérabilités de sécurité :

Méthode 2. Script PowerShell de gestion de la protection étendue Exchange

TéléchargerExchangeExtendedProtectionManagement.ps1Script PowerShell et enregistrez-le dans leC:scriptsdossier.

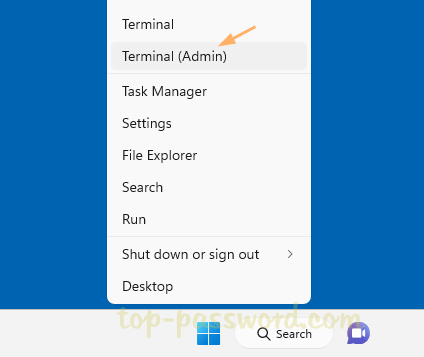

Exécutez Exchange Management Shell en tant qu'administrateur et exécutez le script, y compris le-Afficher la protection étendueparamètre.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -ShowExtendedProtectionLeValeuretValeur prise en chargeles colonnes doivent avoir les mêmes valeurs.

Dans notre exemple, leValeurla colonne montreAucunpour tous les répertoires virtuels, ce qui signifie que la protection étendue n'est pas activée sur le serveur Exchange.

Version 23.05.04.2151

Results for Server: EX01-2019

Default Web Site Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

---------------- ----- -------------- --------------- ---------- ----------------- ---------------

API None Require False True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP None Require False True (128-bit) Ignore False

EWS None Allow True True (128-bit) Ignore False

Microsoft-Server-ActiveSync None Allow True True (128-bit) Ignore False

OAB None Require False True (128-bit) Ignore False

Powershell None Require False False Accept False

OWA None Require False True (128-bit) Ignore False

RPC None Require False False Ignore False

MAPI None Require False True (128-bit) Ignore False

Exchange Back End Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

----------------- ----- -------------- --------------- ---------- ----------------- ---------------

API None Require False True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP None Require False True (128-bit) Ignore False

EWS None Require False True (128-bit) Ignore False

Microsoft-Server-ActiveSync None Require False True (128-bit) Ignore False

OAB None Require False True (128-bit) Ignore False

Powershell None Require False True (128-bit) Accept False

OWA None Require False True (128-bit) Ignore False

RPC None Require False False Ignore False

PushNotifications None Require False True (128-bit) Ignore False

RPCWithCert None Require False False Ignore False

MAPI/emsmdb None Require False True Ignore False

MAPI/nspi None Require False True Ignore FalseDans la prochaine étape, nous activerons la protection étendue sur le serveur Exchange.

Comment activer la protection étendue du serveur Exchange

Suivez les étapes ci-dessous pour activer la protection étendue sur le serveur Exchange.

Important:Effectuez les étapes après les heures de travail, même avec une configuration DAG. En effet, vous devez vous assurer que les clients Outlook peuvent se connecter correctement après le changement.

1.Mettez à jour vers la dernière version CU/SU d'Exchange Server.

2.Configurez les paramètres TLS du serveur Exchange.

3.Désactivez le déchargement SSL pour Outlook Anywhere.

Le déchargement SSL pour Outlook Anywhere est activé par défaut et doit être désactivé pour la protection étendue.

Set-OutlookAnywhere "EX01-2019RPC (Default Web Site)" -SSLOffloading $false4.TéléchargerExchangeExtendedProtectionManagement.ps1Script PowerShell et enregistrez-le dans leC:scriptsdossier.

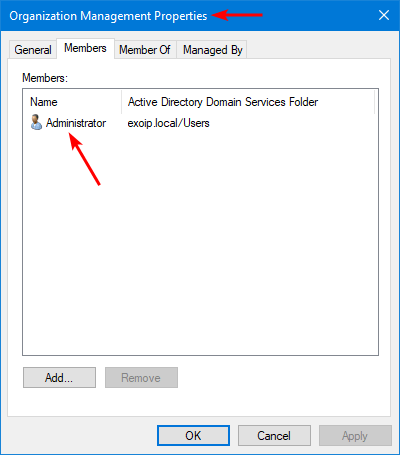

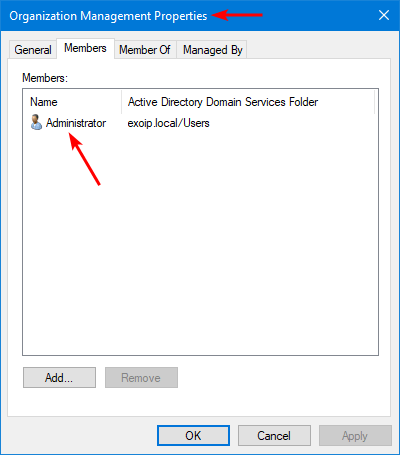

5.Assurez-vous que l'administrateur est ajouté auGestion de l'organisationgroupe.

Note:L'utilisateur doit être dansGestion de l'organisationet doit exécuter ce script à partir d’une invite de commande Exchange Management Shell (EMS) élevée. Après avoir ajouté l'utilisateur auGestion de l'organisationgroupe, déconnectez-vous et reconnectez-vous pour que les modifications prennent effet.

6.Remplacez le répertoire de chemin par ledossier de scriptset exécutez le script PowerShell pour activer la protection étendue sur Exchange Server.

C:scripts.ExchangeExtendedProtectionManagement.ps17.La sortie affichera des informations sur l’activation de la protection étendue. PresseETetEntrer.

Note:La protection étendue ne doit pas être activée sur le répertoire virtuel EWS frontal sur les serveurs Exchange publiés via un agent hybride (topologie hybride moderne Exchange). Pour en savoir plus, consultez l'article Correction d'une erreur : valider l'utilisation de l'agent hybride pour Exchange.

Version 23.05.04.2151

Enabling Extended Protection

Extended Protection is recommended to be enabled for security reasons. Known Issues: Following scenarios will not work

when Extended Protection is enabled.

- SSL offloading or SSL termination via Layer 7 load balancing.

- Exchange Hybrid Features if using Modern Hybrid.

- Access to Public folders on Exchange 2013 Servers.

You can find more information on: https://aka.ms/ExchangeEPDoc. Do you want to proceed?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): Y8.Le script traitera les tâches préalables, créera une sauvegarde pourapplicationHost.configet configurez la protection étendue.

The following servers have the TLS Configuration below

EX01-2019

RegistryName Location Value

------------ -------- -----

SchUseStrongCrypto SOFTWAREMicrosoft.NETFrameworkv2.0.50727 1

SystemTlsVersions SOFTWAREMicrosoft.NETFrameworkv2.0.50727 1

SchUseStrongCrypto SOFTWAREMicrosoft.NETFrameworkv4.0.30319 1

SystemTlsVersions SOFTWAREMicrosoft.NETFrameworkv4.0.30319 1

SchUseStrongCrypto SOFTWAREWow6432NodeMicrosoft.NETFrameworkv2.0.50727 1

SystemTlsVersions SOFTWAREWow6432NodeMicrosoft.NETFrameworkv2.0.50727 1

SchUseStrongCrypto SOFTWAREWow6432NodeMicrosoft.NETFrameworkv4.0.30319 1

SystemTlsVersions SOFTWAREWow6432NodeMicrosoft.NETFrameworkv4.0.30319 1

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Client 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Client 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Server 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.0Server 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Client 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Client 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Server 1

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.1Server 0

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client 0

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Client 1

DisabledByDefault SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Server 0

Enabled SYSTEMCurrentControlSetControlSecurityProvidersSCHANNELProtocolsTLS 1.2Server 1

TLS prerequisites check successfully passed!

All servers that we are trying to currently configure for Extended Protection have RPC (Default Web Site) set to false for SSLOffloading.

EX01-2019: Backing up applicationHost.config.

EX01-2019: Successful backup to C:WindowsSystem32inetSrvconfigapplicationHost.cep.20230505220519.bak

EX01-2019: Successfully updated applicationHost.config.

Successfully enabled Extended Protection: EX01-2019

Do you have feedback regarding the script? Please email [email protected].La protection étendue est activée avec succès.

Vérifier l'état activé de la protection étendue

Assurez-vous que tout est correctement configuré et créez un nouveau rapport de vérification de l'état du serveur Exchange.

Il n'y a plus de failles de sécurité pour la protection étendue. Cela montreProtection étendue activée (n'importe quel VDir)avec la valeurVrai.

Une autre façon consiste à le vérifier avec le script PowerShell. Voilà à quoi ça ressemble.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -ShowExtendedProtectionLeValeuretValeur prise en chargeLa colonne affiche les mêmes valeurs. Cela signifie que la protection étendue est activée sur le serveur Exchange.

Version 23.05.04.2151

Results for Server: EX01-2019

Default Web Site Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

---------------- ----- -------------- --------------- ---------- ----------------- ---------------

API Require Require True True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP Require Require True True (128-bit) Ignore False

EWS Allow Allow True True (128-bit) Ignore False

Microsoft-Server-ActiveSync Allow Allow True True (128-bit) Ignore False

OAB Require Require True True (128-bit) Ignore False

Powershell Require Require True False Accept False

OWA Require Require True True (128-bit) Ignore False

RPC Require Require True True (128-bit) Ignore False

MAPI Require Require True True (128-bit) Ignore False

Exchange Back End Value SupportedValue ConfigSupported RequireSSL ClientCertificate IPFilterEnabled

----------------- ----- -------------- --------------- ---------- ----------------- ---------------

API Require Require True True (128-bit) Ignore False

Autodiscover None None True True (128-bit) Ignore False

ECP Require Require True True (128-bit) Ignore False

EWS Require Require True True (128-bit) Ignore False

Microsoft-Server-ActiveSync Require Require True True (128-bit) Ignore False

OAB Require Require True True (128-bit) Ignore False

Powershell Require Require True True (128-bit) Accept False

OWA Require Require True True (128-bit) Ignore False

RPC Require Require True True (128-bit) Ignore False

PushNotifications Require Require True True (128-bit) Ignore False

RPCWithCert Require Require True True (128-bit) Ignore False

MAPI/emsmdb Require Require True True (128-bit) Ignore False

MAPI/nspi Require Require True True (128-bit) Ignore False

La protection étendue est configurée avec succès sur le serveur Exchange.

Cette syntaxe annule la configuration de la protection étendue pour tous les serveurs Exchange en ligne sur lesquels la protection étendue a été précédemment configurée.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestoreConfiguration"Cette syntaxe annule l'atténuation de la protection étendue de la restriction IP pour le répertoire virtuel EWS Backend de tous les serveurs Exchange en ligne sur lesquels la protection étendue a été précédemment configurée.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestrictTypeEWSBackend"Désactiver la protection étendue Exchange

Cette syntaxe désactivera la configuration de la protection étendue pour tous les serveurs Exchange en ligne en définissant la valeur à tous les emplacements de configuration actuels surAucun.

C:scripts.ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtectionC'est ça!

Conclusion

Vous avez appris à configurer la protection étendue dans Exchange Server. Tout d’abord, assurez-vous que les conditions préalables sont remplies. Ensuite, exécutez le script PowerShell. Le script vous dira s'il manque une configuration et abandonnera. Si tout semble bon, la protection étendue sera activée sur tous les répertoires virtuels. Supposons que vous rencontriez des problèmes, il est facile d’annuler les modifications de la protection étendue avec le script PowerShell.

Avez-vous apprécié cet article ? Vous aimerez peut-être également Limiter l’accès vers/depuis le port 25 sur Exchange Server. N’oubliez pas de nous suivre et de partager cet article.

![Code de vérification Deepseek non reçu [correctif]](https://elsefix.com/tech/tejana/wp-content/uploads/2025/02/DeepSeek-Verification-code-not-received-Fix.jpg)