L'équipe Daixin est un groupe de ransomwares qui s'est imposé comme une menace redoutable, ciblant principalement le secteur de la santé et provoquant des perturbations importantes depuis juin 2022. Particulièrement dangereuse, leur méthode consiste à déployer un ransomware pour crypter des serveurs essentiels hébergeant des informations sensibles, telles que les informations sur la santé des patients (PHI). Les hôpitaux, en tant que lieux vulnérables hébergeant des données critiques sur les patients, deviennent des cibles privilégiées. Les attaquants exploitent le volume d’informations sensibles, l’utilisation intensive des appareils connectés et les perturbations potentielles des traitements cruciaux pour obtenir des demandes de rançon. Les soins aux patients sont directement impactés, ce qui fait du secteur de la santé une cible attrayante et lucrative. Les motivations du groupe vont au-delà de la perturbation, les informations sur la santé des patients atteignant des prix élevés sur le dark web, fournissant ainsi à l'équipe Daixin une source de revenus supplémentaire.

Les experts de SalvageData recommandent des mesures proactives de sécurité des données, telles que des sauvegardes régulières, de solides pratiques de cybersécurité et la mise à jour des logiciels, pour se protéger contre les attaques de ransomwares. Et,en cas d'attaque de ransomware, contactez immédiatement nos experts en récupération de ransomware.

Tout ce que nous savons sur Daixin Ransomware

Nom confirmé

- Virus Daixin

Type de menace

Lecture suggérée :Soudan anonyme : guide complet du groupe Hacker

- Rançongiciel

- Virus cryptographique

- Casier de fichiers

- Double extorsion

Existe-t-il un décrypteur gratuit disponible ?Non, il n’existe pas de décrypteur public pour le ransomware Daixin.Méthodes de distribution

- E-mails de phishing

- Exploiter les vulnérabilités

- Mots de passe faibles ou par défaut sur Remote Desktop Protocol (RDP)

Conséquences

- Les fichiers sont cryptés et verrouillés jusqu'au paiement de la rançon

- Fuite de données

- Double extorsion

Que sont les IOC du ransomware Daixin

Les indicateurs de compromission (IOC) sont des indices numériques que les professionnels de la cybersécurité utilisent pour identifier les compromissions système et les activités malveillantes au sein d'un réseau ou d'un environnement informatique. Lorsqu'un IOC est détecté, les équipes de sécurité évaluent les menaces possibles ou valident son authenticité. Les IOC fournissent également des preuves de ce à quoi un attaquant avait accès s'il infiltrait le réseau. Il s'agit essentiellement de versions numériques de preuves laissées sur une scène de crime, et les IOC potentiels incluent un trafic réseau inhabituel, des connexions d'utilisateurs privilégiés en provenance de pays étrangers, des requêtes DNS étranges, des modifications de fichiers système, etc.

Demande de rançon Daixin

Dans la demande de rançon, l'équipe Daixin menace les victimes de publier les données volées dans les 5 jours à moins qu'elles ne paient la demande de rançon. Ils donnent également à la victime un code PIN personnel à utiliser pour contacter les auteurs de la menace.

Si vous réalisez que vous êtes une victime d'un ransomware, contacter des experts en suppression de ransomware SalvageData vous offre un service sécurisé de récupération de données et de suppression du ransomware après une attaque.

Comment fonctionne le rançongiciel Daixin

Le mode opératoire de l'équipe Daixin implique un processus en plusieurs étapes, commençant par l'exploitation d'un serveur de réseau privé virtuel (VPN) par divers moyens, y compris les e-mails de phishing et l'exploitation des vulnérabilités de l'infrastructure VPN de la cible. Une fois à l'intérieur, le groupe utilise Secure Shell (SSH) et Remote Desktop Protocol (RDP) avec un logiciel basé sur le code source Babuk Locker, permettant un mouvement latéral au sein du système. Les comptes privilégiés sont manipulés pour accéder aux serveurs critiques, y compris VMware vCenter. Serveurs. Par la suite, les attaquants ont réinitialisé les mots de passe des comptes des serveurs ESXi, ouvrant ainsi la voie au déploiement de leur ransomware. Avant de chiffrer le système, l'équipe Daixin exfiltre stratégiquement les informations personnelles identifiables (PII) et les PHI, en utilisant les données volées comme levier supplémentaire lors des négociations de rançon.

Comment gérer une attaque de ransomware Daixin

La première étape pour se remettre d'une attaque Daixin consiste à isoler l'ordinateur infecté en le déconnectant d'Internet et en supprimant tout appareil connecté. Ensuite, vous devez contacter les autorités locales. Dans le cas des résidents et des entreprises américaines, c'est leFBIet leInternet Crime Complaint Centre (IC3).Pour signaler une attaque de ransomware, vous devez rassembler toutes les informations possibles à ce sujet, notamment :

- Captures d'écran de la demande de rançon

- Communications avec les acteurs de la menace (si vous en avez)

- Un échantillon d'un fichier crypté

Toutefois, si vous préférezcontacter des professionnels, alors ne fais rien.Laissez chaque machine infectée telle quelleet demande unservice de suppression d'urgence des ransomwares. Le redémarrage ou l'arrêt du système peut compromettre le service de récupération. La capture de la RAM d'un système actif peut aider à obtenir la clé de cryptage, et la capture d'un fichier dropper, c'est-à-dire un fichier exécutant la charge utile malveillante (un code logiciel ou des programmes qui exécutent des actions non autorisées sur un système cible), peut faire l'objet d'une ingénierie inverse et conduire au décryptage des données ou à la compréhension de leur fonctionnement. Vous devezne pas supprimer le ransomware, et conservez toutes les preuves de l'attaque. C'est important pourcriminalistique numériqueafin que les experts puissent remonter jusqu'au groupe de hackers et les identifier. C'est en utilisant les données de votre système infecté que les autorités peuventenquêtez sur l'attaque et trouvez le responsable.Une enquête sur une cyberattaque n’est pas différente de toute autre enquête criminelle : elle a besoin de preuves pour retrouver les attaquants.

1. Contactez votre fournisseur de réponse aux incidents

Une réponse à un cyberincident est le processus de réponse et de gestion d’un incident de cybersécurité. Un Incident Response Retainer est un accord de service avec un fournisseur de cybersécurité qui permet aux organisations d'obtenir une aide externe en cas d'incidents de cybersécurité. Il fournit aux organisations une expertise structurée et un soutien par l'intermédiaire d'un partenaire de sécurité, leur permettant de réagir rapidement et efficacement lors d'un cyber-incident. Un mandat de réponse aux incidents offre une tranquillité d'esprit aux organisations, en offrant un soutien expert avant et après un incident de cybersécurité. La nature et la structure spécifiques d’un mandat de réponse à incident varient en fonction du fournisseur et des exigences de l’organisation. Un bon service de réponse aux incidents doit être robuste mais flexible, fournissant des services éprouvés pour améliorer la posture de sécurité à long terme d’une organisation.Si vous contactez votre fournisseur de services IR, il pourra prendre le relais immédiatement et vous guider à travers chaque étape de la récupération du ransomware.Toutefois, si vous décidez de supprimer le ransomware vous-même et de récupérer les fichiers avec votre équipe informatique, vous pouvez alors suivre les étapes suivantes.

2. Identifiez l'infection par le ransomware

L'identification du ransomware qui a infecté votre ordinateur peut être effectuée en vérifiant l'extension du fichier (certains ransomwares utilisent l'extension de fichier comme nom),en utilisant un outil d'identification de ransomware, ou ce sera sur la note de rançon. Avec ces informations, vous pouvez rechercher une clé publique de déchiffrement. Vous pouvez également vérifier le type de ransomware par ses IOC.

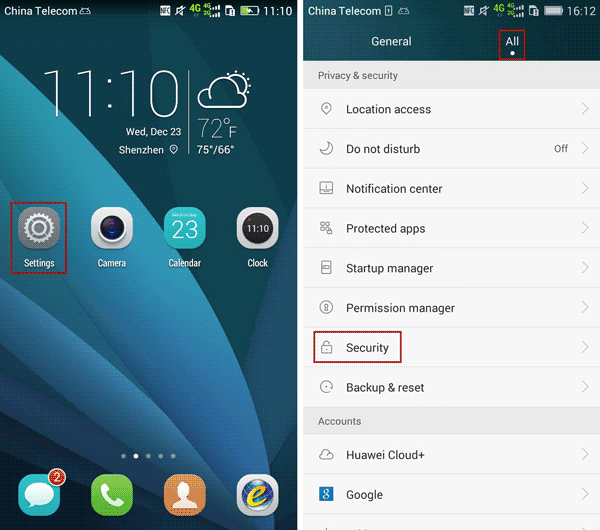

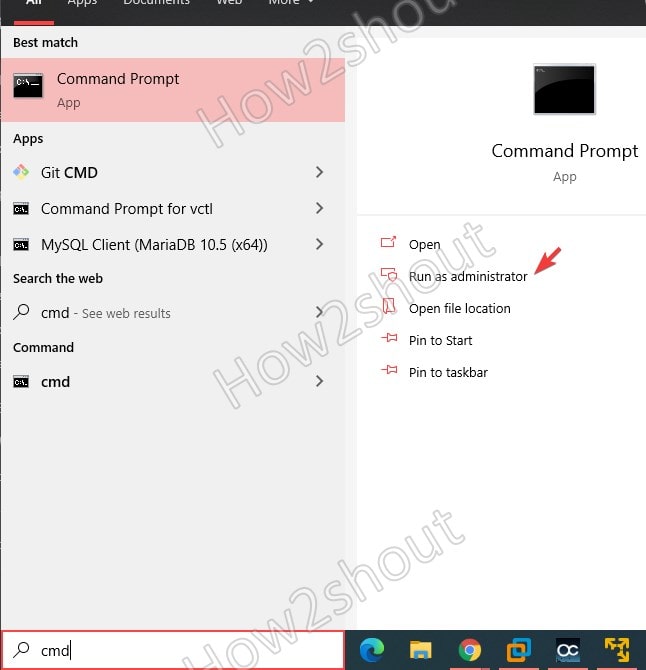

3. Supprimez le ransomware et éliminez les kits d'exploitation

Avant de récupérer vos données, vous devez garantir que votre appareil est exempt de ransomware et que les attaquants ne peuvent pas lancer une nouvelle attaque via des kits d'exploitation ou d'autres vulnérabilités. Un service de suppression de ransomware peut supprimer le ransomware, créer un document médico-légal pour enquête, éliminer les vulnérabilités et récupérer vos données.

4. Utilisez une sauvegarde pour restaurer les données

L'importance de la sauvegarde pour la récupération des données ne peut être surestimée, en particulier dans le contexte de divers risques et menaces potentiels pour l'intégrité des données. Les sauvegardes sont un élément essentiel d'une stratégie globale de protection des données. Ils fournissent un moyen de se remettre d’une variété de menaces, garantissant la continuité des opérations et préservant les informations précieuses. Face aux attaques de ransomware, où des logiciels malveillants cryptent vos données et exigent un paiement pour leur libération, disposer d'une sauvegarde vous permet de restaurer vos informations sans succomber aux demandes de l'attaquant. Assurez-vous de tester et de mettre à jour régulièrement vos procédures de sauvegarde pour améliorer leur efficacité dans la protection contre d'éventuels scénarios de perte de données. Il existe plusieurs façons d'effectuer une sauvegarde, vous devez donc choisir le bon support de sauvegarde et conserver au moins une copie de vos données hors site et hors ligne.

5. Contactez un service de récupération de ransomware

Si vous n'avez pas de sauvegarde ou si vous avez besoin d'aide pour supprimer le ransomware et éliminer les vulnérabilités, contactez un service de récupération de données. Le paiement de la rançon ne garantit pas que vos données vous seront restituées. La seule façon garantie de restaurer chaque fichier est d'avoir une sauvegarde. Si ce n'est pas le cas, les services de récupération de données de ransomware peuvent vous aider à décrypter et à récupérer les fichiers. Les experts de SalvageData peuvent restaurer vos fichiers en toute sécurité et empêcher le ransomware Daixin d'attaquer à nouveau votre réseau, contactez nos experts en récupération 24h/24 et 7j/7.

Empêcher l'attaque du ransomware Daixin

La prévention des ransomwares est la meilleure solution pour la sécurité des données. est plus facile et moins coûteux que de s’en remettre. Le ransomware Daixin peut coûter l’avenir de votre entreprise et même fermer ses portes. Voici quelques conseils pour vous assurer que vous pouvezéviter les attaques de ransomwares:

- Gardez vos logiciels à jour pour éviter les vulnérabilités pouvant être exploitées par des ransomwares.

- Utilisez des mots de passe forts et une authentification à deux facteurs pour empêcher tout accès non autorisé aux systèmes.

- Sauvegardez régulièrement les fichiers importants et stockez-les dans un emplacement sécurisé.

- Soyez prudent lorsque vous ouvrez des pièces jointes à un e-mail ou cliquez sur des liens provenant de sources inconnues.

- Utilisez un logiciel antivirus réputé et tenez-le à jour.

![Correction: iPhone indisponible Rester à nouveau en 8 heures [avec ou sans perte de données]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/previous-passcode-ios-17.jpg)