Activez la protection étendue Exchange pour la sécurité du serveur Exchange afin de faire fonctionner votre serveur en douceur.

La protection étendue Exchange est activée par défaut surÉchange 2019 CU 14et plus tard.

Si vous n’implémentez pas soigneusement la protection étendue Exchange et mettez à niveau votre Exchange vers CU 14.

Certains problèmes graves peuvent survenir avec Exchange, tels que l'impossibilité pour l'utilisateur de se connecter à Exchange 2019 après la mise à jour vers CU 14.

Par conséquent, vous pouvez implémenter le paramètre approprié pour la protection étendue Exchange afin de sécuriser votre organisation Exchange.

Microsoft recommande à chaque utilisateur Exchange de l'activer.

Dans cet article, nous apprendrons comment activer la protection étendue pour Exchange Server 2019.

Qu’est-ce que la protection étendue ?

Il améliore la sécurité des méthodes d'authentification existantes dans Windows Server pour les protéger contre les attaques de relais d'authentification ou de type Man-in-the-middle.

Ceci est accompli en utilisant des informations de sécurité implémentées via des informations de liaison de canal spécifiées via un jeton de liaison de canal (CBT) qui est principalement utilisé pour les connexions TLS.

Cependant, il est activé par défaut sur Exchange 2019 CU 14

Vous pouvez activer la protection étendue sur les anciennes versions d'Exchange avec le script PowerShell fourni par Microsoft, c'est-à-dire ExchangeExtendedProtectionManagement.ps1.

Conditions préalables pour les versions Exchange prenant en charge la protection étendue

Exchange 2013, 2016 et 2019 prend en charge EP

Pour Exchange 2016 et 2019, vous devez exécuter surCU S1 2022

Avant de l'activer, vous devez installer au moinsAoût 2022 DIou plus tard.

Pour Exchange 2013, vous devez exécuter surCU 23 avec SU août 2022ou plus tard.

Le déchargement SSL doit être désactivé

L'utilisateur NTLMv2 doit-il

Assurez-vous que tous les serveurs Exchange utilisentTLS1.2avec les meilleures pratiques.

Scénario concerné avec protection étendue

- Le déchargement SSL n'est pas pris en charge. Vous ne devez donc pas utiliser le déchargement SSL avec un équilibreur de charge, mais plutôt le pontage SSL.

- Vous pouvez utiliser le même SSL sur vos équilibreurs de charge lorsque vous utilisez le pontage SSL sur votre équilibreur de charge.

- Vous ne pouvez pas activer la protection étendue pour Exchange 2013 avec un dossier public dans un environnement coexistant.

- Ne peut pas être activé si vous utilisezÉchange 2016 AVEC 22ouÉchange 2019 CU 11qui héberge une hiérarchie de dossiers publics.

- Si vous avez le scénario ci-dessus, mettez à niveauÉchange 2016 vers CU 23etÉchange 2019 vers CU 12ou plus tard.

- EP ne peut pas être entièrement configuré sur les serveurs Exchange publiés avec l'agent hybride.

- Vérifiez leÉchanger les derniers CU et SU

Pour plus de dégagement, voir l'image ci-dessous.

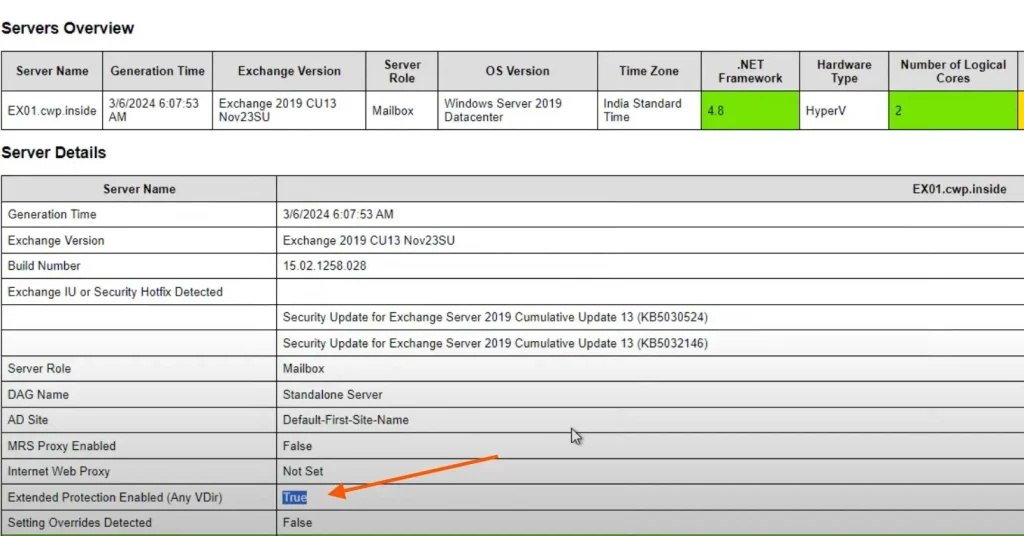

Connaître l'état de protection étendue de votre Exchange

Avant d'activer le PE, il est préférable de connaître d'abord le statut.

Pour connaître l'état, nous pouvons exécuter le script Exchange Health Checker et générer le rapport HTML.

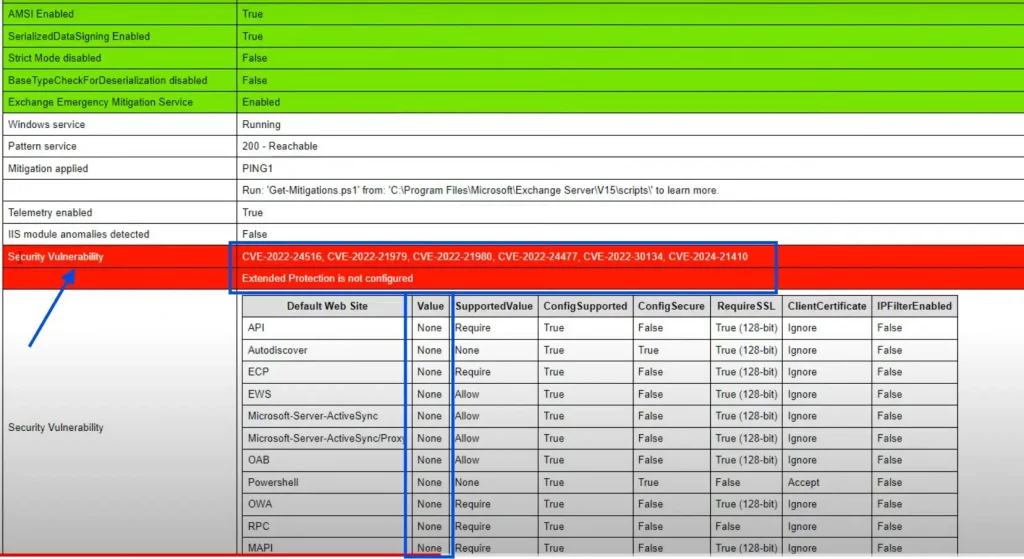

Nous avons donc exécuté le script pour connaître l'état d'EP sur notre Exchange Server 2019 et avons obtenu le résultat ci-dessous.

L'image ci-dessus indique qu'EP n'est pas configuré et que nous avons des vulnérabilités pourCVE-2022-24516, 21979, 21980, 24477,et30134,et la valeur est définie commeaucunpour notrerépertoires virtuels

Par conséquent, pour vérifier l’état de la protection étendue, vous pouvez également exécuter le script PowerShell.

Télécharger ExchangeExtendedProtectionManagement.ps1script deGitHub

Enregistrez le script dans ledossier de scriptsà l'intérieur dulecteur Cet accédez audossier de scriptsdans le shell de gestion Exchange.

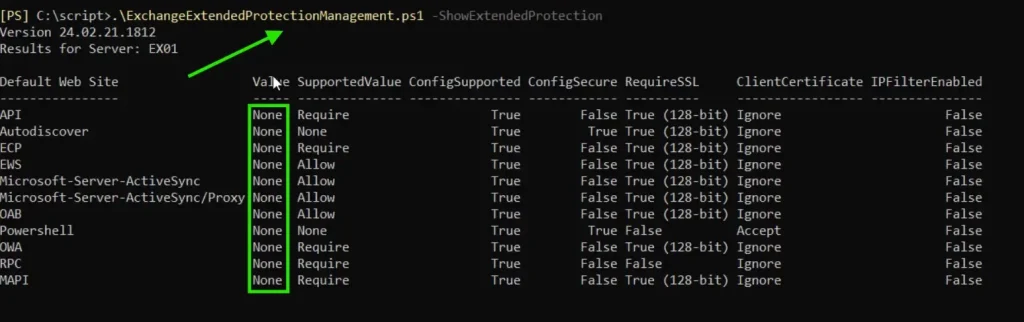

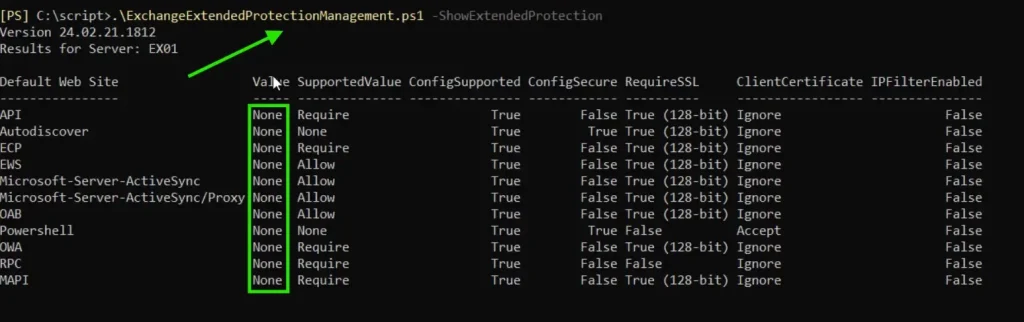

Exécutez maintenant l'applet de commande suivante pour connaître l'état d'EP

.ExchangeExtendedProtectionManagement.ps1 –ShowExtendedProtectionVous obtiendrez le résultat comme ci-dessous

Vous pouvez voir que nous avons obtenu le même résultat qu'avec le rapport HTML montrant une valeur deaucunpour les répertoires virtuels.

Comment activer la protection étendue dans Exchange Server

Si vous êtes mis à jour vers la version requise, vous pouvez activer la protection étendue Exchange.

Avant d'activer EP, consultez l'approche des meilleures pratiques pour configurer le paramètre Exchange TLS 1.2.

Nous considérons ici queTLS1.2est déjà configuré.

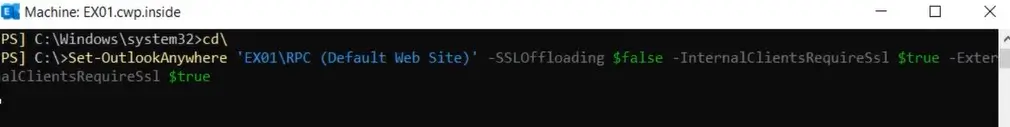

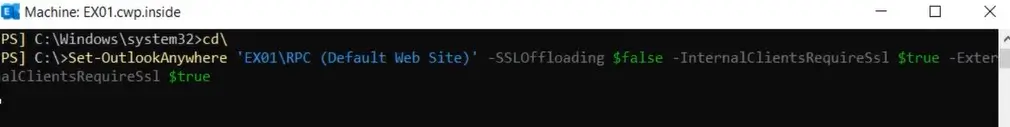

Nous devons donc désactiver leDéchargement SSLpour Outlook Anywhere pour tous les serveurs Exchange de l'organisation.

Pour le désactiver, exécutez l'applet de commande suivante dans EMS (Exchange Management Shell)

Set-OutlookAnywhere "EX01-2019RPC (Default Web Site)" -SSLOffloading $false

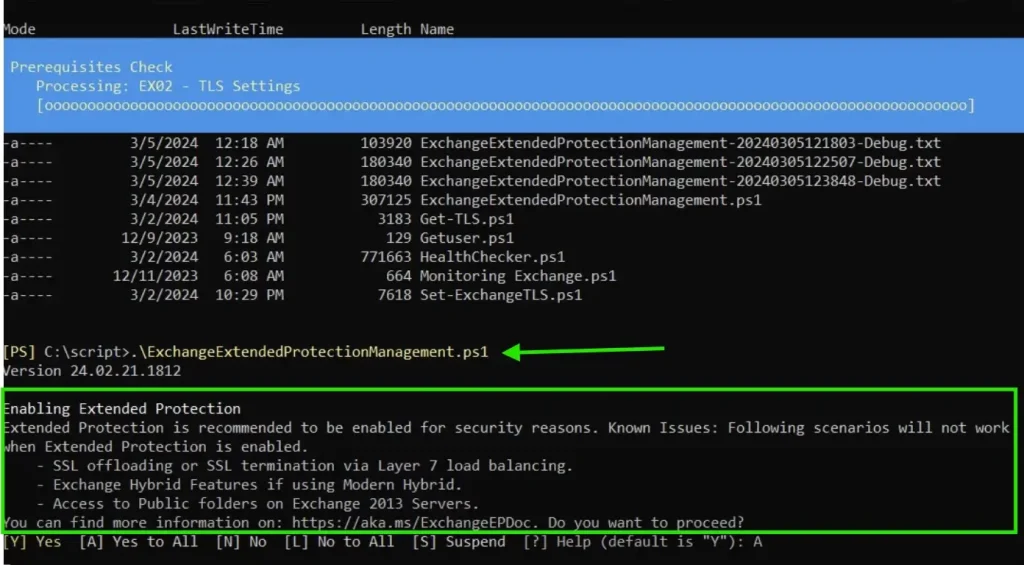

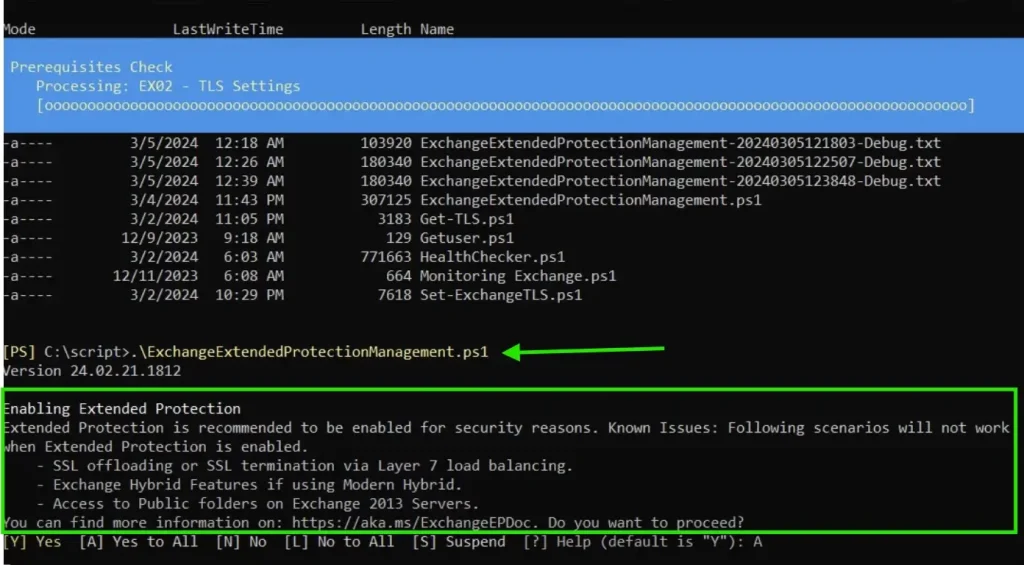

Maintenant, nous pouvons exécuter leExchangeExtendedProtectionManagement.ps1script pour configurer la protection étendue sur notre serveur Exchange.

Assurez-vous que vous disposez duGestion de l'organisation droitspour accomplir la tâche.

Nous avons téléchargé le script de la même manièredossier de scriptsà l'intérieur duc conduireet j'ai accédé au dossier de script dans EMS.

Pour exécuter le script, exécutez l'applet de commande suivante

.ExchangeExtendedProtectionManagement.ps1

Il va maintenant démarrer la configuration de la protection étendue sur tous les serveurs Exchange de votre organisation.

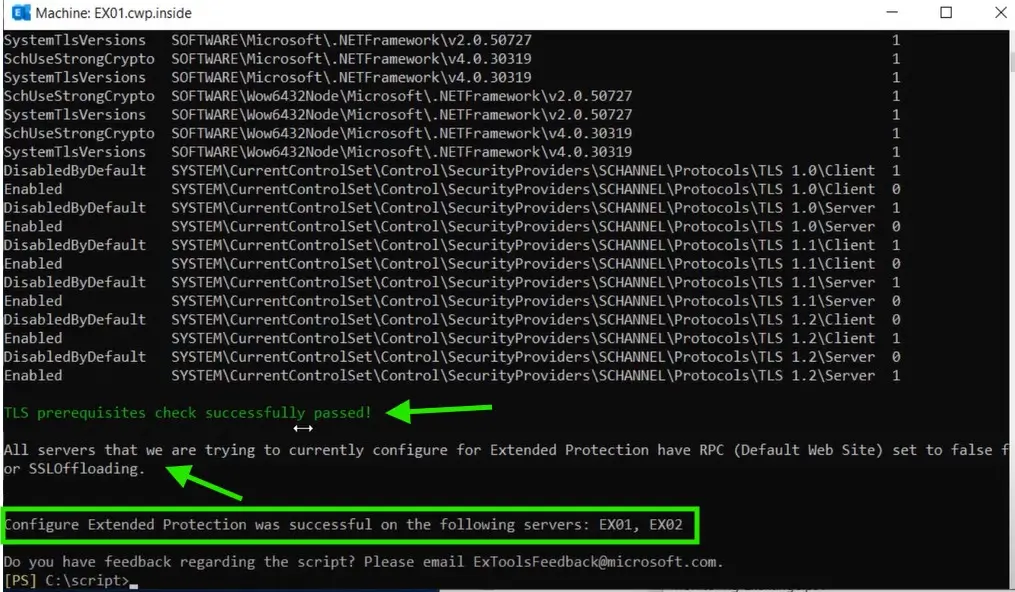

Par conséquent, il vérifiera également les prérequis TLS et le déchargement SSL et configurera EP.

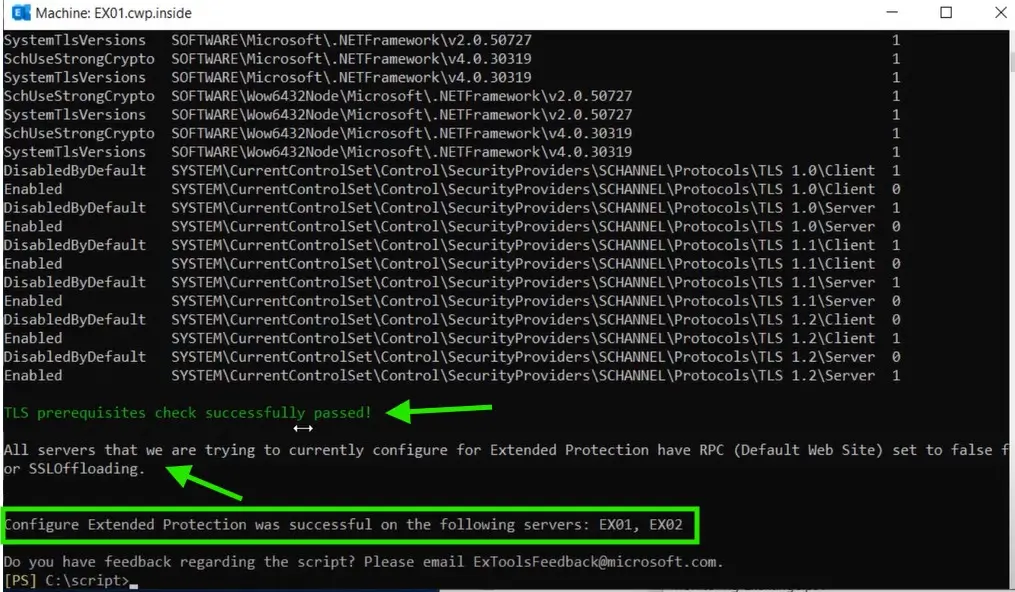

Une fois configuré, vous verrez l’écran ci-dessous indiquant : La protection étendue est configurée avec succès.

vous pouvez voir que les conditions préalables TLS ont été réussies et que le déchargement SSL est également désactivé.

Vérifier le statut du PE

Nous avons configuré avec succès la protection étendue pour nos deux serveurs EX01 et EX02

Vérifions-le avec le PowerShell

Nous exécuterons la même applet de commande que celle exécutée précédemment pour vérifier l'état

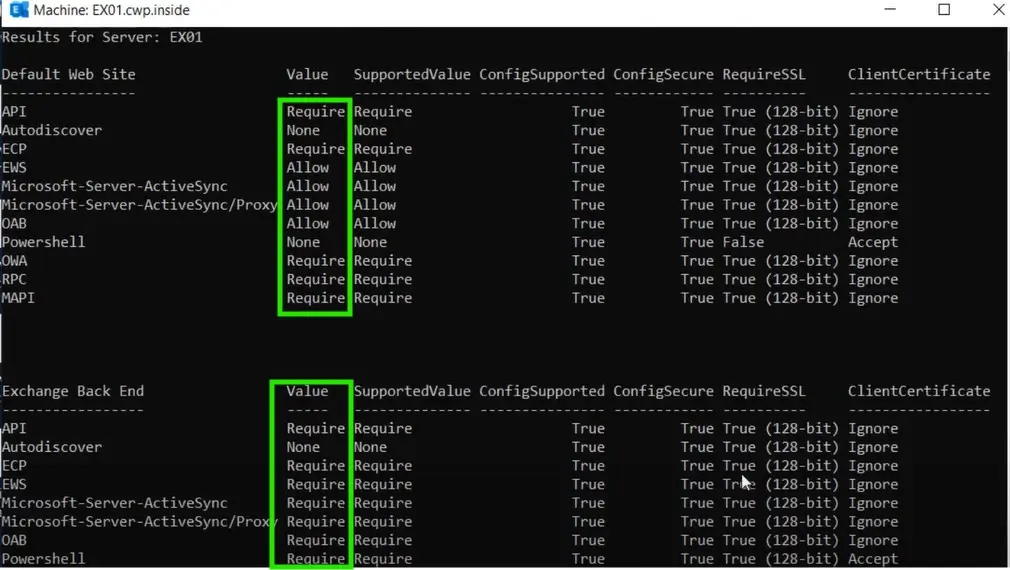

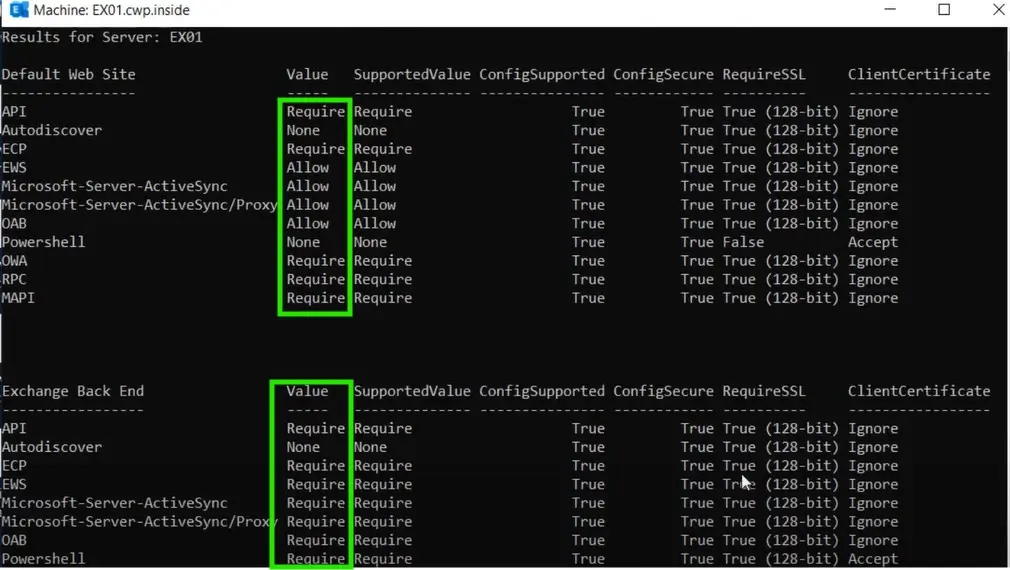

.ExchangeExtendedProtectionManagement.ps1 –ShowExtendedProtectionNous verrons le résultat ci-dessous

Vous pouvez voir maintenant que nous avons les valeurs configurées pour nos répertoires virtuels.

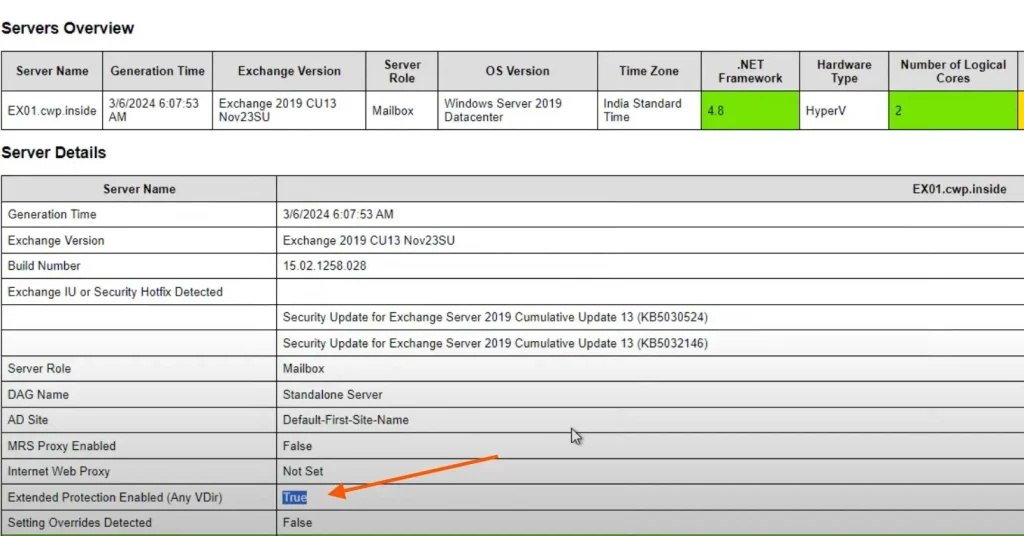

Par conséquent, nous pouvons également le confirmer en vérifiant avec le script Exchange Health Checker.

Une fois le script exécuté, vous obtiendrez le résultat suivant.

Vous pouvez maintenant voir que la protection étendue est activée avec succès.

Vous pouvez vérifier votre flux de messagerie pour confirmer si tout fonctionne correctement ou non.

Désactivation et restauration d'Exchange EP

La désactivation de l'EP définira toutes les valeurs configurées actuellement suraucun

Pour désactiver l'EP sur tous les serveurs Exchange de votre organisation, exécutez l'applet de commande suivante

.ExchangeExtendedProtectionManagement.ps1 –DisableExtendedProtectionPar conséquent, si vous souhaitez le désactiver pour un serveur spécifique, vous devez exécuter l'applet de commande suivante

.ExchangeExtendedProtectionManagement.ps1 -DisableExtendedProtection -ExchangeServerNames EX01, EX02Vous pouvez également exécuter l'applet de commande suivante pour restaurer les paramètres EP.

.ExchangeExtendedProtectionManagement.ps1 -RollbackType "RestoreIISAppConfig"Conclusion

Dans cet article, nous avons appris comment configurer la protection étendue pour Exchange Server 2019.

Chaque fois que vous activez EP pour votre organisation Exchange, assurez-vous de respecter les conditions préalables en activantTLS1.2et mettre à jour votre Exchange vers ledernière UC.

Si les choses tournent mal, vous avez toujours la possibilité dedésactiver le PEou revenez à l'étape précédente.

Si vous souhaitez en savoir plus, consultez les didacticiels gratuits de Microsoft Exchange.

EN RAPPORT:Comment activer facilement et rapidement la protection LSA dans Windows 11

De plus, si vous souhaitez voir l'article en action, regardez la vidéo ci-dessous pour configurer EP pour votre Exchange 2019.