Dans cet article, vous apprendrez comment améliorer la sécurité dans Exchange Online – Office 365. Nous utiliserons l’outil ORCA (Recommanded Configuration Analyzer) de Microsoft Defender pour Office 365 et créerons un rapport ORCA. Nous examinerons également l'analyseur de configuration dans le portail Microsoft 365 Defender.

Lorsque vous disposez d’Exchange Online ou de Microsoft 365, la plupart pensent qu’ils n’ont plus rien à faire. Tout est dans le cloud et Microsoft fera le reste. Nous sommes désolés de vous le dire, mais c’est complètement faux. Vous devez identifier les problèmes de votre configuration actuelle et les améliorer pour une meilleure sécurité.

ORQUEest un rapport que vous pouvez exécuter dans votre environnement Microsoft 365, mettant en évidence les problèmes de configuration connus et les améliorations qui peuvent avoir un impact sur votre expérience avec Microsoft Defender pour Office 365 (anciennement Office 365 Advanced Threat Protection).

L'analyseur de configuration analyse les types de stratégies suivants :

- Stratégies Exchange Online Protection (EOP) :Cela inclut les organisations Microsoft 365 avec des boîtes aux lettres Exchange Online et les organisations EOP autonomes sans boîtes aux lettres Exchange Online.

- Stratégies Microsoft Defender pour Office 365 :Cela inclut les organisations disposant d’abonnements complémentaires Microsoft 365 E5 ou Defender pour Office 365.

Vous pouvez exécuter le rapport ORCA sans Microsoft Defender pour Office 365, mais les vérifications seront moins nombreuses. Vérifiez toujours la dernièreORQUEversion de la galerie PowerShell.

Installer le module ORCA

Démarrez Windows PowerShell en tant qu'administrateur.

Exécutez leModule d'installation ORCAapplet de commande pour installer le module ORCA PowerShell.

Install-Module ORCA -ForceVérifiez que vous avez installé avec succès le module ORCA avec leObtenir-InstalledModuleapplet de commande.

Get-InstalledModule -Name ORCA | ft -AutoSizeLa sortie s'affiche.

Version Name Repository Description

------- ---- ---------- -----------

2.8.1 ORCA PSGallery The Microsoft Defender for Office 365 Recommended Configuration Analyzer (ORCA) ModulObtenir le rapport ORCA

CourirObtenir-ORCAReportapplet de commande.

Get-ORCAReportNote:Si le module Exchange Online PowerShell n'est pas installé, il vous demandera de l'installer.

Une fenêtre apparaîtra et vous demandera vos informations d'identification d'administrateur global.

Laissez-le analyser le locataire et passer par les contrôles de recommandation.

08/03/2023 13:10:38 Performing ORCA Version check...

08/03/2023 13:10:44 Connecting to Exchange Online (Modern Module)..

08/03/2023 13:10:48 Getting Anti-Spam Settings

08/03/2023 13:10:48 Getting Tenant Settings

08/03/2023 13:10:49 Getting MDO Preset Policy Settings

08/03/2023 13:10:49 Getting Protection Alerts

08/03/2023 13:10:51 Getting EOP Preset Policy Settings

08/03/2023 13:10:52 Getting Quarantine Policy Settings

08/03/2023 13:10:54 Getting Anti Phish Settings

08/03/2023 13:10:54 Getting Anti-Malware Settings

08/03/2023 13:10:54 Getting Transport Rules

08/03/2023 13:10:55 Getting MDO Policies

08/03/2023 13:10:55 Getting Accepted Domains

08/03/2023 13:10:55 Getting DKIM Configuration

08/03/2023 13:10:56 Getting Connectors

08/03/2023 13:10:56 Getting Outlook External Settings

08/03/2023 13:10:56 Getting MX Reports for all domains

08/03/2023 13:11:09 Determining applied policy states

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Domain Allowlist

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Spam Action

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Domain Allowlisting

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Allowed Senders

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - IP Allow Lists

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Safety Tips

08/03/2023 13:11:09 Skipping - Safety Tips - No longer part of Anti-Spam Policies

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Anti-Spam Policy Rules

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Phish Action

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - High Confidence Spam Action

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Bulk Action

08/03/2023 13:11:09 Analysis - Anti-Spam Policies - Mark Bulk as Spam

08/03/2023 13:11:10 Analysis - Anti-Spam Policies - High Confidence Phish Action

08/03/2023 13:11:10 Analysis - Anti-Spam Policies - Quarantine retention period

08/03/2023 13:11:10 Analysis - Anti-Spam Policies - Outbound spam filter policy settings

08/03/2023 13:11:10 Analysis - Anti-Spam Policies - Advanced Spam Filter (ASF)

08/03/2023 13:11:10 Analysis - Anti-Spam Policies - Bulk Complaint Level

08/03/2023 13:11:10 Analysis - Connectors - Enhanced Filtering Configuration

08/03/2023 13:11:10 Analysis - Connectors - Domains

08/03/2023 13:11:10 Analysis - DKIM - DNS Records

08/03/2023 13:11:11 Analysis - DKIM - Signing Configuration

08/03/2023 13:11:11 Analysis - Malware Filter Policy - Common Attachment Type Filter

08/03/2023 13:11:11 Analysis - Malware Filter Policy - Malware Filter Policy Policy Rules

08/03/2023 13:11:11 Analysis - Malware Filter Policy - Internal Sender Notifications

08/03/2023 13:11:11 Analysis - Microsoft Defender for Office 365 Alerts - Protection Alerts

08/03/2023 13:11:11 Analysis - Microsoft Defender for Office 365 Policies - Anti-phishing trusted senders

08/03/2023 13:11:11 Analysis - Microsoft Defender for Office 365 Policies - Safe Attachments Policy Rules

08/03/2023 13:11:11 Analysis - Microsoft Defender for Office 365 Policies - Anti-phishing Rules

08/03/2023 13:11:11 Analysis - Microsoft Defender for Office 365 Policies - Anti-phishing trusted domains

08/03/2023 13:11:11 Analysis - Microsoft Defender for Office 365 Policies - Safe Links Policy Rules

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - User Impersonation Action

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Intra-organization Safe Links

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe Documents for Office clients

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Similar Users Safety Tips

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Mailbox Intelligence Protection

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe Links protections for links in office documents

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe Links protections for links in teams messages

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - First Contact Safety Tip

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Built-in Protection

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe Links protections for links in email

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Anti-spoofing protection action

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Do not let users click through safe links

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Do not let users click through Safe Documents for Office clients

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Unauthenticated Sender (tagging)

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Mailbox Intelligence Enabled

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe Links Synchronous URL detonation

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Similar Domains Safety Tips

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe Links Tracking

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Domain Impersonation Action

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Unusual Characters Safety Tips

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe attachments unknown malware response

08/03/2023 13:11:12 Analysis - Microsoft Defender for Office 365 Policies - Safe Attachments SharePoint and Teams

08/03/2023 13:11:13 Analysis - Microsoft Defender for Office 365 Policies - Safe Links Allow Listing

08/03/2023 13:11:13 Analysis - Microsoft Defender for Office 365 Policies - Mailbox Intelligence Protection Action

08/03/2023 13:11:13 Analysis - Microsoft Defender for Office 365 Policies - Safe Attachments Allow listing

08/03/2023 13:11:13 Analysis - Microsoft Defender for Office 365 Policies - Anti-spoofing protection

08/03/2023 13:11:13 Analysis - Microsoft Defender for Office 365 Policies - Advanced Phishing Threshold Level

08/03/2023 13:11:13 Analysis - Outlook - External Tags

08/03/2023 13:11:13 Analysis - Quarantine Policies - End-user Spam notifications

08/03/2023 13:11:13 Analysis - SPF - SPF Records

08/03/2023 13:11:13 Analysis - Tenant Settings - Unified Audit Log

08/03/2023 13:11:13 Analysis - Transport Rules - Domain Allow Listing

08/03/2023 13:11:13 Analysis - Transport Rules - Domain Allow Listing

08/03/2023 13:11:13 Analysis - Zero Hour Autopurge - Zero Hour Autopurge Enabled for Phish

08/03/2023 13:11:13 Analysis - Zero Hour Autopurge - Zero Hour Autopurge Enabled for Malware

08/03/2023 13:11:13 Analysis - Zero Hour Autopurge - Supported filter policy action

08/03/2023 13:11:13 Analysis - Zero Hour Autopurge - Zero Hour Autopurge Enabled for Spam

08/03/2023 13:11:14 Generating Output

08/03/2023 13:11:14 Output - HTML

08/03/2023 13:11:20 Complete! Output is in C:Usersadministrator.EXOIPAppDataLocalMicrosoftORCAORCA-exoip365-202308031311.htmlAprès les vérifications ci-dessus, un rapport HTML est généré et exporté vers leDonnées d'applicationdossier. Dans la prochaine étape, nous examinerons le rapport HTML ORCA.

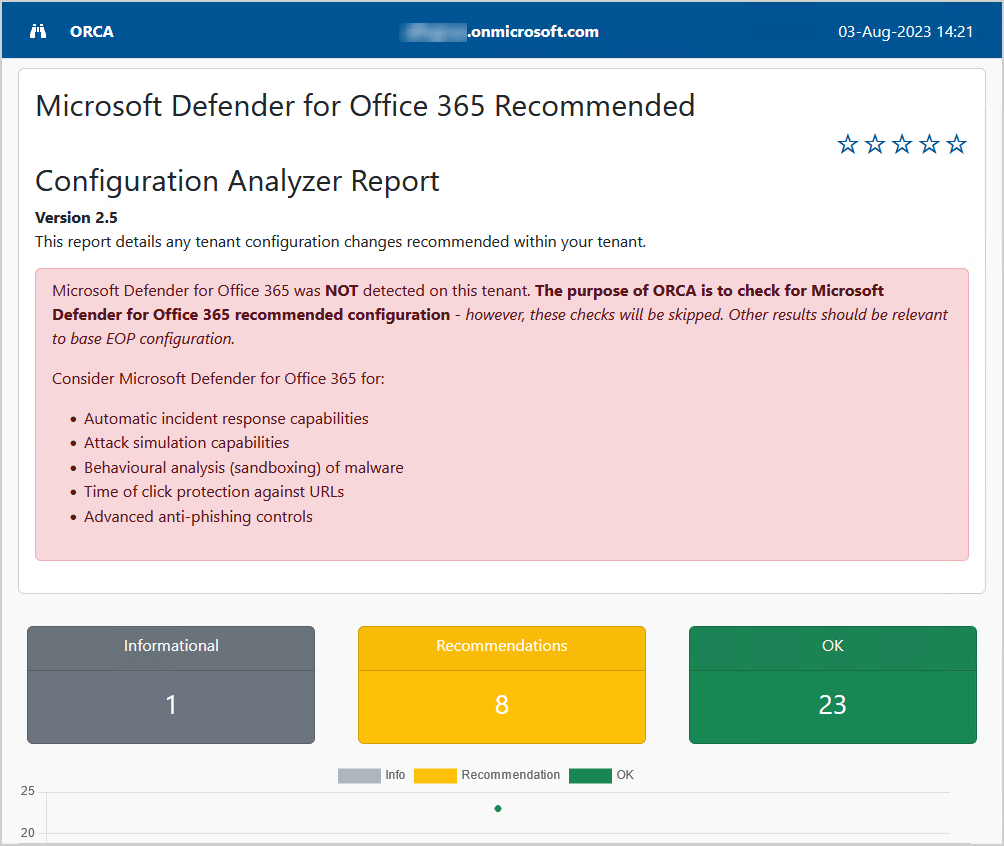

Détails du rapport ORCA

Par défaut, le rapport HTML s'ouvrira dans votre navigateur par défaut. La première chose que nous avons remarquée est le bloc rouge en haut. Vous verrez que si vous n’avez pasMicrosoft Defender pour Office 365chez le locataire. S'il n'est pas affiché, cela signifie que vous l'avez et ORCA a effectué des vérifications supplémentaires.

Note:Utilisez Microsoft Defender pour Office 365 dans votre client Microsoft 365 pour une sécurité maximale.

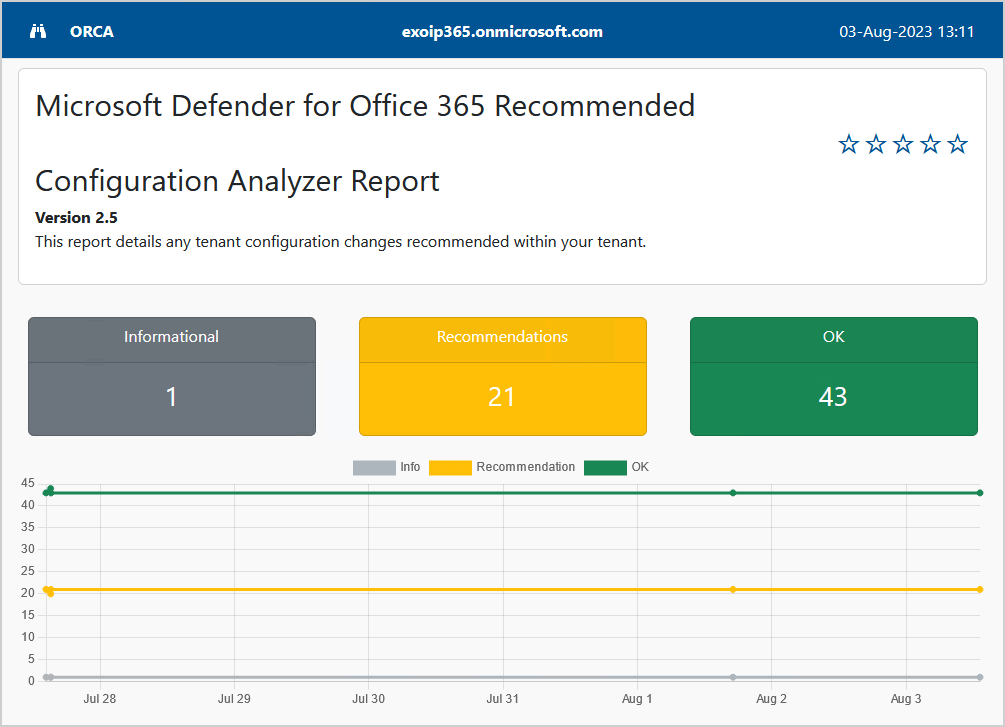

Voici à quoi cela ressemble lorsque Microsoft Defender pour Office 365 sera disponible.

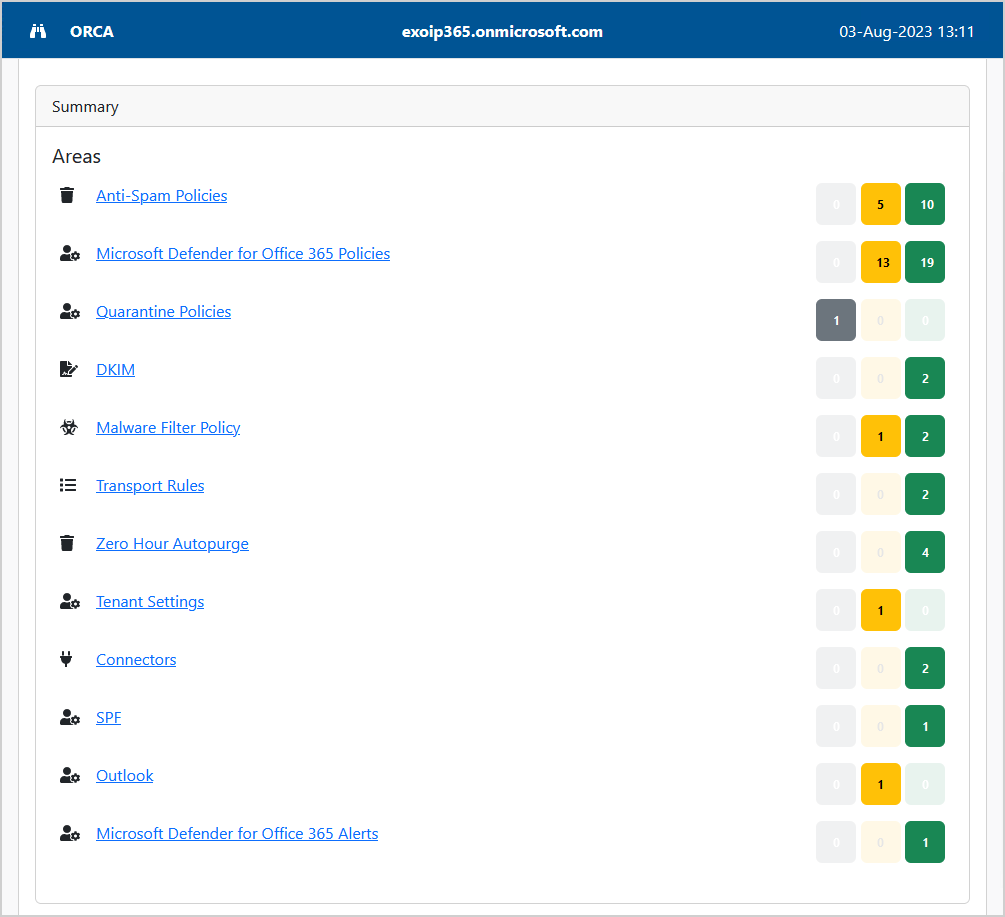

Faites défiler jusqu'àRésuméet vérifiez les sections analysées par le rapport ORCA.

Faites défiler jusqu'à l'une des sections qui doivent être améliorées. Dans cet exemple, nous examinerons lePolitiques anti-spam.

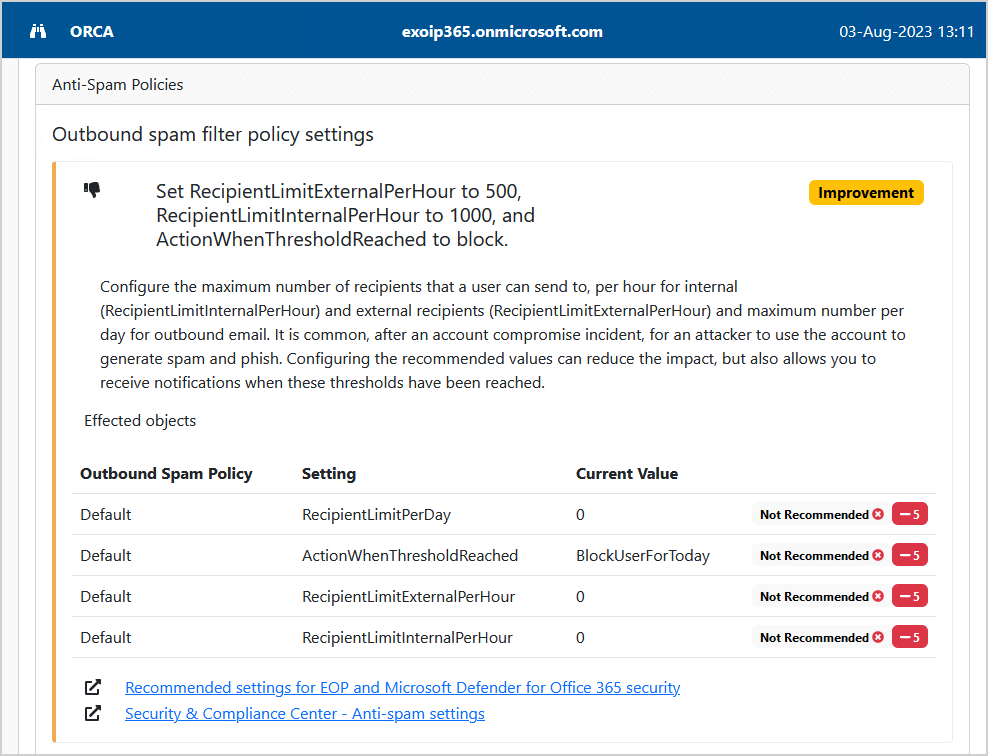

LeParamètres de stratégie de filtrage du spam sortantavoir 4 paramètres avec une valeur actuelle qui n'est pas recommandée, et il nous recommande de l'améliorer.

Sous chaque section, vous trouverez plus d’informations sur les paramètres recommandés. En cliquant sur les liens, vous ouvrirez la page de documentation technique Microsoft. Le dernier lien vous mènera directement aux paramètres à configurer, ce qui est excellent.

Dans la prochaine étape, nous examinerons l'analyseur de configuration des recommandations Office 365, mais cette fois dans le portail Microsoft 365 Defender. C'est parce que Microsoft y a ajouté un analyseur de configuration.

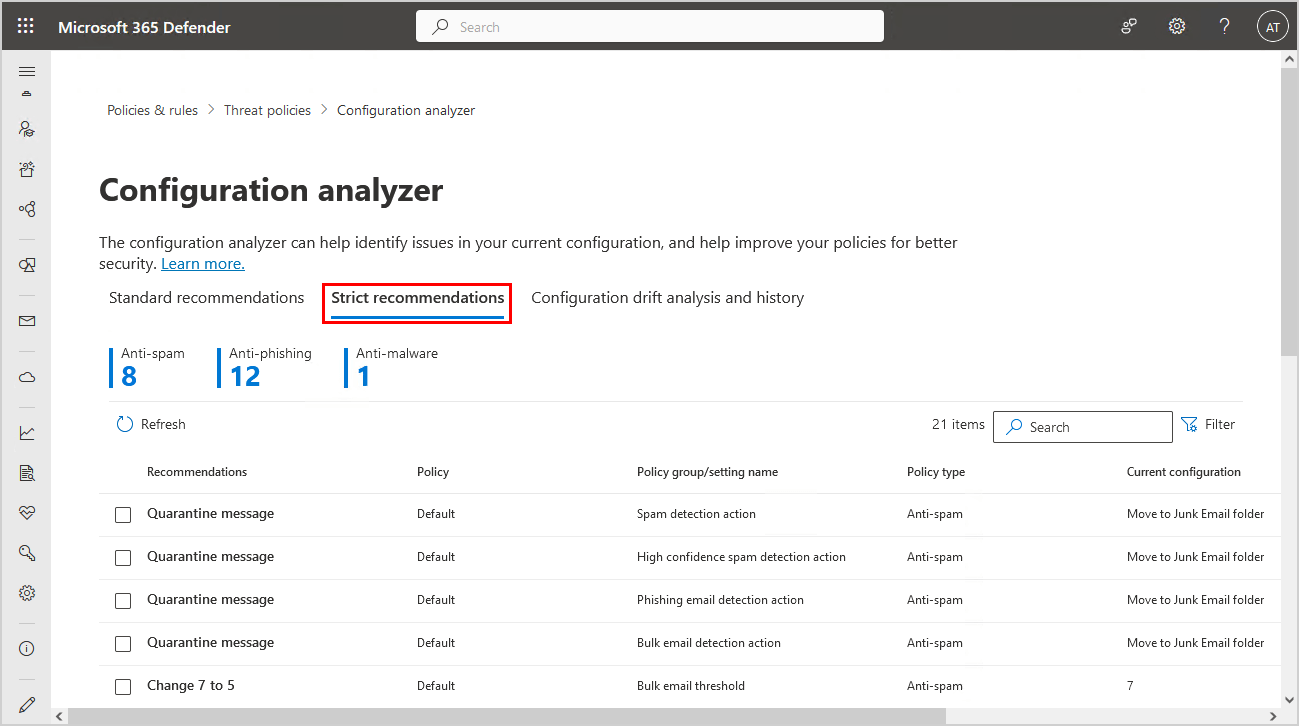

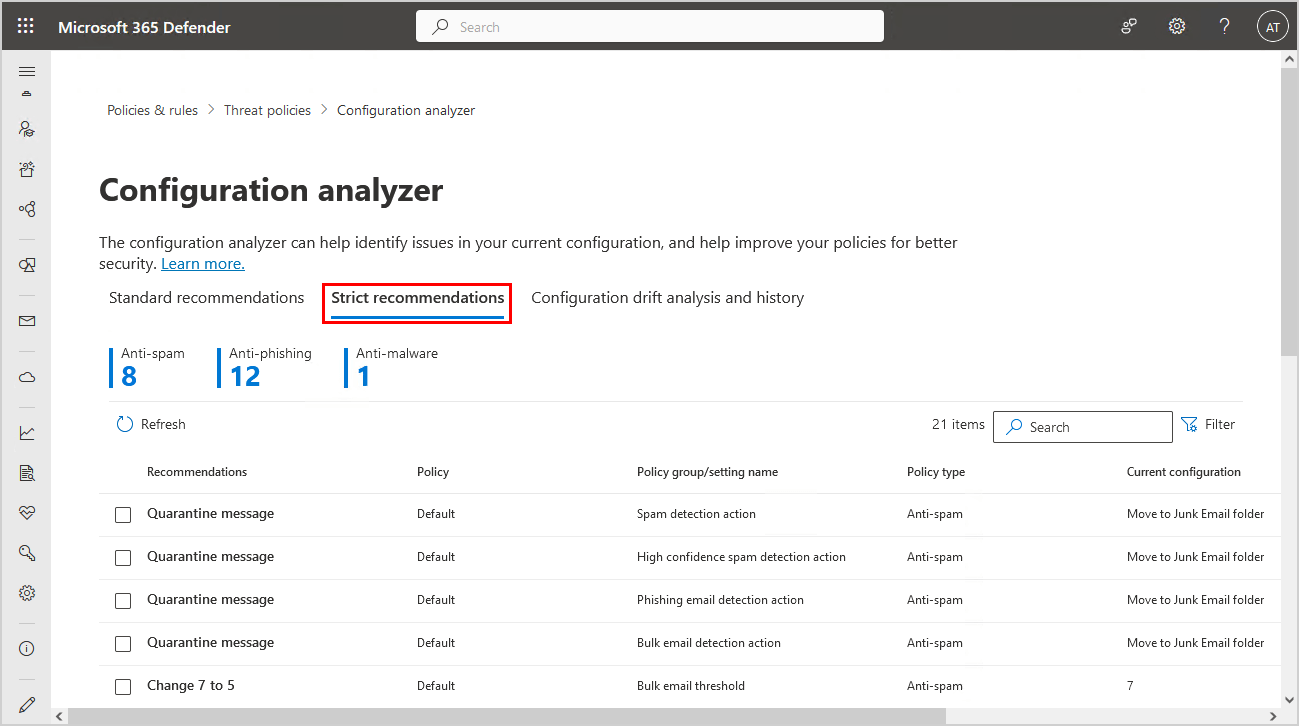

Analyseur de configuration Microsoft 365 Defender

L'analyseur de configuration peut vous aider à identifier les problèmes dans votre configuration actuelle et à améliorer vos politiques pour une meilleure sécurité.

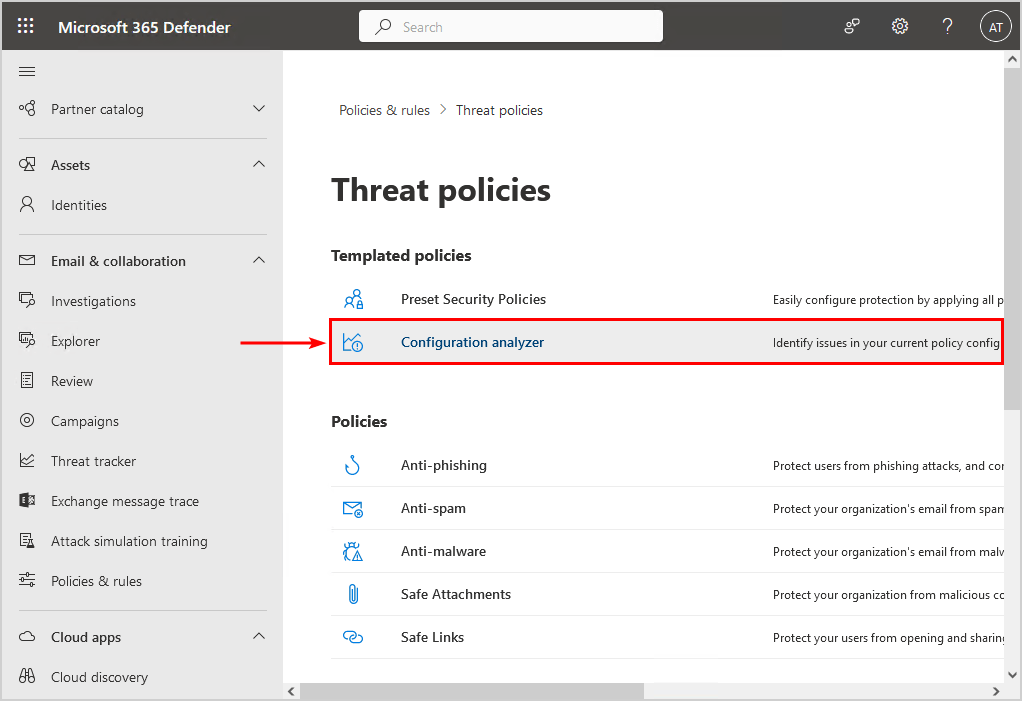

Accédez à l’analyseur de configuration dans le portail Microsoft 365 Defender en suivant ces étapes :

- Connectez-vous àCentre de sécurité Microsoft 365

- DévelopperE-mail et collaboration

- Aller àPolitiques et règles>Politiques de menace

- Cliquez surAnalyseur de configuration

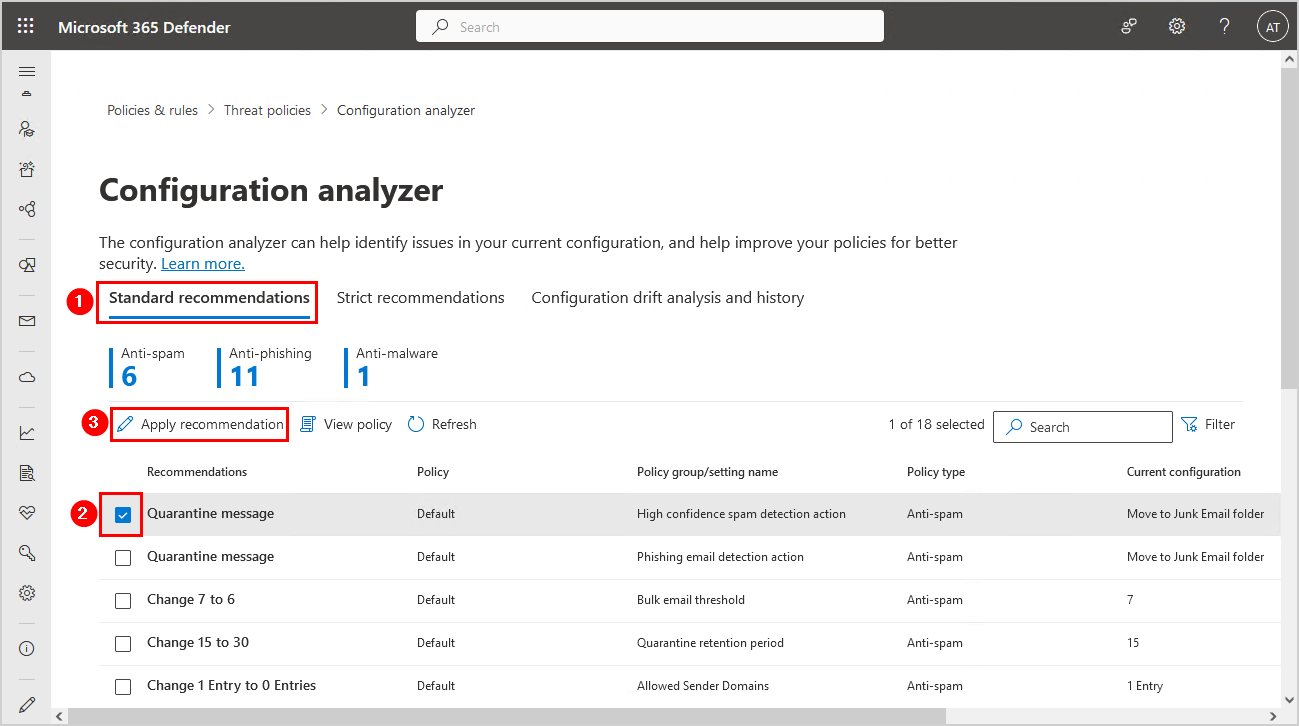

Recommandations standards

Lerecommandations standardsafficher 18 recommandations. Nous pouvons sélectionner chaque recommandation et cliquer surAppliquer la recommandationpour améliorer la politique.

Les valeurs des paramètres de stratégie Standard et Strict utilisées comme références sont décrites dansParamètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365.

Des recommandations strictes

Ledes recommandations strictesafficher un total de 21 recommandations.

Il appartient à chaque organisation de décider si elle souhaite améliorer ses politiques avec des recommandations strictes ou standard.

L'analyseur de configuration affiche différentes recommandations

Le rapport ORCA affiche des recommandations différentes de celles de l'analyseur de configuration du portail Microsoft 365. Pourquoi n'est-ce pas similaire ? En effet, ORCA est développé par les chefs de produit de Microsoft et ce n'est pas un utilitaire officiel de Microsoft. Pour une analyse officielle de la configuration du produit, utilisez l’analyseur de configuration Microsoft 365 Defender dans le portail.

Suivez les dernières recommandations du rapport ORCA et vous êtes prêt. Les recommandations de l’outil d’analyse de configuration vous ont-elles aidé à améliorer votre client Microsoft 365 ?

Lecture recommandée :Comment réparer « Service recommandé » pour la batterie sur Mac : 2 meilleures solutions

Conclusion

Vous avez appris à vérifier et configurer les recommandations de sécurité d'Office 365 avec l'analyseur de configuration. Le rapport ORCA vous donnera plus de recommandations que dans le portail de sécurité. De plus, le rapport donnera un accès plus facile à la page de documentation technique de Microsoft.

Je recommande d'utiliser les deux analyseurs de configuration pour l'instant. Adoptez le changement via le portail Microsoft 365 Defender si vous souhaitez uniquement appuyer sur un bouton. Si vous souhaitez ajuster le paramètre, suivez les étapes décrites dans la documentation technique Microsoft, que vous trouverez dans le rapport ORCA sous chaque section.

Avez-vous apprécié cet article ? Vous aimerez peut-être également Corriger la pièce jointe Winmail.dat dans Office 365. N'oubliez pas de nous suivre et de partager cet article.

![[Changelog] Nouveautés de Google Chrome 120 et versions ultérieures](https://media.askvg.com/articles/images2/Google_Chrome.png)