Qu'est-ce qu'une attaque de point d'eau

Une attaque de point d'eau cible un groupe spécifique d'individus en compromettant les sites Web ou les ressources en ligne que le groupe utilise fréquemment.. Ces attaques sont sournoises car les cibles sont moins susceptibles de se méfier des pages Web familières. En outre, la stratégie permet d’éviter que l’attaque ne soit attribuée à son auteur.

La victime d’un point d’eau peut être un individu, un réseau ou un groupe d’individus. Parfois, les gouvernements ont recours à des attaques par l’intermédiaire d’agents parrainés par l’État pour espionner des entreprises privées ou des ennemis politiques.

Étant donné que les exploits des points d’eau sont conçus spécifiquement pour leur cible, ils sont considérés comme une forme d’ingénierie sociale. Tout comme le phishing, leur nature trompeuse les aide à violer efficacement plusieurs niveaux de sécurité. Et bien qu’elles soient rares, leurs conséquences peuvent être graves puisqu’elles ciblent souvent de grandes entreprises ou des personnalités de premier plan.

Objectif de l’attaque du point d’eau

Une attaque de point d’eau vise à infecter les cibles avec des logiciels malveillants, à obtenir un accès non autorisé à leurs appareils ou à voler leurs données sensibles.Le wateringholing cible souvent des individus et des entreprises de premier plan, et les attaquants peuvent atteindre de nombreux objectifs en accédant au réseau.

Voici quelques objectifs associés aux attaques de points d’eau :

- Vol de données :Les attaquants peuvent espérer voler des données précieuses et sensibles, telles que la propriété intellectuelle, les données financières, les identifiants de connexion et les données personnelles. Et, dans certains cas, des informations classifiées.

- Infiltration:Pour certains attaquants, le point d’eau correspond à un accès au réseau, conduisant à des attaques de logiciels malveillants ou à la reconnaissance d’attaques futures.

- Perturbation:D’autres fois, une attaque contre un point d’eau vise à saboter les opérations normales d’une organisation, entraînant une interruption des services et/ou une perte de profits.

Signes et symptômes d’une attaque de point d’eau

Il est difficile de détecter une attaque de point d’eau en raison de la nature indirecte de l’exploit.

Par définition, une attaque au point d’eau ne cible pas directement la victime. Au lieu de cela, il cible d’abord les ressources de la victime.Ainsi, les origines et l’intention d’une attaque contre un point d’eau sont délibérément obscurcies.

Il existe néanmoins, même si cela n’est pas définitif, certaines approches permettant d’identifier une attaque. Le waterholing compromet directement les sites Web de confiance, c’est donc un bon point de départ pour commencer à chercher.Voici quelques signes et symptômes d’une attaque de point d’eau :

- Comportement inhabituel sur des sites Web de confiance :Des plantages fréquents, des erreurs inattendues et des temps de chargement étrangement lents sont autant de signes d’attaques de point d’eau et d’autres cyberattaques basées sur des sites Web. Découvrez comment éviter le pharming et autres cyberattaques liées aux sites Web.

- Avertissements de sécurité :Si vos outils antivirus ou antimalware commencent à vous alerter que les sites Web de confiance sont dangereux, prenez-en note. Faites également attention aux avertissements du navigateur concernant les certificats de sécurité obsolètes ou invalides.

- Pop-ups et redirections étranges :Il est suspect si des sites Web de confiance affichent soudainement des fenêtres contextuelles ou vous redirigent vers des sites Web inconnus (c'est-à-dire dangereux). Faites également attention aux modifications de l’apparence ou du contenu du site Web, qui pourraient être dues à une falsification.

- Téléchargements indésirables :Ce n’est pas bon signe si votre navigateur commence soudainement à télécharger des fichiers ou des logiciels que vous n’avez pas lancés. Si cela se produit, supprimez le fichier téléchargé, ne l'ouvrez pas !

- Problèmes de connexion :C’est un signal d’alarme si vous rencontrez des difficultés pour vous connecter à vos comptes, surtout si vous recevez des notifications indiquant que vos informations de connexion sont incorrectes. Un attaquant a peut-être modifié vos informations de connexion.

- Activité de compte étrange :Traitez immédiatement toute notification ou alerte concernant une activité inhabituelle du compte ou des tentatives d’accès. Ou de toute modification des paramètres du compte ou des informations personnelles. Quelqu'un essaie peut-être de pirater votre compte.

Comment fonctionne une attaque de point d’eau

Une attaque de point d’eau fonctionne en quatre étapes distinctes :

Pour comprendre les tenants et les aboutissants du point d’eau, approfondissons ces étapes :

1. Collecte de renseignements

Étant donné que le waterholing compromet les pages Web couramment utilisées par une cible, l’attaquant doit rechercher les sites Web et les services fréquentés par la cible. Cela peut inclure des forums et des sites Web spécifiques à un secteur, des médias sociaux ou même le site Web de la cible.

Voir aussi :Statistiques sur les cyberattaques

2. Analyse

Une fois que l’attaquant aura réduit le vecteur d’attaque, il fouillera pour déterminer comment la cible interagit avec la page Web. Ils utiliseront également des outils et des techniques pour identifier et exploiter les éventuelles vulnérabilités de la page Web.

3. Préparation

Une fois que l’attaquant a identifié les faiblesses du service ciblé, il peut élaborer son attaque. Ils peuvent exploiter les vulnérabilités des logiciels, injecter du code malveillant dans le contenu d’un site ou obtenir un accès non autorisé au serveur d’un site Web. Certaines attaques courantes sont :

- Injection de code SQL malveillantdans les champs de saisie ou les paramètres d’URL d’un site Web

- Scripts intersites(XSS) code malveillant dans les pages Web.

4. Exécution

Une fois que la cible visite la page Web compromise, elle peut, sans le savoir, télécharger et exécuter la charge utile de l’étape ci-dessus. Étant donné que la page Web est « fiable », l’attaque peut contourner la sécurité d’un réseau. Une fois entrée dans le réseau, l’attaque pourrait se propager ou obtenir davantage d’informations pour de futures attaques.

Exemples d'attaques de points d'eau

Les attaques de points d’eau sont relativement rares. Mais comme ils visent des objectifs ambitieux, comme les grandes entreprises ou les individus importants, ils peuvent avoir des conséquences considérables lorsqu’ils réussissent. Les points d'eau sont également couramment utilisés par certains gouvernements pour restreindre et contrôler les citoyens privés. Voici quelques exemples notables d’attaques de points d’eau :

- Le gouvernement chinois (en cours) :Plusieurs rapports ont indiqué que le gouvernement chinois mène des attaques contre des agences gouvernementales, des entreprises et des organisations dans plusieurs pays. Tout cela dans le but d’obtenir des informations sensibles du gouvernement et des entreprises.

- Groupe DarkHotel APT (en cours) :Le groupe DarkHotel Advanced Persistant Threat (APT) est à l'origine de plusieurs attaques visant des personnalités de premier plan, telles que des dirigeants d'entreprises et des représentants du gouvernement. Le groupe compromet les réseaux Wi-Fi des hôtels de luxe et les victimes téléchargent sans le savoir des logiciels malveillants lorsqu'elles se connectent au Wi-Fi.

- Hong Kong (2021) :Selon le groupe d’analyse des menaces de Google, lors des manifestations contre le gouvernement de Hong Kong en 2021, un grand nombre d’attaques de points d’eau ont été menées contre des personnes visitant des médias et des sites Web pro-démocratie. Plus précisément, l’attaque installerait une porte dérobée de malware sur les personnes utilisant des appareils Apple.

- Eau bénite (2019) :Cette attaque visait des sites Web religieux, caritatifs et bénévoles. « Holy Water » a utilisé une fenêtre contextuelle malveillante d'Adobe Flash Player pour une attaque de téléchargement au volant, dans laquelle un logiciel malveillant est automatiquement installé sur l'ordinateur d'une victime à son insu.

Comment prévenir une attaque de point d’eau

Bien qu’ils soient astucieux, vous pouvez empêcher une attaque de point d’eau. Comme pour d’autres cyberattaques, la prévention nécessite de prendre des mesures proactives pour vous protéger et protéger votre organisation.Voici comment prévenir une attaque de point d’eau :

- Utilisez les meilleures pratiques en matière de cybersécurité :La plupart des cyberattaques, y compris les attaques de points d’eau, peuvent être évitées en utilisant les meilleures pratiques de cybersécurité. Cela implique de reconnaître les activités Web suspectes et d'être prudent lors du téléchargement de fichiers et de pièces jointes à partir de sources non fiables.

- Formation et sensibilisation des collaborateurs :Étant donné que les points d’eau ciblent souvent les entreprises, il est essentiel que les employés comprennent comment fonctionne cette attaque sournoise afin de pouvoir en repérer une avant qu’elle ne se propage.

- Segmentation du réseau :Les attaques par points d’eau visent à se propager sur l’ensemble d’un réseau. La segmentation du réseau rendra plus difficile la réussite d’un stratagème de point d’eau sur l’ensemble d’un réseau.

- Sécurité du site Web :Assurez-vous que les sites Web que vous utilisez sont sécurisés. Méfiez-vous de tout changement suspect suggérant qu’il a été compromis.

- Collaborer avec des experts en cybersécurité: Les attaques de points d'eau sont trompeuses. Les experts en cybersécurité peuvent élaborer un plan de défense sur mesure en fonction des vulnérabilités uniques de votre réseau. Découvrez ce qu'est un pot de miel et identifiez-les dans votre organisation.

- Utilisez un outil de cybersécurité :Des outils comme AntiSpy de Clario contiennent une suite d’outils de cyberprotection pour protéger votre réseau et vos appareils sous tous les angles. AntiSpy contient un détecteur de violation pour vous alerter des fuites de données. De plus, la fonction de navigation sécurisée vous protège des sites Web malveillants et des publicités embêtantes.

Voici comment utiliser la fonctionnalité de navigation sécurisée sur Clario Anti-Spy :

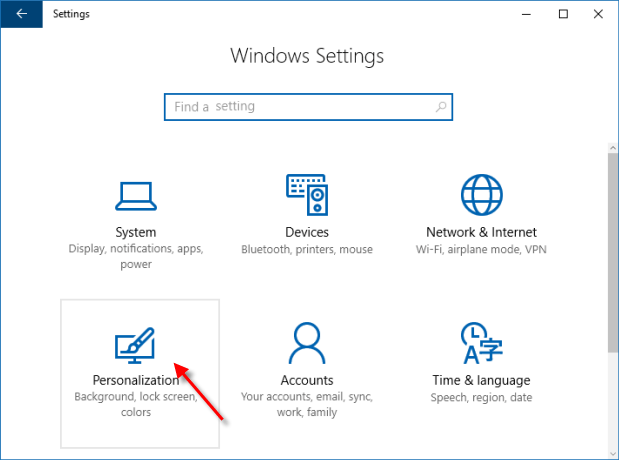

- Téléchargez Clario AntiSpy et créez un compte

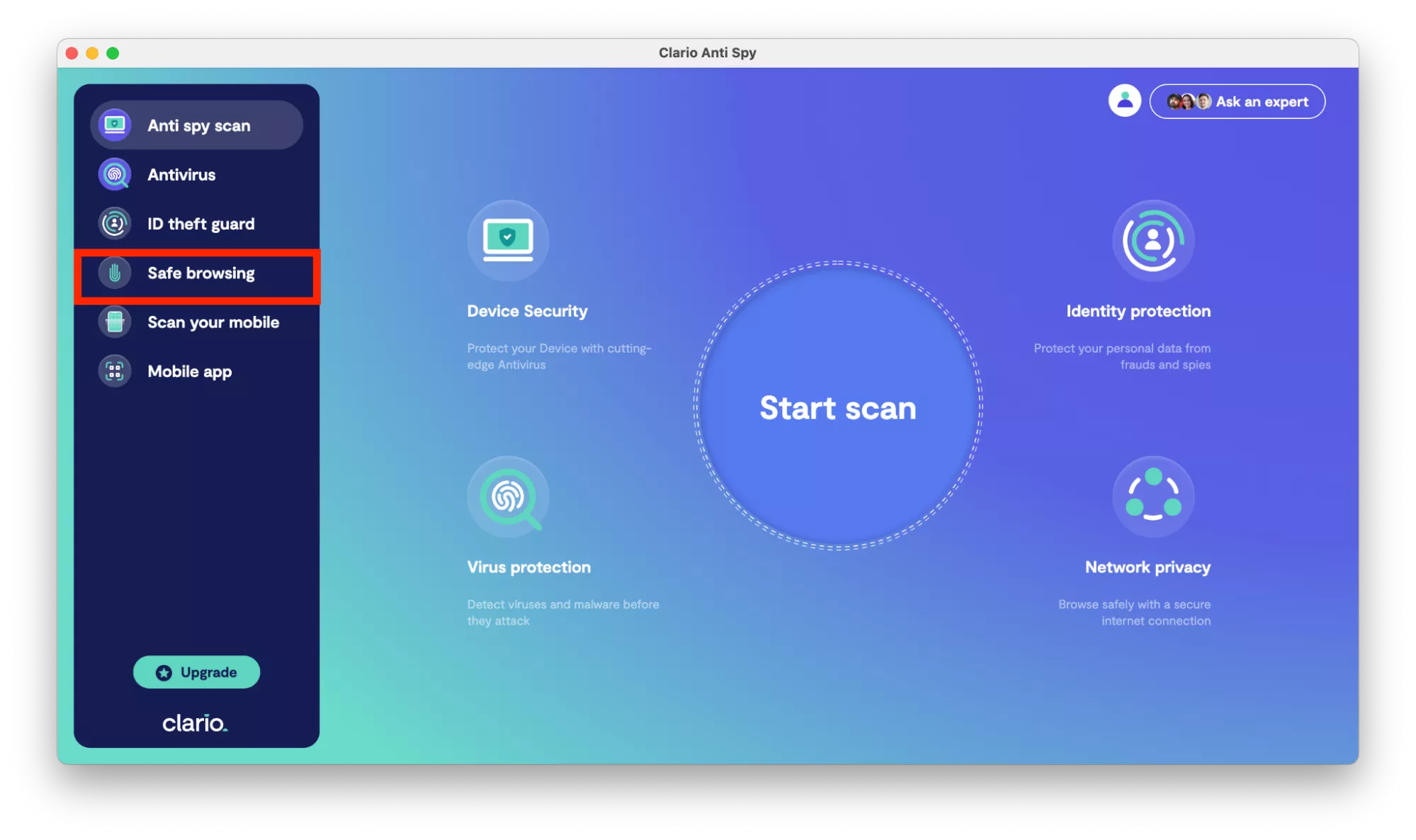

- Sur le tableau de bord, cliquez sur Navigation sécurisée

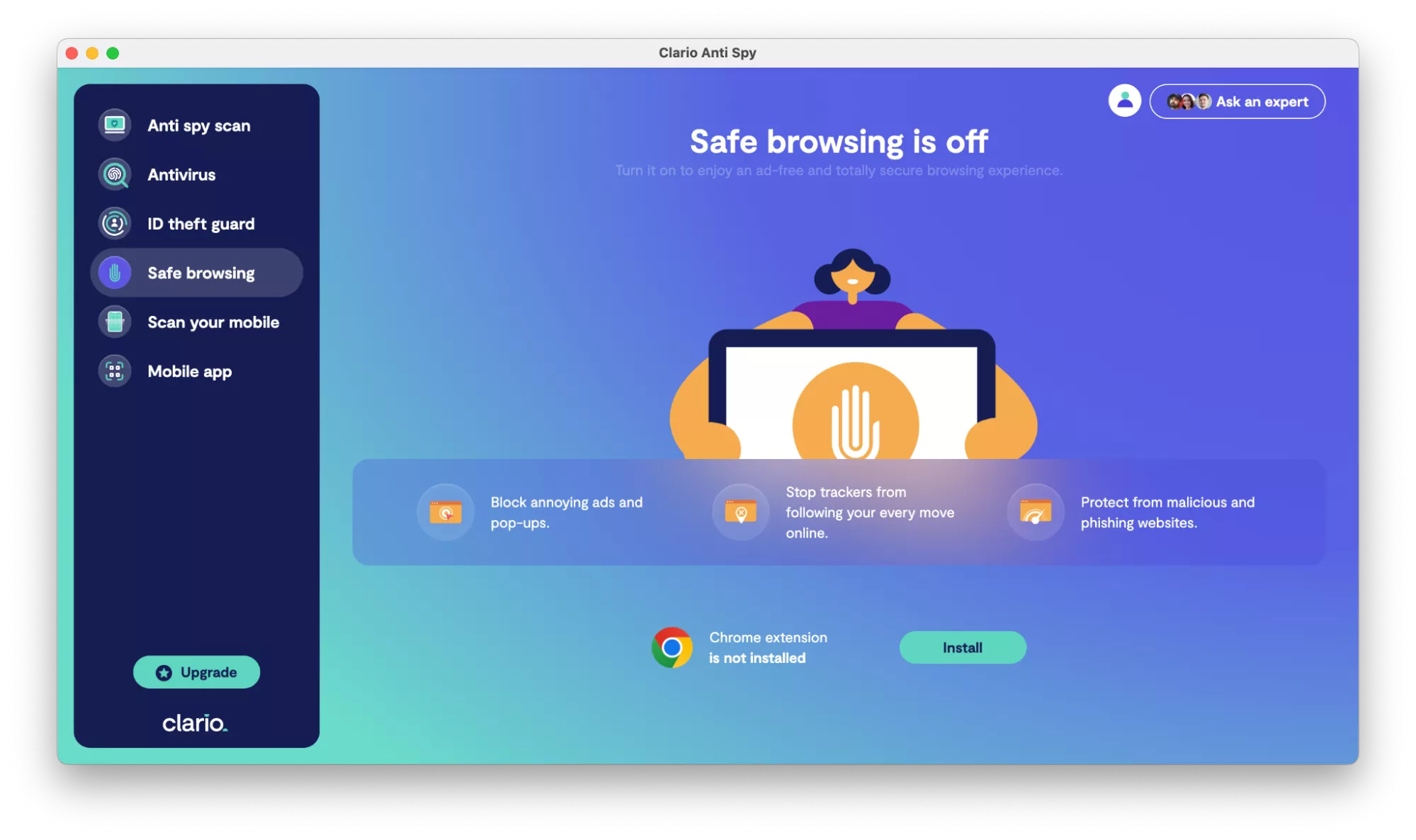

3. Activez l'extension du navigateur Clario

4. Une fois activé, vous pouvez profiter des quatre piliers de l'extension Web Clario AntiSpy : protection Web, anti-malware, bloqueur de publicités et anti-pistage.

Avec Clario AntiSpy à vos côtés, vous serez toujours au courant des liens ou des sites Web dangereux et resterez facilement à l'écart des stratagèmes des pirates.

Conclusion

Bien que les attaques par points d’eau soient relativement rares, elles prouvent à quel point les cyberattaques peuvent être trompeuses. Pour contrer les attaques par points d’eau et autres attaques (plus courantes), une solution anti-espion dédiée, comme AntiSpy de Clario, est votre meilleure option.

Notre application de sécurité propose un arsenal d'outils spécialement conçus pour assurer la sécurité de vos appareils et de vos données. Le moniteur de violation de données analysera vos comptes en ligne à la recherche d'espions et vous avertira si vos données ont été divulguées en ligne. De plus, l'analyse anti-espion analysera vos appareils à la recherche de menaces d'espionnage secrètes. Les pirates sont toujours à la chasse ; gardez une longueur d'avance avec l'AntiSpy de Clario.