Ha gyakori hitelesítési kéréseket tapasztal, vagy az Outlook és az Exchange Server működése lassú, a Kerberos hitelesítés engedélyezése megoldja a problémát. Ezenkívül a Kerberos erősebb biztonságot és jobb teljesítményt nyújt az NTLM-hitelesítéshez képest. Ebből a cikkből megtudhatja, hogyan konfigurálhatja a Kerberos-hitelesítést az Exchange Server-hez.

Kerberos hitelesítés az Exchange Serverben

A Kerberos hitelesítés egy biztonságos és hatékony protokoll, amelyet az Exchange Server használ a felhasználói identitás ellenőrzésére anélkül, hogy ismételt jelszókérésre lenne szükség. Jegy alapú rendszeren működik, ahol a felhasználók egyszer hitelesítenek és jegykiadó jegyet (TGT) kapnak. Ezt a TGT-t ezután arra használják, hogy szolgáltatásjegyeket kérjenek az Exchange Server szolgáltatásokhoz, például az Outlookhoz és a webalapú alkalmazásokhoz.

A Kerberos hitelesítés Exchange Serverben való megvalósításával a szervezetek biztonságosabb, zökkenőmentesebb és hatékonyabb hitelesítési folyamatot érhetnek el, miközben csökkentik az NTLM-től vagy az alapvető hitelesítési módszerektől való függőséget.

Jegyzet:A Kerberos Authentication for Exchange Server alapértelmezés szerint nincs engedélyezve. A telepítés után további beállításra van szükség, ideértve az alternatív szolgáltatásfiók (ASA) létrehozását és az egyszerű szolgáltatásnevek (SPN) megfelelő konfigurálását.

Ajánlott olvasmány:PowerShell: Tanúsítvány alapú hitelesítés konfigurálása az Exchange Online-hoz (Azure)

Sok rendszergazda figyelmen kívül hagyja ezt a konfigurációt, és esetleg kimarad a Kerberos által kínált biztonsági és hatékonysági előnyökből.

A Kerberos hitelesítés konfigurálása az Exchange Serverben

A Microsoft az A rekordok használatát javasolja a CNAME rekordok helyett. Ez biztosítja, hogy az ügyfél helyesen ad ki Kerberos jegykérelmet a megosztott név alapján, nem pedig a kiszolgáló teljes tartománynevét.

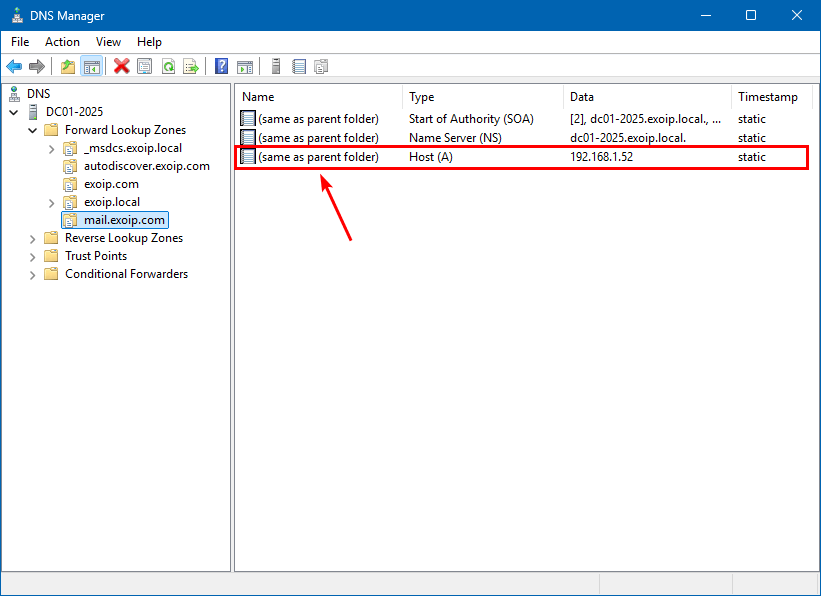

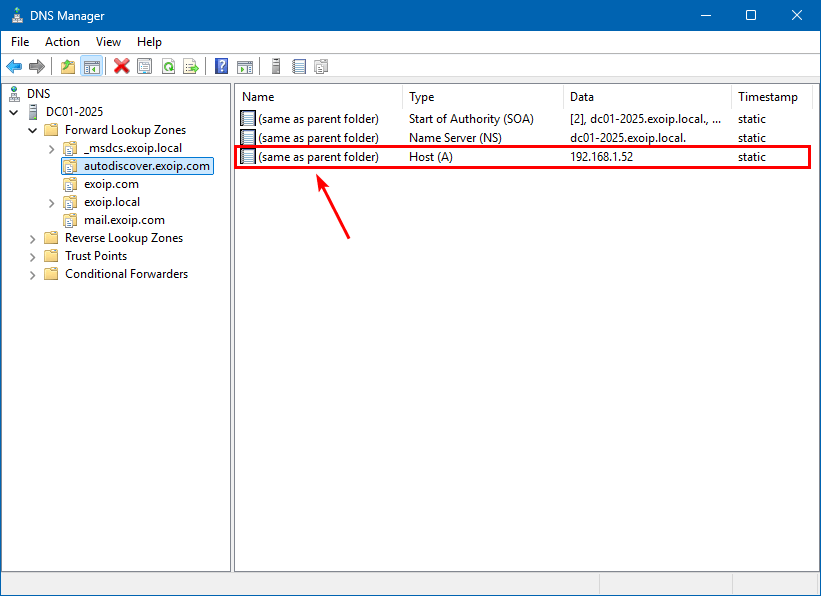

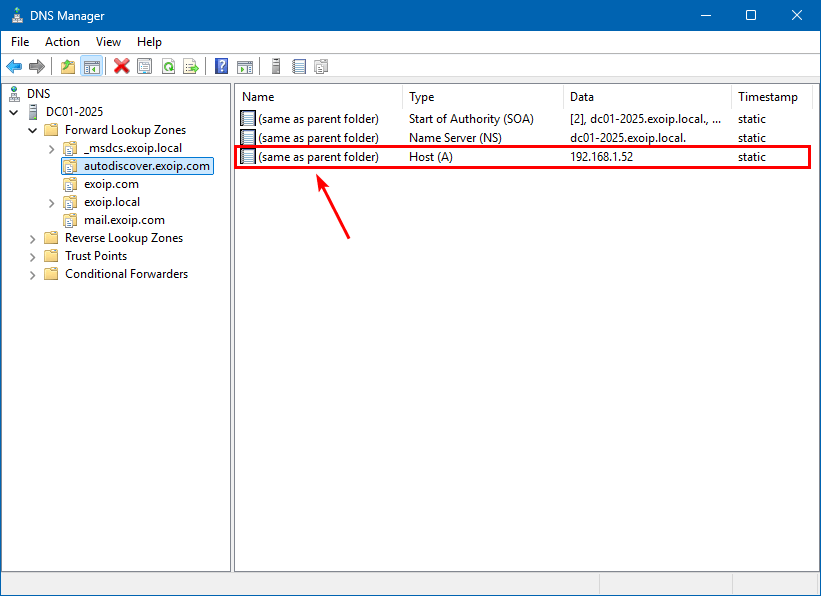

Szervezetünkben a következő belső DNS az Exchange Server-hez van beállítva:

- mail.exoip.comHTTP-n keresztüli MAPI-hoz és Outlook Anywhere-hez

- autodiscover.exoip.comaz Autodiscover szolgáltatásokhoz

Így néz ki a DNS-benmail.exoip.com.

Így néz ki a DNS-benautodiscover.exoip.com.

A fenti FQDN-ek alapján a következő SPN-eket kell társítanunk az ASA hitelesítő adatokkal:

- http/mail.exoip.com

- http/autodiscover.exoip.com

Végighajtjuk az alábbi lépéseket, és beállítjuk a Kerberos hitelesítést az Exchange Serverhez.

1. lépés: Alternatív szolgáltatási fiók (ASA) létrehozása

Az összes azonos névteret és URL-címet használó Client Access szolgáltatásokat futtató Exchange-kiszolgálónak ugyanazt az alternatív szolgáltatásfiók hitelesítő adatait vagy (ASA hitelesítési adatokat) kell használnia. Általánosságban elmondható, hogy az Exchange minden verziójához elegendő egyetlen fiók egy erdőhöz.

Jegyzet:Ugyanazt az ASA-hitelesítési adatot megoszthatja az Exchange Server 2013 és újabb verzióiból. Tehát nem kell újat létrehoznia, ha át szeretne térni az Exchange Server 2016-ról az Exchange Server 2019-re.

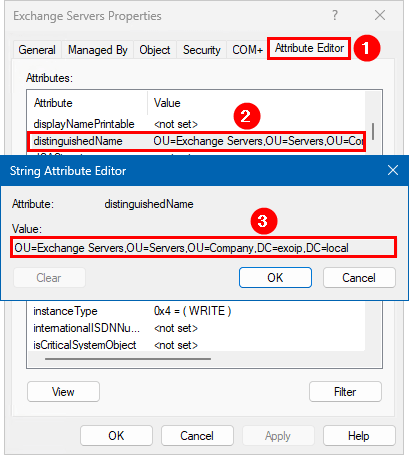

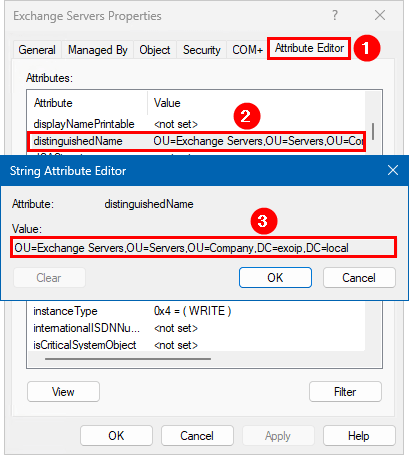

- IndulActive Directory felhasználók és számítógépek

- Menj aSzervezeti egységahol az Exchange Server számítógépobjektum található

- Kattintson rá jobb gombbal, és válassza kiTulajdonságok

- Kattintson aAttribútumszerkesztőlapon

- Kattintson duplánmegkülönböztetettNévtulajdonság

- Másolataz értéket

- Indítsa el az Exchange Management Shell-t rendszergazdaként

- Hozzon létre egy AD számítógépes objektumot a névvelEXCH2019ASAés használja az előző lépésben másolt OU-értéket a -Path paraméterhez

New-ADComputer -Name "EXCH2019ASA" -AccountPassword (Read-Host "Enter new password" -AsSecureString) -Description "Alternate Service Account credentials for Exchange" -Enabled:$True -SamAccountName "EXCH2019ASA" -Path "OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local"- Adjon meg egy új jelszót az AD számítógépobjektumhoz

- Engedélyezze az AES 256 titkosítást a Kerberos támogatásához

Set-ADComputer "EXCH2019ASA" -add @{"msDS-SupportedEncryptionTypes"="28"}- Ellenőrizze, hogy az AD számítógépobjektum sikeresen létrejött-e

Get-ADComputer "EXCH2019ASA"Megjelenik a kimenet.

DistinguishedName : CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

DNSHostName :

Enabled : True

Name : EXCH2019ASA

ObjectClass : computer

ObjectGUID : 0779280f-c25b-431c-b37e-1bfc020ec72a

SamAccountName : EXCH2019ASA$

SID : S-1-5-21-813775357-375391071-1622867542-1150

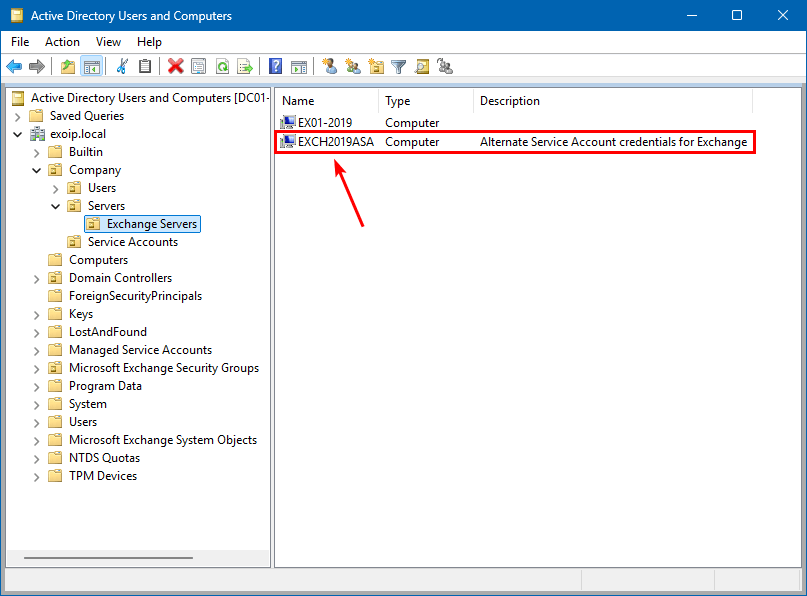

UserPrincipalName :Az AD-számítógép-objektum az Active Directory-felhasználók és számítógépek között is megtalálható.

2. lépés: Ismételje meg a módosításokat az összes tartományvezérlőre

A fiók létrehozása után replikálja a módosításokat az összes AD DS tartományvezérlőre.

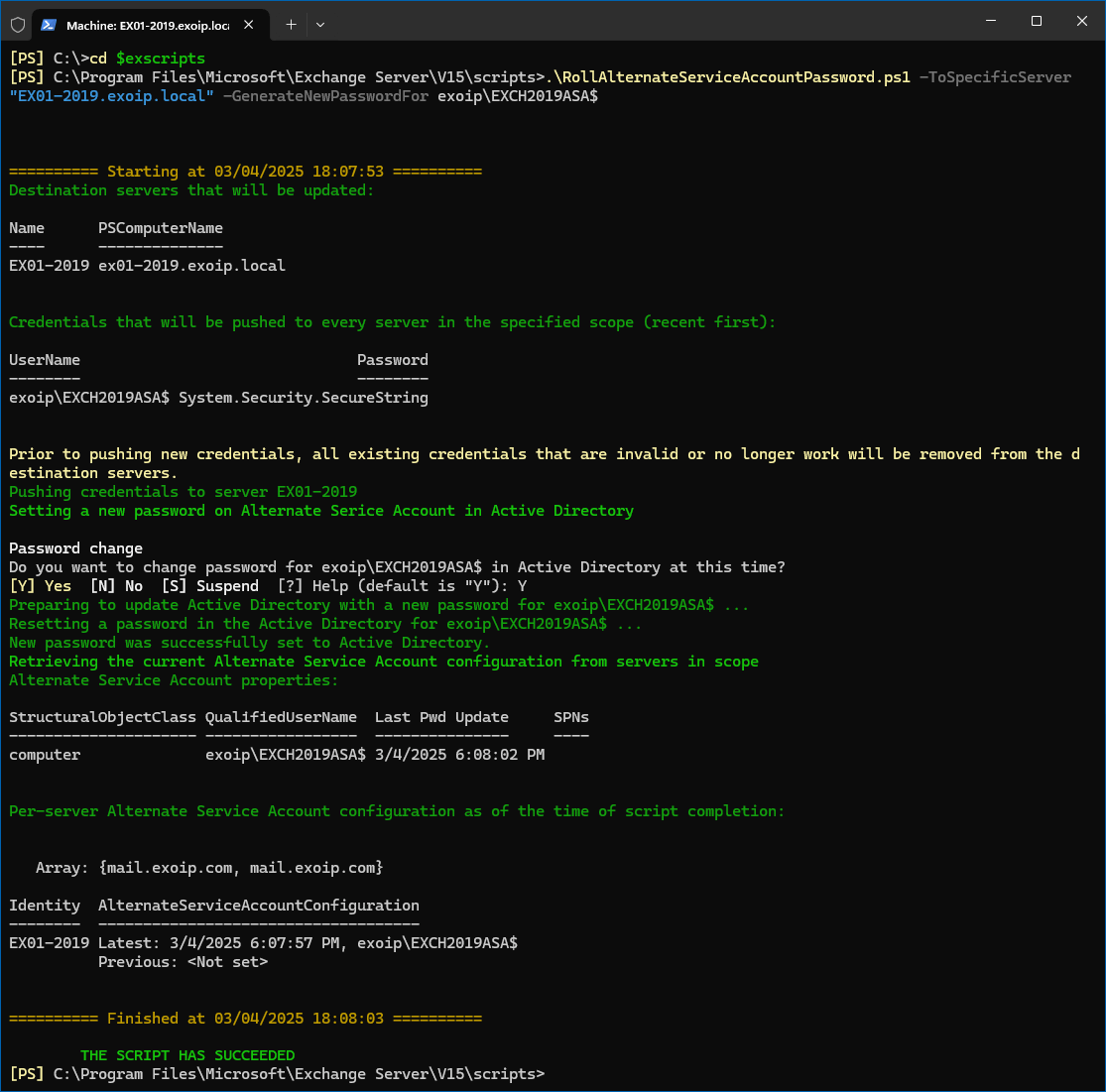

repadmin /syncall /ADPe3. lépés: Telepítse az ASA hitelesítő adatait az első Exchange Server-re

Az ASA hitelesítő adatok telepítésének egyetlen támogatott módja aRollAlternateServiceAcountPassword.ps1parancsfájlt az Exchange Server parancsfájlok mappájából.

- Futtassa az Exchange Management Shell-t rendszergazdaként

- Módosítsa a könyvtárat az Exchange Server parancsfájlok mappájába

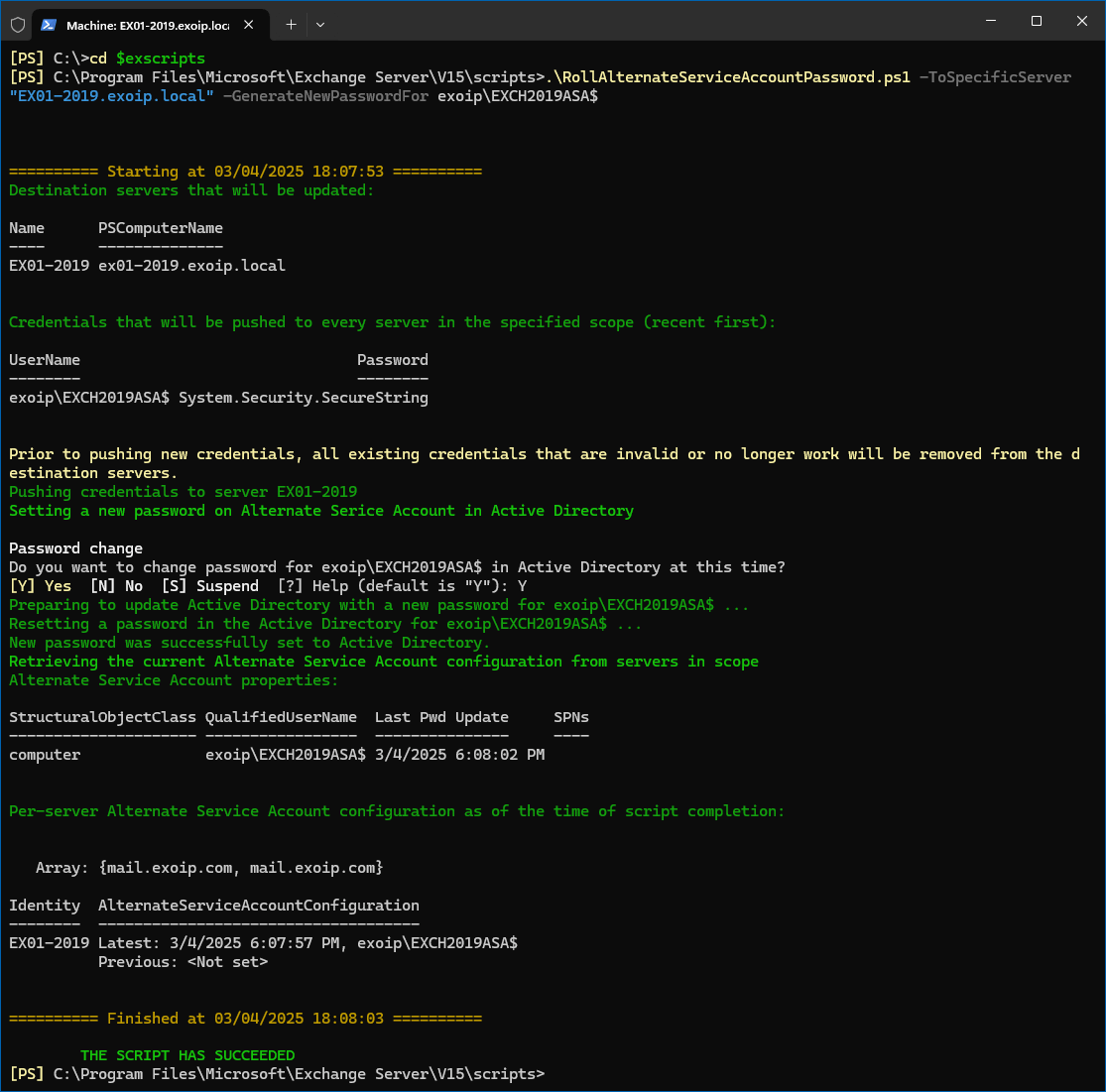

cd $exscripts- Telepítse az ASA hitelesítési adatokat az első Client Access szolgáltatásokat futtató Exchange Server kiszolgálón

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX01-2019.exoip.local" -GenerateNewPasswordFor exoipEXCH2019ASA$- Amikor a rendszer megkérdezi, hogy módosítani szeretné-e az alternatív szolgáltatásfiók jelszavát, írja beÉSés nyomja megEnter

4. lépés: Telepítse az ASA hitelesítő adatait egy másik Exchange kiszolgálóra

Ha egynél több Exchange Server fut a szervezetben, futtassa az alábbi parancsot.

Jegyzet:Tegye ezt az összes Exchange-kiszolgálóhoz. Csak cserélje ki az Exchange Server (EX02-2019) célhelyet.

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX02-2019.exoip.local" -CopyFrom "EX01-2019.exoip.local"5. lépés: Ellenőrizze az ASA hitelesítő adatok telepítését

Ellenőrizze az ASA hitelesítési adatok beállításait az Exchange kiszolgálón.

Get-ClientAccessServer "EX01-2019" -IncludeAlternateServiceAccountCredentialStatus | Format-List Name, AlternateServiceAccountConfigurationMegjelenik a kimenet.

Name : EX01-2019

AlternateServiceAccountConfiguration : Latest: 3/4/2025 6:07:57 PM, exoipEXCH2019ASA$

Previous: <Not set>6. lépés: Ellenőrizze, hogy az SPN nincs még társítva egy fiókhoz

Mielőtt társítaná az SPN-ket az ASA hitelesítő adatokkal, ellenőriznie kell, hogy a cél SPN-ek nincsenek-e már társítva egy másik fiókhoz az erdőben. Az ASA hitelesítő adatnak kell lennie az erdőben az egyetlen olyan fióknak, amelyhez ezek az SPN-k társítva vannak.

Indítsa el a Parancssort, és futtassa az alábbi parancsokat.

setspn -F -Q http/mail.exoip.com

setspn -F -Q http/autodiscover.exoip.comA parancsoknak vissza kell térniükNem található ilyen SPNaz alábbiak szerint.

Checking forest DC=exoip,DC=local

No such SPN found.Ha visszaad valamit, akkor egy másik fiók már társítva van az SPN-hez.

7. lépés: Társítsa az egyszerű szolgáltatásneveket (SPN) az ASA hitelesítő adatokhoz

- Indítsa el a Parancssort

- Társítsa a MAPI-t HTTP-n keresztül és az Outlook Anywhere SPN-t az ASA hitelesítő adataihoz

setspn -S http/mail.exoip.com exoipEXCH2019ASA$

Megjelenik a kimenet.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/mail.exoip.com

Updated object- Társítsa az Autodiscover SPN-t az ASA hitelesítő adataihoz

setspn -S http/autodiscover.exoip.com exoipEXCH2019ASA$Megjelenik a kimenet.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/autodiscover.exoip.com

Updated object8. lépés: Ellenőrizze, hogy az SPN-ket társította-e az ASA hitelesítő adataihoz

Indítsa el a Parancssort, és futtassa az alábbi parancsot. Ezt a parancsot csak egyszer kell futtatnia.

setspn -L exoipEXCH2019ASA$9. lépés: Engedélyezze a Kerberos hitelesítést az Outlook-ügyfelek számára

- Indítsa el az Exchange Management Shell-t rendszergazdaként

- Engedélyezze a Kerberos-hitelesítést az Outlook Anywhere-ügyfelek számára az összes Exchange-kiszolgálón, amelyen engedélyezni kívánja a Kerberos-hitelesítést

Get-OutlookAnywhere -Server "EX01-2019" | Set-OutlookAnywhere -InternalClientAuthenticationMethod Negotiate- Ellenőrizze, hogy sikeresen beállított-e

Get-OutlookAnywhere -Server "EX01-2019" | Format-Table InternalClientAuthenticationMethodMegjelenik a kimenet.

InternalClientAuthenticationMethod

----------------------------------

Negotiate- Engedélyezze a Kerberos hitelesítést a MAPI HTTP-n keresztüli kliensekhez minden olyan Exchange-kiszolgálón, amelyen engedélyezni kívánja a Kerberos-hitelesítést

Get-MapiVirtualDirectory -Server "EX01-2019" | Set-MapiVirtualDirectory -IISAuthenticationMethods Ntlm,Negotiate- Ellenőrizze, hogy sikeresen beállított-e

Get-MapiVirtualDirectory -Server "EX01-2019" | Format-List IISAuthenticationMethodsMegjelenik a kimenet.

IISAuthenticationMethods : {Ntlm, Negotiate}Hibrid környezetben az Exchange Online szolgáltatással, vagy ha belső OAuth-ot használ.

$mapidir = Get-MapiVirtualDirectory -Server "EX01-2019"

$mapidir | Set-MapiVirtualDirectory -IISAuthenticationMethods ($mapidir.IISAuthenticationMethods +='Negotiate')10. lépés: Indítsa újra az Exchange Server szolgáltatásait

Indítsa újra aMicrosoft Exchange Service Hostszolgáltatás ésMS Exchange Autodiscover Application Poolhogy felgyorsítsa a folyamatot. Tegye ezt az összes Exchange szerveren.

Restart-Service MSExchangeServiceHost

Restart-WebAppPool -Name MSExchangeAutodiscoverAppPoolHa akarja, újraindíthatja az összes Exchange-kiszolgálót.

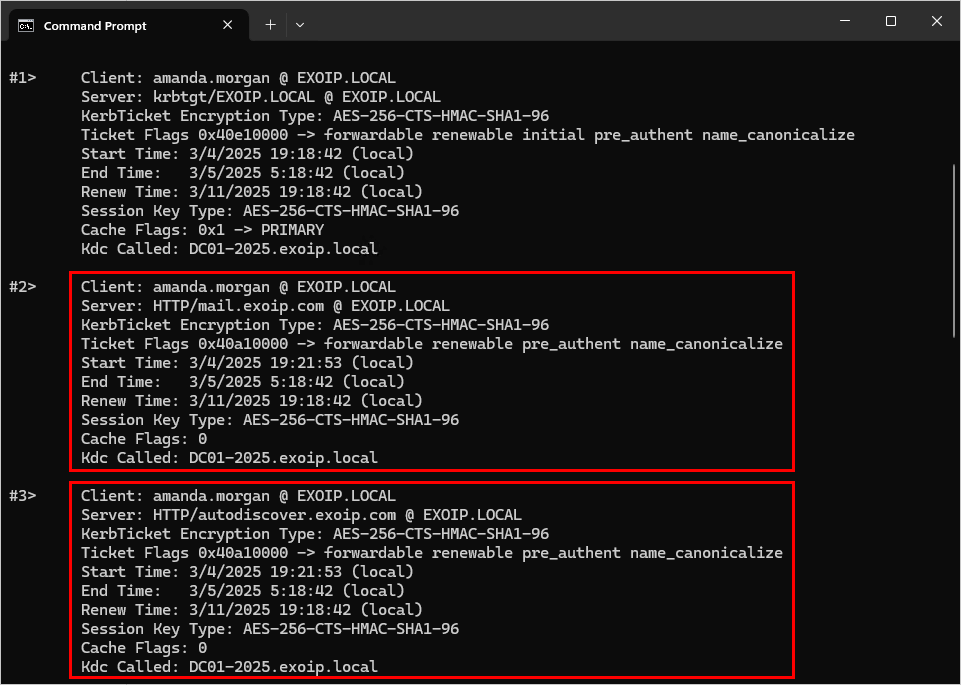

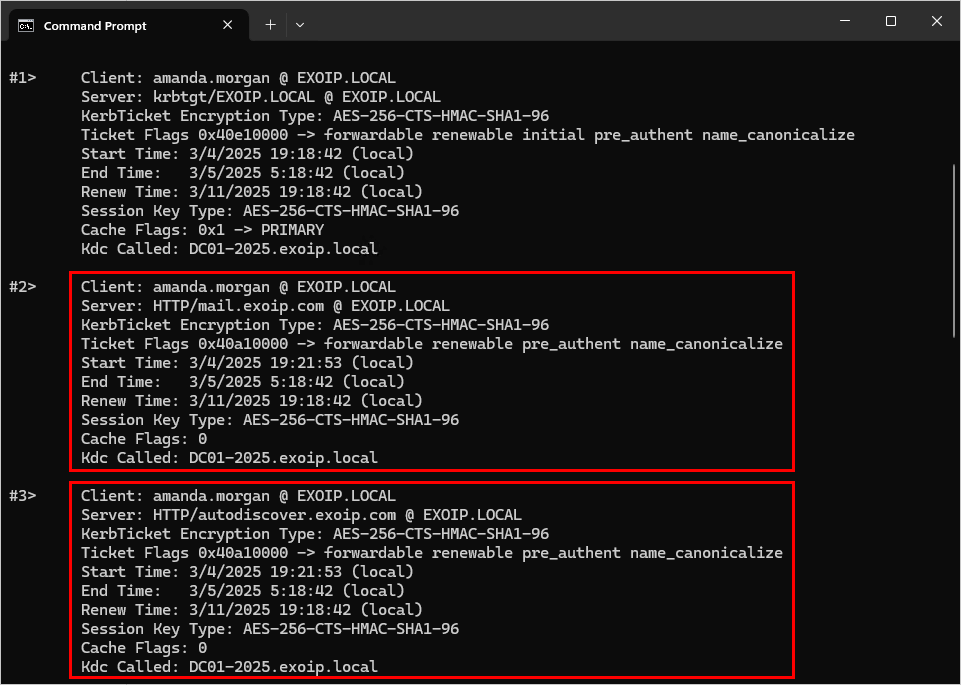

11. lépés: Ellenőrizze az Exchange-ügyfél Kerberos hitelesítését

A Kerberos és az ASA hitelesítési adatok sikeres konfigurálása után ellenőrizze, hogy az ügyfelek sikeresen hitelesíteni tudnak-e.

- IndulOutlookaz ügyfélgépen

- IndulParancssoraz ügyfélgépen

- Futtassa az alábbi parancsot

klist- Ellenőrizze, hogy két jegy jelenik-e meg a szervereknélHTTP/mail.exoip.comésHTTP/autodiscover.exoip.com

Ennyi!

Következtetés

Megtanulta, hogyan kell konfigurálni a Kerberos-hitelesítést Exchange Serverhez. A Kerberos biztonságosabb, mint az NTLM, és alacsonyabb többletterhelést jelent az ügyfelek, az Exchange-kiszolgálók és a tartományvezérlők számára. Alapvető fontosságú ennek konfigurálása minden olyan szervezetben, amely Exchange Servert futtat.

Tetszett ez a cikk? A DAG Exchange Server létrehozása lépésről lépésre is tetszhet. Ne felejtsen el követni minket és megosztani ezt a cikket.