Clop è una famiglia di ransomware che crittografa i file e aggiunge loro l'estensione .clop, ad es. foto1.jpg viene rinominato foto1.jpg.clop. È stato scoperto nel 2019 e da allora ha preso di mira aziende e organizzazioni in tutto il mondo. Clop è il successore del ransomware CryptoMix, ritenuto essere un gruppo di hacker russo. Recentemente, anche le varianti utilizzano il nomeCl0p, con il numero 0 al posto della lettera “o”. Nonostante i diversi modi di scrivere, si tratta dello stesso ransomware.Il ransomware Cloplascia anche una lettera di riscatto in ogni cartella del computer. La lettera richiede il pagamento in Bitcoin, Ethereum, Monero o un'altra criptovaluta.

Che tipo di malware è Clop?

Clop è un ransomware, un tipo di malware che crittografa e blocca i file delle vittime e poi richiede un riscatto in cambio della chiave di decrittazione. Questo è un tipo di malware Ransomware as a Service (RaaS). Ciò significa che i gruppi di aggressori informatici, noti come affiliati, utilizzano il software di crittografia Clop e poi pagano gli sviluppatori del ransomware. Poiché Clop utilizza la crittografia simmetrica o asimmetrica, recuperare i file senza un backup è estremamente difficile. Ma non impossibile. Gli esperti di recupero ransomware SalvageData possono lavorare con i tuoi dati e ripristinarli in modo sicuro.

Tutto quello che sappiamo sul ransomware Clop

Nome confermato

- Clopvirus

Tipo di minaccia

- Ransomware

- Criptovirus

- Armadietto dei file

Estensione file crittografati

- .clop

- .CIop (con la i maiuscola)

- .CIIp

- .Cllp

- .C_L_O_P

Messaggio di richiesta di riscatto

- ClopReadMe.txt

- README_README.txt

- Cl0pReadMe.txt

- LEGGI_ME_!!!.TXT

È disponibile un decryptor gratuito?

Il decrittatore funziona?La variante del ransomware clop per Linux è un algoritmo difettoso che consente alle vittime di decrittografare i file senza pagare il riscatto. Le vittime di Windows possono contattare i servizi di recupero ransomware per la decrittazione. E se i file sono danneggiati, questi servizi possono anche aiutare a risolverli.Nomi di rilevamento

- AvastWin32:RansomX-gen [Riscatto]

- AVGWin32:RansomX-gen [Riscatto]

- EmsisoftTrojan.GenericKD.64578249 (B)

- KasperskyHEUR:Trojan-Ransom.Win32.KlopRansom.g

- MalwarebytesRansom.FileCryptor

- MicrosoftRiscatto: Win32/HydraCrypt!MTB

Sintomi

- Impossibile aprire i file archiviati sul computer

- Lettera di richiesta di riscatto sul desktop e in ogni cartella

- I file hanno una nuova estensione (ad esempio nomefile1.clop)

- Viene visualizzata una nota con le istruzioni quando la vittima tenta di aprire un file crittografato

Famiglia, tipo e variante del ransomware

- Clop è una variante del ransomware CryptoMix.

- È una famiglia di ransomware.

- Può avere varianti come Clop e Cl0p (con il numero 0)

Metodi di distribuzione

- Allegati e-mail infetti (e-mail di phishing)

- Siti Web torrent (link o file infetti)

- Annunci dannosi (malvertising)

Conseguenze

- I file vengono crittografati e bloccati fino al pagamento del riscatto

- Furto della password

- È possibile installare malware aggiuntivo

- Perdita di dati

Prevenzione

- Antivirus e antimalware

- Software aggiornato

- Sistema operativo aggiornato (OS)

- Firewall

- Non aprire un allegato e-mail da una fonte sconosciuta

- Non scaricare file da siti Web sospetti

- Non fare clic sugli annunci se non sei sicuro che sia sicuro

- Accedi solo a siti Web provenienti da fonti affidabili

Come ha fatto Clop a infettare il tuo computer?

Clop ransomware riesce a penetrare nel tuo computer o nella tua rete attraverso molti metodi:

- Campagne e-mail di spam. Si tratta di un attacco e-mail di phishing in cui gli hacker utilizzano l'ingegneria sociale per indurre le vittime a fare clic su collegamenti o allegati dannosi. Successivamente, l'exploit kit viene scaricato nella macchina e il ransomware può essere attivato in qualsiasi momento dagli autori della minaccia. Queste e-mail possono essere prese di mira quando gli hacker intendono accedere a un'azienda specifica o possono essere phishing non mirati quando inviano una campagna di spam malware di massa.

- Fonti e crack di download di software non ufficiali.Il software pirata e il crack sono solitamente programmi dannosi. Inoltre, questo software non avrà gli aggiornamenti necessari per migliorare il programma e prevenire le vulnerabilità che gli hacker possono sfruttare.

- Troiani.Un trojan è un software che promette di eseguire un'attività ma ne esegue un'altra, per lo più dannosa. Prendono la forma di programmi falsi, allegati e altri tipi di file, ingannando le vittime.

- Servizio remoto vulnerabile.Un altro modo in cui si verificano gli attacchi ransomware Clop è attraverso servizi remoti esterni non protetti. Gli aggressori sfrutteranno gli strumenti Remote Desktop Protocol (RDP) le cui credenziali sono note, riutilizzate, deboli o riformulate per ottenere l’accesso alle reti aziendali e divulgare dati.

- Vulnerabilità software note.Gli hacker utilizzano software con vulnerabilità note anche per attaccare le aziende. Ecco perché è molto importante mantenere aggiornato anche ogni software e proteggere gli strumenti di amministrazione remota come RDP.

Richiesta di riscatto Clop

La richiesta di riscatto Clop sarà presente in ogni cartella del tuo computer e sul desktop come file di testo. Questo è un esempio della richiesta di riscatto:

Importante:Nel marzo 2020 gli sviluppatori di Clop hanno creato un sito web, ospitato sul dark web, per esporre i dati di coloro che non hanno pagato il riscatto. Ma non lasciarti intimidire.Contatta le autorità e aiuta con un'indagine penale collaborando con la scientifica digitale.

Lettura consigliata:Guida alla rimozione e alla sicurezza del ransomware Black Basta

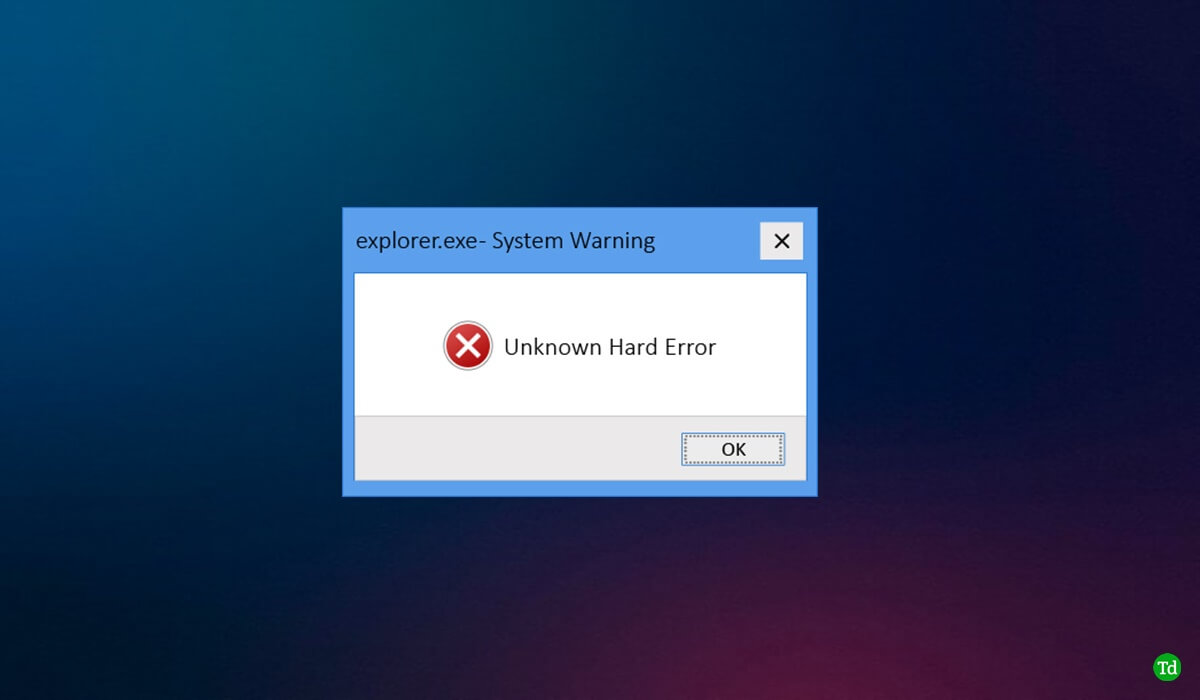

Come funziona Clop

Il ransomware Clop attacca le difese di Windows e tenta di disabilitare Windows Defender e rimuovere Microsoft Security Essentials. Ecco perché mantenere aggiornato il sistema operativo Windows è molto importante anche per la sicurezza informatica. I nuovi aggiornamenti possono avere livelli di protezione migliorati contro ransomware come Clop. Inoltre, Clop ransomware prende di mira aziende e imprese che mirano ai loro record finanziari, e-mail e persino ai backup. Quindi, mantieni sempre almeno un backup aggiornato offline per evitare che i dati vengano rubati dai criminali informatici.

1. Accesso iniziale

Clop entra in un computer tramite allegati e-mail di spam, trojan, collegamenti ipertestuali, crack, connessioni RDP (Remote Desktop Protocol) non protette, siti Web infetti e altro ancora. Quindi esegue la scansione del dispositivo alla ricerca di vulnerabilità all'interno della rete.

2. Movimento laterale, scoperta ed evasione della difesa

Successivamente, il ransomware si diffonderà nella rete tramite movimento laterale. Durante questa fase, gli autori di Clop raccolgono informazioni, aumentano i privilegi e si spostano lateralmente nella rete. Clop installa altro malware sulla macchina compromessa e la scansiona anche per verificare se si tratta di un computer aziendale o di un individuo. Se si tratta di un personal computer, il malware interromperà il comportamento dannoso e si eliminerà. Tuttavia, se si tratta di una macchina aziendale, installa lo strumento di hacking Cobalt Strike.

3. Esfiltrazione

Gli hacker cercheranno quindi dati classificati, critici e sensibili e li esfiltreranno. Successivamente, richiedono un pagamento per non divulgare queste informazioni.

4. Impatto

Oltre a crittografare i tuoi file e prevenire la perdita di dati, gli sviluppatori Clop hanno anche progettato il ransomware per creare una cartella con più file dannosi per ulteriori attacchi. Contattando un servizio di rimozione ransomware puoi non solo ripristinare i tuoi file ma anche rimuovere potenziali nuove minacce Clop.

Come gestire un attacco ransomware Clop

Il primo passo per riprendersi dall'attacco Clop è isolare il computer infetto disconnettendosi da Internet e rimuovendo qualsiasi dispositivo connesso. Successivamente è necessario contattare le autorità locali. Nel caso dei residenti e delle imprese statunitensi, è ilufficio locale dell'FBIe ilCentro reclami sulla criminalità su Internet (IC3).Per segnalare un attacco ransomware è necessario raccogliere tutte le informazioni possibili al riguardo, tra cui:

- Screenshot della richiesta di riscatto

- Comunicazioni con gli attori Clop (se li hai)

- Un campione di un file crittografato

Devinon eliminare il ransomwaree conservare ogni prova dell'attacco. Questo è importante perforense digitalein modo che gli esperti possano risalire al gruppo di hacker e identificarli. È utilizzando i dati presenti sul sistema infetto che le autorità possono farloindagare sull'attacco e trovare il responsabile.Un'indagine su un attacco informatico non è diversa da qualsiasi altra indagine criminale: ha bisogno di prove per trovare gli aggressori. Dopo aver isolato il dispositivo e contattato le autorità, devi seguire i passaggi successivi per recuperare i tuoi dati:

1. Contatta il tuo fornitore di risposta agli incidenti

Una risposta agli incidenti informatici è il processo di risposta e gestione di un incidente di sicurezza informatica. Un Incident Response Retainer è un contratto di servizio con un fornitore di sicurezza informatica che consente alle organizzazioni di ottenere aiuto esterno in caso di incidenti di sicurezza informatica. Fornisce alle organizzazioni una forma strutturata di competenza e supporto attraverso un partner di sicurezza, consentendo loro di rispondere in modo rapido ed efficace in caso di incidente informatico. Un servizio di risposta agli incidenti offre tranquillità alle organizzazioni, offrendo supporto esperto prima e dopo un incidente di sicurezza informatica. La natura specifica e la struttura di un impegno per la risposta agli incidenti varierà in base al fornitore e ai requisiti dell'organizzazione. Un buon servizio di risposta agli incidenti dovrebbe essere robusto ma flessibile, fornendo servizi comprovati per migliorare la posizione di sicurezza a lungo termine di un’organizzazione.

2. Identificare l'infezione ransomware

Puoiidentificare quale ransomwareha infettato il tuo computer tramite l'estensione del file (alcuni ransomware utilizzano l'estensione del file come nome), oppure sarà sulla richiesta di riscatto. Con queste informazioni, puoi cercare una chiave di decrittazione pubblica. Nel caso del ransomware Clop, i sistemi basati su Linux dispongono di un decryptor. Puoi anche verificare il tipo di ransomware tramite i suoi IOC. Gli indicatori di compromesso (IOC) sono indizi digitali che i professionisti della sicurezza informatica utilizzano per identificare compromissioni del sistema e attività dannose all'interno di una rete o di un ambiente IT. Si tratta essenzialmente di versioni digitali delle prove lasciate sulla scena del crimine e i potenziali IOC includono traffico di rete insolito, accessi di utenti privilegiati da paesi stranieri, strane richieste DNS, modifiche ai file di sistema e altro ancora. Quando viene rilevato un IOC, i team di sicurezza valutano le possibili minacce o ne convalidano l'autenticità. Gli IOC forniscono anche prove di ciò a cui un utente malintenzionato ha avuto accesso se si è infiltrato nella rete.

Clop ransomware IOC

- 9d59ee5fc7898493b855b0673d11c886882c5c1d

- f4492b2df9176514a41067140749a54a1cfc3c49

- 2950a3fcdd4e52e2b9469a33eee1012ef58e72b6

- 37a62c93ba0971ed7f77f5842d8c9b8a4475866c

- a71c9c0ca01a163ea6c0b1544d0833b57a0adcb4

- 21bdec0a974ae0f811e056ce8c7e237fd7c220c1

- 0a7ab8cc60b04e66be11eb41672991482b9c0656

- ec2a3e9e9e472488b7540227448c1794ee7a5be6

- e473e5b82ce65cb58fde4956ae529453eb0ec24f

- 3c8e60ce5ff0cb21be39d1176d1056f9ef9438fa

- d613f01ed5cb636feeb5d6b6843cb1686b7b7980

- c41749901740d032b8cff0e397f6c3e26d05df76

- e38bca5d39d1cfbfbcac23949700fe24a6aa5d89

- 09b4c74c0cf18533c8c5022e059b4ce289066830

- 37269b8d4115f0bdef96483b1de4593b95119b93

- 4d885d757d00e8abf8c4993bc49886d12c250c44

- bc59ff12f71e9c8234c5e335d48f308207f6accfad3e953f447e7de1504e57af

- 31829479fa5b094ca3cfd0222e61295fff4821b778e5a7bd228b0c31f8a3cc44

- 35b0b54d13f50571239732421818c682fbe83075a4a961b20a7570610348aecc

- e48900dc697582db4655569bb844602ced3ad2b10b507223912048f1f3039ac6

- 00e815ade8f3ad89a7726da8edd168df13f96ccb6c3daaf995aa9428bfb9ecf1

- 408af0af7419f67d396f754f01d4757ea89355ad19f71942f8d44c0d5515eec8

- 0d19f60423cb2128555e831dc340152f9588c99f3e47d64f0bb4206a6213d579

- 7ada1228c791de703e2a51b1498bc955f14433f65d33342753fdb81bb35e5886

- 8e1bbe4cedeb7c334fe780ab3fb589fe30ed976153618ac3402a5edff1b17d64

- d0cde86d47219e9c56b717f55dcdb01b0566344c13aa671613598cab427345b9

- cff818453138dcd8238f87b33a84e1bc1d560dea80c8d2412e1eb3f7242b27da

- 929b7bf174638ff8cb158f4e00bc41ed69f1d2afd41ea3c9ee3b0c7dacdfa238

- 102010727c6fbcd9da02d04ede1a8521ba2355d32da849226e96ef052c080b56

- 7e91ff12d3f26982473c38a3ae99bfaf0b2966e85046ebed09709b6af797ef66

- e19d8919f4cb6c1ef8c7f3929d41e8a1a780132cb10f8b80698c8498028d16eb

- 3ee9b22827cb259f3d69ab974c632cefde71c61b4a9505cec06823076a2f898e

- b207ce32398e8816ed44ea079904dc36

- 73efd5dc218db4d8c36546d9c9efe91c

- 36fe53674c67310af572daedf6e8deed

- 96caf3bcd58d41d23d1a4e27f2165ae3

- 7c90d8aed3efb9f8c661b1ab0a6f5986

3. Rimuovere il ransomware ed eliminare gli exploit kit

Prima di recuperare i tuoi dati, devi garantire che il tuo dispositivo sia privo di ransomware e che gli aggressori non possano sferrare un nuovo attacco tramite exploit kit o altre vulnerabilità. Un servizio di rimozione ransomware può eliminare il ransomware, creare un documento forense per le indagini, eliminare le vulnerabilità e recuperare i tuoi dati.

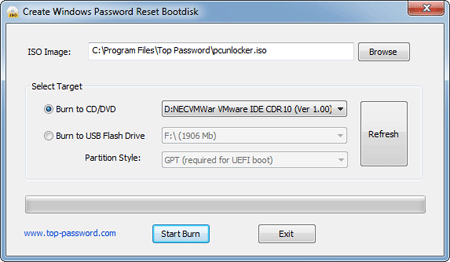

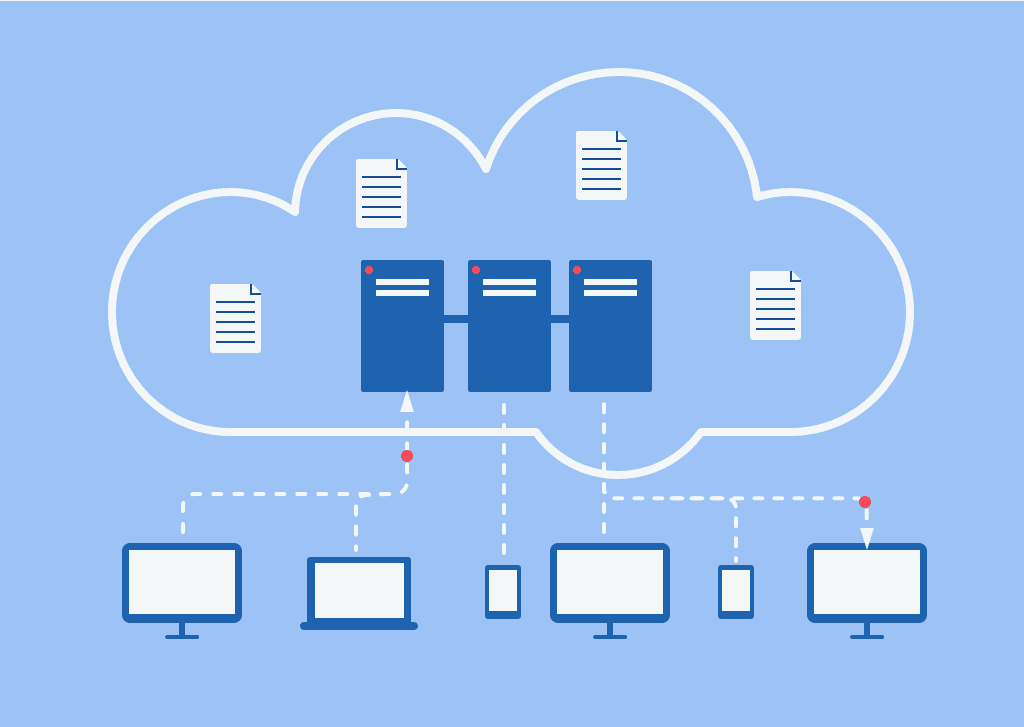

4. Utilizzare un backup per ripristinare i dati

I backup sono il modo più efficiente per ripristinare i dati. Assicurati di conservare backup giornalieri o settimanali, a seconda dell'utilizzo dei dati.

5. Contatta un servizio di recupero ransomware

Se non disponi di un backup o hai bisogno di aiuto per rimuovere il ransomware ed eliminare le vulnerabilità, dovresti contattare un servizio di recupero dati. Il pagamento del riscatto non garantisce che i tuoi dati ti verranno restituiti. L'unico modo garantito per ripristinare ogni file è se ne hai un backup. Se non disponi di un backup recente, i servizi di recupero dati ransomware possono aiutarti a decrittografare e ripristinare i file. Gli esperti di SalvageData possono ripristinare in sicurezza i tuoi file e garantire che Clop ransomware non attacchi nuovamente la tua rete. Contatta i nostri esperti 24 ore su 24, 7 giorni su 7 per il servizio di recupero di emergenza o trova un centro di recupero vicino a te.

Previeni l'attacco ransomware Clop

Prevenire gli attacchi ransomware è più semplice ed economico che ripristinarli. Clop ransomware può costare il futuro della tua azienda e persino chiudere i battentiLa banda Clop prende di mira gli ospedali statunitensi per rubare 1 milione di dati di pazientie sfruttare le vulnerabilità note come zero-day. Si tratta di violazioni del software che gli sviluppatori correggono tramite nuovi aggiornamenti. Secondo HHS, nel 2022 più di 289 ospedali sono stati vittime di Clop. Ciò significa che devi mantenere il software aggiornato per proteggere i tuoi dati dal ransomware Clop. Tuttavia, i criminali informatici a volte possono essere più veloci e raggiungere le vittime prima che venga rilasciato un aggiornamento.

1. Utilizza password complesse

Assicurati che la password di ciascun account sia creata in modo casuale con un mix di numeri, lettere e caratteri speciali per impedire l'accesso non autorizzato.

2. Mantieni aggiornato il software

Come accennato in precedenza, gli aggiornamenti software possono eliminare le vulnerabilità che gli hacker informatici possono sfruttare per entrare nella rete aziendale. Mantenere il software aggiornato aumenterà la sicurezza del sistema.

3. Pianifica backup regolari

I backup sono il modo più efficiente per ripristinare i tuoi dati, non importa se li hai persi a causa di un disastro naturale o di un attacco informatico. Sono anche il metodo più veloce per tornare al lavoro dopo un disastro come un attacco Clop.

4. Utilizza una soluzione di sicurezza informatica

Assumere un servizio di sicurezza informatica o avere un team IT per mantenere i tuoi dati al sicuro impedirà agli aggressori informatici di accedere ai tuoi dati. Questi professionisti possono scansionare il tuo sistema alla ricerca di vulnerabilità e creare misure per migliorare i protocolli e la consapevolezza della sicurezza informatica aziendale.

5. Tieni a portata di mano un piano di risanamento

Un piano di ripristino dei dati (DRP) è un documento che definisce le strategie su come gestire disastri come attacchi ransomware. Consentono ripristini più rapidi e continuità aziendale. Scopri come creare un piano di ripristino dei dati con la nostra guida approfondita.