Microsoft Entra Password Protection è eccellente quando desideri proteggere l'organizzazione dalle password degli utenti deboli. Questo perché Microsoft analizza costantemente i dati di telemetria di sicurezza di Microsoft Entra alla ricerca di password deboli o compromesse di uso comune e mantiene un elenco di password vietate a livello globale. In questo articolo imparerai come configurare e abilitare la protezione con password Microsoft Entra per Active Directory in locale per impedire l'utilizzo di password deboli nell'organizzazione.

Introduzione

In Active Directory puoi abilitare oggetti Criteri di gruppo che possono aiutarti a implementare password complesse nell'organizzazione, come:

- Lunghezza minima della password

- Età minima della password

- Età massima della password

- La password deve soddisfare i requisiti di complessità

- Applica la cronologia delle password

Ciò non significa proteggere l'organizzazione dagli attacchi perché amministratori e utenti possono creare password deboli, note come password conosciute, che non desideri!

Esistono migliaia di password conosciute che gli utenti utilizzano quotidianamente. Alcune password conosciute sono:

- Benvenuto01!

- P@ssw0rd1234

- Rosso Ferrari!@

È allora che Microsoft Entra Password Protection è una funzionalità eccellente da distribuire in Microsoft Entra ID e AD locale. Quindi impariamo un po' di più a riguardo.

Molte linee guida sulla sicurezza consigliano di non utilizzare la stessa password in più posti, di renderla complessa ed evitare password semplici come Password123. Puoi fornire ai tuoi utenti indicazioni su come scegliere le password, ma spesso vengono ancora utilizzate password deboli o non sicure.

Microsoft Entra Password Protection rileva e blocca le password deboli note e le relative varianti. Può anche bloccare ulteriori termini deboli specifici della tua organizzazione.

Licenza di protezione password Microsoft Entra

Consulta la tabella seguente per le licenze di Microsoft Entra Password Protection.

| Utenti | Protezione tramite password Microsoft Entra con elenco globale di password vietate | Protezione tramite password Microsoft Entra con elenco personalizzato di password vietate |

|---|---|---|

| Utenti solo cloud | ID Microsoft Entra gratuito | ID Microsoft Entra P1 o P2 |

| Utenti sincronizzati da Servizi di dominio Active Directory locale | ID Microsoft Entra P1 o P2 | ID Microsoft Entra P1 o P2 |

È necessario l'ID Microsoft Entra P1 o P2 affinché gli utenti sincronizzati da Active Directory Domain Services (AD DS) locale funzionino.

Diagramma di protezione tramite password di Microsoft Entra

Il diagramma seguente mostra il modo in cui i componenti di base di Microsoft Entra Password Protection interagiscono in un ambiente Active Directory locale.

- Un utente richiede la modifica della password per un controller di dominio.

- ILDll del filtro password DC Agentriceve le richieste di convalida della password dal sistema operativo e le inoltra alServizio DC Agent di protezione tramite password di Microsoft Entra, installato sulla DC. Questo agente verifica quindi se la password è conforme alla politica della password memorizzata localmente.

- L'agente sul DC ogni ora individua tramiteSCP(Punto di connessione del servizio) nella foresta ilServizio proxy di protezione tramite password Microsoft Entraper scaricare una nuova copia dei criteri password da Microsoft Entra ID.

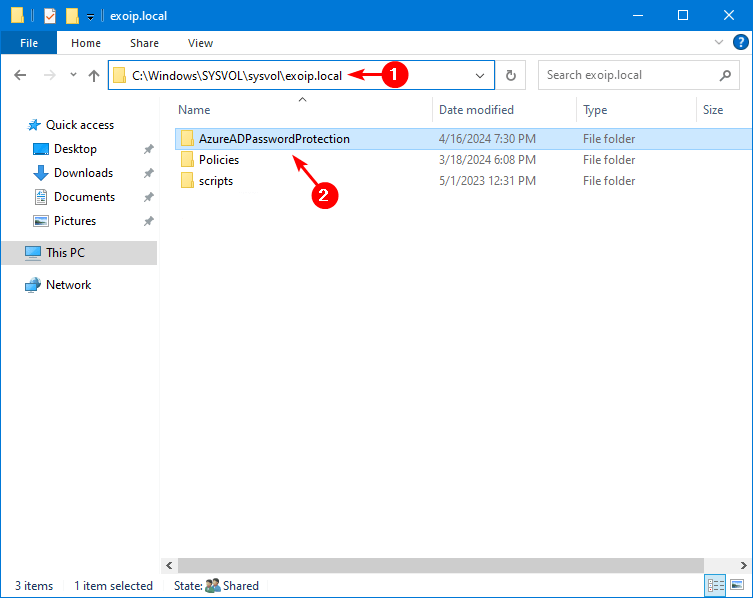

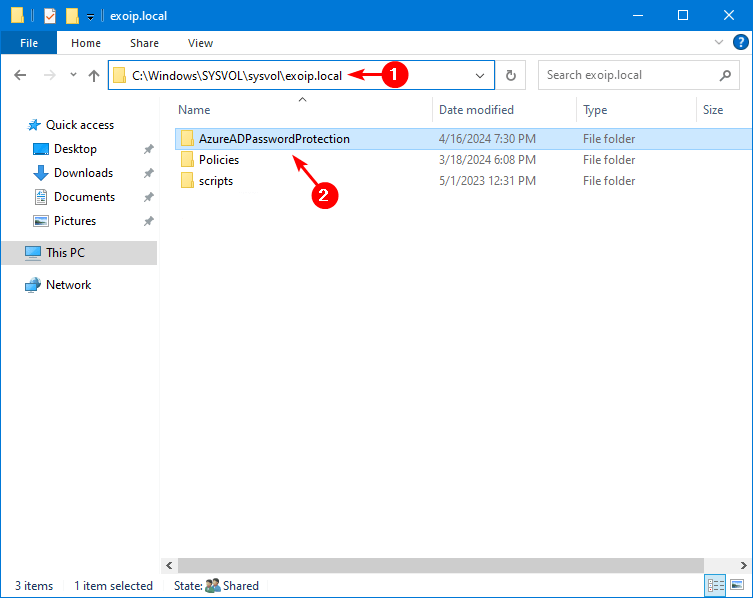

- L'agente sul controller di dominio riceve la nuova versione della politica password da Microsoft Entra tramite il servizio proxy e la archivia nel fileSysvol, consentendo la replica di questo nuovo criterio su tutti gli altri controller di dominio nello stesso dominio.

I criteri di protezione password di Microsoft Entra sono archiviati in Sysvol.

Come configurare la protezione tramite password di Microsoft Entra

Eseguiremo i passaggi seguenti e ci assicureremo che tutto sia a posto prima di abilitare la protezione tramite password di Microsoft Entra per Active Directory locale.

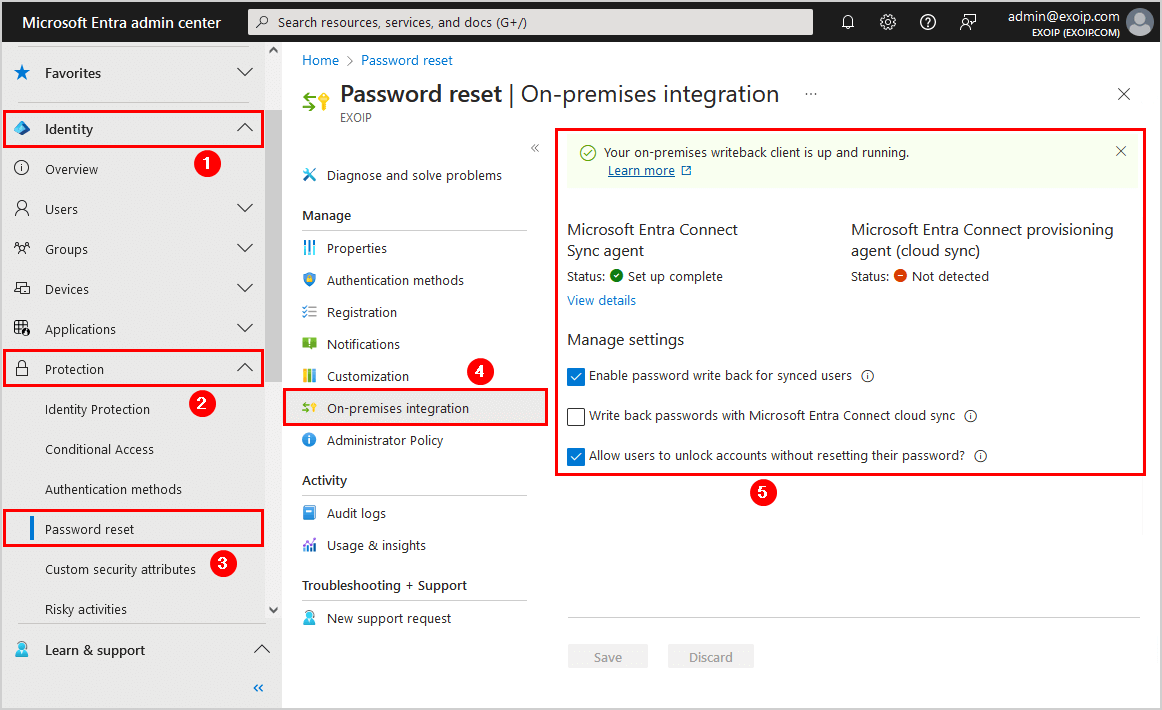

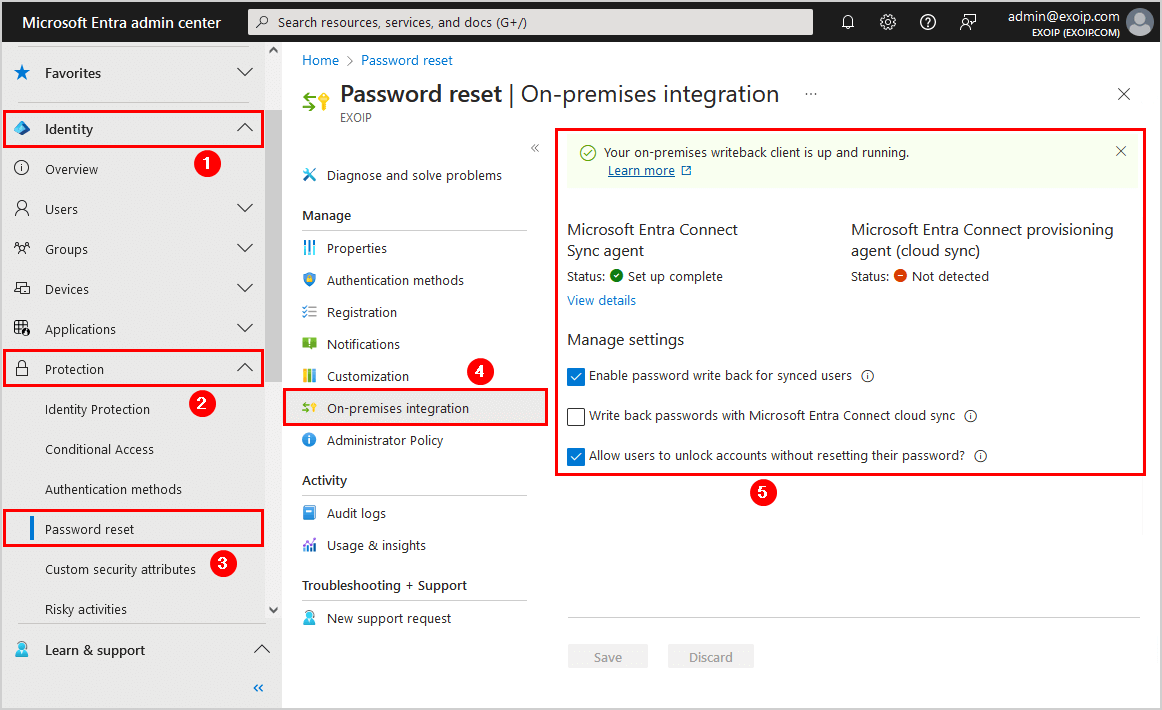

Abilita il writeback della password di Microsoft Entra

Maggiori informazioni nell'articolo: Abilita la reimpostazione della password self-service.

Assicurarsi che venga visualizzato il messaggio Il client di writeback locale è attivo e in esecuzione e che la funzionalità Abilita writeback della password per gli utenti sincronizzati sia abilitata.

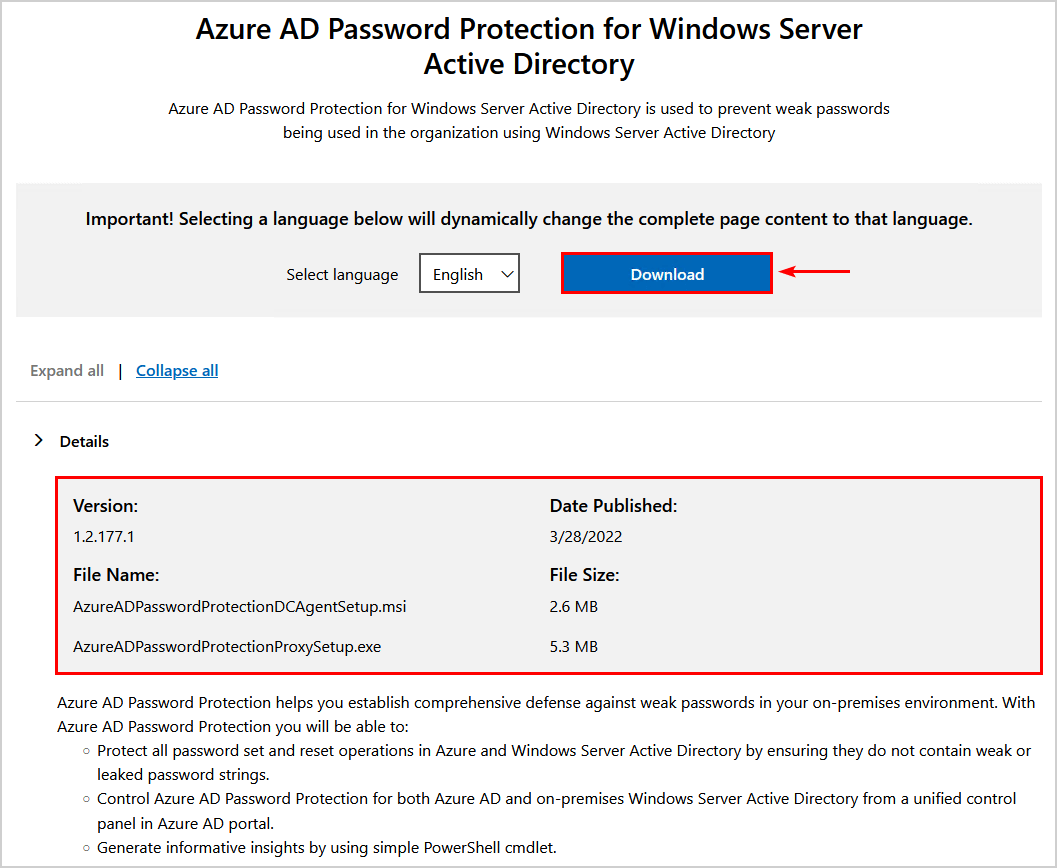

Scarica il software richiesto per la protezione tramite password di Microsoft Entra

Sono necessari due programmi di installazione per una distribuzione locale di Microsoft Entra Password Protection:

- Proxy di protezione password Microsoft Entra (AzureADPasswordProtectionProxySetup.msi)

- Agente DC di protezione password Microsoft Entra (AzureADPasswordProtectionDCAgentSetup.msi)

Scarica entrambi i programmi di installazione daCentro download Microsoft.

Ora che abbiamo entrambi i programmi di installazione richiesti, possiamo andare al passaggio successivo.

Prerequisiti del servizio proxy Microsoft Entra Password Protection

I seguenti requisiti si applicano al servizio proxy Microsoft Entra Password Protection:

- Windows Server 2012 R2 o successivo.

- .NET 4.7.2 installatoo superiore.

- Non installare su un RODC (controller di dominio di sola lettura).

- Consenti traffico HTTP TLS 1.2 in uscita.

- Per registrare per la prima volta il servizio proxy Microsoft Entra Password Protection in un determinato tenant è necessario un account amministratore globale.

- Accesso di rete agli endpoint: https://login.microsoftonline.com, https://enterpriseregistration.windows.net e https://autoupdate.msappproxy.net.

Il servizio proxy Microsoft Entra Password Protectionsi aggiorna automaticamente. L'aggiornamento automatico utilizza il servizio Microsoft Entra Connect Agent Updater, che viene installato parallelamente al servizio proxy.

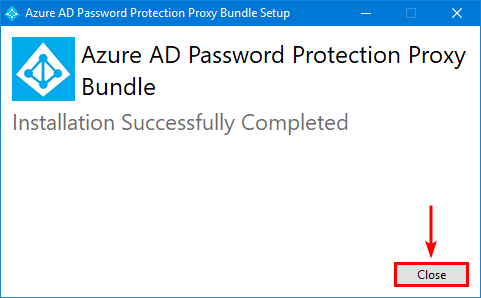

Installa e configura il servizio proxy Microsoft Entra Password Protection

Installa il servizio proxy Microsoft Entra Password Protection su un server membro nell'ambiente di Servizi di dominio Active Directory locale. Inoltre, puoi utilizzare un server membro dedicato per il servizio proxy. Una volta installato, il servizio proxy Microsoft Entra Password Protection comunica con l'ID Microsoft Entra per conservare una copia degli elenchi di password escluse a livello globale e dei clienti per il tenant di Microsoft Entra.

Nota:Non installare il servizio proxy su un controller di dominio (DC) o un controller di dominio di sola lettura (RODC).

Consigliamo almeno due server proxy Microsoft Entra Password Protection per foresta per garantire la ridondanza. Nel nostro esempio, lo installeremo sul server membro AP-01 (server delle applicazioni).

Inserisci AzureADPasswordProtectionProxySetup.msi nel fileC:installacartella. Allora corriPrompt dei comandicome amministratore e avviare il programma di installazione AzureADPasswordProtectionProxySetup.msi.

C:InstallAzureADPasswordProtectionProxySetup.msiPassare alla configurazione del pacchetto proxy di protezione password Microsoft Entra. Al termine, fare clic suVicino.

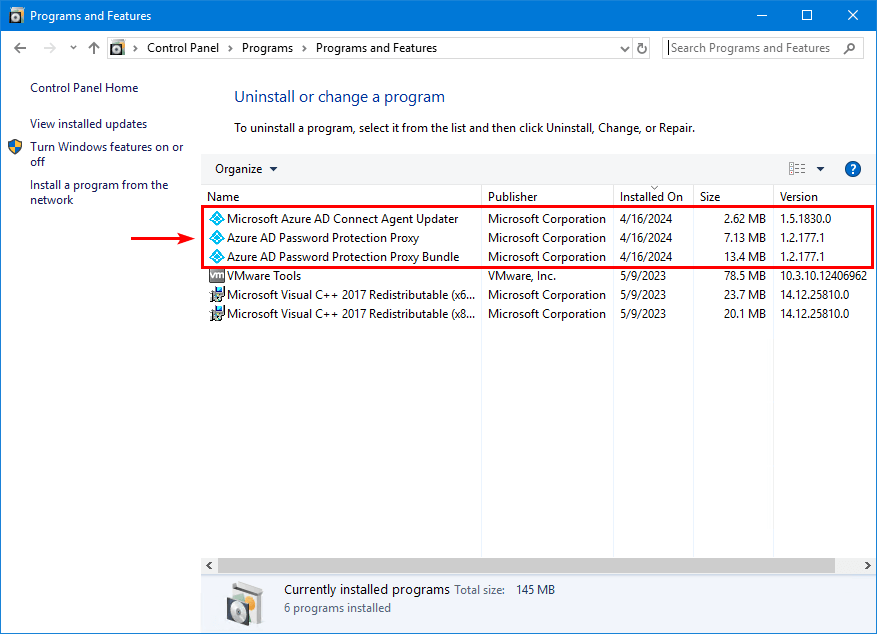

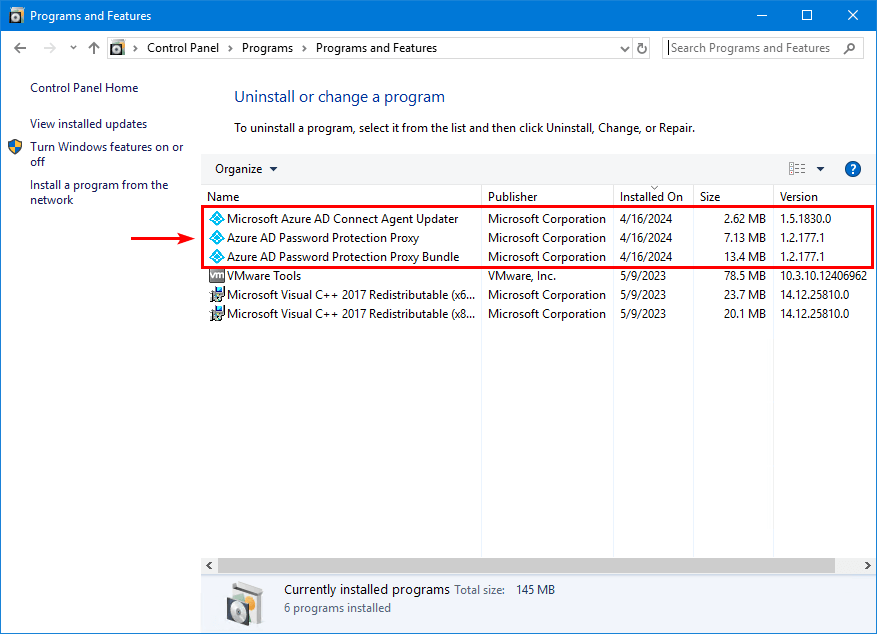

Verificare che il proxy di protezione password Microsoft Entra sia visualizzato inProgrammi e funzionalità.

Esegui Windows PowerShell (64 bit) come amministratore. Importare il modulo AzureADPasswordProtection.

Import-Module AzureADPasswordProtectionVerifica che il servizio proxy Microsoft Entra Password Protection sia in esecuzione.

Get-Service AzureADPasswordProtectionProxy | flIl risultato mostra ilStatodi Correre.

Name : AzureADPasswordProtectionProxy

DisplayName : Azure AD Password Protection Proxy

Status : Running

DependentServices : {}

ServicesDependedOn : {SAMSS, KEYISO, RPCSS}

CanPauseAndContinue : False

CanShutdown : False

CanStop : True

ServiceType : Win32OwnProcessIl servizio proxy è in esecuzione sul computer ma non dispone delle credenziali per comunicare con l'ID Microsoft Entra. Registra il server proxy Microsoft Entra Password Protection con l'ID Microsoft Entra utilizzando le credenziali di amministratore globale. Fallo su ogni server proxy Microsoft Entra Password Protection.

Nota:Potrebbe verificarsi un notevole ritardo dopo aver eseguito il cmdlet riportato di seguito per la prima volta. A meno che non venga segnalato un errore, non preoccuparti di questo ritardo.

Register-AzureADPasswordProtectionProxy -AccountUpn '[email protected]'Registrare la foresta di Active Directory locale con le credenziali necessarie per comunicare con l'ID Microsoft Entra utilizzando il cmdlet Register-AzureADPasswordProtectionForest di PowerShell.

Nota:Se nell'ambiente sono installati più server proxy Microsoft Entra Password Protection, non importa quale server proxy usi per registrare la foresta. Questo passaggio viene eseguito una volta per ogni foresta.

Il cmdlet richiede le credenziali di amministratore globale o di amministratore della sicurezza per il tenant di Microsoft Entra. Richiede inoltre i privilegi di amministratore aziendale di Active Directory locale. È inoltre necessario eseguire questo cmdlet utilizzando un account con privilegi di amministratore locale. L'account ID Microsoft Entra utilizzato per registrare la foresta potrebbe essere diverso dall'account Active Directory locale.

Nota:Potrebbe verificarsi un notevole ritardo dopo aver eseguito il cmdlet riportato di seguito per la prima volta. A meno che non venga segnalato un errore, non preoccuparti di questo ritardo.

Register-AzureADPasswordProtectionForest -AccountUpn '[email protected]'Verificare che il servizio proxy sia integro.

Test-AzureADPasswordProtectionProxyHealth -TestAllIl risultato mostra tutto comeSuperato.

DiagnosticName Result AdditionalInfo

-------------- ------ --------------

VerifyTLSConfiguration Passed

VerifyProxyRegistration Passed

VerifyAzureConnectivity PassedModalità di controllo della protezione tramite password di Microsoft Entra

Verificare che Microsoft Entra Password Protection sia impostato sulla modalità di controllo prima di procedere al passaggio successivo e installare il servizio agente Microsoft Entra Password Protection DC. Per impostazione predefinita, è impostato sulla modalità di controllo.

Nota:Se la protezione tramite password di Microsoft Entra è impostata sulla modalità di controllo, il tentativo verrà solo registrato (registro eventi).

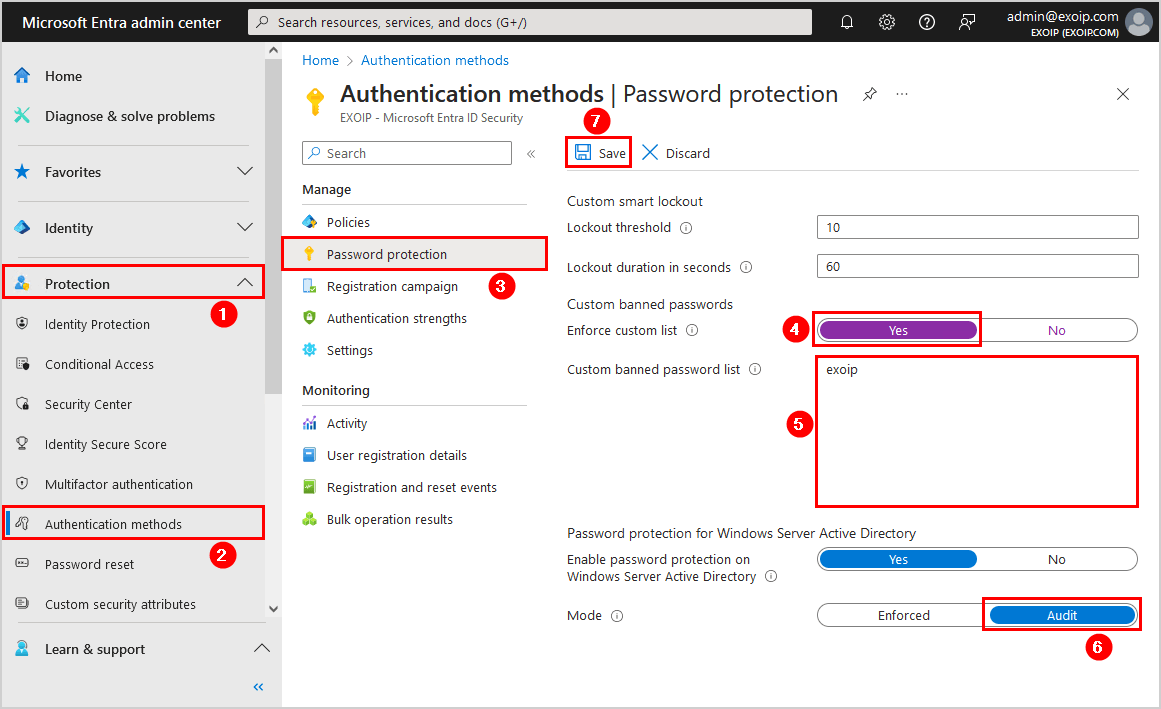

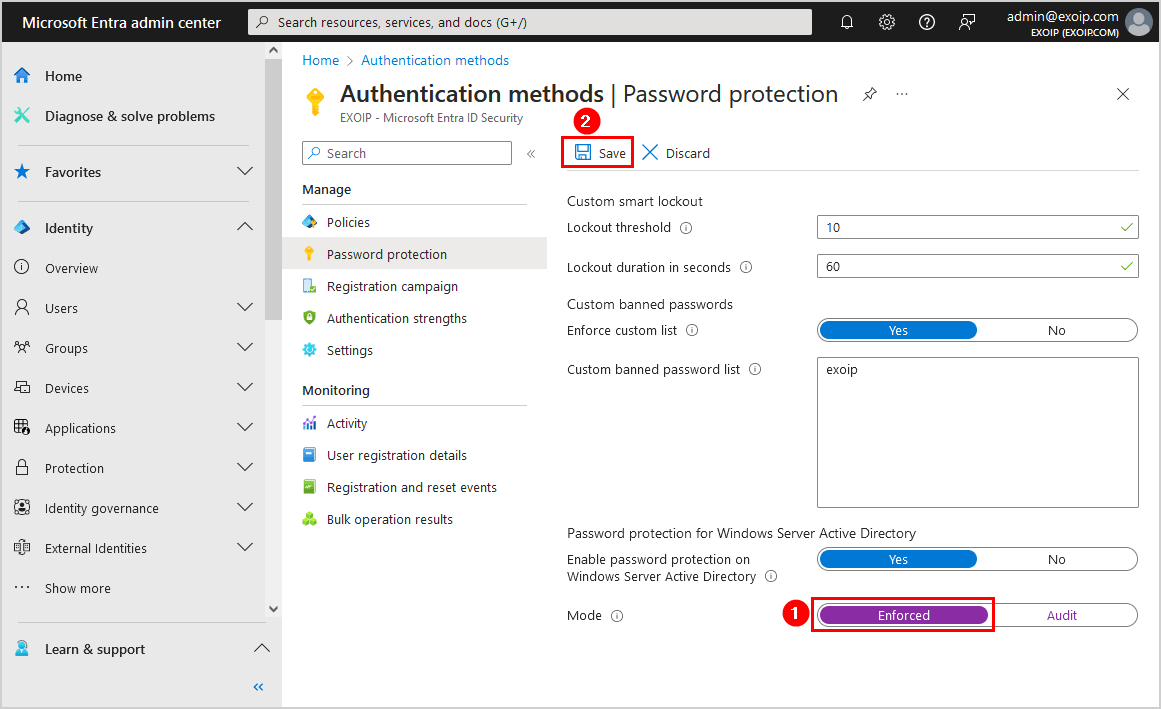

Accedi aInterfaccia di amministrazione di Microsoft Entra. Vai aProtezione > Metodi di autenticazione > Protezione tramite password. Un altro modo è cercare in alto Protezione con password.

Ti consigliamo di abilitare la funzione Applica elenco personalizzato e di aggiungere il nome dell'azienda. Assicurarsi che la modalitàControlloè attivo. ClicSalva.

Prerequisiti dell'agente Microsoft Entra Password Protection DC

I seguenti requisiti si applicano all'agente Microsoft Entra Password Protection DC:

- Windows Server 2012 R2 o successivo.

- .NET 4.7.2 installatoo superiore.

- Non installare su un RODC (controller di dominio di sola lettura).

- Replica del file system distribuito (DFSR) per la replica sysvol. Se il tuo dominio non utilizza già DFSR, devi eseguire la migrazione da RFS (File Replication System, il predecessore di DFSR) a DFSR prima di installare Microsoft Entra Password Protection.

L'agente DC di protezione password Microsoft Entranon si aggiorna automaticamente. L'aggiornamento manuale viene invece eseguito eseguendo la versione più recente del programma di installazione del software AzureADPasswordProtectionDCAgentSetup.msi. L'ultima versione del software è disponibile suCentro download Microsoft.

Installa il servizio agente Microsoft Entra Password Protection DC

Installa il servizio agente Microsoft Entra Password Protection DC suController di dominio locali. Nel nostro esempio abbiamo un solo controller di dominio nell'organizzazione.

Inserisci AzureADPasswordProtectionDCAgentSetup.msi nel fileC:installacartella sul controller di dominio. Allora corriPrompt dei comandicome amministratore e avviare il programma di installazione AzureADPasswordProtectionDCAgentSetup.msi.

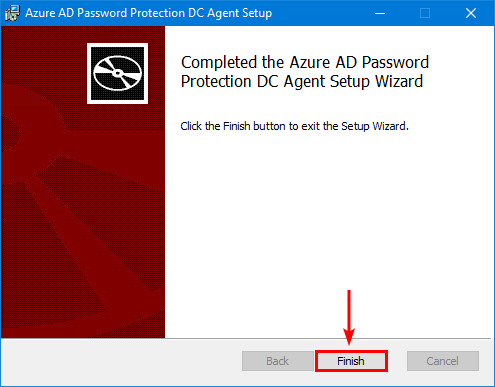

C:installAzureADPasswordProtectionDCAgentSetup.msiSeguire la procedura guidata di installazione e fare clic suFine.

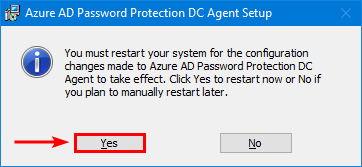

Fare clic suSÌper riavviare il controller di dominio. Se nell'ambiente è presente un solo controller di dominio, pianifica un riavvio.

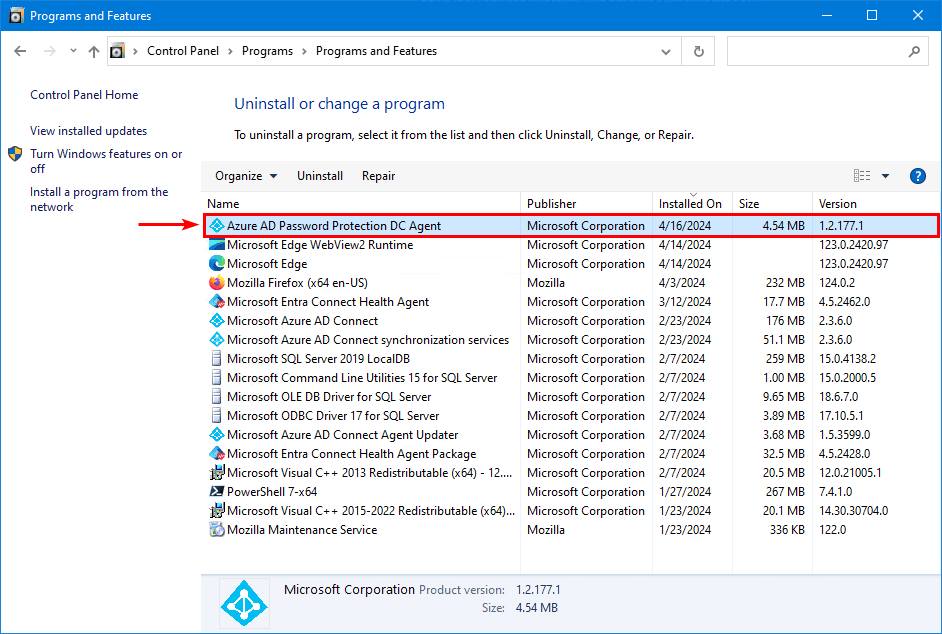

Verificare che l'agente DC di protezione password Microsoft Entra sia visualizzato inProgrammi e funzionalità.

Esegui Windows PowerShell (64 bit) come amministratore. Controlla su quali controller di dominio è installato Microsoft Entra Password Protection DC Agent.

Get-AzureADPasswordProtectionDCAgentTutte le informazioni vengono visualizzate nell'output.

ServerFQDN : DC01-2022.exoip.local

SoftwareVersion : 1.2.177.1

Domain : exoip.local

Forest : exoip.local

PasswordPolicyDateUTC : 4/16/2024 5:32:02 PM

HeartbeatUTC : 4/16/2024 5:30:59 PM

AzureTenant : exoip.comVerificare che l'agente DC sia integro.

Test-AzureADPasswordProtectionDCAgentHealth -TestAllIl risultato mostra tutto comeSuperato.

DiagnosticName Result AdditionalInfo

-------------- ------ --------------

VerifyPasswordFilterDll Passed

VerifyForestRegistration Passed

VerifyEncryptionDecryption Passed

VerifyDomainIsUsingDFSR Passed

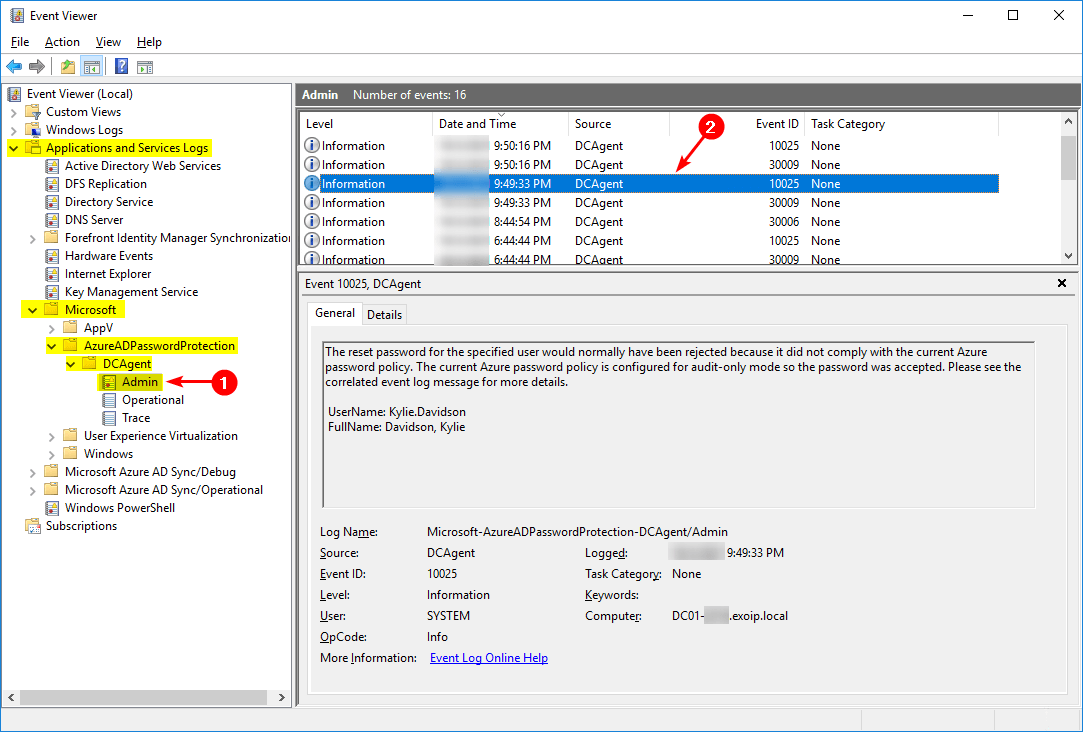

VerifyAzureConnectivity PassedVerificare la modalità di controllo della protezione tramite password di Microsoft Entra

Dopo aver abilitato la modalità di controllo della protezione tramite password di Microsoft Entra per Active Directory locale, verrà registrato un evento quando una password viene reimpostata o modificata. Ad esempio, mostrerà se le nuove password impostate dagli amministratori, dall'helpdesk o dagli utenti vengono rifiutate o accettate.

Per vederlo in azione e verificarne il funzionamento. Reimpostamo una password in Active Directory per un utente di prova. Innanzitutto, crea una password complessa. Successivamente, reimposta nuovamente la password, ma questa volta con una password debole.

Lettura consigliata:Installa e configura Microsoft Entra Cloud Sync

Registri eventi dell'agente DC di protezione password Microsoft Entra

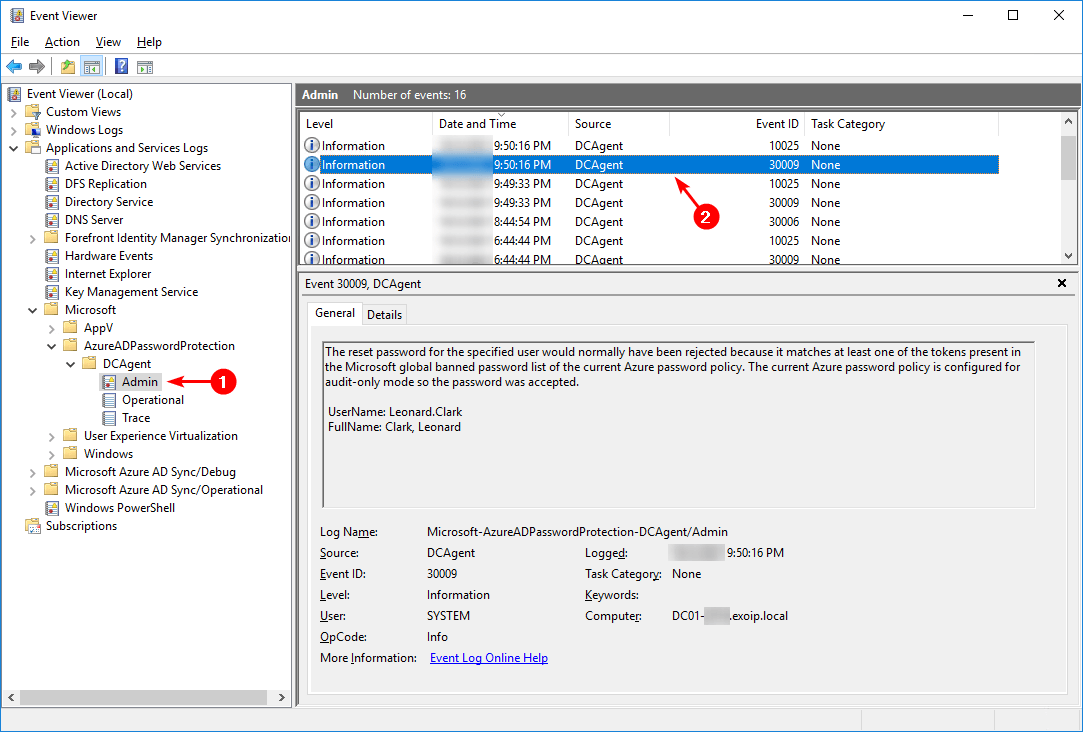

InizioVisualizzatore eventisul controller di dominio. Vai aRegistri applicazioni e servizi > Microsoft > AzureADPasswordProtection > DCAgent > Admin.

I criteri relativi alla password dell'ID Microsoft Entra rifiutano la password

Quando Microsoft Entra ID rifiuta la password, mostrerà il fileID evento 10025EID evento 30009.

Evento 10025, DCAgent

La password di reimpostazione per l'utente specificato verrebbe normalmente rifiutata perché non conforme ai criteri password di Azure correnti. I criteri password correnti di Azure sono configurati per la modalità di solo controllo, quindi la password è stata accettata. Per ulteriori dettagli, consultare il messaggio del registro eventi correlato.

Evento 30009, DCAgent

La password di reimpostazione per l'utente specificato verrebbe normalmente rifiutata perché corrisponde ad almeno uno dei token presenti nell'elenco globale delle password escluse da Microsoft dell'attuale criterio password di Azure. I criteri password correnti di Azure sono configurati per la modalità di solo controllo, quindi la password è stata accettata.

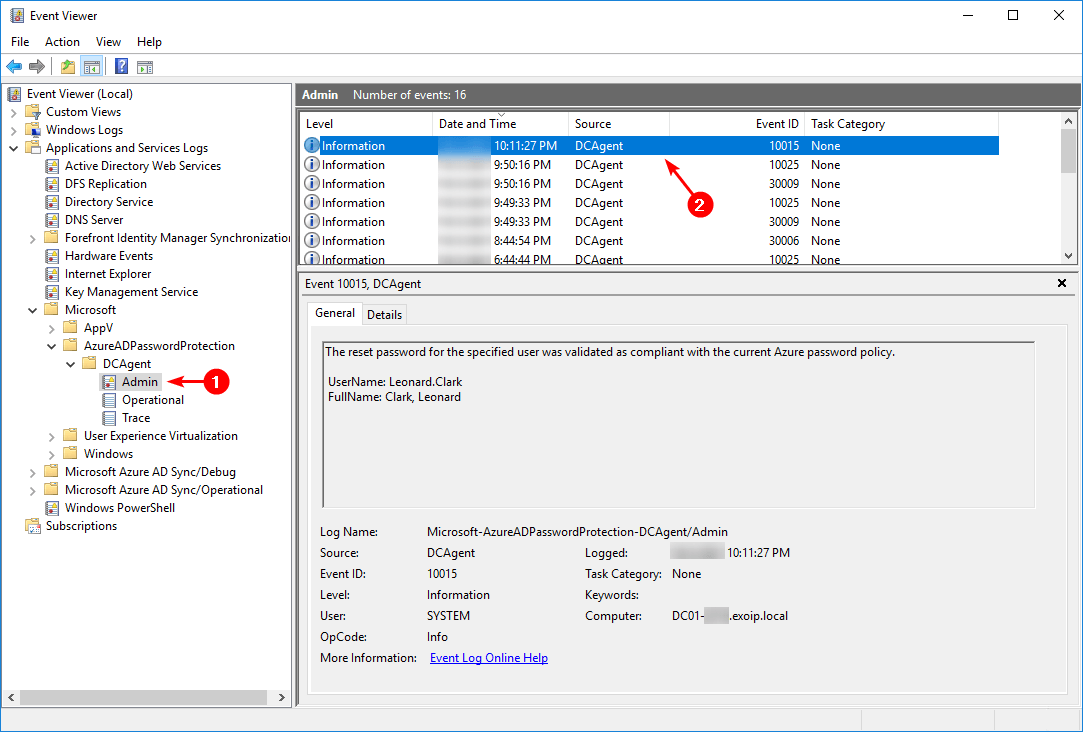

I criteri password di Microsoft Entra accettano la password

Quando Microsoft Entra ID convalida la password come conforme, mostrerà il fileID evento 10015.

Evento 10015, DCAgent

La password di reimpostazione per l'utente specificato è stata convalidata come conforme ai criteri password di Azure correnti.

Report di riepilogo sulla protezione tramite password di Microsoft Entra

Ottieni un rapporto di riepilogo che mostra quanti nuovi set di password sono stati convalidati e quanti non sono riusciti.

Get-AzureADPasswordProtectionSummaryReportViene visualizzato l'output.

DomainController : DC01-2022.exoip.local

PasswordChangesValidated : 0

PasswordSetsValidated : 4

PasswordChangesRejected : 0

PasswordSetsRejected : 0

PasswordChangeAuditOnlyFailures : 0

PasswordSetAuditOnlyFailures : 3

PasswordChangeErrors : 0

PasswordSetErrors : 0Il passaggio successivo, ovvero l'ultimo, consiste nel passare dalla modalità di controllo alla modalità forzata.

Applica la protezione tramite password di Microsoft Entra

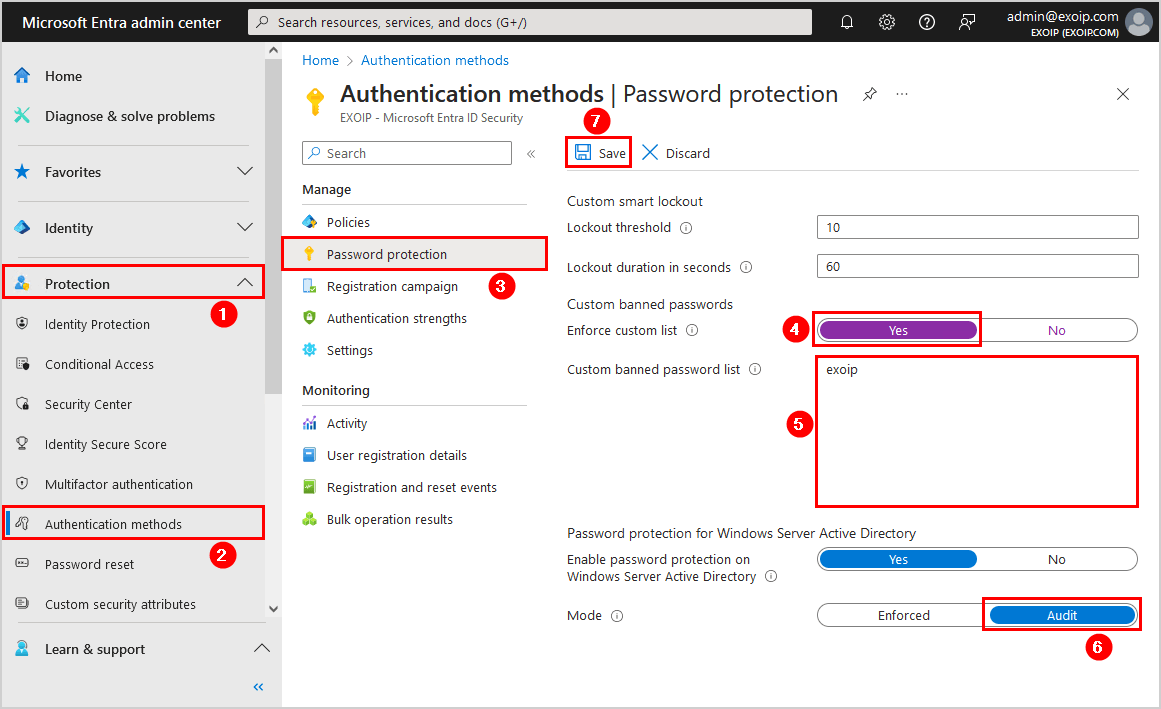

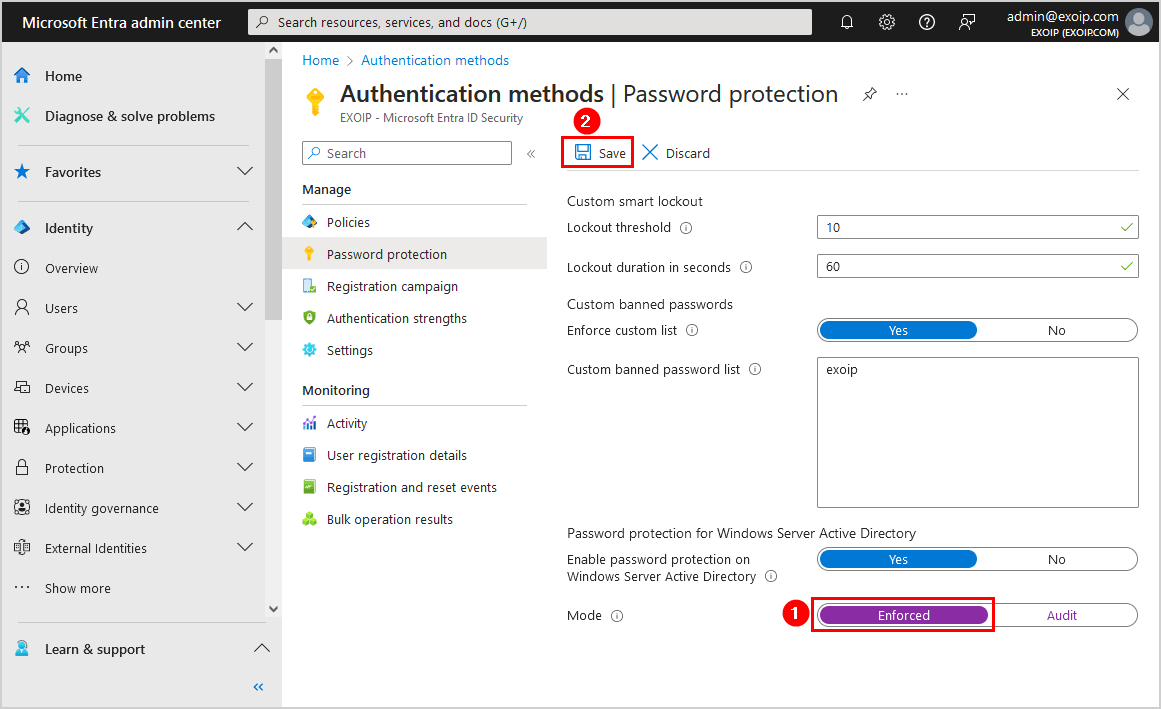

Accedi aInterfaccia di amministrazione di Microsoft Entra. Vai aProtezione > Metodi di autenticazione > Protezione tramite password. Un altro modo è cercare in alto Protezione con password.

Nota:Se impostato su Applica, agli utenti verrà impedito di impostare password vietate e il tentativo verrà registrato.

Abilita la modalitàApplicare. ClicSalva.

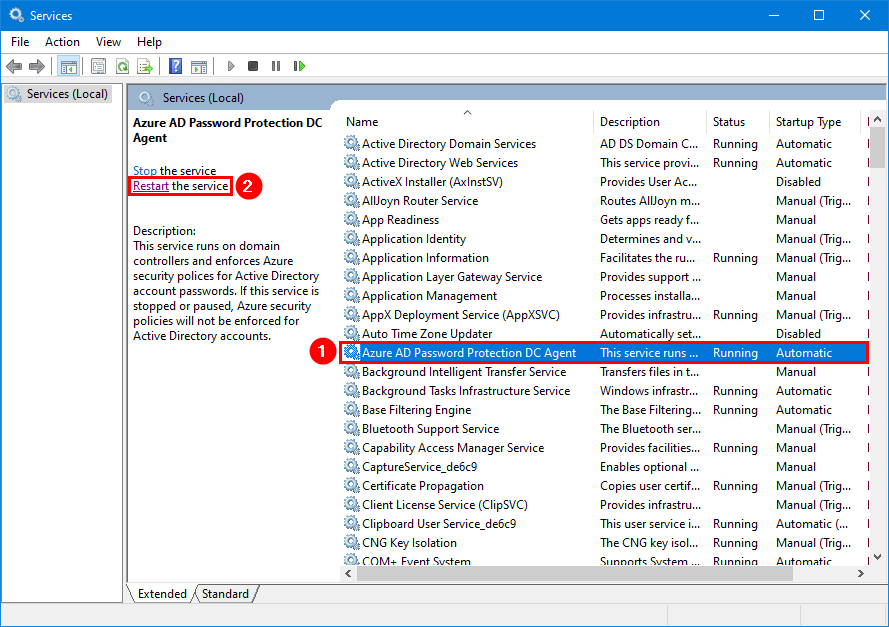

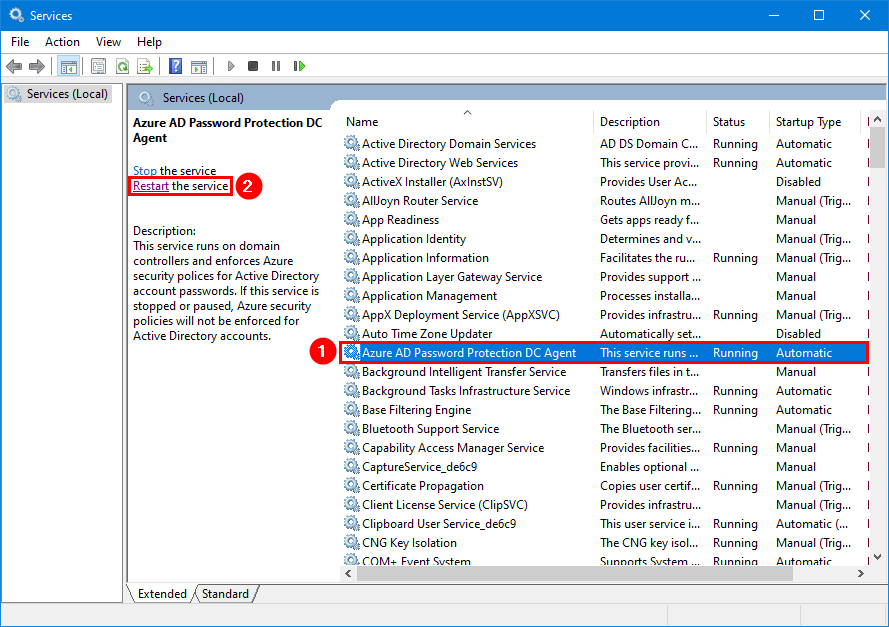

Riavviare l'agente DC di protezione password Microsoft Entra su tutti i controller di dominio.

Importante:Per applicare immediatamente le modifiche, riavviare gli agenti DC su tutti i controller di dominio.

Verificare la modalità di applicazione della protezione tramite password di Microsoft Entra

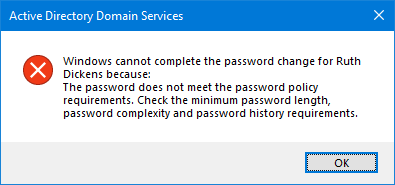

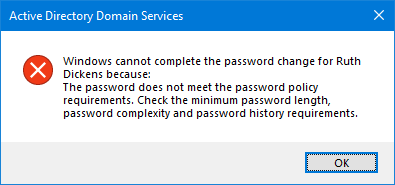

Vai aUtenti e computer di Active Directorye modificare la password di un utente con una password debole o compromessa. Dopo aver fatto clic suOK, viene visualizzato il seguente messaggio di errore:

Servizi di dominio Active Directory

Windows non può completare la modifica della password per Ruth Dickens perché:

La password non soddisfa i requisiti della policy password. Controlla la lunghezza minima della password, la complessità della password e i requisiti della cronologia della password.

Hai configurato correttamente la protezione tramite password di Microsoft Entra per Active Directory locale.

Conclusione

Hai imparato come configurare la protezione tramite password di Microsoft Entra per Active Directory locale. Innanzitutto, segui i passaggi per configurare la protezione tramite password di Microsoft Entra in modalità di controllo. Quindi, dopo che tutto è a posto e sei soddisfatto, passa dalla modalità di controllo a quella applicata.

Microsoft Entra Password Protection per locale utilizza gli stessi elenchi di password escluse globali e personalizzate archiviate in Microsoft Entra ID ed esegue gli stessi controlli per le modifiche delle password locali come fa Microsoft Entra ID per le modifiche basate su cloud.

Se non disponi di un tenant Microsoft Entra (cloud) e disponi solo di un ambiente locale, segui i passaggi nell'articolo Come proteggere le password di Active Directory dalle violazioni. Questa configurazione utilizzerà l'elenco delle password Have I Been Pwned per proteggere le password locali da password deboli, violate e note.

Ti è piaciuto questo articolo? Potrebbe interessarti anche Aggiorna Microsoft Entra Connect. Non dimenticare di seguirci e condividere questo articolo.