Addio Microsoft LAPS e un grande benvenuto a Windows LAPS. Windows LAPS è finalmente disponibile sia per ambienti cloud che on-premise. Ogni amministratore dovrebbe configurare Windows LAPS in Active Directory per una gestione più semplice delle password locali del dispositivo aggiunto al dominio. In questo articolo imparerai come installare Windows LAPS passo dopo passo.

Soluzione password amministratore locale di Windows (Windows LAPS) è una funzionalità di Windows che gestisce ed esegue automaticamente il backup della password di un account amministratore locale sui dispositivi aggiunti a Microsoft Entra o a Windows Server Active Directory. È inoltre possibile utilizzare Windows LAPS per gestire ed eseguire automaticamente il backup della password dell'account Directory Services Restore Mode (DSRM) sui controller di dominio Active Directory di Windows Server. Un amministratore autorizzato può recuperare la password DSRM e utilizzarla.

Potresti già avere familiarità con il prodotto di sicurezza Microsoft esistente noto come Local Administrator Password Solution (LAPS). LAPS è stato disponibile suCentro download Microsoftper molti anni. Viene utilizzato per gestire la password di un account amministratore locale specificato ruotando regolarmente la password ed eseguendo il backup su Active Directory (AD). LAPS ha dimostrato di essere un elemento essenziale e robusto per la sicurezza aziendale AD in sede. Ci riferiremo affettuosamente a questo vecchio prodotto LAPS come "Legacy LAPS".

Windows LAPS non richiede l'installazione di LAPS legacy. Puoi distribuire e utilizzare completamente tutte le funzionalità di Windows LAPS senza installare o fare riferimento a LAPS legacy.

Nota:La funzionalità è pronta per essere utilizzata immediatamente. Non è più necessario installare un pacchetto MSI esterno! Microsoft fornirà correzioni future o aggiornamenti delle funzionalità tramite i normali processi di patch di Windows.

Vantaggi di Windows LAPS

Utilizza Windows LAPS per ruotare e gestire regolarmente le password degli account dell'amministratore locale e ottenere questi vantaggi:

- Protezione contro gli attacchi pass-the-hash e di attraversamento laterale

- Sicurezza migliorata per scenari di help desk remoto

- Possibilità di accedere e ripristinare dispositivi altrimenti inaccessibili

- Un modello di sicurezza granulare (elenchi di controllo degli accessi e crittografia opzionale delle password) per proteggere le password archiviate in Windows Server Active Directory

- Supporto per il modello di controllo degli accessi basato sul ruolo Entra per proteggere le password archiviate nell'ID Microsoft Entra

Gestione GIRI di Windows

Sono disponibili le seguenti opzioni per gestire e monitorare Windows LAPS:

- Finestra di dialogo delle proprietà Utenti e computer di Windows Server Active Directory

- Un canale di registro eventi dedicato

- Un modulo di Windows PowerShell specifico per Windows LAPS

Non esiste più un client di gestione LAPS dedicato (LAPS UI), come nel caso di Legacy Microsoft LAPS.

Requisiti LAPS di Windows

Windows LAPS è disponibile sulle seguenti piattaforme del sistema operativo con l'aggiornamento specificato o installato successivamente:

- Windows 11 22H2 – Aggiornamento dell'11 aprile 2023

- Windows 11 21H2 – Aggiornamento dell'11 aprile 2023

- Windows 10 – Aggiornamento 11 aprile 2023

- Aggiornamento di Windows Server 2022 – 11 aprile 2023

- Windows Server 2019 – Aggiornamento dell'11 aprile 2023

Nota:Non sono richiesti requisiti di licenza per utilizzare Windows LAPS ed è integrato nel sistema operativo Windows.

Vuoi scoprire quali build del sistema operativo Windows sono in esecuzione nell'organizzazione? Leggi l'articolo Esportare i numeri di build del sistema operativo Windows.

Come configurare Windows LAPS

Per configurare Windows LAPS in Active Directory, attenersi alla procedura seguente:

1. Aggiorna Windows Server

Assicurati di eseguire Windows Update su tutti i controller di dominio. Se aggiorni solo 1x Domain Controller ed estendi lo schema di Active Directory (passaggio successivo), verrà generato un errore.

2. Estendere lo schema di Active Directory

Non esiste un client Windows LAPS da scaricare e installare sul controller di dominio come siamo abituati con Microsoft LAPS perché è già integrato in Windows Server 2019 e versioni successive.

1.Esegui PowerShell come amministratore sul controller di dominio.

2.Correreipmo GIRIper importare il modulo LAPS.

ipmo LAPS3.Esegui ilgcm -Modulo GIRIcomando per verificare che il modulo LAPS sia caricato.

Nota:Se non viene visualizzato alcun output dopo aver eseguito il comando precedente, è necessario aggiornare Windows Server alla versione supportata (vedi sopra).

gcm -Module LAPSViene visualizzato l'output seguente.

CommandType Name Version Source

----------- ---- ------- ------

Function Get-LapsAADPassword 1.0.0.0 LAPS

Function Get-LapsDiagnostics 1.0.0.0 LAPS

Cmdlet Find-LapsADExtendedRights 1.0.0.0 LAPS

Cmdlet Get-LapsADPassword 1.0.0.0 LAPS

Cmdlet Invoke-LapsPolicyProcessing 1.0.0.0 LAPS

Cmdlet Reset-LapsPassword 1.0.0.0 LAPS

Cmdlet Set-LapsADAuditing 1.0.0.0 LAPS

Cmdlet Set-LapsADComputerSelfPermission 1.0.0.0 LAPS

Cmdlet Set-LapsADPasswordExpirationTime 1.0.0.0 LAPS

Cmdlet Set-LapsADReadPasswordPermission 1.0.0.0 LAPS

Cmdlet Set-LapsADResetPasswordPermission 1.0.0.0 LAPS

Cmdlet Update-LapsADSchema 1.0.0.0 LAPS4.Esegui ilAggiornamento-LapsADSchemacmdlet.

Update-LapsAdSchema5.PremereUNe seguire conEntra.

The 'ms-LAPS-Password' schema attribute needs to be added to the AD schema.

Do you want to proceed?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A3. Controlla gli attributi LAPS

Per verificare che LapsAdSchema sia stato eseguito correttamente, eseguire il fileAggiornamento-LapsAdSchemaancora una volta con il-Prolissoparametro.

Update-LapsAdSchema -VerboseLa fine dell'output è importante, la quale mostra che lo schema LAPS è già esteso con successo con gli attributi:

- msLAPS-PasswordExpirationTime

- msLAPS-Password

- msLAPS-Password crittografata

- msLAPS-EncryptedPasswordHistory

- msLAPS-EncryptedDSRMPassword

- msLAPS-EncryptedDSRMPasswordHistory

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-PasswordExpirationTime

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-Password

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedPassword

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedPasswordHistory

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedDSRMPassword

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedDSRMPasswordHistory

VERBOSE: The 'computer' classSchema already has all expected LAPS-related mayContains

VERBOSE:

VERBOSE: ProcessRecord completed

VERBOSE:

VERBOSE: EndProcessing started

VERBOSE: EndProcessing completedVai alle proprietà dell'oggetto Windows 10/Windows 11 AD e seleziona il fileAttributoscheda.

Nota:Se non vedi ilEditor degli attributischeda, fare clic su Utenti e computer di Active Directory nella barra dei menu suVisualizzazionee abilitareFunzionalità avanzate.

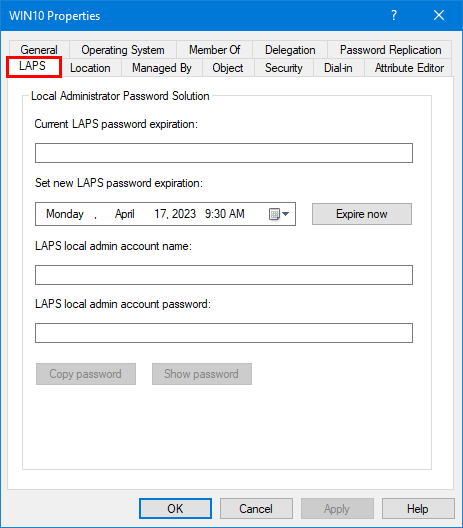

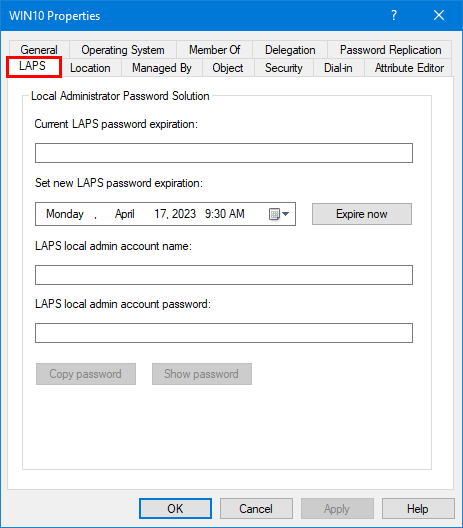

Vedrai anche ilGIRIscheda e puoi fare clic su di essa. Ma per ora è vuoto e popolerà le informazioni una volta completati tutti i passaggi.

Al dispositivo gestito deve essere concessa l'autorizzazione per aggiornare la propria password. Questa azione viene eseguita impostando autorizzazioni ereditabili sull'unità organizzativa (OU) in cui si trova il dispositivo. L'impostazione verrà applicata anche a tutte le UO nidificate.

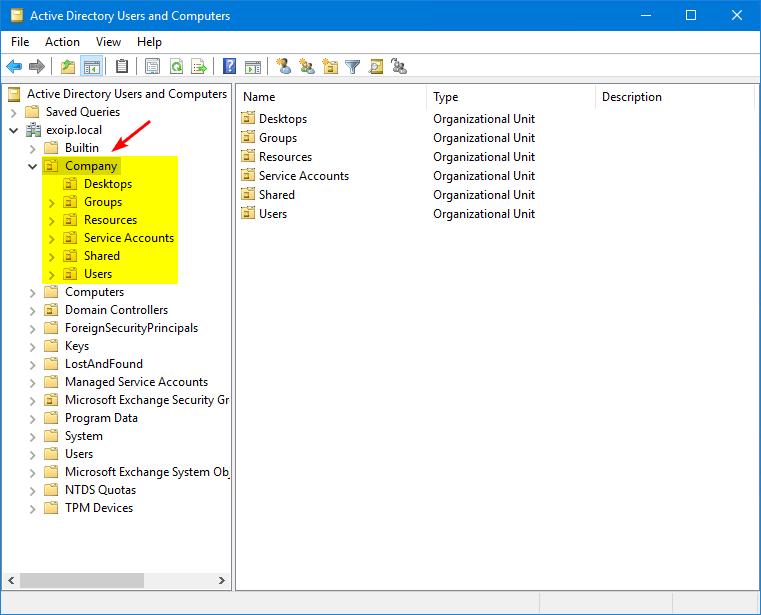

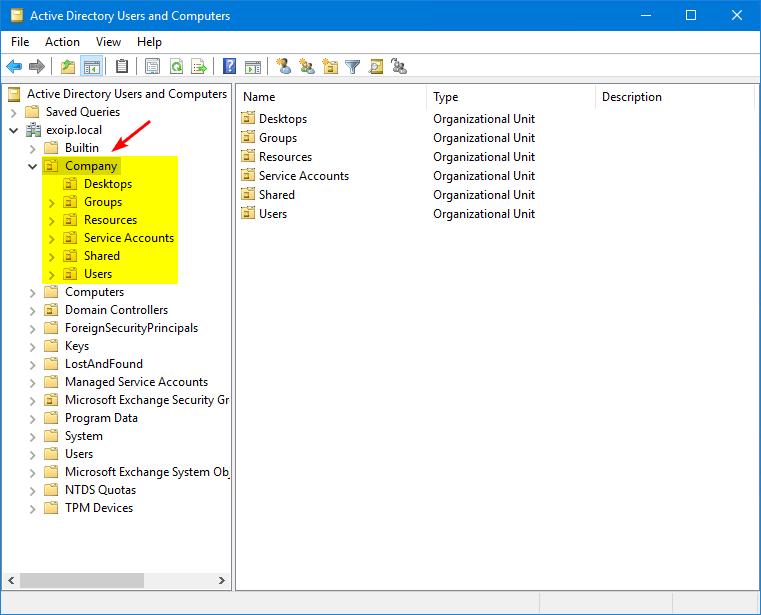

Nel nostro esempio, vogliamo impostare le autorizzazioni suAziendaO.

Imposta le autorizzazioni suAziendaUO con ilSet-LapsADComputerSelfPermissioncmdlet.

Nota:Hai computer in altre unità organizzative? È necessario ripetere quanto segue e aggiungere le unità organizzative a cui sono stati aggiunti i computer.

Set-LapsADComputerSelfPermission -Identity "Company"Supponiamo che fallisca perché il nome dell'unità organizzativa viene utilizzato più volte in Active Directory, quindi copia il fileNome distinto dell'unità organizzativae inseriscilo nel comando.

Set-LapsADComputerSelfPermission -Identity "OU=Company,DC=exoip,DC=local"5. Configura GPO LAPS

Configura un oggetto Criteri di gruppo per LAPS e abilita le sue impostazioni.

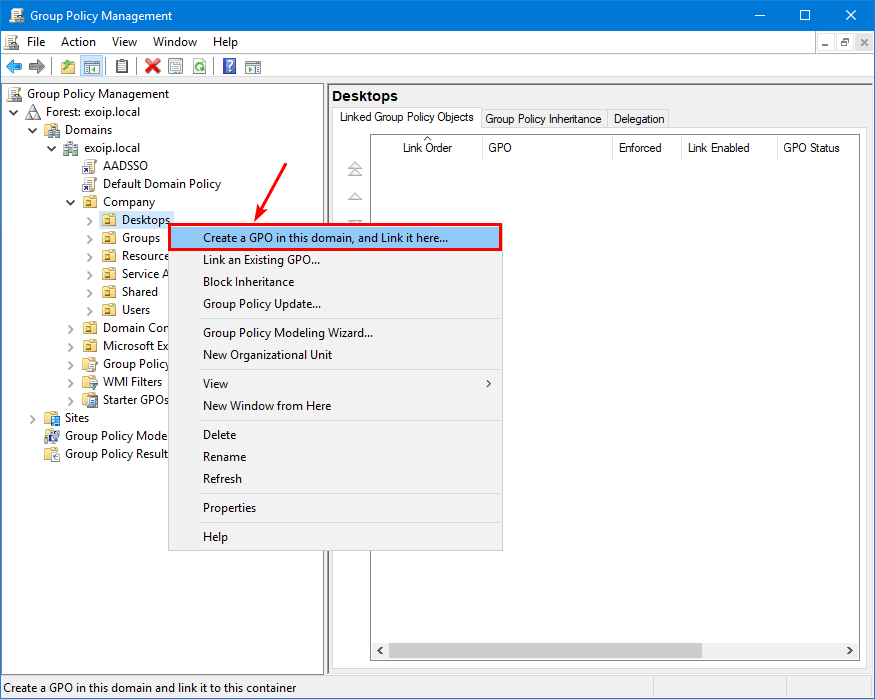

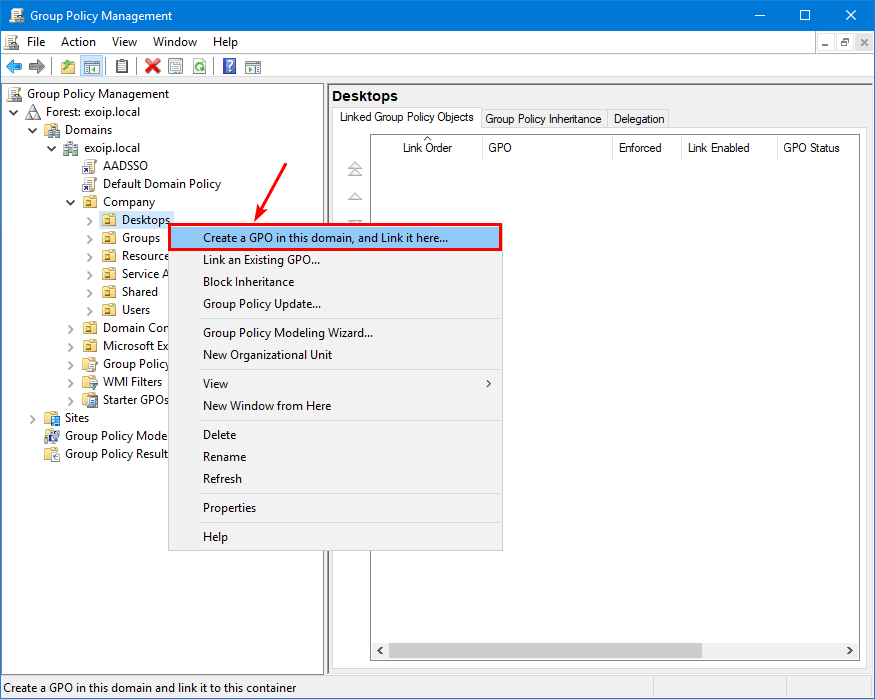

1.Avviare la gestione dei criteri di gruppo sul controller di dominio.

2.Fare clic con il pulsante destro del mouse suDesktopO.

3.ClicCrea un oggetto Criteri di gruppo in questo dominio e collegalo qui.

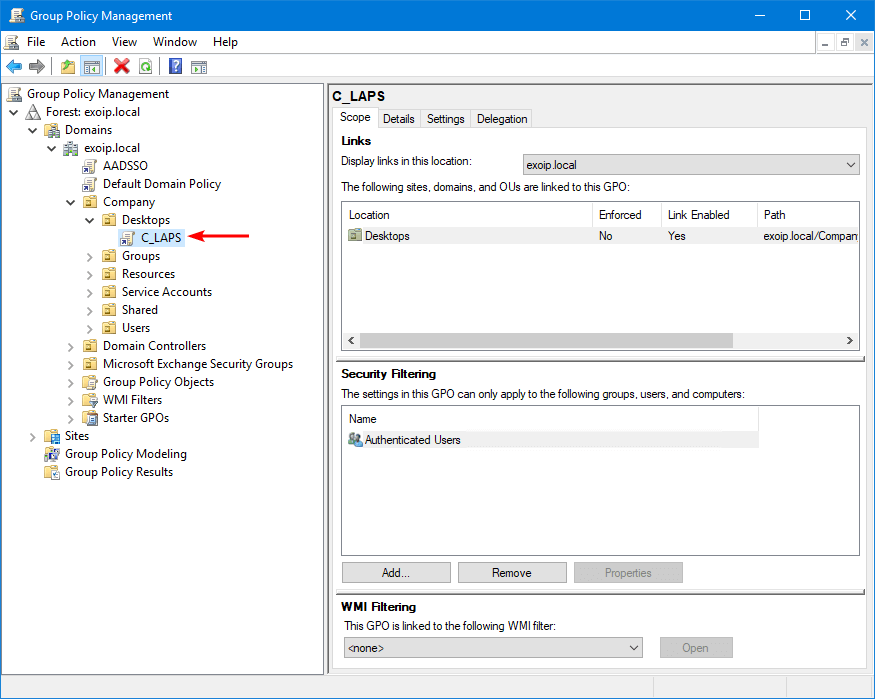

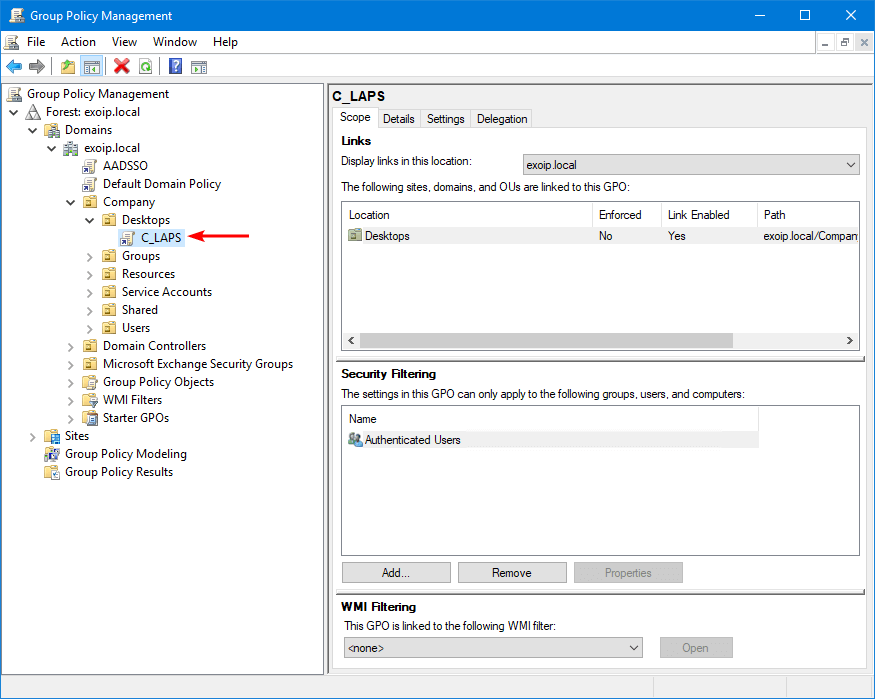

Il nuovo oggetto Criteri di gruppo (GPO) è un criterio utente o computer? Oppure inserirai le impostazioni dei criteri utente e computer nell'oggetto Criteri di gruppo? Se è unPolitica informatica, si consiglia di posizionare aC_prima del nome della politica di gruppo. Se si tratta di una policy utente, rendila aIN_. Vuoi aggiungere le impostazioni dei criteri utente e computer in un nuovo oggetto Criteri di gruppo? NominaloCON_.

- Csta per Politica informatica

- INsta per Politica utente

- CONsta per Politica relativa al computer e all'utente

Nel nostro esempio, l'oggetto Criteri di gruppo è una policy informatica, quindi il nome inizierà conC_.

4.Dai alla policy il nome:C_LAPS.

5.Fare clic con il pulsante destro del mouse suC_LAPSOggetto Criteri di gruppo e fare clicModificare.

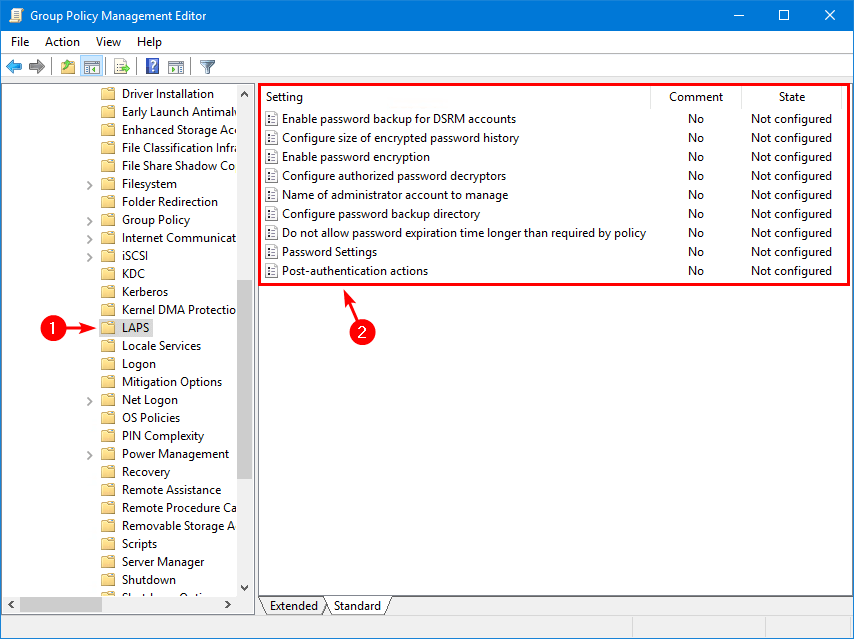

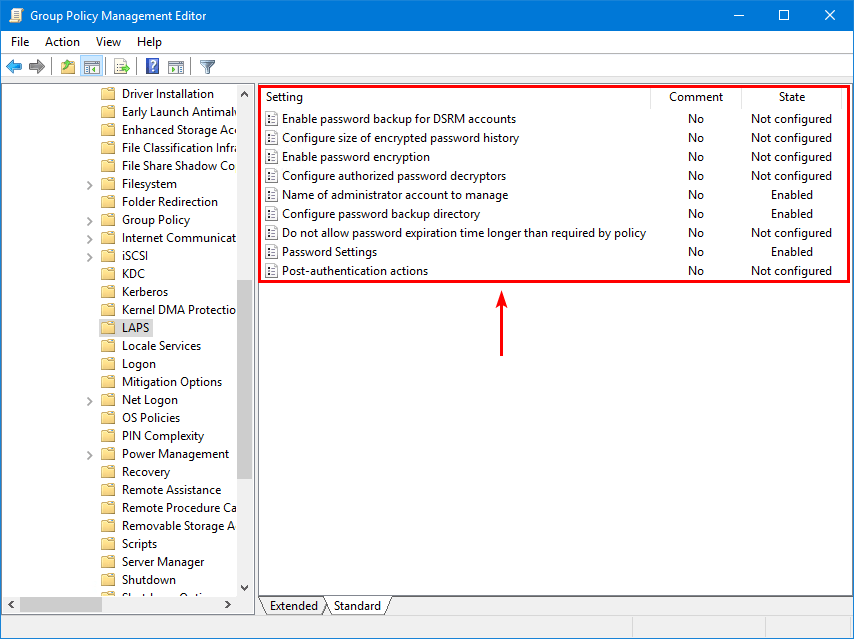

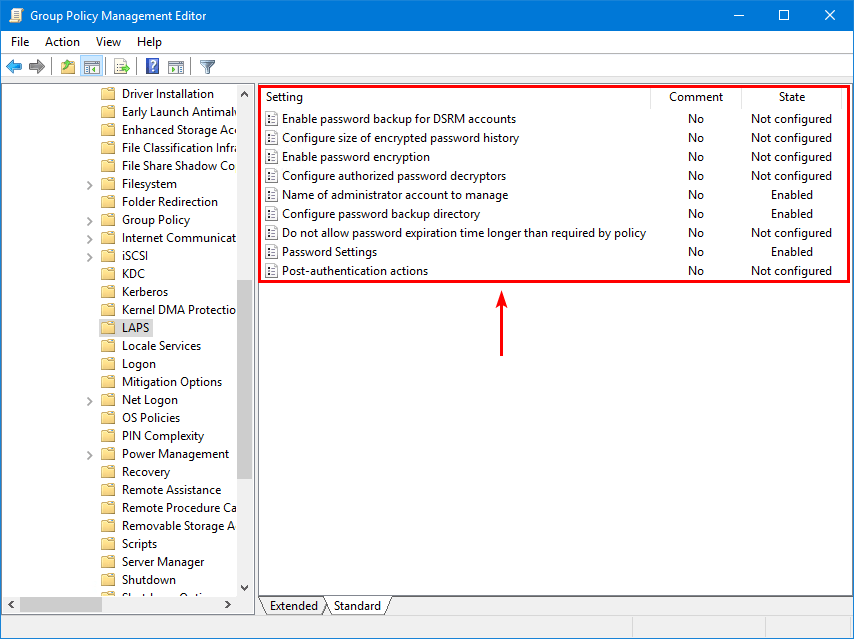

6.Vai aConfigurazione del computer>Politiche>Modelli amministrativi>Sistema>GIRI.

Nota:Se disponi di un negozio centrale, non vedi la cartella LAPS in Modelli amministrativi. Copia ilCHILD.admxfile da C:WindowsPolicyDefinitions eBAMBINO.admlfile da C:WindowsPolicyDefinitionsen-US al tuo archivio centrale. Ad esempio, \exoip.localSYSVOLexoip.localPolicies. Successivamente, vedrai la cartella LAPS.

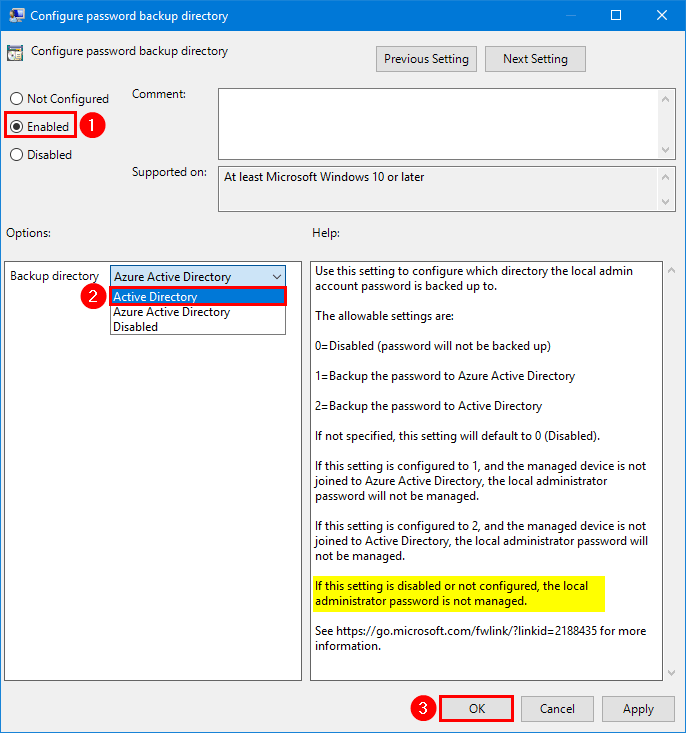

7.Fare doppio clic suConfigura la directory di backup della passwordcollocamento.

8.SelezionareAbilitatoe scegli la directory di backupDirectory attiva.

Importante:Si deveABILITAREl'impostazione e selezionarlaDirectory attivaOAzure Active Directory. In caso contrario, la password dell'amministratore locale non sarà gestita e non funzionerà.

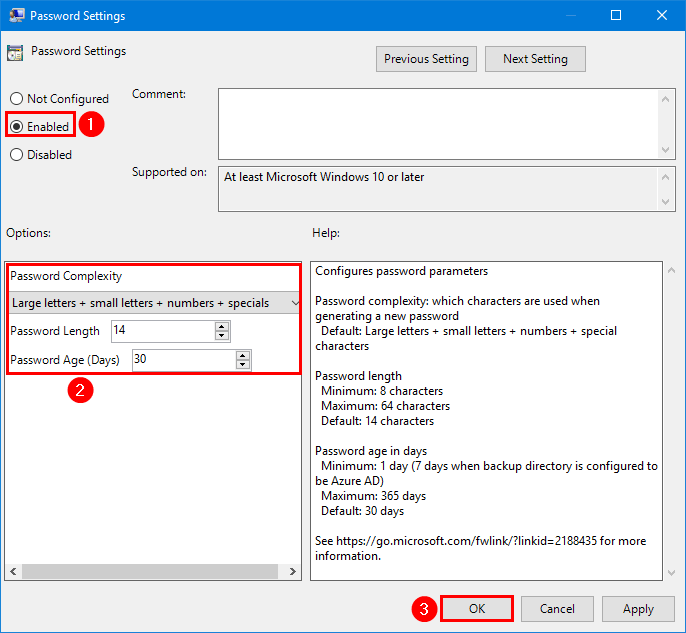

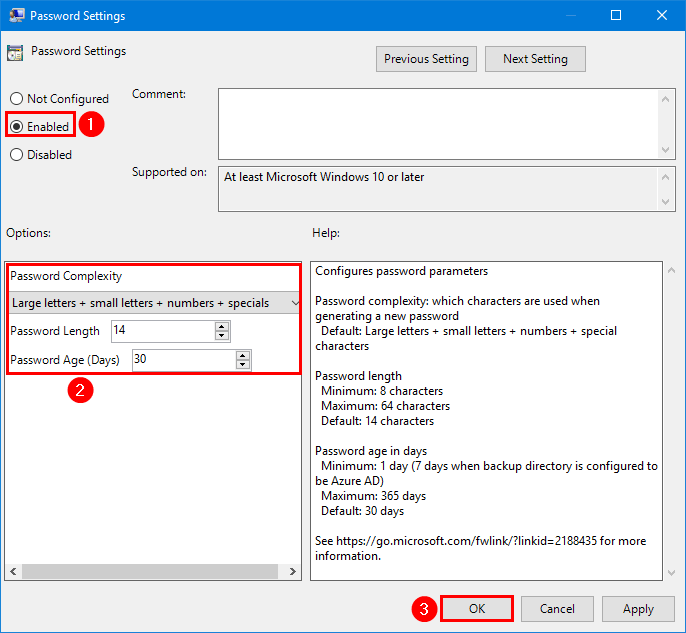

9.Fare doppio clic suImpostazioni della passwordcollocamento.

10.SelezionareAbilitatoe configurare ilcomplessità della password.

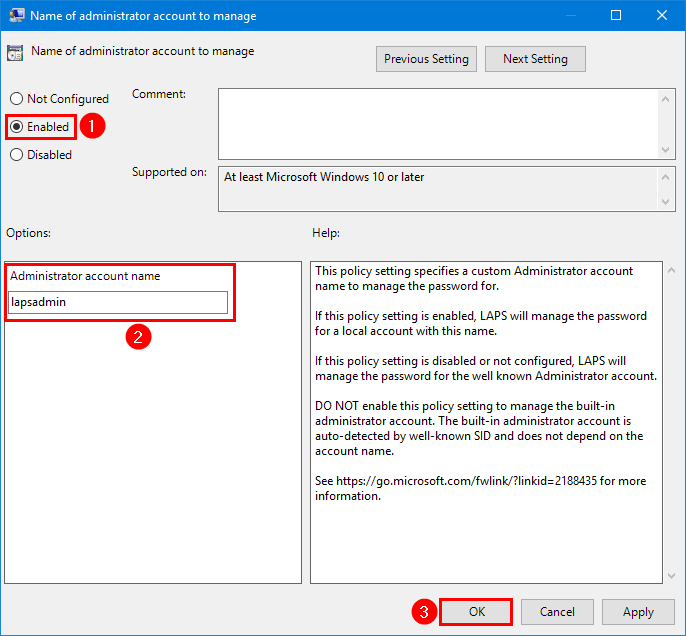

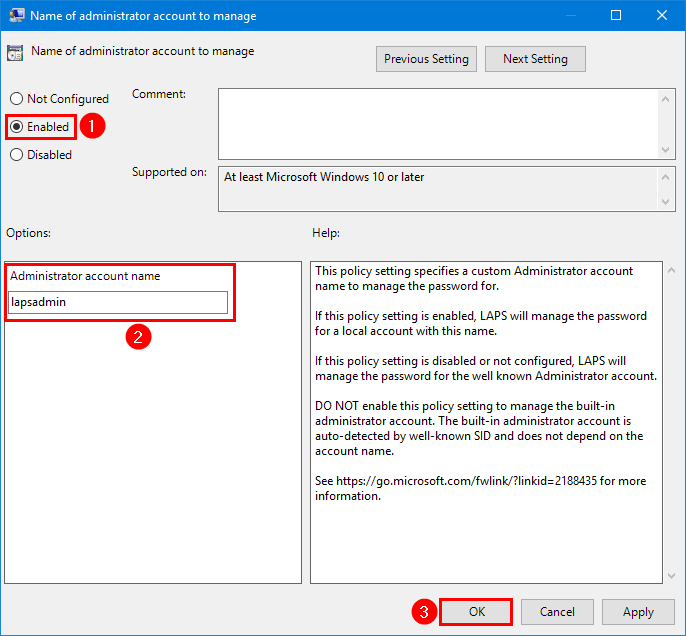

11.Fare doppio clic suNome dell'account amministratore da gestirecollocamento.

12.SelezionareAbilitatoe inserisci il nome dell'account amministratorelapsadmin.

13.Questo è l'aspetto dello stato dell'oggetto Criteri di gruppo LAPS.

Se non solo gli amministratori di dominio leggeranno e reimposteranno la password LAPS, dovrai anche configurare la policyConfigurare i decodificatori di password autorizzati. Altrimenti, riceveranno un errore e i valori LAPS saranno vuoti.

Maggiori informazioni nell'articolo Come correggere l'errore di autorizzazione alla decrittografia della password dell'account Windows LAPS.

6. Crea un account amministratore locale

Nel passaggio precedente, abbiamo abilitato il fileNome dell'account amministratore da gestireimpostazione e impostare ilnome dell'account amministratore:lapsadmin.

L'oggetto Criteri di gruppo LAPS non creerà l'account di amministratore locale su tutte le macchine. È qualcosa di cui devi occuparti con un altro oggetto Criteri di gruppo, uno script PowerShell o un'altra scelta.

Importante:Disabilita tutti gli altri account amministratore locale e assicurati che solo illapsadminl'account è abilitato per motivi di sicurezza.

Ecco come apparirà su un computer.

Nota:Dopo aver completato tutti i passaggi precedenti, riavviare il computer Windows aggiunto al dominio per rendere effettive le modifiche.

La configurazione di Windows LAPS è stata completata con successo.

Ottieni la password LAPS

Ora vediamo come recuperare la password LAPS in GUI e PowerShell.

Ottieni la password LAPS con la GUI

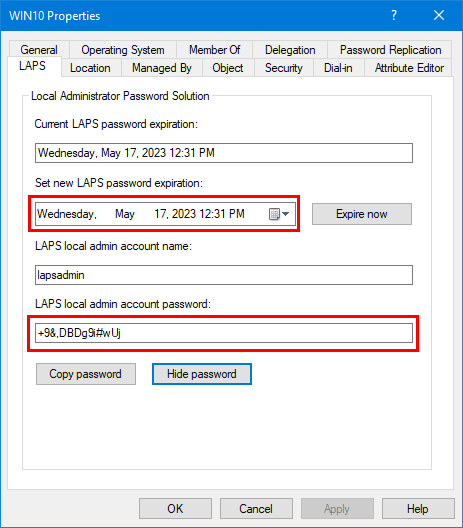

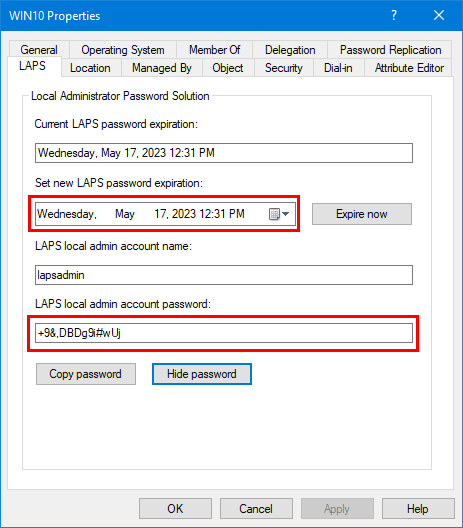

Ottieni la password LAPS direttamente dalla console Utenti e computer di Active Directory.

1.InizioUtenti e computer di Active Directory.

2.Vai all'oggetto computer ADproprietà.

3.Seleziona la schedaGIRI.

Vedrai che i campi ora sono compilati e non sono più vuoti. Significa che Active Directory si è connesso al computer Windows e ha sincronizzato le informazioni.

4.Fare clic suMostra password.

Ottieni la password LAPS con PowerShell

Un ottimo modo per ottenere la password e le informazioni LAPS è utilizzare PowerShell.

1.Esegui PowerShell come amministratore

2.Esegui ilGet-LapsADPasswordcmdlet e compilare il filecomputer di destinazione, compreso il-Testo del reclamoparametro.

Get-LapsADPassword "WIN10" -AsPlainTextViene visualizzato l'output seguente.

ComputerName : WIN10

DistinguishedName : CN=WIN10,OU=Desktops,OU=Company,DC=exoip,DC=local

Account : lapsadmin

Password : .[lBkDWXy1&kg3

PasswordUpdateTime : 4/17/2023 10:23:46 AM

ExpirationTimestamp : 5/17/2023 10:23:46 AM

Source : EncryptedPassword

DecryptionStatus : Success

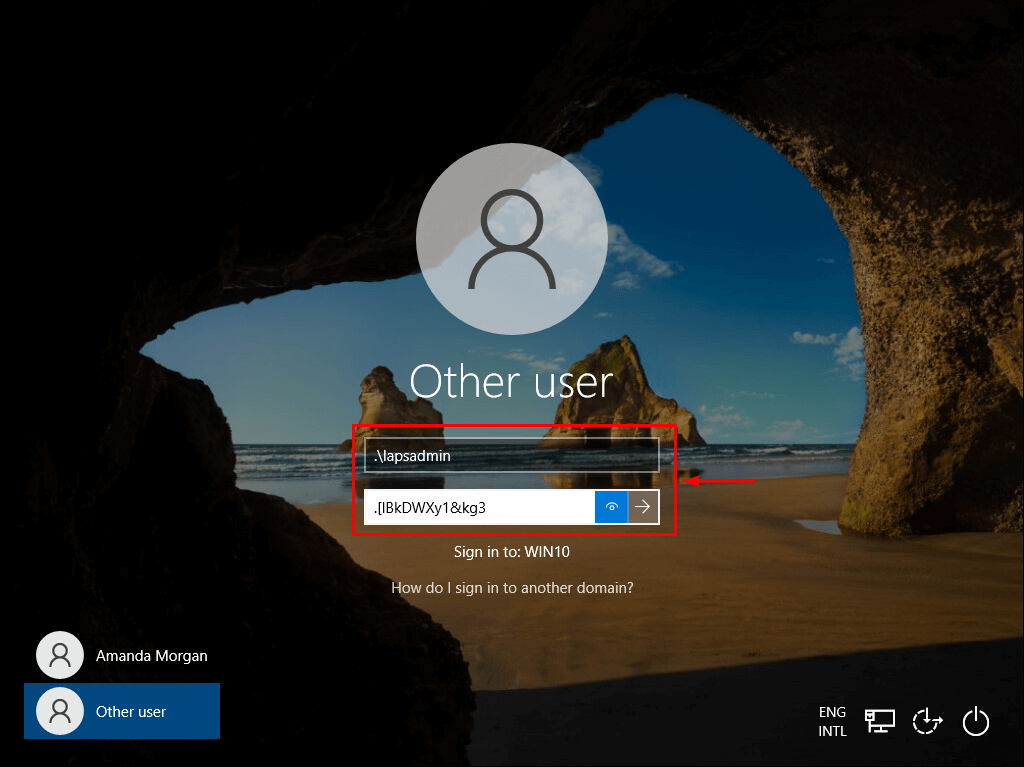

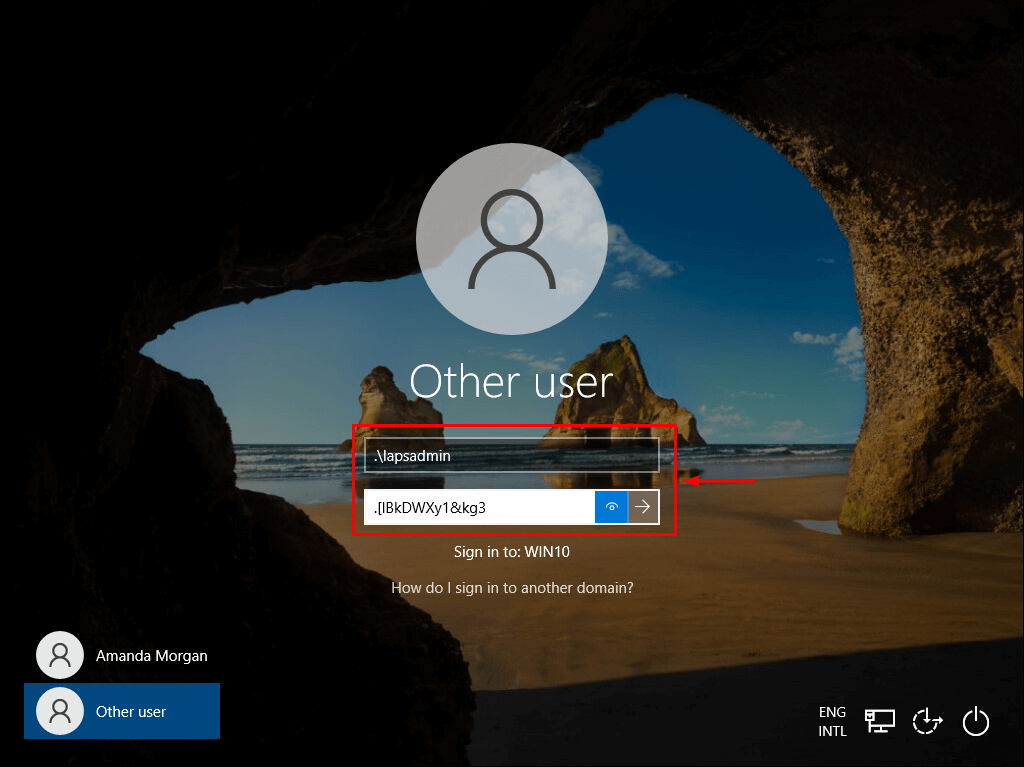

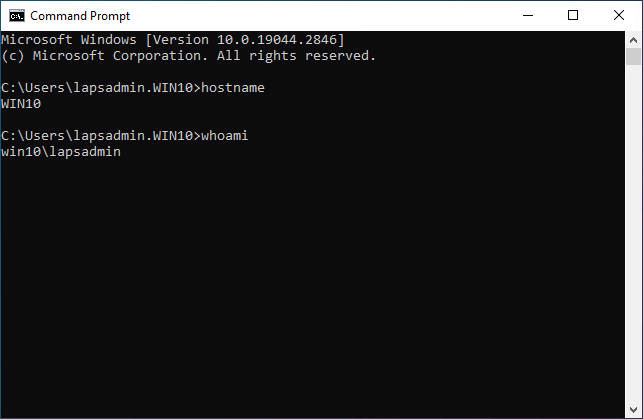

AuthorizedDecryptor : EXOIPDomain AdminsAccedi con la password LAPS

Verifica sempre se tutto funziona come previsto e verifica la password dell'account amministratore locale LAPS.

Accedi con l'account amministratore localelapsadmine ilpasswordche appare in LAPS per il computer.

Abbiamo effettuato l'accesso al computer Windows 10 con successo, con la password dell'amministratore locale generata da Active Directory (LAPS).

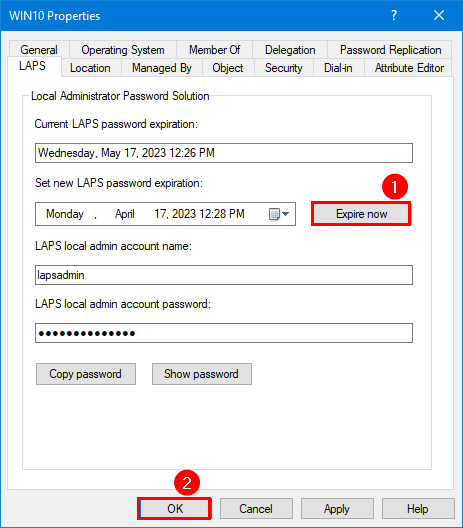

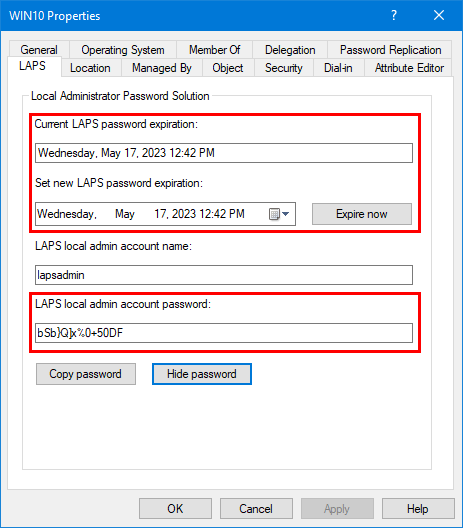

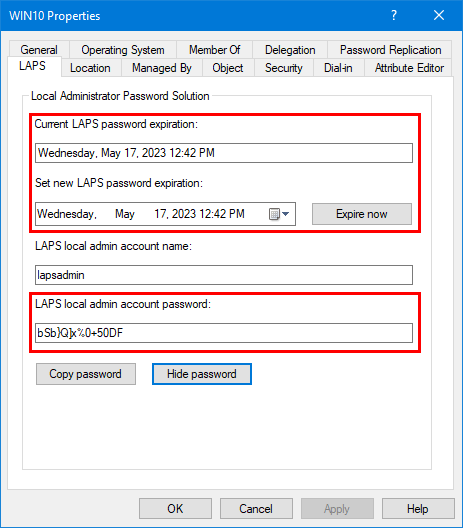

Reimposta la password di Windows LAPS

Ci sono momenti in cui vuoi reimpostare la password di Windows LAPS.

1.Fare clic suScade ora.

2.Eseguire un aggiornamento dell'oggetto Criteri di gruppo nel computer Windows e verificare che la password dell'account amministratore locale LAPS sia reimpostata.

3.Puoi anche eseguire il fileReimposta-LapsPasswordcmdlet sul computer Windows.

Reset-LapsPassword4.Verranno reimpostate la scadenza della password corrente/nuova e la password dell'account amministratore locale LAPS.

Hai configurato correttamente Windows LAPS in Active Directory e hai verificato che tutto funzioni.

Conclusione

Hai imparato come configurare Windows LAPS in Active Directory. La soluzione per la password dell'amministratore locale di Windows è un'eccellente funzionalità di Windows per gestire le password dell'amministratore locale per i computer aggiunti al dominio. Configuralo una volta e Microsoft invierà automaticamente gli aggiornamenti tramite Windows Update.

Ti è piaciuto questo articolo? Potrebbe interessarti anche Gestisci Microsoft Office con Criteri di gruppo. Non dimenticare di seguirci e condividere questo articolo.

![[Tutorial] Come aprire due file Excel 2010 in diverse Windows](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/05/open-excels-2010-files-in-different-windows.png)

![[Aggiornamento software] Rilasciato l'aggiornamento minore Vivaldi 7.0 (2), ecco le novità e i problemi risolti](https://media.askvg.com/articles/images5/Vivaldi_Web_Browser.png)