Il ransomware Ryuk è un tipo di malware che gli hacker mirano a obiettivi di alto valore per infettare i sistemi e crittografare i file fino al pagamento di un riscatto. Prendendo il nome da un famoso personaggio manga del film Death Note, gli attacchi ransomware Ryuk hanno colpito aziende, governi e istituzioni pubbliche come ospedali e scuole.

Il ransomware Ryuk, come tutti i ransomware, può avere un impatto devastante, soprattutto su entità prese di mira con risorse digitali critiche: ospedali che fanno affidamento su file elettronici per fornire farmaci accurati o impianti di servizi pubblici che controllano a distanza gli impianti idrici.

Vedi anche:NoEscape Ransomware: la guida completa

Di recente, i criminali informatici hanno raddoppiato gli attacchi spietati e le popolazioni vulnerabili non sono fuori discussione quando si tratta di un attacco Ryuk. Non si sa chi si celi dietro il ransomware Ryuk, ma la maggior parte delle fonti punta a Wizard Spider, una rete sotterranea di criminali informatici con sede principalmente in Russia.

Qual è la storia del ransomware Ryuk?

Il ransomware Ryuk è apparso per la prima volta nell'agosto 2018 quando ha crittografato i file di centinaia di piccoli comuni, imprese logistiche e aziende tecnologiche in tutto il mondo. Anche se questa è stata la prima apparizione pubblica del virus Ryuk sotto il nome di ransomware Ryuk, gli esperti di sicurezza informatica hanno collegato la struttura del codice al ceppo di ransomware Hermes, scoperto nel 2017.

Nel 2021, il ransomware Ryuk ha preso una svolta preoccupante, poiché è emersa una nuova variante con funzionalità come i worm informatici, che possono diffondersi tra computer e sistemi senza bisogno di un agente umano. Ciò rende la catena di attacco più veloce e rende più facile per gli hacker provocare devastazioni a livello di sistema.

Come è emerso Ryuk e come si è diffuso?

Gli attacchi ransomware Ryuk spesso iniziano con e-mail di phishing. Poiché cercano grandi guadagni, gli aggressori Ryuk spesso implementano campagne di spear phishing prendendo di mira le persone con accesso a software o sistemi di livello aziendale.

Gli hacker iniziano esaminando obiettivi di alto valore per determinare se vale la pena attaccare. Attaccano inviando alle vittime email dall'aspetto innocuo con collegamenti dannosi allegati. L'allegato può sembrare un normale documento Word, ma una volta aperto si scatena un tipo di malware Trojan (come Trickbot o Emotet).

Il malware iniziale non è in realtà un ransomware. È ciò che consente all’aggressore di assumere il comando e il controllo della tua macchina in modo che possa distribuire il carico utile del ransomware in un secondo momento. Nel frattempo Ryuk si diffonde lateralmente all'interno della rete, contagiando sempre più vittime.

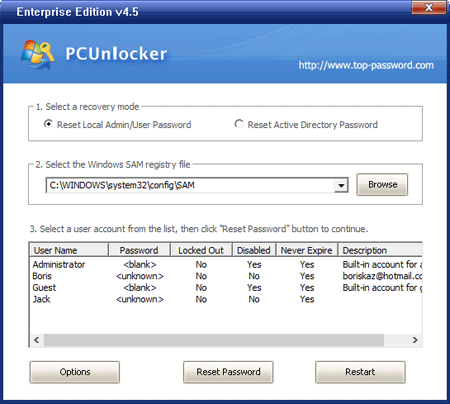

Insediati nel profondo del sistema, gli hacker Ryuk raccolgono segretamente le credenziali di amministratore e identificano i controller di dominio. Ciò consente all’eventuale attacco ransomware Ryuk di colpire il più ampiamente possibile, garantendo la massima superficie di attacco quando il carico utile del ransomware viene finalmente rilasciato.

Il ransomware Ryuk crittografa i file, i dati e l'accesso al sistema di un computer, rendendo impossibile recuperare informazioni o accedere ai programmi. Inoltre interrompe l'opzione Ripristino configurazione di sistema di Windows, costringendo le vittime a scegliere tra la perdita di dati o il pagamento del riscatto. L’attacco è così improvviso e devastante che molti scelgono di pagare, provocando alcuni dei più grandi attacchi ransomware degli ultimi tempi.

Come attacco gestito da esseri umani, gli hacker dietro Ryuk utilizzano tecniche di hacking manuali per ottenere l'accesso e diffondersi attraverso le reti. Questo modello di catena di attacchi è stato osservato nel 2018, 2019 e 2020.

Attacchi recenti indicano che il ransomware Ryuk si è evoluto e ora può diffondersi senza interazione umana, come un worm più tipico piuttosto che un virus informatico. Tuttavia, la violazione iniziale dei dati deriva dalle classiche tattiche di ingegneria sociale come phishing, spam e spoofing.

Gli attacchi ransomware Ryuk spesso iniziano con e-mail di phishing che possono installare trojan o altri malware. Quando vengono infettati un numero sufficiente di computer, il ransomware viene rilasciato a livello di sistema.

Per saperne di più su altri ceppi di ransomware, consulta le nostre guide su Locky, Petya, Cerber e Wannacry.

Esempi di attacchi ransomware Ryuk

Gli attacchi ransomware Ryuk seguono uno schema simile. Grandi entità pubbliche o private vengono prese di mira e colpite in modo simile a un raid. Gli attacchi Ryuk sono stati mirati contro obiettivi negli Stati Uniti, Regno Unito, Germania, Spagna, Francia e Australia.

All'inizio del 2021, un'analisi delle transazioni Bitcoin da indirizzi Ryuk noti ha rivelato che gli hacker Ryuk hanno truffato oltre 150 milioni di dollari in pagamenti di riscatto. Gli attacchi ransomware Ryuk più importanti hanno colpito comuni, sistemi scolastici, aziende tecnologiche ed energetiche e ospedali.

Dicembre 2018: sono stati colpiti i media statunitensi che utilizzavano il software Tribune Publishing, comprese le edizioni LA Times e West Coast del Wall Street Journal e del New York Times. Apparentemente gli attacchi miravano a disabilitare l’infrastruttura, piuttosto che a rubare dati.

Marzo 2019: l'intera rete municipale della contea di Jackson, in Georgia, è stata messa offline, fortunatamente ad eccezione dei servizi di emergenza. Dopo essersi consultati con esperti di sicurezza informatica, i funzionari locali hanno deciso di pagare il riscatto negoziato di 400.000 dollari.

Giugno 2019: due città della Florida, Riviera Beach e Lake City, sono state colpite dal ransomware Ryuk a settimane di distanza l'una dall'altra. Gli attacchi hanno colpito i servizi di emergenza, le stazioni di pompaggio dell'acqua e i sistemi amministrativi. Entrambe le città hanno deciso di pagare il riscatto per ripristinare i servizi (rispettivamente 600.000 e 460.000 dollari).

Luglio 2019: La Contea di La Porte, Indiana, è stato un altro comune colpito da un attacco ransomware Ryuk nell'estate del 2019. Il gruppo ha pagato $ 130.000 per ripristinare il normale funzionamento dei propri sistemi.

Luglio 2019: il sistema IT di New Bedford, Massachusetts, è stato sottoposto a un riscatto per la cifra senza precedenti di 5,3 milioni di dollari. La città ha offerto 400.000 dollari agli hacker, che sono stati rifiutati, e così la città ha deciso di provare a recuperare i dati per conto proprio.

Dicembre 2019: oltre 700 uffici governativi spagnoli sono stati attaccati contemporaneamente dal ransomware Ryuk, interrompendo centinaia di migliaia di appuntamenti dei cittadini e l'accesso al portale del Servizio pubblico per l'impiego statale.

Gennaio 2020: Electronic Warfare Associates (EWA), noto fornitore di elettronica per il Dipartimento della Difesa degli Stati Uniti, è stato colpito da un attacco ransomware Ryuk. L’azienda ha cercato di tenere segreta la violazione dei dati, ma la storia è scoppiata quando qualcuno ha trovato file crittografati e richieste di riscatto nei risultati di ricerca di Google memorizzati nella cache dell’azienda.

Marzo 2020: la società di servizi legali Epiq Global ha visto 80 uffici in tutto il mondo colpiti da un attacco Ryuk, che ha bloccato l'accesso dei clienti a documenti legali critici. La società non dirà se è stato pagato un riscatto.

Settembre 2020: oltre 250 strutture mediche gestite da Universal Health Services (UHS), uno dei maggiori fornitori di assistenza sanitaria privata negli Stati Uniti, sono state attaccate, costringendo i pazienti a essere reindirizzati ad altri pronto soccorso e ritardando i risultati dei test e gli appuntamenti. Secondo quanto riferito, il recupero dall'attacco è costato a UHS 67 milioni di dollari.

Novembre 2020: quando K12 Inc., una piattaforma educativa online che serve oltre un milione di studenti, è stata attaccata, gli hacker di Ryuk hanno ottenuto l'accesso ad ampie quantità di dati personali e hanno minacciato di divulgarli. K12 ha confermato che è stato effettuato un pagamento di riscatto non specificato per proteggere la privacy dei propri studenti.

Novembre 2020: il sistema scolastico pubblico della contea di Baltimora, che serve oltre 115.000 studenti e dispone di un budget di 1,5 miliardi di dollari, è stato colpito dal ransomware Ryuk pochi giorni prima del Giorno del Ringraziamento, interrompendo in modo massiccio i servizi educativi a distanza. Sebbene non sia stato pagato alcun riscatto, secondo quanto riferito, il recupero è costato al sistema scolastico quasi 10 milioni di dollari. Questo attacco Ryuk ransomware 2020 evidenzia il rischio di passare al digitale senza prima proteggere adeguatamente i sistemi vulnerabili.

Maggio 2021: quando l'azienda norvegese di tecnologia energetica Volue è stata attaccata da Ryuk, l'infrastruttura dei sistemi idrici e delle acque reflue in oltre 200 comuni norvegesi è stata colpita. Questo attacco ha colpito quasi l’85% della popolazione del paese.

Giugno 2021: Liegi, la terza città più grande del Belgio, è stata testimone di un attacco ransomware Ryuk alla propria rete e ai propri servizi IT. Ha interrotto i servizi amministrativi relativi a carte d’identità, passaporti e appuntamenti per matrimoni, nascite e permessi di soggiorno.

Come proteggersi da Ryuk?

Come con la maggior parte dei ransomware, Ryuk ottiene comunemente l'accesso attraverso pratiche IT inadeguate come una formazione insufficiente del personale, password deboli, mancanza di firewall efficaci o altre infrastrutture di sicurezza mancanti.

Risolvere questi problemi, implementare i backup, impostare l'accesso a livello di autorizzazione e installare la sicurezza del server sono i passaggi migliori per prevenire gli attacchi ransomware.

L’istruzione non dovrebbe essere sottovalutata per difendersi dal ransomware Ryuk e da altri ceppi di malware. Basta un errore, ovvero fare clic su un collegamento dannoso o aprire un documento infetto, per far crollare un intero sistema.

L'errore umano è inevitabile, ma una corretta igiene digitale insieme a uno strumento di protezione dal ransomware può fermare il ransomware prima che crittografi i file e disabiliti i sistemi critici. Avast One è dotato di un potente software anti-ransomware supportato dalla più grande rete di rilevamento delle minacce al mondo.

Come rimuovo Ryuk?

È possibile rimuovere il ransomware dal tuo PC e rimuovere il ransomware dal tuo Mac. Il primo passo, indipendentemente dal dispositivo, è isolare i dispositivi infetti. Scollega il tuo dispositivo, comprese eventuali unità di rete, dischi rigidi esterni, account di archiviazione cloud, ecc. Quindi esegui una scansione antivirus per identificare e rimuovere il malware.

Proteggiti dai ransomware con Avast Antivirus

Le conseguenze di un attacco ransomware sono dolorose. Ma seguendo le migliori pratiche IT e utilizzando un potente software di protezione ransomware è possibile ridurre notevolmente la minaccia.

Avast One utilizza una protezione antimalware basata sull'apprendimento automatico all'avanguardia che migliora ogni giorno. Il nostro team di esperti di sicurezza informatica monitora costantemente il panorama delle minacce ransomware, aggiornando di conseguenza la nostra rete di rilevamento delle minacce. Scelto da oltre 400 milioni di utenti, Avast blocca il ransomware sul nascere.