さようなら、Microsoft LAPS、そして Windows LAPS へようこそ。 Windows LAPS がついにクラウド環境とオンプレミス環境の両方で利用できるようになりました。すべての管理者は、ドメインに参加しているデバイスのローカル パスワードの管理を容易にするために、Active Directory に Windows LAPS を設定する必要があります。この記事では、Windows LAPS をインストールする方法を段階的に説明します。

Windows ローカル管理者パスワード ソリューション (Windows LAPS) は、Microsoft Entra に参加しているデバイスまたは Windows Server Active Directory に参加しているデバイス上のローカル管理者アカウントのパスワードを自動的に管理し、バックアップする Windows の機能です。また、Windows LAPS を使用して、Windows Server Active Directory ドメイン コントローラー上のディレクトリ サービス復元モード (DSRM) アカウントのパスワードを自動的に管理し、バックアップすることもできます。権限のある管理者は、DSRM パスワードを取得して使用できます。

Local Administrator Password Solution (LAPS) として知られる既存の Microsoft セキュリティ製品についてはすでにご存知かもしれません。 LAPS は、マイクロソフト ダウンロード センター何年もの間。これは、パスワードを定期的にローテーションし、Active Directory (AD) にバックアップすることで、指定したローカル管理者アカウントのパスワードを管理するために使用されます。 LAPS は、オンプレミスの AD エンタープライズ セキュリティにとって不可欠で堅牢なビルディング ブロックであることが証明されています。この古い LAPS 製品を愛情を込めて「レガシー LAPS」と呼びます。

Windows LAPS では、従来の LAPS をインストールする必要はありません。従来の LAPS をインストールしたり参照したりしなくても、すべての Windows LAPS 機能を完全に展開して使用できます。

注記:この機能はすぐに使用できる状態になっています。外部の MSI パッケージをインストールする必要はもうありません。 Microsoft は、通常の Windows パッチ適用プロセスを通じて将来の修正または機能アップデートを提供します。

以下も参照してください。Windows LAPSアカウントのパスワード復号化許可エラーを修正する方法

Windows LAPS の利点

Windows LAPS を使用して、ローカル管理者アカウントのパスワードを定期的にローテーションおよび管理すると、次のような利点が得られます。

- pass-the-hash 攻撃および横方向トラバーサル攻撃に対する保護

- リモート ヘルプ デスク シナリオのセキュリティの向上

- 他の方法ではアクセスできないデバイスにサインインして回復する機能

- Windows Server Active Directory に保存されているパスワードを保護するためのきめ細かいセキュリティ モデル (アクセス制御リストとオプションのパスワード暗号化)

- Microsoft Entra ID に保存されているパスワードを保護するための Entra ロールベースのアクセス制御モデルのサポート

Windows LAPS 管理

Windows LAPS を管理および監視するには、以下のオプションを使用できます。

- Windows Server Active Directory ユーザーとコンピュータのプロパティ ダイアログ

- 専用のイベント ログ チャネル

- Windows LAPS に固有の Windows PowerShell モジュール

従来の Microsoft LAPS にあった専用の LAPS 管理クライアント (LAPS UI) はもう存在しません。

Windows LAPS 要件

Windows LAPS は、指定された更新プログラム以降がインストールされている次の OS プラットフォームで利用できます。

- Windows 11 22H2 – 2023 年 4 月 11 日のアップデート

- Windows 11 21H2 – 2023 年 4 月 11 日のアップデート

- Windows 10 – 2023 年 4 月 11 日のアップデート

- Windows Server 2022 – 2023 年 4 月 11 日の更新プログラム

- Windows Server 2019 – 2023 年 4 月 11 日の更新プログラム

注記:Windows LAPS を使用するためのライセンス要件はなく、Windows OS に統合されています。

組織内で実行されている Windows OS ビルドを見つけたいですか? 「Windows OS ビルド番号をエクスポートする」の記事を参照してください。

Windows LAPS の設定方法

Active Directory で Windows LAPS を構成するには、次の手順に従います。

1. Windowsサーバーを更新する

すべてのドメイン コントローラーで Windows Update を実行していることを確認してください。 1x ドメイン コントローラーを更新して Active Directory スキーマを拡張するだけの場合 (次のステップ)、エラーがスローされます。

2. Active Directory スキーマの拡張

Microsoft LAPS はすでに Windows Server 2019 以降に統合されているため、Microsoft LAPS のようにドメイン コントローラーにダウンロードしてインストールする Windows LAPS クライアントはありません。

1.ドメイン コントローラーで管理者として PowerShell を実行します。

2.走るイプモLAPSLAPS モジュールをインポートします。

ipmo LAPS3.を実行します。gcm - モジュール LAPSLAPS モジュールがロードされていることを確認するコマンド。

注記:上記のコマンドを実行しても出力がない場合は、Windows Server をサポートされているバージョンに更新する必要があります (上記を参照)。

gcm -Module LAPS以下の出力が表示されます。

CommandType Name Version Source

----------- ---- ------- ------

Function Get-LapsAADPassword 1.0.0.0 LAPS

Function Get-LapsDiagnostics 1.0.0.0 LAPS

Cmdlet Find-LapsADExtendedRights 1.0.0.0 LAPS

Cmdlet Get-LapsADPassword 1.0.0.0 LAPS

Cmdlet Invoke-LapsPolicyProcessing 1.0.0.0 LAPS

Cmdlet Reset-LapsPassword 1.0.0.0 LAPS

Cmdlet Set-LapsADAuditing 1.0.0.0 LAPS

Cmdlet Set-LapsADComputerSelfPermission 1.0.0.0 LAPS

Cmdlet Set-LapsADPasswordExpirationTime 1.0.0.0 LAPS

Cmdlet Set-LapsADReadPasswordPermission 1.0.0.0 LAPS

Cmdlet Set-LapsADResetPasswordPermission 1.0.0.0 LAPS

Cmdlet Update-LapsADSchema 1.0.0.0 LAPS4.を実行します。更新-LapsADSchemaコマンドレット。

Update-LapsAdSchema5.プレスあ、続いて入力.

The 'ms-LAPS-Password' schema attribute needs to be added to the AD schema.

Do you want to proceed?

[Y] Yes [A] Yes to All [N] No [L] No to All [S] Suspend [?] Help (default is "Y"): A3. LAPS 属性を確認する

LapsAdSchema が正常に実行されたことを確認するには、次のコマンドを実行します。更新-LapsAdSchemaもう一度一緒に-冗長パラメータ。

Update-LapsAdSchema -Verbose出力の最後は重要です。これは、LAPS スキーマが属性を使用してすでに正常に拡張されていることを示しています。

- msLAPS-パスワード有効期限

- msLAPS-パスワード

- msLAPS-暗号化パスワード

- msLAPS-EncryptedPasswordHistory

- msLAPS暗号化DSRMPパスワード

- msLAPS-EncryptedDSRMPasswordHistory

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-PasswordExpirationTime

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-Password

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedPassword

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedPasswordHistory

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedDSRMPassword

VERBOSE: The 'computer' classSchema already has a required mayContain: msLAPS-EncryptedDSRMPasswordHistory

VERBOSE: The 'computer' classSchema already has all expected LAPS-related mayContains

VERBOSE:

VERBOSE: ProcessRecord completed

VERBOSE:

VERBOSE: EndProcessing started

VERBOSE: EndProcessing completedWindows 10/Windows 11 AD オブジェクトのプロパティに移動し、属性タブ。

注記:表示されない場合は、属性エディタータブで、メニュー バーの [Active Directory ユーザーとコンピュータ] をクリックします。ビューそして有効にする高度な機能.

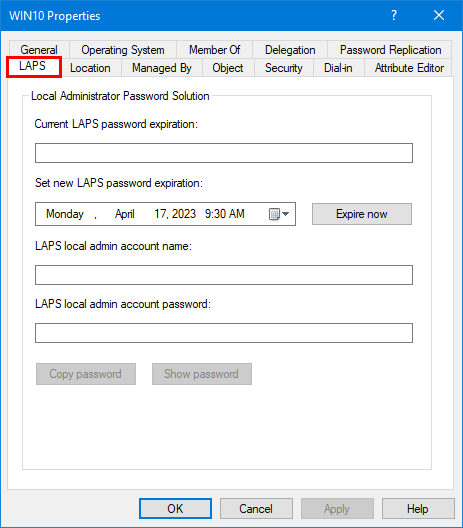

また、ラップタブをクリックしてください。ただし、今のところは空であり、すべての手順が完了すると情報が入力されます。

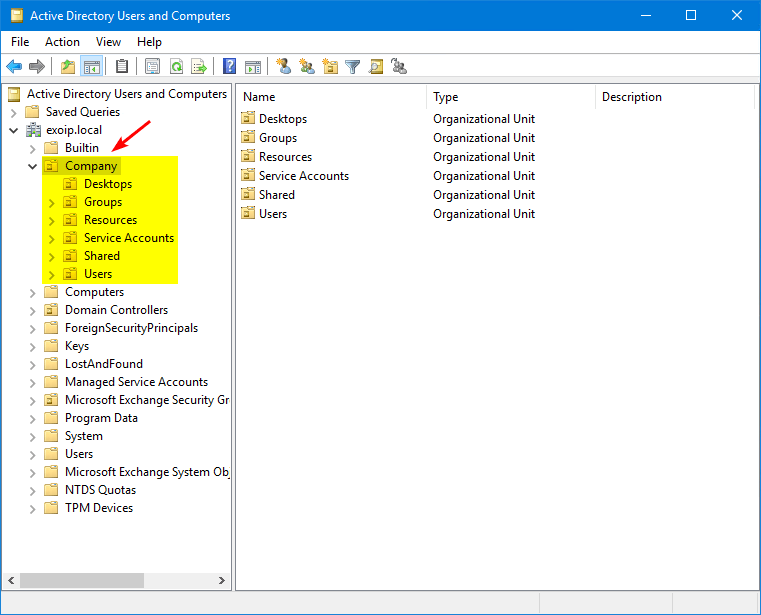

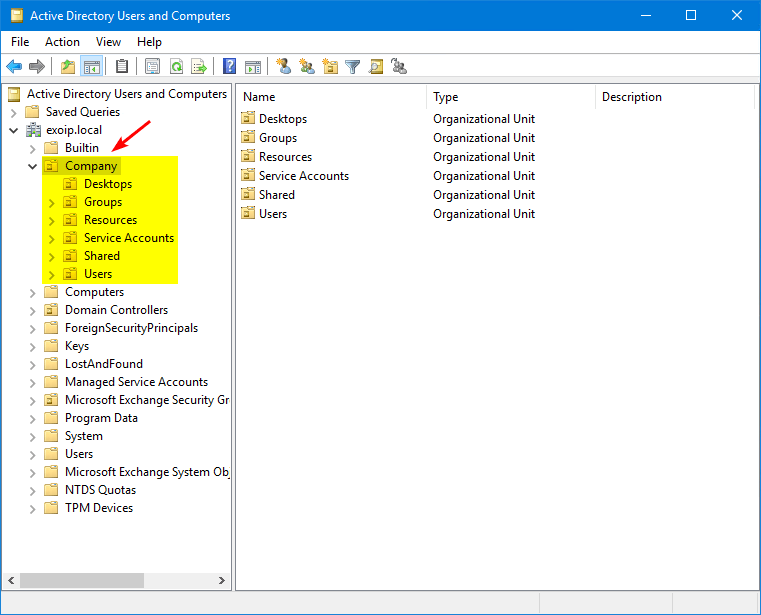

管理対象デバイスには、パスワードを更新する権限が付与される必要があります。このアクションは、デバイスが属する組織単位 (OU) に継承可能なアクセス許可を設定することによって実行されます。この設定は、ネストされたすべての OU にも適用されます。

この例では、会社または。

に権限を設定します。会社OUとSet-LapsADComputerSelfPermissionコマンドレット。

注記:他の OU にコンピューターはありますか?以下の手順を繰り返し、コンピューターが追加されている OU を追加する必要があります。

Set-LapsADComputerSelfPermission -Identity "Company"OU 名が Active Directory で複数回使用されているために失敗したと仮定して、OU の識別名それをコマンドに入れます。

Set-LapsADComputerSelfPermission -Identity "OU=Company,DC=exoip,DC=local"5. LAPS GPO を設定する

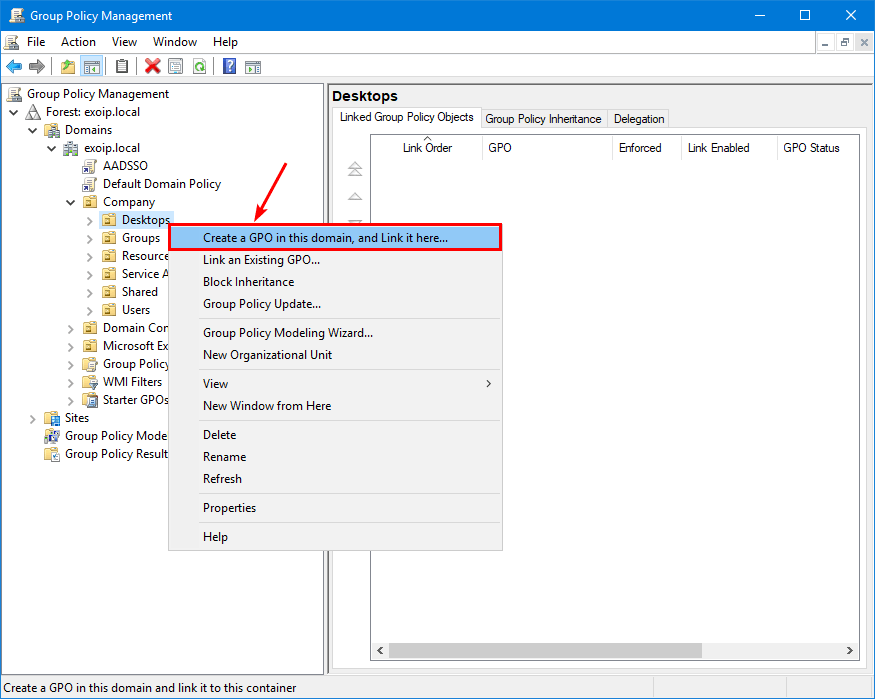

LAPS 用の GPO を構成し、その設定を有効にします。

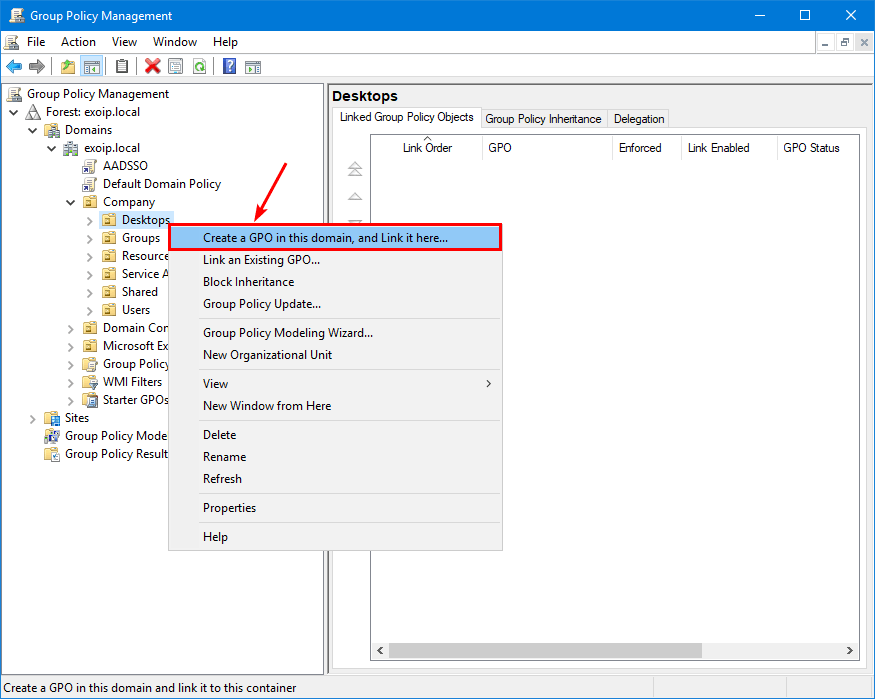

1.ドメイン コントローラーでグループ ポリシー管理を開始します。

2.右クリックして、デスクトップまたは。

3.クリックこのドメインに GPO を作成し、ここにリンクします.

新しいグループ ポリシー オブジェクト (GPO) はユーザー ポリシーですか、それともコンピュータ ポリシーですか?それとも、ユーザーとコンピューターのポリシー設定を GPO に配置しますか?それがコンピュータポリシーを配置することをお勧めします。C_グループポリシー名の前に。ユーザーポリシーの場合は、で_。新しいグループ ポリシー オブジェクトにコンピュータとユーザーのポリシー設定を追加しますか?名前を付けてくださいと_.

- Cコンピュータポリシーの略です

- でユーザーポリシーの略です

- とコンピュータおよびユーザー ポリシーの略です

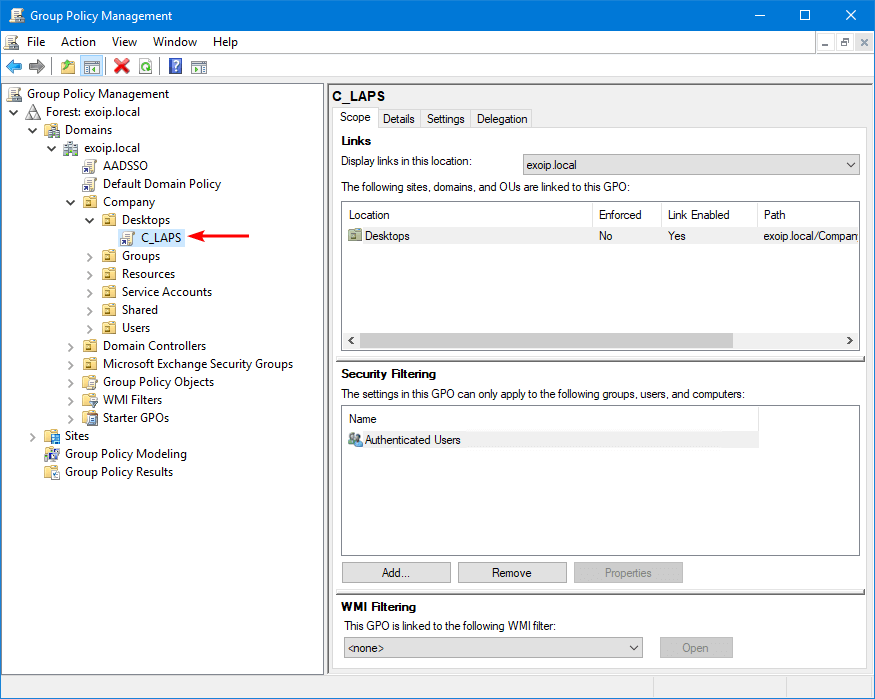

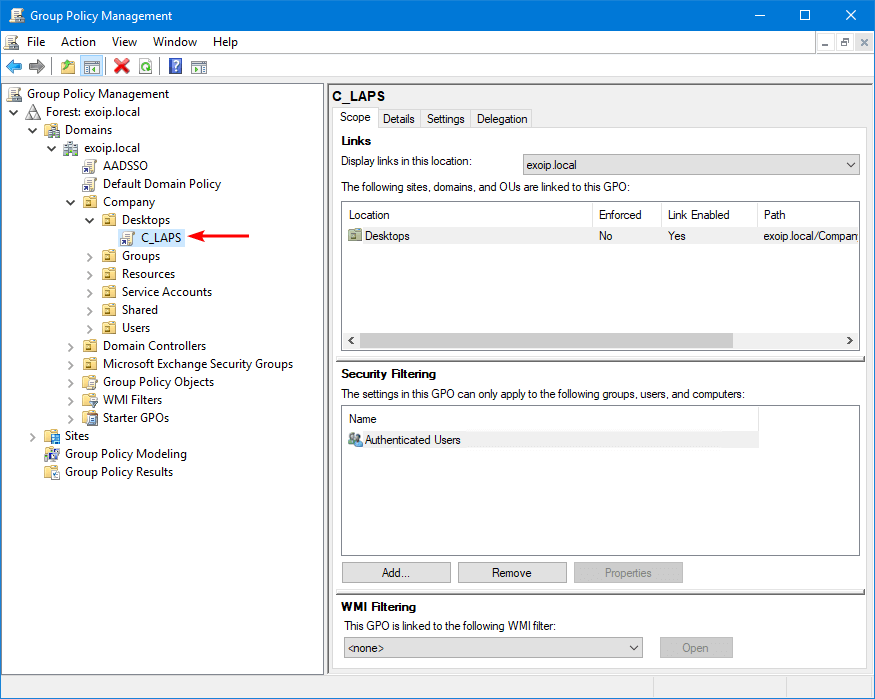

この例では、GPO はコンピューター ポリシーであるため、名前は次で始まります。C_.

4.ポリシーに名前を付けます。C_LAPS.

5.右クリックして、C_LAPSGPO をクリックして編集.

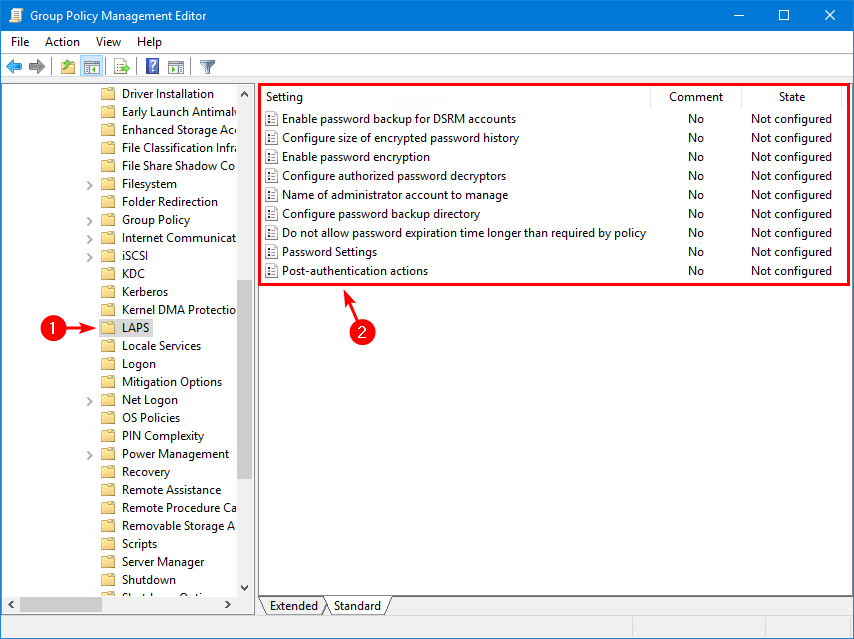

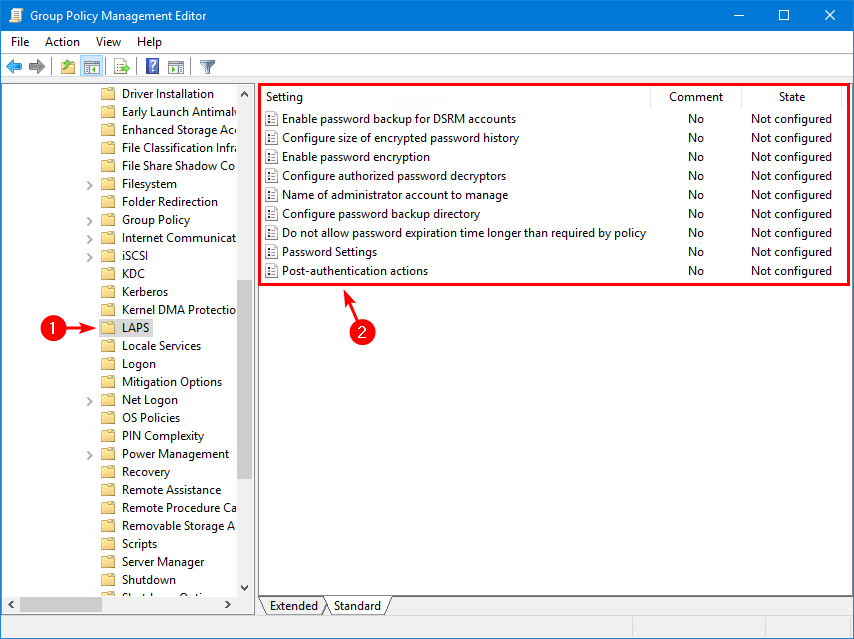

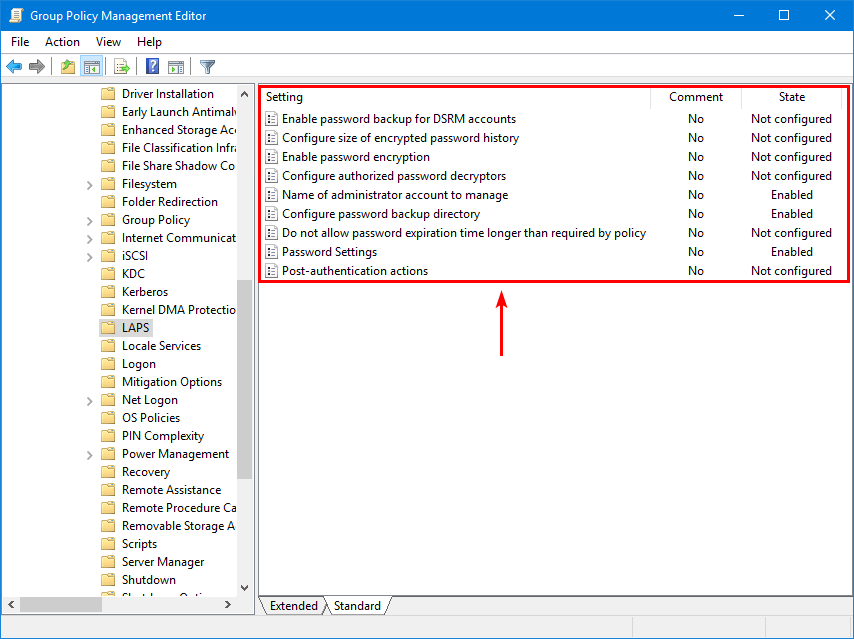

6.に移動しますコンピュータの構成>ポリシー>管理用テンプレート>システム>ラップ.

注記:Central Store をお持ちの場合、管理用テンプレートの下に LAPS フォルダーは表示されません。をコピーしますCHILD.admxC:WindowsPolicyDefinitions からのファイルとCHILD.admlファイルを C:WindowsPolicyDefinitionsen-US から中央ストアにコピーします。たとえば、\exoip.localSYSVOLexoip.localPolicies。その後、LAPSフォルダーが表示されます。

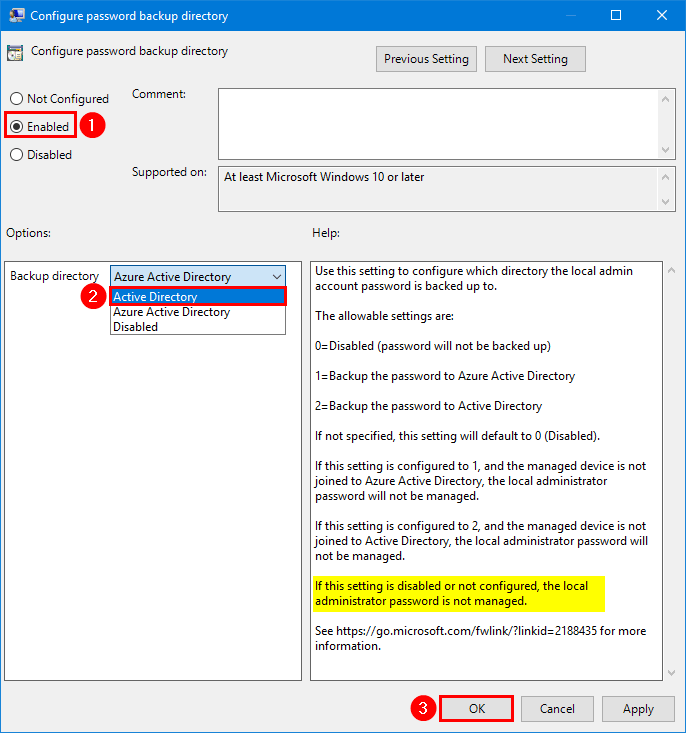

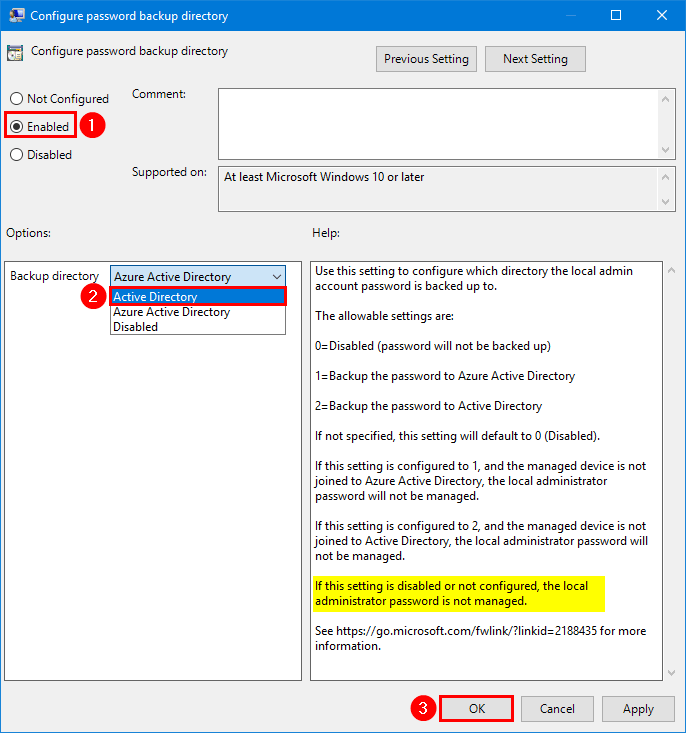

7.ダブルクリックしてくださいパスワードのバックアップディレクトリを設定する設定。

8.選択有効バックアップディレクトリを選択しますアクティブディレクトリ.

重要:あなたがしなければならない有効にする設定して選択するアクティブディレクトリまたはAzure Active Directory。そうしないと、ローカル管理者のパスワードは管理されず、機能しなくなります。

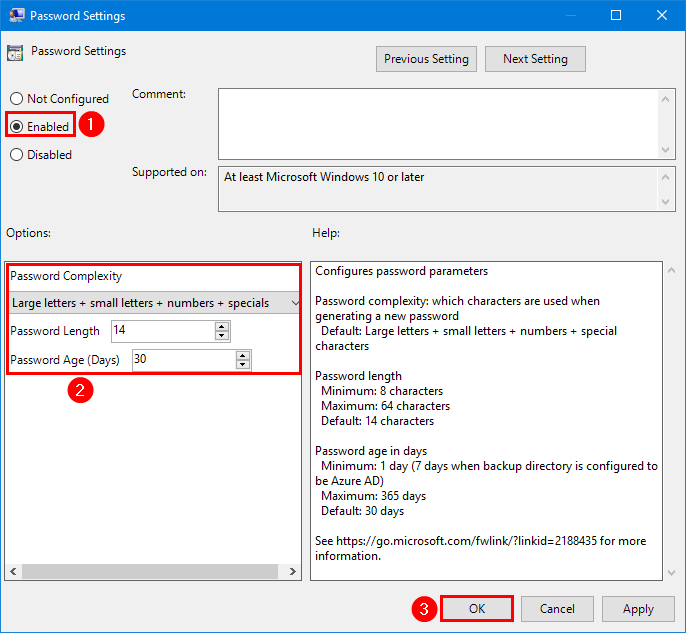

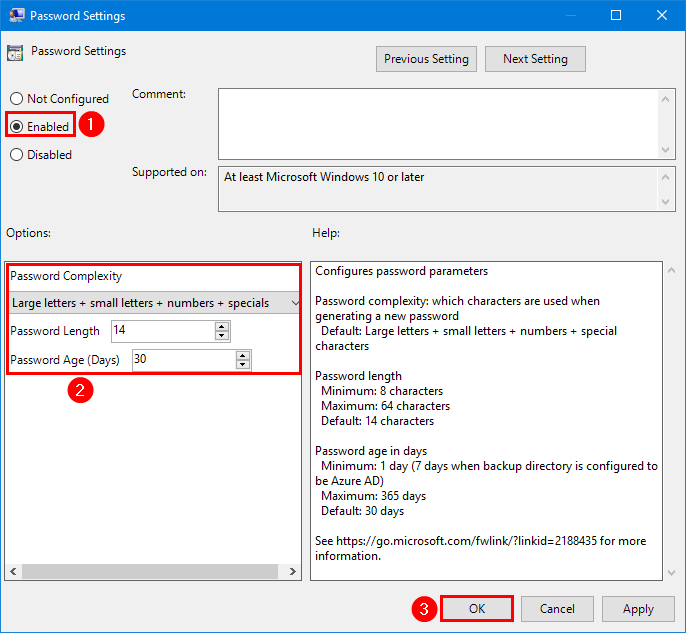

9.ダブルクリックしてくださいパスワード設定設定。

10.選択有効そして、パスワードの複雑さ.

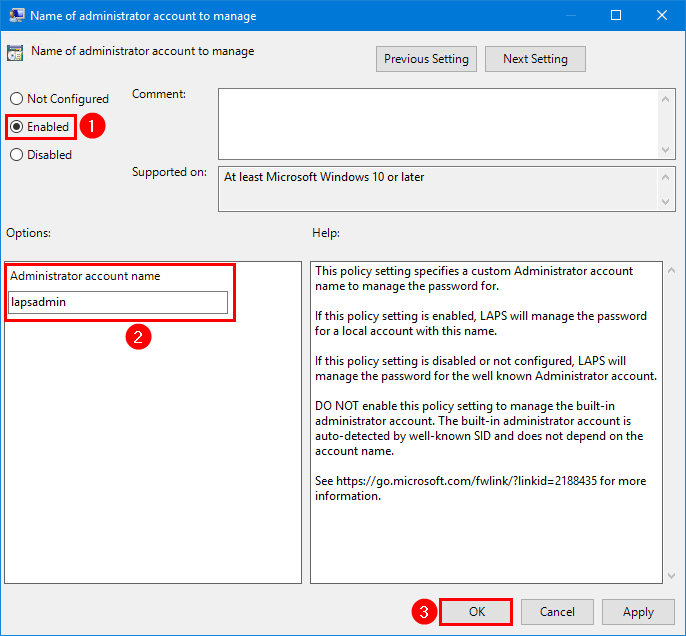

11.ダブルクリックしてください管理する管理者アカウントの名前設定。

12.選択有効管理者のアカウント名を入力しますラップサドミン.

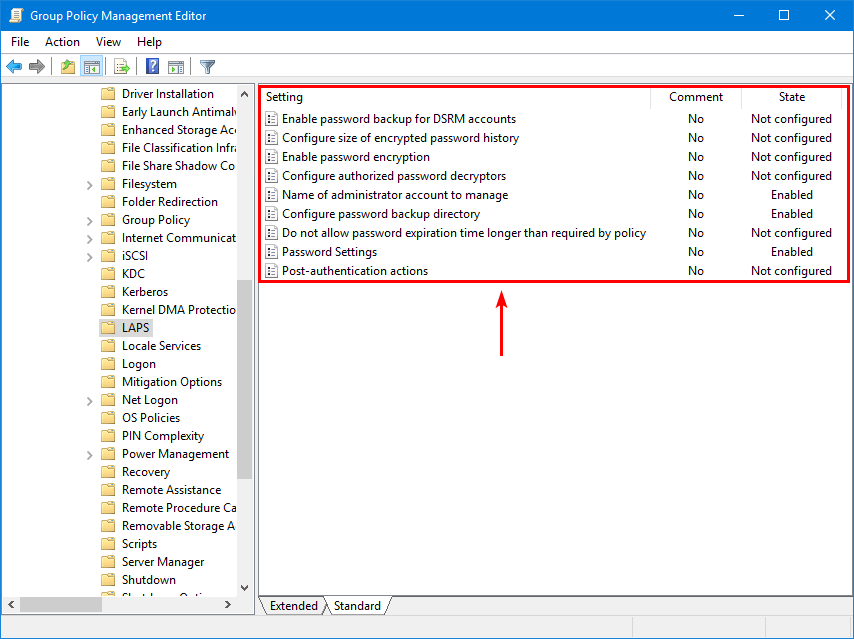

13.LAPS GPO の状態は次のようになります。

ドメイン管理者だけが LAPS パスワードを読み取ってリセットするのではなく、ポリシーも構成する必要があります。認可されたパスワード復号化ツールを構成する。それ以外の場合はエラーが発生し、LAPS 値は空になります。

詳細については、「Windows LAPS アカウントのパスワード復号化許可エラーを修正する方法」の記事を参照してください。

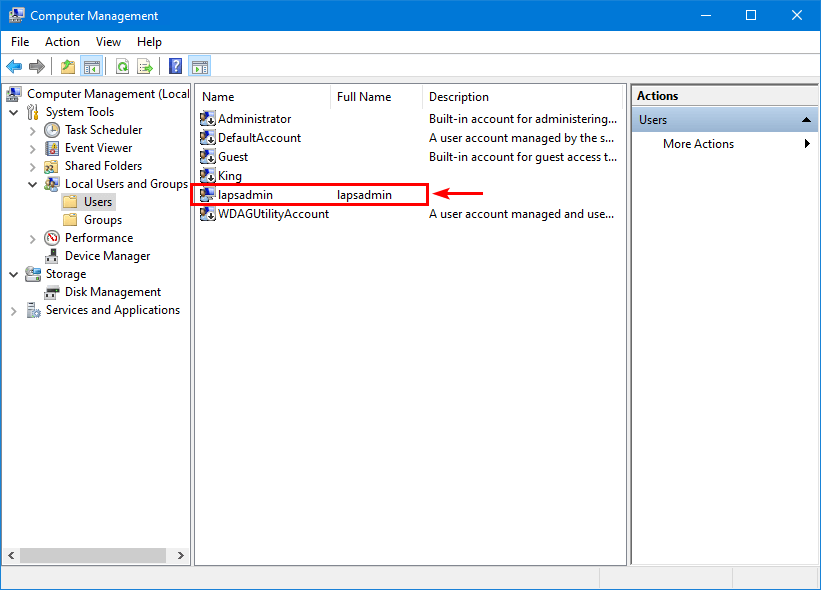

6. ローカル管理者アカウントを作成する

前のステップで、管理する管理者アカウントの名前設定して、管理者アカウント名:ラプサ管理者。

LAPS GPO は、すべてのマシンにローカル管理者アカウントを作成するわけではありません。これには、別の GPO、PowerShell スクリプト、または別の選択肢を使用して対処する必要があります。

重要:他のすべてのローカル管理者アカウントを無効にし、ラップサドミンアカウントはセキュリティ目的で有効になっています。

パソコンではこんな感じになります。

注記:上記の手順をすべて完了したら、ドメインに参加している Windows コンピュータを再起動して、変更を有効にします。

Windows LAPS 構成は正常に完了しました。

LAPSパスワードを取得する

次に、GUI と PowerShell で LAPS パスワードを取得する方法を見てみましょう。

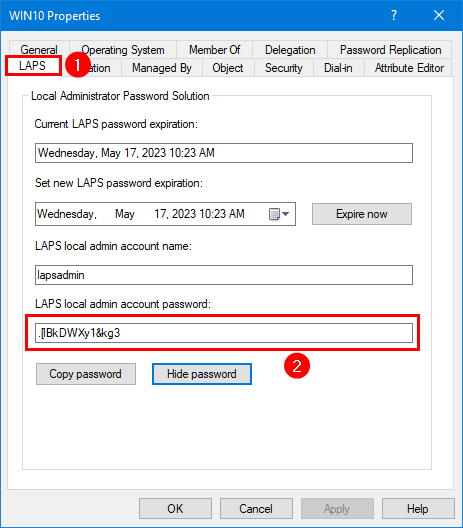

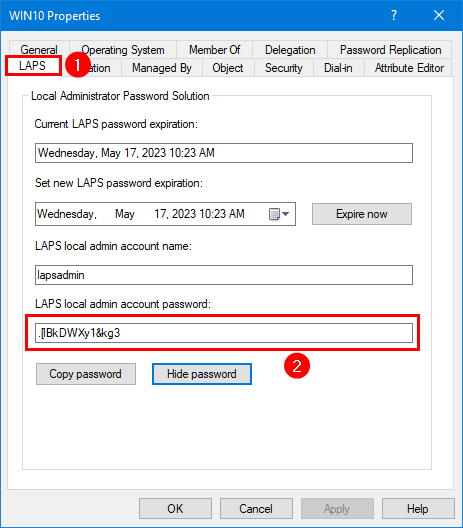

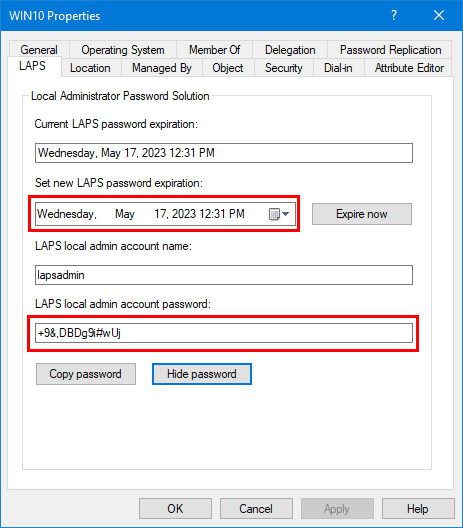

GUIでLAPSパスワードを取得

LAPS パスワードは、Active Directory ユーザーとコンピューター コンソールから直接取得します。

1.始めるActive Directory ユーザーとコンピュータ.

2.AD コンピューター オブジェクトに移動しますプロパティ.

3.タブを選択してくださいラップ.

フィールドが埋められ、空ではなくなっていることがわかります。これは、Active Directory が Windows コンピューターに接続され、情報が同期されたことを意味します。

4.をクリックしてくださいパスワードを表示.

PowerShell で LAPS パスワードを取得する

LAPS のパスワードと情報を取得する優れた方法は、PowerShell を使用することです。

1.PowerShell を管理者として実行する

2.を実行します。Get-LapsADパスワードコマンドレットを入力して、ターゲットコンピュータ、を含む-アスプレイントテキストパラメータ。

Get-LapsADPassword "WIN10" -AsPlainText以下の出力が表示されます。

ComputerName : WIN10

DistinguishedName : CN=WIN10,OU=Desktops,OU=Company,DC=exoip,DC=local

Account : lapsadmin

Password : .[lBkDWXy1&kg3

PasswordUpdateTime : 4/17/2023 10:23:46 AM

ExpirationTimestamp : 5/17/2023 10:23:46 AM

Source : EncryptedPassword

DecryptionStatus : Success

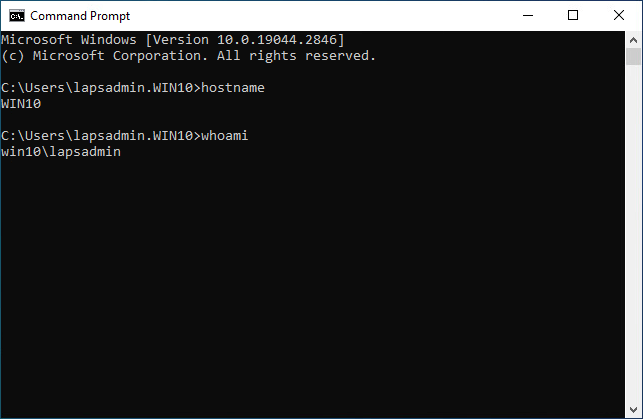

AuthorizedDecryptor : EXOIPDomain AdminsLAPS パスワードでサインインする

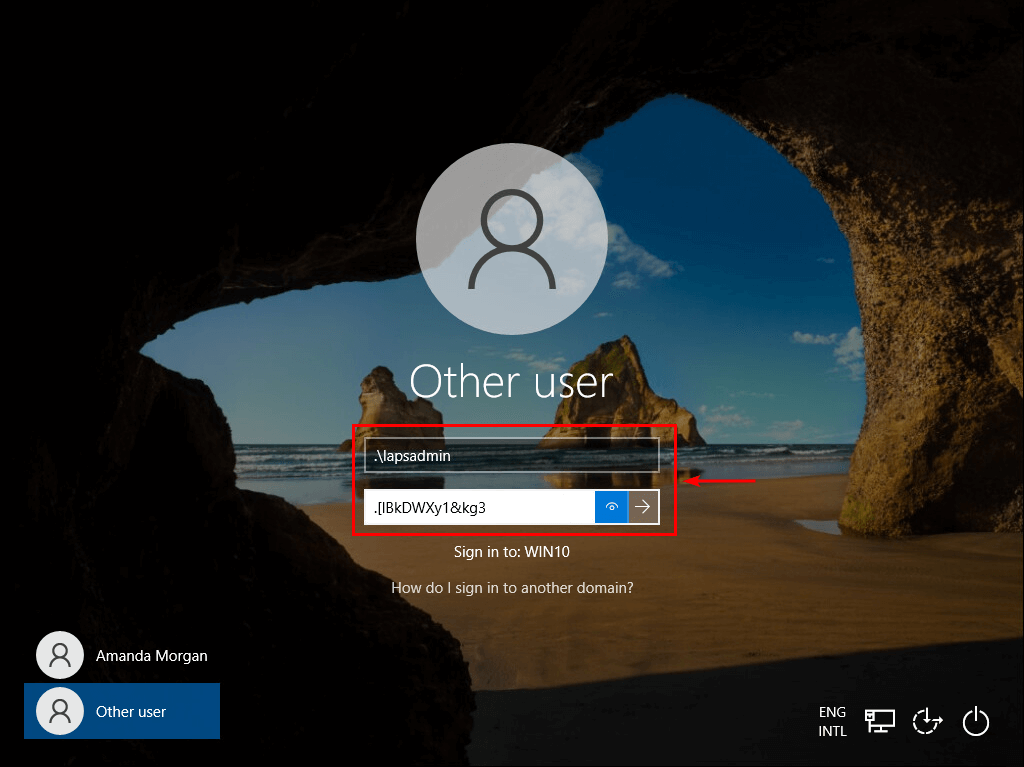

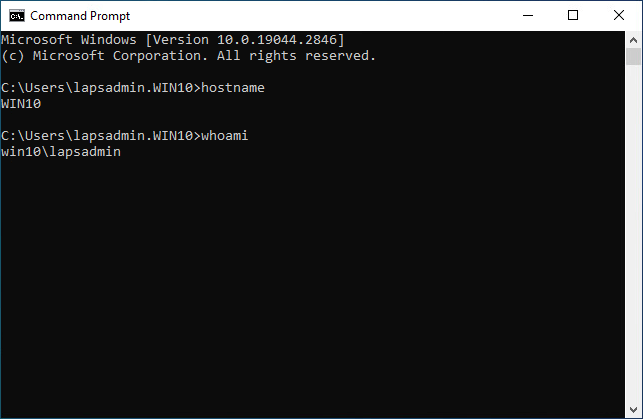

すべてが期待どおりに動作するかどうかを常にテストし、LAPS ローカル管理者アカウントのパスワードをテストします。

ローカル管理者アカウントでサインインしますラップサドミンそしてパスワードコンピューターの LAPS に表示されます。

Active Directory (LAPS) から生成されたローカル管理者パスワードを使用して、Windows 10 コンピューターに正常にサインインしました。

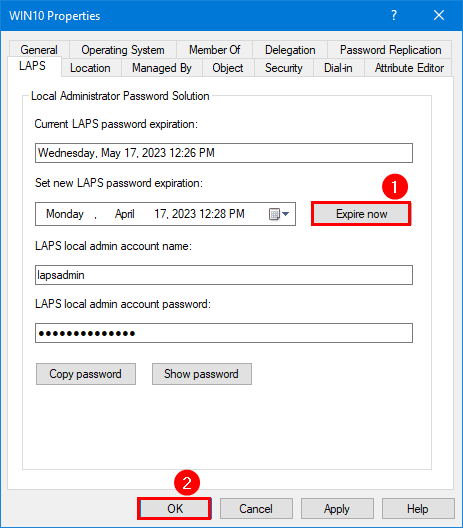

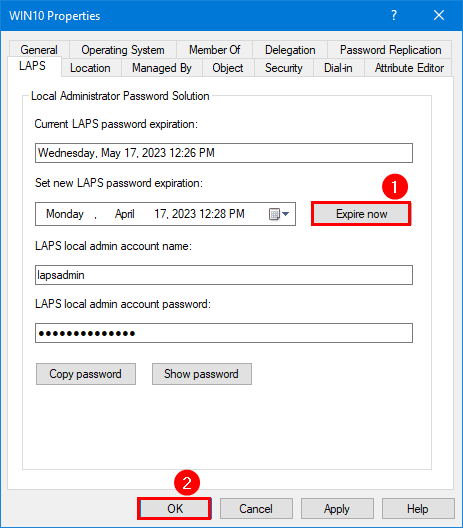

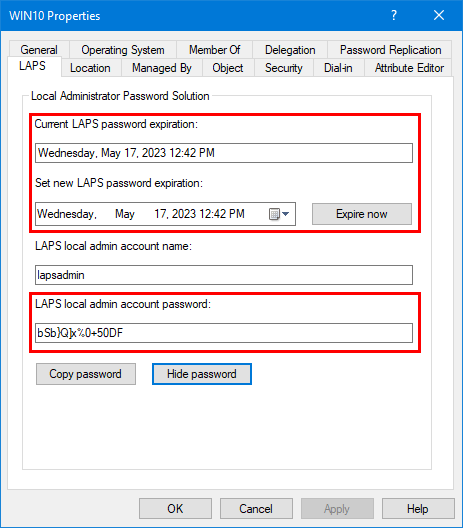

Windows LAPS パスワードをリセットする

Windows LAPS パスワードをリセットしたい場合があります。

1.をクリックしてください今すぐ期限切れにする.

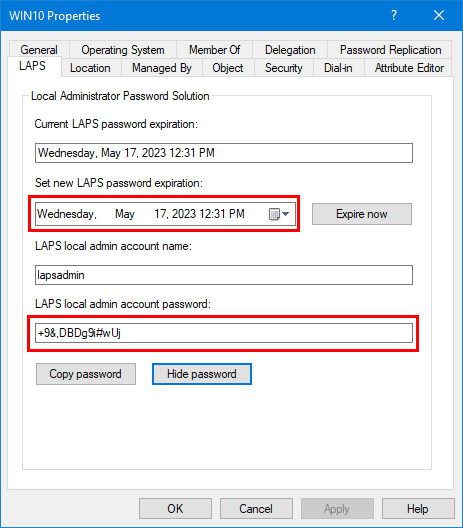

2.Windows コンピューターで GPO 更新を実行し、LAPS ローカル管理者アカウントのパスワードがリセットされていることを確認します。

3.を実行することもできますLapsパスワードのリセットWindows コンピューター上のコマンドレット。

Reset-LapsPassword4.現在/新しいパスワードの有効期限と LAPS ローカル管理者アカウントのパスワードがリセットされます。

Active Directory で Windows LAPS を正常にセットアップし、すべてが機能することをテストしました。

結論

Active Directory で Windows LAPS を構成する方法を学習しました。 Windows ローカル管理者パスワード ソリューションは、ドメインに参加しているコンピューターのローカル管理者パスワードを管理するための優れた Windows 機能です。一度構成すると、Microsoft が Windows Update を通じて自動的に更新をプッシュします。

この記事は気に入りましたか? 「グループ ポリシーを使用して Microsoft Office を管理する」も気に入っていただけるでしょう。ぜひフォローしてこの記事をシェアしてください。