„Azure Active Directory“ slaptažodžio politika apibrėžia nuomininkų vartotojų slaptažodžio reikalavimus, įskaitant slaptažodžio sudėtingumą, ilgį, slaptažodžio galiojimo laiką, paskyros blokavimo nustatymus ir kai kuriuos kitus parametrus. Šiame straipsnyje apžvelgsime, kaip valdyti slaptažodžio politiką „Azure AD“.

„Azure AD“ turi numatytąją slaptažodžio politiką, taikomą visoms debesyje sukurtoms paskyroms (nesinchronizuojama iš vietinio „Active Directory“ naudojant „Azure AD Connect“).

Jame apibrėžiami šie parametrai, kurių negali pakeisti „Azure“ / „Microsoft 365“ nuomotojo administratorius:

- Leidžiami simboliai:

A-Z,a-z,0-9,spaceir specialūs simboliai@ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / ` ~ ” ( ) - Slaptažodžio sudėtingumas: mažiausiai 3 iš 4 simbolių grupių (didžiosios, mažosios raidės, skaičiai ir simboliai)

- Slaptažodžio ilgis: mažiausiai 8, daugiausiai 256 simboliai

- Vartotojas negali naudoti ankstesnio slaptažodžio

Turinys:

- Kaip pakeisti slaptažodžio galiojimo pabaigos strategiją „Azure AD“.

- „Azure AD“ paskyros blokavimo nustatymai

- Neleiskite naudoti silpnų ir populiarių slaptažodžių „Azure AD“.

Kaip pakeisti slaptažodžio galiojimo pabaigos strategiją „Azure AD“.

Pagal numatytuosius nustatymus naudotojo slaptažodžio galiojimo laikas niekada nesibaigia „Azure AD“ („Microsoft 365“). Tačiau slaptažodžio galiojimo pabaigą galite įgalinti naudodami „Microsoft 365“ administravimo centrą:

- Eikite į„Microsoft 365“ administravimo centras->Nustatymai->Saugumas ir privatumas->Slaptažodžio galiojimo pabaigos politika;

- Išjungti parinktįNustatyti slaptažodį, kad niekada nesibaigtų (rekomenduojama);

- Šiuo atveju:

Slaptažodžio galiojimo laikas nustatytas į90 dienų

Bus rodomas slaptažodžio keitimo pranešimas14 dienų priešgaliojimo laikas.

„Microsoft“ rekomenduoja neįjungti slaptažodžio galiojimo pabaigos, jei „Azure“ vartotojai naudoja kelių veiksnių autentifikavimą (MFA).

Norėdami pakeisti vartotojo slaptažodžio galiojimo pabaigos nustatymus, galite naudoti MSOnline PowerShell modulį. Tiesiog įdiekite modulį (jei reikia) ir prisijunkite prie nuomininko:

Install-Module MSOnline

Connect-MsolService

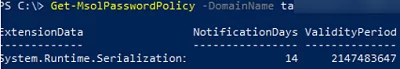

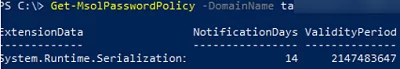

Patikrinkite dabartinius slaptažodžio galiojimo pabaigos politikos nustatymus „Azure AD“:

Get-MsolPasswordPolicy -DomainName woshub.com

ExtensionData NotificationDays ValidityPeriod System.Runtime.Serialization.ExtensionDataObject 14 2147483647

Galite pakeisti slaptažodžio galiojimo pabaigos strategiją ir pranešimų nustatymus „Azure AD“ naudodami „PowerShell“:

Set-MsolPasswordPolicy -DomainName woshub.com -ValidityPeriod 180 -NotificationDays 21

Taip pat žiūrėkite:„RemoteApps“ konfigūravimas, priglobtas „Windows 10/11“ (be „Windows Server“)

Naudodami Azure AD modulį, galite tvarkyti konkretaus vartotojo slaptažodžio galiojimo pabaigos nustatymus:

Connect-AzureAD

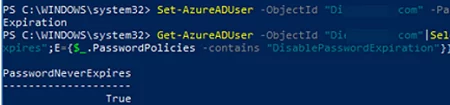

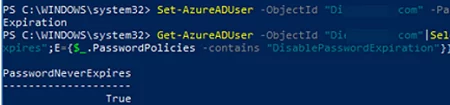

ĮgalintiSlaptažodis niekada nesibaigiaparinktis konkrečiam vartotojui:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies DisablePasswordExpiration

Peržiūrėkite vartotojo slaptažodžio galiojimo pabaigos datą:

Get-AzureADUser -ObjectId "[email protected]"|Select-Object @{N="PasswordNeverExpires";E={$_.PasswordPolicies -contains "DisablePasswordExpiration"}}

PasswordNeverExpires -------------------- True

Įgalinti vartotojo slaptažodžio galiojimo laiką:

Set-AzureADUser -ObjectId "[email protected]" -PasswordPolicies None

„Azure AD“ paskyros blokavimo nustatymai

Kitas „Azure“ slaptažodžio politikos parametras, kurį administratorius gali sukonfigūruoti, yra vartotojo blokavimo taisyklės įvedus neteisingą slaptažodį. Pagal numatytuosius nustatymus paskyra užrakinama 1 minutei po 10 nesėkmingų bandymų autentifikuoti naudojant neteisingą slaptažodį. Atminkite, kad blokavimo laikas pratęsiamas po kiekvieno kito nesėkmingo bandymo prisijungti.

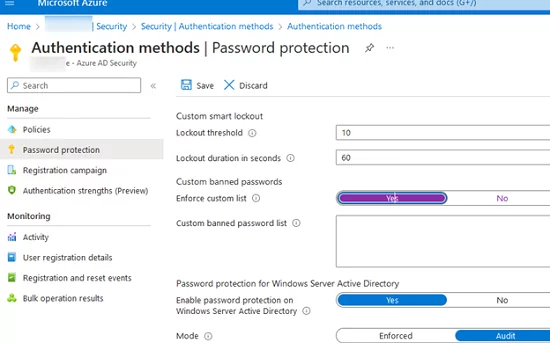

Užrakinimo nustatymus galite konfigūruoti kitoje Azure portalo skiltyje ->Azure Active Directory->Saugumas->Autentifikavimo metodai —> Apsauga slaptažodžiu.

Galimos keisti parinktys:

- Blokavimo slenkstis– nesėkmingų bandymų prisijungti skaičius prieš paskyros užrakinimą (pagal nutylėjimą – 10);

- Blokavimo trukmė sekundėmis– 60 sekundžių pagal numatytuosius nustatymus.

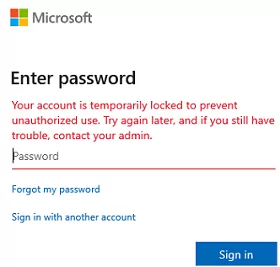

Jei jų paskyra užrakinta, „Azure“ naudotojas matys šį pranešimą:

Your account is temporarily locked to prevent unauthorized use. Try again later, and if you still have trouble, contact your admin.

Sužinokite, kaip patikrinti vartotojo prisijungimo žurnalus „Azure AD“.

Neleiskite naudoti silpnų ir populiarių slaptažodžių „Azure AD“.

Yra atskirasAzure AD slaptažodžio apsaugafunkcija, leidžianti blokuoti silpnų ir populiarių slaptažodžių naudojimą (pvz., P@ssw0rd, Pa$$word ir kt.).

Galite naudoti DSInternals PowerShell modulį, kad patikrintumėte, ar vietiniame Active Directory nėra silpnų vartotojų slaptažodžių.

Galite nustatyti savo silpnų slaptažodžių sąrašąAzure Active Directory->Saugumas->Autentifikavimo metodai —> Apsauga slaptažodžiu. Įjunkite parinktįĮgyvendinti pasirinktinį sąrašąir pridėkite slaptažodžių, kuriuos norite uždrausti, sąrašą (iki 1000 slaptažodžių).

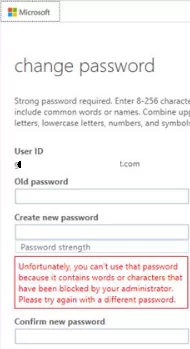

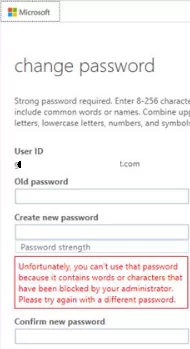

Kai Azure AD vartotojas bando pakeisti savo slaptažodį į vieną iš uždraustų sąrašų, rodomas pranešimas:

Unfortunately, you can’t use that password because it contains words or characters that have been blocked by your administrator. Please try again with a different password.

Šie nustatymai pagal numatytuosius nustatymus taikomi tik Azure debesies naudotojams.

Jei norite taikyti uždraustų slaptažodžių sąrašą vietiniams „Active Directory DS“ naudotojams, turite atlikti šiuos veiksmus:

- Įsitikinkite, kad turite Azure AD Premium P1 arba P2 prenumeratą;

- Įjunkite parinktįĮgalinkite apsaugą slaptažodžiu „Windows Server Active Directory“.;

- Numatytoji konfigūracija įgalina tik draudžiamo slaptažodžio naudojimo auditą. Taigi, po bandymo perjunkiteRežimasgalimybė įVykdomas;

- Įdiekite „Azure AD“ slaptažodžio apsaugos tarpinio serverio paslaugą (

AzureADPasswordProtectionProxySetup.msi) viename iš patalpų prieglobos; - Įdiekite Azure AD apsaugą slaptažodžiu (

AzureADPasswordProtectionDCAgentSetup.msi) visuose ADDS domeno valdikliuose.

Jei norite, kad Azure slaptažodžio politika būtų taikoma vartotojams, sinchronizuojamiems iš AD DS per Azure AD Connect, turite įjungti parinktį EnforceCloudPasswordPolicyForPasswordSyncedUsers:

Set-MsolDirSyncFeature -Feature EnforceCloudPasswordPolicyForPasswordSyncedUsers -Enable $true

Įsitikinkite, kad sukonfigūravote pakankamai stiprią domeno slaptažodžio politiką vietiniame „Active Directory“. Priešingu atveju sinchronizuoti vartotojai gali nustatyti bet kokį slaptažodį, įskaitant silpnus ir nesaugius.

Tokiu atveju, kai vartotojo slaptažodis pakeičiamas arba nustatomas iš naujo vietiniame Active Directory, vartotojas tikrinamas pagal uždraustų slaptažodžių sąrašą Azure.

Jei įgalinote „Azure AD Connect“ sinchronizavimą, galite naudoti savo slaptažodžių strategijas iš vietinio „Active Directory“, kad taikytumėte debesies naudotojams. Norėdami tai padaryti, turite sukurti smulkios saugos slaptažodžio strategiją vietiniame AD ir susieti ją su grupe, kurioje yra su debesimi sinchronizuojami vartotojai. Tokiu atveju „Azure Active Directory“ laikysis jūsų vietinio domeno slaptažodžių politikos.