„MedusaLocker“ išpirkos reikalaujanti programinė įranga pirmą kartą buvo aptikta 2019 m. rugsėjį ir nuo to laiko užkrėtė ir užšifravo sistemas keliuose sektoriuose, pirmiausia taikydami sveikatos priežiūros sektorių. „MedusaLocker“ aktoriai dažniausiai pasikliauja nuotolinių paslaugų pažeidžiamumu, kad pasiektų aukų tinklus. Aktoriai naudoja tokias paslaugas kaip RDP, PsExec ir SMB, kad užkrėstų kitus aukos tinklo pagrindinius kompiuterius.

„SalvageData“ ekspertai rekomenduoja imtis aktyvių duomenų saugumo priemonių, tokių kaip reguliarios atsarginės kopijos, griežta kibernetinio saugumo praktika ir programinės įrangos atnaujinimas, kad apsisaugotų nuo išpirkos reikalaujančių programų atakų. Ir,išpirkos reikalaujančios programinės įrangos atakos atveju nedelsdami kreipkitės į mūsų išpirkos reikalaujančių programų atkūrimo ekspertus.

Taip pat žiūrėkite:MEOW Ransomware: Visas vadovas

Kokia kenkėjiška programa yra MedusaLocker?

MedusaLocker yra išpirkos reikalaujanti programinė įranga, kuri, kaip žinoma, yra skirta kelioms organizacijoms, ypač sveikatos priežiūros ir farmacijos įmonėms. Jis veikia kaip „Ransomware-as-a-Service“ (RaaS) modelis, pagrįstas pastebėtu išpirkos mokėjimų padalijimu. Nors jos pavadinimas panašus, nėra aiškių įrodymų, kad „MedusaLocker“ turi kokių nors ryšių su „Medusa“ išpirkos reikalaujančia programine įranga.

Viskas, ką žinome apie „MedusaLocker“ išpirkos programą

Patvirtintas vardas

- MedusaLocker virusas

Grėsmės tipas

- Ransomware

- Kripto virusas

- Failų spintelė

- Dvigubas turto prievartavimas

Ar yra nemokamas iššifruotojas?Ne, nėra viešo MedusaLocker išpirkos reikalaujančios programinės įrangos iššifravimo priemonės.Paskirstymo būdai

- Sukčiavimo el. laiškai

- Nuotolinės paslaugos

Pasekmės

- Failai yra užšifruoti ir užrakinti

- Duomenų nutekėjimas

- Dvigubas turto prievartavimas

Kas yra MedusaLocker išpirkos raštelyje

Išpirkos raštelis dedamas į kiekvieną aplanką, jame aprašoma, kaip bendrauti su užpuolikais ir sumokėti išpirką Bitcoin. Ji taip pat įspėja aukas nepervardyti, modifikuoti ar bandyti iššifruoti užšifruotus failus naudojant trečiųjų šalių iššifruotojus, nurodydama, kad tai juos visam laikui sugadins, ir pataria nekeisti ar nepervardyti šifruotų failų.

Jei suprantate, kad esate išpirkos reikalaujančių programų auka, susisiekę su „SalvageData“ išpirkos reikalaujančių programų pašalinimo ekspertais suteiksite saugią duomenų atkūrimo paslaugą ir išpirkos reikalaujančių programų pašalinimą po atakos.

MedusaLocker ransomware užkrėtimo ir šifravimo metodai

MedusaLocker ransomware naudoja įvairius metodus, kad išplistų ir užkrėstų kitus aukos tinklo pagrindinius kompiuterius.

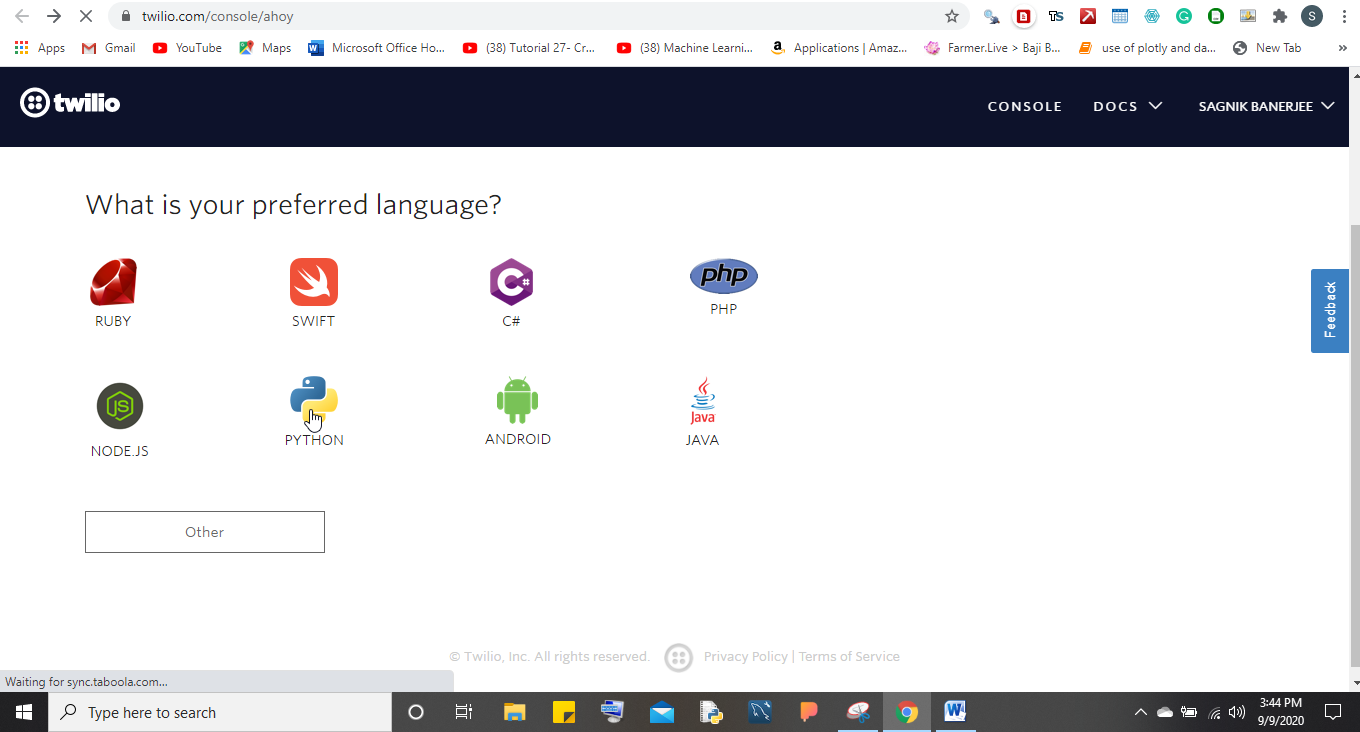

- Nuotolinės paslaugos: MedusaLocker ransomware naudoja nuotolines paslaugas, tokias kaip Remote Desktop Protocol (RDP), PsExec ir Server Message Block (SMB).

- Sukčiavimo kampanijos: MedusaLocker ransomware taip pat gali patekti į tinklus per sukčiavimo kampanijas, kuriose kenkėjiška programa pridedama prie el. laiškų.

Kai „MedusaLocker“ išpirkos reikalaujanti programa gauna prieigą prie tinklo, ji seka tipišką išpirkos reikalaujančių programų atakų gyvavimo ciklą ir neleidžia aukoms pasiekti savo duomenų. Jis užšifruoja aukos duomenis naudodamas AES ir RSA-2048 derinį. „MedusaLocker“ toliau užtikrins patvarumą ištrindama vietines atsargines kopijas, išjungdama paleidimo atkūrimą ir galiausiai į kiekvieną aplanką, kuriame yra failas su pažeisto pagrindinio kompiuterio šifruotais duomenimis, įdės išpirkos raštelį.

Nevykdykite išpirkos reikalavimo!Norėdami atkurti failus ir pašalinti bet kokią galimą grėsmę, susisiekite su vietinėmis valdžios institucijomis ir išpirkos reikalaujančių programų pašalinimo tarnyba.

Žinomi MedusaLocker išpirkos reikalaujantys IOC

Kibernetinio saugumo kontekste IOC reiškia „kompromiso rodiklį“. Tai teismo medicinos terminas, nurodantis įrenginyje esančius įrodymus, rodančius saugumo pažeidimą. Nors TOK duomenys renkami po įtartinų incidentų, saugumo įvykių ar netikėtų iškvietimų iš tinklo, gera kibernetinio saugumo praktika yra reguliariai tikrinti TOK duomenis, siekiant aptikti neįprastą veiklą ir pažeidžiamumą. IOC apima failų plėtinius, IP adresus, failų maišą, el. pašto adresus, mokėjimo pinigines ir išpirkos laiškų failų pavadinimus. Kadangi MedusaLocker yra RaaS, jos IOC skirsis priklausomai nuo varianto ir jį valdančios kibernetinių nusikaltėlių gaujos.CISA MedusaLocker patarimastaip pat apima šiuos IOC:Žinomi išpirkos laiškų failų pavadinimai:

- how_to_ recovery_data.html

- how_to_recover_data.html.marlock01

- instrukcijos.html

- SKAITYKITE INSTRUKCIJA.html

- !!!HOW_TO_DECRYPT!!!.

Žinomi šifruotų failų plėtiniai:

- .1btc

- .matlock20

- .skaitymo instrukcijos

- .bec

- .mylock

- .deadfilesgr

- .lockfiles

- .tyco

- .failų užraktas

- .zoomzoom

- .Marlock08

- .Marlock25

Kaip elgtis su MedusaLocker išpirkos reikalaujančios programos ataka

Pirmas žingsnis norint atsigauti po MedusaLocker atakos yra izoliuoti užkrėstą kompiuterį, atsijungiant nuo interneto ir pašalinant bet kokį prijungtą įrenginį. Tada turite susisiekti su vietos valdžios institucijomis. JAV gyventojų ir įmonių atveju tai yraFTBirInterneto nusikaltimų skundų centras (IC3).Norėdami pranešti apie išpirkos reikalaujančios programos ataką, turite surinkti visą informaciją apie ją, įskaitant:

- Išpirkos užrašo ekrano nuotraukos

- Bendravimas su grėsmės veikėjais (jei tokių turite)

- Šifruoto failo pavyzdys

Tačiau, jei noritesusisiekti su specialistais, tada geriausiapalikite kiekvieną užkrėstą aparatą tokį, koks jis yrair paprašyti anavarinio išpirkos reikalaujančių programų pašalinimo paslauga. Šie specialistai yra pasirengę greitai sumažinti žalą, surinkti įrodymus, galbūt pakeisti šifravimą ir atkurti sistemą.

Sistemos paleidimas iš naujo arba išjungimas gali pakenkti sistemos atkūrimui. Užfiksavus veikiančios sistemos RAM gali būti lengviau gauti šifravimo raktą, o užfiksavus dropper failą, t. y. failą, vykdantį kenkėjišką naudingą apkrovą, gali padėti pakeisti patį šifravimą ir iššifruoti duomenis arba geriau suprasti, kaip jis veikia.

1. Susisiekite su savo Reagavimo į incidentus teikėją

Reagavimas į kibernetinį incidentą – tai reagavimo į kibernetinio saugumo incidentą ir jo valdymo procesas. Reagavimo į incidentus saugotojas yra paslaugų sutartis su kibernetinio saugumo tiekėju, leidžianti organizacijoms gauti išorinę pagalbą kibernetinio saugumo incidentams. Ji suteikia organizacijoms struktūrizuotą patirtį ir paramą per saugos partnerį, leidžiančią joms greitai ir efektyviai reaguoti kibernetinio incidento metu. Reagavimo į incidentą laikiklis suteikia organizacijoms ramybę ir siūlo ekspertų pagalbą prieš ir po kibernetinio saugumo incidento. Specifinis reagavimo į incidentą laikytojo pobūdis ir struktūra skirsis priklausomai nuo teikėjo ir organizacijos reikalavimų. Geras reagavimo į incidentus laikiklis turėtų būti tvirtas, bet lankstus ir teikti patikrintas paslaugas, kurios pagerintų organizacijos ilgalaikę apsaugą.Jei susisieksite su savo IR paslaugų teikėju, jis gali nedelsdamas perimti ir padėti atlikti kiekvieną išpirkos reikalaujančių programų atkūrimo veiksmą.Tačiau jei nuspręsite patys pašalinti išpirkos reikalaujančią programinę įrangą ir atkurti failus kartu su IT komanda, galite atlikti kitus veiksmus.

2. Nustatykite išpirkos reikalaujančią programinę įrangą

Galite nustatyti, kuri išpirkos reikalaujanti programa užkrėtė jūsų kompiuterį pagal failo plėtinį (kai kurios išpirkos reikalaujančios programos naudoja failo plėtinį kaip savo pavadinimą),naudojant ransomware ID įrankį, arba tai bus ant išpirkos raštelio. Turėdami šią informaciją galite ieškoti viešojo iššifravimo rakto.

3. Pašalinkite išpirkos reikalaujančią programinę įrangą ir pašalinkite išnaudojimo rinkinius

Prieš atkurdami duomenis, turite užtikrinti, kad jūsų įrenginyje nėra išpirkos reikalaujančių programų ir kad užpuolikai negalės surengti naujos atakos naudodami išnaudojimo rinkinius ar kitus pažeidžiamumus. Išpirkos reikalaujančių programų pašalinimo paslauga gali ištrinti išpirkos reikalaujančią programinę įrangą, sukurti teismo ekspertizės dokumentą tyrimui, pašalinti pažeidžiamumą ir atkurti jūsų duomenis.

4. Norėdami atkurti duomenis, naudokite atsarginę kopiją

Atsarginių duomenų atkūrimo svarbos negalima pervertinti, ypač atsižvelgiant į įvairias galimas rizikas ir grėsmes duomenų vientisumui. Atsarginės kopijos yra esminė išsamios duomenų apsaugos strategijos sudedamoji dalis. Jie suteikia galimybę atsigauti nuo įvairių grėsmių, užtikrinti veiklos tęstinumą ir išsaugoti vertingą informaciją. Išpirkos reikalaujančių programų atakų akivaizdoje, kai kenkėjiška programinė įranga užšifruoja jūsų duomenis ir reikalauja sumokėti už jų išleidimą, atsarginė kopija leidžia atkurti informaciją nepasiduodant užpuoliko reikalavimams. Reguliariai išbandykite ir atnaujinkite atsarginių kopijų kūrimo procedūras, kad padidintumėte jų veiksmingumą apsaugant nuo galimo duomenų praradimo scenarijų. Yra keletas būdų, kaip sukurti atsarginę kopiją, todėl turite pasirinkti tinkamą atsarginės kopijos laikmeną ir turėti bent vieną duomenų kopiją, saugomą ne svetainėje ir neprisijungus.

5. Susisiekite su išpirkos reikalaujančių programų atkūrimo tarnyba

Jei neturite atsarginės kopijos arba jums reikia pagalbos pašalinant kenkėjišką programą ir pažeidžiamumą, susisiekite su duomenų atkūrimo tarnyba. Išpirkos sumokėjimas negarantuoja, kad jūsų duomenys bus jums grąžinti. Vienintelis garantuotas būdas atkurti kiekvieną failą yra atsarginė kopija. Jei to nepadarysite, išpirkos reikalaujančių programų duomenų atkūrimo paslaugos gali padėti iššifruoti ir atkurti failus. „SalvageData“ ekspertai gali saugiai atkurti jūsų failus ir neleisti „MedusaLocker“ išpirkos programai vėl užpulti jūsų tinklo, susisiekite su mūsų atkūrimo ekspertais 24 valandas per parą, 7 dienas per savaitę. Ko NEGALIMA daryti po išpirkos reikalaujančios programos atakos.neištrinti išpirkos reikalaujančios programosir saugokite visus išpuolio įrodymus. Tai svarbu dėlskaitmeninė kriminalistikakad ekspertai galėtų atsekti įsilaužėlių grupę ir juos identifikuoti. Institucijos gali naudoti užkrėstos sistemos duomenisištirti užpuolimą ir surasti atsakingąjį.Kibernetinės atakos tyrimas nesiskiria nuo bet kurio kito kriminalinio tyrimo: norint surasti užpuolikus, reikia įrodymų.

Užkirsti kelią MedusaLocker ransomware atakai

Išpirkos reikalaujančių programų prevencija yra geriausias duomenų saugumo sprendimas, nes tai lengviau ir pigiau nei atsigauti po atakų. MedusaLocker išpirkos reikalaujanti programinė įranga gali kainuoti jūsų verslo ateičiai ir netgi uždaryti duris. Imdamiesi šių aktyvių priemonių asmenys ir organizacijos gali sumažinti MedusaLocker išpirkos reikalaujančios programinės įrangos atakos riziką ir apsaugoti savo duomenis nuo šifravimo ir saugojimo už išpirką. Štai keli patarimai, kaip išvengti išpirkos reikalaujančių programų atakų:

- Mokyti darbuotojusapie kibernetinį saugumą ir supratimą apie sukčiavimą, kad padėtų jiems atpažinti sukčiavimo bandymus ir jų išvengti.

- Įgyvendinti saugumo priemones, pvz., ugniasienės, antivirusinė programinė įranga ir įsibrovimo aptikimo sistemos, siekiant aptikti ir blokuoti kenkėjišką srautą.

- Būkite budrūsir stebėti tinklo veiklą, ar nėra įtartino elgesio požymių.

- Atnaujinkite programinę įrangąsu naujausiomis saugos pataisomis, kad išpirkos reikalaujančios programos neišnaudotų nepataisytų spragų.

- Įdiegti stiprią prieigos kontrolę,pvz., kelių veiksnių autentifikavimas ir reguliarus kredencialų stebėjimas, kad išpirkos reikalaujančių programų operatoriai negalėtų pasiekti sistemų naudojant pavogtus arba silpnus kredencialus.

- Apsaugokite nevaldomus įrenginius ir BYOD politikądiegiant saugumo priemones, tokias kaip įrenginio šifravimas ir nuotolinio ištrynimo galimybės.

- Reguliariai nuskaitykite ir pataisykite į internetą nukreiptas programaskad išpirkos reikalaujančių programų operatoriai nepasinaudotų pažeidžiamumu.