Pridėjus kompiuterį arba vartotojo abonementą prie „Active Directory“ saugos grupės, nauji prieigos teisės arba nauji GPO taikomi ne iš karto. Norėdami atnaujinti grupės narystę ir pritaikyti priskirtus leidimus arba grupės strategijas, turite iš naujo paleisti kompiuterį arba atlikti atsijungimą ir prisijungimą (vartotojui). Taip yra todėl, kad AD grupės narystė atnaujinama tik tada, kai išduodamas „Kerberos“ bilietas, o tai įvyksta, kai sistema paleidžiama arba vartotojas autentifikuojamas prisijungiant.

Turinys:

- Atnaujinkite kompiuterių grupės narystę ir „Kerberos“ bilietą be perkrovimo

- Iš naujo įkelkite narystę vartotojų grupėse neišsiregistruodami

Jei negalite iš karto paleisti kompiuterio iš naujo arba atjungti vartotojo, galite atnaujinti paskyros AD grupės narystę naudodamiklist.exeįrankis. Ši programa leidžia iš naujo nustatyti ir atnaujinti kompiuterio ar vartotojo Kerberos bilietus.

Pastaba.Šiame straipsnyje aprašytas metodas veikia tik su tinklo paslaugomis, kurios palaiko Kerberos autentifikavimą. Paslaugoms, kurios veikia tik su NTLM autentifikavimu, vis tiek reikia atsijungti ir prisijungti prie vartotojo arba iš naujo paleisti „Windows“.

Galite išvardyti domeno saugos grupes, kurių narys yra dabartinis vartotojas, naudodami komandą:

whoami /groups

arba GPResult:

gpresult /r /scope user

Grupių, kurioms vartotojas priklauso, sąrašas rodomas skiltyje „Vartotojas yra šių saugos grupių dalis“.

Atnaujinkite kompiuterių grupės narystę ir „Kerberos“ bilietą be perkrovimo

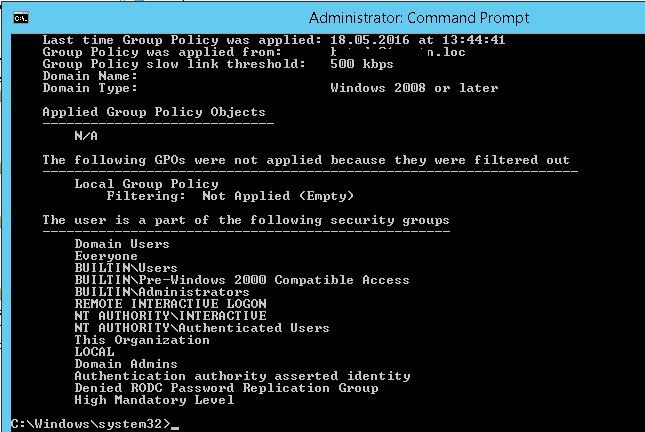

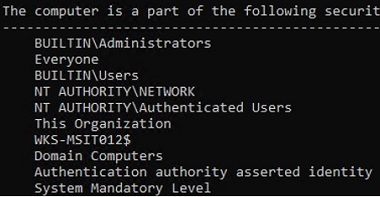

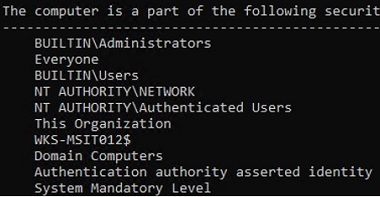

Su komanda galite išvardyti saugos grupes, kurioms priklauso šis kompiuteris

gpresult /r /scope computer

Kompiuteris yra šių saugos grupių dalis

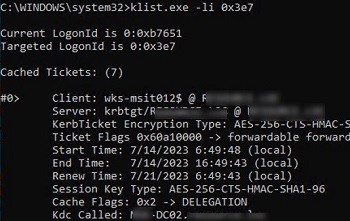

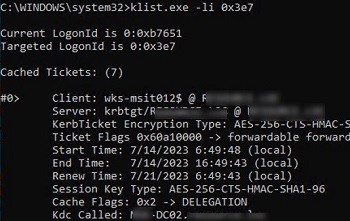

Galite išvardyti talpykloje saugomus Kerberos bilietus, kuriuos gavo kompiuteris, taip pat jų gavimo datą ir kito atnaujinimo laiką.

klist.exe -li 0x3e7

Pastaba. 0x3e7yra specialus identifikatorius, nurodantis vietinio kompiuterio (Vietinės sistemos) seansą.

Dabar pridėkite kompiuterį prie AD saugos grupės (naudodami ADUC priedą arba naudodami „PowerShell“):Add-AdGroupMember -Identity grAVExclusionPC -Members wks-mns21$)

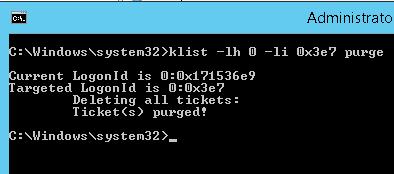

Norėdami išvalyti kompiuterio Kerberos bilietų talpyklą ir atnaujinti kompiuterio AD grupės narystę, paleiskite komandą (skirta Windows 7 ir Windows Server 2008R2)

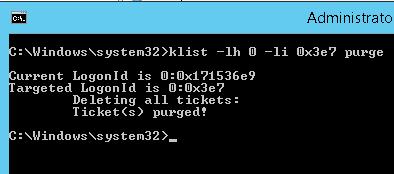

klist -lh 0 -li 0x3e7 purge

Arba Windows 11/10/8 ir Windows Server 2022/2019/2016:

klist –li 0x3e7 purge

Sužinokite daugiau:Kaip konvertuoti platinimo grupes į saugos grupes „Windows Server“.

Deleting all tickets: Ticket(s) purged!

Atnaujinkite grupės strategijos nustatymus naudodamigpupdate /forcekomandą. Tada visos grupės strategijos, priskirtos AD grupei naudojant saugos filtravimą, bus pritaikytos kompiuteriui neperkraunant.

Galite naudoti komandą norėdami patikrinti, kada kompiuteris gavo naujus Kerberos bilietus:

klist -li 0x3e7 tgt

Paleidę komandą ir atnaujinę politiką (politiką galite atnaujinti naudodamigpupdate /forcekomandą), kompiuteriui bus pritaikytos visos grupės strategijos, priskirtos AD grupei naudojant saugos filtravimą.

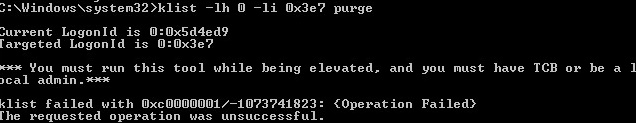

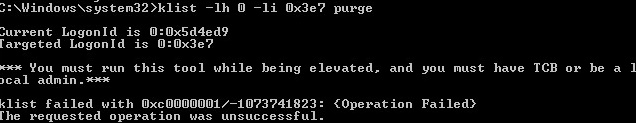

Jei jūsų domene sukonfigūruota LSA prieigos apribojimo politika (pavyzdžiui, derinimo programos politika, ribojanti SeDebugPrivilege naudojimą), jei paleisiteklist -li 0: 0x3e7 purgekomandą, galite gauti klaidą: „Klaida skambinant API LsaCallAuthenticationPackage“:

Current LogonId is 0:0x3d2de2

Targeted LogonId is 0:0x3e7

*** You must run this tool while being elevated, and you must have TCB or be a local admin.***

klist failed with 0xc0000001/-1073741823: {Operation Failed}

The requested operation was unsuccessful.

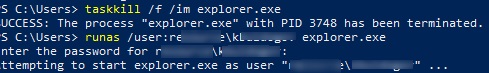

Tokiu atveju turėsite paleisti komandų eilutę NT AUTHORITYSYSTEM vardu ir išvalyti kompiuterio Kerberos bilietų talpyklą toje konsolėje:

psexec -s -i -d cmd.exe– paleiskite cmd vietinės sistemos vardu naudodami įrankį psexec.exe

klist purge– iš naujo nustatyti kompiuterio bilietą

gpupdate /force- atnaujinti GPO

Šis kompiuterių grupės narystės atnaujinimo būdas yra vienintelė veikianti parinktis atnaujinti GPO nustatymus klientams, jungiantiems prie jūsų tinklo per VPN, kai vartotojas prisijungia naudodamas talpykloje saugomus domeno kredencialus.

Iš naujo įkelkite narystę vartotojų grupėse neišsiregistruodami

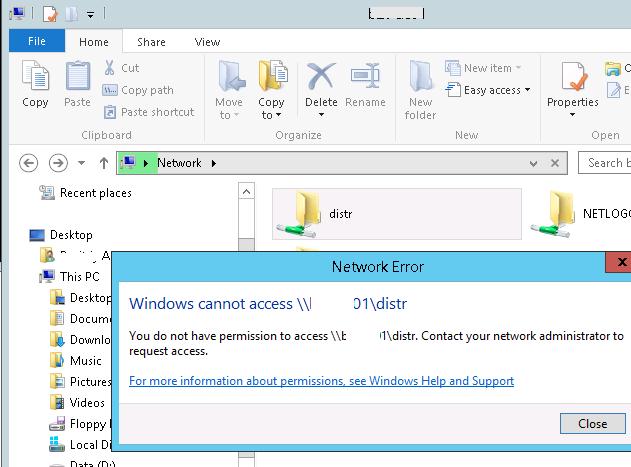

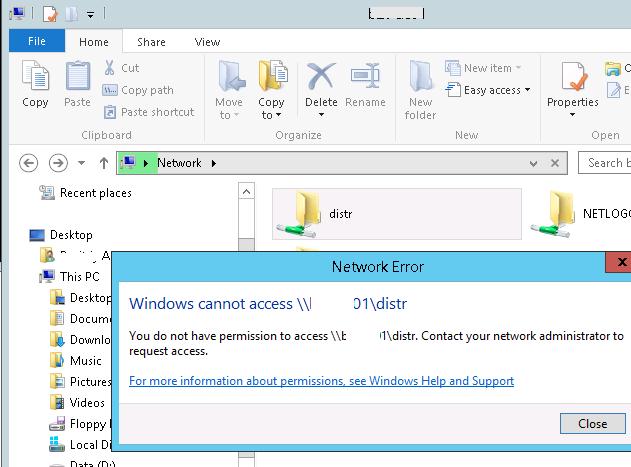

Kita komanda naudojama vartotojo seanso priskirtoms Active Directory saugos grupėms atnaujinti. Pavyzdžiui, įtraukėte vartotoją į saugos grupę, kuri suteikia prieigą prie bendrinamo aplanko. Vartotojas negalės pasiekti šio tinklo aplankoneatsijungiant ir vėl neįsijungiant.

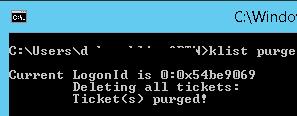

Jei norite atnaujinti tam vartotojui priskirtų saugos grupių sąrašą, turite iš naujo nustatyti „Kerberos“ bilietų talpyklą. Atidarykite neprivilegijuotą komandų eilutę vartotojo sesijoje (nepaleiskite cmd administratoriaus režimu). Vykdykite komandą:

klist purge

Current LogonId is 0:0x5e3d69 Deleting all tickets: Ticket(s) purged!

Norėdami pamatyti atnaujintą grupių sąrašą, turėsite atidaryti naują komandų eilutę naudodami runas (kad naujas procesas būtų sukurtas naudojant naują saugos raktą).

Išvardykite vartotojų grupes:

whoami /groups

Nuotolinio darbalaukio paslaugų (RDS) aplinkoje galite iš naujo nustatyti „Kerberos“ bilietus visoms nuotolinėms vartotojo sesijoms vienu metu, naudodami toliau pateiktą „PowerShell“ vieną eilutę:

Get-WmiObject Win32_LogonSession | Where-Object {$_.AuthenticationPackage -ne 'NTLM'} | ForEach-Object {klist.exe purge -li ([Convert]::ToString($_.LogonId, 16))}

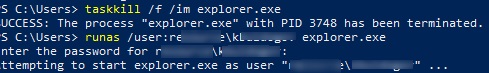

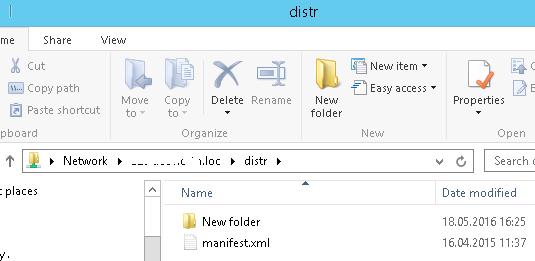

Kad vartotojas galėtų prisijungti prie bendrinamo tinklo aplanko, turite iš naujo paleisti „File Explorer“ apvalkalą naudodami naują prieigos raktą. (su nauja apsaugos grupe)

- Atidarykite komandų eilutę;

- Užbaikite dabartinio vartotojo „File Explorer“ procesą:

taskkill /f /im explorer.exe - Pradėkite naują naršyklės procesą naudodami paskyros kredencialus. Galite naudoti

%USERDOMAIN%%USERNAME%aplinkos kintamuosius arba rankiniu būdu nurodykite domeną ir vartotojo vardą. Pavyzdžiui:runas /user:woshubjsmith explorer.exe - Įveskite savo paskyros slaptažodį;

- Tada „File Explorer“ bus paleista iš naujo su nauju prieigos raktu ir galėsite pasiekti tinklo aplanką su naujos saugos grupės leidimais.

Naudodami ankstesnį metodą, turite aiškiai nurodyti vartotojo slaptažodį, kad atnaujintumėte saugos grupes „Windows File Explorer“. Jei tai neįmanoma, galite pabandyti išeitis.

Tarkime, kad vartotojas buvo įtrauktas į AD grupę, kad galėtų pasiekti failų serverio bendrinamą aplanką. Pabandykite jį pasiektitrumpas vardas (NETBIOS)arbaFQDN((!!! tai svarbu). Pavyzdžiui, \lon-fs1.woshub.locInstall. Bet ne pagal IP adresą.

Trumpajam serverio pavadinimui (NAME) ir visam serverio pavadinimui (FQDN) naudojami skirtingi CIFS bilietai. Jei anksčiau naudojote FQDN prieigai prie failų serverio, iš naujo nustatę bilietus kliente naudodami komandą klist purge, galėsite pasiekti failų serverį naudodami NAME (naujas bilietas su naujomis saugos grupėmis išduodamas pirmą kartą prisijungus prie SMB bendrinimo). Senasis FQDN bilietas vis dar yra „File Explorer“ procese ir nebus nustatytas iš naujo, kol nebus paleistas iš naujo (kaip aprašyta aukščiau).

Šiuo metu vartotojui bus išduotas naujas Kerberos bilietas. Galite patikrinti, ar jūsų TGT bilietas buvo atnaujintas:

klist tgt

(žrCached TGT Start Timevertė)

Bendrinamas aplankas, kuriam suteikta prieiga per AD saugos grupę, turėtų būti atidarytas vartotojui neatsijungus.

Paleiskitewhoami /groupskomanda, kad įsitikintų, jog vartotojas gavo naują TGT su atnaujintu saugos grupių sąrašu be pakartotinio prisijungimo.

Dar kartą norime priminti, kad šis saugos grupės narystės atnaujinimo būdas veiks tik toms paslaugoms, kurios palaiko Kerberos. Paslaugoms su NTLM autentifikavimu, norint atnaujinti prieigos raktą, reikalingas kompiuterio perkrovimas arba vartotojo atsijungimas.