Microsoft Entra Wachtwoordbeveiliging is uitstekend als u de organisatie wilt beschermen tegen zwakke gebruikerswachtwoorden. Dat komt omdat Microsoft voortdurend Microsoft Entra-beveiligingstelemetriegegevens analyseert op zoek naar veelgebruikte zwakke of gecompromitteerde wachtwoorden, en een lijst bijhoudt met wereldwijd verboden wachtwoorden. In dit artikel leert u hoe u Microsoft Entra-wachtwoordbeveiliging voor Active Directory on-premises configureert en inschakelt om te voorkomen dat zwakke wachtwoorden in de organisatie worden gebruikt.

Invoering

In Active Directory kunt u GPO's inschakelen die u kunnen helpen bij het implementeren van sterke wachtwoorden in de organisatie, zoals:

- Minimale wachtwoordlengte

- Minimale wachtwoordleeftijd

- Maximale wachtwoordleeftijd

- Wachtwoord moet voldoen aan de complexiteitsvereisten

- Wachtwoordgeschiedenis afdwingen

Dat betekent niet dat je de organisatie beschermt tegen aanvallen, want beheerders en gebruikers kunnen zwakke wachtwoorden maken, ook wel bekende wachtwoorden genoemd, en dat wil je niet!

Er zijn duizenden bekende wachtwoorden die gebruikers dagelijks gebruiken. Enkele bekende wachtwoorden zijn:

- Welkom01!

- P@ssw0rd1234

- FerrariRood!@

Dat is het moment waarop Microsoft Entra Wachtwoordbeveiliging een uitstekende functie is om te implementeren in Microsoft Entra ID en on-premises AD. Laten we daar dus wat meer over leren.

Veel beveiligingsrichtlijnen raden aan dat u hetzelfde wachtwoord niet op meerdere plaatsen gebruikt, het complex maakt en eenvoudige wachtwoorden zoals Wachtwoord123 vermijdt. U kunt uw gebruikers advies geven over het kiezen van wachtwoorden, maar er worden nog steeds vaak zwakke of onveilige wachtwoorden gebruikt.

Microsoft Entra Wachtwoordbeveiliging detecteert en blokkeert bekende zwakke wachtwoorden en hun varianten. Het kan ook aanvullende zwakke termen blokkeren die specifiek zijn voor uw organisatie.

Microsoft Entra-licentie voor wachtwoordbeveiliging

Zie de onderstaande tabel voor licenties voor Microsoft Entra Wachtwoordbeveiliging.

| Gebruikers | Microsoft Entra-wachtwoordbeveiliging met wereldwijde lijst met verboden wachtwoorden | Microsoft Entra-wachtwoordbeveiliging met aangepaste lijst met verboden wachtwoorden |

|---|---|---|

| Gebruikers die alleen in de cloud werken | Microsoft Entra ID Gratis | Microsoft Entra-ID P1 of P2 |

| Gebruikers gesynchroniseerd vanuit on-premises AD DS | Microsoft Entra-ID P1 of P2 | Microsoft Entra-ID P1 of P2 |

U hebt Microsoft Entra ID P1 of P2 nodig om te kunnen werken met gebruikers die zijn gesynchroniseerd vanuit lokale Active Directory Domain Services (AD DS).

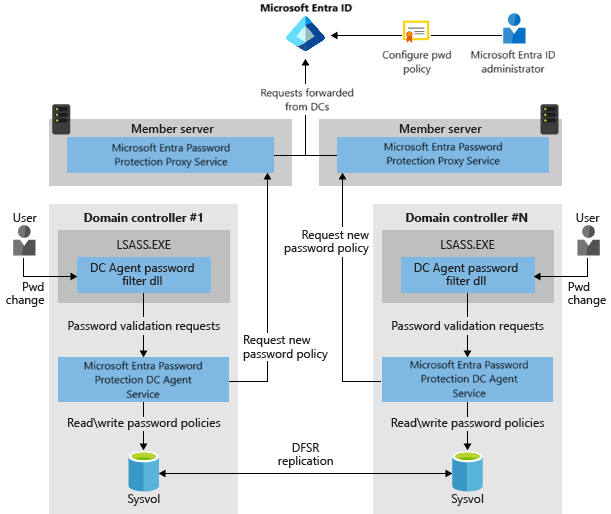

Microsoft Entra-wachtwoordbeveiligingsdiagram

Het volgende diagram laat zien hoe de basiscomponenten van Microsoft Entra Wachtwoordbeveiliging samenwerken in een on-premises Active Directory-omgeving.

- Een gebruiker vraagt een wachtwoordwijziging aan bij een domeincontroller.

- DeDC Agent-wachtwoordfilter-dllontvangt de wachtwoordvalidatieverzoeken van het besturingssysteem en stuurt deze door naar deMicrosoft Entra Wachtwoordbeveiliging DC Agent Service, geïnstalleerd op de gelijkstroom. Deze Agent valideert vervolgens of het wachtwoord voldoet aan het lokaal opgeslagen wachtwoordbeleid.

- De agent op het DC lokaliseert elk uur via deSCP(Service Connection Point) in het bosMicrosoft Entra-proxyservice voor wachtwoordbeveiligingom een nieuwe kopie van het wachtwoordbeleid te downloaden van Microsoft Entra ID.

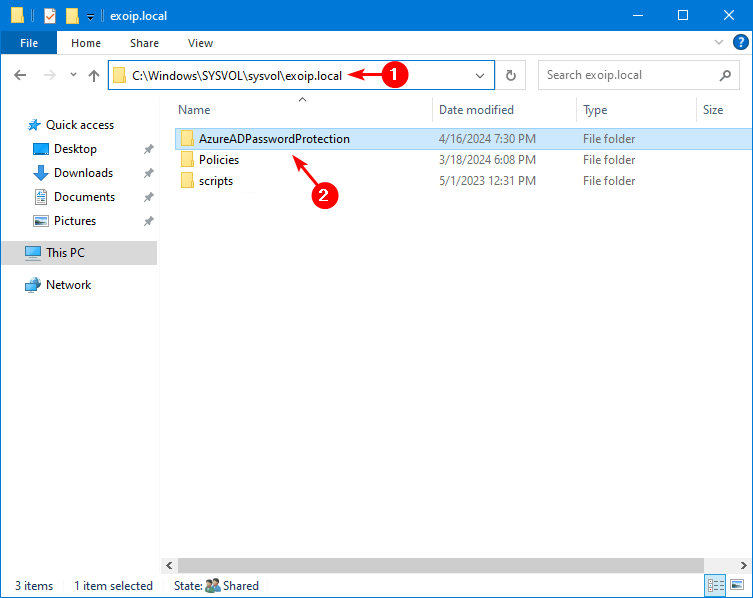

- De agent op de DC ontvangt de nieuwe versie van het wachtwoordbeleid van Microsoft Entra via de proxyservice en slaat deze op in deSysvol, waardoor dit nieuwe beleid kan worden gerepliceerd naar alle andere DC's in hetzelfde domein.

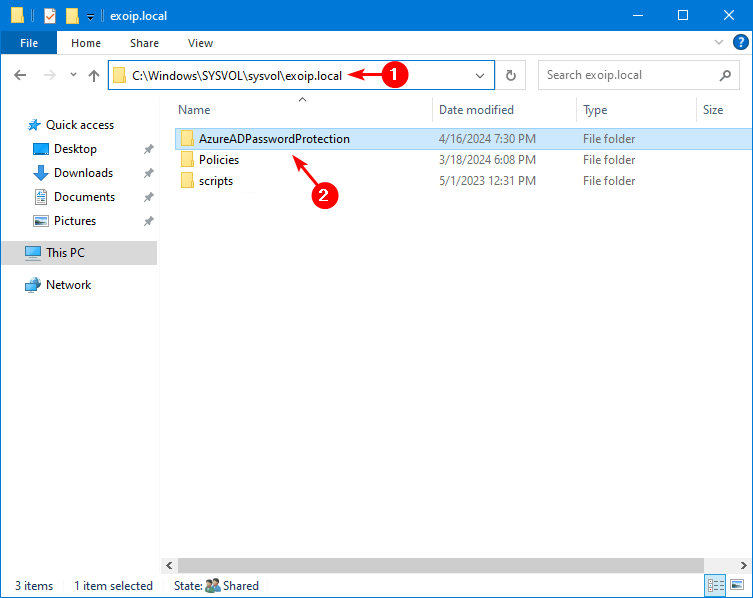

Het Microsoft Entra-wachtwoordbeveiligingsbeleid wordt opgeslagen in Sysvol.

Hoe u Microsoft Entra-wachtwoordbeveiliging configureert

We doorlopen de onderstaande stappen en zorgen ervoor dat alles in orde is voordat we Microsoft Entra Wachtwoordbeveiliging inschakelen voor on-premises Active Directory.

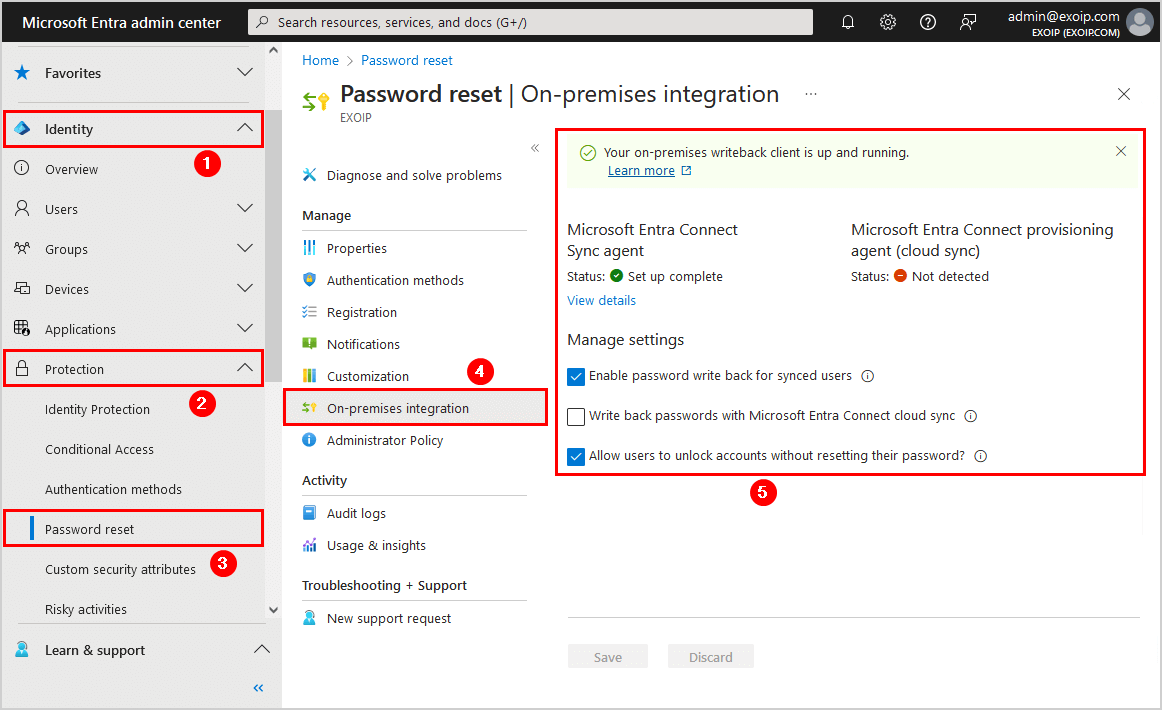

Schakel Microsoft Entra-wachtwoord terugschrijven in

Lees meer in het artikel: Self-Service Wachtwoord Reset inschakelen.

Aanbevolen lees:Microsoft Entra Privileged Identity Management (PIM) configureren

Zorg ervoor dat u het bericht ziet Uw on-premises terugschrijfclient is actief en dat de functie Wachtwoord terugschrijven voor gesynchroniseerde gebruikers inschakelen is ingeschakeld.

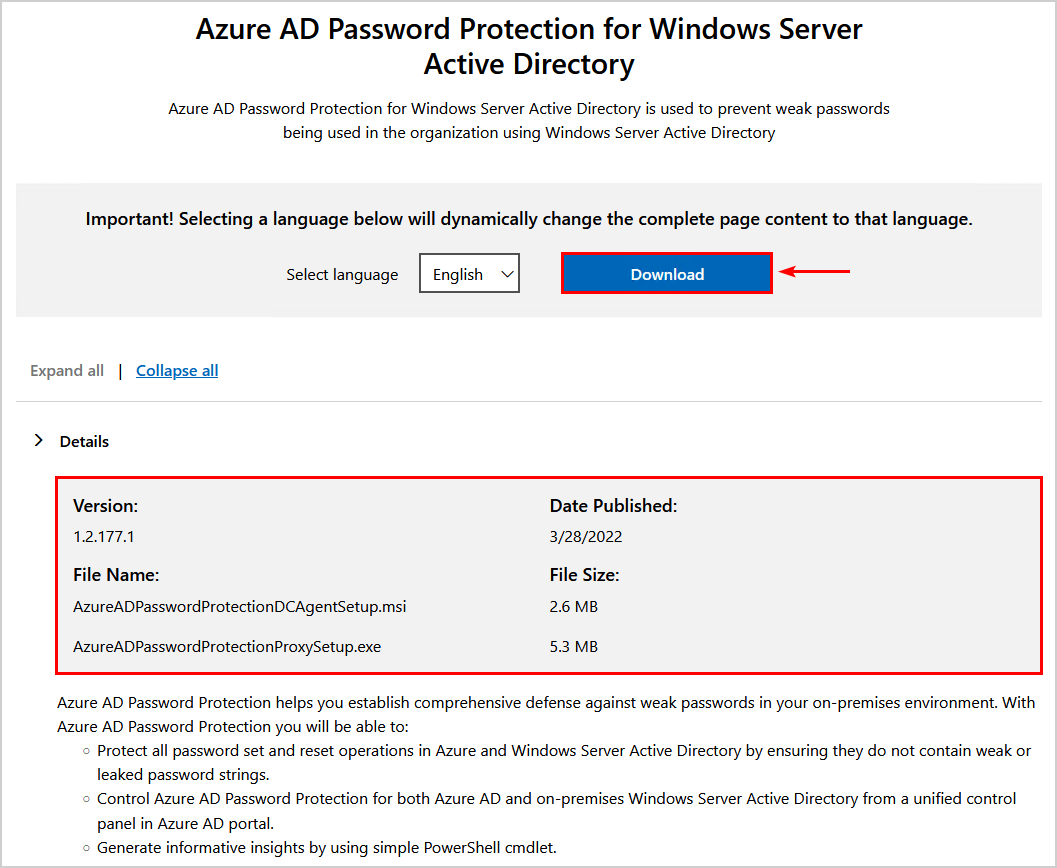

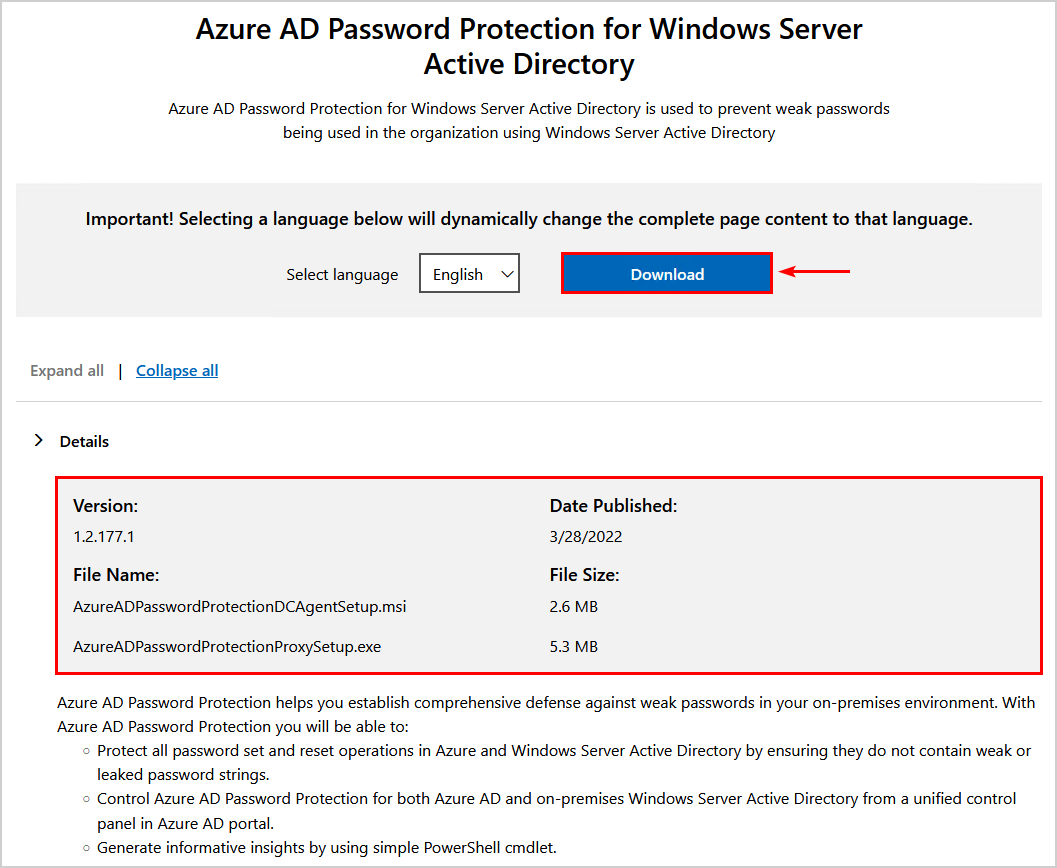

Download de vereiste software voor Microsoft Entra Wachtwoordbeveiliging

Er zijn twee vereiste installatieprogramma's voor een on-premises implementatie van Microsoft Entra Wachtwoordbeveiliging:

- Microsoft Entra-proxy voor wachtwoordbeveiliging (AzureADPasswordProtectionProxySetup.msi)

- Microsoft Entra Wachtwoordbeveiliging DC-agent (AzureADPasswordProtectionDCAgentSetup.msi)

Download beide installatieprogramma's van deMicrosoft Downloadcentrum.

Nu we beide benodigde installatieprogramma's hebben, kunnen we naar de volgende stap gaan.

Vereisten voor de proxyservice van Microsoft Entra Wachtwoordbeveiliging

De volgende vereisten zijn van toepassing op de proxyservice Microsoft Entra Password Protection:

- Windows Server 2012 R2 of hoger.

- .NET 4.7.2 geïnstalleerdof hoger.

- Niet installeren op een RODC (Read-Only Domain Controller).

- Uitgaand TLS 1.2 HTTP-verkeer toestaan.

- Er is een Global Administrator-account vereist om de Microsoft Entra Password Protection-proxyservice voor de eerste keer in een bepaalde tenant te registreren.

- Netwerktoegang tot de eindpunten: https://login.microsoftonline.com, https://enterpriseregistration.windows.net en https://autoupdate.msappproxy.net.

De proxyservice Microsoft Entra Wachtwoordbeveiligingwordt automatisch geüpgraded. De automatische upgrade maakt gebruik van de Microsoft Entra Connect Agent Updater-service, die naast de proxyservice wordt geïnstalleerd.

Installeer en configureer de Microsoft Entra Wachtwoordbeveiliging-proxyservice

Installeer de Microsoft Entra Wachtwoordbeveiliging-proxyservice op een lidserver in uw lokale AD DS-omgeving. Bovendien kunt u een speciale ledenserver gebruiken voor de proxyservice. Eenmaal geïnstalleerd, communiceert de Microsoft Entra Wachtwoordbeveiliging-proxyservice met Microsoft Entra ID om een kopie bij te houden van de algemene en door de klant verboden wachtwoordlijsten voor uw Microsoft Entra-tenant.

Opmerking:Installeer de proxyservice niet op een domeincontroller (DC) of alleen-lezen domeincontroller (RODC).

We raden ten minste twee Microsoft Entra Password Protection-proxyservers per forest aan voor redundantie. In ons voorbeeld installeren we het op de ledenserver AP-01 (applicatieserver).

Plaats de AzureADPasswordProtectionProxySetup.msi in deC: installerenmap. Ren danOpdrachtpromptals beheerder en start het installatieprogramma AzureADPasswordProtectionProxySetup.msi.

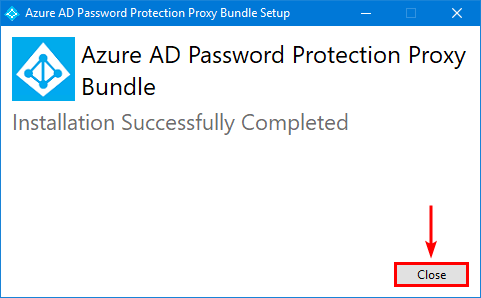

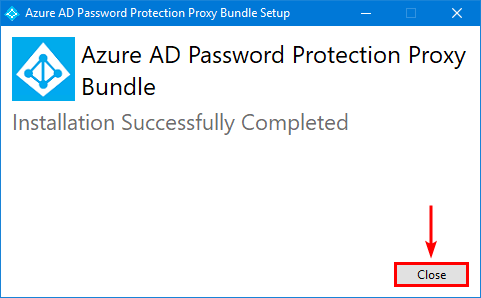

C:InstallAzureADPasswordProtectionProxySetup.msiDoorloop de installatie van de Microsoft Entra Wachtwoordbeveiliging Proxybundel. Als u klaar bent, klikt u opDichtbij.

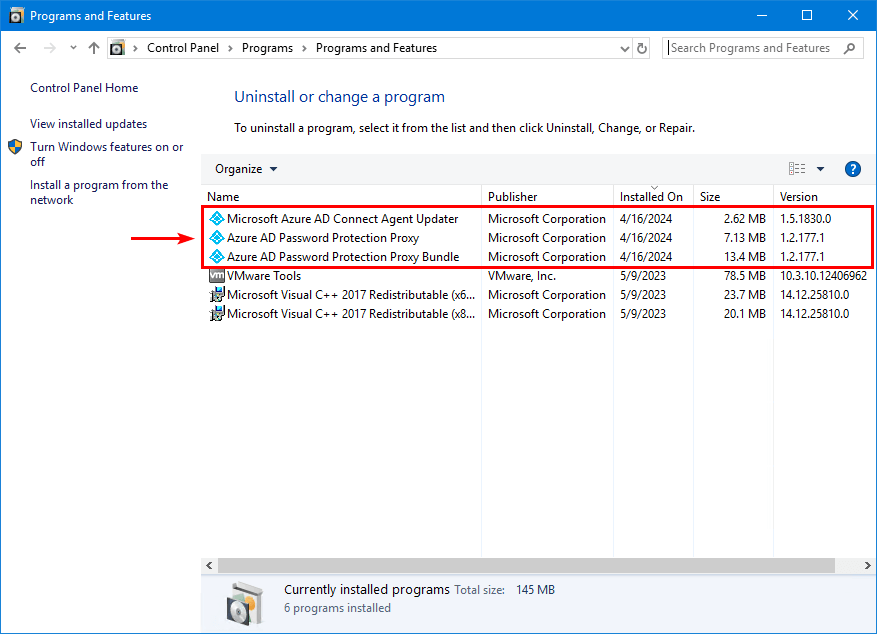

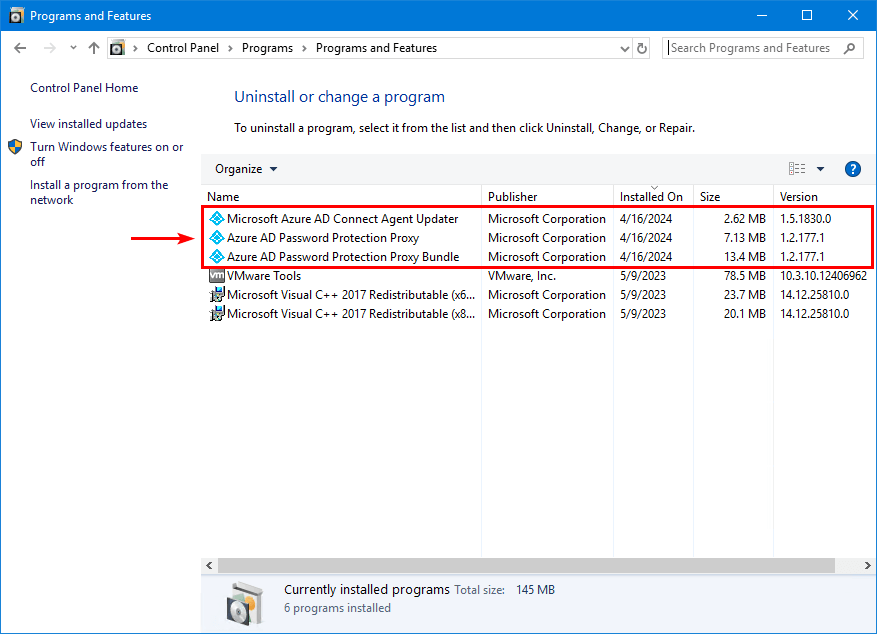

Controleer of de Microsoft Entra Wachtwoordbeveiligingsproxy verschijnt inProgramma's en functies.

Voer Windows PowerShell (64-bit) uit als beheerder. Importeer de module AzureADPasswordProtection.

Import-Module AzureADPasswordProtectionControleer of de Microsoft Entra Password Protection-proxyservice actief is.

Get-Service AzureADPasswordProtectionProxy | flHet resultaat toont deStatusvan hardlopen.

Name : AzureADPasswordProtectionProxy

DisplayName : Azure AD Password Protection Proxy

Status : Running

DependentServices : {}

ServicesDependedOn : {SAMSS, KEYISO, RPCSS}

CanPauseAndContinue : False

CanShutdown : False

CanStop : True

ServiceType : Win32OwnProcessDe proxyservice draait op de machine, maar heeft geen inloggegevens om te communiceren met Microsoft Entra ID. Registreer de Microsoft Entra Wachtwoordbeveiliging-proxyserver met Microsoft Entra ID met behulp van uw Global Administrator-referenties. Doe dat op elke Microsoft Entra Password Protection-proxyserver.

Opmerking:Er kan een merkbare vertraging optreden nadat u de onderstaande cmdlet voor de eerste keer hebt uitgevoerd. Tenzij er een storing wordt gemeld, hoeft u zich geen zorgen te maken over deze vertraging.

Register-AzureADPasswordProtectionProxy -AccountUpn '[email protected]'Registreer het on-premises Active Directory-forest met de benodigde referenties om te communiceren met Microsoft Entra ID met behulp van de Register-AzureADPasswordProtectionForest PowerShell-cmdlet.

Opmerking:Als er meerdere Microsoft Entra Password Protection-proxyservers in uw omgeving zijn geïnstalleerd, maakt het niet uit welke proxyserver u gebruikt om het forest te registreren. Deze stap wordt één keer per forest uitgevoerd.

Voor de cmdlet zijn de referenties van de globale beheerder of beveiligingsbeheerder vereist voor uw Microsoft Entra-tenant. Er zijn ook on-premises Active Directory Enterprise-beheerdersrechten vereist. U moet deze cmdlet ook uitvoeren met een account met lokale beheerdersrechten. Het Microsoft Entra ID-account dat wordt gebruikt om het forest te registreren, kan afwijken van het lokale Active Directory-account.

Opmerking:Er kan een merkbare vertraging optreden nadat u de onderstaande cmdlet voor de eerste keer hebt uitgevoerd. Tenzij er een storing wordt gemeld, hoeft u zich geen zorgen te maken over deze vertraging.

Register-AzureADPasswordProtectionForest -AccountUpn '[email protected]'Controleer of de proxyservice in orde is.

Test-AzureADPasswordProtectionProxyHealth -TestAllHet resultaat toont alles alsGeslaagd.

DiagnosticName Result AdditionalInfo

-------------- ------ --------------

VerifyTLSConfiguration Passed

VerifyProxyRegistration Passed

VerifyAzureConnectivity PassedMicrosoft Entra Wachtwoordbeveiliging Auditmodus

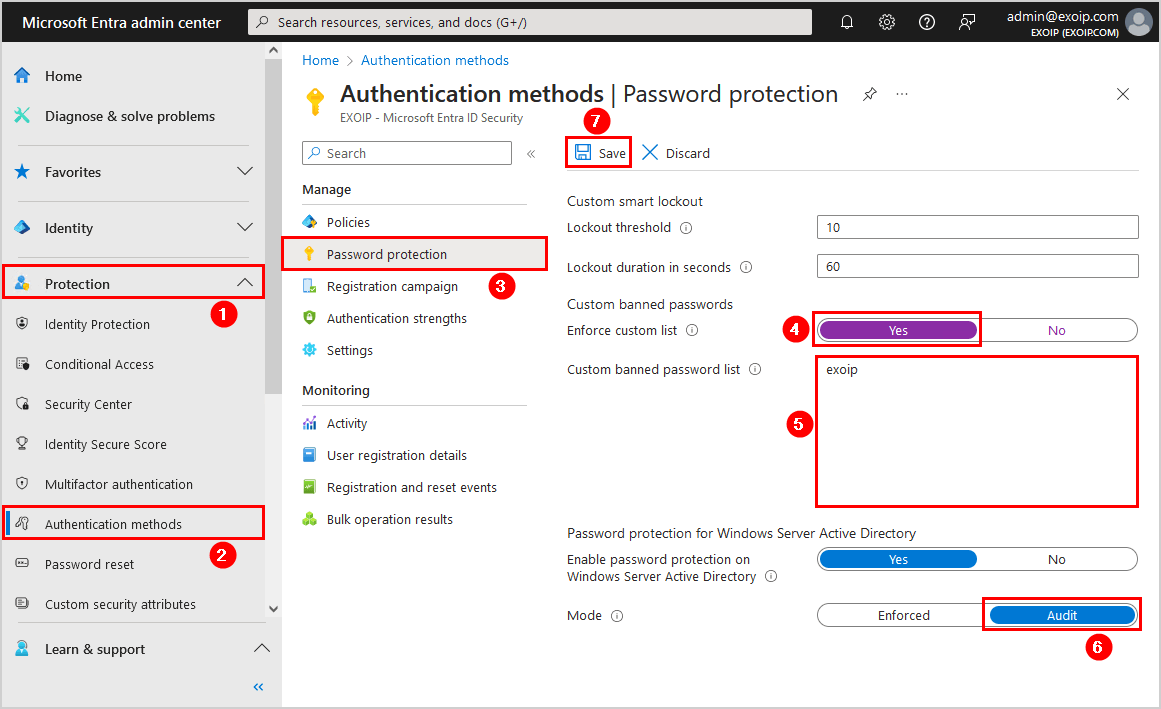

Controleer of Microsoft Entra Wachtwoordbeveiliging is ingesteld op de auditmodus voordat u naar de volgende stap gaat en de Microsoft Entra Wachtwoordbeveiliging DC-agentservice installeert. Standaard is deze ingesteld op de auditmodus.

Opmerking:Als Microsoft Entra Wachtwoordbeveiliging is ingesteld op de auditmodus, wordt de poging alleen geregistreerd (gebeurtenislogboek).

Meld u aan bij deMicrosoft Entra-beheercentrum. Navigeer naarBeveiliging > Verificatiemethoden > Wachtwoordbeveiliging. Een andere manier is om bovenaan te zoeken naar Wachtwoordbeveiliging.

We raden u aan de functie Aangepaste lijst afdwingen in te schakelen en de bedrijfsnaam toe te voegen. Zorg ervoor dat de modusControleis actief. KlikRedden.

Vereisten voor Microsoft Entra Wachtwoordbeveiliging DC-agent

De volgende vereisten zijn van toepassing op de Microsoft Entra Password Protection DC-agent:

- Windows Server 2012 R2 of hoger.

- .NET 4.7.2 geïnstalleerdof hoger.

- Niet installeren op een RODC (Read-Only Domain Controller).

- Distributed File System Replication (DFSR) voor sysvol-replicatie. Als uw domein nog geen gebruik maakt van DFSR, moet u migreren van RFS (File Replication System – de voorloper van DFSR) naar DFSR voordat u Microsoft Entra Wachtwoordbeveiliging installeert.

De Microsoft Entra Wachtwoordbeveiliging DC-agentupgrade niet automatisch. In plaats daarvan wordt een handmatige upgrade uitgevoerd door de nieuwste versie van het software-installatieprogramma AzureADPasswordProtectionDCAgentSetup.msi uit te voeren. De nieuwste versie van de software is beschikbaar op deMicrosoft Downloadcentrum.

Installeer Microsoft Entra Wachtwoordbeveiliging DC-agentservice

Installeer de Microsoft Entra Password Protection DC-agentservice op delokale domeincontrollers. In ons voorbeeld hebben we slechts één domeincontroller in de organisatie.

Plaats de AzureADPasswordProtectionDCAgentSetup.msi in deC: installerenmap op de domeincontroller. Ren danOpdrachtpromptals beheerder en start het installatieprogramma AzureADPasswordProtectionDCAgentSetup.msi.

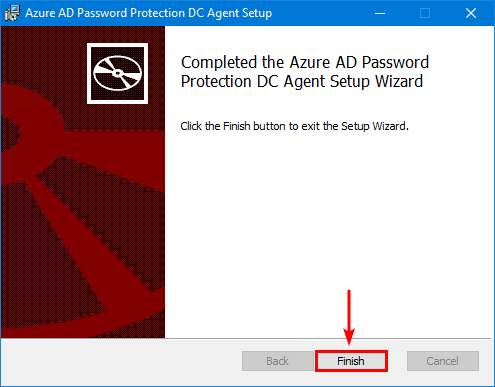

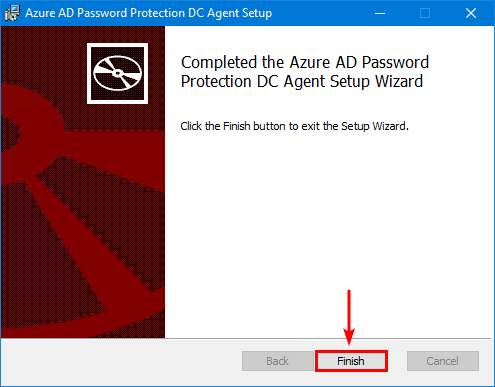

C:installAzureADPasswordProtectionDCAgentSetup.msiDoorloop de installatiewizard en klik opFinish.

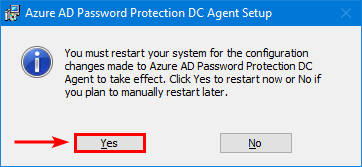

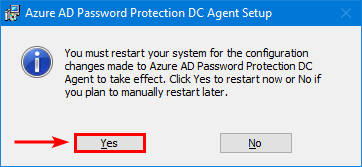

Klik opJaom de domeincontroller opnieuw te starten. Als u slechts één DC in de omgeving heeft, plant u een herstart.

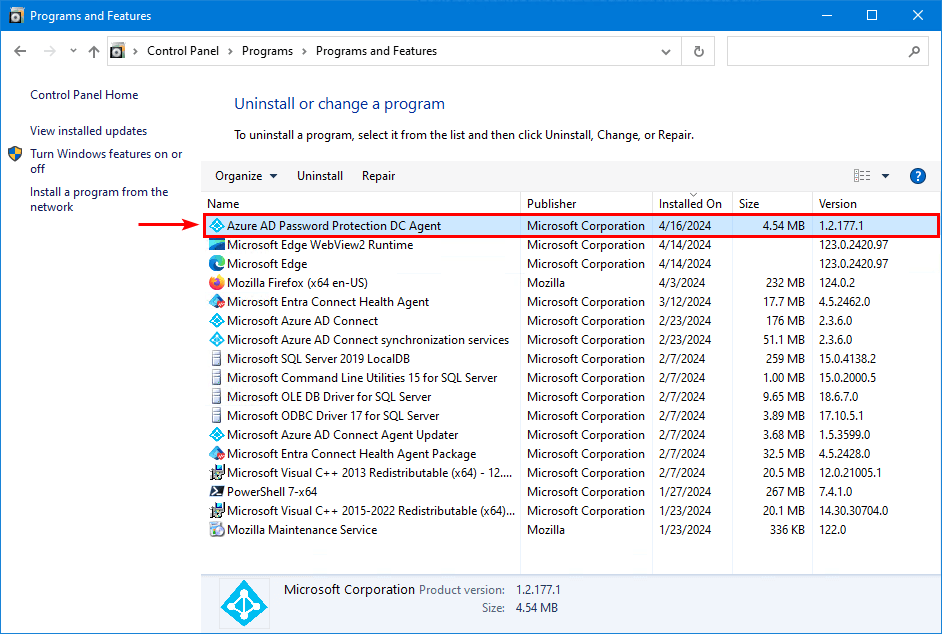

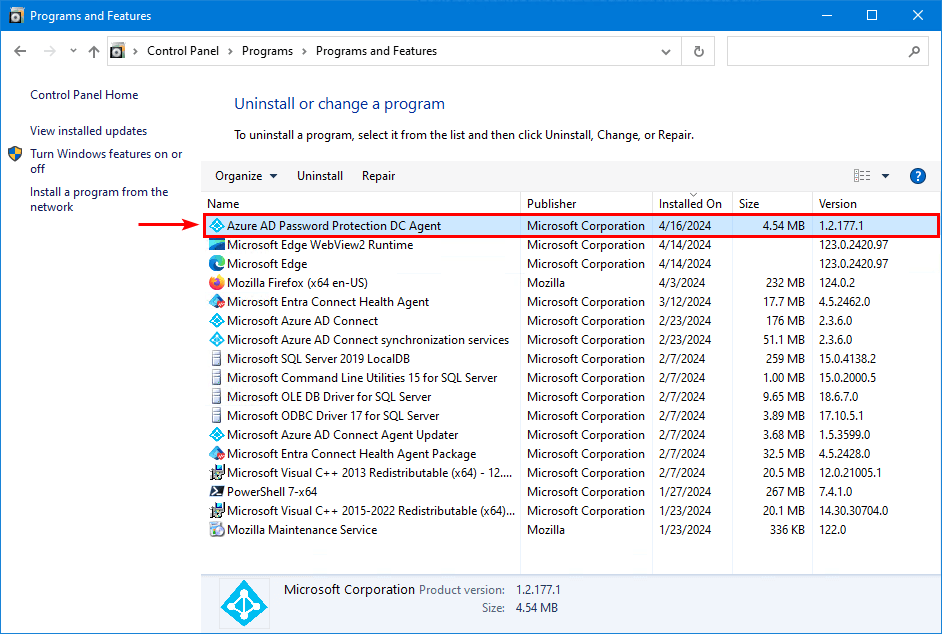

Controleer of de Microsoft Entra Password Protection DC Agent wordt weergegevenProgramma's en functies.

Voer Windows PowerShell (64-bit) uit als beheerder. Controleer op welke domeincontrollers de Microsoft Entra Password Protection DC Agent is geïnstalleerd.

Get-AzureADPasswordProtectionDCAgentAlle informatie verschijnt in de uitvoer.

ServerFQDN : DC01-2022.exoip.local

SoftwareVersion : 1.2.177.1

Domain : exoip.local

Forest : exoip.local

PasswordPolicyDateUTC : 4/16/2024 5:32:02 PM

HeartbeatUTC : 4/16/2024 5:30:59 PM

AzureTenant : exoip.comControleer of de DC-agent in orde is.

Test-AzureADPasswordProtectionDCAgentHealth -TestAllHet resultaat toont alles alsGeslaagd.

DiagnosticName Result AdditionalInfo

-------------- ------ --------------

VerifyPasswordFilterDll Passed

VerifyForestRegistration Passed

VerifyEncryptionDecryption Passed

VerifyDomainIsUsingDFSR Passed

VerifyAzureConnectivity PassedControleer de auditmodus van Microsoft Entra Wachtwoordbeveiliging

Zodra u de Microsoft Entra Wachtwoordbeveiliging Audit-modus voor on-premises Active Directory inschakelt, wordt er een gebeurtenis geregistreerd wanneer een wachtwoord opnieuw wordt ingesteld of gewijzigd. Er wordt bijvoorbeeld weergegeven of nieuwe wachtwoorden die door de beheerders, de helpdesk of de gebruikers zijn ingesteld, worden afgewezen of geaccepteerd.

Om het in actie te zien en te verifiëren dat het werkt. Laten we een wachtwoord in Active Directory opnieuw instellen voor een testgebruiker. Creëer eerst een sterk wachtwoord. Reset daarna het wachtwoord opnieuw, maar dit keer met een zwak wachtwoord.

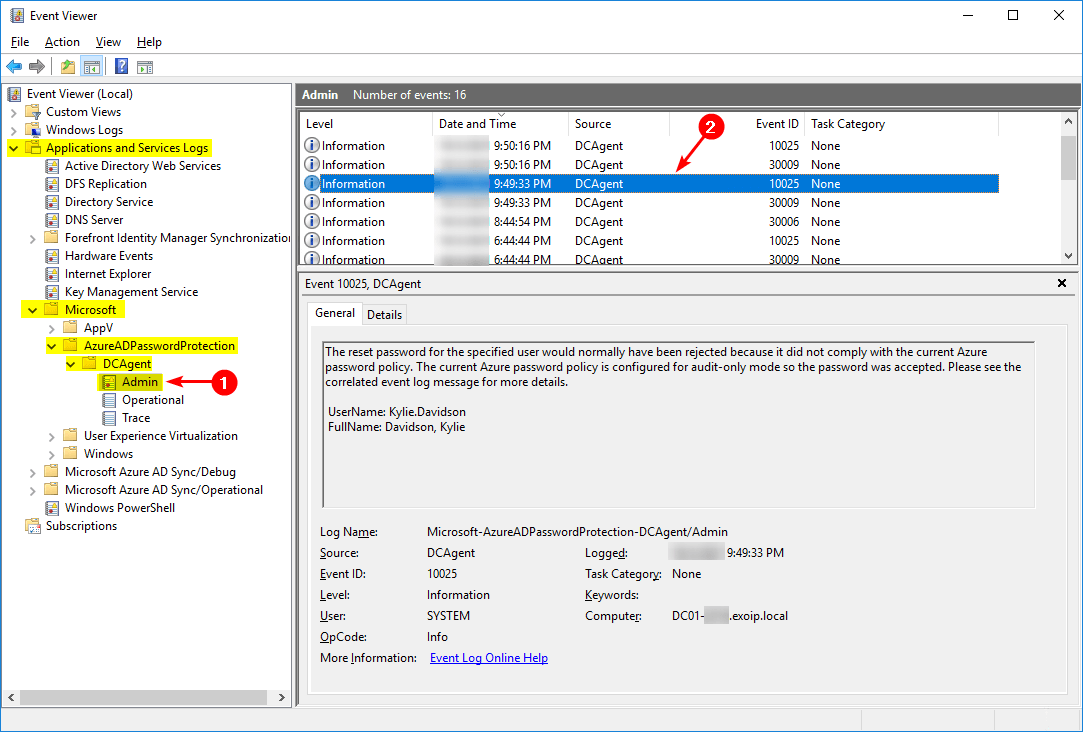

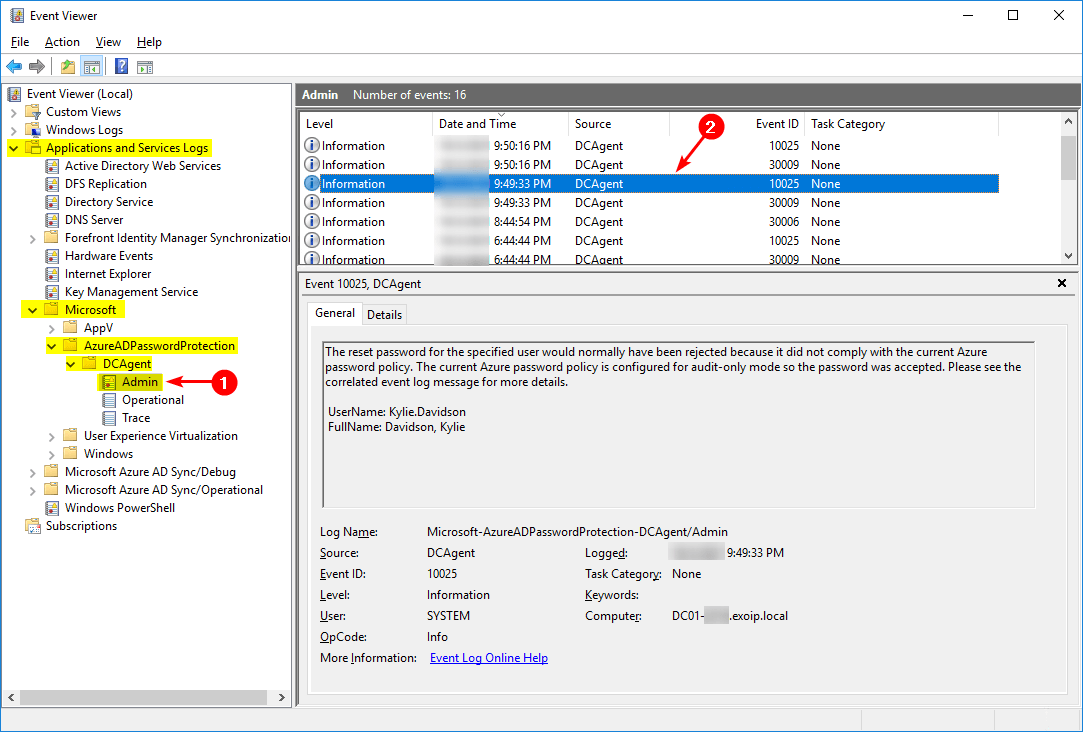

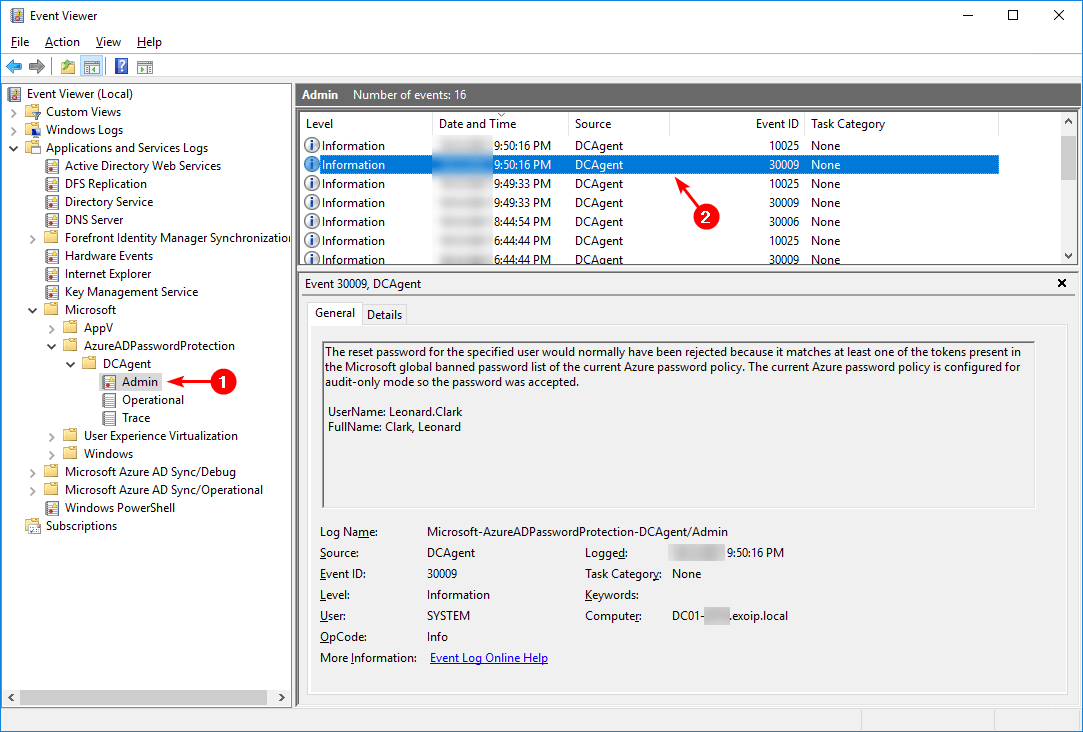

Microsoft Entra Wachtwoordbeveiliging DC-agentgebeurtenislogboeken

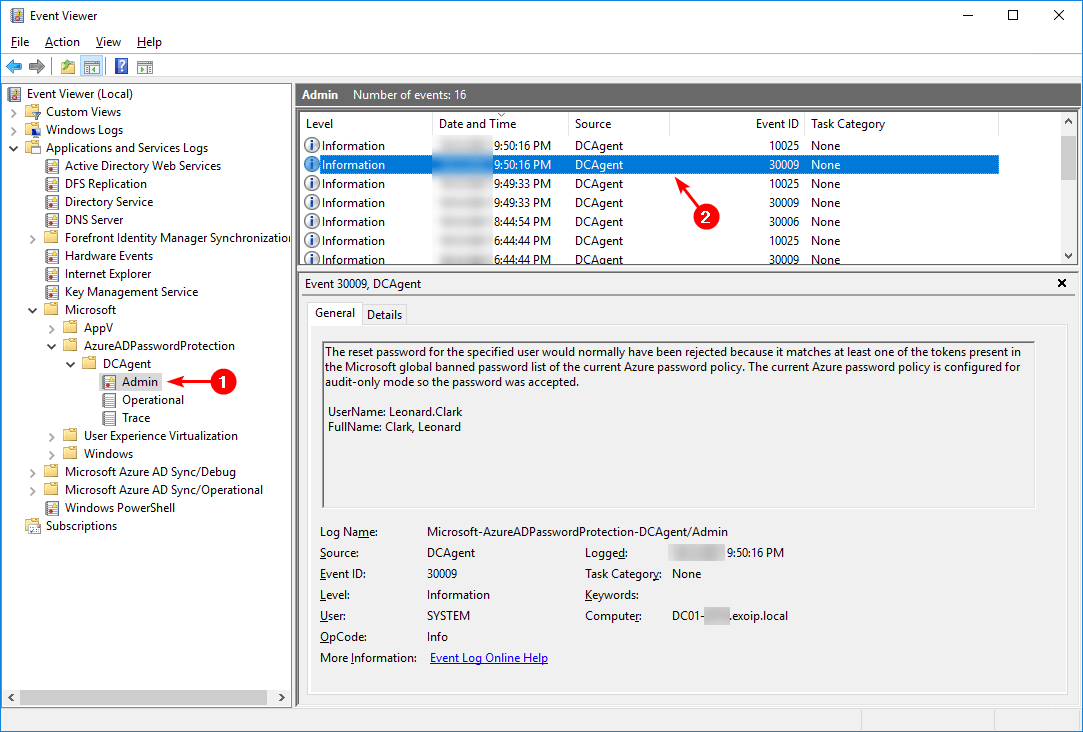

BeginGebeurtenisviewerop de domeincontroller. Navigeer naarLogboeken van toepassingen en services > Microsoft > AzureADPasswordProtection > DCAgent > Beheerder.

Het Microsoft Entra ID-wachtwoordbeleid wijst het wachtwoord af

Wanneer Microsoft Entra ID het wachtwoord afwijst, wordt het weergegevengebeurtenis-ID 10025Engebeurtenis-ID 30009.

Gebeurtenis 10025, DCAgent

Het opnieuw ingestelde wachtwoord voor de opgegeven gebruiker zou normaal gesproken zijn afgewezen omdat het niet voldeed aan het huidige Azure-wachtwoordbeleid. Het huidige Azure-wachtwoordbeleid is geconfigureerd voor de modus Alleen audit, zodat het wachtwoord is geaccepteerd. Zie het bijbehorende gebeurtenislogboekbericht voor meer details.

Gebeurtenis 30009, DCAgent

Het opnieuw ingestelde wachtwoord voor de opgegeven gebruiker zou normaal gesproken zijn afgewezen omdat het overeenkomt met ten minste één van de tokens die aanwezig zijn in de algemene lijst met verboden wachtwoorden van Microsoft van het huidige Azure-wachtwoordbeleid. Het huidige Azure-wachtwoordbeleid is geconfigureerd voor de modus Alleen audit, zodat het wachtwoord is geaccepteerd.

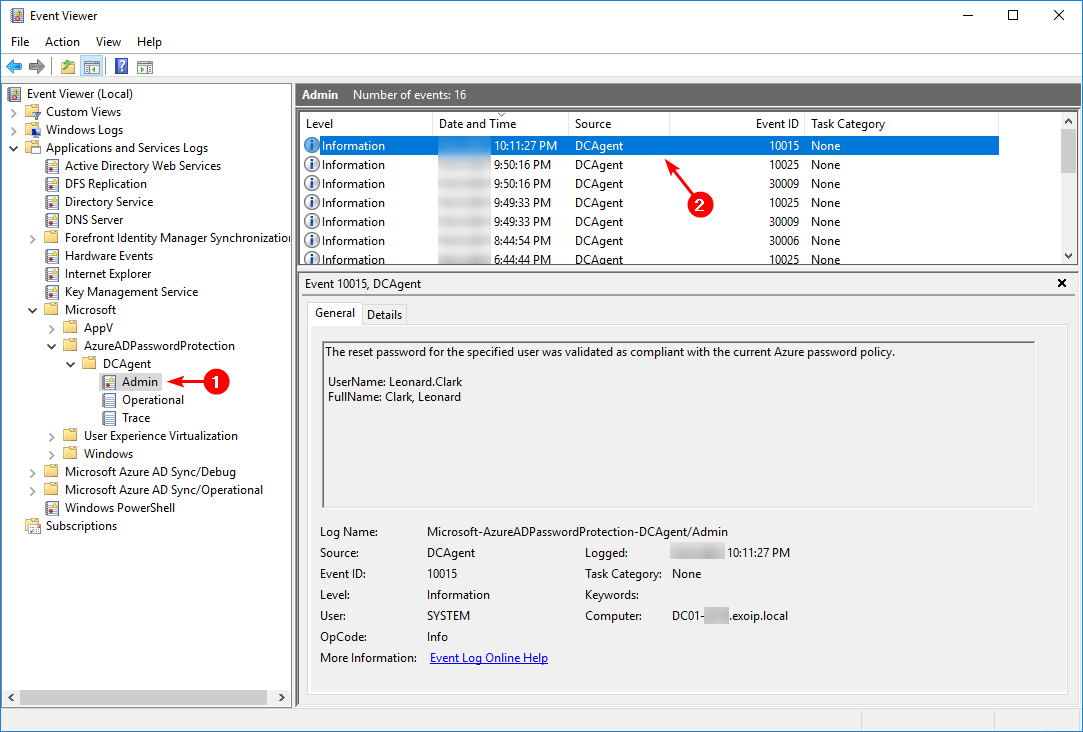

Microsoft Entra-wachtwoordbeleid accepteert wachtwoord

Wanneer Microsoft Entra ID het wachtwoord valideert als compatibel, wordt het weergegevengebeurtenis-ID 10015.

Gebeurtenis 10015, DCAgent

Het opnieuw ingestelde wachtwoord voor de opgegeven gebruiker is gevalideerd als compatibel met het huidige Azure-wachtwoordbeleid.

Samenvattend rapport van Microsoft Entra Wachtwoordbeveiliging

Ontvang een samenvattend rapport dat laat zien hoeveel nieuwe wachtwoordsets zijn gevalideerd en hoeveel er zijn mislukt.

Get-AzureADPasswordProtectionSummaryReportDe uitvoer verschijnt.

DomainController : DC01-2022.exoip.local

PasswordChangesValidated : 0

PasswordSetsValidated : 4

PasswordChangesRejected : 0

PasswordSetsRejected : 0

PasswordChangeAuditOnlyFailures : 0

PasswordSetAuditOnlyFailures : 3

PasswordChangeErrors : 0

PasswordSetErrors : 0De volgende stap, de laatste stap, is het overschakelen van de auditmodus naar de gedwongen modus.

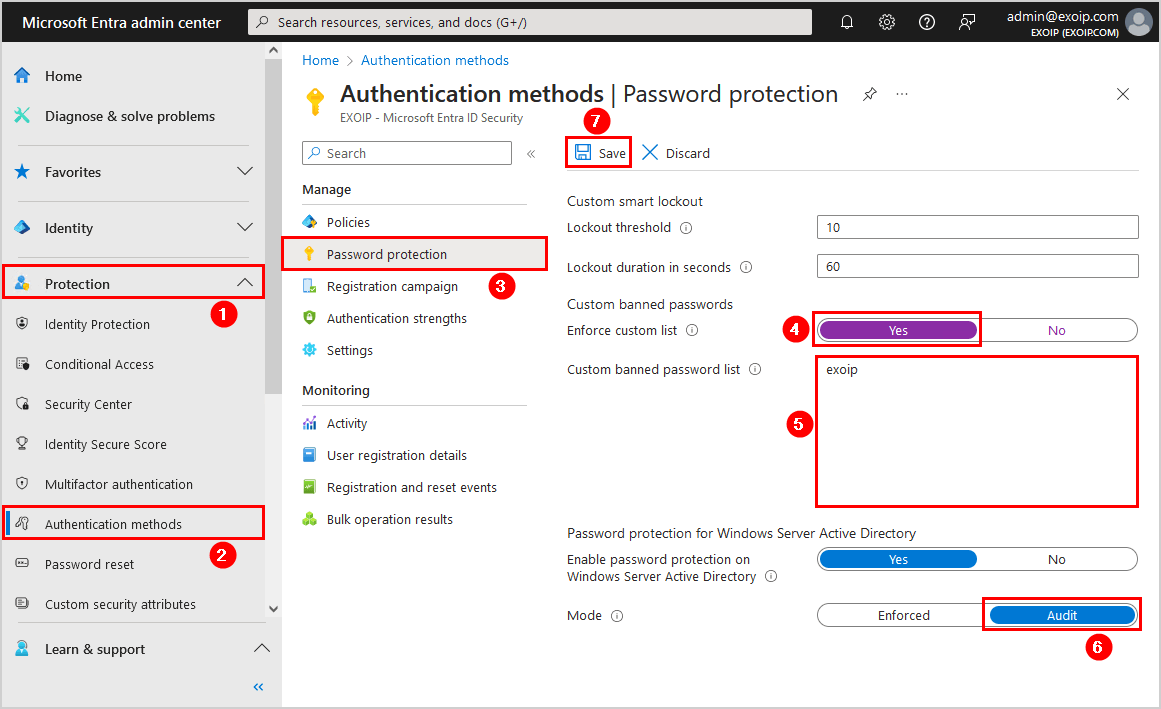

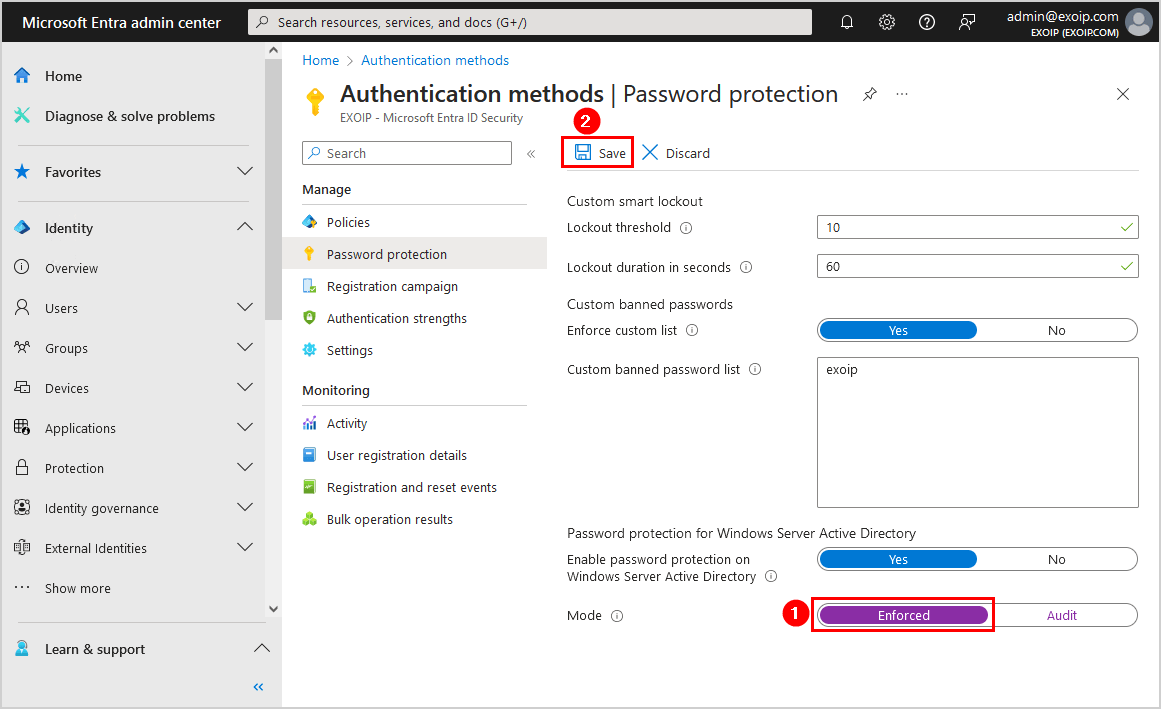

Microsoft Entra-wachtwoordbeveiliging afdwingen

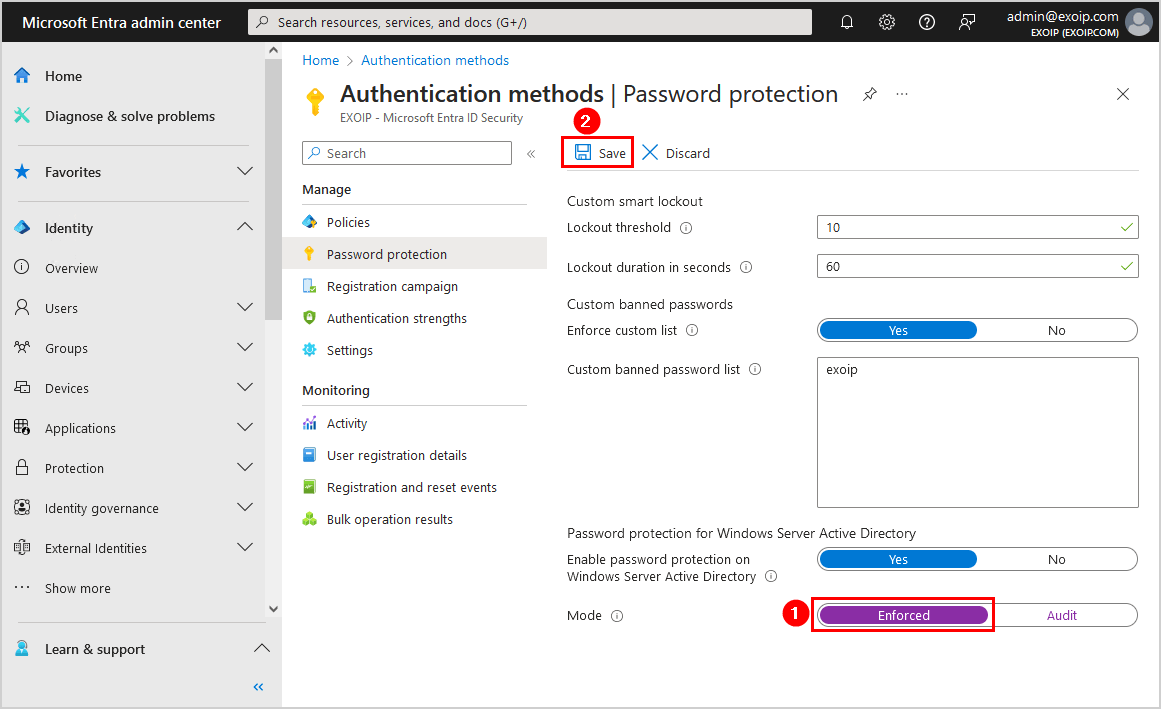

Meld u aan bij deMicrosoft Entra-beheercentrum. Navigeer naarBeveiliging > Verificatiemethoden > Wachtwoordbeveiliging. Een andere manier is om bovenaan te zoeken naar Wachtwoordbeveiliging.

Opmerking:Indien ingesteld op Afdwingen, wordt voorkomen dat gebruikers verboden wachtwoorden instellen en wordt de poging geregistreerd.

Schakel de modus inAfdwingen. KlikRedden.

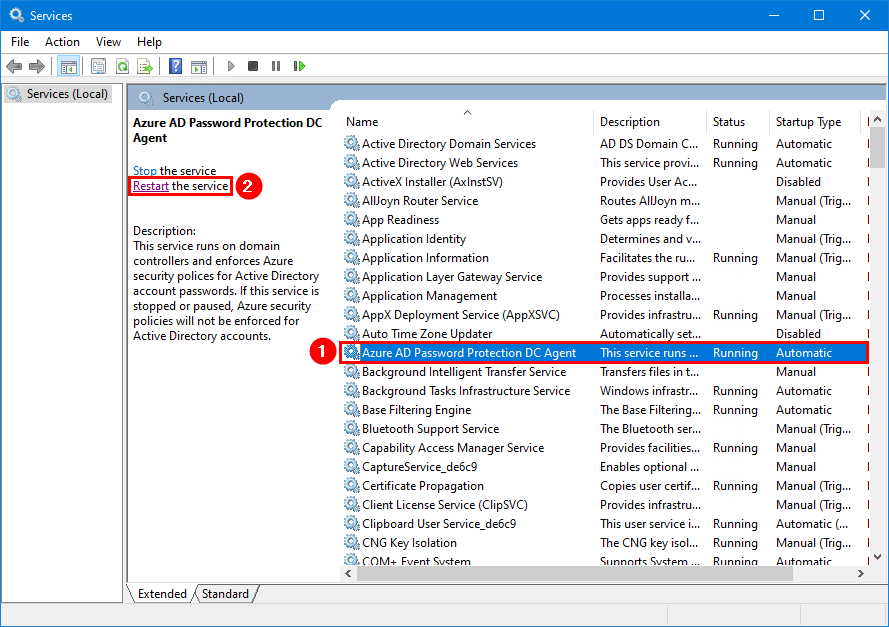

Start de Microsoft Entra Password Protection DC Agent opnieuw op alle domeincontrollers.

Belangrijk:Om de wijzigingen onmiddellijk toe te passen, start u de DC-agents op alle domeincontrollers opnieuw op.

Controleer de modus voor het afdwingen van Microsoft Entra-wachtwoordbeveiliging

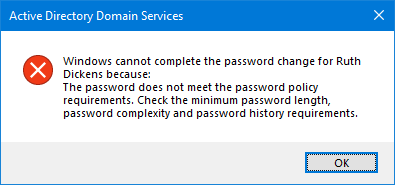

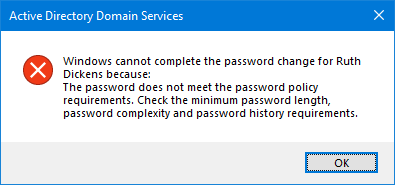

Ga naarActive Directory-gebruikers en computersen verander een gebruikerswachtwoord in een zwak of gecompromitteerd wachtwoord. Nadat u op hebt gekliktOK, verschijnt het onderstaande foutbericht:

Active Directory-domeinservices

Windows kan de wachtwoordwijziging voor Ruth Dickens niet voltooien omdat:

Het wachtwoord voldoet niet aan de vereisten van het wachtwoordbeleid. Controleer de minimale wachtwoordlengte, wachtwoordcomplexiteit en vereisten voor de wachtwoordgeschiedenis.

U hebt Microsoft Entra-wachtwoordbeveiliging voor Active Directory on-premises met succes ingesteld.

Conclusie

U hebt geleerd hoe u Microsoft Entra-wachtwoordbeveiliging configureert voor on-premises Active Directory. Volg eerst de stappen om Microsoft Entra Wachtwoordbeveiliging in Auditmodus te configureren. Nadat alles in orde is en u tevreden bent, schakelt u vervolgens over van de auditmodus naar afgedwongen.

Microsoft Entra Wachtwoordbeveiliging voor on-premises maakt gebruik van dezelfde algemene en aangepaste lijsten met verboden wachtwoorden die zijn opgeslagen in Microsoft Entra ID, en voert dezelfde controles uit op on-premises wachtwoordwijzigingen als Microsoft Entra ID doet voor wijzigingen in de cloud.

Als u geen Microsoft Entra-tenant (cloud) hebt en alleen een on-premises omgeving heeft, volgt u de stappen in het artikel Active Directory-wachtwoorden beveiligen tegen inbreuken. Deze configuratie maakt gebruik van de Have I Been Pwned-wachtwoordlijst om de locatie op locatie te beschermen tegen zwakke, geschonden en bekende wachtwoorden.

Vond je dit artikel leuk? Misschien vind je Upgrade Microsoft Entra Connect ook leuk. Vergeet ons niet te volgen en dit artikel te delen.