RamenRONDEN(LOkaalAbeheerderPzwaardSolution) kunt u de wachtwoorden voor de lokale beheerders op de computers in uw AD-domein centraal beheren. Het huidige lokale beheerderswachtwoord wordt opgeslagen in de beveiligde kenmerken van computerobjecten in Active Directory, wordt automatisch regelmatig gewijzigd en kan worden bekeken door geautoriseerde gebruikers.

In deze handleiding laten we u zien hoe u Windows LAPS kunt configureren en gebruiken om het lokale beheerderswachtwoord te beheren op computers die lid zijn van een AD-domein.

Inhoud:

- Nieuw ingebouwd Windows LAPS-overzicht

- Implementatie van een lokale beheerderswachtwoordoplossing in Active Directory Domain

- Configureer GPO om lokale beheerderswachtwoorden te wijzigen

- LAPS: verkrijg een lokaal beheerderswachtwoord op Windows

Tot april 2023 moet u het LAPS MSI-installatiebestand handmatig downloaden, de beheerders- of clientcomponenten op computers implementeren, ADMX GPO-sjablonen voor LAPS installeren en het AD-schema uitbreiden

Updates die native ondersteuning toevoegen voor de nieuwe versie van LAPS in Windows zijn uitgebracht in april 2023. U hoeft het MSI-pakket niet langer handmatig te downloaden en te installeren om LAPS te gebruiken.

Nieuw ingebouwd Windows LAPS-overzicht

De volgende cumulatieve updates in april 2023 hebben native ondersteuning voor Windows LAPS toegevoegd:

- Windows 11 22H2 – KB5025239

- Windows 11 21H2 – KB5025224

- Windows 10 22H2 — KB5025221

- Windows Server 2022 – KB5025230

- Windows Server 2019 – KB5025229

Wat is er nieuw in Windows LAPS?

- Alle componenten van de nieuwe LAPS maken deel uit van Windows;

- Maakt het mogelijk beheerderswachtwoorden op te slaan in on-premises Active Directory of in Azure AD;

- DSRM (Directory Services Restore Mode) wachtwoordbeheer op AD-domeincontrollers;

- Ondersteuning voor wachtwoordversleuteling;

- Wachtwoordgeschiedenis;

- Sta toe dat het lokale beheerderswachtwoord automatisch wordt gewijzigd nadat het is gebruikt om lokaal op de computer in te loggen.

Voor de nieuwe versie van Windows LAPS is minimaal Windows Server 2016-domeinfunctionaliteitsniveau vereist.

Zoals we hierboven vermeldden, hoeft u de LAPS-client of Group Policy client-side extension (CSE) niet langer handmatig te downloaden en te installeren. Alle benodigde LAPS-componenten zijn beschikbaar in Windows nadat u de updates van april hebt geïnstalleerd.

De volgende Windows LAPS-beheertools zijn beschikbaar:

Microsoft merkt op dat u het groepsbeleid moet uitschakelen en de instellingen uit de vorige versie van LAPS (legacy MSI) moet verwijderen voordat u het nieuwe LAPS GPO implementeert. Om dit te doen, stopt u nieuwe installaties van oudere LAPS en verwijdert u alle instellingen in de volgende registersleutelHKLM\Software\Microsoft\Windows\CurrentVersion\LAPS\State.

Gebeurtenissen met de volgende gebeurtenis-ID's verschijnen in de Gebeurtenisviewer als de verouderde versie van LAPS niet wordt verwijderd:

- Gebeurtenis-ID 10033, LAPS — De machine is geconfigureerd met verouderde LAPS-beleidsinstellingen, maar het lijkt erop dat een verouderd LAPS-product is geïnstalleerd. Het wachtwoord van het geconfigureerde account wordt pas door Windows beheerd nadat het verouderde product is verwijderd. U kunt ook overwegen de nieuwere LAPS-beleidsinstellingen te configureren.

- Gebeurtenis 10031, LAPS: LAPS heeft een extern verzoek geblokkeerd waarin werd geprobeerd het wachtwoord van het huidige manageraccount te wijzigen.

Implementatie van een lokale beheerderswachtwoordoplossing in Active Directory Domain

U kunt beginnen met het implementeren van de nieuwe versie van LAPS nadat u de nieuwe updates hebt geïnstalleerdalle domeincontrollers.

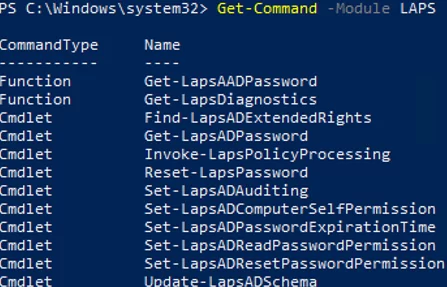

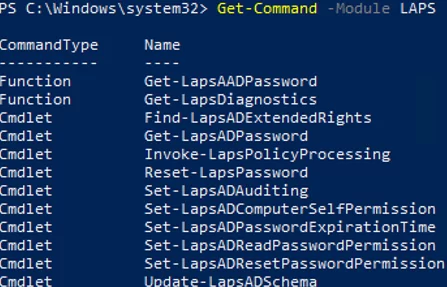

Om de lokale beheerderswachtwoordoplossing te beheren, gebruikt u de PowerShell-cmdlets uit de LAPS-module. U kunt de volgende opdrachten gebruiken:

Lees meer:Hoe u de lokale beheerderswachtwoordoplossing (LAPS) van Microsoft implementeert

Get-Command -Module LAPS

- Get-LapsAADPassword

- Get-LapsDiagnostiek

- Find-LapsADExtendedRights

- Get-LapsADPassword

- Invoke-LapsPolicyProcessing

- Reset-LapsPassword

- Zeven rondenADAuditing

- Set-LapsADComputerSelfPermission

- Set-LapsADPasswordExpirationTime

- Set-LapsADReadPasswordPermission

- Set-LapsADResetPasswordPermission

- Update-LapsADSchema

Nadat u updates op DC's en clients hebt geïnstalleerd, moet u een AD-schema-update uitvoeren. Hierdoor worden nieuwe attributen toegevoegd. Voer de opdracht uit:

Update-LapsADSchema

Als niet alle DC's zijn bijgewerkt, retourneert de opdracht een fout:

Update-LapsADSchema : A local error occurred.

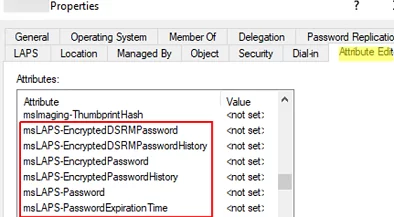

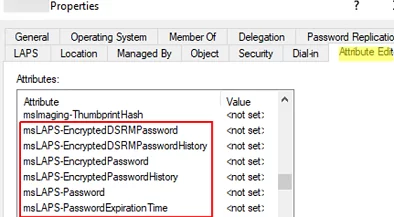

De volgende kenmerken worden toegevoegd aan het AD-schema:

- msLAPS-PasswordExpirationTime

- msLAPS-wachtwoord

- msLAPS-gecodeerd wachtwoord

- msLAPS-EncryptedPasswordHistory

- msLAPS-gecodeerdDSRMwachtwoord

- msLAPS-gecodeerdeDSRMPasswordHistory

De attributen die in de vorige versie werden gebruikt om het wachtwoord op te slaan, worden niet gebruikt in Windows LAPS (ms-Mcs-AdmPwd en ms-Mcs-AdmPwdExpirationTime).

Open de ADUC-console (dsa.msc), selecteer een willekeurige computer in AD en ga naar het tabblad Kenmerkeditor van het AD-object. Controleer of het object nu nieuwe attributen beschikbaar heeft.

DemsLAPS*attributen zijn nog niet ingevuld.

U moet computers in de opgegeven organisatie-eenheid (OE) nu toestaan de msLAPS*-kenmerken in hun AD-accounteigenschappen bij te werken.

Ik wil bijvoorbeeld computers in een MUN-container toestaan wachtwoorden bij te werken die zijn opgeslagen in AD-kenmerken.

Set-LapsADComputerSelfPermission -Identity "OU=Computers,OU=MUN,OU=DE,DC=woshub,DC=com"

Laten we PowerShell gebruiken om een domeinbeveiligingsgroep te maken die lokale beheerderswachtwoorden kan bekijken op computers in deze OE:

New-ADGroup MUN-LAPS-Admins -path 'OU=Groups,OU=MUN,OU=DE,DC=woshub,DC=com' -GroupScope local -PassThru –Verbose

Add-AdGroupMember -Identity MUN-LAPS-Admins -Members a.morgan,b.krauz

We staan deze groep toe het lokale beheerderswachtwoord te bekijken en opnieuw in te stellen:

$ComputerOU = "OU=Computers,OU=MUN,OU=DE,DC=woshub,DC=com"

Set-LapsADReadPasswordPermission –Identity $ComputerOU –AllowedPrincipals MUN-LAPS-Admins

Set-LapsADResetPasswordPermission -Identity $ComputerOU -AllowedPrincipals MUN-LAPS-Admins

Standaard kunnen leden van de groep Domeinadministrators lokale beheerderswachtwoorden op alle AD-computers bekijken.

Gebruik deFind-LapsADExtendedRightsopdracht om de huidige machtigingen voor LAPS-attributen in een OE te controleren.

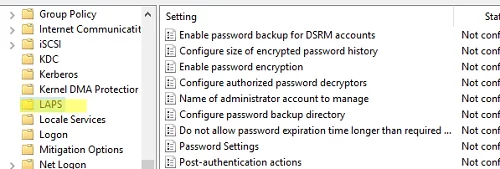

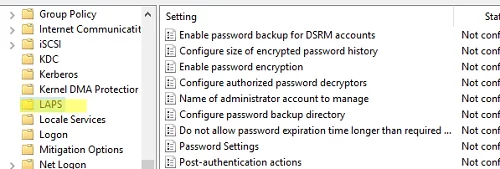

Configureer GPO om lokale beheerderswachtwoorden te wijzigen

Er verschijnt een nieuwe set beheersjablonen voor het beheren van de LAPS-configuratie via GPO wanneer u de nieuwste updates op Windows installeert (%systemroot%\PolicyDefinitions\kind.admx).

Kopieer LAPS.admx naar de volgende locatie als u een centraal GPO-archief gebruikt voor de ADMX-sjablonen:\\woshub.com\SysVol\woshub.com\Policies\PolicyDefinitions.

De volgende GPO-sectie bevat de LAPS-opties:Computerconfiguratie -> Beleid -> Beheersjablonen -> Systeem -> LAPS. De volgende LAPS-groepsbeleidsopties zijn hier beschikbaar:

- Schakel wachtwoordback-up in voor DSRM-accounts

- Configureer de grootte van de gecodeerde wachtwoordgeschiedenis

- Schakel wachtwoordversleuteling in

- Configureer geautoriseerde wachtwoorddescriptors

- Naam van het beheerdersaccount dat moet worden beheerd

- Configureer de wachtwoordback-upmap

- Zorg ervoor dat de vervaltijd van het wachtwoord niet langer is dan vereist door het beleid

- Wachtwoordinstellingen

- Acties na authenticatie

Laten we proberen de minimale groepsbeleid LAPS-instellingen voor het Active Directory-domein in te schakelen

- Open de console voor Groepsbeleidsbeheer (

gpmc.msc), maak een nieuw groepsbeleidsobject en koppel het aan de OE die de computers bevat; - Open een nieuw GPO en navigeer naar de sectie die de LAPS-opties bevat;

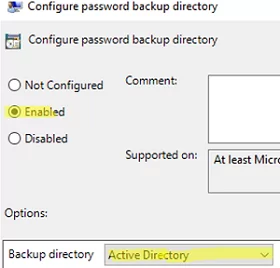

- Schakel deConfigureer de wachtwoordback-upmapbeleid en instellenActive Directory hier.Met dit beleid kan het beheerderswachtwoord worden opgeslagen in het computeraccountkenmerk in de lokale Active Directory; Met Windows LAPS kunt u ook wachtwoorden opslaan in de Azure Active Directory (AAD) in plaats van in de lokale ADDS.

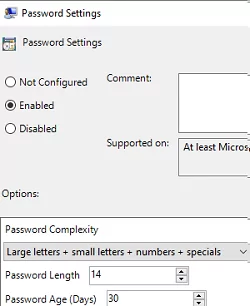

- Schakel vervolgens deWachtwoordinstellingenoptie. Hier moet u de wachtwoordcomplexiteit, lengte en wijzigingsfrequentieparameters opgeven; De volgende LAPS-wachtwoordinstellingen zijn standaard ingeschakeld: wachtwoordcomplexiteit, wachtwoordlengte van 14 tekens en wachtwoordwijziging elke 30 dagen.

Geef de naam op van het lokale beheerdersaccount waarvan u het wachtwoord wilt wijzigenNaam van het beheerdersaccount dat moet worden beheerd. Als u de ingebouwde Windows-beheerder gebruikt, typt u hier Beheerder. Het LAPS GPO maakt geen lokale beheerdersaccounts. Als u een ander beheerdersaccount wilt gebruiken, maakt u dit aan op computers die GPO of PowerShell gebruiken.

Geef de naam op van het lokale beheerdersaccount waarvan u het wachtwoord wilt wijzigenNaam van het beheerdersaccount dat moet worden beheerd. Als u de ingebouwde Windows-beheerder gebruikt, typt u hier Beheerder. Het LAPS GPO maakt geen lokale beheerdersaccounts. Als u een ander beheerdersaccount wilt gebruiken, maakt u dit aan op computers die GPO of PowerShell gebruiken.- Start uw computer opnieuw op om de nieuwe GPO-instellingen toe te passen.

LAPS: verkrijg een lokaal beheerderswachtwoord op Windows

Na het implementeren van LAPS-groepsbeleid wijzigt Windows het lokale beheerderswachtwoord bij het opstarten en schrijft dit vervolgens naar het kenmerk msLAPS-Password protected op het computerobject in AD. U kunt het huidige wachtwoord voor de computer verkrijgen in de ADUC-console of door PowerShell te gebruiken.

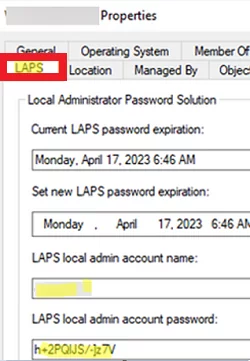

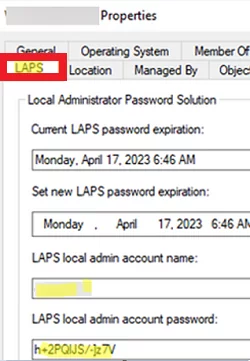

Open de ADUC-console en zoek naar de computer waarvan u het huidige wachtwoord van de lokale beheerder wilt weten. Een nieuweRONDENHet tabblad Computerobjecteigenschappen is verschenen.

Op dit tabblad wordt de volgende informatie weergegeven:

- Huidige vervaldatum van het LAPS-wachtwoord

- LAPS lokale beheerdersaccountnaam

- LAPS lokaal beheerdersaccountwachtwoord

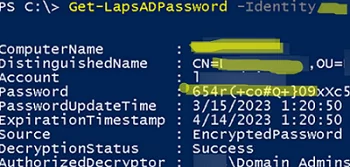

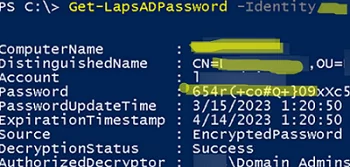

U kunt PowerShell ook gebruiken om het huidige beheerderswachtwoord van de computer op te halen:

Get-LapsADPassword mun-pc221 -AsPlainText

ComputerName : mun-pc221 DistinguishedName : CN=mun-pc221,OU=… Account : administrator Password : 3f!lD1.23!l32 PasswordUpdateTime : 4/24/2023 11:14:26 AM ExpirationTimestamp : 5/24/2023 11:14:26 AM Source : EncryptedPassword DecryptionStatus : Success AuthorizedDecryptor : WOSHUB\Domain Admins

Gebruik dit wachtwoord om u lokaal als beheerder op deze computer aan te melden.

Om het LAPS-wachtwoord voor het lokale beheerdersaccount onmiddellijk te roteren, voert u de opdracht uit:

Reset-LapsPassword

Hierdoor wordt een onmiddellijke wachtwoordwijziging afgedwongen voor het momenteel geregistreerde lokale beheerdersaccount en wordt het nieuwe wachtwoord naar AD geschreven.

Windows Local Administrator Password Solution is een eenvoudige, ingebouwde functie waarmee u de beveiliging van het gebruik van lokale beheerdersaccounts op domeincomputers kunt verbeteren. LAPS slaat het huidige beheerderswachtwoord op in een veilig AD-attribuut en wijzigt dit regelmatig op alle computers.