NOOSE ransomware is een variant van de Chaos ransomware-familie. Net als andere ransomware versleutelt NOOSE bestanden op geïnfecteerde computers, waardoor ze ontoegankelijk worden voor gebruikers. In deze handleiding leert u hoe de Noose-ransomware apparaten verspreidt en infecteert, hoe u proactieve preventiemaatregelen kunt nemen en wat u moet doen in geval van een succesvolle aanval.

SalvageData-experts raden proactieve gegevensbeveiligingsmaatregelen aan, zoals regelmatige back-ups, krachtige cyberbeveiligingspraktijken en het up-to-date houden van software, om te beschermen tegen malware-aanvallen. En,Neem bij een cyberaanval direct contact op met onze malware recovery-experts.

NOOSE-ransomware; Gebaseerd op Chaos-ransomware; Extensie: .NOOSE; Losgeldbrief: OPEN_ME.txt; Verandert de bureaubladachtergrondhttps://t.co/ODn14msw9t@LawrenceAbrams @demonslay335 @struppigel @JakubKroustek

— PCrisk (@pcrisk)29 januari 2024

Wat is NOOSE-ransomware

NOOSE is een nieuwe ransomwarevariant gebaseerd op de Chaos-ransomware en brengt aanzienlijke risico's met zich mee voor particulieren en bedrijven. Het voegt de extensie “.NOOSE” toe aan gecodeerde bestanden en verandert de bureaubladachtergrond. Het werd voor het eerst gemeld door PCrisk eind januari 2024, op X. Bovendien maakt NOOSE een losgeldbriefje met de naam “OPEN_ME.txt”, waarin slachtoffers worden geïnstrueerd over hoe ze losgeld moeten betalen, meestal gevraagd in de vorm van Monero-cryptocurrency, om decoderingssoftware te ontvangen. De losgeldbrief bevat vaak bedreigingen en beloften van decodering na betalingsverificatie. De ransomware verspreidt zich via verschillende methoden, waaronder geïnfecteerde e-mailbijlagen, kwaadaardige websites en illegale software. Daarom is het zo belangrijk om preventiemaatregelen toe te passen, zoals het updaten van software, het vermijden van verdachte links en bijlagen en het maken van back-ups van belangrijke gegevens.

Alles wat we weten over de NOOSE-ransomware

Bevestigde naam

- NOOSE-virus

NOOSE ransomware-decryptor

- Op het moment dat dit artikel wordt gepubliceerd, bestaat er geen openbare NOOSE-ransomware-decryptor.

Bedreigingstype

- Ransomware

- Crypto-virus

- Bestandenkluis

- Datalek

Encryptie bestandsextensie

- .STROP

Bestandsnaam losgeldbriefje

- OPEN_ME.txt

Detectie namen

- AvastWin32:RansomX-gen [Losgeld]

- EmsisoftGeneriek.Ransom.HydraCrypt.79E3A884 (B)

- KasperskyTIJD:Trojan-Ransom.MSIL.Agent.gen

- MalwarebytesGenerieke Malware.AI.DDS

- MicrosoftLosgeld:MSIL/FileCoder.AD!MTB

- SophosTroj/Ransom-GWT

Distributiemethoden

- Phishing-e-mails

- Exploitkits

- Peer-to-peer-netwerken

- Trojaanse paarden

- Valse software-updaters

NOOSE ransomware-methoden voor infectie en uitvoering

NOOSE-ransomware is een gevaarlijke cyberdreiging die misbruik maakt van systemen en machinekwetsbaarheden om toegang te krijgen en zich over het netwerk te verspreiden. Hier is een overzicht van hoe het werkt.

Eerste toegang

De NOOSE-ransomware krijgt op verschillende manieren initiële toegang tot een systeem, zoals via geïnfecteerde e-mailbijlagen die kwaadaardige ladingen of links bevatten. Het maakt ook misbruik van kwetsbaarheden in niet-gepatchte software of besturingssystemen. Het is ook bekend dat deze ransomware gebruik maakt van social engineering, een techniek die gebruikers ertoe verleidt de malware te downloaden en uit te voeren. Een voorbeeld van social engineering zijn phishing-e-mailaanvallen waarbij slachtoffers ook worden misleid, omdat de bedreigingsacteur zich voordoet als legitieme bedrijven.

Zijwaartse beweging

Eenmaal binnen een systeem zal de NOOSE-ransomware proberen zich lateraal over het netwerk te verplaatsen om andere apparaten of systemen te infecteren die op hetzelfde netwerk zijn aangesloten. Om dit te doen, maakt het misbruik van kwetsbaarheden in de netwerkprotocollen of zwakke beveiligingsconfiguraties.

Gegevensversleuteling

De NOOSE-ransomware codeert bestanden op het geïnfecteerde apparaat met behulp van sterke encryptie-algoritmen om bestanden te vergrendelen, waarbij de bestandsextensie “.NOOSE” wordt toegevoegd om aan te geven dat ze niet toegankelijk zijn voor de gebruiker.

Afleveren van losgeldbriefje

Na voltooiing van het versleutelingsproces plaatst de NOOSE-ransomware een losgeldbriefje, doorgaans genaamd “OPEN_ME.txt”, op het bureaublad van het slachtoffer en in mappen met versleutelde bestanden. Het verandert ook de bureaubladachtergrond. De losgeldbrief bevat instructies van de aanvallers, waarin gedetailleerd wordt beschreven hoe het slachtoffer losgeld kan betalen (meestal in cryptocurrency zoals Monero) om een decoderingssleutel te ontvangen.

Betaal het losgeld niet!Als u contact opneemt met een ransomware-herstelservice, kunt u uw bestanden herstellen en eventuele bedreigingen verwijderen.

NOOSE ransomware Indicators of Compromise (IOC's)

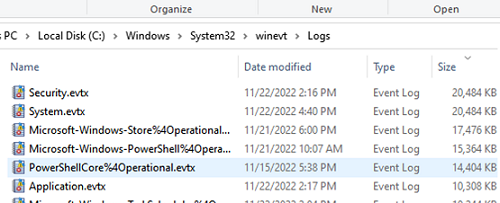

Indicators of Compromise (IOC's) zijn artefacten die worden waargenomen op een netwerk of in een besturingssysteem en die met grote zekerheid wijzen op een computerinbraak. IOC's kunnen worden gebruikt voor vroege detectie van toekomstige aanvalspogingen met behulp van inbraakdetectiesystemen en antivirussoftware. Het zijn in wezen digitale versies van bewijsmateriaal dat op een plaats delict is achtergelaten, en potentiële IOC's omvatten ongebruikelijk netwerkverkeer, geprivilegieerde gebruikersaanmeldingen uit het buitenland, vreemde DNS-verzoeken, wijzigingen in systeembestanden en meer. Wanneer een IOC wordt gedetecteerd, evalueren beveiligingsteams mogelijke bedreigingen of valideren ze de authenticiteit ervan. IOC's leveren ook bewijs van waartoe een aanvaller toegang had als hij het netwerk zou infiltreren.

NOOSE ransomware-specifiek IOC

- Bestandsextensies: .NOOSE

- Losgeldnota Bestandsnaam: OPEN_ME.txt

- Contactpersoon voor cybercriminelen: maligne@tuta[.]io

Hoe om te gaan met een NOOSE ransomware-aanval

De eerste stap bij het herstellen van een NOOSE-ransomwareaanval is het isoleren van de geïnfecteerde computer door deze los te koppelen van het internet en alle aangesloten apparaten te verwijderen. Dan moet u contact opnemen met de lokale autoriteiten. Voor inwoners en bedrijven van de VS is dit deFBIen deKlachtencentrum Internetcriminaliteit (IC3)Om een malware-aanval te melden, moet u alle mogelijke informatie hierover verzamelen, waaronder:

- Screenshots van de losgeldbrief

- Communicatie met dreigingsactoren (als u die heeft)

- Een voorbeeld van een gecodeerd bestand

Echter, als u dat liever heeftcontact opnemen met professionals, dan is het het beste omlaat elke geïnfecteerde machine zoals deze isen vraag om eennoodverwijderingsservice voor ransomware. Deze professionals zijn uitgerust om de schade snel te beperken, bewijsmateriaal te verzamelen, de codering mogelijk ongedaan te maken en het systeem te herstellen.

Het opnieuw opstarten of afsluiten van het systeem kan de herstelservice in gevaar brengen. Het vastleggen van het RAM-geheugen van een live systeem kan helpen bij het verkrijgen van de encryptiesleutel, en het vangen van een dropper-bestand, dat wil zeggen een bestand dat de kwaadaardige lading uitvoert, kan worden onderworpen aan reverse-engineering en leiden tot het ontsleutelen van de gegevens of tot inzicht in de werking ervan. U moetverwijder de ransomware nieten bewaar elk bewijs van de aanval. Dat is belangrijk voordigitaal forensisch onderzoekexperts om de hackergroep te herleiden en te identificeren. Het is door de gegevens op uw geïnfecteerde systeem te gebruiken dat de autoriteiten dit kunnen doenonderzoek de aanval.Een cyberaanvalonderzoek verschilt niet van ieder ander strafrechtelijk onderzoek: er is bewijsmateriaal nodig om de aanvallers te kunnen opsporen.

1. Neem contact op met uw Incident Response-leverancier

Een Cyber Incident Response is het proces van reageren op en beheren van een cyberbeveiligingsincident. Een Incident Response Retainer is een serviceovereenkomst met een cybersecurityprovider waarmee organisaties externe hulp kunnen krijgen bij cybersecurity-incidenten. Het biedt organisaties een gestructureerde vorm van expertise en ondersteuning via een securitypartner, waardoor ze snel en effectief kunnen reageren tijdens een cyberincident. Een incidentrespons-retainer biedt organisaties gemoedsrust en biedt deskundige ondersteuning voor en in de nasleep van een cyberbeveiligingsincident. De specifieke aard en structuur van een incidentresponshouder zal variëren afhankelijk van de aanbieder en de vereisten van de organisatie. Een goede incidentresponshouder moet robuust maar flexibel zijn en bewezen diensten leveren om de beveiligingspositie van een organisatie op de lange termijn te verbeteren.Als u contact opneemt met uw IR-serviceprovider, kunnen zij het onmiddellijk overnemen en u bij elke stap in het herstel van de ransomware begeleiden.Als u echter besluit de malware zelf te verwijderen en de bestanden samen met uw IT-team te herstellen, kunt u de volgende stappen volgen.

2. Gebruik een back-up om de gegevens te herstellen

Het belang van back-up voor gegevensherstel kan niet genoeg worden benadrukt, vooral in de context van verschillende potentiële risico's en bedreigingen voor de gegevensintegriteit. Back-ups zijn een cruciaal onderdeel van een alomvattende strategie voor gegevensbescherming. Ze bieden een middel om te herstellen van een verscheidenheid aan bedreigingen, waardoor de continuïteit van de activiteiten wordt gewaarborgd en waardevolle informatie wordt bewaard. In het licht van ransomware-aanvallen, waarbij kwaadaardige software uw gegevens versleutelt en betaling eist voor de vrijgave ervan, kunt u met een back-up uw gegevens herstellen zonder te bezwijken voor de eisen van de aanvaller. Zorg ervoor dat u uw back-upprocedures regelmatig test en bijwerkt om de effectiviteit ervan bij de bescherming tegen mogelijke scenario's van gegevensverlies te vergroten. Er zijn verschillende manieren om een back-up te maken, dus u moet het juiste back-upmedium kiezen en ten minste één kopie van uw gegevens offsite en offline opslaan.

3. Neem contact op met een malwareherstelservice

Als u geen back-up heeft of hulp nodig heeft bij het verwijderen van de malware en het elimineren van kwetsbaarheden, neem dan contact op met een gegevensherstelservice. Het betalen van het losgeld garandeert niet dat uw gegevens aan u worden geretourneerd. De enige gegarandeerde manier om elk bestand te herstellen is als u een back-up hebt. Als u dat niet doet, kunnen ransomware-gegevenshersteldiensten u helpen de bestanden te decoderen en te herstellen. De experts van SalvageData kunnen uw bestanden veilig herstellen en voorkomen dat de NOOSE-ransomware uw netwerk opnieuw aanvalt. Neem 24/7 contact op met onze herstelexperts.

Voorkom de NOOSE ransomware-aanval

Het voorkomen van malware is de beste oplossing voor gegevensbeveiliging. is gemakkelijker en goedkoper dan ervan herstellen. NOOSE Ransomware kan de toekomst van uw bedrijf schaden en zelfs de deuren sluiten. Dit zijn een paar tips om ervoor te zorgen dat u dat kuntmalware-aanvallen vermijden:

Lees ook:Hoe Royal Ransomware te verwijderen

- Houd uw besturingssysteem en software up-to-datemet de nieuwste beveiligingspatches en updates. Dit kan kwetsbaarheden helpen voorkomen die door aanvallers kunnen worden misbruikt.

- Gebruik sterke en unieke wachtwoordenvoor alle accounts en schakel waar mogelijk tweefactorauthenticatie in. Dit kan helpen voorkomen dat aanvallers toegang krijgen tot uw accounts.

- Wees voorzichtig met verdachte e-mails, links en bijlagen.Open geen e-mails en klik niet op links of bijlagen van onbekende of verdachte bronnen.

- Gebruik betrouwbare antivirus- en antimalwaresoftwareen houd het up-to-date. Dit kan helpen bij het detecteren en verwijderen van malware voordat deze schade kan veroorzaken.

- Gebruik een firewallom ongeautoriseerde toegang tot uw netwerk en systemen te blokkeren.

- Netwerksegmentatieom een groter netwerk op te delen in kleinere subnetwerken met een beperkte interconnectiviteit daartussen. Het beperkt de zijdelingse beweging van aanvallers en voorkomt dat ongeautoriseerde gebruikers toegang krijgen tot de intellectuele eigendommen en gegevens van de organisatie.

- Beperk gebruikersrechtenom te voorkomen dat aanvallers toegang krijgen tot gevoelige gegevens en systemen.

- Medewerkers en personeel opleidenover hoe u phishing-e-mails en andere social engineering-aanvallen kunt herkennen en vermijden.