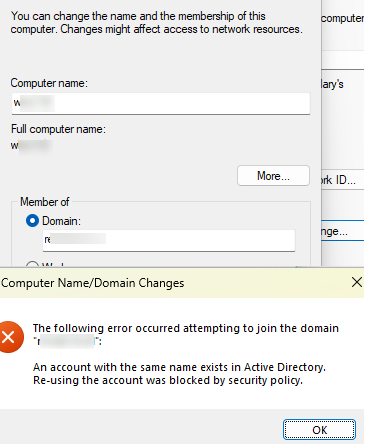

Når du prøver å koble en datamaskin til et Active Directory-domene, kan det oppstå en feil:

Error 0xaac (2732): NERR_AccountReuseBlockedByPolicy: An account with the same name exists in Active Directory. Re-using the account was blocked by security policy.

Denne oppførselen er forårsaket av Windows-oppdateringer utgitt i oktober 2022 som forbedret sikkerheten ved gjenbruk av eksisterende datamaskinkontoer i Active Directory. Disse oppdateringene forhindrer en enhet i å bli med i et AD-domene ved å bruke en eksisterende (forhåndsopprettet) datamaskinkonto (for å beskytte mot kritisk sårbarhetCVE-2022-38042). Unntak er tilfeller når:

- Brukerkontoen som opprettet dataobjektet i AD brukes til å utføre domenesammenføyningen.

- Datamaskinen ble opprettet av et medlem av Domain Admins-gruppen

- Brukeren er medlem av domeneadministratorer, bedriftsadministratorer eller innebygde administratorer.

- Brukerkonto lagt til GPO-alternativetDomenekontroller: Tillat gjenbruk av datamaskinkonto under domenetilknytning(dette policyalternativet ble introdusert i mars 2023)

Når en datamaskin kobles til et domene, utføres en rekke kontroller for å hindre tilgang til det eksisterende datamaskinobjektet i domenet dersom brukeren ikke oppfyller vilkårene ovenfor.

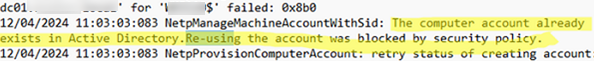

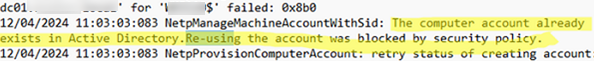

Sjekk domenetilmeldingsloggen på klienten (C:WindowsdebugNetSetup.LOG). Den skal inneholde følgende linjer:

NetpGetComputerObjectDn: Crack results: (Account already exists) DN = CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Looking up attributes for machine account: CN=wks0001,CN=Computers,DC=woshub,DC=loc NetpGetADObjectOwnerAttributes: Ms-Ds-CreatorSid is empty. NetpManageMachineAccountWithSid: NetUserAdd on 'h-dc01.woshub.loc' for 'WKS0001$' failed: 0x8b0 NetpManageMachineAccountWithSid: The computer account already exists in Active Directory. Re-using the account was blocked by security policy.

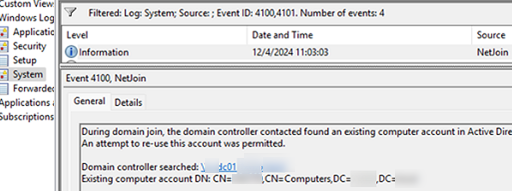

En hendelse med hendelses-ID4100eller4101skal også vises i systemloggen i Event Viewer:

Se også:Slik kobler du Windows 11-datamaskin til domene

During domain join, the domain controller contacted found an existing computer account in Active Directory with the same name. An attempt to re-use this account was permitted. Domain controller searched: \h-dc01.woshub.loc Existing computer account DN: CN=wks0001,CN=Computers,DC=woshub,DC=loc

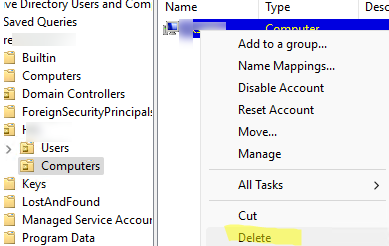

Den enkleste løsningen er å gi nytt navn til datamaskinen (vertsnavn) eller slette den tidligere opprettede kontoen med det navnet fra AD. I dette tilfellet kan du enkelt koble datamaskinen til AD-domenet med et nytt navn.

Hvis du vil tillate noen ikke-administratorbrukere å koble datamaskiner til eksisterende kontoer, må du konfigurere en egen GPO for domenekontrollere.

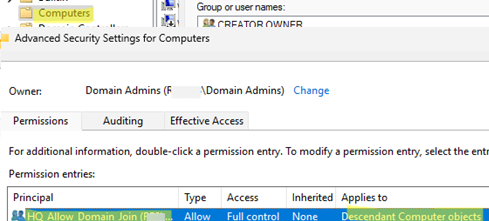

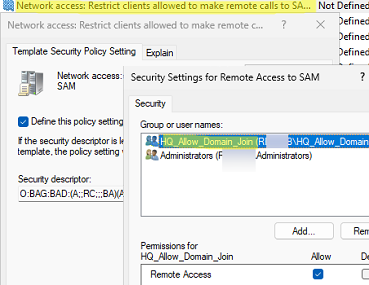

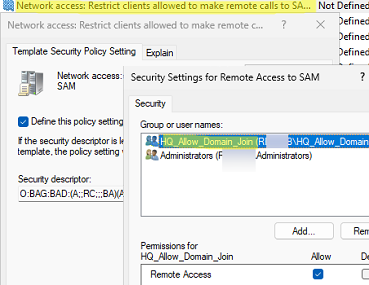

- Opprett en sikkerhetsgruppe i AD-domenet og legg til brukere som kan gjenbruke datamaskinkontoer. For eksempel HQ_Allow_Domain_Join

- Åpne domenepolicyadministrasjonskonsollen (

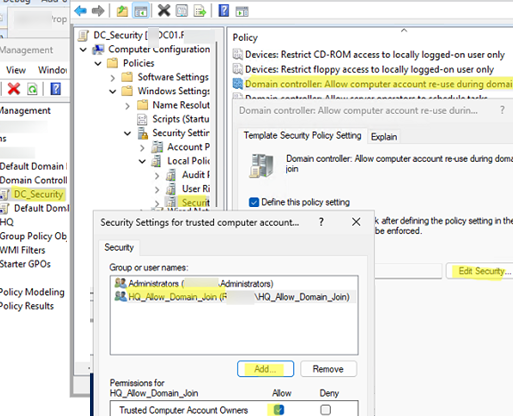

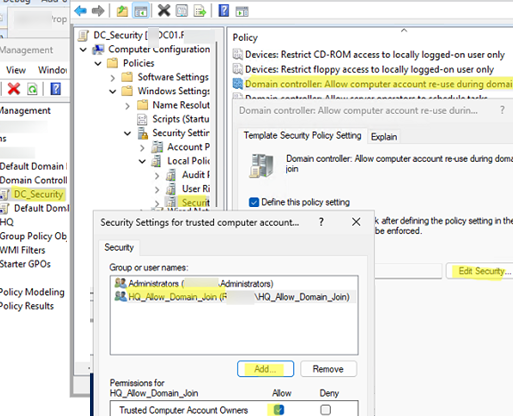

gpmc.msc), opprette en ny GPO, og koble den tilDomenekontrollereELLER. - Åpne GPO og gå tilDatamaskinkonfigurasjon -> Retningslinjer -> Windows-innstillinger -> Sikkerhetsinnstillinger -> Lokale retningslinjer -> Sikkerhetsalternativer

- Åpne policyenDomenekontroller: Tillat gjenbruk av datamaskinkonto under domenetilknytning.

- Aktiver policyen. Klikk deretterRediger sikkerhetog legg til den tidligere opprettede gruppen av pålitelige brukere som vil få lov til å bli med datamaskiner til domenet

For å øke sikkerheten, hold antallet medlemmer i denne gruppen på et minimum.

For å øke sikkerheten, hold antallet medlemmer i denne gruppen på et minimum. - Vent til GPO-innstillingene blir oppdatert på DC, eller oppdater dem umiddelbart med kommandoen

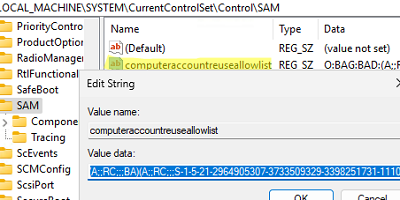

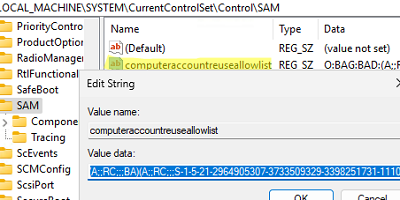

gpupdate /force - Politikken endrer verdien avdatamaskinkontogjenbruktillatelseslisteparameter i

HKLMSYSTEMCurrentControlSetControlSAMregisternøkkel på DC. Verdien vil inneholde en liste over gruppene du har lagt til (i SDDL-format).

- Bekreft at medlemmene av denne gruppen har blitt delegert AD-tillatelser til å administrere datamaskinkontoer i mål-OU.

Nå kan brukere i denne gruppen bruke eksisterende datamaskinkontoer når de kobler enheter til domenet.

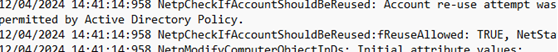

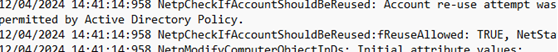

Sjekk NetSetup.LOG-loggen:

NetpCheckIfAccountShouldBeReused: Account re-use attempt was permitted by Active Directory Policy. NetpCheckIfAccountShouldBeReused:fReuseAllowed: TRUE, NetStatus:0x0

Hvis brukeren fortsatt ikke kan legge til datamaskinen på domenet etter å ha brukt de spesifiserte innstillingene, sjekk filen C:WindowsdebugNetSetup.LOG for følgende linje:

Active Directory Policy check with SAM_DOMAIN_JOIN_POLICY_LEVEL_V2 returned NetStatus:0x5.

Dette indikerer at brukeren ikke har tillatelse til å eksternt koble til domenekontrolleren og sjekke poster i SAM-databasen. I dette tilfellet må du aktivereNettverkstilgang: Begrens klienter til å foreta eksterne anrop til SAMsikkerhetspolicy for DC og legg til brukergruppen din i den.

Tidligere tillot MicrosoftNetJoinLegacyAccountReuseregisternøkkel som skal brukes til å ignorere nye sikkerhetsinnstillinger som forhindrer gjenbruk av eksisterende datamaskinkontoer.

reg add HKLMSystemCurrentControlSetControlLsa /v NetJoinLegacyAccountReuse /t REG_DWORD /d 1 /f

Støtte for denne registerinnstillingen ble imidlertid fjernet i august 2024-oppdateringene, og dette alternativet fungerer ikke lenger.