Hvis du opplever hyppige autentiseringsforespørsler eller treg ytelse med Outlook og Exchange Server, vil aktivering av Kerberos-autentisering fikse det. Kerberos gir også sterkere sikkerhet og bedre ytelse sammenlignet med NTLM-autentisering. I denne artikkelen lærer du hvordan du konfigurerer Kerberos-autentisering for Exchange Server.

Kerberos-autentisering er en sikker og effektiv protokoll som brukes av Exchange Server for å bekrefte brukeridentiteter uten å kreve gjentatte passordmeldinger. Den opererer på et billettbasert system, der brukere autentiserer én gang og mottar en billettbevilgende billett (TGT). Denne TGT brukes deretter til å be om tjenestebilletter for tilgang til Exchange Server-tjenester, som Outlook og nettbaserte applikasjoner.

Ved å implementere Kerberos-autentisering i Exchange Server kan organisasjoner oppnå en sikrere, sømløs og effektiv autentiseringsprosess samtidig som avhengigheten av NTLM eller grunnleggende autentiseringsmetoder reduseres.

Note:Kerberos-autentisering for Exchange Server er ikke aktivert som standard. Det krever ytterligere oppsett etter installasjonen, inkludert opprettelse av en alternativ tjenestekonto (ASA) og riktig konfigurasjon av Service Principal Names (SPN).

Anbefalt lesing:PowerShell: Konfigurer sertifikatbasert autentisering for Exchange Online (Azure)

Mange administratorer overser denne konfigurasjonen, og går potensielt glipp av sikkerhets- og effektivitetsfordelene som Kerberos tilbyr.

Hvordan konfigurere Kerberos-autentisering i Exchange Server

Microsoft anbefaler å bruke A-poster i stedet for CNAME-poster. Dette sikrer at klienten utsteder en Kerberos-billettforespørsel på riktig måte basert på det delte navnet, og ikke serverens FQDN.

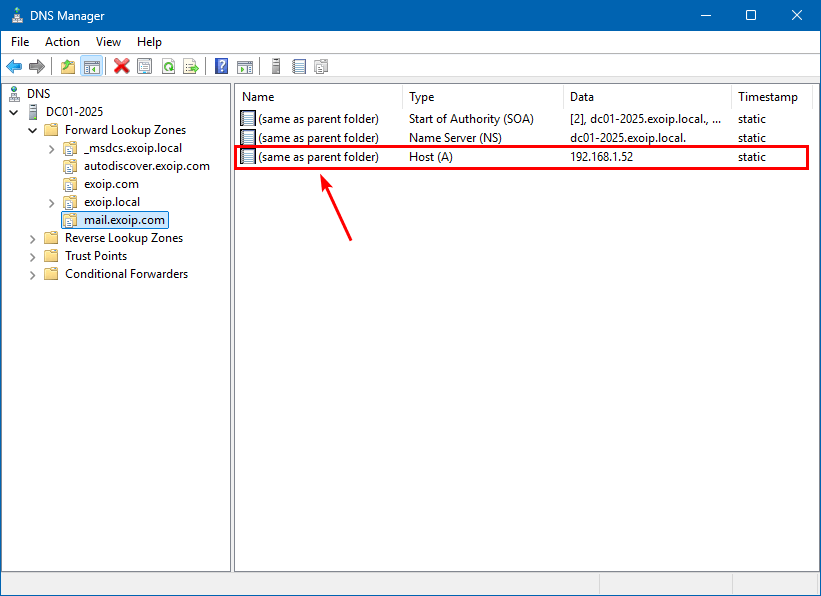

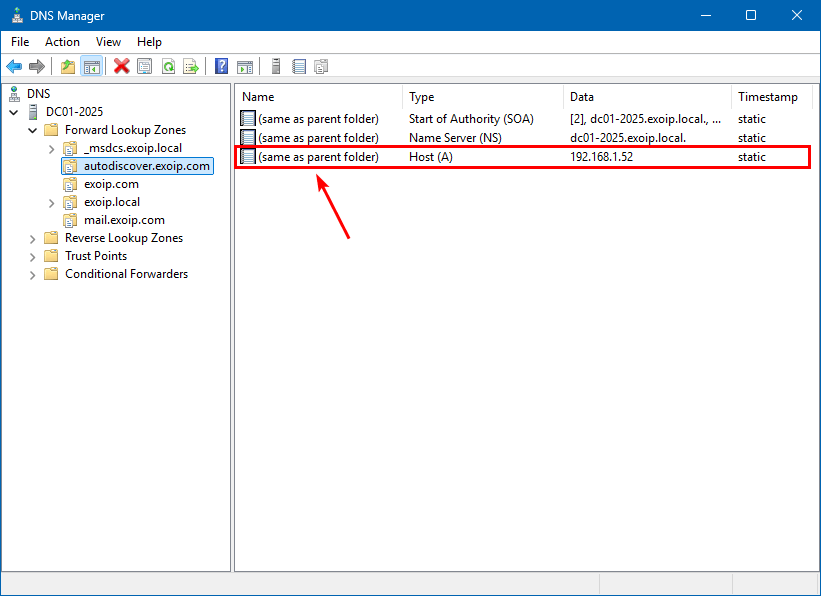

I vår organisasjon har vi følgende intern DNS for Exchange Server-oppsett:

- mail.exoip.comfor MAPI over HTTP og Outlook hvor som helst

- autodiscover.exoip.comfor Autodiscover-tjenester

Slik ser det ut i DNS formail.exoip.com.

Slik ser det ut i DNS forautodiscover.exoip.com.

Basert på FQDN-ene ovenfor, må vi knytte følgende SPN-er til ASA-legitimasjonen:

- http/mail.exoip.com

- http/autodiscover.exoip.com

Vi vil gå gjennom trinnene nedenfor og sette opp Kerberos-autentisering for Exchange Server.

Trinn 1: Opprett alternativ tjenestekonto (ASA)

Alle Exchange-servere som kjører klienttilgangstjenester som deler samme navneområder og URL-er, må bruke samme alternative tjenestekontolegitimasjon eller (ASA-legitimasjon). Generelt er det tilstrekkelig å ha en enkelt konto for en skog for hver versjon av Exchange.

Note:Du kan dele den samme ASA-legitimasjonen fra Exchange Server 2013 og høyere. Så du trenger ikke å opprette en ny hvis du vil migrere fra Exchange Server 2016 til Exchange Server 2019.

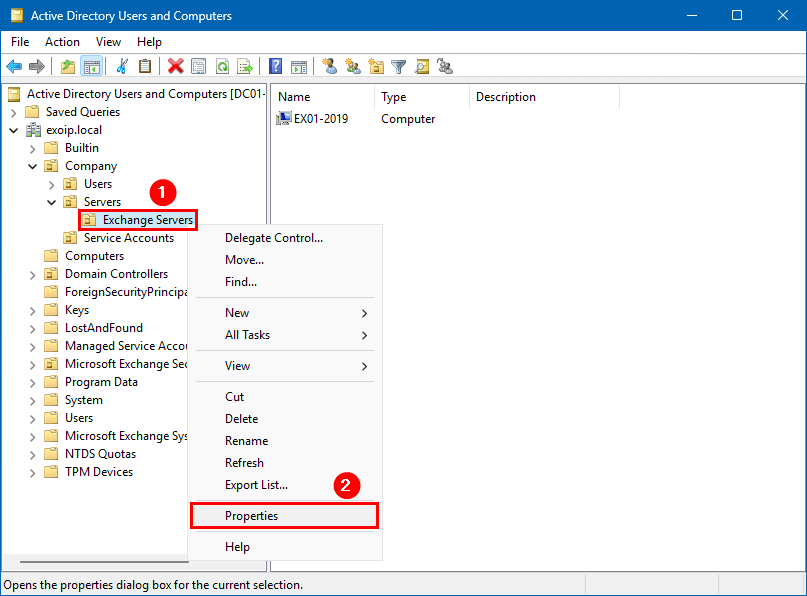

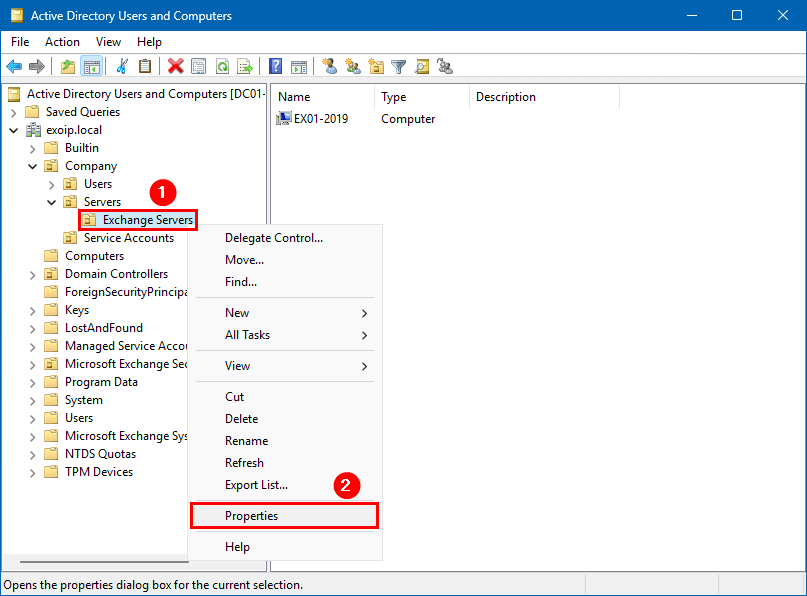

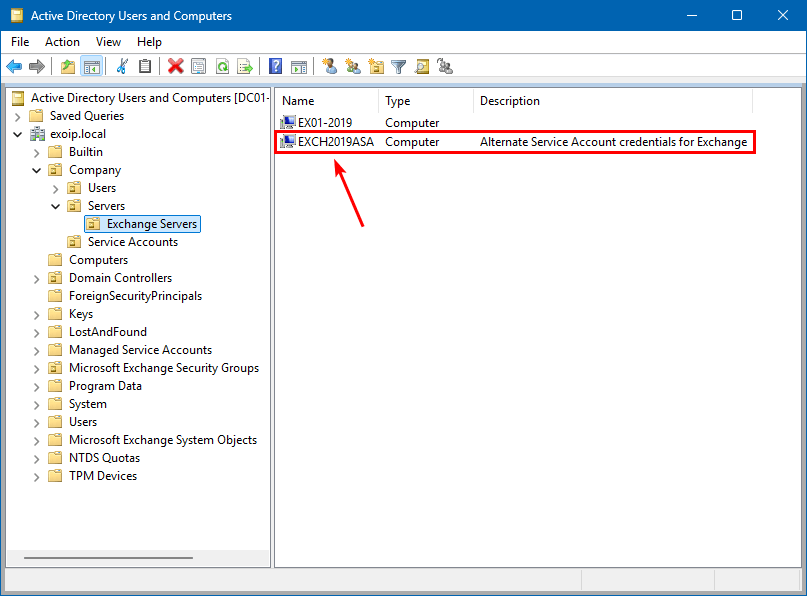

- StartActive Directory-brukere og datamaskiner

- Gå tilOrganisasjonsenhethvor Exchange Server-datamaskinobjektet er plassert

- Høyreklikk på den og velgEgenskaper

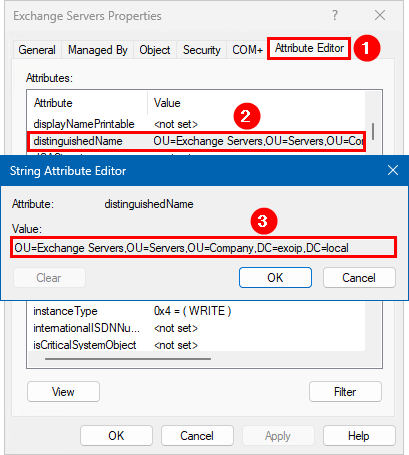

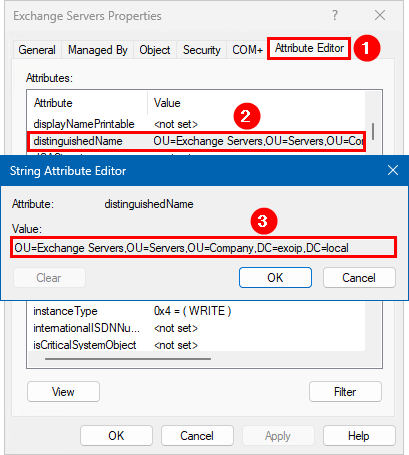

- Klikk påAttributtredaktørfanen

- Dobbeltklikk pådistinguishedNameattributt

- Kopiereverdien

- Start Exchange Management Shell som administrator

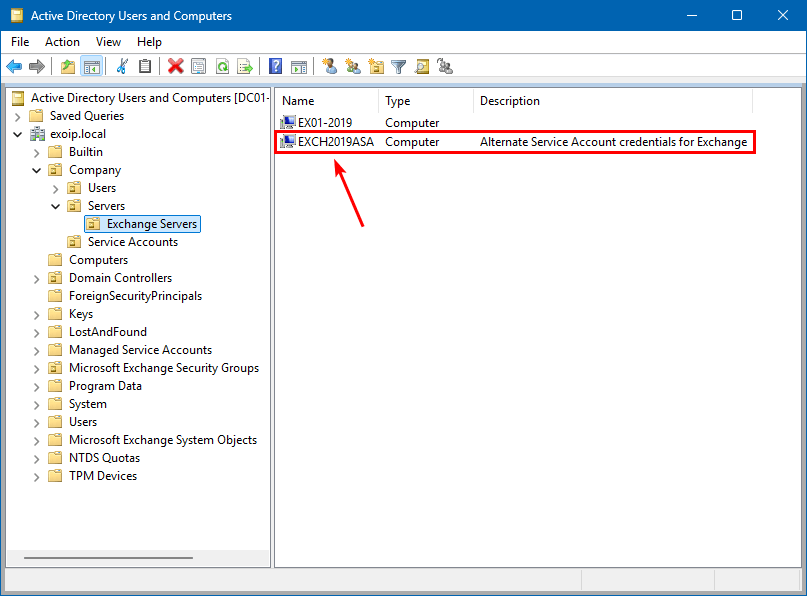

- Lag et AD-datamaskinobjekt med navnetEXCH2019ASAog bruk OU-verdien som du kopierte i forrige trinn for parameteren -Path

New-ADComputer -Name "EXCH2019ASA" -AccountPassword (Read-Host "Enter new password" -AsSecureString) -Description "Alternate Service Account credentials for Exchange" -Enabled:$True -SamAccountName "EXCH2019ASA" -Path "OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local"- Fyll inn et nytt passord for AD-datamaskinobjektet

- Aktiver AES 256-kryptering for å støtte Kerberos

Set-ADComputer "EXCH2019ASA" -add @{"msDS-SupportedEncryptionTypes"="28"}- Bekreft at AD-datamaskinobjektet er opprettet

Get-ADComputer "EXCH2019ASA"Utgangen vises.

DistinguishedName : CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

DNSHostName :

Enabled : True

Name : EXCH2019ASA

ObjectClass : computer

ObjectGUID : 0779280f-c25b-431c-b37e-1bfc020ec72a

SamAccountName : EXCH2019ASA$

SID : S-1-5-21-813775357-375391071-1622867542-1150

UserPrincipalName :Du kan også finne AD-datamaskinobjektet i Active Directory-brukere og datamaskiner.

Trinn 2. Repliker endringer til alle domenekontrollere

Etter at du har opprettet kontoen, repliker endringene til alle AD DS-domenekontrollere.

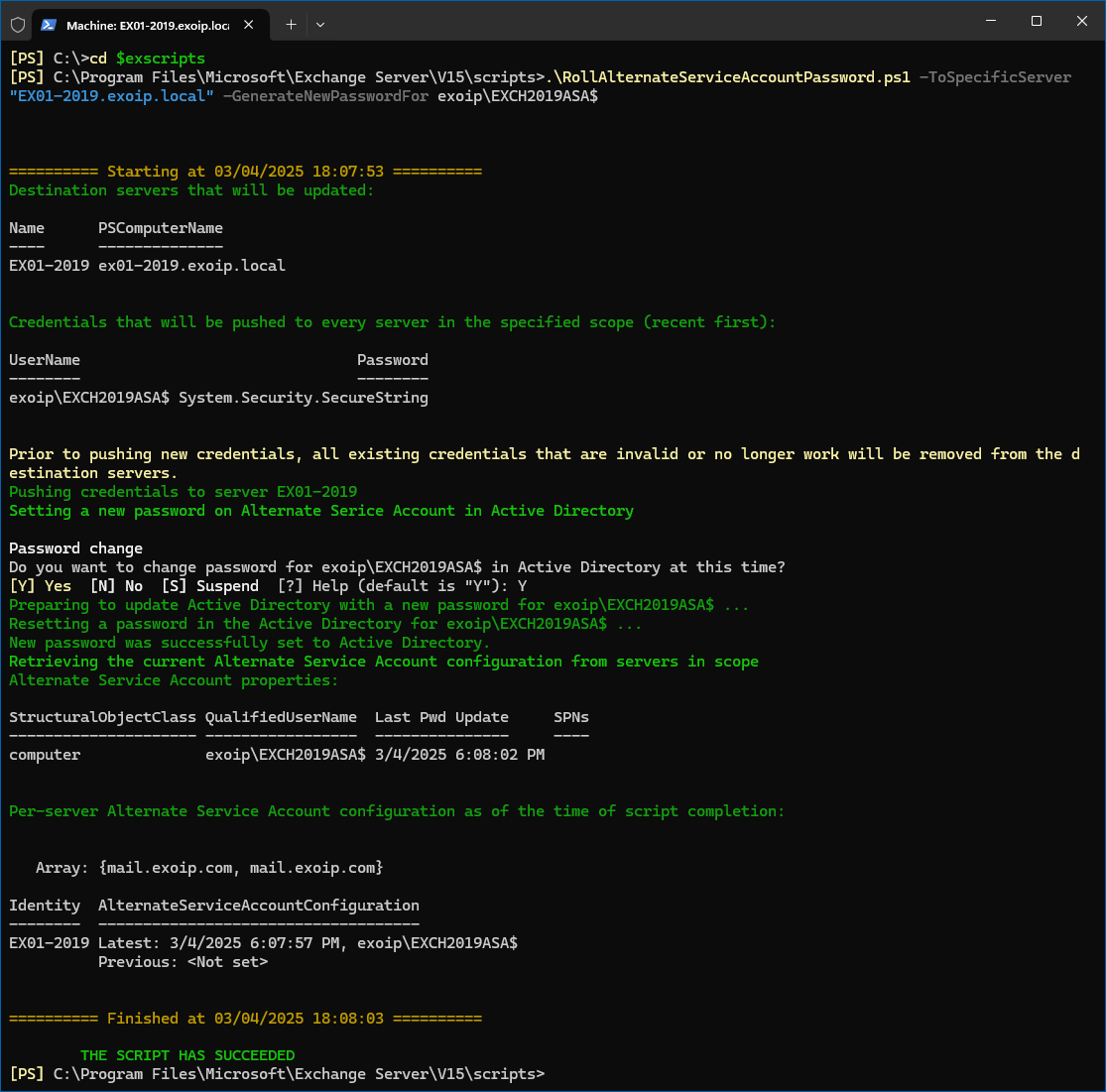

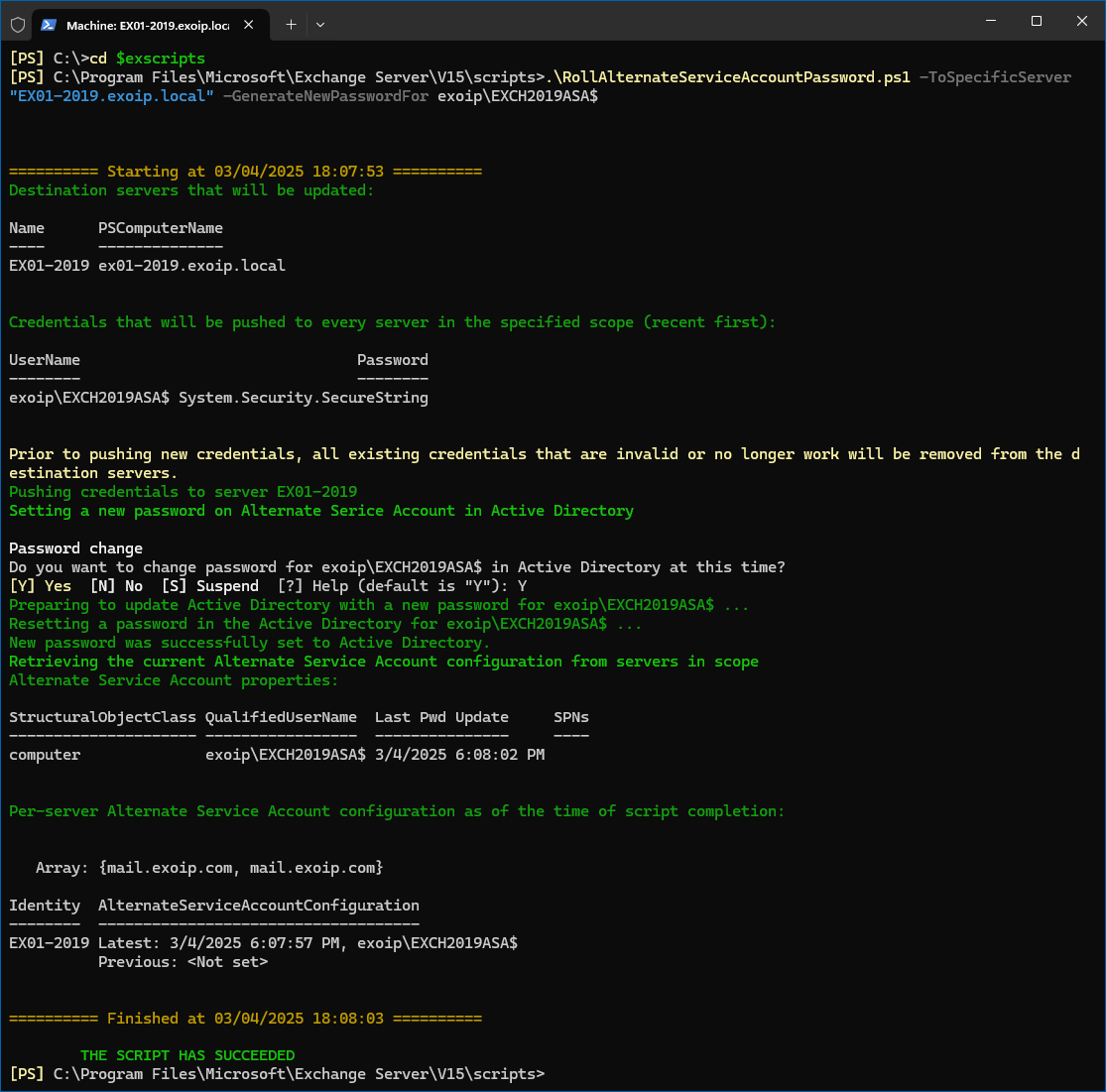

repadmin /syncall /ADPeTrinn 3. Distribuer ASA-legitimasjon til første Exchange Server

Den eneste støttede metoden for å distribuere ASA-legitimasjonen er å brukeRollAlternateServiceAcountPassword.ps1skript fra Exchange Server-skriptmappen.

- Kjør Exchange Management Shell som administrator

- Endre katalogen til Exchange Server-skriptmappen

cd $exscripts- Distribuer ASA-legitimasjonen til den første Exchange Server som kjører klienttilgangstjenester

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX01-2019.exoip.local" -GenerateNewPasswordFor exoipEXCH2019ASA$- Når du blir spurt om du vil endre passordet for den alternative tjenestekontoen, skriv innOGog trykkGå

Trinn 4. Distribuer ASA-legitimasjon til andre Exchange Server

Hvis du har mer enn én Exchange Server som kjører i organisasjonen, kjør kommandoen nedenfor.

Note:Gjør dette for alle Exchange-servere. Bare bytt ut Exchange Server (EX02-2019) destinasjonen.

.RollAlternateServiceAccountPassword.ps1 -ToSpecificServer "EX02-2019.exoip.local" -CopyFrom "EX01-2019.exoip.local"Trinn 5. Bekreft distribusjonen av ASA-legitimasjonen

Sjekk ASA-legitimasjonsinnstillingene på Exchange Server.

Get-ClientAccessServer "EX01-2019" -IncludeAlternateServiceAccountCredentialStatus | Format-List Name, AlternateServiceAccountConfigurationUtgangen vises.

Name : EX01-2019

AlternateServiceAccountConfiguration : Latest: 3/4/2025 6:07:57 PM, exoipEXCH2019ASA$

Previous: <Not set>Trinn 6. Bekreft at SPN ikke allerede er knyttet til en konto

Før du knytter SPN-ene til ASA-legitimasjonen, må du bekrefte at mål-SPN-ene ikke allerede er knyttet til en annen konto i skogen. ASA-legitimasjonen må være den eneste kontoen i skogen som disse SPN-ene er knyttet til.

Start ledeteksten og kjør kommandoene nedenfor.

setspn -F -Q http/mail.exoip.com

setspn -F -Q http/autodiscover.exoip.comKommandoene skal komme tilbakeIngen slik SPN funnetsom vist nedenfor.

Checking forest DC=exoip,DC=local

No such SPN found.Hvis det returnerer noe, er en annen konto allerede knyttet til SPN.

Trinn 7. Knytt Service Principal Names (SPN-er) til ASA-legitimasjonen

- Start ledetekst

- Knytt MAPI over HTTP og Outlook Anywhere SPN til ASA-legitimasjonen

setspn -S http/mail.exoip.com exoipEXCH2019ASA$

Utgangen vises.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/mail.exoip.com

Updated object- Knytt Autodiscover SPN til ASA-legitimasjonen

setspn -S http/autodiscover.exoip.com exoipEXCH2019ASA$Utgangen vises.

Checking domain DC=exoip,DC=local

Registering ServicePrincipalNames for CN=EXCH2019ASA,OU=Exchange Servers,OU=Servers,OU=Company,DC=exoip,DC=local

http/autodiscover.exoip.com

Updated objectTrinn 8. Bekreft at du har knyttet SPN-ene til ASA-legitimasjonen

Start ledeteksten og kjør kommandoen nedenfor. Du må bare kjøre denne kommandoen én gang.

setspn -L exoipEXCH2019ASA$Trinn 9. Aktiver Kerberos-autentisering for Outlook-klienter

- Start Exchange Management Shell som administrator

- Aktiver Kerberos-autentisering for Outlook Anywhere-klienter for alle Exchange-serverne du vil aktivere Kerberos-autentisering

Get-OutlookAnywhere -Server "EX01-2019" | Set-OutlookAnywhere -InternalClientAuthenticationMethod Negotiate- Bekreft at den er konfigurert

Get-OutlookAnywhere -Server "EX01-2019" | Format-Table InternalClientAuthenticationMethodUtgangen vises.

InternalClientAuthenticationMethod

----------------------------------

Negotiate- Aktiver Kerberos-autentisering for MAPI over HTTP-klienter for alle Exchange-serverne du vil aktivere Kerberos-autentisering

Get-MapiVirtualDirectory -Server "EX01-2019" | Set-MapiVirtualDirectory -IISAuthenticationMethods Ntlm,Negotiate- Bekreft at den er konfigurert

Get-MapiVirtualDirectory -Server "EX01-2019" | Format-List IISAuthenticationMethodsUtgangen vises.

IISAuthenticationMethods : {Ntlm, Negotiate}I hybridmiljøer med Exchange Online eller hvis du bruker OAuth internt.

$mapidir = Get-MapiVirtualDirectory -Server "EX01-2019"

$mapidir | Set-MapiVirtualDirectory -IISAuthenticationMethods ($mapidir.IISAuthenticationMethods +='Negotiate')Trinn 10. Start Exchange Server-tjenester på nytt

Start på nyttMicrosoft Exchange-tjenestevertservice ogMS Exchange Autodiscover Application Poolfor å fremskynde prosessen. Gjør dette på alle Exchange-servere.

Restart-Service MSExchangeServiceHost

Restart-WebAppPool -Name MSExchangeAutodiscoverAppPoolDu kan også starte alle Exchange-serverne på nytt hvis du vil.

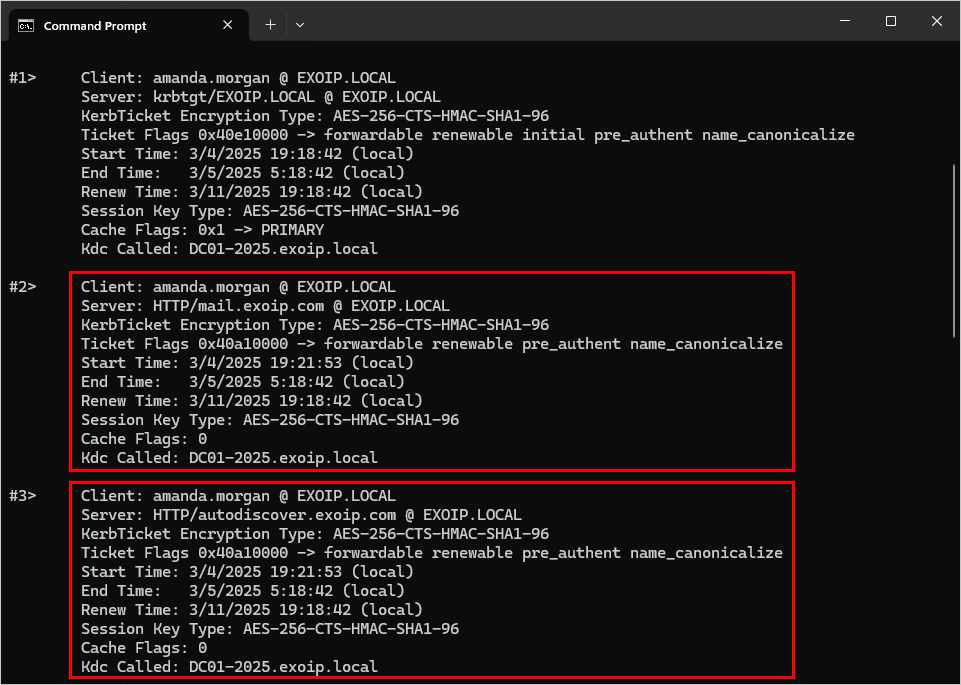

Trinn 11. Bekreft autentisering av Exchange-klient Kerberos

Etter at du har konfigurert Kerberos og ASA-legitimasjonen, må du kontrollere at klienter kan autentisere seg.

- StartOutlookpå klientmaskinen

- StartKommandopromptpå klientmaskinen

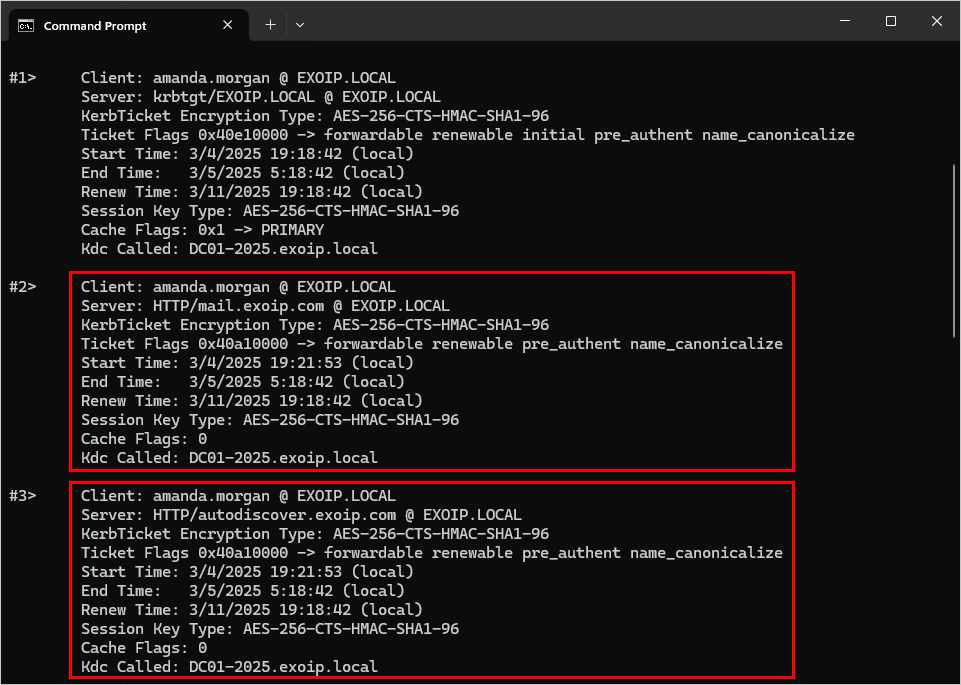

- Kjør kommandoen nedenfor

klist- Kontroller at to billetter vises med serverneHTTP/mail.exoip.comogHTTP/autodiscover.exoip.com

Det er det!

Konklusjon

Du lærte hvordan du konfigurerer Kerberos-autentisering for Exchange Server. Kerberos er sikrere enn NTLM, og det gir lavere kostnader på klientene, Exchange-serverne og domenekontrollerne. Det er viktig å konfigurere dette i alle organisasjoner som kjører en Exchange Server.

Likte du denne artikkelen? Du kan også like Create DAG Exchange Server steg for steg. Ikke glem å følge oss og dele denne artikkelen.