I denne artikkelen vil vi forklare den unnvikende trusselen som utgjøres av Karakurt-datautpressingsgruppen, en fremvoksende løsepengevaregjeng som også er anerkjent som Karakurt Team og Karakurt Lair. Her kan du lære hvordan du forbereder virksomheten din mot denne cybertrusselen med forebyggende tiltak, forstår viktigheten av sikkerhetskopiering og gjenkjenner rollen til gjenopprettingstjenester for skadelig programvare.

SalvageData-eksperter anbefaler proaktive datasikkerhetstiltak, for eksempel regelmessig sikkerhetskopiering, sterk cybersikkerhetspraksis og å holde programvare oppdatert, for å beskytte mot angrep fra skadelig programvare. Og,i tilfelle et skadelig programvareangrep, kontakt ekspertene våre for gjenoppretting av skadelig programvare umiddelbart.

Hva slags trussel er Karakurt?

Karakurt er en løsepengevaregjeng som bruker ulike taktikker, teknikker og prosedyrer (TTP), og utgjør utfordringer for forsvars- og avbøtende innsats. I stedet for å kryptere kompromitterte maskiner eller filer, som de fleste løsepengeprogrammer gjør, hevder Karakurt-aktører å stjele data og truer med å auksjonere eller frigi det offentlig med mindre løsepenger betales. Løsepengekrav, typisk i Bitcoin, varierer fra$25.000 til $13.000.000, med betalingsfrister innen en uke etter første kontakt.

Alt vi vet om Karakurt løsepengeprogramvare

Bekreftet navn

- karakurt virus

Type trussel

- Ransomware

- Utpressing

- Datalekkasje

Deteksjonsnavn

- AvastWin64:Malware-gen

- EmsisoftGen: Variant.Lazy.198080 (B)

- KasperskyTrojan.Win64.Shelma.uja

- MalwarebytesMalware.ee.421142864

- MicrosoftVirTool:Win64/CobaltStrike.A

Distribusjonsmetoder

- Utdaterte SonicWall VPN-enheter

- Phishing

- Apache Logging Services-sårbarhet

- Ondsinnede makroer

- Stjålet påloggingsinformasjon for virtuelt privat nettverk (VPN).

- Stjålet RDP-legitimasjon (Remote Desktop Protocol).

- Utdatert Fortinet FortiGate SSL VPN

- Utdatert Microsoft Windows Server

Konsekvenser

- Åpne dører for nye infeksjoner

- Datalekkasje

Karakurt Ransomware metoder for infeksjon og utførelse

Karakurt-skuespillere presenterer bevis på stjålne data, ofte gjennom skjermbilder eller kopier av filkataloger. De går utover å målrette offeret ved å kontakte ansatte, forretningspartnere og kunder med trakasserende e-poster og telefonsamtaler, og presser samarbeid. Denne kommunikasjonen inkluderer eksempler på stjålne data, som personnummer og betalingskontoer. Ved betaling av løsepenger tilbyr Karakurt-skuespillere bevis på filsletting og gir av og til innsikt i den første inntrengningen.Frem til 5. januar 2022, drev gruppen et nettsted for lekkasjer og auksjoner på https://karakurt[.]group. Selv om det opprinnelige domenet og IP-adressen gikk offline våren 2022, eksisterer nettstedet angivelig i det dype og mørke nettet. Fra mai 2022 inneholdt den terabyte med data fra ofre i Nord-Amerika og Europa, "pressemeldinger" som navngir ikke-samarbeidende ofre, og instruksjoner for å delta i dataauksjoner.

Innledende tilgang

Karakurt viser mangel på spesifikk målretting, med fokus på å få tilgang til offerenheter på flere måter. Dette inkluderer kjøp av stjålne påloggingsinformasjon, samarbeid med nettkriminalitetspartnere for å få tilgang til kompromitterte ofre, eller skaffe tilgang via tredjepartsmeglere. Inntrengningsmeglere er enkeltpersoner eller grupper som får førstegangstilgang til beskyttede datasystemer, etablerer salgbar utholdenhet og selger denne tilgangen til andre nettkriminelle. Vanlige sårbarheter som utnyttes under førstegangstilgang inkluderer:

Utdaterte SonicWall SSL VPN-enheter

Disse enhetene er sårbare for flere nylige CVEer (Common Vulnerabilities and Exposures), kritiske sårbarheter som tillater ekstern kjøring av kode. Angripere utnytter disse svakhetene for å få uautorisert tilgang.

Anbefalt lesing:Ransomed.vc Ransomware: Alt du trenger å vite for å være sikker

Log4j-sårbarheter (CVE-2021-44228)

Log4Shell-sårbarheten i Apache Logging Services (Log4j) tillater angripere å kjøre vilkårlig kode eksternt. Karakurt utnytter denne sårbarheten for førstegangstilgang.

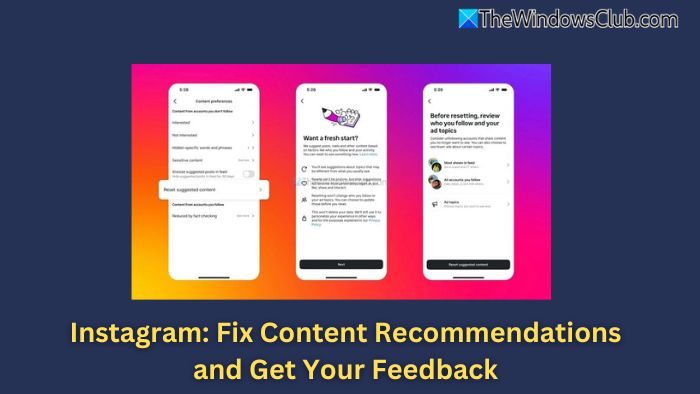

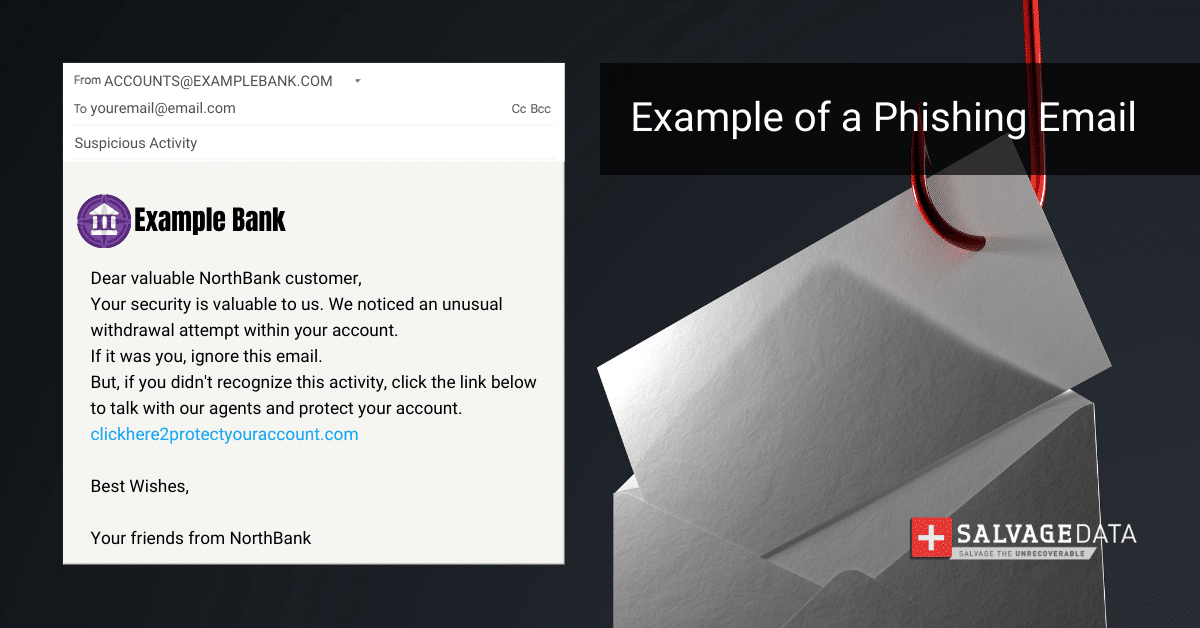

Phishing-angrep

Phishing involverer villedende e-poster eller meldinger som lurer mottakere til å avsløre sensitiv informasjon eller klikke på ondsinnede lenker. Karakurt-aktører bruker phishing- og spearphishing-teknikker for å lure ofre til å avsløre sensitiv informasjon eller klikke på ondsinnede lenker.

Ondsinnede makroer i e-postvedlegg

Karakurt spres via e-postvedlegg som inneholder ondsinnede makroer, ondsinnede skript innebygd i filer (f.eks. Word-dokumenter). Når ofrene åpner disse vedleggene, kjører makroene kode som gir angriperen tilgang.

Stjålet VPN- eller RDP-legitimasjon

Ransomware-gruppen retter seg mot legitimasjon for Virtual Private Network (VPN) eller Remote Desktop Protocol (RDP). Hvis disse legitimasjonene blir kompromittert, får angripere direkte tilgang til offerets nettverk.

Sårbarheter i Fortinet FortiGate SSL VPN-enheter eller Microsoft Windows Server-instanser

Utnyttelse av kjente sårbarheter i Fortinet FortiGate SSL VPN-enheter eller Microsoft Windows Server-instanser lar Karakurt infiltrere nettverk.

Utholdenhet og eksfiltrering

En gang i et kompromittert system, bruker Karakurt Cobalt Strike-beacons for nettverksopptelling, Mimikatz for å hente ren-tekst-legitimasjon, AnyDesk for vedvarende fjernkontroll og tilleggsverktøy for å eskalere privilegier og bevege seg sideveis i nettverket. Deretter bruker de verktøy som 7zip, Filezilla, rclone og Mega.nz for å komprimere og eksfiltrere store datamengder, ofte over 1 terabyte, fra nettverkstilkoblede delte stasjoner.

Utpressing

Etter dataeksfiltrering starter Karakurt en utpressingsfase. Ofre mottar løsepenger via «readme.txt»-filer, e-poster sendt via kompromitterte e-postnettverk og eksterne e-postkontoer. Ofre rapporterer omfattende trakasseringskampanjer, med ansatte, partnere og klienter som mottar advarsler for å oppmuntre til forhandlinger. Gjengen har rettet mot ofre som samtidig er angrepet av andre løsepengevarevarianter eller tidligere angrepet ofre, noe som indikerer potensielt kjøp av stjålne data. Gruppen har vært kjent for å overdrive omfanget av kompromisser og dataverdi, og fremsette falske påstander om volumet av stjålne data eller eierskap. Den amerikanske regjeringen fraråder på det sterkeste å betale løsepenger til Karakurt eller andre nettkriminelle som lover filsletting i bytte mot betaling.

Ikke betal løsepenger!Å kontakte en gjenopprettingstjeneste for løsepenge kan ikke bare gjenopprette filene dine, men også fjerne enhver potensiell trussel.

Karakurt ransomware Indicators of Compromise (IOCs)

Indikatorer for kompromiss (IOCs) er artefakter observert på et nettverk eller i et operativsystem som indikerer en datamaskininntrengning med høy sikkerhet. IOC-er kan brukes til tidlig oppdagelse av fremtidige angrepsforsøk ved hjelp av inntrengningsdeteksjonssystemer og antivirusprogramvare. De er i hovedsak digitale versjoner av bevis som er igjen på et åsted, og potensielle IOC-er inkluderer uvanlig nettverkstrafikk, privilegerte brukerpålogginger fra fremmede land, merkelige DNS-forespørsler, systemfilendringer og mer. Når en IOC oppdages, evaluerer sikkerhetsteam mulige trusler eller validerer dens autentisitet. IOC-er gir også bevis på hva en angriper hadde tilgang til hvis de infiltrerte nettverket.

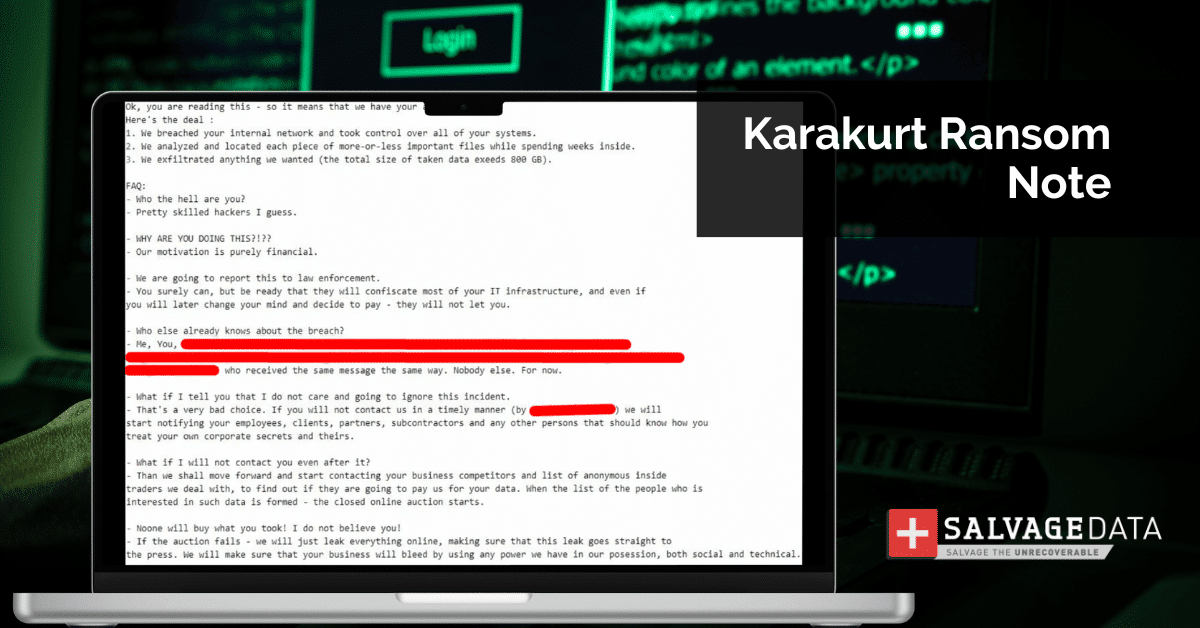

Karakurt løsepenge notat

Karakurt-utpressingsnotatene truer offentlig frigivelse eller auksjon av de stjålne dataene. Ofre blir dirigert til en TOR-URL med en tilgangskode, som muliggjør forhandling gjennom en chat-applikasjon. Forhandlingsofre mottar "livsbevis", for eksempel skjermbilder eller kopier av angivelig stjålne data. Etter avtale om løsepengebeløpet oppgir trusselaktørene en ny Bitcoin-adresse for betaling. Ved mottak av løsepenger blir det gitt bevis for sletting av filer, for eksempel skjermopptak eller slettelogger. Mens Karakurts innflytelse ligger i å love sletting av data og konfidensialitet, har ofre rapportert brudd på konfidensialitet etter betaling.

Hvordan håndtere et Karakurt løsepengeangrep

Det første trinnet for å komme seg etter et Karakurt-ransomware-angrep er å isolere den infiserte datamaskinen ved å koble den fra internett og fjerne enhver tilkoblet enhet. Deretter må du kontakte lokale myndigheter. Når det gjelder innbyggere i USA og bedrifter, er detFBIog denInternet Crime Complaint Center (IC3).For å rapportere et skadelig angrep må du samle all informasjon du kan om det, inkludert:

- Skjermbilder av løsepengene

- Kommunikasjon med trusselaktører (hvis du har dem)

- Et eksempel på en kryptert fil

Men hvis du foretrekker detkontakte fagfolk, da er det best åla hver infiserte maskin være slik den erog be om ennødtjeneste for fjerning av løsepengevare. Disse fagfolkene er utstyrt for raskt å redusere skaden, samle bevis, potensielt reversere krypteringen og gjenopprette systemet. Omstart eller avslutning av systemet kan kompromittere gjenopprettingstjenesten. Å fange RAM-en til et live-system kan hjelpe til med å få krypteringsnøkkelen, og å fange en dropper-fil, for eksempel en fil som utfører den ondsinnede nyttelasten, kan bli omvendt og føre til dekryptering av dataene eller forståelse av hvordan den fungerer. Du måikke slette løsepengevaren, og ta vare på alle bevis på angrepet. Det er viktig fordigital etterforskningeksperter for å spore tilbake til hackergruppen og identifisere dem. Det er ved å bruke dataene på det infiserte systemet myndighetene kanetterforske angrepet.En etterforskning av cyberangrep er ikke forskjellig fra enhver annen kriminell etterforskning: den trenger bevis for å finne angriperne.

1. Kontakt din Incident Response-leverandør

En Cyber Incident Response er prosessen med å reagere på og håndtere en cybersikkerhetshendelse. An Incident Response Retainer er en tjenesteavtale med en leverandør av cybersikkerhet som lar organisasjoner få ekstern hjelp med cybersikkerhetshendelser. Det gir organisasjoner en strukturert form for ekspertise og støtte gjennom en sikkerhetspartner, som gjør dem i stand til å reagere raskt og effektivt under en cyberhendelse. En hendelsesretainer gir trygghet til organisasjoner, og tilbyr ekspertstøtte før og i etterkant av en cybersikkerhetshendelse. En hendelsesberedskaps spesifikke natur og struktur vil variere i henhold til leverandøren og organisasjonens krav. En god hendelsesreaksjonsholder bør være robust, men fleksibel, og tilby velprøvde tjenester for å forbedre en organisasjons langsiktige sikkerhetsstilling.Hvis du kontakter IR-tjenesteleverandøren din, kan de ta over umiddelbart og veilede deg gjennom hvert trinn i gjenopprettingen av løsepengevare.Men hvis du bestemmer deg for å fjerne skadelig programvare selv og gjenopprette filene med IT-teamet ditt, kan du følge de neste trinnene.

2. Bruk en sikkerhetskopi for å gjenopprette dataene

Betydningen av sikkerhetskopiering for datagjenoppretting kan ikke overvurderes, spesielt i sammenheng med ulike potensielle risikoer og trusler mot dataintegriteten. Sikkerhetskopiering er en kritisk komponent i en omfattende databeskyttelsesstrategi. De gir et middel til å komme seg fra en rekke trusler, sikrer kontinuitet i operasjoner og bevarer verdifull informasjon. I møte med løsepengevare-angrep, der ondsinnet programvare krypterer dataene dine og krever betaling for utgivelsen, lar det å ha en sikkerhetskopi deg gjenopprette informasjonen din uten å gi etter for angriperens krav. Sørg for å regelmessig teste og oppdatere sikkerhetskopieringsprosedyrene dine for å øke effektiviteten deres for å beskytte mot potensielle tap av data. Det er flere måter å lage en sikkerhetskopi på, så du må velge riktig backupmedium og ha minst én kopi av dataene dine lagret offsite og offline.

3. Kontakt en tjeneste for gjenoppretting av skadelig programvare

Hvis du ikke har en sikkerhetskopi eller trenger hjelp til å fjerne skadelig programvare og eliminere sårbarheter, kontakt en datagjenopprettingstjeneste. Å betale løsepengene garanterer ikke at dataene dine blir returnert til deg. Den eneste garanterte måten du kan gjenopprette hver fil er hvis du har en sikkerhetskopi. Hvis du ikke gjør det, kan løsepengedatagjenopprettingstjenester hjelpe deg med å dekryptere og gjenopprette filene. SalvageData-eksperter kan trygt gjenopprette filene dine og forhindre at Karakurt løsepengevare angriper nettverket ditt igjen, kontakt gjenopprettingsekspertene våre døgnet rundt.

Forhindre Karakurt-ransomware-angrepet

Forebygging av skadelig programvare er den beste løsningen for datasikkerhet. er enklere og billigere enn å komme seg fra dem. Et løsepengeangrep kan koste bedriftens fremtid og til og med lukke dørene. Dette er noen tips for å sikre at du kanunngå malware-angrep:

- Behold din operativsystem og programvare oppdatertmed de siste sikkerhetsoppdateringene og oppdateringene. Dette kan bidra til å forhindre sårbarheter som kan utnyttes av angripere.

- Bruk sterke og unike passordfor alle kontoer og aktiver tofaktorautentisering når det er mulig. Dette kan bidra til å forhindre at angripere får tilgang til kontoene dine.

- Vær forsiktig med mistenkelige e-poster, lenker og vedlegg.Ikke åpne e-poster eller klikk på lenker eller vedlegg fra ukjente eller mistenkelige kilder.

- Bruk anerkjente antivirus- og anti-malware-programvareog hold den oppdatert. Dette kan bidra til å oppdage og fjerne skadelig programvare før det kan forårsake skade.

- Bruk en brannmurfor å blokkere uautorisert tilgang til nettverket og systemene dine.

- Nettverkssegmenteringå dele et større nettverk i mindre delnettverk med begrenset sammenkobling mellom dem. Det begrenser angriperens sidebevegelse og forhindrer uautoriserte brukere fra å få tilgang til organisasjonens intellektuelle eiendom og data.

- Begrens brukerrettigheterfor å hindre angripere i å få tilgang til sensitive data og systemer.

Utdanne ansatte og ansatteom hvordan du gjenkjenner og unngår phishing-e-poster og andre sosiale ingeniørangrep.