LockBit løsepengevare har dukket opp som en av de farligste og mest produktive cybertruslene de siste årene. Ved å bruke en Ransomware-as-a-Service-modell (RaaS) har LockBit målrettet mot tusenvis av organisasjoner over hele verden, forårsaket milliarder av dollar i skader og utpressing,ifølge Justisdepartementet, over 120 millioner dollar i løsepenger. Dukket først opp iseptember 2019, utviklet LockBit seg raskt til en sofistikert og svært tilpasningsdyktig skadevarestamme. Suksessen kan tilskrives flere faktorer:

- Et brukervennlig grensesnitt som lar enda mindre teknisk dyktige tilknyttede selskaper distribuere angrep

- Innovative betalingsstrukturer som motiverer tilknyttede selskaper til å bli med i operasjonen

- Konstant utvikling og forbedring av løsepengevarekoden

- Aggressiv markedsføringstaktikk i nettkriminelle fora

I juni 2024 bleFBI kunngjorde at de hadde fått over 7000 LockBit løsepenge-dekrypteringsnøkler. Ofre oppfordres til å kontakte FBIs Internet Crime Complaint Center (IC3) for å få hjelp til å gjenopprette krypterte data. I desember 2024,myndighetene arresterte Lockbit-utvikleren i Israel. Rostislav Panev, 51, har vært involvert i løsepengevare siden starten i 2019 og står overfor utlevering til USA.

LockBit-varianter

LockBit-operasjonen har gitt ut flere varianter over tid, hver med forbedrede muligheter:

Les også:Alpha Ransomware: Hvordan håndtere den nye cybertrusselen

- ABCD løsepengevare (september 2019) – Forgjengeren til LockBit

- LockBit 2.0 / LockBit Red (juni 2021) – Introduserte StealBit, et innebygd verktøy for å stjele informasjon

- LockBit Linux-ESXi Locker (oktober 2021) – Utvidede muligheter for å målrette Linux og VMware ESXi-systemer

- LockBit 3.0 / LockBit Black (mars 2022) – Delte likheter med BlackMatter og Alphv løsepengeprogramvare

- LockBit Green (januar 2023) – Innebygd kildekode fra Conti ransomware

- LockBit macOS (april 2023) – Krypteringer rettet mot macOS-systemer

LockBit hovedangrep

Siden oppstarten har LockBit vært ansvarlig for en rekke høyprofilerte angrep på tvers av ulike sektorer. Noen bemerkelsesverdige hendelser inkluderer:

- Lurie barnesykehus i Chicago(Februar 2024) – Angrepet tvang sykehuset til å ta IT-systemene offline, og forstyrret normal drift og forsinket pasientbehandlingen.

- Saint Anthony Hospital i Chicago(desember 2023) – LockBit krevde løsepenger på nesten $900 000 og la ut sykehusets informasjon på lekkasjestedet.

Global innvirkning

FBI rapporterer at LockBit har angrepet omtrent 1700 organisasjoner i USA siden 2020, med ofre som har betalt rundt 91 millioner dollar i løsepenger. Globalt har LockBit krevd over 2000 ofre og mottatt mer enn $120 millioner i løsepenger.

LockBit ransomware metoder for infeksjon og utførelse

LockBit-tilknyttede selskaper bruker forskjellige taktikker for å få første tilgang til offernettverk:

Innledende tilgang

LockBit-tilknyttede selskaper bruker en rekke sofistikerte taktikker for å få første tilgang til offernettverk. En av de vanligste metodene er gjennom phishing-e-poster, som inneholder ondsinnede vedlegg eller lenker som, når de åpnes eller klikkes, distribuerer løsepengevaren på målsystemet. En annen ofte brukt tilnærming er utnyttelse av uoppdaterte programvaresårbarheter, ved å utnytte organisasjoner som trenger å holde systemene sine oppdatert med de nyeste sikkerhetsoppdateringene. Brute force-angrep på RDP-forbindelser (Remote Desktop Protocol) er også utbredt, der angripere bruker automatiserte verktøy for å gjette svake eller ofte brukte passord. I tillegg kjøper noen tilknyttede selskaper stjålet tilgangslegitimasjon fra andre nettkriminelle på mørke nettfora, og gir dem en direkte inngang til kompromitterte nettverk.

Aktiviteter etter utnyttelse

Når LockBit-tilknyttede selskaper har infiltrert et nettverk, følger de en systematisk tilnærming for å maksimere effekten av angrepet deres. Det første trinnet involverer vanligvis rettighetseskalering, der angriperne søker å få tilgangsrettigheter på høyere nivå i systemet, ofte rettet mot administratorkontoer. Dette etterfølges av nettverksrekognosering, hvor de kartlegger nettverksarkitekturen og identifiserer verdifulle mål, for eksempel kritiske servere eller databaser som inneholder sensitiv informasjon. Angriperne engasjerer seg deretter i sidebevegelse, sprer seg over nettverket for å infisere flere systemer og utvide kontrollen deres. Før de starter krypteringsprosessen, eksfiltrerer LockBit-operatører ofte sensitive data, noe som tjener som innflytelse for deres utpressingskrav. Den neste fasen involverer kryptering av filer og systemer ved hjelp av robuste krypteringsalgoritmer, som effektivt låser offeret ute fra dataene deres. Til slutt leverer angriperne en løsepenge som inneholder betalingsinstruksjoner og trusler, og initierer utpressing.

Dobbel utpressingstaktikk

LockBit har foredlet tilnærmingen sin ved å bruke en dobbel utpressingsstrategi, noe som øker presset på ofrene for å betale løsepenger betydelig. Den primære utpressingen innebærer å kreve løsepenger for å dekryptere de låste filene, som er den tradisjonelle løsepengevaremodellen. LockBit tar imidlertid dette et skritt videre med sekundær utpressing. I denne fasen truer angriperne med å publisere de stjålne dataene på lekkede nettsteder hvis løsepenger ikke betales. Dette ekstra laget med utpressing utnytter offerets frykt for dataeksponering, skade på omdømmet og potensielle juridiske konsekvenser. Ved å utnytte både utilgjengeligheten til viktige data og trusselen om offentlig utgivelse, øker LockBit sannsynligheten for løsepenger betydelig, noe som gjør deres operasjoner mer lukrative og ødeleggende for ofrene deres.

LockBit Ransomware Indicators of Compromise (IOCs)

Indikatorer for kompromiss (IOCs) er artefakter observert på et nettverk eller i et operativsystem som indikerer en datamaskininntrengning med høy sikkerhet. IOC-er kan brukes til å oppdage fremtidige angrepsforsøk tidlig ved å bruke inntrengningsdeteksjonssystemer og antivirusprogramvare. For å identifisere en LockBit-infeksjon, bør organisasjoner se etter følgende indikatorer:

Filutvidelser

- .abcd (tidlige versjoner)

- .LockBit (senere versjoner)

Løsepengenotat

- "Restore-My-Files.txt" – Vanligvis igjen i hver kryptert mappe

Filhasher (SHA256)

Noen eksempler på filhasher assosiert med LockBit løsepengeprogramvare:

- 74d9a91c4e6d2c15f3b6f8e7679e624f

- a3f2e7cb7315c1e48801cb8c6a86d2d2

- b8eac9e84b458976f3944bb56b18031d

Atferdsindikatorer

- Plutselig manglende evne til å få tilgang til filer eller systemer.

- Uvanlig nettverksaktivitet eller dataoverføringer.

- Utseende av løsepenger på infiserte systemer.

- Uventede systemavslutninger eller omstarter.

Hvordan håndtere et LockBit ransomware-angrep

Det første trinnet i å adressere et LockBit løsepenge-angrep er å isolere den infiserte enheten ved å koble den fra internett og koble fra tilkoblet periferiutstyr. Etter dette er det avgjørende å varsle lokale myndigheter. Dette inkludererFBIog denInternet Crime Complaint Center (IC3)for enkeltpersoner og bedrifter i USA. For å rapportere en skadelig hendelse, kompiler all relevant informasjon, inkludert:

- Skjermbilder av løsepengene

- Eventuell kommunikasjon med angriperne (hvis tilgjengelig)

- Et eksempel på en kryptert fil

Hvis du foretrekker profesjonell hjelp, la alle infiserte enheter stå urørt og søk en nødhjelpstjeneste for å fjerne løsepengevare. Eksperter på dette feltet kan effektivt redusere skader, samle bevis, reversere krypteringen og gjenopprette systemet. Omstart eller avslutning av den infiserte enheten kan sette gjenopprettingsarbeidet i fare. Å fange RAM-en til et live-system kan bidra til å skaffe krypteringsnøkkelen, mens identifisering av en dropper-fil – som er ansvarlig for å utføre den ondsinnede nyttelasten – kan tillate reverse engineering, som fører til datadekryptering eller innsikt i den skadelige programvarens drift. Ikke slett løsepengevaren; beholde alle bevis for angrepet. Dette er avgjørende for digitale etterforskningsspesialister for å spore og identifisere hackergruppen. Dataene på det kompromitterte systemet er avgjørende for at myndighetene skal kunne undersøke hendelsen. I likhet med andre kriminelle henvendelser krever etterforskning av cyberangrep bevis for å identifisere gjerningsmenn.

1. Kontakt din Incident Response-leverandør

Cyber Incident Response omfatter strategiene for håndtering og respons på cybersikkerhetshendelser. An Incident Response Retainer er en tjenesteavtale med et cybersikkerhetsfirma som gjør det mulig for organisasjoner å motta ekstern assistanse under slike hendelser. Denne ordningen gir strukturert ekspertise og støtte fra en sikkerhetspartner, og tilrettelegger for en rask og effektiv respons under en cyberkrise. Å ha en hendelsesretainer beroliger organisasjoner, og sikrer ekspertstøtte før og etter en cybersikkerhetshendelse. Spesifikasjonene til en hendelsesreaksjonsholder kan variere basert på leverandøren og organisasjonens behov. En effektiv holder bør være robust og tilpasningsdyktig, og levere utprøvde tjenester for å styrke en organisasjons langsiktige sikkerhetsstilling. Ved å kontakte din Incident Response-tjenesteleverandør, kan de umiddelbart ta ansvar og veilede deg gjennom gjenopprettingsprosessen for løsepengevare. Men hvis du administrerer fjerning av skadelig programvare og gjenoppretting av filer internt med IT-teamet ditt, kan du fortsette med følgende trinn.

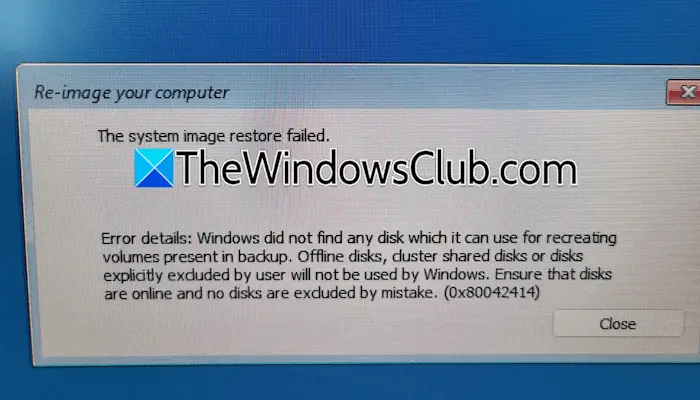

2. Bruk en sikkerhetskopi for å gjenopprette dataene

Betydningen av sikkerhetskopier i datagjenoppretting kan ikke overvurderes, spesielt når det gjelder ulike risikoer og trusler mot dataintegriteten. Sikkerhetskopiering er et viktig element i en omfattende databeskyttelsesstrategi. De muliggjør utvinning fra en rekke trusler, sikrer driftskontinuitet og sikrer verdifull informasjon. I et løsepengevareangrep, der ondsinnet programvare krypterer dataene dine og krever betaling for utgivelsen, lar en sikkerhetskopi deg gjenopprette informasjonen din uten å gi etter for angripernes krav. Test og oppdater sikkerhetskopieringsprosedyrene regelmessig for å forbedre effektiviteten mot potensielle tap av data. Velg riktig backupmedium og sørg for at minst én kopi av dataene dine er lagret utenfor stedet og offline.

3. Kontakt en tjeneste for gjenoppretting av skadelig programvare

Kontakt en datagjenopprettingstjeneste hvis du mangler en sikkerhetskopi eller trenger hjelp til fjerning av skadelig programvare og eliminering av sårbarheter. Å betale løsepenger garanterer ikke datagjenoppretting. Den eneste sikre metoden for å gjenopprette alle filer er gjennom en sikkerhetskopi. Hvis en sikkerhetskopi ikke er tilgjengelig, kan gjenopprettingstjenester for løsepengevaredata hjelpe deg med å dekryptere og gjenopprette filene dine.

Forhindre LockBit løsepenge-angrep

Å forhindre løsepengevare er den beste løsningen for datasikkerhet. Det er enklere og billigere enn å komme seg fra det. LockBit Ransomware kan koste bedriften din fremtiden og til og med lukke dørene. Her er flere tips for å hjelpe deg med å unngå malwareangrep:

- Hold operativsystemet og programvaren oppdatertmed de nyeste sikkerhetsoppdateringene og oppdateringene for å forhindre sårbarheter som angripere kan utnytte.

- For å redusere risikoen for uautorisert tilgang, bruk sterke, unike passordfor alle kontoer og aktiver tofaktorautentisering når det er mulig.

- Vær forsiktig med mistenkelige e-poster, lenker og vedlegg.Unngå å åpne e-post eller klikke på lenkerfra ukjente eller tvilsomme kilder.

- Bruk anerkjenteantivirus og anti-malwareprogramvare, regelmessig oppdaterer den for å oppdage og eliminere skadelig programvare før den kan påføre skade.

- Implementer en brannmur for å blokkere uautorisert tilgang til nettverket og systemene dine.

- Ansettenettverkssegmenteringå dele opp et mer omfattende nettverk i mindre undernettverk med begrenset sammenkobling, begrense sideveis bevegelse av angripere og forhindre uautorisert tilgang til sensitive data.

- Begrens brukerrettigheterfor å minimere risikoen for at angripere får tilgang til sensitive data og systemer.

- Lær opp ansatteå gjenkjenne og unngå phishing-e-poster og andre sosiale manipulasjonstaktikker.

![Topp 4 metoder for å roote Vivo-telefon som en proff [Enkelt og raskt]](https://elsefix.com/statics/image/placeholder.png)