Det digitale landskapet har sett en økning i målrettede cybertrusler, med PYSA løsepengevare som dukker opp som en betydelig bekymring. Den har fått oppmerksomhet for sin sofistikerte taktikk og høye innsatsmål, som omfatter offentlige organer, utdanningsinstitusjoner og helsesektoren. Denne løsepengevaren bruker en strategi for dobbel utpressing, krypterer viktige data og utnytter trusselen om dataeksponering eller salg med mindre løsepenger betales, noe som gjør det avgjørende for organisasjoner å styrke sine cybersikkerhetstiltak mot slike formidable trusler.

SalvageData-eksperter anbefaler proaktive datasikkerhetstiltak, for eksempel regelmessig sikkerhetskopiering, sterk cybersikkerhetspraksis og å holde programvare oppdatert, for å beskytte mot angrep fra skadelig programvare. Og,i tilfelle et skadelig programvareangrep, kontakt ekspertene våre for gjenoppretting av skadelig programvare umiddelbart.

Hva slags trussel er Pysa?

Med opprinnelse sporet tilbake til Mespinoza løsepengevare, har PYSA utviklet seg til en potent cybersikkerhetstrussel. Infiltrasjonstaktikkene involverer først og fremst phishing-e-poster og kompromittert legitimasjon, og utnytter verktøy som PowerShell Empire, Koadic og WinSCP for sideveis bevegelse og dataeksfiltrering. PYSAs hybridkrypteringstilnærming, som bruker AES-CBC og RSA-algoritmer, blir sentral for å styrke ransom-forsvarsvarianten. Mens forsvarere kjemper med PYSAs intrikate operasjonsmetoder, er proaktiv deteksjon og robuste forebyggingsmekanismer avgjørende for å beskytte nettverk og forhindre potensielle datainnbrudd.

Alt vi vet om Pysa løsepengeprogramvare

Bekreftet navn

Anbefalt lesing:LockBit Green Ransomware: Den komplette guiden

- Tissevirus

Type trussel

- Ransomware

- Kryptovirus

- Oppbevaringsboks for filer.

Krypteringsfiltype

- .mosey

Navn på løsepenger

- Readme.README.txt

Deteksjonsnavn

- AvastWin32:RansomX-gen [Ransom]

- EmsisoftGenerisk.Ransom.Mespinoza.D71AEC53 (B)

- KasperskyTrojan.Win32.Zudochka.edf

- MalwarebytesMalware.a.404420490

- MicrosoftLøsepenger:Win32/Filecoder.PD!MTB

Distribusjonsmetoder

- Phishing-e-poster

- Utdatert programvare

- Kompromittert legitimasjon

- Vannhullsangrep

Konsekvenser

- Åpne dører for nye infeksjoner

- Datalekkasje

- Kryptering

- Krav om løsepenger

Pysa Ransomware metoder for infeksjon og utførelse

1. Forberedelse og målretting

Pysa orkestrerer en grundig forberedelsesfase, preget av en strategisk målrettingstilnærming som er i tråd med enstrategi for "storviltjakt".. Denne særegne strategien understreker løsepengevaregruppens bevisste fokus på verdifulle eiendeler i organisasjoner, med sikte på mål som er eksepsjonelt følsomme for konsekvensene av tap av data eller nedetid i systemet. Ved å ta i bruk denne målrettingsmetoden med høy innsats, maksimerer trusselaktørene bak Pysa sannsynligheten for at ofrene deres kapitulerer for løsepengekravene umiddelbart, uavhengig av de økonomiske kostnadene som er involvert. Offentlige etater, som har til oppgave å sikre klassifisert informasjon og sikre kontinuiteten til viktige tjenester, representerer et annet lukrativt mål for Pysa. Videre blir administrerte tjenesteleverandører, som fungerer som sentrale IT-støttehuber for en rekke organisasjoner, fokuspunkter, gitt deres sentrale rolle i å opprettholde sømløs drift for sine kunder.

2. Innledende tilgang

Pysa bruker forskjellige metoder for å få tilgang til målrettede systemer, og viser en mangefasettert tilnærming for å infiltrere og kompromittere sikkerhet. Trusselaktørene bak Pysa viser en sofistikert modus operandi ved å utnytte offentlig tilgjengelige og åpen kildekode-verktøy. Disse verktøyene fungerer som instrumenter for ulike ondsinnede aktiviteter, inkludert tyveri av legitimasjon, opprettholdelse av stealth under operasjoner, eskalering av privilegier innenfor kompromitterte systemer og utførelse av sidebevegelse over nettverket. Ved å stole på disse verktøyene forbedrer trusselaktørene deres evne til å navigere og manøvrere uoppdaget innenfor målmiljøet, og legger grunnlaget for påfølgende stadier av angrepet. Noen av de fremtredende distribusjonsmetodene knyttet til Pysa løsepengeprogram inkluderer:

Phishing-e-poster

Pysa får vanligvis førstegangstilgang til målsystemer gjennom phishing-e-poster. Trusselaktører sender villedende e-poster med ondsinnede vedlegg eller lenker, og lurer mottakere til å åpne dem. Når de er åpnet, kan disse vedleggene inneholde nyttelast eller lenker som letter distribusjonen av løsepengevaren.

Kompromittert legitimasjon

Pysa-operatører kompromitterer ofte legitimasjon, for eksempel Remote Desktop Protocol (RDP) legitimasjon eller annen påloggingsinformasjon. Ved å utnytte svake passord eller bruke brute-force-angrep, får angriperne uautorisert tilgang til målnettverk og setter i gang løsepengeprogramvare.

Utnytt sårbarheter

Pysa kan utnytte sårbarheter i programvare, operativsystemer eller nettverkskonfigurasjoner. Ved å utnytte disse sårbarhetene kan løsepengevaren infiltrere systemer uten behov for brukerinteraksjon.

Avansert port- og IP-skanning

Bruken av verktøy som Advanced Port Scanner og Advanced IP Scanner gjør at Pysa-operatører kan utføre nettverksrekognosering. Denne skanningen hjelper til med å identifisere potensielle inngangspunkter og sårbare systemer i målnettverket.

Vannhullsangrep

Pysa kan bruke vannhullsangrep, der angripere kompromitterer nettsteder som ofte besøkes av målgruppen. Ved å injisere ondsinnet kode på disse nettstedene, kan løsepengevaren leveres til intetanende besøkende.

Bruk av åpen kildekode-verktøy

Pysa-operatører utnytter åpen kildekode-verktøy som PowerShell Empire, Koadic og Mimikatz for ulike stadier av angrepet, inkludert legitimasjonstyveri, sideveis bevegelse og privilegieeskalering.

3. Utførelse

Ved vellykket infiltrasjon setter Pysa i gang en rekke handlinger for å sikre effektiv utførelse og kryptering av målets filer. Løsepengevaren oppretter en mutex kalt "Pysa" for å bekrefte om en annen forekomst av Pysa tidligere har kjørt, og forhindrer dobbel kryptering av brukerens filer. To tråder er etablert for krypteringsprosessen, noe som øker effektiviteten. Utholdenhetsteknikker kommer inn i bildet når Pysa legger til en referanse til systemregisteret, og sikrer at løsepengenotaen vises hver gang systemet starter opp. Løsepengevaren forbedrer sin stealth ytterligere ved å slette dens kjørbare filer gjennom distribusjon av en .bat-fil.

4. Kryptering

Pysa bruker Crypto++-biblioteket for kryptering, ved å bruke en kombinasjon av RSA-4096 og AES-256-CFB-algoritmer. Før du starter krypteringsprosessen, kaller Pysa opp SinkArray()-funksjonen to ganger per fil, og genererer en unik 256-bits AES-nøkkel og initialiseringsvektor (IV). Den offentlige hovednøkkelen RSA-4096, innebygd i løsepengevaren, brukes deretter til å kryptere hver fils nøkkel og IV. Løsepengevaren følger en forhåndsdefinert godkjenningsliste og avvisningsliste, og bestemmer hvilke filer og kataloger som er kryptert. Krypterte filer kjennetegnes av den vedlagte .pysa-utvidelsen, og løsepengevaren sikrer at visse kataloger hoppes over for å lette potensiell gjenoppretting.

5. Selvsletting

Den siste fasen i Pysas operasjon involverer selvsletting for å dekke sporene. Ransomware oppretter en update.bat-fil i %TEMP%-katalogen. Dette batchskriptet, som skissert i løsepengevarens kode, sikrer fjerning av den ondsinnede kjørbare filen, dens katalog og selve batchfilen. Ved å utføre denne selvslettingsmekanismen, tar Pysa sikte på å slette alle spor etter sin tilstedeværelse, komplisere rettsmedisinsk innsats og opprettholde et nivå av anonymitet.

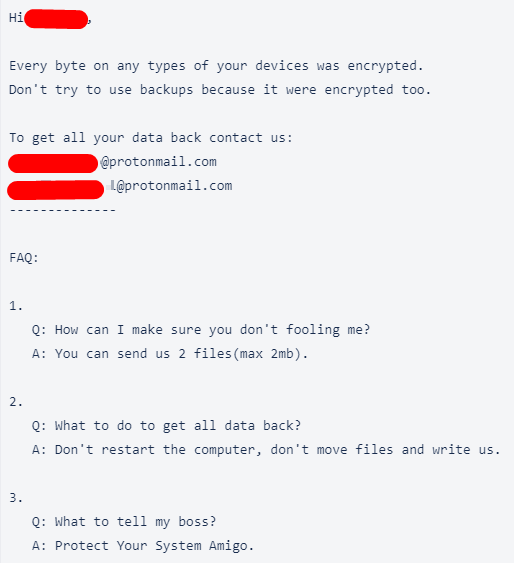

6. Kommunikasjon

Pysa etablerer kommunikasjon med ofre gjennom e-postkontoer som er eksplisitt angitt i løsepengene. Disse e-postadressene fungerer som de primære kanalene for å forhandle løsepenger, gi bevis på dekrypteringsevne og levere instruksjoner om betalingsprosessen.

Ikke betal løsepenger!Å kontakte en gjenopprettingstjeneste for løsepenge kan ikke bare gjenopprette filene dine, men også fjerne enhver potensiell trussel.

Pysa ransomware Indicators of Compromise (IOCs)

Indikatorer for kompromiss (IOCs) er artefakter observert på et nettverk eller i et operativsystem som indikerer en datamaskininntrengning med høy sikkerhet. IOC-er kan brukes til tidlig oppdagelse av fremtidige angrepsforsøk ved hjelp av inntrengningsdeteksjonssystemer og antivirusprogramvare. De er i hovedsak digitale versjoner av bevis som er igjen på et åsted, og potensielle IOC-er inkluderer uvanlig nettverkstrafikk, privilegerte brukerpålogginger fra fremmede land, merkelige DNS-forespørsler, systemfilendringer og mer. Når en IOC oppdages, evaluerer sikkerhetsteam mulige trusler eller validerer dens autentisitet. IOC-er gir også bevis på hva en angriper hadde tilgang til hvis de infiltrerte nettverket.

Pysa løsepengevarespesifikke IOC-er

Kryptografiske operasjoner i Pysa:Krypto++ RNGFilutvidelser:.pysa (vedlagt til krypterte filer)

Tilknyttede filer:Readme.README%TEMP%update.bat

Registernøkkel:HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

RetningslinjerSystemlegal noticecaptionHKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion

RetningslinjerSystemjuridisk merknadtekst

Registerverdier:legalnoticetext (inneholder innholdet i løsepengernotatet)

legalnoticecaption (sett til "PYSA")

Oppdater skript:update.bat (Selvslettingsskript)

MD5 Hash:e9454a2ff16897e177d8a11083850ec7

SHA256 Hash:e9662b468135f758a9487a1be50159ef57f3050b753de2915763b4ed78839ead

Pysa ransom note

Løsepengene fra Pysa, presentert i «Readme.README.txt», er en enkel kommunikasjon fra trusselaktørene til offerselskapet. I en kortfattet, men illevarslende tone avslører notatet at hver byte med data på tvers av alle enheter har blitt kryptert, og advarer mot forsøk på å bruke sikkerhetskopier da de også har blitt kompromittert. For å få tilbake tilgang til dataene sine, blir ofrene bedt om å kontakte trusselaktørene via spesifiserte e-postadresser. I en kryptisk konklusjon signerer notatet med uttrykket "Beskytt systemet ditt Amigo", og legger et foruroligende preg på den generelle meldingen.

Hvordan håndtere et Pysa løsepengeangrep

Det første trinnet for å komme seg etter et Pysa-ransomware-angrep er å isolere den infiserte datamaskinen ved å koble den fra internett og fjerne eventuelle tilkoblede enheter. Deretter må du kontakte lokale myndigheter. Når det gjelder innbyggere i USA og bedrifter, er detFBIog denInternet Crime Complaint Center (IC3).For å rapportere et skadelig angrep må du samle all informasjon du kan om det, inkludert:

- Skjermbilder av løsepengene

- Kommunikasjon med trusselaktører (hvis du har dem)

- Et eksempel på en kryptert fil

Men hvis du foretrekker detkontakte fagfolk, da er det best åla hver infiserte maskin være slik den erog be om ennødtjeneste for fjerning av løsepengevare. Disse fagfolkene er utstyrt for raskt å redusere skaden, samle bevis, potensielt reversere krypteringen og gjenopprette systemet.

Omstart eller avslutning av systemet kan kompromittere gjenopprettingstjenesten. Å fange RAM-en til et live-system kan hjelpe til med å få krypteringsnøkkelen, og å fange en dropper-fil, dvs. fil som utfører den ondsinnede nyttelasten, kan bli omvendt og føre til dekryptering av dataene eller forståelse av hvordan den fungerer. Du måikke slette løsepengevaren, og ta vare på alle bevis på angrepet. Det er viktig fordigital etterforskningeksperter for å spore tilbake til hackergruppen og identifisere dem. Det er ved å bruke dataene på det infiserte systemet myndighetene kanetterforske angrepet.En etterforskning av cyberangrep er ikke forskjellig fra enhver annen kriminell etterforskning: den trenger bevis for å finne angriperne.

1. Kontakt din Incident Response-leverandør

En Cyber Incident Response er prosessen med å reagere på og håndtere en cybersikkerhetshendelse. An Incident Response Retainer er en tjenesteavtale med en leverandør av cybersikkerhet som lar organisasjoner få ekstern hjelp med cybersikkerhetshendelser. Det gir organisasjoner en strukturert form for ekspertise og støtte gjennom en sikkerhetspartner, som gjør dem i stand til å reagere raskt og effektivt under en cyberhendelse. En hendelsesretainer gir trygghet til organisasjoner, og tilbyr ekspertstøtte før og i etterkant av en cybersikkerhetshendelse. En hendelsesresponsbeholders spesifikke natur og struktur vil variere i henhold til leverandøren og organisasjonens krav. En god hendelsesreaksjonsholder bør være robust, men fleksibel, og tilby velprøvde tjenester for å forbedre en organisasjons langsiktige sikkerhetsstilling.

Hvis du kontakter IR-tjenesteleverandøren din, kan de ta over umiddelbart og veilede deg gjennom hvert trinn i gjenopprettingen av løsepengevare.Men hvis du bestemmer deg for å fjerne skadelig programvare selv og gjenopprette filene med IT-teamet ditt, kan du følge de neste trinnene.

2. Bruk en sikkerhetskopi for å gjenopprette dataene

Betydningen av sikkerhetskopiering for datagjenoppretting kan ikke overvurderes, spesielt i sammenheng med ulike potensielle risikoer og trusler mot dataintegriteten. Sikkerhetskopiering er en kritisk komponent i en omfattende databeskyttelsesstrategi. De gir et middel til å komme seg fra en rekke trusler, sikrer kontinuitet i operasjoner og bevarer verdifull informasjon. I møte med ransomware-angrep, der ondsinnet programvare krypterer dataene dine og krever betaling for utgivelsen, kan du med en sikkerhetskopi gjenopprette informasjonen din uten å gi etter for angriperens krav.

Sørg for å teste og oppdatere sikkerhetskopieringsprosedyrene regelmessig for å øke effektiviteten deres for å beskytte mot potensielle tap av data. Det er flere måter å lage en sikkerhetskopi på, så du må velge riktig backupmedium og ha minst én kopi av dataene dine lagret offsite og offline.

3. Kontakt en tjeneste for gjenoppretting av skadelig programvare

Hvis du ikke har en sikkerhetskopi eller trenger hjelp til å fjerne skadelig programvare og eliminere sårbarheter, kontakt en datagjenopprettingstjeneste. Å betale løsepengene garanterer ikke at dataene dine blir returnert til deg. Den eneste garanterte måten å gjenopprette hver fil er hvis du har en sikkerhetskopi. Hvis du ikke gjør det, kan ransomware-datagjenopprettingstjenester hjelpe deg med å dekryptere og gjenopprette filene.

SalvageData-eksperter kan trygt gjenopprette filene dine og forhindre at Pysa-ransomware angriper nettverket ditt igjen, kontakt gjenopprettingsekspertene våre 24/7.

Forhindre Pysa løsepenge-angrep

Forebygging av skadelig programvare er den beste løsningen for datasikkerhet. er enklere og billigere enn å komme seg fra dem. Pysa løsepengeprogramvare kan koste bedriftens fremtid og til og med lukke dørene. Dette er noen tips for å sikre at du kanunngå malware-angrep:

- Behold din operativsystem og programvare oppdatertmed de siste sikkerhetsoppdateringene og oppdateringene. Dette kan bidra til å forhindre sårbarheter som kan utnyttes av angripere.

- Bruk sterke og unike passordfor alle kontoer og aktiver tofaktorautentisering når det er mulig. Dette kan bidra til å forhindre at angripere får tilgang til kontoene dine.

- Vær forsiktig med mistenkelige e-poster, lenker og vedlegg.Ikke åpne e-poster eller klikk på lenker eller vedlegg fra ukjente eller mistenkelige kilder.

- Bruk anerkjente antivirus- og anti-malware-programvareog hold den oppdatert. Dette kan bidra til å oppdage og fjerne skadelig programvare før det kan forårsake skade.

- Bruk en brannmurfor å blokkere uautorisert tilgang til nettverket og systemene dine.

- Nettverkssegmenteringå dele et større nettverk i mindre delnettverk med begrenset sammenkobling mellom dem. Det begrenser angriperens sidebevegelse og forhindrer uautoriserte brukere fra å få tilgang til organisasjonens intellektuelle eiendom og data.

- Begrens brukerrettigheterfor å hindre angripere i å få tilgang til sensitive data og systemer.

- Utdanne ansatte og ansatteom hvordan du gjenkjenner og unngår phishing-e-poster og andre sosiale ingeniørangrep.