Etter at du har lagt til en datamaskin eller en brukerkonto i en Active Directory-sikkerhetsgruppe, brukes ikke de nye tilgangstillatelsene eller de nye GPOene umiddelbart. For å oppdatere gruppemedlemskapet og bruke de tildelte tillatelsene eller gruppepolicyene, må du starte datamaskinen på nytt eller utføre en avlogging og pålogging (for brukeren). Dette er fordi AD-gruppemedlemskap bare oppdateres når Kerberos-billetten utstedes, noe som skjer når systemet starter opp eller når en bruker blir autentisert ved pålogging.

Innhold:

- Oppdater datamaskingruppemedlemskap og Kerberos-billett uten omstart

- Last inn brukergruppemedlemskap på nytt uten å logge av

Hvis du ikke umiddelbart kan starte datamaskinen på nytt eller logge av brukeren, kan du oppdatere kontoens AD-gruppemedlemskap ved å brukeklist.exeverktøy. Dette verktøyet lar deg tilbakestille og fornye en datamaskins eller brukers Kerberos-billetter.

Note.Metoden beskrevet i denne artikkelen fungerer bare med nettverkstjenester som støtter Kerberos-autentisering. Tjenestene som kun fungerer med NTLM-autentisering krever fortsatt avlogging + pålogging av en bruker eller omstart av Windows.

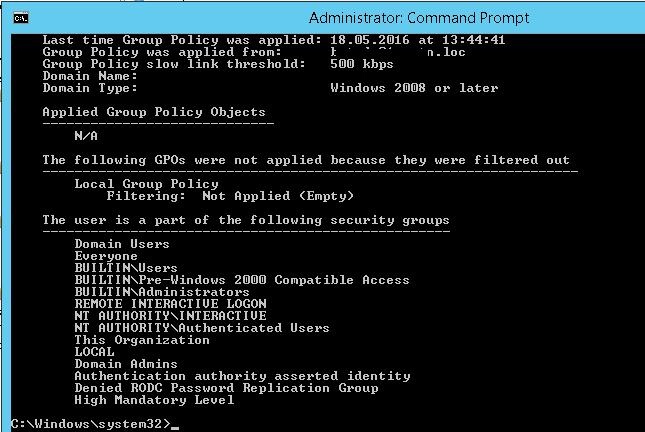

Du kan liste opp domenesikkerhetsgruppene som gjeldende bruker er medlem av med kommandoen:

whoami /groups

eller GPResult:

gpresult /r /scope user

Listen over grupper brukeren er medlem av vises i delen "Brukeren er en del av følgende sikkerhetsgrupper".

Oppdater datamaskingruppemedlemskap og Kerberos-billett uten omstart

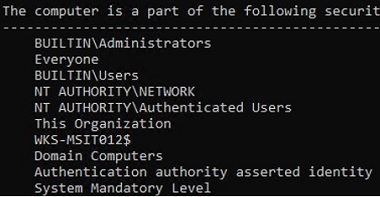

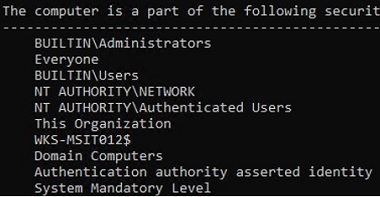

Du kan liste sikkerhetsgruppene som denne datamaskinen er medlem av med kommandoen

gpresult /r /scope computer

Datamaskinen er en del av følgende sikkerhetsgrupper

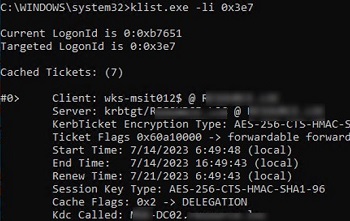

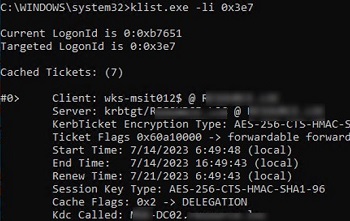

Du kan liste opp bufrede Kerberos-billetter mottatt av datamaskinen, samt datoen de ble mottatt og tidspunktet for neste fornyelse.

klist.exe -li 0x3e7

Note. 0x3e7er en spesiell identifikator som peker til en sesjon av den lokale datamaskinen (lokalt system).

Legg nå datamaskinen til AD-sikkerhetsgruppen (ved hjelp av ADUC-snap-in-modulen eller med PowerShell:Add-AdGroupMember -Identity grAVExclusionPC -Members wks-mns21$)

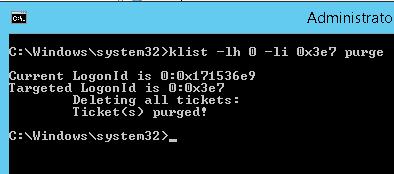

For å tømme datamaskinens Kerberos-billettbuffer og oppdatere datamaskinens AD-gruppemedlemskap, kjør kommandoen (for Windows 7 og Windows Server 2008R2)

klist -lh 0 -li 0x3e7 purge

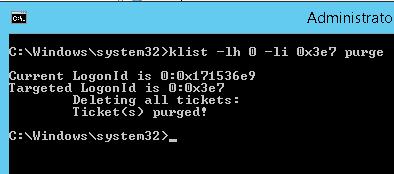

Eller for Windows 11/10/8 og Windows Server 2022/2019/2016:

klist –li 0x3e7 purge

Lær mer:Hvordan konvertere distribusjonsgrupper til sikkerhetsgrupper i Windows Server

Deleting all tickets: Ticket(s) purged!

Oppdater gruppepolicyinnstillingene ved å brukegpupdate /forcekommando. Alle gruppepolicyer som er tildelt AD-gruppen gjennom sikkerhetsfiltrering, vil deretter bli brukt på datamaskinen uten omstart.

Du kan bruke kommandoen til å sjekke når en datamaskin har mottatt nye Kerberos-billetter:

klist -li 0x3e7 tgt

Etter å ha kjørt kommandoen og oppdatert policyene (du kan oppdatere policyene medgpupdate /forcekommando), vil alle gruppepolicyer som er tildelt AD-gruppen gjennom sikkerhetsfiltrering, bli brukt på datamaskinen.

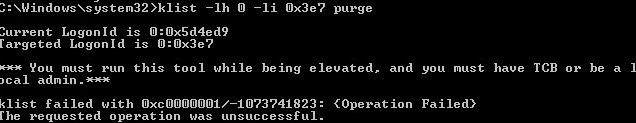

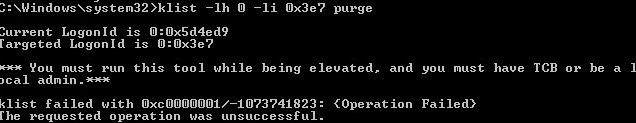

Hvis LSA-tilgangsbegrensningspolicyen er konfigurert i domenet ditt (for eksempel feilsøkingsprogrammets policy som begrenser bruken av SeDebugPrivilege), hvis du kjørerklist -li 0: 0x3e7 purgekommando, kan du få en feilmelding: "Feil ved å ringe API LsaCallAuthenticationPackage":

Current LogonId is 0:0x3d2de2

Targeted LogonId is 0:0x3e7

*** You must run this tool while being elevated, and you must have TCB or be a local admin.***

klist failed with 0xc0000001/-1073741823: {Operation Failed}

The requested operation was unsuccessful.

I dette tilfellet må du kjøre kommandolinjen på vegne av NT AUTHORITYSYSTEM og tømme datamaskinens Kerberos-billettbuffer i den konsollen:

psexec -s -i -d cmd.exe–kjør cmd på vegne av det lokale systemet ved å bruke psexec.exe-verktøyet

klist purge– tilbakestill datamaskinbillett

gpupdate /force– oppdater GPO

Denne metoden for å oppdatere datamaskingruppemedlemskap er det eneste fungerende alternativet for å oppdatere GPO-innstillinger på klienter som kobler til nettverket ditt via VPN, der brukeren logger på med bufret domenelegitimasjon.

Last inn brukergruppemedlemskap på nytt uten å logge av

En annen kommando brukes til å oppdatere de tildelte Active Directory-sikkerhetsgruppene i brukerøkten. Du har for eksempel lagt til en bruker i en sikkerhetsgruppe som gir tilgang til en delt mappe. Brukeren vil ikke få tilgang til denne nettverksmappenuten å logge av og på igjen.

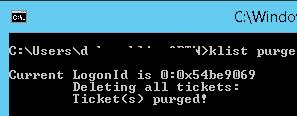

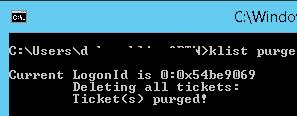

Du må tilbakestille en brukers Kerberos-billettbuffer hvis du vil oppdatere listen over tildelte sikkerhetsgrupper for den brukeren. Åpne en uprivilegert ledetekst i en brukerøkt (ikke kjør cmd i administratormodus). Kjør kommandoen:

klist purge

Current LogonId is 0:0x5e3d69 Deleting all tickets: Ticket(s) purged!

For å se den oppdaterte listen over grupper, må du åpne en ny ledetekst ved å bruke runas (slik at den nye prosessen opprettes med det nye sikkerhetstokenet).

List opp brukerens grupper:

whoami /groups

I RDS-miljøet (Remote Desktop Services) kan du tilbakestille Kerberos-billetter for alle eksterne brukersesjoner samtidig ved å bruke følgende PowerShell-one-liner:

Get-WmiObject Win32_LogonSession | Where-Object {$_.AuthenticationPackage -ne 'NTLM'} | ForEach-Object {klist.exe purge -li ([Convert]::ToString($_.LogonId, 16))}

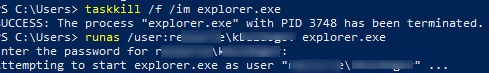

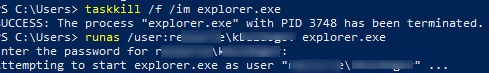

For at brukeren skal kunne koble seg til den delte nettverksmappen, må du starte File Explorer-skallet på nytt med et nytt token. (med en ny sikkerhetsgruppe)

- Åpne ledeteksten;

- Avslutt gjeldende brukers filutforskerprosess:

taskkill /f /im explorer.exe - Start en ny Explorer-prosess ved å bruke kontoinformasjonen din. Du kan bruke

%USERDOMAIN%%USERNAME%miljøvariabler eller spesifiser domenet og brukernavnet manuelt. For eksempel:runas /user:woshubjsmith explorer.exe - Skriv inn kontopassordet ditt;

- Filutforsker vil da starte på nytt med et nytt tilgangstoken, og du vil kunne få tilgang til nettverksmappen med tillatelsene til den nye sikkerhetsgruppen.

I den forrige metoden må du spesifisere passordet til brukeren for å oppdatere sikkerhetsgruppene i Windows Filutforsker. Hvis dette ikke er mulig, kan du prøve en løsning.

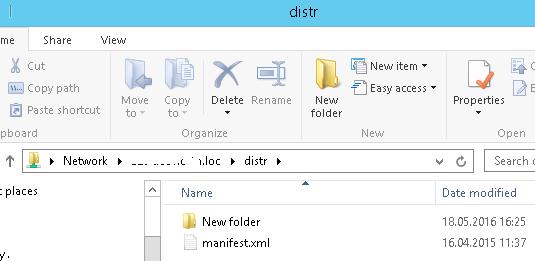

Anta at en bruker ble lagt til en AD-gruppe for å få tilgang til en delt mappe på filserveren. Prøv å få tilgang til den ved hjelp av denskort navn (NETBIOS)ellerFQDN((!!! dette er viktig). For eksempel \lon-fs1.woshub.locInstall. Men ikke etter IP-adresse.

Ulike CIFS-billetter brukes for kort servernavn (NAME) og fullt servernavn (FQDN). Hvis du tidligere brukte FQDN for å få tilgang til filserveren, etter å ha tilbakestilt billettene på klienten med klist purge-kommandoen, vil du kunne få tilgang til filserveren ved å bruke NAME (en ny billett med nye sikkerhetsgrupper utstedes første gang du får tilgang til SMB-andelen). Den gamle FQDN-billetten er fortsatt i File Explorer-prosessen og vil ikke bli tilbakestilt før den startes på nytt (som beskrevet ovenfor).

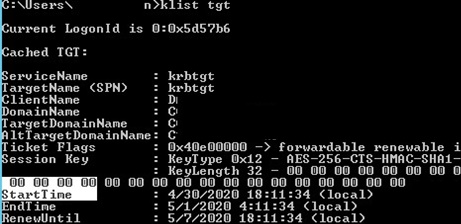

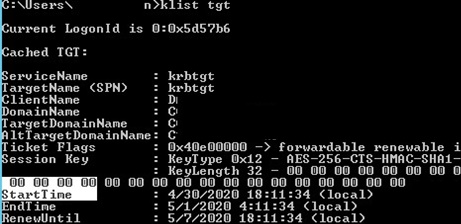

På dette tidspunktet vil en ny Kerberos-billett bli utstedt til brukeren. Du kan sjekke om TGT-billetten din er oppdatert:

klist tgt

(seCached TGT Start Timeverdi)

En delt mappe som har fått tilgang gjennom AD-sikkerhetsgruppen skal åpnes uten at brukeren logger av.

Kjørwhoami /groupskommando for å sikre at brukeren har mottatt en ny TGT med en oppdatert liste over sikkerhetsgrupper uten pålogging på nytt.

Nok en gang vil vi minne deg på at denne metoden for oppdatering av sikkerhetsgruppemedlemskap bare vil fungere for tjenester som støtter Kerberos. For tjenester med NTLM-autentisering kreves en omstart av datamaskinen eller brukeravlogging for å oppdatere tokenet.

![[Bug Fix] Sidefeltknappen ikke fjernet fra Firefox verktøylinje etter å ha deaktivert vertikale faner eller sidefelt](https://media.askvg.com/articles/images9/Firefox_Bug_New_Sidebar_Toolbar_Button_Visible_After_Disabling_Vertical_Tabs.png)