Rhysida ransomware er en relativt ny løsepengevaregruppe som først ble observert i mai 2023. Gruppen posisjonerer seg som et "cybersikkerhetsteam" og hevder å gjøre ofrene sine en tjeneste ved å målrette systemene deres og fremheve potensielle sikkerhetsproblemer. Løsepengevaren er fortsatt i de tidlige utviklingsstadiene og mangler noen funksjoner som vanligvis finnes i dagens løsepengevare. Det truer imidlertid ofre med offentlig distribusjon av eksfiltrerte data, og tilpasser dem til moderne doble utpressingsgrupper.Rhysida løsepengeprogramvare retter seg først og fremst mot Windows-systemer og bruker ChaCha20 for filkryptering. Det er et 64-bits bærbart kjørbart (PE) Windows-kryptografisk løsepengeprogram kompilert ved hjelp av MinGW/GCC. Gruppen har vært kjent for å målrette mot organisasjoner som den chilenske hæren, stjele og lekke sensitive dokumenter. SalvageData-eksperter anbefaler proaktive datasikkerhetstiltak, som regelmessige sikkerhetskopier, sterk datasikkerhet og programvare for å beskytte mot datasikkerhet. angrep. Og,i tilfelle et løsepenge-angrep, kontakt våreksperter på gjenoppretting av løsepengevareøyeblikkelig.

Hva slags skadelig programvare er Rhysida?

Rhysida er løsepengeprogramvare, som er en type skadelig programvare som krypterer og låser ofrenes filer og deretter ber om løsepenger i bytte mot dekrypteringsnøkkelen. Det er en 64-bits Portable Executable (PE) Windows-kryptografisk løsepengeprogram kompilert ved hjelp av MinGW/GCC. Gruppen bruker først og fremst phishing-metoder og RDP-baserte overgrep for å distribuere løsepengevaren. Når løsepengevaren infiserer et system, bruker den ChaCha20-kryptering for å kryptere filer

Alt vi vet om Rhysida Ransomware

Bekreftet navn

- Rhysida virus

Type trussel

- Ransomware

- Kryptovirus

- Oppbevaringsboks for filer

- Dobbel utpressing

Utvidelse for krypterte filer

- .Rysida

Løsepenger krevende melding

- CriticalBreachDetected.pdf

Er det en gratis dekryptering tilgjengelig?Nei, Rhysida ransomware har ikke en dekrypteringDeteksjonsnavn

- AvastWin32:Dh-A [Heur]

- AVGWin32:Dh-A [Heur]

- EmsisoftTrojan.GenericKD.67412686 (B)

- MalwarebytesMalware.AE.412050323225

- KasperskyTrojan-Ransom.Win32.Encoder.ucn

- SophosMal/Generisk-S

- MicrosoftTrojan:Win32/Leon

Distribusjonsmetoder

Foreslått å lese:Daixin Ransomware Group: Komplett guide

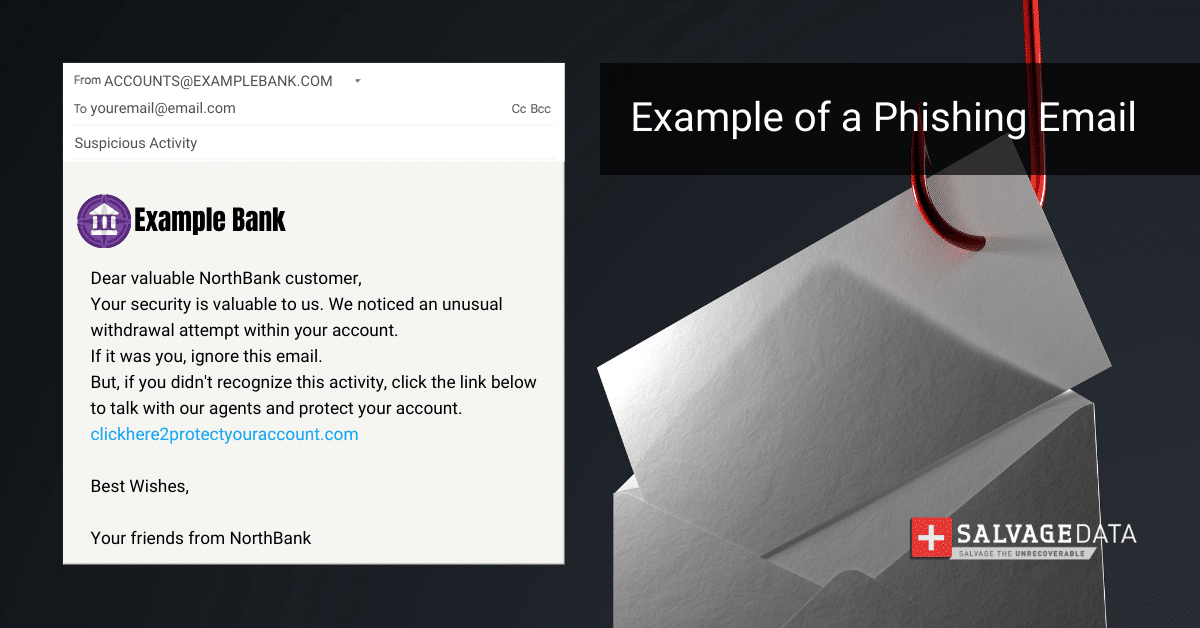

- Phishing-e-poster

- Remote Desktop Protocol (RDP)

Konsekvenser

- Filer er kryptert og låst frem til løsepenger

- Datalekkasje

- Dobbel utpressing

Hva står i Rhysida løsepengenotat

Rhysida løsepengenotat har en uvanlig tilnærming sammenlignet med andre løsepengevaregrupper. I løsepengene presenterer angriperne seg som et "nettsikkerhetsteam" som tilbyr hjelp til ofrene ved å målrette systemene deres og fremheve potensielle sikkerhetsproblemer. Innholdet i løsepengene er innebygd i binæren i klartekst og er skrevet som et PDF-dokument.

Hvis du innser at du er et ransomware-offer, kan du kontakte SalvageData eksperter på fjerning av løsepengevare for å gi deg en sikker datagjenopprettingstjeneste og fjerning av løsepengevare etter et angrep.

Hvordan infiserer Rhysida ransomware et system

Rhysida løsepengeprogramvare infiserer først og fremst systemer gjennom phishing-metoder, som innebærer å lure brukere til å klikke på ondsinnede lenker eller laste ned infiserte filer. Gruppen bruker også RDP-baserte overgrep, som innebærer å utnytte sårbarheter i Remote Desktop Protocol (RDP) for å få tilgang til systemer. Når løsepengevaren infiserer et system, bruker den ChaCha20-kryptering for å kryptere filer.

- Phishing-e-poster og sosial utvikling.Dette er to vanlige metoder som brukes av nettkriminelle for å innhente sensitiv informasjon fra enkeltpersoner eller organisasjoner.Phishinger en form for sosial ingeniørkunst som bruker e-post eller ondsinnede nettsteder for å be om personlig informasjon ved å utgi seg for å være en pålitelig organisasjon. Phishing-e-poster inneholder ofte en følelse av at det haster eller frykter for å be mottakeren om å iverksette tiltak umiddelbart.Sosial ingeniørkunstangrep involverer en angriper som bruker menneskelig interaksjon for å innhente eller kompromittere informasjon om en organisasjon eller dens datasystemer. Angripere kan posere som nye ansatte, reparere personer eller forskere og til og med tilby legitimasjon for å støtte denne identiteten.

- Remote Desktop Protocol (RDP).Dette er en proprietær protokoll utviklet av Microsoft Corporation som gir en bruker et grafisk grensesnitt for å koble til en annen datamaskin over en nettverkstilkobling. Imidlertid er RDP også et vanlig mål for nettkriminelle som bruker brute force-angrep for å få tilgang til systemer. Ransomware-varianter retter seg strategisk mot nettverk gjennom usikrede RDP-porter eller ved brute-forcering av passordet.

Hvordan fungerer Rhysida løsepengevare

Rhysida ransomware fungerer ved å kryptere data på infiserte systemer og kreve betaling for dekryptering. Her er en oversikt over hvordan Rhysida ransomware fungerer:

Infeksjonsmetoder

- Formidling av infiserte filer.Rhysida-kriminelle distribuerer infiserte filer som inneholder løsepengeprogramvare.

- Ondsinnede hyperkoblinger.Phishing-kampanjer brukes til å lure brukere til å klikke på ondsinnede lenker som fører til nedlasting og kjøring av løsepengevaren.

- RDP-basert angrep.Rhysida ransomware utnytter sårbarheter i Remote Desktop Protocol (RDP) for å få uautorisert tilgang til systemer.

Kryptering

- Når løsepengevaren infiserer et system, bruker den ChaCha20-kryptering for å kryptere offerets filer.

- De krypterte filene blir utilgjengelige og kan ikke åpnes eller brukes uten dekrypteringsnøkkelen.

Løsepengenotat

- Rhysida løsepengeprogram presenterer en løsepengenota til offeret, vanligvis i form av et PDF-dokument.

- Løseseddelen kan inneholde instruksjoner om hvordan løsepenger skal betales og annen relevant informasjon.

Betaling og dekryptering

- Angriperne krever betaling fra offeret i bytte for dekrypteringsnøkkelen som trengs for å låse opp de krypterte filene.

- Ofre blir ofte bedt om å foreta betalingen ved hjelp av kryptovalutaer som Bitcoin for å opprettholde anonymiteten.

Ikke betal løsepenger!Å kontakte en tjeneste for fjerning av løsepenger kan ikke bare gjenopprette filene dine, men også fjerne enhver potensiell trussel.

Hvordan håndtere et Rhysida ransomware-angrep

Det første trinnet for å komme seg etter et Rhysida-angrep er å isolere den infiserte datamaskinen ved å koble fra internett og fjerne eventuelle tilkoblede enheter. Deretter må du kontakte lokale myndigheter. Når det gjelder innbyggere i USA og bedrifter, er detlokale FBI feltkontorog denInternet Crime Complaint Center (IC3).For å rapportere et løsepenge-angrep må du samle all informasjon du kan om det, inkludert:

- Skjermbilder av løsepengene

- Kommunikasjon med trusselaktører (hvis du har dem)

- Et eksempel på en kryptert fil

Men hvis du foretrekker detkontakte fagfolk, så gjør ingenting.La hver infiserte maskin være som den erog be om ennødtjeneste for fjerning av løsepengevare. Omstart eller avslutning av systemet kan kompromittere gjenopprettingstjenesten. Å fange RAM-en til et live-system kan hjelpe til med å få krypteringsnøkkelen, og å fange en dropper-fil, dvs. fil som utfører den ondsinnede nyttelasten, kan bli omvendt og føre til dekryptering av dataene eller forståelse av hvordan den fungerer. Du måikke slette løsepengevaren, og ta vare på alle bevis på angrepet. Det er viktig fordigital etterforskningslik at eksperter kan spore tilbake til hackergruppen og identifisere dem. Det er ved å bruke dataene på det infiserte systemet myndighetene kanundersøke angrepet og finne den ansvarlige.En etterforskning av cyberangrep er ikke forskjellig fra enhver annen kriminell etterforskning: den trenger bevis for å finne angriperne.

1. Kontakt din Incident Response-leverandør

En Cyber Incident Response er prosessen med å reagere på og håndtere en cybersikkerhetshendelse. An Incident Response Retainer er en tjenesteavtale med en leverandør av cybersikkerhet som lar organisasjoner få ekstern hjelp med cybersikkerhetshendelser. Det gir organisasjoner en strukturert form for ekspertise og støtte gjennom en sikkerhetspartner, som gjør dem i stand til å reagere raskt og effektivt under en cyberhendelse. En hendelsesretainer gir trygghet til organisasjoner, og tilbyr ekspertstøtte før og i etterkant av en cybersikkerhetshendelse. En hendelsesreaksjonsholders spesifikke natur og struktur vil variere i henhold til leverandøren og organisasjonens krav. En god hendelsesreaksjonsholder bør være robust, men fleksibel, og tilby velprøvde tjenester for å forbedre en organisasjons langsiktige sikkerhetsstilling.Hvis du kontakter IR-tjenesteleverandøren din, kan de ta over umiddelbart og veilede deg gjennom hvert trinn i gjenopprettingen av løsepengevare.Men hvis du bestemmer deg for å fjerne løsepengevaren selv og gjenopprette filene med IT-teamet ditt, kan du følge de neste trinnene.

2. Identifiser løsepengevareinfeksjonen

Du kan identifisere hvilken ransomware som infiserte maskinen din ved filtypen (noen ransomware bruker filtypen som navn),ved hjelp av et løsepenge-ID-verktøy, ellers vil det stå på løsepengene. Med denne informasjonen kan du se etter en offentlig dekrypteringsnøkkel. Du kan også sjekke løsepengevaretypen etter IOC-ene. Indicators of Compromise (IOCs) er digitale ledetråder som cybersikkerhetseksperter bruker for å identifisere systemkompromisser og ondsinnede aktiviteter i et nettverk eller IT-miljø. De er i hovedsak digitale versjoner av bevis som er igjen på et åsted, og potensielle IOC-er inkluderer uvanlig nettverkstrafikk, privilegerte brukerpålogginger fra fremmede land, merkelige DNS-forespørsler, systemfilendringer og mer. Når en IOC oppdages, evaluerer sikkerhetsteam mulige trusler eller validerer dens autentisitet. IOC-er gir også bevis på hva en angriper hadde tilgang til hvis de infiltrerte nettverket.

Rhysida ransomware fil-hasher

- 3809c075dea5f17511b5945110f4d6b1ac92fab5

- 1356a94f2295499f1eef98661a2042a3

- f7c66ce4c357c3a7c44dda121f8bb6a62bb3e0bc6f481619b7b5ad83855d628b

- e7962ab0304dedfc8bbad0e33c24d2bf7d07ca9

- 7c0e5627fd25c40374bc22035d3fadd8

- 052309916380ef609cacb7bafbd71dc54b57f72910dca9e5f0419204dba3841d

- e5214ab93b3a1fc3993ef2b4ad04dfcc5400d5e2

- 13546e9d36effa74f971d90687b60ea6

- 69b3d913a3967153d1e91ba1a31ebed839b297ed

- 338d4f4ec714359d589918cee1adad12ef231907

- b07f6a5f61834a57304ad4d885bd37d8e1badba8

3. Fjern løsepengevare og eliminer utnyttelsessett

Før du gjenoppretter dataene dine, må du garantere at enheten din er fri for løsepengevare og at angriperne ikke kan gjøre et nytt angrep gjennom utnyttelsessett eller andre sårbarheter. En tjeneste for fjerning av løsepengevare kan slette løsepengevaren, opprette et rettsmedisinsk dokument for etterforskning, eliminere sårbarheter og gjenopprette dataene dine.

4. Bruk en sikkerhetskopi for å gjenopprette dataene

Sikkerhetskopier er den mest effektive måten å gjenopprette data på. Sørg for å ta daglige eller ukentlige sikkerhetskopier, avhengig av databruken din.

5. Kontakt en tjeneste for gjenoppretting av løsepenger

Hvis du ikke har en sikkerhetskopi eller trenger hjelp til å fjerne løsepengevaren og eliminere sårbarheter, kontakt en datagjenopprettingstjeneste. Å betale løsepengene garanterer ikke at dataene dine blir returnert til deg. Den eneste garanterte måten du kan gjenopprette hver fil er hvis du har en sikkerhetskopi av den. Hvis du ikke gjør det, kan gjenopprettingstjenester for løsepengedata hjelpe deg med å dekryptere og gjenopprette filene. SalvageData-eksperter kan trygt gjenopprette filene dine og forhindre at Rhysida løsepengeprogramvare angriper nettverket ditt igjen. Kontakt ekspertene våre døgnet rundt for nødgjenopprettingstjeneste.

Forhindre Rhysifa løsepenge-angrep

Å forhindre løsepengevare er den beste løsningen for datasikkerhet. er enklere og billigere enn å komme seg fra dem. Rhysida løsepengevare kan koste bedriftens fremtid og til og med lukke dørene. Dette er noen tips for å sikre at du kanunngå ransomware-angrep:

- Antivirus og anti-malware

- Bruk cybersikkerhetsløsninger

- Bruk sterke passord

- Oppdatert programvare

- Oppdatert operativsystem (OS)

- Brannmurer

- Ha en gjenopprettingsplan i hånden (se hvordan du lager en datagjenopprettingsplan med vår dybdeveiledning)

- Planlegg regelmessige sikkerhetskopier

- Ikke åpne et e-postvedlegg fra en ukjent kilde

- Ikke last ned filer fra mistenkelige nettsteder

- Ikke klikk på annonser med mindre du er sikker på at det er trygt

- Få kun tilgang til nettsteder fra pålitelige kilder