Med nettangrep som truer store, betyr nettverkssikkerhet mye i dag. Heldigvis er det ganske mange måter å øke den på. Nærmere bestemt dreier den nåværende sikkerhetsdebatten ofte om å velge mellom VPN-er og en null-tillit-tilnærming. Men hva om du ikke måtte slå deg til ro med en og kombinerte begge teknologiene? Ville det fungere? Dessuten, hva er alt oppstyret rundt null tillit og VPN-er totalt sett? La oss gå videre og finne ut.

Hva er null tillit?

La oss først se på hva hver løsning handler om.

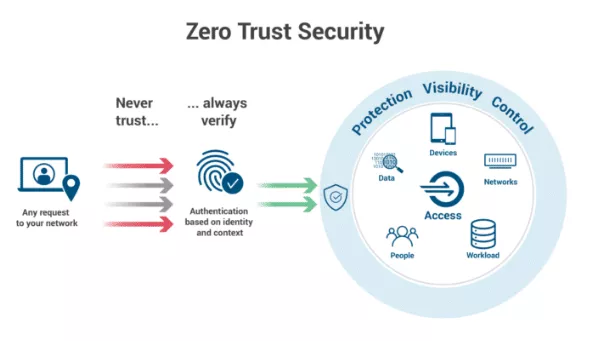

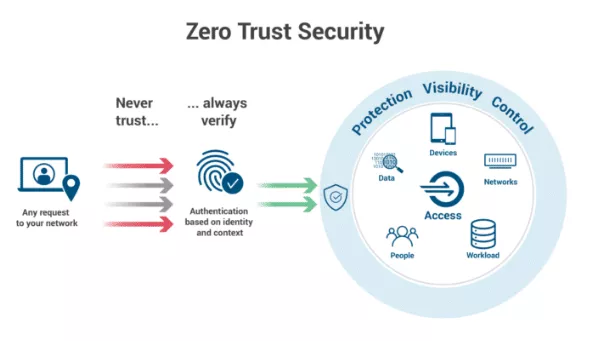

Skyldig med mindre annet er bevist - dette kan være et slagord av null tillitsmodellen.Null tilliter en tilnærming til nettverkssikkerhet som sier at ingen i eller utenfor nettverket skal stole påmed mindre identiteten deres er bekreftet. Prøv å forestille deg null tillit da denne svært årvåkne og litt kyniske vennen alltid antar at hvert forsøk på å få tilgang til nettverket er en trussel. Så, som navnet antyder, stoler ingen på zero trust. Og dette betyr at hver bruker eller enhet må bekreftes hver gang de prøver å koble til, til tross for tidligere tilkoblinger. Det er avtalen.

Spesielt handler null tillitssikkerhetsmodell om:

- Grundig verifisering.Autentisere og autorisere tilgangsforespørsler gjennom en rekke datapunkter basert på identitet og kontekst.

- Minst privilegert tilgang.Gir kun brukertilgang til ressursene som trengs for å løse et problem.

- Forutsatt et brudd.Segmentering av tilganger, verifisering av krypteringer og bruk av trusseldeteksjonsverktøy for å overvåke omkretsen til enhver tid.

Kilde: Cyber Era

Kilde: Cyber EraHvorfor dukket det opp null tillit?

I stor grad på grunn av forretningsmigrering til skyen og et økende antall nettangrep. Dessuten har den moderne mobile arbeidsstyrken gjort nettverkets perimeter mer flytende enn noen gang. Og dette krevde sterkere forsvarsmodeller. Så dukket opp behovet for å skifte bort fra"slott-og-grav"rammeverk (der ingen utenfor nettverket kan få tilgang til data inne i nettverket, men alle innenfor det kan) til en null tillitsmodell.

Hvordan er Zero Trust og SDP relatert?

Siden null tillitssikkerhet bare er en modell – en arkitektur for dagens nettverk, så å si – trenger du et spesifikt produkt eller teknologi for å realisere dette konseptet. Og det er her en programvaredefinert perimeter (SDP) kommer godt med siden SDP-er bidrar til å utføre mange av null-tillit-prinsippene på nettverket ditt. SDP-teknologi bruker null-tillit-funksjoner for å gjøre nettverksbeskyttelsen mer solid. På denne måten er ikke bare brukere i stand til å se ressurser skjult bak omkretsen, men de må også gå gjennom strenge autentiseringsprosesser for å få tilgang til dem.

Hvordan null tillit fungerer

Etter å ha dekket hva null tillit er, la oss nå snakke om hvordan det fungerer. Som vi har nevnt før, er null tillit en sikkerhetsmodell der vi legger bort en idé om å stole på noen eller noe basert på hvor de er på et nettverk. I stedet blir hvert eneste tilkoblingsforsøk verifisert. Så, inntil tillit er etablert, nektes uautoriserte brukere eller enheter alle ressurser.

Hvordan ser verifiseringsprosessen med null tillit ut

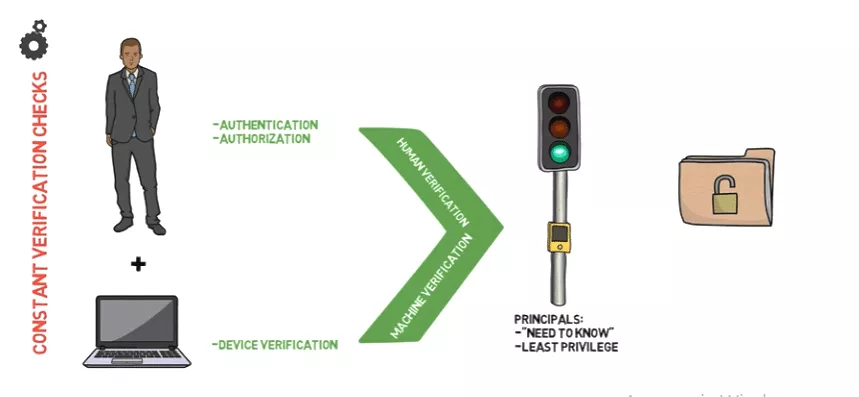

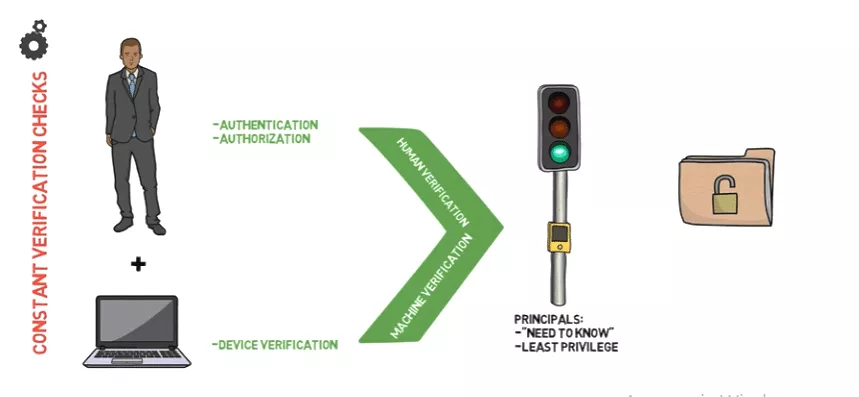

Enhver bruker eller enhet som prøver å få tak i ressurser innenfor et null-tillit-nettverk må gjennomgå strenge verifikasjons- og autentiseringsprosesser, uavhengig av om de jobber eksternt eller på et kontor. Verifisering innebærer enmenneske- og maskinelementfør du etablerer tillit.

- Menneskelig verifiseringinnebærer å sjekke at en bruker er den de utgir seg for å være gjennom autentisering og at de har tillatelse til den forespurte ressursen.

Deretter må vi bekrefte at de kommer fra en pålitelig enhet. Og det er da maskinverifisering trer inn:

- Verifikasjon av maskineneller enhet en bruker kobler til fra reduserer risikoen for at en kompromittert maskin har tilgang til sensitive data.

Kilde: CISO Perspective

Kilde: CISO PerspectiveNår bekreftelsesprosessen er over og tilliten er etablert, kan en bruker få tilgang til en ressurs de har bedt om. Og det er i grunnen det. Fordi en null tillitssikkerhet er basert på konseptettrenger å vite, brukere får bare tak i ressursene de trenger på det tidspunktet. Og dette er inntil en ny forespørsel går gjennom den samme prosessen.

Zero Trust Network Access (ZTNA) – hva er det?

La oss nå gå til detaljene. Mens du ser på null tillit, kan det hende du også har kommet over null tillitsnettverkstilgang. I utgangspunktet er ZTNA en undergruppe av null tillit. Det er en teknologi som lar selskaper implementere en null-tillit-strategi og utvide den utover nettverket. I motsetning til en VPN (mer om det om litt) som sentrerer om nettverket, tar ZTNA det til neste nivå og gir applikasjonssikkerhet som er uavhengig av nettverket.

ZTNA handler omverifisere brukeren. Det gjør det vanligvis med multifaktorautentisering for å forhindre tyveri av legitimasjon. Deretter teknologienvaliderer enheten, sjekke om den er oppdatert og riktig beskyttet. Og så bruker den den informasjonen til å gi tilgang (eller ikke) ogsåkontrollere og overvåke denne tilgangen og rettighetenetil nødvendige applikasjoner.

Selv om denne teknologien er nyere sammenlignet med VPN-er, har den aktivt fått gjennomslag. Sjekk ut eksempelet påMAN energiløsninger, Tyskland-basert produksjonsselskap, som brukte ZTNA-løsningen utviklet av et skysikkerhetsselskap Zscaler for å gjøre appene deres mørke for internett.

Note: Mens noen eksperter kan bruke ZTNA og SDPom hverandre, er det mer vanlig å vurdere dem som distinkte løsninger.

Hva er VPN?

VPN refererer til en nettverksforbindelse etablert gjennom krypterte tunneler som beskytter brukere på offentlige nettverk. Med en VPN kan eksterne arbeidere få tilgang til nettverksressurser som om de var på et kontor direkte koblet til bedriftsnettverket. VPN-er autentiserer brukere utenfor nettverket før de tunnelerer dem inn. Bare brukere som er logget på VPN kan se og få tilgang til eiendeler og få innsyn i nettverksaktiviteten.

Typer VPN

VPN-er ble først og fremst utviklet forforretningsformål. Målet var å skape en sikker måte for ansatte å koble seg til bedriftsnettverket på. Den første VPN-en dateres tilbake til 1996. Da opprettet Microsoft-ansatte enpeer-to-peer tunneling protocol (PPTN). Men etter hvert som flere og flere begynte å overføre sine egne data på nettet,VPN-er for personlig brukble også mer populært.

Og nå deler vi vanligvis moderne VPN-er i to hovedtyper:

Se også:Hva er en null-dagers trussel? Forstå risikoene og hvordan du kan beskytte deg selv

- Business VPN-erbrukes til bedriftsformål, og er vanlig i store forretningsmiljøer. De lar flere brukere på forskjellige faste steder ha tilgang til bedriftens ressurser. Som sådan er disse VPN-ene spesielt fordelaktige for eksterne arbeidere.

- Kommersielle VPN-erer hovedsakelig til personlig bruk. De kobler deg til en sikker ekstern server for å få tilgang til enprivat nettverk. Delagt til krypteringsikrer at sikkerheten ikke kompromitteres. Disse VPN-ene skjuler IP-adressen din og krypterer all trafikken din. Når det er sagt,du kan gjenvinne personvernet ditt på nettet, få tilgang til innhold som ellers er begrensettil din vanlige forbindelse, ogbeskytte dataene dinefra hackere og snokere.

Hvis du er bekymret for personvernet og sikkerheten på nettet, bør du vurdere et attraktivt VeePN-tilbud. VeePN tilbyr en ugjennomtrengelig 256-bits kryptering, et nettverk av 2500+ VPN-servere på 89 lokasjoner, ubegrenset båndbredde og hastighet, ekstra beskyttelsesfunksjoner som kill-switch og ingen loggpolicy, og mye mer. Ikke gi hackere og snokere en sjanse. Finn ut mer her.

Hvordan VPN fungerer

En bedrifts-VPN fungerer ved å kryptere tunneler mellom bedriftsnettverk og autoriserte sluttbrukerenheter. Den slipper deg inn i det interne nettverket og gir tilgang til nettverksressurser fra hvor som helst du er tilkoblet uten å eksponere identiteten din for utenforstående. Etter å ha autentisert en enhet, kobler VPN-klienten den til VPN-serveren, og setter opp en kryptert tunnel. Tunnelen sikrer all trafikk viakrypteringsprotokollersom OpenVPN, IKEv2 og WireGuard.

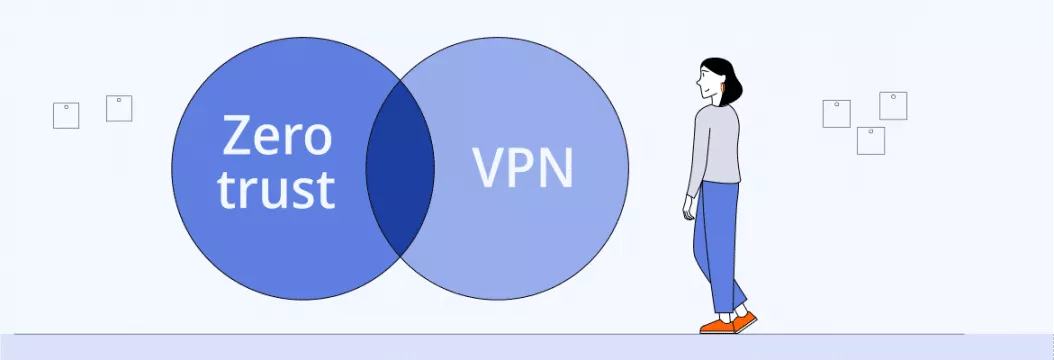

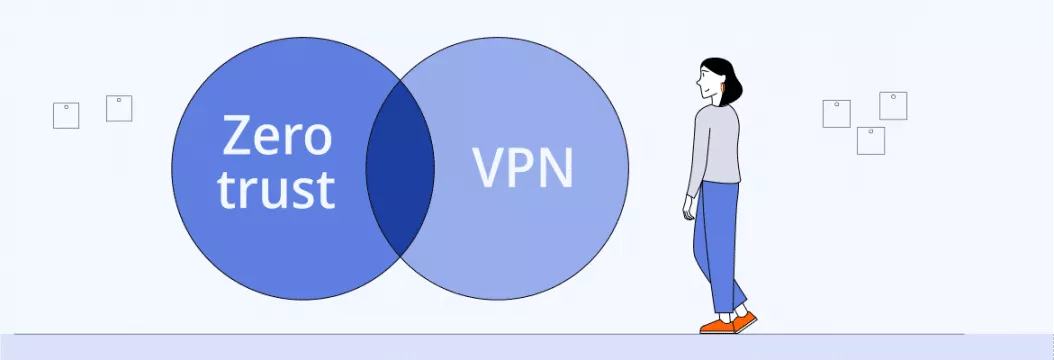

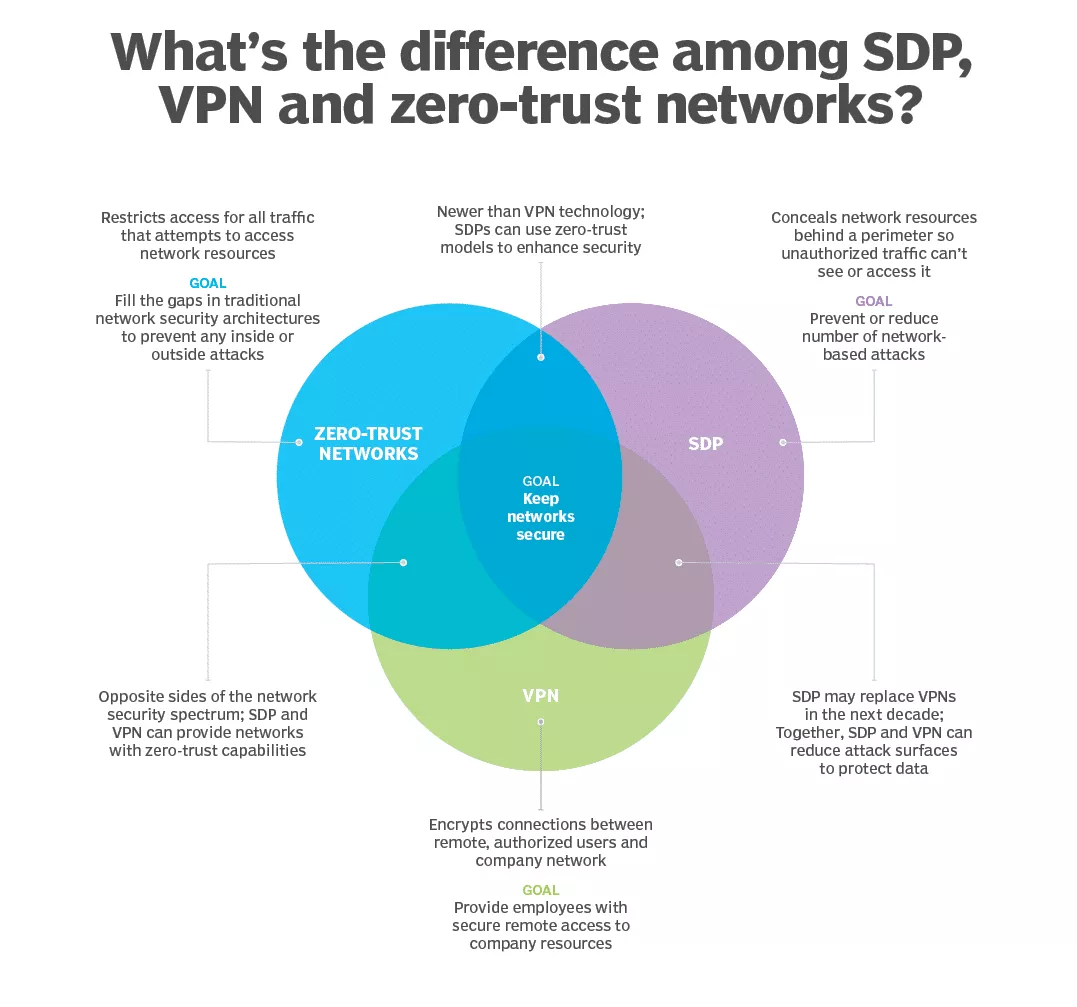

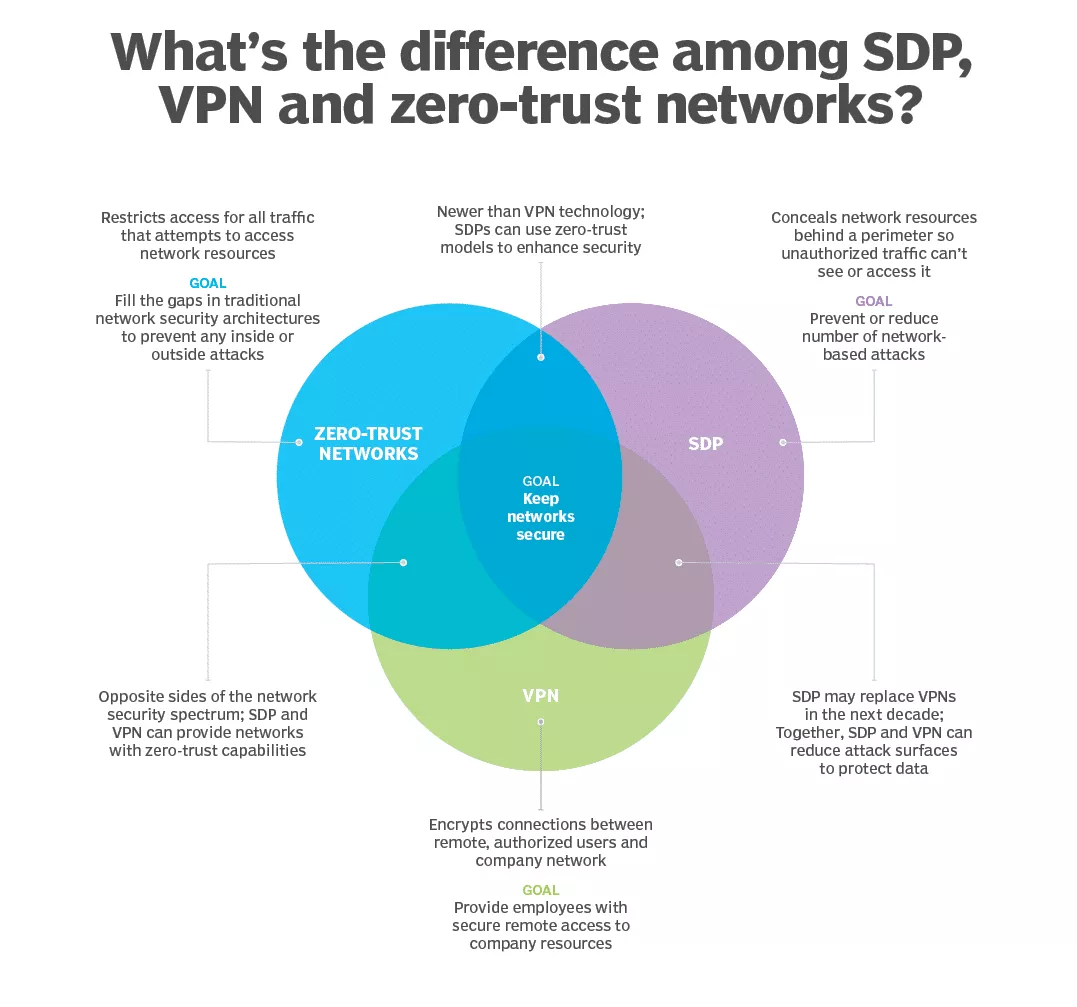

Selv om begge har som mål å styrke bedriftens sikkerhet,VPN-er er det motsatte av null tillitsnettverk.Mens null tillitsnettverk begrenser tilgangen til alle brukere til enhver tid, gir VPN-er tilgangpå nettverksnivå— når den autentiserer en bruker og lar dem komme inn i nettverket, har de ubegrenset tilgang. Så hvis et angrep skjer, er den potensielle skaden betydelig.

Hvordan VPN, SDP og zero trust kan fungere sammen

Når det gjelder nettverkssikkerhet, ser zero trust-løsninger ut til å være mer effektive. Noen leverandører hevder til og med at ZTNA og SDP-er snart vil erstatte VPN-er helt. Men ... bør de? Saken er at bedrifter kan ha nytte av å brukealle tre løsningenepå en gang, ved å bruke fordelene og målene til hver.

Kilde: TechTarget

Kilde: TechTargetSDP og VPN

La oss se nærmere på hvordan disse løsningene kan fungere sammen.

I stedet for å velge mellom SDP og VPN, kan det være en god idé å bruke disse løsningene på en gang. På denne måten kan SDP-teknologi lukke sikkerhetshull i VPN-tjenester. For eksempel en mulighet for tyveri av legitimasjon og øke størrelsen på nettverkets angrepsoverflate.

Null tillit og SDP

Med en økende trussel om nettangrep kan bedrifter bruke både SDP- og zero trust-nettverk for å gi sterkere beskyttelse for moderne nettverk. SDP-teknologi kan utnytte null tillitsevner for å øke beskyttelsen av nettverksressurser. Når det er sagt, kan ikke bare brukere se eller få tilgang til nettverksressurser som ligger bak en perimeter, de må også gjennomgå strenge autentiseringsprosesser før de kan få tilgang til disse ressursene. Og disse forholdsreglene vil minimere muligheten for nettangrep.

VPN og Zero trust-nettverk

Siden VPN gir tilgang til eksterne brukere og null tillit er en helhetlig autentiseringstilnærming, kan VPN brukes som en tilgangsmetode som en del av null tillit. Et selskap kan kombinere VPN-er og null tillit hvis det parer en SDP og VPN sammen - det vil si hvis det fungerer med teknologi som implementerer en null tillitsmodell. Med null tillitsmodeller skaper SDP-er sikre soner i nettverket og avgrenser en tydelig nettverksomkrets. På denne måten,zero-trust SDP vil fungere med VPNfor å lette fjernarbeid og skape en mer robust sikkerhetsinfrastruktur.

Konklusjoner

For å avslutte, fordi moderne nettverk har mange kanter, er det vanskelig å lage en enkelt beskyttende grense. Så man kan ha vanskelig for å velge den eneste løsningen for nettverkssikkerhet. En god ting er imidlertid at du ikke trenger det - det er mulig for selskaper å høste fordelene fra flere teknologier som VPN og null-tillit SDP på en gang. Det er ikke noe slikt som for mye sikkerhet, uansett.

FAQ

Hva er Zero Trust Network Access vs VPN?

Null tillitsnettverk ber om konstant bruker- og enhetsverifisering og gir kun brukertilgang til ressurser som trengs for å løse et problem. VPN-er, på den annen side, muliggjør tilkobling for autoriserte eksterne brukere og administrerte enheter, og gir dem ubegrenset tilgang til nettverksressurser.

Er VPN eller Zero Trust best for fjernarbeidssikkerhet?

For bedre fjernarbeidssikkerhet kan bedrifter kombinere begge løsningene hvis de parer en SDP og VPN sammen.

Er ZTNA en VPN?

Nei, en Zero Trust Network Access (ZNTA) er en distinkt nettverkssikkerhetsløsning, som handler om bruker- og enhetsautentisering, begrense tilgang og privilegier og kontinuerlig overvåking av tilkoblinger.

Er Zero Trust fortsatt relevant?

Ja, null tillit er en lovende tilnærming til moderne nettverkssikkerhet som sier at ingen i eller utenfor nettverket skal stoles på med mindre identiteten deres er bekreftet.