Wyjaśniono alternatywy VPN

Ogólnie rzecz biorąc, istnieje 9 bezpiecznych alternatyw VPN do różnych celów. Omówmy je wszystkie.

Inteligentne DNSy

Inteligentny system nazw domen (DNS) to technologia, która pozwala ominąć ograniczenia geograficzne i szybko uzyskać dostęp do różnych treści ograniczonych do określonego regionu. Jednak Smart DNS nie przekazuje całego ruchu internetowego przez zdalny serwer, tak jak robią to aplikacje VPN. Zamiast tego inteligentny DNS po prostu wysyła żądania do wybranej witryny lub aplikacji.

Ponadto inteligentny DNS nie szyfruje Twoich danych, dlatego lepiej używać go wyłącznie w przypadku bezpiecznych i legalnych witryn i usług. Kompatybilny z prawie wszystkimi platformami i systemami operacyjnymi, inteligentny DNS to idealne rozwiązanie umożliwiające dostęp do platform streamingowych podczas podróży do lokalizacji, w której Twoje ulubione treści mogą być niedostępne.

Notatka:VeePN to usługa VPN, która nie jest przeznaczona do omijania przepisów dotyczących praw autorskich lub innych nielegalnych zachowań. Aby uzyskać więcej informacji, zapoznaj się z Warunkami świadczenia usług VeePN.

Serwer proxy

Wyobraź sobie, że Twój ruch przebiega z punktu A do punktu B prostą drogą, gdzie A to Twoje urządzenie, a B to strona internetowa, do której chcesz uzyskać dostęp. Jeśli jednak witryna lub usługa jest niedostępna w Twojej okolicy, droga jest zablokowana autostradą, przez co nie można dotrzeć do punktu B. W tym kontekście serwer proxy jest okrężną drogą do punktu B.

Podobnie jak inteligentny DNS, serwer proxy jest dobrym rozwiązaniem umożliwiającym dostęp do ulubionych treści w miejscu, w którym niedostępna jest odpowiednia witryna lub usługa. Jednak w przeciwieństwie do VPN serwer proxy nie szyfruje ruchu internetowego, więc jest to tylko dobra opcja w celu uzyskania dostępu do zaufanych treści i usług. Co więcej, nie można stale polegać na dostawcach serwerów proxy, ponieważ zazwyczaj nie zapewniają oni nieprzerwanej wydajności i całodobowej obsługi klienta.

Skarpety Cienia

Shadowsocks to oddzielny protokół serwera proxy, który pomaga nawiązać połączenie między Twoim urządzeniem a zdalnym serwerem proxy. Dlatego oferuje te same korzyści co serwer proxy, a jednocześnie szyfruje ruch internetowy.

W ten sposób Shadowsocks jest również niezawodnym rozwiązaniem umożliwiającym dostęp do zastrzeżonych treści, ale z zaawansowanymi zabezpieczeniami, dzięki czemu możesz przeglądać witryny i usługi, które ledwo znasz. Należy jednak pamiętać, że ten protokół nie jest tak bezpieczny jak aplikacje VPN, które zwykle oferują najskuteczniejsze szyfrowanie danych. Jeśli polegasz wyłącznie na szyfrowaniu Shadowsocks, nadal narażasz swoją prywatność w Internecie.

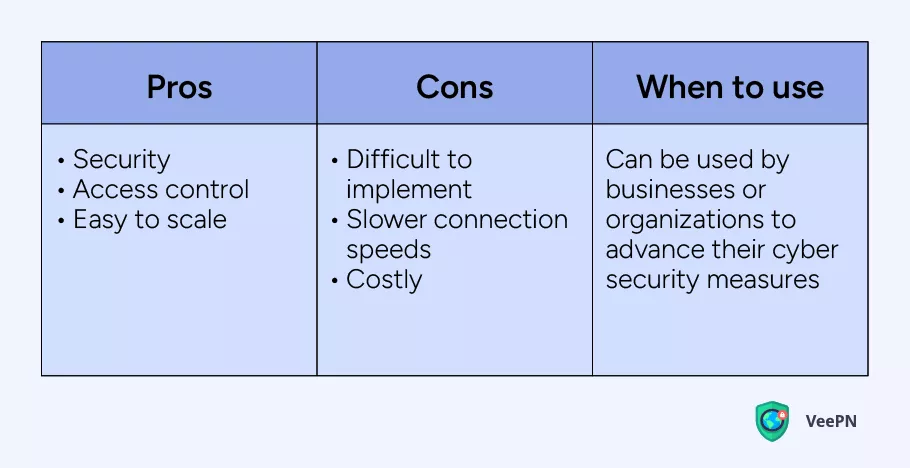

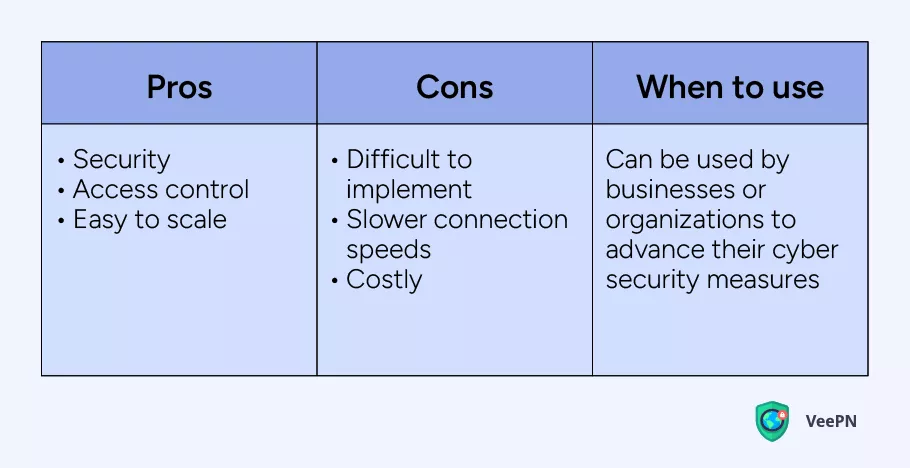

Dostęp do sieci o zerowym zaufaniu (ZTNA)

Nie ufaj nikomu – to motto tej technologii. ZTNA zawsze zakłada, że użytkownicy, witryny i urządzenia są niegodne zaufania w żadnych okolicznościach. Oznacza to, że każdy użytkownik lub urządzenie powinno przejść proces uwierzytelniania i autoryzacji przed uzyskaniem dostępu do jakichkolwiek zasobów online. Szczegółowa kontrola dostępu, uwierzytelnianie wielopoziomowe i monitorowanie w czasie rzeczywistym to główne funkcje bezpieczeństwa używane przez ZTNA w celu stworzenia solidnej ochrony Twojej sieci i urządzeń.

W porównaniu z VPN, to rozwiązanie nie łączy Cię ze zdalnym serwerem, więc nie możesz używać ZTNA do uzyskiwania dostępu do treści objętych ograniczeniami geograficznymi. ZTNA to jedna z najlepszych alternatyw VPN dla firm i organizacji, które muszą szczególnie zadbać o swoje bezpieczeństwo cyfrowe i ochronę przed zagrożeniami cybernetycznymi. ZTNA raczej nie nadaje się do użytku indywidualnego.

Przeglądarka Tor

Tor to przeglądarka typu open source do anonimowego surfowania po Internecie. Przeglądarka korzysta z prywatnej sieci serwerów utworzonej przez ochotników zwanej węzłami lub przekaźnikami. Kiedy używasz Tora, twój ruch przechodzi przez tysiące takich węzłów, więc nie można go śledzić. Ta przeglądarka umożliwia dostęp do dowolnej witryny internetowej, nawet w głębokiej i ciemnej sieci.

Przeglądarka Tor działa prawie jak VPN, ale ponieważ przepuszcza ruch przez tak wiele węzłów, znacznie spowalnia prędkość połączenia. Dlatego możemy zalecić używanie Tora tylko wtedy, gdy musisz ukryć swoją tożsamość setkami szyfrowanych połączeń, aby zachować anonimowość w Internecie. Ponieważ jednak sieć węzłów jest obsługiwana przez przypadkowe osoby, nie można mieć pewności, że żadna z nich nie ma zamiaru ukraść wrażliwych danych, gdy przechodzą one przez ich węzeł wyjściowy.

Tunel Secure Shell Host (SSH).

Tunele SSH działają jak VPN, ale nie zmieniają Twojego adresu IP, więc nie możesz ich używać do uzyskiwania dostępu do treści blokowanych geograficznie. W rzeczywistości SSH to protokół, który zabezpiecza Twój ruch internetowy, przepuszczając go przez izolowany tunel, dzięki czemu masz pewność, że nikt nie podgląda Twoich danych i że masz dostęp do dowolnej witryny internetowej bez ograniczeń. To rozwiązanie może być dobrą alternatywą, gdy z jakiegoś powodu Twój dodatek VPN nie działa.

Zobacz także:Skuteczna sieć VPN dla Oculus: szybka i łatwa instalacja

Notatka:VeePN nie jest przeznaczony do stosowania w celu obejścia praw autorskich. Aby uzyskać więcej informacji, zapoznaj się z Warunkami świadczenia usług VeePN i Warunkami korzystania z odpowiedniej platformy.

Zdecentralizowana sieć VPN

Zdecentralizowany VPN to połączenie konwencjonalnej sieci VPN z technologią wykorzystywaną przez przeglądarkę Tor. Oznacza to, że możesz zmienić swój adres IP i zachować maksymalną anonimowość w Internecie. Jednak obecnie działa bardzo niewiele zdecentralizowanych sieci VPN, więc ich najlepszy czas jeszcze przed nami.

Jeśli jednak chcesz szybko wdrożyć nowe rozwiązanie w dziedzinie cyberbezpieczeństwa, dlaczego nie?

Krawędź usługi bezpiecznego dostępu (SASE)

SASE to połączenie rozwiązań bezpieczeństwa dostarczanych zwykle w formie usługi w chmurze. W jego skład wchodzi wspomniany wyżej ZTNA oraz takie komponenty jak:

- Sieć definiowana programowo (SDN). Architektura sieci zarządzana i kontrolowana za pomocą oprogramowania, zapewniająca scentralizowaną kontrolę i dynamiczną regulację konfiguracji sieci.

- Bezpieczna brama internetowa (SWG).Rozwiązanie zabezpieczające, które blokuje przedostawanie się do sieci niezabezpieczonego lub potencjalnie złośliwego ruchu danych, zapewniając bezpieczny dostęp do Internetu.

- Brokerzy bezpieczeństwa dostępu do chmury (CASB).Punkty kontroli bezpieczeństwa pomiędzy dostawcą usług a użytkownikiem, które egzekwują zasady bezpieczeństwa podczas uzyskiwania dostępu do zasobów w chmurze, zapewniając ochronę danych i zgodność.

- Zapora sieciowa jako usługa (FWaaS).Rozwiązanie zapory oparte na chmurze, które sprawdza i filtruje ruch danych, podobne do tradycyjnych zapór ogniowych na poszczególnych komputerach, ale zaprojektowane w celu zwiększenia bezpieczeństwa w środowiskach przetwarzania w chmurze.

Ogólnie rzecz biorąc, SASE jest stosunkowo nowym rozwiązaniem i szczególnie pasuje do dużych organizacji, w których bezpieczeństwo danych powinno być chronione na wiele sposobów. Na razie trudno sobie wyobrazić sens konfigurowania SASE do użytku prywatnego.

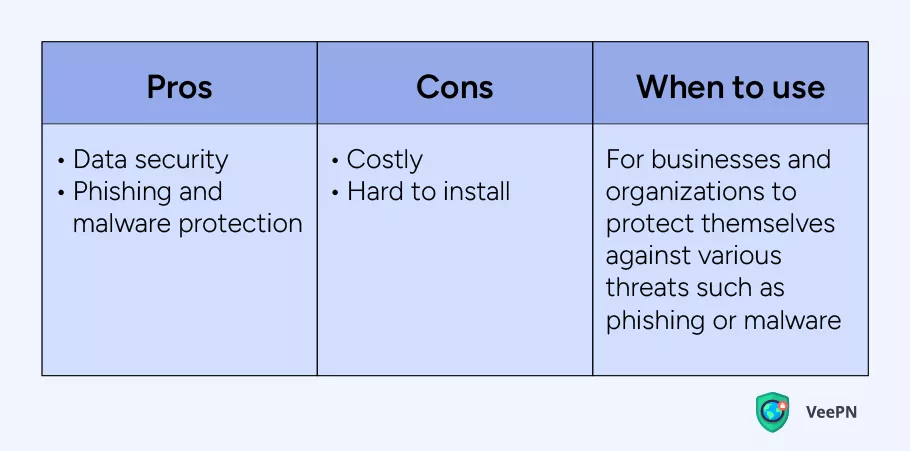

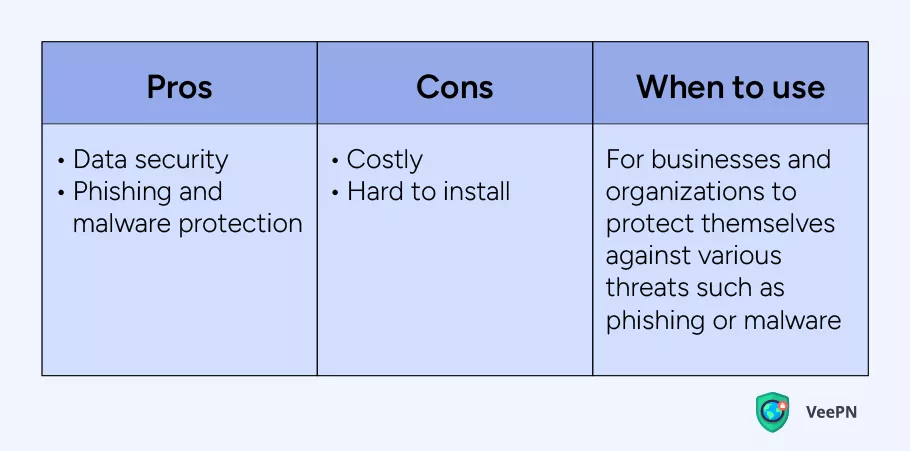

Bezpieczna brama internetowa (SWG)

SWG to interfejs oddzielający Twoje urządzenie od „zewnętrznego” Internetu. Stosowanie zasad kontroli dostępu i blokowanie nieautoryzowanych żądań dostępu SWG działa jako dobra ochrona przed phishingiem i złośliwym oprogramowaniem.

Nie maskuje Twojego adresu IP jak VPN, ale może chronić Twoje urządzenie przed różnymi zagrożeniami, których możesz nawet nie być świadomy. Jeśli więc chcesz mieć pewność, że odwiedzasz wyłącznie bezpieczne witryny i usługi, SWG może być Twoim rozwiązaniem. Jednak jej cena i skomplikowany montaż sugerują, że jest to technologia przeznaczona raczej do użytku biznesowego niż indywidualnego.

Wybierz swojego myśliwca, aby surfować po Internecie wygodnie i bezpiecznie

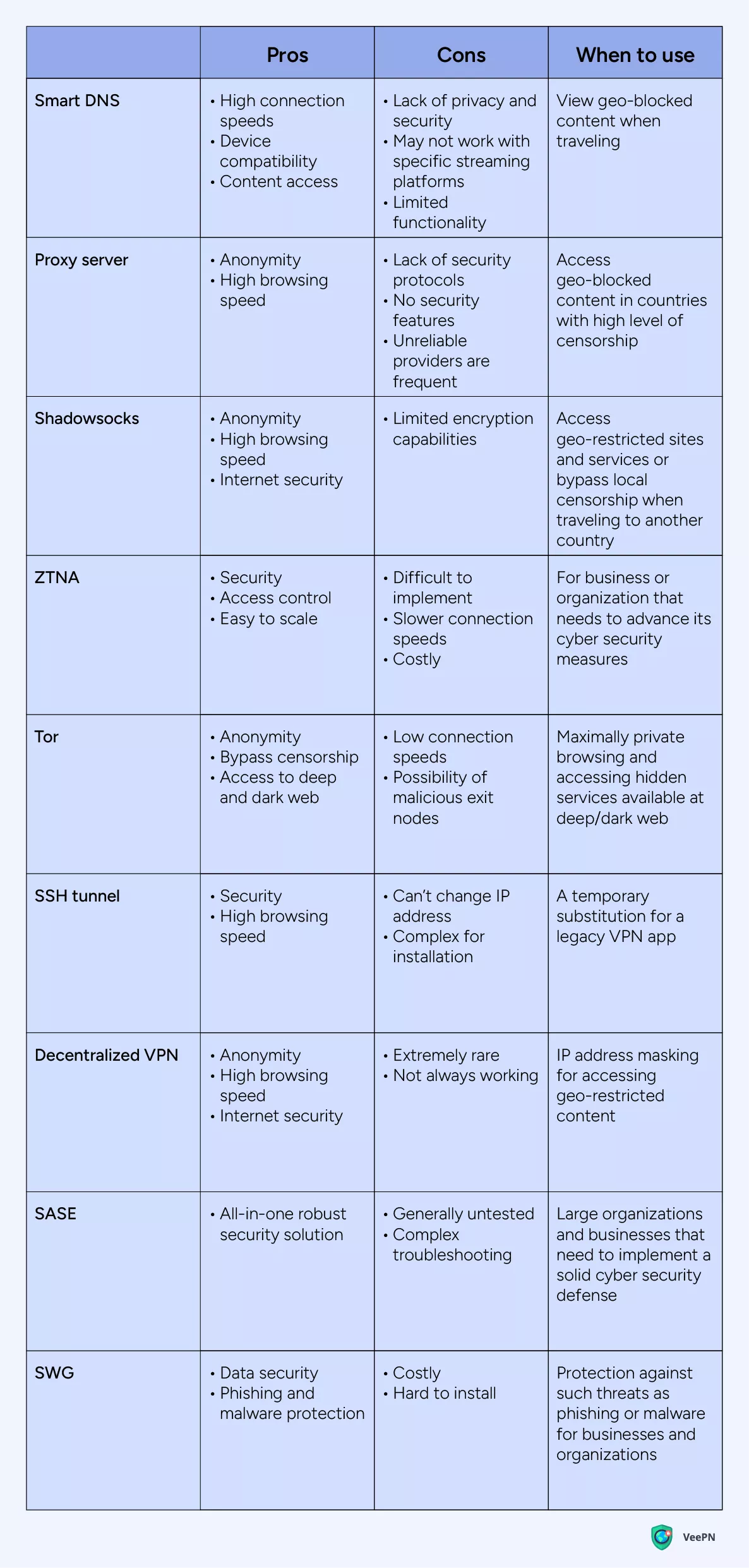

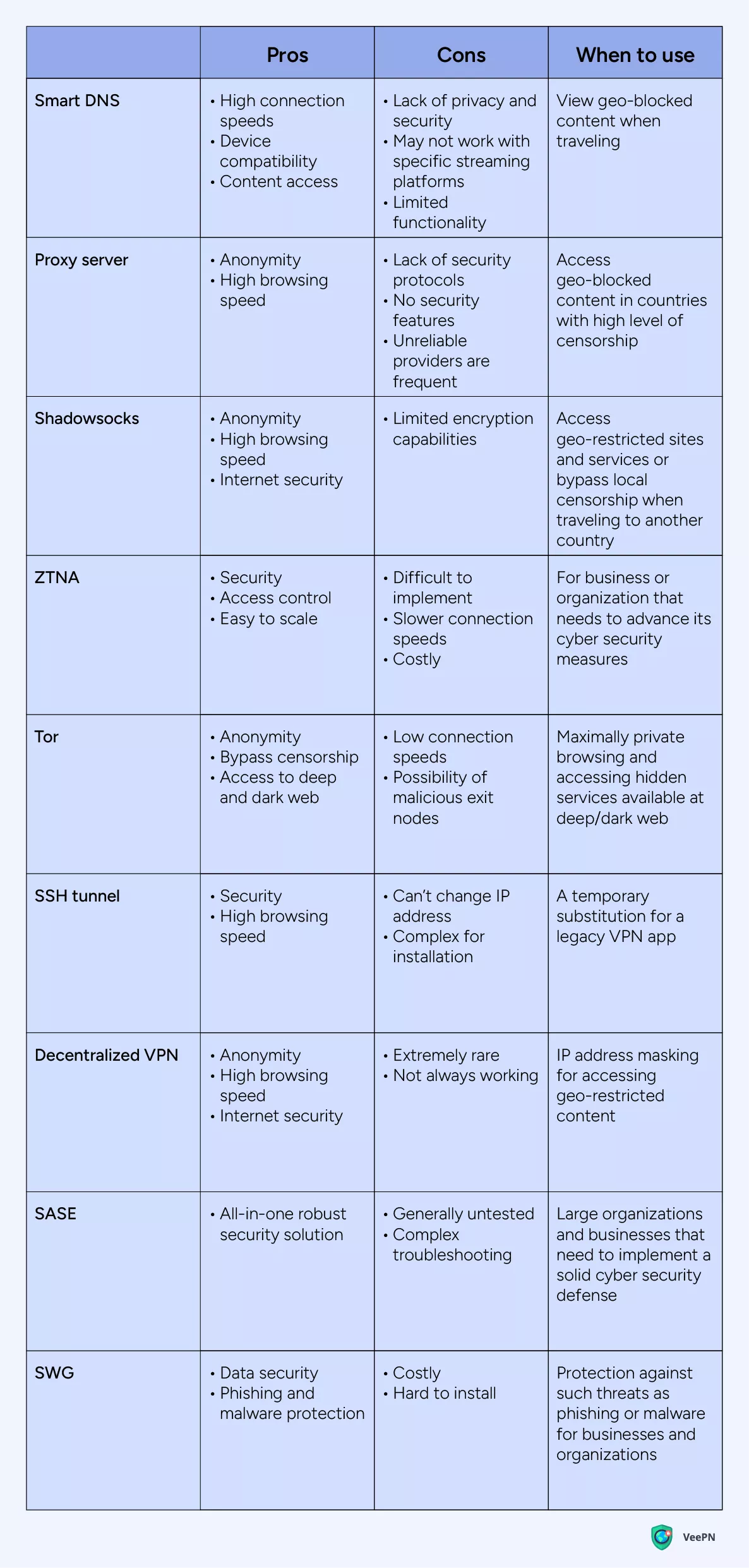

Podsumowując, oto tabela, w której możesz porównać wszystkie alternatywy dla oprogramowania VPN i wybrać to, które najlepiej odpowiada Twoim potrzebom:

Ale w wielu przypadkach nadal potrzebujesz aplikacji VPN. Kiedy dokładnie? Przekonajmy się!

Kiedy warto pozostać przy VPN?

Trudno argumentować, że VPN jest najlepszą opcją, gdy potrzebujesz większej prywatności i bezpieczeństwa bez utraty szybkości połączenia i możliwości dostępu do treści online w dowolnym miejscu.

Jednak bezpłatne aplikacje VPN nie zapewniają takich korzyści, dlatego lepiej korzystać z usług premium, takich jak VeePN, ze względu na następujące korzyści:

- Kompleksowe bezpieczeństwo.VeePN zapewnia bezpieczeństwo Twojej aktywności online i danych dzięki mocnemu połączeniu funkcji. Obejmuje to szyfrowanie na poziomie wojskowym, najnowsze protokoły VPN, wbudowany wyłącznik awaryjny, a nawet podwójną sieć VPN zapewniającą dodatkową warstwę ochrony.

- Wysokie prędkości połączenia.VeePN oferuje WireGuard®, najnowocześniejszy protokół VPN znany z równowagi pomiędzy prostotą i silnym szyfrowaniem.

- Przyjazny dla użytkownika interfejs.Poruszanie się po dowolnej aplikacji VeePN, niezależnie od tego, czy jest to rozszerzenie do Chrome, wersja na PC, aplikacja na Androida, czy aplikacja Smart TV, jest niezwykle łatwe. Po prostu wybierz zdalny serwer i włącz połączenie VPN kilkoma kliknięciami, bez pomyłki.

- Brak logówpolityka.VeePN nie gromadzi Twoich danych osobowych w celu sprzedaży ich osobom trzecim, więc możesz korzystać z VeePN i mieć pewność, że nikomu nie udostępnimy Twoich wrażliwych danych.

- Dostęp do usług transmisji strumieniowej.Kiedy podróżujesz i nie masz dostępu do swoich ulubionych usług przesyłania strumieniowego, możesz skorzystać ze specjalnych serwerów zoptymalizowanych pod kątem przesyłania strumieniowego firmy VeePN i oglądać ulubione filmy lub słuchać muzyki tak, jakbyś był w domu.

- Blokowanie reklam.Oprócz funkcji bezpieczeństwa i przesyłania strumieniowego VeePN oferuje NetGuard, silną funkcję blokowania reklam, która blokuje wszelkie ukierunkowane reklamy w przeglądarce i uniemożliwia stronom trzecim śledzenie Twojej aktywności online, zapewniając wygodne i anonimowe surfowanie po Internecie.

Wypróbuj VeePN, uniwersalne rozwiązanie do przeglądania stron internetowych

Jeśli którakolwiek z sugerowanych alternatyw VPN nie zaspokaja w pełni Twoich potrzeb, VeePN może być dobrym rozwiązaniem. VeePN zapewni Ci nienaganne bezpieczeństwo, dostęp do potrzebnych treści i wysokie prędkości połączenia, aby przeglądanie Internetu było jak najbardziej komfortowe.

Alternatywy VPN

Alternatywą dla VPN jest wykorzystanie serwerów proxy, które przekierowują ruch internetowy przez inny serwer, aby ukryć adres IP użytkownika i uzyskać dostęp do treści objętych ograniczeniami geograficznymi. Inną opcją jest sieć Tor, która szyfruje Twój ruch za pośrednictwem szeregu serwerów obsługiwanych przez wolontariuszy. Przeczytaj ten artykuł, aby dowiedzieć się o innych alternatywach VPN.

Sieć Tor jest często uważana za bezpieczniejszą niż VPN ze względu na zachowanie anonimowości i prywatności. Ponadto połączenie VPN i Tor, znane jako zdecentralizowana sieć VPN, może jeszcze bardziej zwiększyć bezpieczeństwo poprzez dodanie warstw szyfrowania i anonimizacji. Przeczytaj ten artykuł, aby dowiedzieć się więcej.

Tak, alternatywy VPN, takie jak tunele SSH, serwery proxy i Tor, są ogólnie legalne. Jednak ich legalność może zależeć od kraju i konkretnego przypadku użycia. Chociaż korzystanie z tych narzędzi do uzasadnionych celów, takich jak zabezpieczanie danych osobowych lub uzyskiwanie dostępu do treści objętych ograniczeniami geograficznymi, jest zwykle legalne, używanie ich do nielegalnych działań, takich jak omijanie cenzury rządowej w krajach objętych ograniczeniami lub angażowanie się w działania niezgodne z prawem, może być nielegalne. Zawsze sprawdzaj lokalne przepisy i regulacje, aby zapewnić zgodność.