Jak hakerzy wykorzystują obrazy do infiltracji Twojego telefonu

Cyberprzestępcy mogą wykorzystywać obrazy do infiltracji Twojego telefonu na kilka różnych sposobów. Najbardziej wyrafinowana i najrzadsza metoda polega na tymukrywanie złośliwego kodu w nieprzetworzonych danych obrazu, który może zostać wywołany po otwarciu pliku. Bardziej powszechne techniki obejmująukrywanie złośliwego oprogramowania pod postacią fałszywych plików graficznych lub osadzanie zdjęć z linkami prowadzącymi do witryn phishingowych.

1. Wykorzystaj luki w plikach obrazów

Hakerzy często wykorzystują błędy w sposobie przetwarzania obrazów przez oprogramowanie systemów mobilnych. Tworząc złośliwe obrazy wykorzystujące te wady, mogą uruchomić nieautoryzowany kod na Twoim urządzeniu. Na przykład w 2019 roku poważnybłąd w obsłudze plików PNG przez Androidapozwolić atakującym na wprowadzenie szkodliwego kodu, który po otwarciu obrazu mógłby przejąć pełną kontrolę nad urządzeniem.

2. Jak złośliwy kod może zostać osadzony w obrazach

Proces zwany „steganografią” umożliwia atakującym ukrycie złośliwego kodu na zdjęciach. Jednym z przykładów jestStegosploit, co jest exploitem obejmującymukryty kod JavaScript w danych pikseli obrazu. Gdy obraz ładuje się w przeglądarce, ukryty skrypt uruchamia się automatycznie i uruchamia złośliwe oprogramowanie lub kradnie poufne informacje.

Inną metodą włamania się na Twój telefon jest wysłanie SMS-a ze zdjęciem, co wiąże się z edycją metadanych EXIF obrazu, w których przechowywane są takie szczegóły, jak ustawienia aparatu. Hakerzy mogą wstawić w te pola złośliwe skrypty, które mogą zostać uruchomione podczas przetwarzania zdjęcia.

3. Inne częste zagrożenia wizerunkowe

Oprócz osadzania złośliwego kodu istnieje kilka innych taktyk opartych na obrazach, pozwalających naruszyć bezpieczeństwo urządzeń i wykraść informacje.Należą do nich:

Sugerowana lektura:Śledź numer telefonu komórkowego: jak śledzić lokalizację kogoś za pomocą numeru telefonu [bezpłatnie i legalnie]

- Złośliwe linki w wiadomościach MMS:Atakujący mogą wysyłać wiadomości MMS ze zdjęciami zawierającymi osadzone łącza do witryn phishingowych lub plików do pobrania złośliwego oprogramowania. Obrazy te zazwyczaj przyciągają uwagę i mają na celu nakłonienie użytkownika do dotknięcia. Swoją drogą, czy można zostać zhakowanym, odpowiadając na SMS-a?

- Fałszywe załączniki graficzne w aplikacjach do przesyłania wiadomości:Użytkownicy mogą otrzymywać pliki obrazów za pośrednictwem komunikatorów internetowych lub wiadomości e-mail, które wyglądają nieszkodliwie, ale w rzeczywistości są ukrytymi plikami wykonywalnymi (np. photo.jpg.apk). Otwarcie tych plików może spowodować boczne załadowanie oprogramowania szpiegującego i umożliwienie hakerom dostępu do urządzenia.

- Zainfekowane obrazy w mediach społecznościowych:Nieuczciwi aktorzy atakują również platformy mediów społecznościowych, publikując obrazy przekierowujące użytkowników do złośliwych witryn internetowych lub rozpoczynające niechciane pobieranie. Na przykładZłośliwe oprogramowanie Dorkbotrozprzestrzenia się za pośrednictwem kanałów mediów społecznościowych, wabiąc użytkowników do klikania zainfekowanych obrazów.

Clario Antyszpiegto rozwiązanie antyszpiegujące zaprojektowane w celu ochrony telefonów z systemem iOS i Android przed cyberprzestępcami. JegoKontrola systemu urządzeniaFunkcja z łatwością wykrywa ukryte jailbreaki, rootowanie urządzenia lub luki w oprogramowaniu systemowym, które mogą narazić urządzenie na ataki oparte na obrazach i inne zagrożenia.

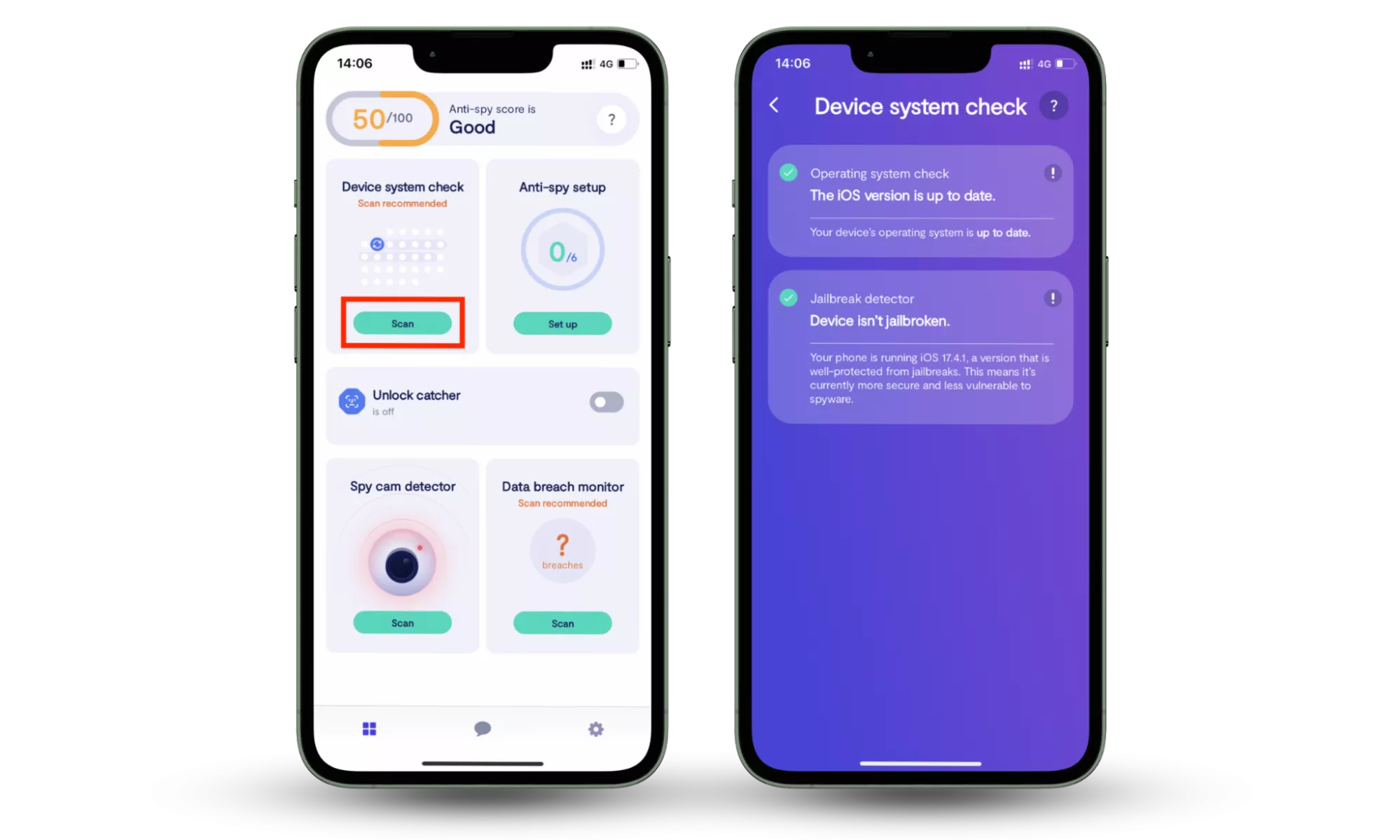

Oto jak przeprowadzić kontrolę systemu urządzenia za pomocą Clario Anti Spy:

- Pobierz Clario Anti Spyi zapisz się, aby założyć konto.

- UzyskiwaćSkandowaćpod Kontrola systemu urządzenia.

- Poczekaj na zakończenie skanowania, a następnie postępuj zgodnie z instrukcjami wyświetlanymi na ekranie, aby poradzić sobie z potencjalnymi zagrożeniami.

- Jeśli potrzebujesz pomocy, dotknijWiadomościikona umożliwiająca połączenie się z ekspertem ds. bezpieczeństwa 24 godziny na dobę, 7 dni w tygodniu.

Kroki 1-3: Uruchom kontrolę systemu urządzenia, aby wykryć luki w oprogramowaniu systemowym.

Kroki 1-3: Uruchom kontrolę systemu urządzenia, aby wykryć luki w oprogramowaniu systemowym.Uzyskujesz także dostęp do kilku innych narzędzi zapewniających bezpieczeństwo Twojego telefonu. Na przykładKonfiguracja antyszpiegowskaprzeprowadzi Cię przez wszystko, czego potrzebujesz, aby zaostrzyć ustawienia prywatności,Monitor naruszeń danychpowiadamia Cię, jeśli wyciekł Twój adres e-mail lub hasła, orazSkanowanie oprogramowania szpiegującegowykrywa aplikacje na Androida naruszające prywatność.

Jak chronić swój telefon przed hackami opartymi na obrazach

Możesz chronić swój telefon przed zagrożeniami związanymi z obrazami, zachowując ostrożność podczas odbierania obrazów, aktualizując oprogramowanie systemowe i aplikacje oraz korzystając z dostępnych funkcji zabezpieczeń.

1. Środki ostrożności podczas odbiorumagowie

- Zachowaj ostrożność w przypadku nieznanych nadawców:Zawsze unikaj stukania w zdjęcia otrzymywane od nieznanych osób za pośrednictwem wiadomości MMS, e-maili lub aplikacji do czatowania. Te pliki obrazów mogą zostać wykorzystane do dostarczania złośliwego oprogramowania. Jeśli przypadkowo dotkniesz podejrzanie wyglądającego obrazu, numer do sprawdzania hackowania telefonu komórkowego poinformuje Cię, czy Twój telefon został zhakowany.

- Sprawdź nieoczekiwane wiadomości:Masz zdjęcie od kogoś, kogo znasz, ale wydaje Ci się to niestosowne? Ich konto mogło zostać przejęte, dlatego zanim je otworzysz, skontaktuj się z nim ponownie za pomocą innego kanału.

2. Aktualizowanie oprogramowania i korzystanie z funkcji bezpieczeństwa

- Aktualizuj swoje oprogramowanie:Instaluj nowe aktualizacje iOS, Androida i aplikacji, gdy tylko staną się dostępne. Apple, Google i twórcy aplikacji regularnie publikują poprawki, które eliminują luki w zabezpieczeniach, które mogą wykorzystać hakerzy.

- Użyj Google Play Protect:Na Androidzie możesz skorzystać z Google Play Protect (przejdź doSklep Play > Profil > Play Protect) w celu skanowania w poszukiwaniu złośliwych aplikacji.

- Przejrzyj uprawnienia aplikacji:Rutynowo sprawdzaj, jakie uprawnienia ma Twoja aplikacjamają (Ustawienia > Prywatność i bezpieczeństwona iOS lubUstawienia > Aplikacje > Uprawnieniana Androidzie). Upewnij się, że mają dostęp tylko do tego, co niezbędne — nic więcej.

- Zainwestuj w rozwiązanie antyszpiegujące:Dla dodatkowej ostrożności użyjClario Antyszpiegw celu wykrycia luk w oprogramowaniu systemowym i ukrytych zagrożeń.

3. Rozpoznawanie phishingu i unikanie podejrzanych linków

- Uważaj na oznaki phishingu:Zachowaj czujność w przypadku wiadomości, które sprawiają wrażenie pilnych, zawierają ogólne pozdrowienia lub proszą o dane osobowe. Są to klasyczne czerwone flagi oszustw typu phishing.

- Unikaj podejrzanych linków i plików do pobrania:Nigdy nie klikaj linków ani nie pobieraj załączników od nieznanych nadawców. Mogą one prowadzić do złośliwych stron internetowych lub powodować pobieranie złośliwego oprogramowania.

- Nie ufaj ślepo wiadomościom wyglądającym na wiarygodne:Jeśli wiadomość rzekomo pochodzi od znanej firmy, ale wygląda podejrzanie, użyj oficjalnych kanałów, aby potwierdzić jej autentyczność.

Myślisz, że już zostałeś zhakowany? Natychmiast zaktualizuj hasła do swoich kont online. Następnie zapoznaj się z naszymi poradnikami, jak usunąć hakera z telefonu i dowiedzieć się, kto włamał się na Twój telefon.

Wniosek

Tak, ktoś może zhakować Twój telefon, wysyłając Ci SMS-a ze zdjęciem — szczególnie jeśli obraz zawiera ukryty złośliwy kod, a Twoje urządzenie ma niezałatane luki w zabezpieczeniach. To powiedziawszy, ataki te są rzadkie i zwykle zależą od określonego zestawu warunków.

Dobra wiadomość? Możesz znacznie zmniejszyć ryzyko, zachowując ostrożność w przypadku nieznanych plików, aktualizując oprogramowanie i ćwicząc dobre nawyki związane z cyberbezpieczeństwem.Clario Antyszpiegmoże także dodać dodatkową warstwę ochrony, aby zapewnić bezpieczeństwo urządzenia i brak programów szpiegujących.

![Pobierz instalator offline Google Chrome [najnowsza wersja]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/10/Chrome-logo.png)