Administratorzy potrzebują dostępu do organizacji, aby móc wykonywać swoje zadania. Chcesz jednak zarządzać, kontrolować i monitorować ich uprzywilejowany dostęp. Wtedy właśnie pojawia się Microsoft Entra PIM. W tym artykule dowiesz się, jak skonfigurować Microsoft Entra Privileged Identity Management (PIM).

Privileged Identity Management (PIM) to usługa dostępna w Microsoft Entra ID, która umożliwia zarządzanie, kontrolowanie i monitorowanie dostępu do ważnych zasobów w Twojej organizacji. Zasoby te obejmują identyfikator Microsoft Entra ID, platformę Azure i inne usługi online firmy Microsoft, takie jak Microsoft 365 lub Microsoft Intune.

Zapewnia aktywację roli opartą na czasie i zatwierdzeniu, aby ograniczyć ryzyko nadmiernych, niepotrzebnych lub niewłaściwie wykorzystanych uprawnień dostępu do zasobów, na których Ci zależy. Oto niektóre z kluczowych funkcji Privileged Identity Management:

- Zapewnij na czas uprzywilejowany dostęp do identyfikatora Microsoft Entra ID i zasobów platformy Azure

- Przypisz ograniczony czasowo dostęp do zasobów, korzystając z dat rozpoczęcia i zakończenia

- Wymagaj zatwierdzenia, aby aktywować role uprzywilejowane

- Wymuszaj uwierzytelnianie wieloskładnikowe, aby aktywować dowolną rolę

- Użyj uzasadnienia, aby zrozumieć, dlaczego użytkownicy aktywują

- Otrzymuj powiadomienia, gdy role uprzywilejowane zostaną aktywowane

- Przeprowadź przeglądy dostępu, aby upewnić się, że użytkownicy nadal potrzebują ról

- Pobierz historię audytu dla audytu wewnętrznego lub zewnętrznego

- Zapobiega usuwaniu ostatnich aktywnych przypisań ról administratora globalnego i administratora ról uprzywilejowanych

Notatka:Aby korzystać z funkcji Privileged Identity Management w Microsoft Entra ID, potrzebujesz Microsoft Entra ID P2.

Zobacz także:Zainstaluj i skonfiguruj synchronizację Microsoft Entra Cloud

Skonfiguruj zarządzanie uprzywilejowaną tożsamością Microsoft Entra

Przyjrzyjmy się, jak przypisać rolę, edytować ustawienia roli i aktywować rolę za pomocą PIM, logując się jako użytkownik.

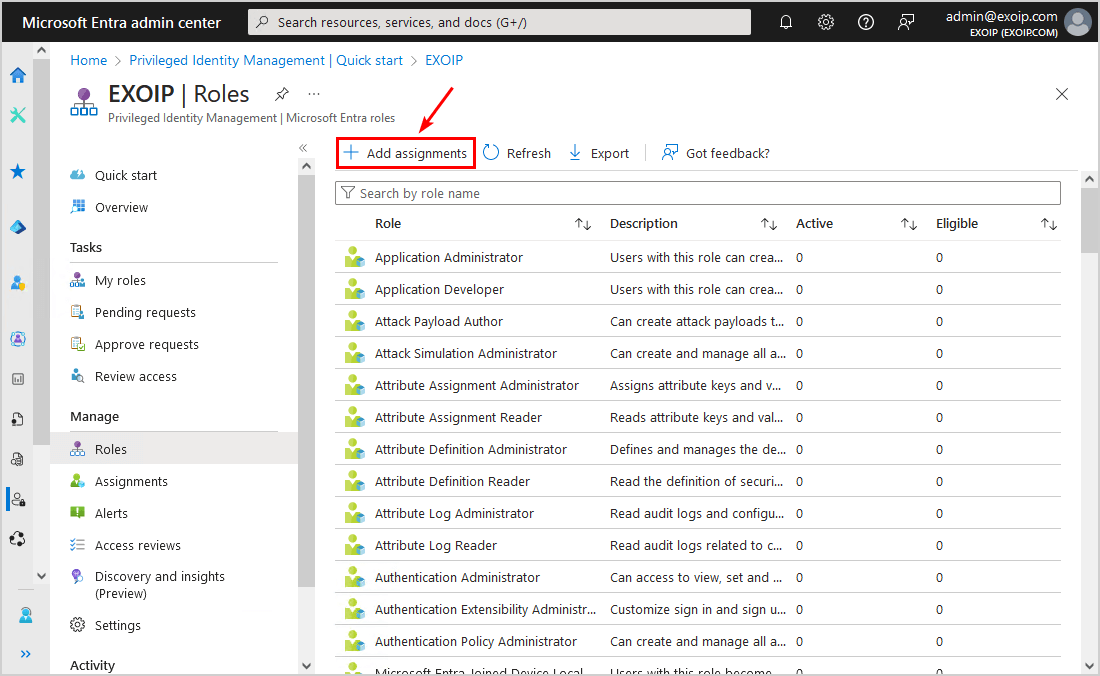

1. Przypisz rolę

Aby przypisać użytkowników lub obecnych administratorów jako uprawnionych administratorów do określonych ról Microsoft Entra, wykonaj następujące kroki:

- Zaloguj się doCentrum administracyjne Microsoft Entra

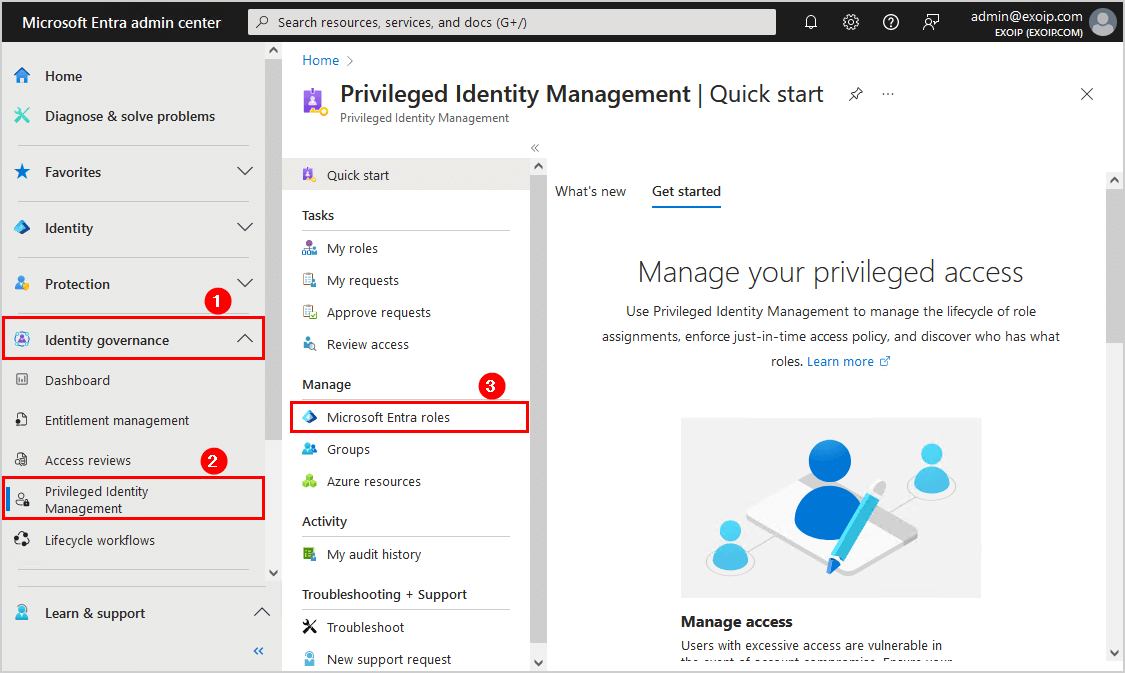

- ZwiększaćZarządzanie tożsamością > Zarządzanie tożsamością uprzywilejowaną

- KliknijMicrosoft Wprowadź role

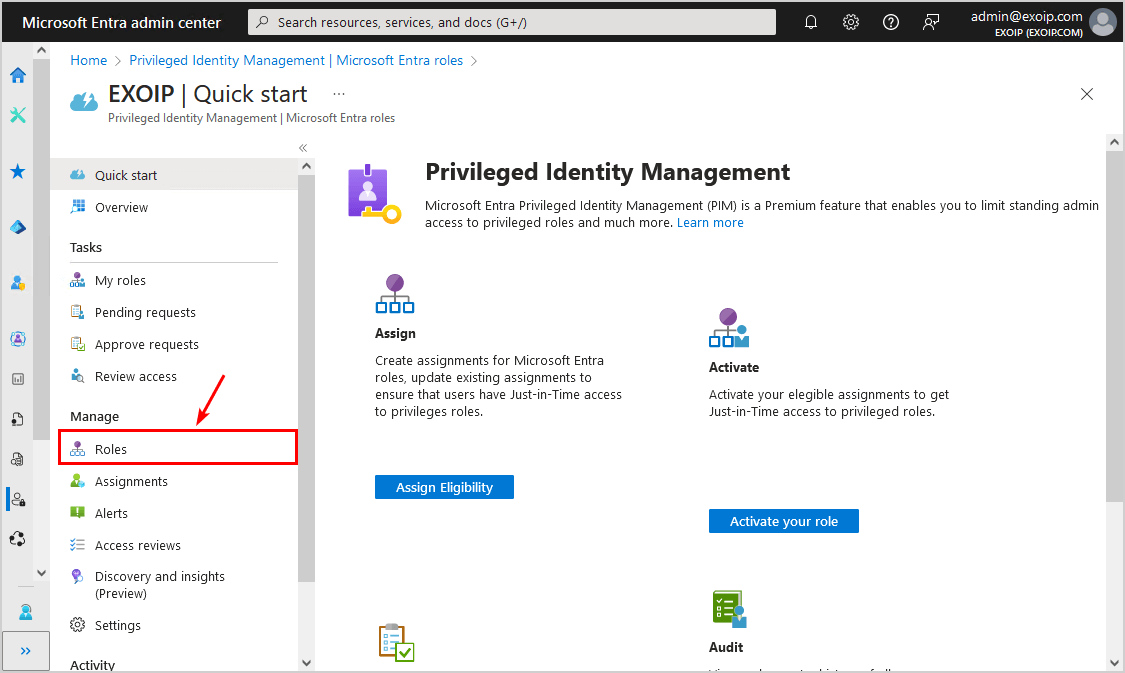

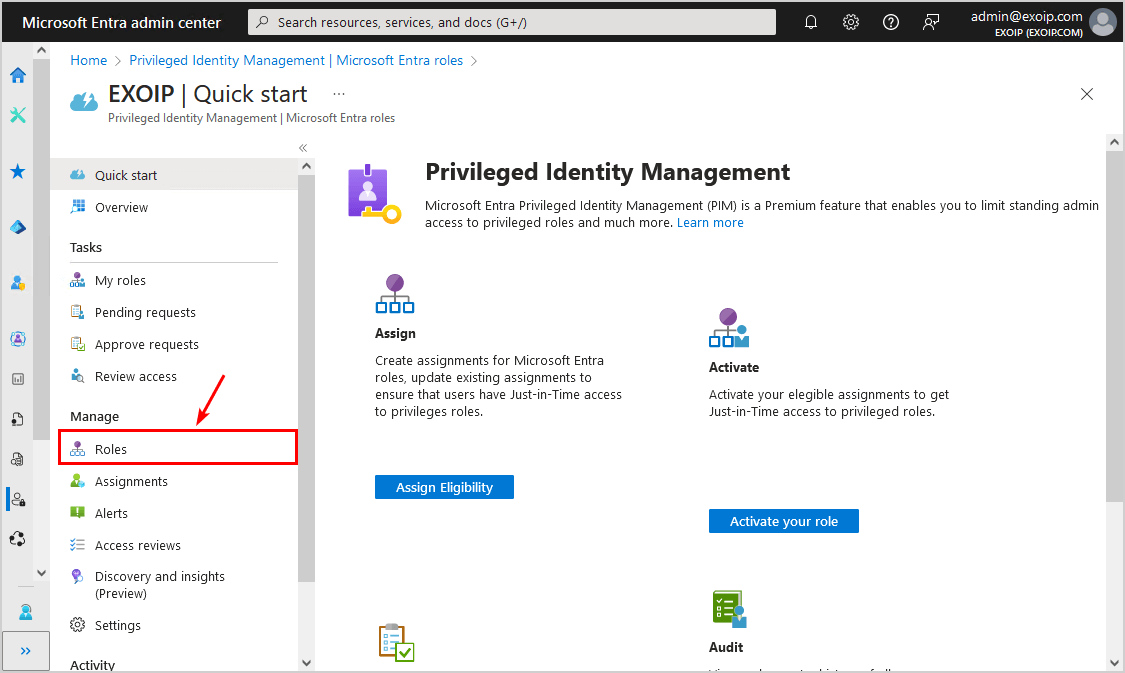

- KliknijRole

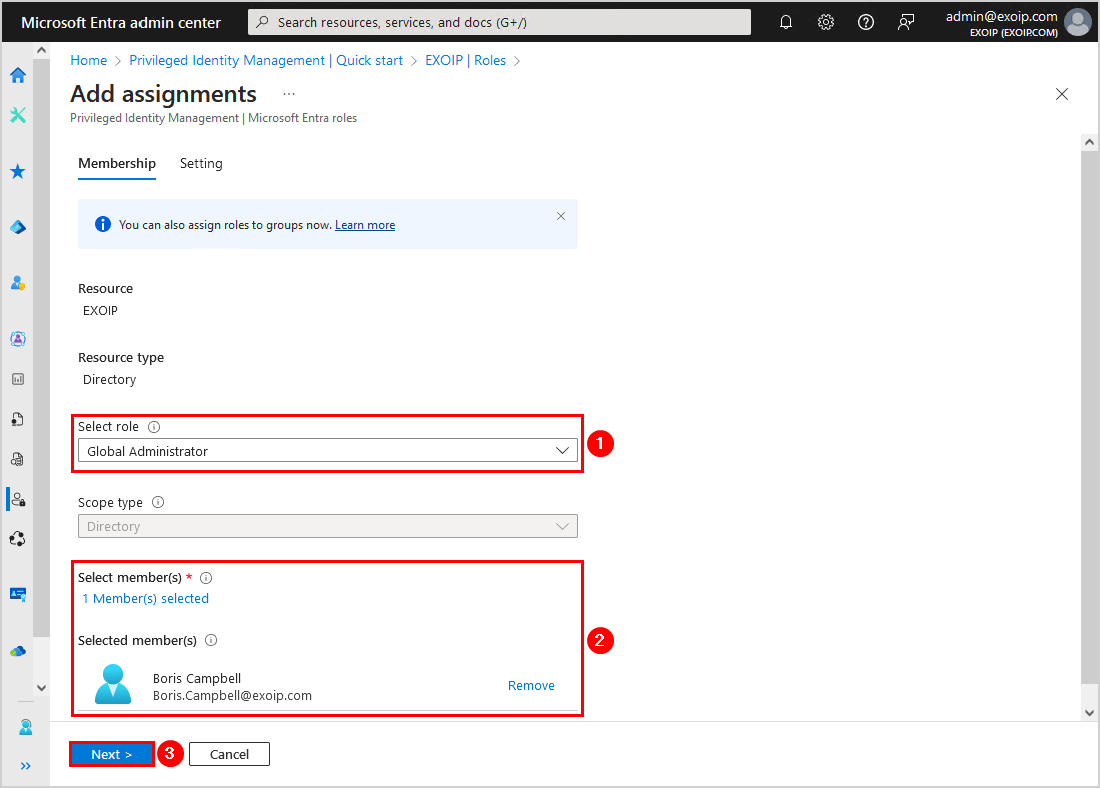

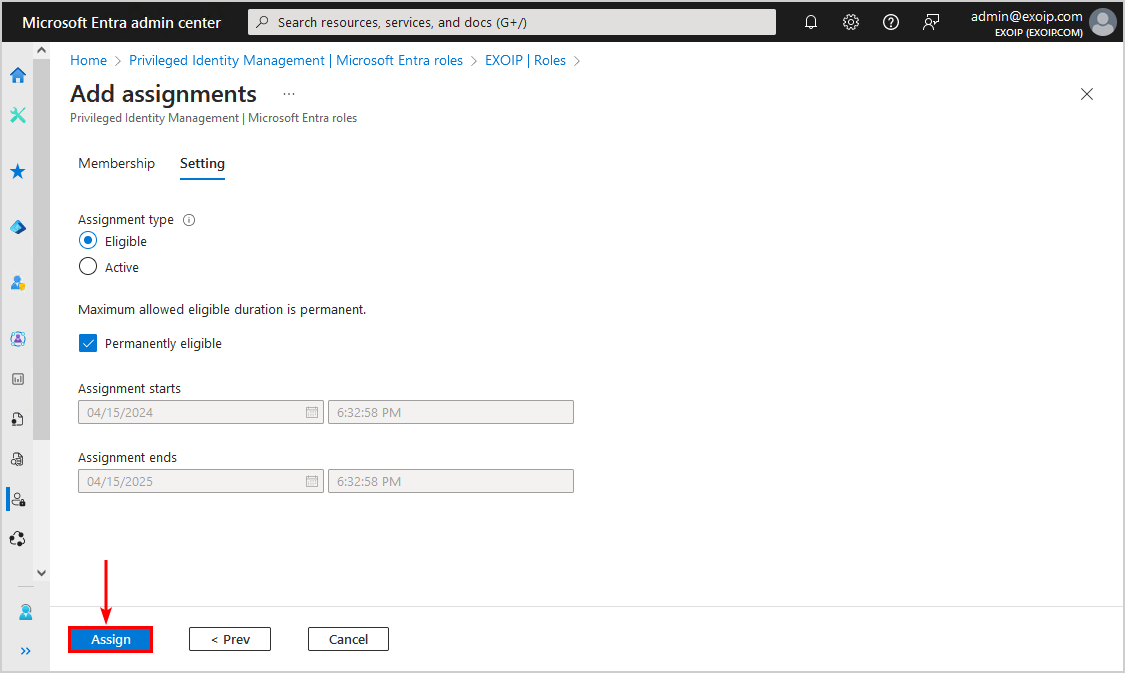

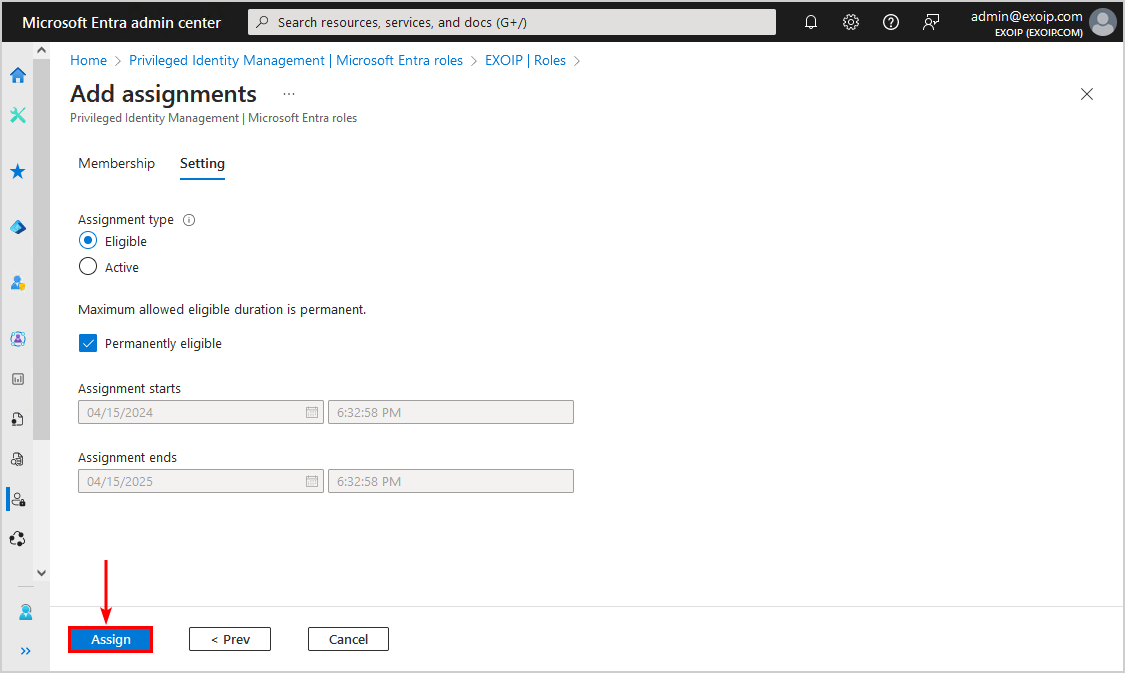

- TrzaskDodaj zadania

- Wybierz rolęktóre chcesz przypisać do członka lub grupy

- Wybierz członka

- TrzaskNastępny

- TrzaskPrzydzielać

Rola Microsoft Entra została pomyślnie przypisana do użytkownika. W następnym kroku przyjrzymy się ustawieniom ról.

2. Edytuj ustawienia roli

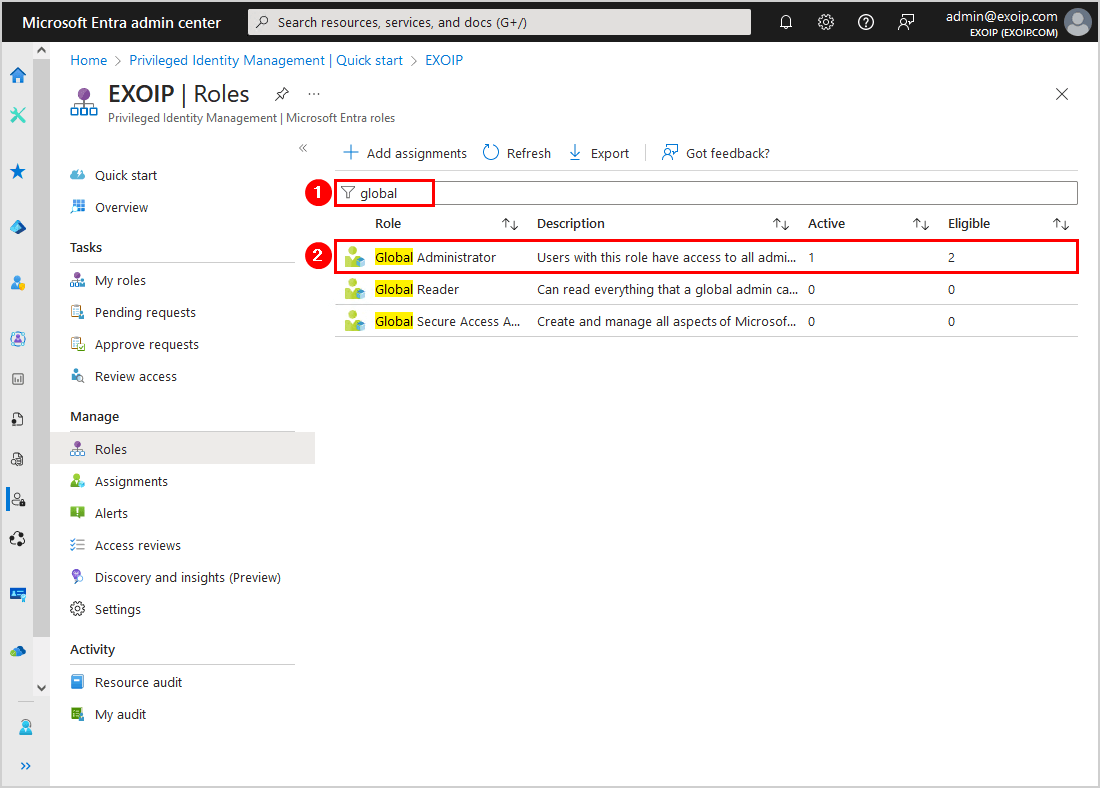

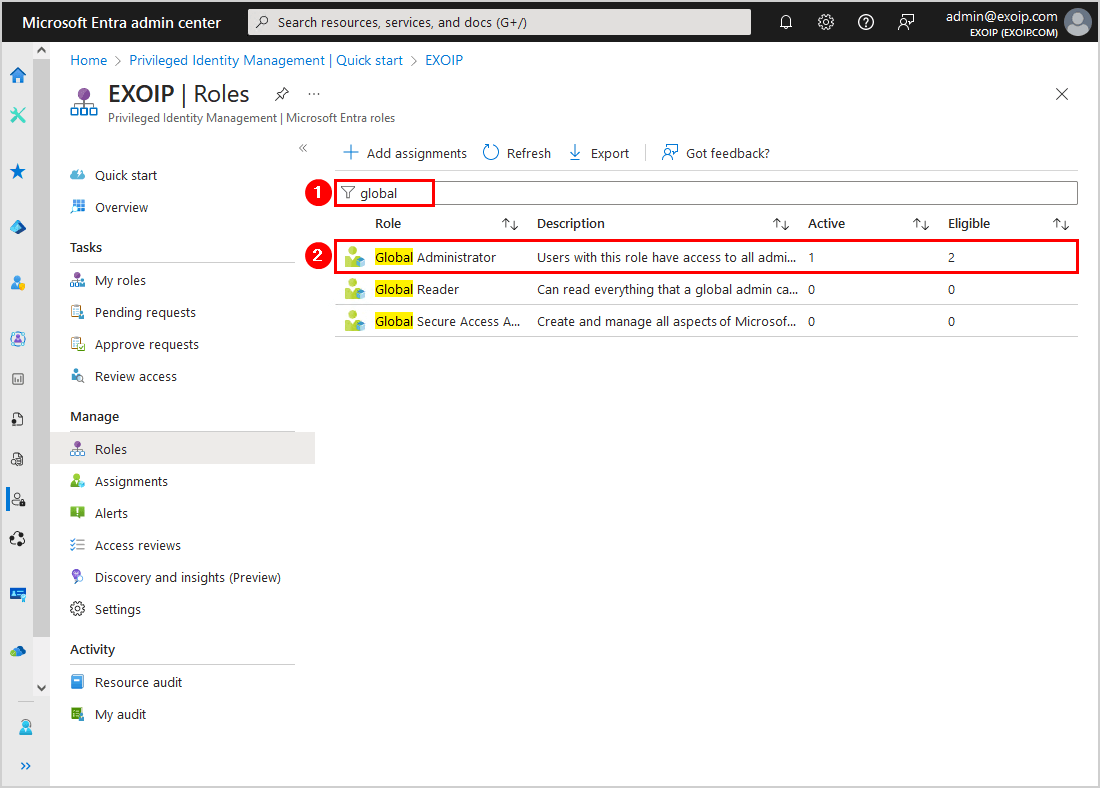

Aby skonfigurować ustawienie roli Microsoft Entra w Privileged Identity Management, wykonaj poniższe kroki:

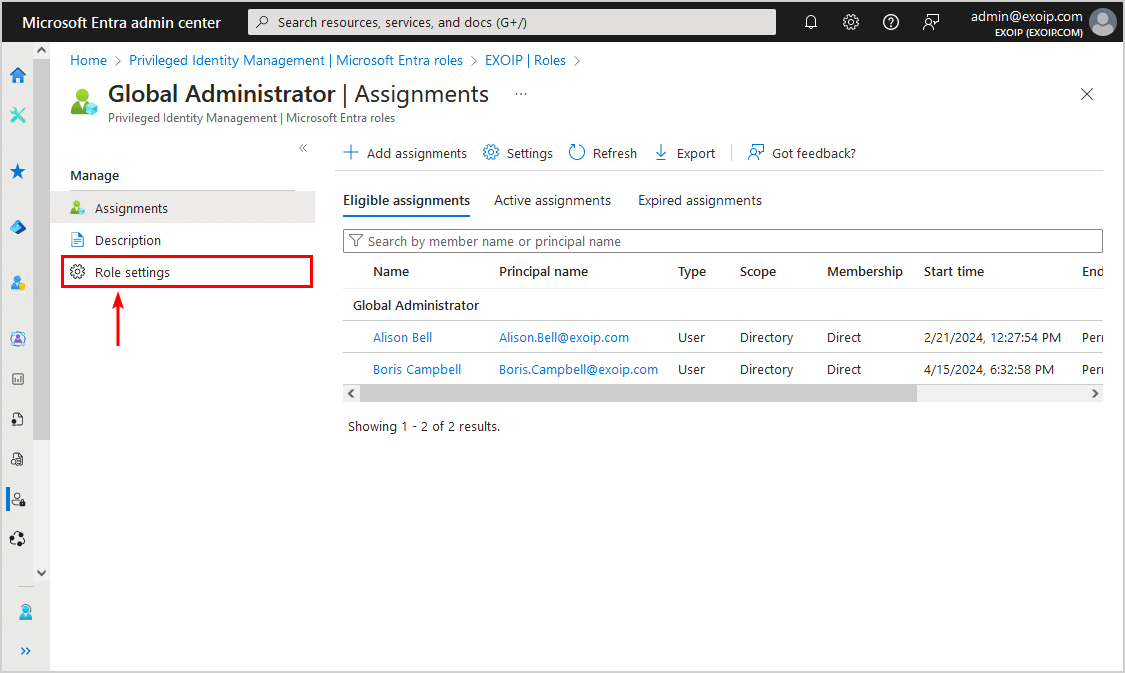

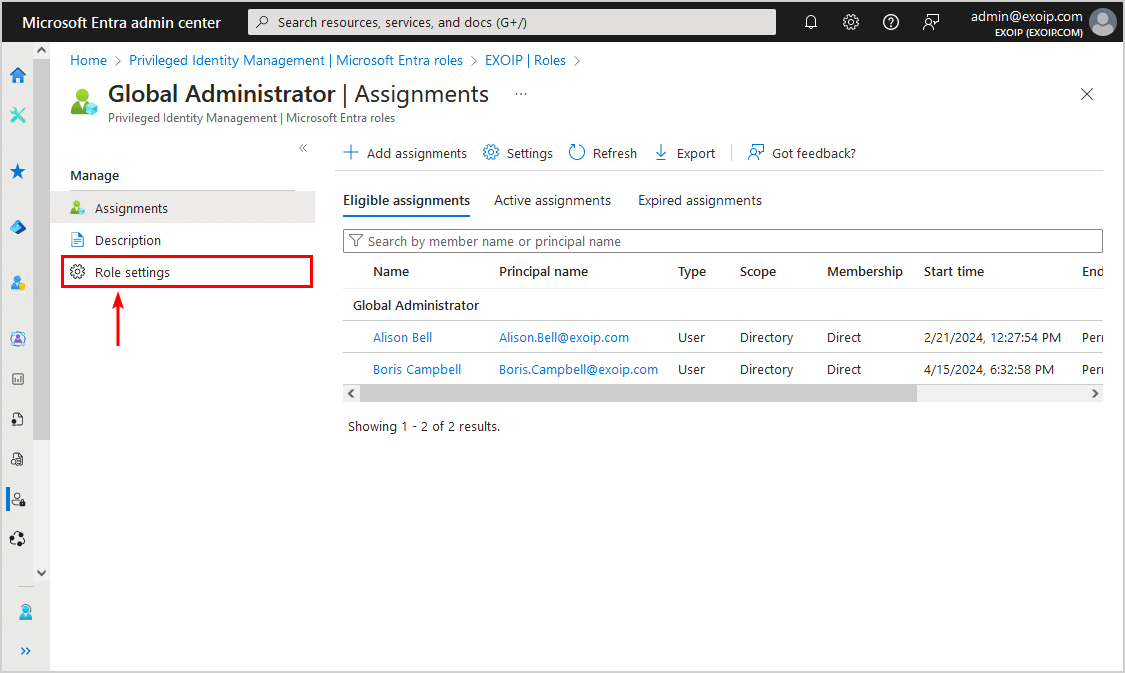

- Wyszukaj rolędo którego dodałeś członka

- Wybierz rolę

- TrzaskUstawienia roli

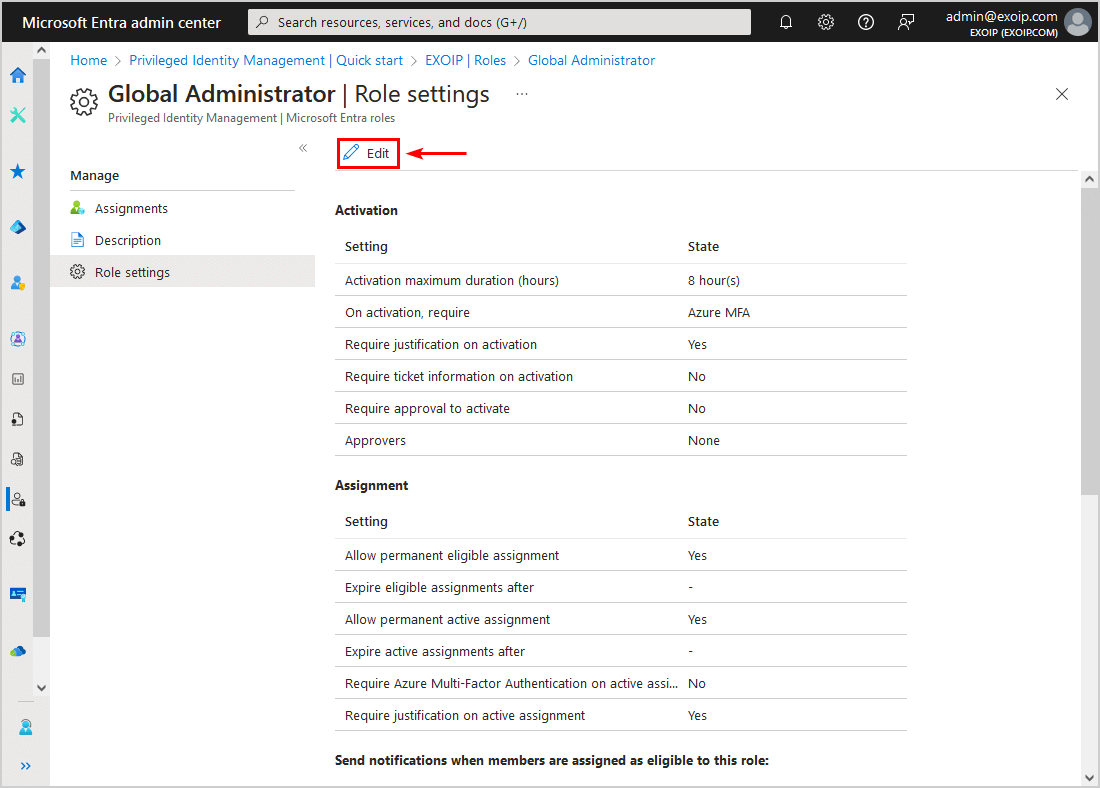

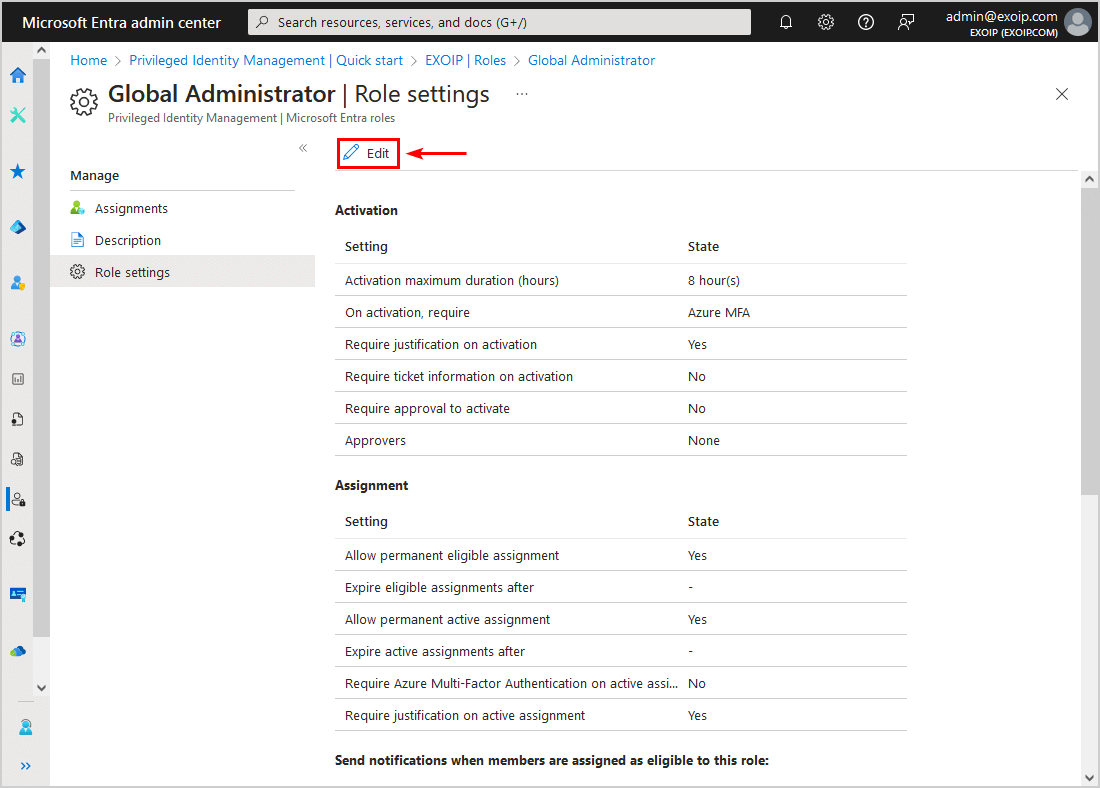

- KliknijRedagować

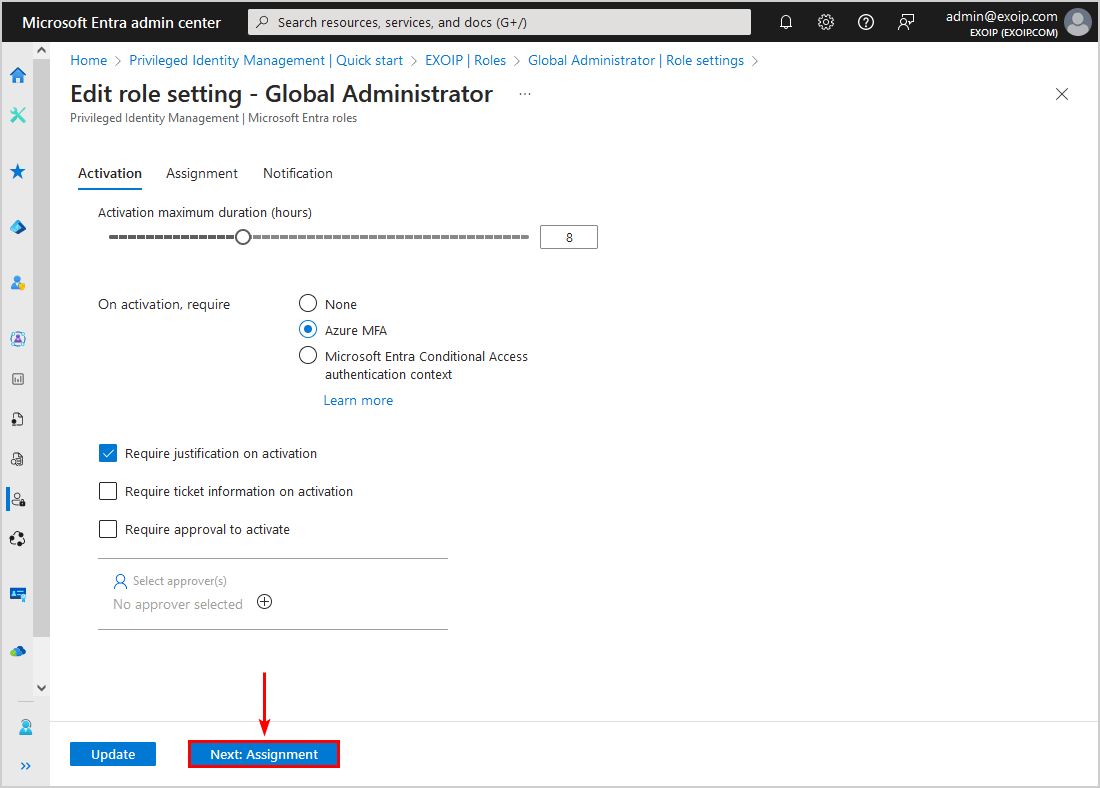

- Przejdź przez ustawienia aktywacji i dostosuj je w razie potrzeby

- TrzaskDalej: Zadanie

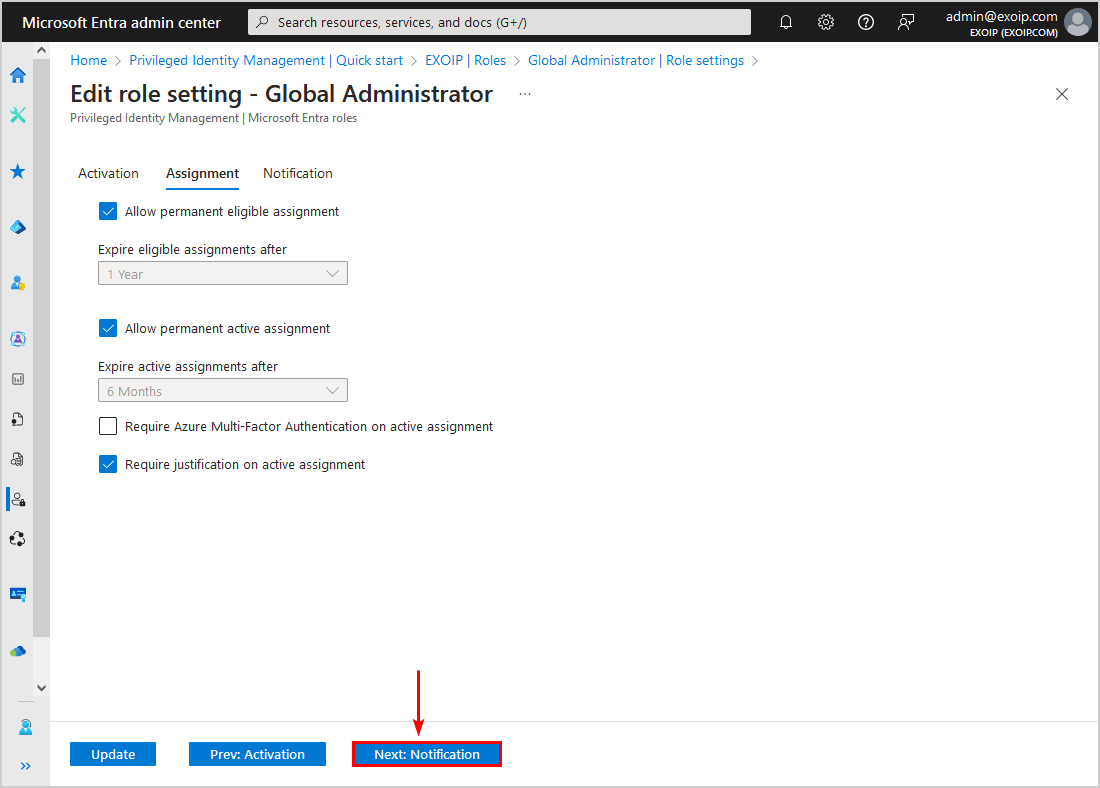

- Przejdź przez ustawienia przypisania i dostosuj je w razie potrzeby

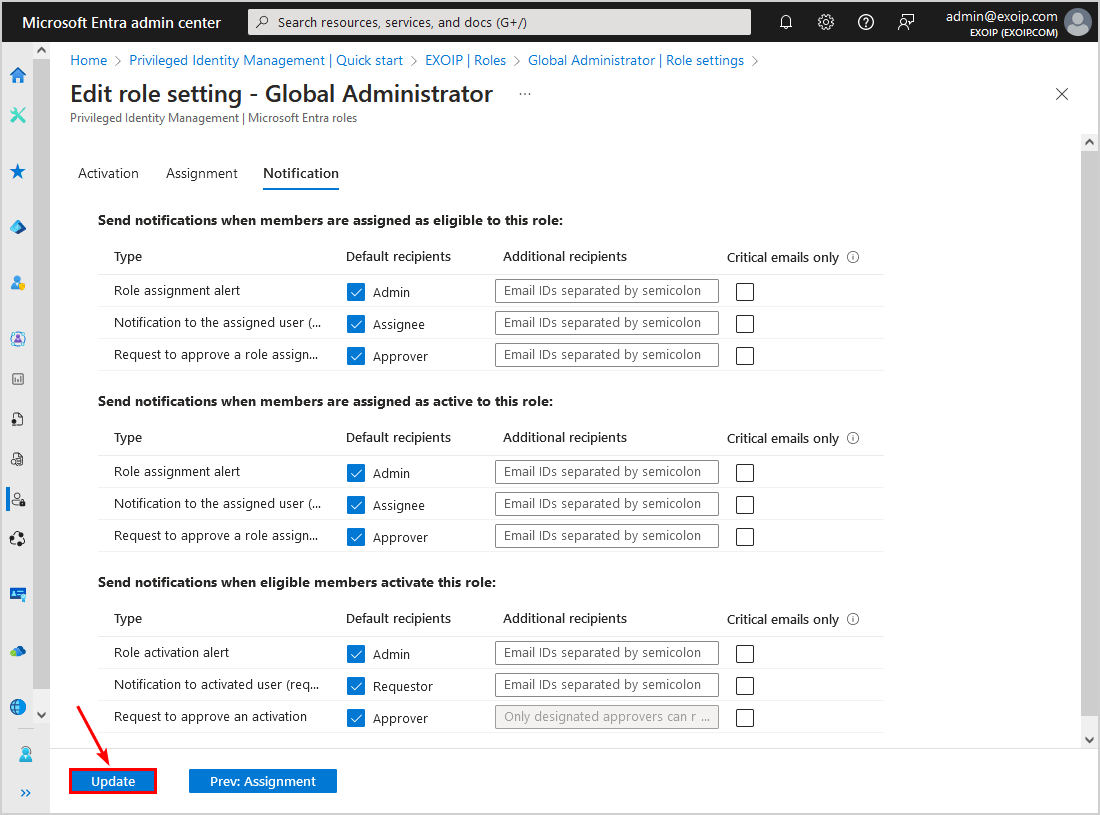

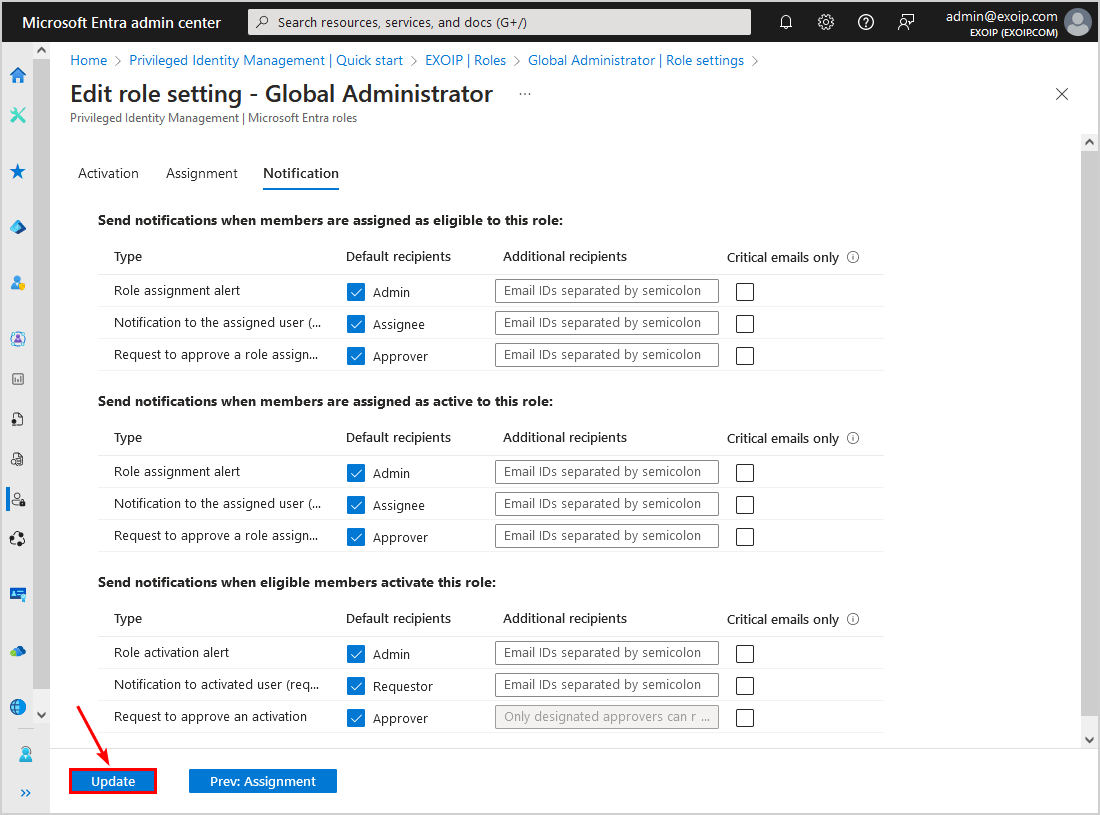

- TrzaskDalej: Powiadomienie

- Przejdź przez ustawienia powiadomień i dostosuj je w razie potrzeby

- TrzaskAktualizacja

Teraz, gdy przypisałeś rolę członkowi i sprawdziłeś ustawienia roli, przyjrzyjmy się kolejnemu krokowi, aby aktywować rolę na koncie użytkownika.

3. Aktywuj rolę

Aby aktywować uprawnione role administratora za pomocą PIM w Microsoft Entra, wykonaj następujące kroki:

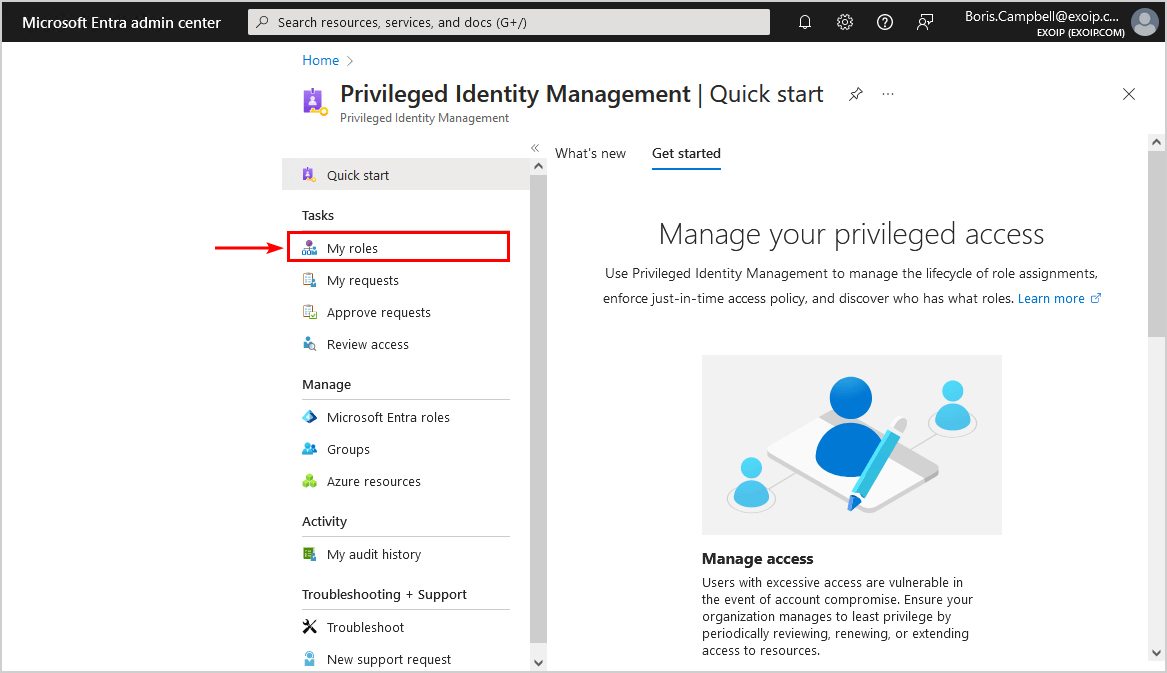

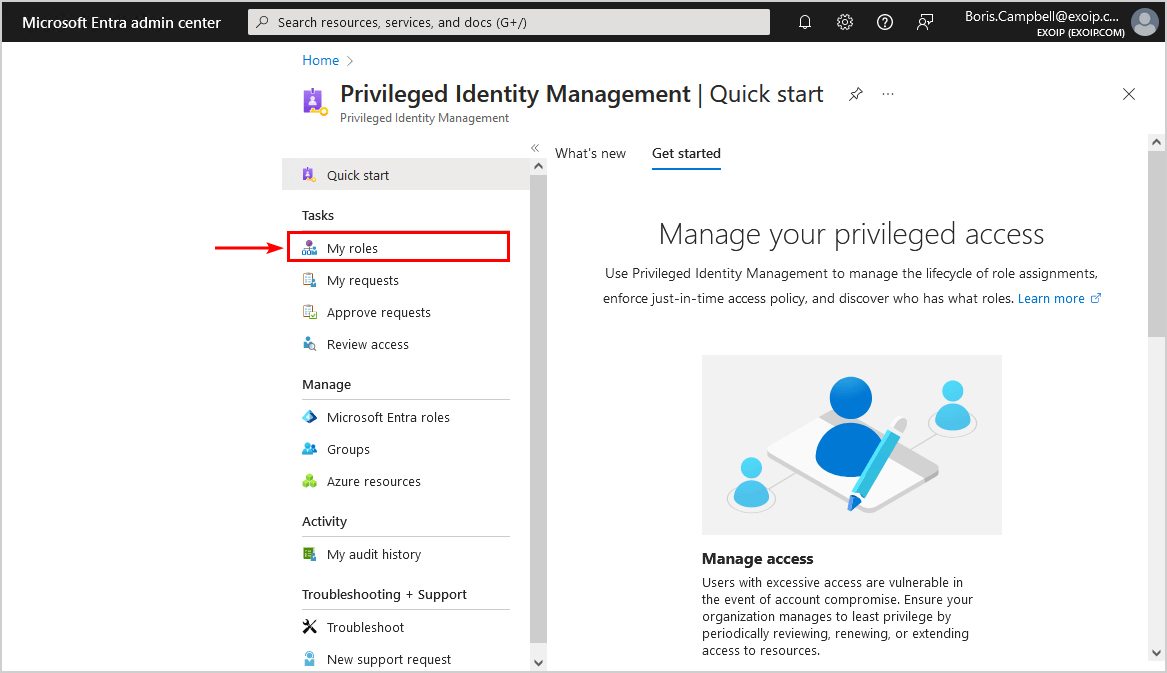

- Zaloguj się doCentrum administracyjne Microsoft Entralub uzyskaj dostęp doBlok Privileged Identity Management (PIM).bezpośrednio

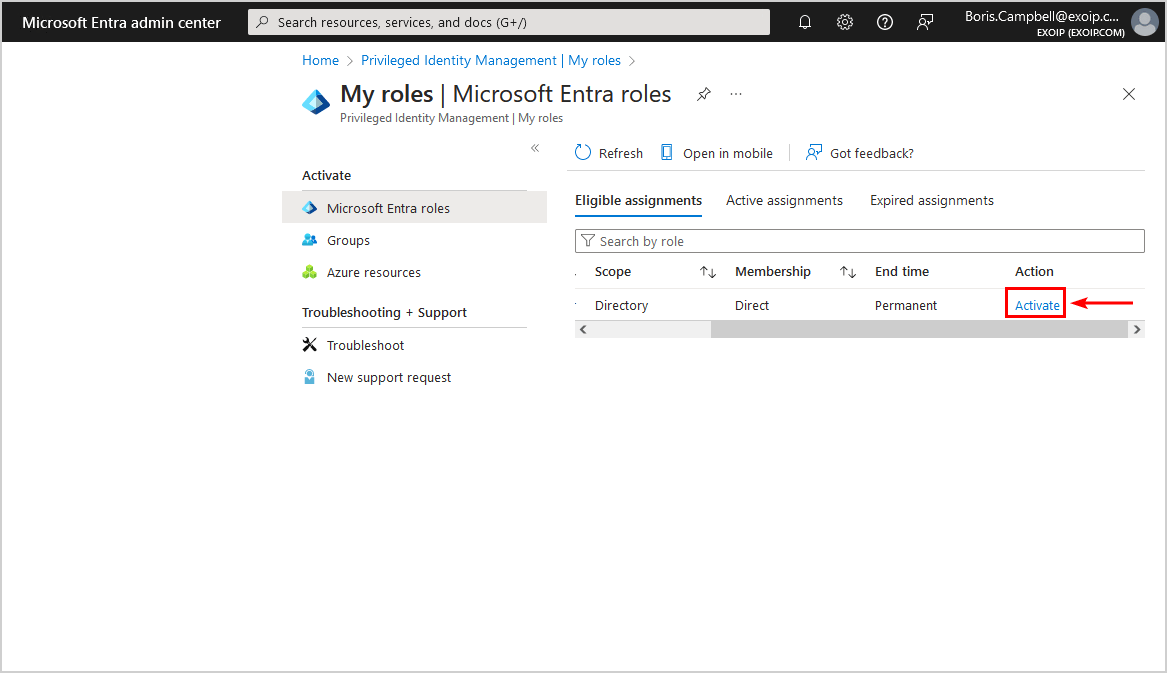

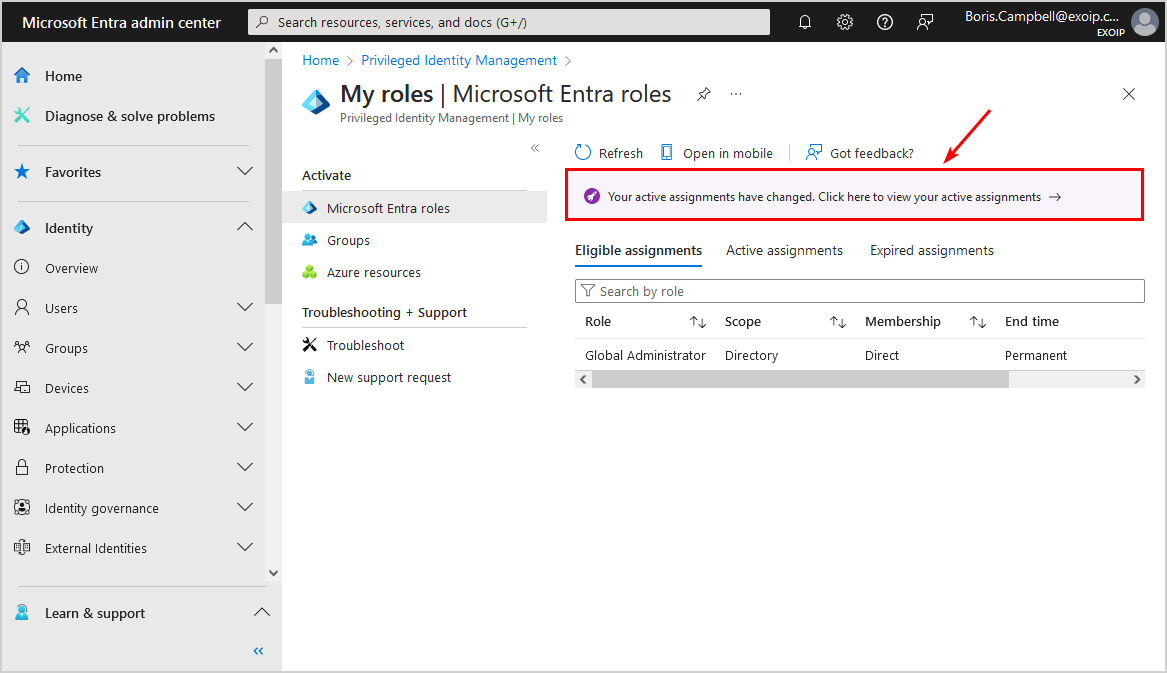

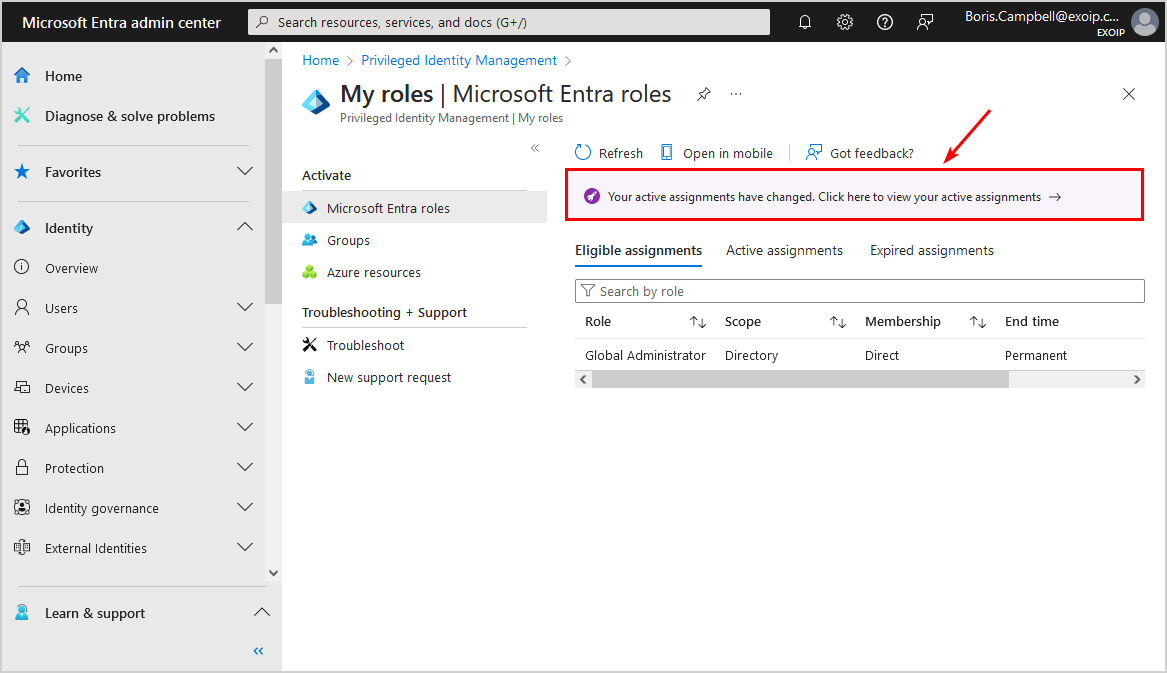

- TrzaskMoje role

Notatka:Zalecamy Ograniczenie dostępu do centrum administracyjnego Microsoft Entra. Użytkownicy nadal będą mieli dostęp do bloku PIM w celu zarządzania swoim uprzywilejowanym dostępem.

- WybieraćAktywować

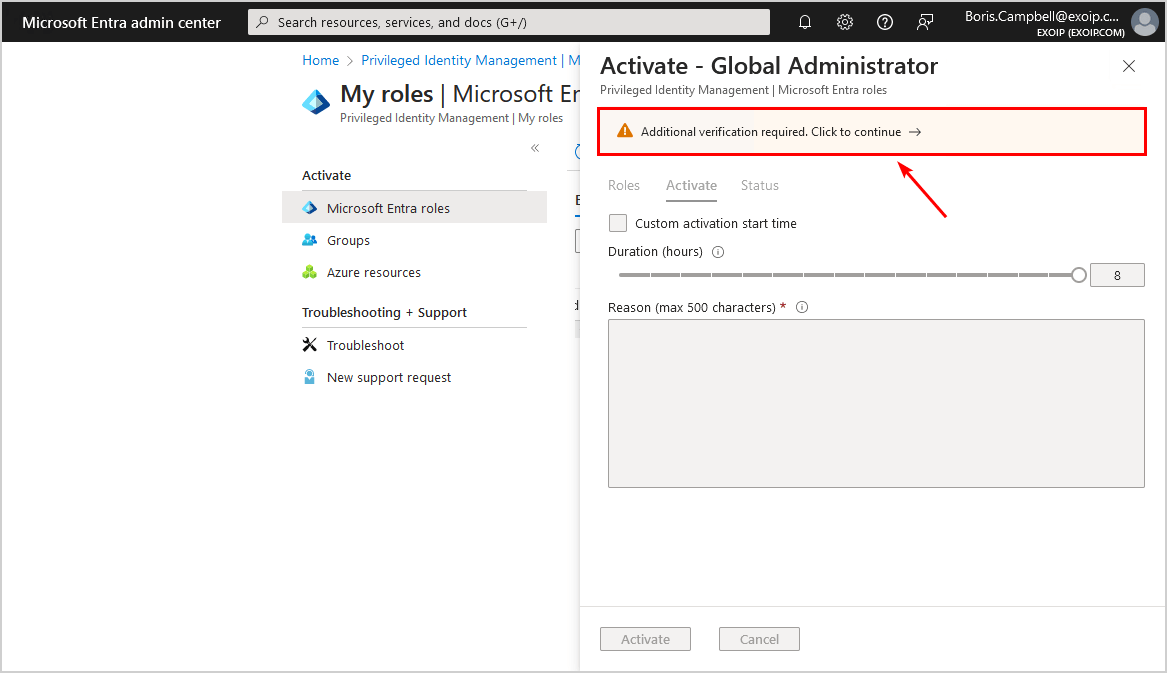

- Jeśli nie skonfigurowałeś MFA, nie możesz kontynuować dalej, a zobaczysz pasek powiadomień z ostrzeżeniem, że wymagana jest dodatkowa weryfikacja

- TrzaskKontynuować

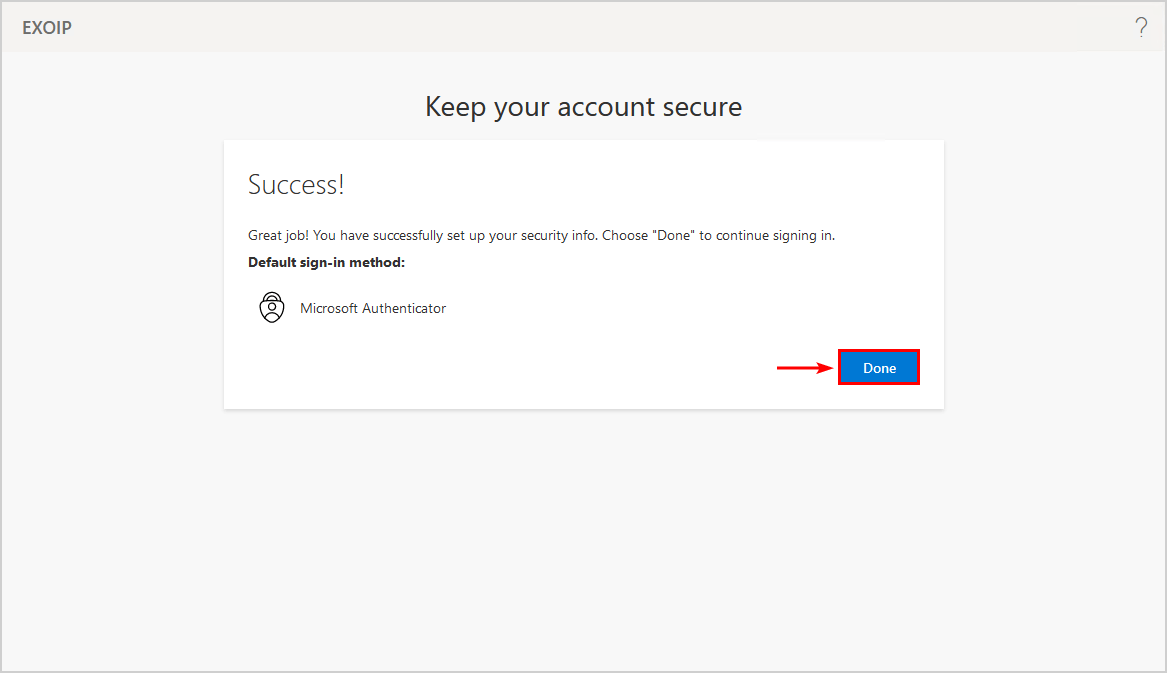

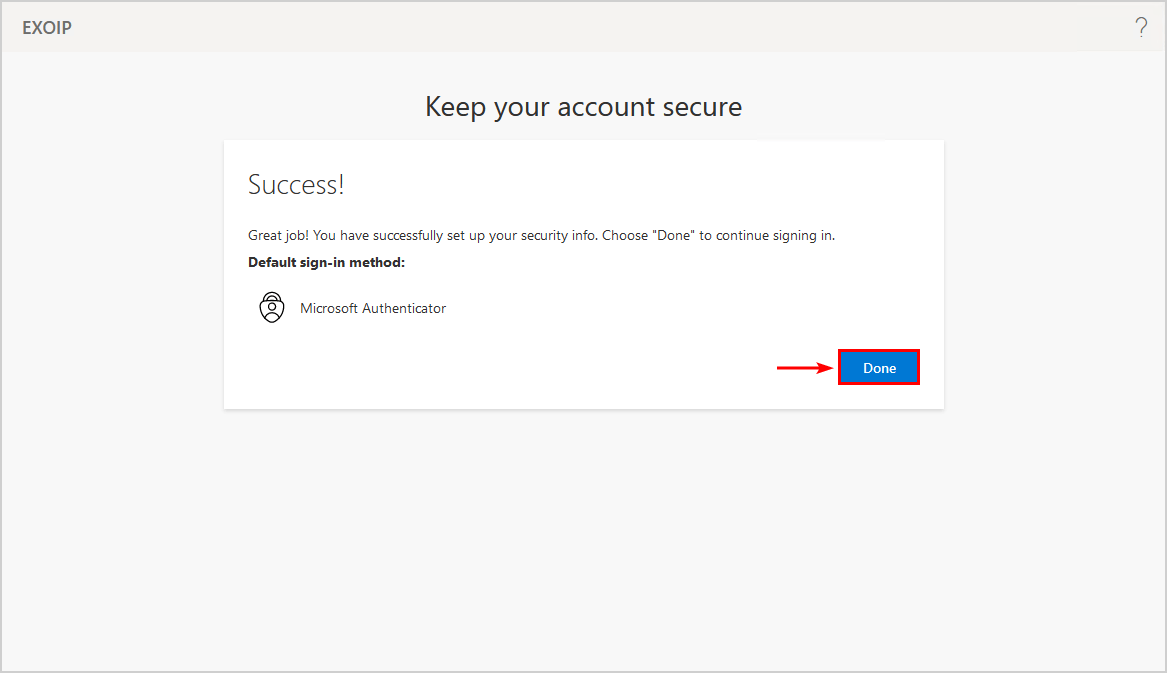

- UkończKonfiguracja MSZi kliknijZrobione

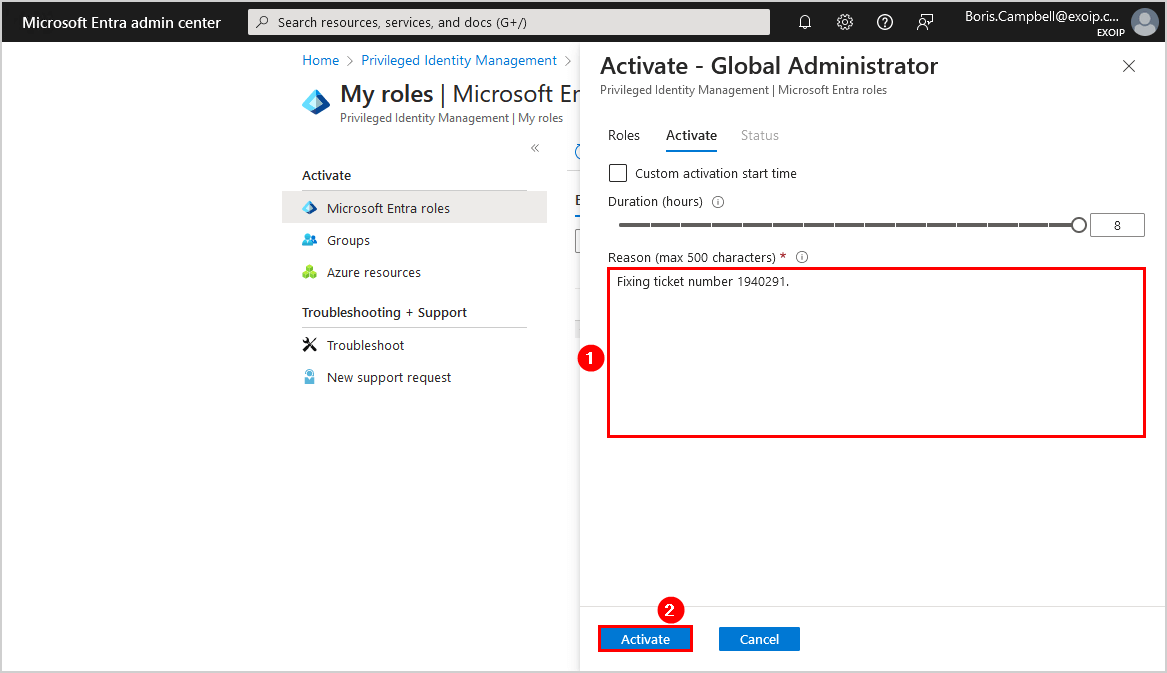

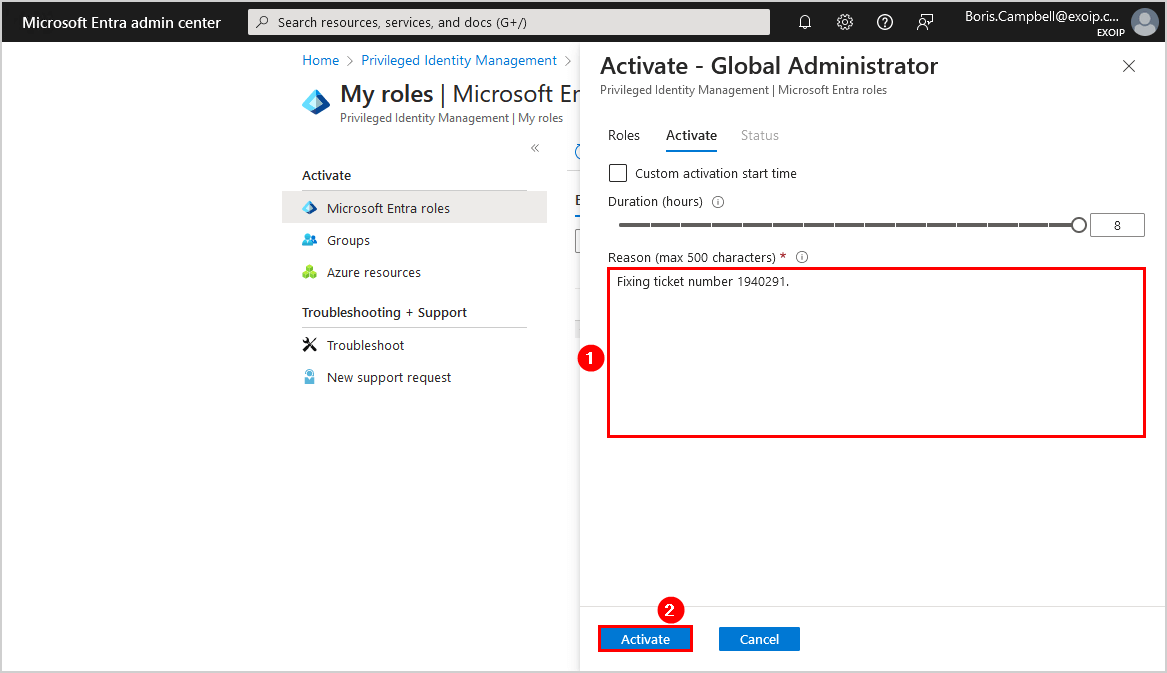

- Zostaniesz automatycznie przekierowany doEkran aktywacji PIM

- Wypełnijpowód

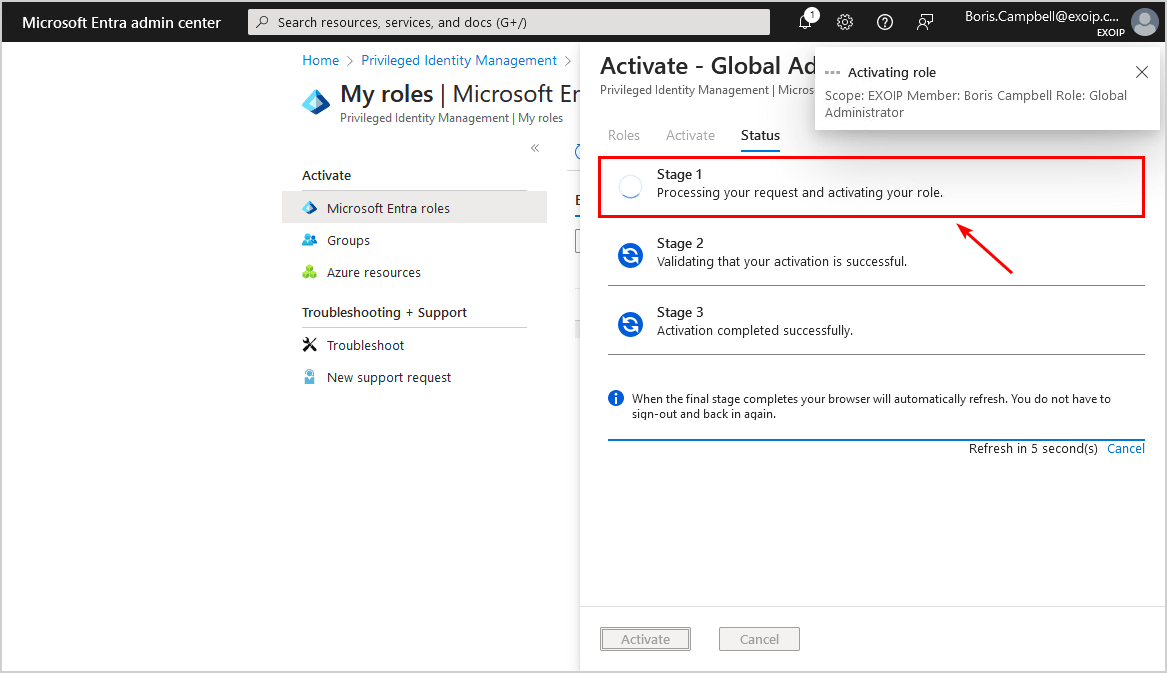

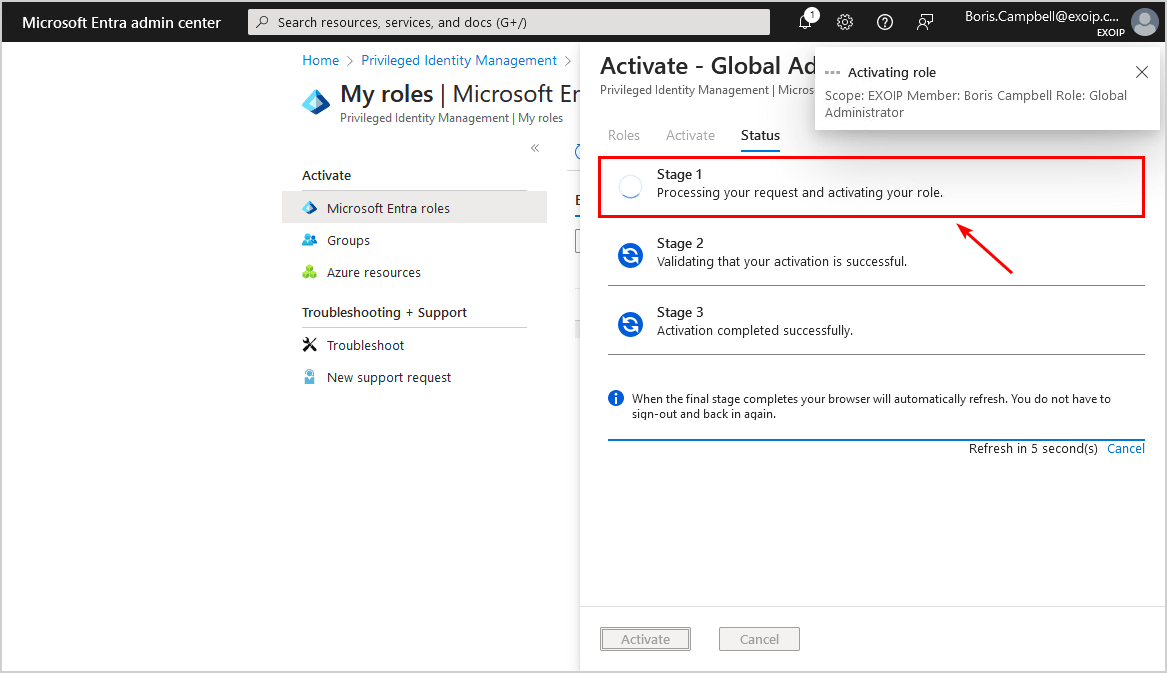

- TrzaskAktywować

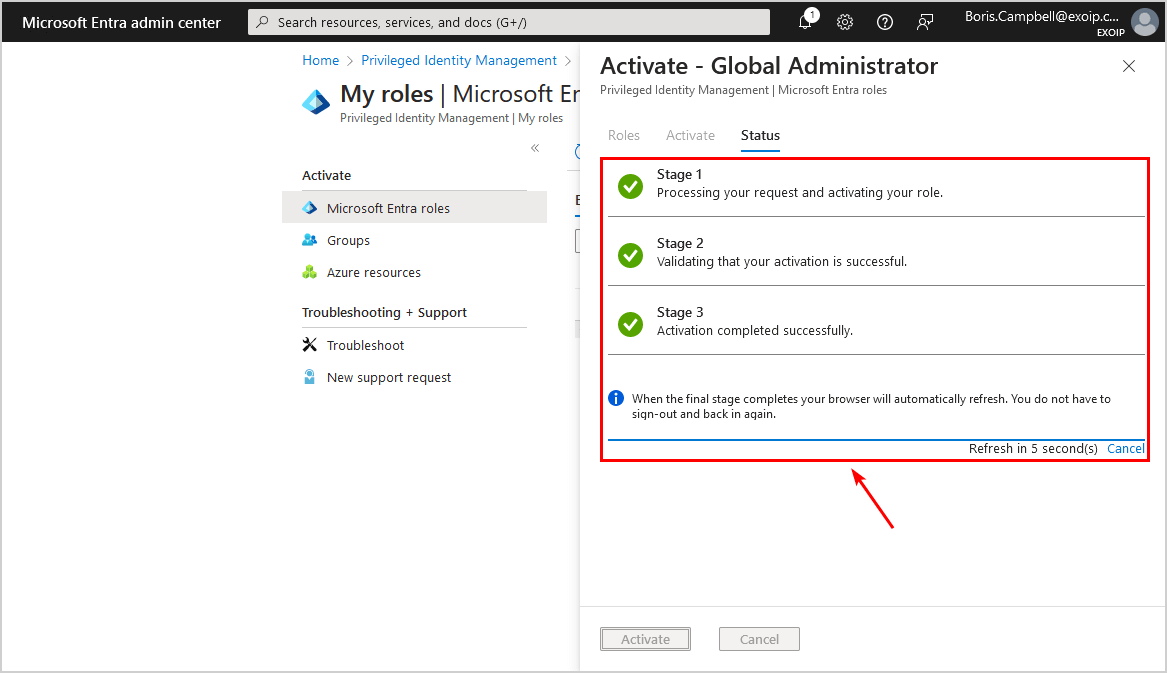

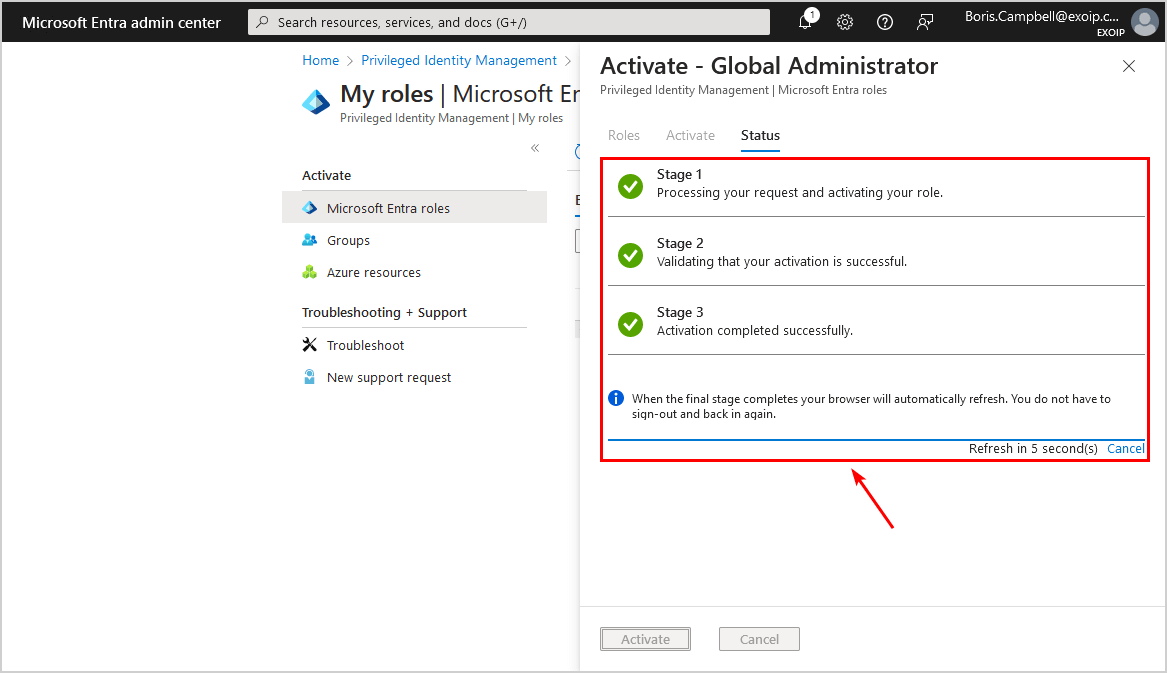

- Przetworzy żądanie i aktywuje rolę

- Przeglądarka zostanie automatycznie odświeżona po zakończeniu aktywacji

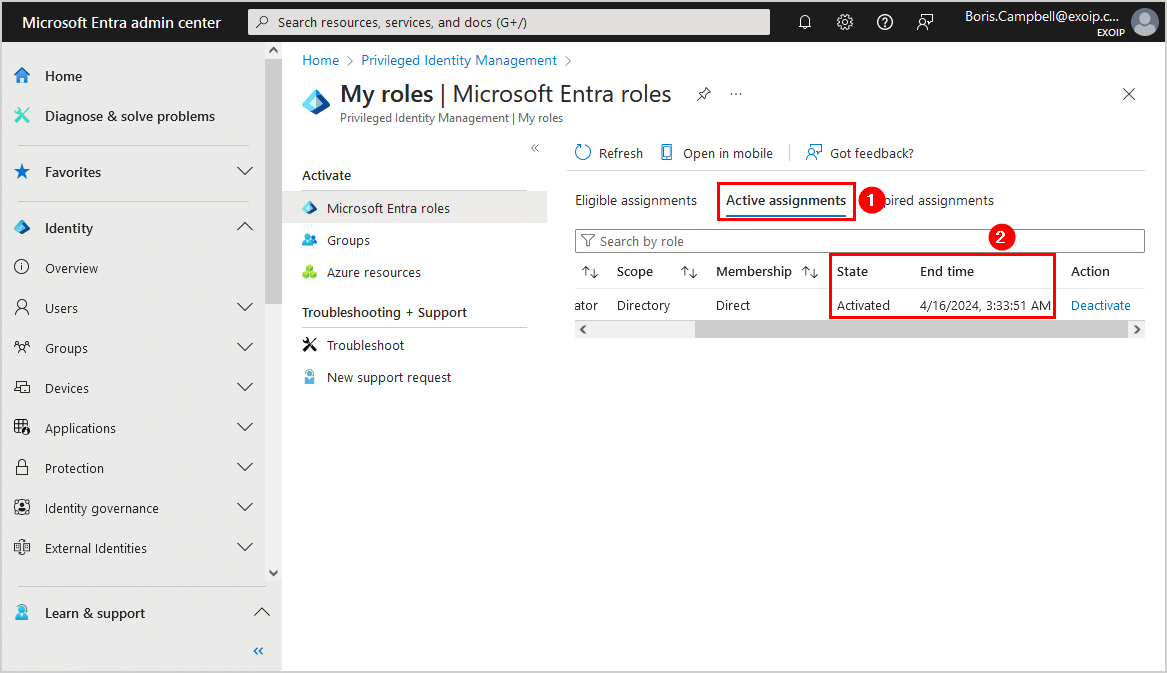

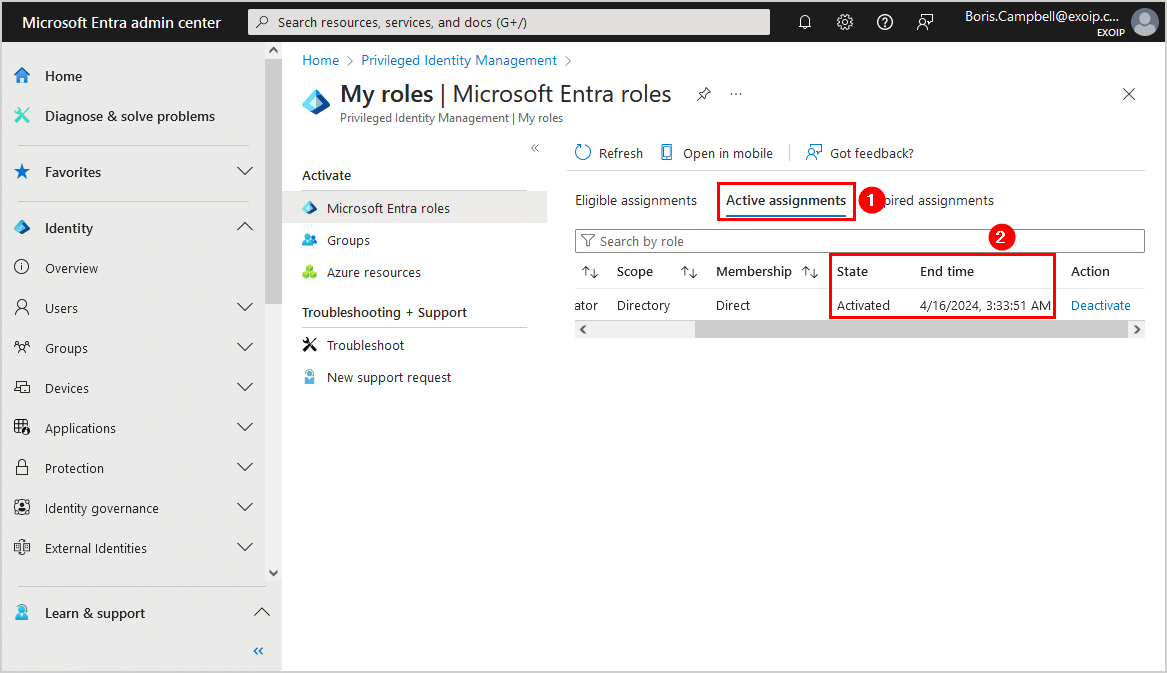

- Kliknij na pasku powiadomień, aby przejść do listy aktywnych zadań

- Sprawdź, czy wyświetla się stanAktywowanyi żeCzas końcapojawia się poprawnie

To wszystko!

Wniosek

Nauczyłeś się konfigurować rozwiązanie Microsoft Entra Privileged Identity Management (PIM). Nie dodawaj ról użytkownikom w staromodny sposób. Zamiast tego zapewnij użytkownikom uprzywilejowany dostęp do identyfikatora Microsoft Entra ID i zasobów platformy Azure za pomocą rozwiązania PIM. To doskonała funkcja do zarządzania, kontrolowania i monitorowania dostępu do ważnych zasobów w organizacji. Pamiętaj, że aby korzystać z tej funkcji, potrzebujesz licencji Microsoft Entra ID P2.

Czy podobał Ci się ten artykuł? Możesz także polubić Uzyskaj status MFA w Microsoft Entra i PowerShell. Nie zapomnij nas obserwować i udostępnić ten artykuł.

![Instagram Phishing: Jak to wygląda i jak tego uniknąć [+ co zrobić, jeśli zostałeś phhed]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/05/blog_100-1053x360.webp.webp)