Skutki ataku oprogramowania ransomware na firmy lub dane osobowe są kosztowne.Aby zapobiec atakom oprogramowania ransomwareużytkownicy muszą ulepszyć swoje środki bezpieczeństwa cybernetycznego. Ransomware to rodzaj złośliwego oprogramowania, złośliwego programu używanego do infekowania systemów i kradzieży danych. Większość oprogramowania ransomware szyfruje pliki, wydobywa wrażliwe i krytyczne dane, a następnie grozi wyciekiem lub zniszczeniem danych, jeśli nie zostanie zapłacony okup. Hakerzy zazwyczaj określają czas, w którym firmy mogą się z nimi skontaktować. Jeśli ofiary nie skontaktują się z nimi, dochodzi do wycieku danych. W ciągu ostatnich kilku lat liczba ataków ransomware drastycznie wzrosła i stała się również bardziej wyrafinowana. Ponieważ większość osób pracuje z domu, firmy musiały ulepszyć swoje rozwiązania w zakresie cyberbezpieczeństwa, aby zapobiec lukom wykorzystywanym przez hakerów w celu kradzieży danych. Z naszego doświadczenia wynika, że inwestycje w cyberbezpieczeństwo i zapobieganie nie są porównywalne z kosztami pracy nad usuwaniem i odzyskiwaniem oprogramowania ransomware.

15 wskazówek, jak chronić się przed atakami oprogramowania ransomware

Będąc na bieżąco z najnowszymitrendy w oprogramowaniu ransomware i informacje o zagrożeniachmożesz lepiej zrozumieć potencjalne ryzyko i opracować skuteczne środki zaradcze, ostatecznie minimalizując szkody i zapewniając szybsze odzyskiwanie w przypadku ataku. Oto lista rozwiązań chroniących Twoją firmę przed atakami ransomware:

1. Stosuj protokoły bezpieczeństwa cybernetycznego i szkolić pracowników

Szkolenie pracowników w zakresie cyberbezpieczeństwa jest niezbędne, aby zapobiegać cyberatakom, w tym oprogramowaniu ransomware. Zainwestuj w szkolenia pracowników i uczyń świadomość cyberbezpieczeństwa priorytetem w kulturze firmy. Naucz pracowników, jak rozpoznawać wiadomości e-mail phishingowe, tworzyć silne hasła, wiedzieć, kiedy i jak zgłaszać naruszenie bezpieczeństwa oraz rozumieć najlepsze praktyki bezpieczeństwa stacji roboczych.

Używaj także oprogramowania zabezpieczającego, np. instaluj programy blokujące reklamy na wszystkich urządzeniach i przeglądarkach pracowników, aby uniknąć złośliwego marketingu, który może nakłonić użytkowników do pobrania i zainstalowania oprogramowania ransomware. Wzmocnij punkty końcowe, konfigurując kontrolę dostępu i wdrażając uwierzytelnianie wieloskładnikowe i wymagania dotyczące silnych haseł. Segmentuj także swoją sieć, aby ograniczyć rozprzestrzenianie się oprogramowania ransomware. Nie tylko to, ale także używaj zapory sieciowej do ochrony swojej sieci oraz regularnie monitoruj i łataj swoje systemy, aby zapewnić bezpieczeństwo sieci.

2. Aktualizuj wszystkie systemy i oprogramowanie

Wielu hakerów i gangów zajmujących się oprogramowaniem ransomware wykorzystuje znane luki w oprogramowaniu do infekowania sieci i kradzieży danych firm. Aktualizując oprogramowanie i system operacyjny (OS), możesz zapobiegać tego typu atakom, zwanym atakami dnia zerowego.

3. Ustaw unikalne hasła i uwierzytelnianie wielopoziomowe

Hasła muszą być unikalne dla każdego konta i zawierać kombinację liter, cyfr i znaków specjalnych. Utrudni to hakerom odgadnięcie hasła i wejście do systemu lub konta. Poza tym hasła składające się z 15 lub więcej znaków również zwiększają bezpieczeństwo, ponieważ utrudniają hakerom ich odgadnięcie.Silnenarzędzia do zarządzania hasłamisą niezbędne, aby ograniczyć ryzyko cyberataków i wycieków danych zarówno dla małych, jak i średnich przedsiębiorstw. Menedżer haseł to program komputerowy, który umożliwia użytkownikom przechowywanie haseł i zarządzanie nimi do aplikacji lokalnych lub usług online, takich jak aplikacje internetowe, sklepy internetowe lub media społecznościowe. Menedżerowie haseł zazwyczaj wymagają od użytkownika utworzenia i zapamiętania jednego „głównego” hasła w celu odblokowania i uzyskania dostępu do wszystkich przechowywanych haseł. Ponadto ustawienieuwierzytelnianie wieloskładnikowe (MFA)do każdego konta i połączenia VPN. Zapobiegnie to nieautoryzowanemu dostępowi do nich, zapewniając dodatkową ochronę przed cyberzagrożeniami.

4. Zainstaluj oprogramowanie antywirusowe i zapory ogniowe

Oprogramowanie antywirusowe, chroniące przed złośliwym oprogramowaniem i zapory sieciowe będą blokować nieautoryzowany dostęp do komputera. Ostrzegają także o potencjalnych złośliwych witrynach internetowych i załącznikach do wiadomości e-mail. Ponadto te programy zabezpieczające mogą poddawać zagrożenia kwarantannie i skanować komputer w poszukiwaniu złośliwych plików. Pamiętaj o aktualizowaniu oprogramowania zabezpieczającego i ustawianiu regularnych skanów, aby mieć pewność, że do systemu nie przedostanie się złośliwe oprogramowanie.

5. Instaluj wyłącznie oprogramowanie lub aplikacje pochodzące z oficjalnych źródeł

Wydajne i wysoce bezpieczne oprogramowanie może być drogie ze względu na szeroko zakrojone prace badawczo-rozwojowe, a także regularne dostarczane poprawki i aktualizacje zabezpieczeń. Dzięki temu hakerzy nie będą mogli wykorzystać luk w zabezpieczeniach. Jednak korzystanie z bezpłatnych, nielegalnych wersji naraża komputer na ryzyko włamania. Może również pozostawić otwarte tylne drzwi wykorzystywane przez cyberprzestępców. Poza tym wiele programów ransomware podszywa się pod pirackie oprogramowanie, więc ofiary instalują je nieświadomie.

6. Zastosuj segmentację sieci

Zasada najniższych uprawnień (POLP) do wszystkich systemów i usług oznacza ograniczenie dostępu użytkowników wyłącznie do tego, czego potrzebują do wykonywania swoich zadań. Segmentacja sieci gwarantuje, że dostęp do określonych danych mają wyłącznie upoważnieni pracownicy. Zwiększa to bezpieczeństwo wrażliwych i krytycznych danych. Dzieje się tak dlatego, że w przypadku ataku oprogramowania ransomware nie będzie ono mogło rozprzestrzenić się w sieci. Segmentacja sieci to proces dzielenia większej sieci na mniejsze podsieci z ograniczonymi wzajemnymi połączeniami między nimi. Kontrolując przepływ ruchu między różnymi podsieciami i ograniczając boczne ruchy atakującego, segmentacja sieci uniemożliwia nieupoważnionym użytkownikom dostęp do własności intelektualnej i danych organizacji. Segmentując sieć, firmy mogą uniemożliwić atakującym boczne poruszanie się po sieci, ograniczając wpływ ataku oprogramowania ransomware. Na przykład, jeśli atak ransomware infekuje jeden segment sieci, może nie być w stanie rozprzestrzenić się na inne segmenty, co zmniejsza ogólny wpływ ataku

7. Regularnie twórz kopie zapasowe danych

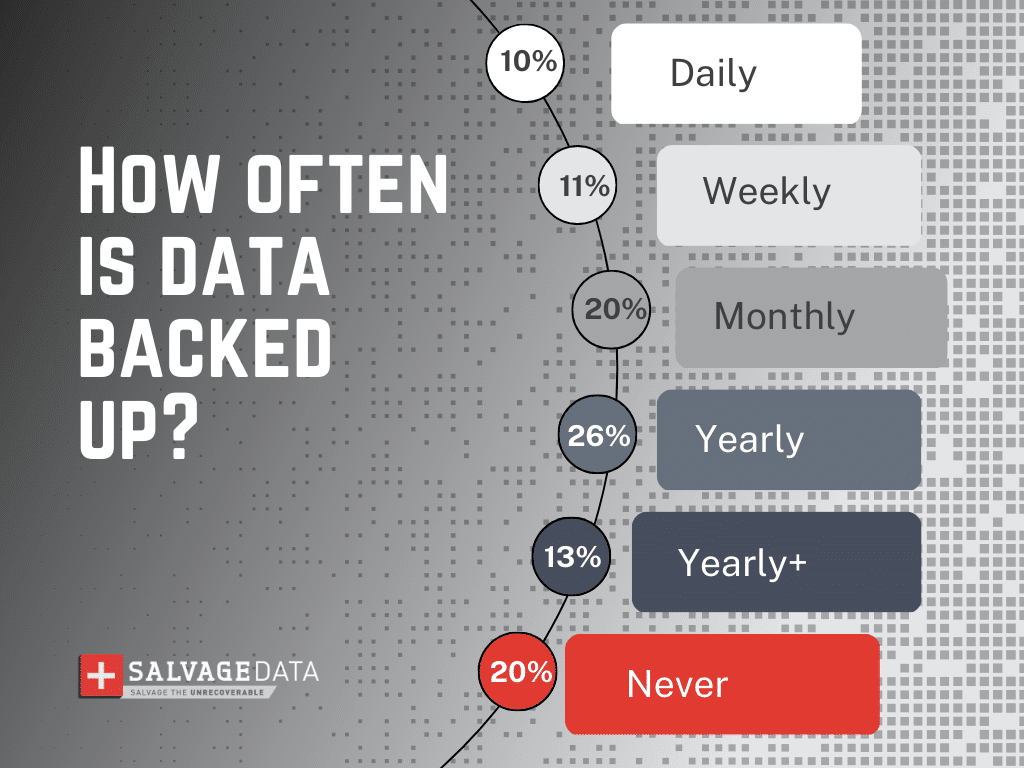

Skuteczne tworzenie kopii zapasowych plików zasadniczo oznacza, że w przypadku naruszenia bezpieczeństwa danych lub ataku oprogramowania ransomware nigdy nie będziesz musiał zaczynać od zera. Upewnij się, że postępujesz zgodnie z zasadą tworzenia kopii zapasowych 3-2-1, w której przynajmniejjedna zaszyfrowana kopia zapasowa jest przechowywana w trybie offline ipoza siedzibą. W ten sposób żaden cyberprzestępca nie złamie Twojej kopii zapasowej i będziesz mógł z niej skorzystać w przypadku dowolnego rodzaju incydentu lub katastrofy, w tym oprogramowania ransomware. Ponadto powinieneś także starać się tworzyć kopie zapasowe co najmniej raz w tygodniu.

Źródło: Ankieta dotycząca kopii zapasowych z 2022 r. przeprowadzona przez Backblaze.

8. Korzystaj z ochrony poczty e-mail

Filtry spamu i oprogramowanie do ochrony poczty e-mail mogą zapobiec przedostawaniu się wiadomości phishingowych do Twoich pracowników. Aby zastosować to rozwiązanie, zainstaluj i skonfiguruj filtry spamu oraz oprogramowanie do ochrony poczty e-mail na wszystkich urządzeniach i sieciach. Na przykład filtry treści na serwerach pocztowych mogą zmniejszyć ryzyko przedostania się spamu ze złośliwymi załącznikami lub zainfekowanymi linkami do Twojej skrzynki pocztowej. Blokery reklam mogą również zapobiegać złośliwemu marketingowi, który może nakłonić użytkowników do pobrania i zainstalowania oprogramowania ransomware.

Ponadto edukuj pracowników w zakresie różnych zagrożeń związanych z cyberatakami i sposobów ochrony przed nimi. Naucz pracowników, jak rozpoznawać wiadomości e-mail phishingowe, tworzyć silne hasła, wiedzieć, kiedy i jak zgłaszać naruszenie bezpieczeństwa oraz rozumieć najlepsze praktyki bezpieczeństwa stacji roboczych.

9. Wzmocnij punkty końcowe

Punkt końcowy to punkt połączenia w sieci komunikacyjnej, który służy jako węzeł lub urządzenie realizujące określoną funkcję. Jest to autonomiczne urządzenie, które wymienia dane i zasoby z innymi punktami końcowymi w sieci. Punktami końcowymi mogą być komputery, serwery, laptopy, smartfony, tablety lub inne urządzenia komputerowe używane do łączenia się z siecią i komunikacji w niej. Punkty końcowe można wzmacniać za pomocą:

- Ochrona antywirusowa i złośliwe oprogramowanie

- Bezpieczne hasła

- Ograniczanie dostępu do Internetu

- Korzystanie z rozwiązań zapewniających bezpieczeństwo punktów końcowych

- Włączanie regularnego skanowania

- Wdrażanie zasad ograniczeń oprogramowania (SRP)

- Aktualizowanie wszystkich systemów i oprogramowania

10. Opracuj plany i zasady dotyczące oprogramowania ransomware

Opracowanie planów i zasad dotyczących oprogramowania ransomware to kluczowy krok w zapobieganiu atakom oprogramowania ransomware. Obejmuje opracowanie planu reakcji na incydenty (IR), który poprowadzi zespoły IT i bezpieczeństwa podczas zdarzenia ransomware. Twój plan IR powinien uwzględniać role i komunikację. Które należy udostępnić podczas wydarzenia oraz listę kontaktów (np. partnerów lub dostawców), które należy powiadomić. Przyjmij także wielowarstwowe podejście do bezpieczeństwa, korzystając z więcej niż jednego narzędzia bezpieczeństwa. Może to być połączenie zapory sieciowej, oprogramowania antywirusowego, oprogramowania chroniącego przed złośliwym oprogramowaniem, filtrów spamu i zapobiegania utracie danych w chmurze.

11. Regularnie przeprowadzaj testy podatności i penetracji

Najlepszym sposobem na sprawdzenie bezpieczeństwa swojej firmy jest próba jego przełamaniaregularne audyty bezpieczeństwa i oceny podatności.Może to pomóc w zidentyfikowaniu wszelkich słabych punktów w infrastrukturze bezpieczeństwa firmy i umożliwić podjęcie proaktywnych działań w celu ich usunięciazanim atakujący będą mogli je wykorzystać.Krok dalej to zatrudnienie:usługę testów penetracyjnych. Jest to symulowany atak przeprowadzany przez ekspertów ds. bezpieczeństwa, którzy stosują różne taktyki hakerskie w celu odkrycia potencjalnych punktów wejścia do systemu i określenia najlepszych technik łagodzenia skutków.

12. Zastosuj architekturę zerowego zaufania

Architektura Zero Trust to model bezpieczeństwa, który może pomóc w zapobieganiu atakom oprogramowania ransomware. Podejście to opiera się na zasadzie „nigdy nie ufaj, zawsze sprawdzaj”. Zakłada, że wszystkie urządzenia, użytkownicy i aplikacje są niezaufane i muszą zostać zweryfikowane przed udzieleniem dostępu do wrażliwych danych. Aby zastosować architekturę Zero Trust w celu zapobiegania oprogramowaniu ransomware, organizacje muszą przyjąć model bezpieczeństwa, który będzie uwzględniał rozproszoną siłę roboczą i kulturę pracy zdalnej. Model ten powinien chronić urządzenia, aplikacje i dane niezależnie od ich lokalizacji. Przewodnie zasady Architektury Zero Trust obejmują:

- Ciągła weryfikacja

- Segmentacja

- Dostęp z najniższymi uprawnieniami

- Uwierzytelnianie

- Monitorowanie

Urządzenia końcowe są stale monitorowane pod kątem złośliwej aktywności, złośliwego oprogramowania lub żądań dostępu do sieciinicjowane z zaatakowanego punktu końcowego. Pomaga to wykrywać ataki oprogramowania ransomware i zapobiegać im, zanim spowodują szkody. Uważnie monitorując całą aktywność sieciową, firmy mogą wykrywać ataki oprogramowania ransomware i reagować na nie w czasie rzeczywistym. Może to pomóc w ograniczeniu szkód spowodowanych atakiem. Należy wdrożyć produkt do zarządzania tożsamością i dostępem (IAM), aby umożliwić uwierzytelnianie użytkowników i ich praw lub uprawnień. Pomaga to zapewnić, że tylko autoryzowani użytkownicy mają dostęp do wrażliwych danych.

13. Używaj infrastruktury jako kodu (IaC)

Infrastruktura jako kod (IaC) to proceszarządzanie infrastrukturą IT i jej udostępnianie za pomocą plików definicji odczytywalnych maszynowo, a nie fizyczną konfigurację sprzętu lub interaktywne narzędzia konfiguracyjne. Infrastruktura informatyczna zarządzana w ramach tego procesu obejmuje zarówno sprzęt fizyczny, taki jak serwery typu bare-metal, a także maszyny wirtualne i powiązane zasoby konfiguracyjne. Możliwość traktowania infrastruktury jak kodu i używania tych samych narzędzi, co w przypadku każdego innego projektu oprogramowania, umożliwi programistom szybkie wdrażanie aplikacji. Aby korzystać z infrastruktury jako kodu (IaC), organizacje muszą przyjąć proces automatyzacji infrastruktury oparty na kodzie. Obejmuje to konfigurowanie infrastruktury i zarządzanie nią za pomocą modelu opisowego, traktowanie konfiguracji infrastruktury i udostępnianie w taki sam sposób, jak kod źródłowy aplikacji. Infrastruktura jako kod (IaC) może służyć do zapobiegania atakom oprogramowania ransomware poprzez wdrażanie i aktualizację zasobów w chmurze oraz przechowywanie kopii zapasowych. Aby zapobiec atakom oprogramowania ransomware, współpraca między zespołami zajmującymi się infrastrukturą i bezpieczeństwem ma kluczowe znaczenie dla zapewnienia gotowości organizacji na ataki oprogramowania ransomware. Wspólna ocena i doskonalenie procesów bezpieczeństwa i odtwarzania może zwiększyć zdolność organizacji do odzyskiwania danych.

14. Zaktualizuj zasoby w chmurze

Aktualizacja zasobów chmury to jeden ze sposobów zapobiegania atakom ransomware. Dzieje się tak, ponieważ usługi w chmurze zachowują poprzednie wersje plików, co umożliwia przywrócenie niezaszyfrowanej wersji w przypadku ataku. Aktualizowanie wszystkich systemów i oprogramowania, instalowanie oprogramowania antywirusowego, utrzymywanie zapory ogniowej, segmentacja sieci, ochrona poczty e-mail, szyfrowanie danych, uprawnienia IAM i identyfikowanie błędnych konfiguracji w środowisku chmury to również najlepsze praktyki zapobiegające atakom oprogramowania ransomware.

15. Bezpieczne kontrolery domeny (DC)

Bezpieczne kontrolery domeny (DC) to role systemu Windows Server, w których mieszczą się usługi domenowe Active Directory (AD DS). Są częstym celem atakujących w atakach oprogramowania ransomware Active Directory. Dzieje się tak, ponieważ zawierają magazyn danych uwierzytelniających dla wszystkich kont użytkowników i komputerów używanych do zabezpieczania zasobów w całym przedsiębiorstwie. W typowym ataku oprogramowania ransomware Active Directory złoczyńcy próbują uzyskać dostęp do sieci, wyławiając poświadczenia użytkowników, zwiększając uprawnienia i wchodząc pionowo do sieci serwerów. Ostatecznym celem jest uzyskanie praw dostępu administracyjnego i złamanie zabezpieczeń kontrolera domeny. Jeśli atakującemu się powiedzie, zasadniczo jest on właścicielem sieci i uzyskuje dostęp do wszystkich jej różnych serwerów i danych. Kontrolery domeny hostują kopię usług domenowych Active Directory (AD DS). Jest to schemat zawierający wszystkie obiekty, które Active Directory przechowuje i dla których świadczy usługi autoryzacji i uwierzytelniania. Aby chronić Active Directory przed atakami oprogramowania ransomware, firmy mogą uniknąć dodawania użytkowników domeny do lokalnej grupy administratorów, zabezpieczyć kontrolery domeny i włączyć rozszerzoną ochronę uwierzytelniania (EPA).

Więcej czytania:Nowa kampania SamSam Ransomware atakuje 67 firm

Streszczenie

Dodatkowe wskazówki dotyczące zapobiegania atakom oprogramowania ransomware obejmują wyłączanie makr w dokumentach pakietu Office, ograniczanie praw dostępu użytkowników, wdrażanie białej listy aplikacji oraz regularne monitorowanie i audytowanie sieci. Istotne jest także przeprowadzenie oceny podatności i testów penetracyjnych. Oprócz tego, że jesteś na bieżąco z pojawiającymi się zagrożeniami, korzystaj z bezpiecznej usługi DNS i szyfruj poufne dane. Środki te pomagają zminimalizować ryzyko infekcji oprogramowaniem ransomware. Ponadto utrudniają atakującym wykorzystanie wszelkich uzyskanych informacji.

Opracowanie planu reagowania na incydenty i wspieranie kultury dbającej o bezpieczeństwow firmie to podstawowe kroki w zapobieganiu oprogramowaniu ransomware. Zachęcaj pracowników do zgłaszania podejrzanych działań i promuj w całej organizacji podejście świadome bezpieczeństwa. Zalecamy utworzenie osoby odpowiedzialnej za reagowanie na incydenty u zaufanego dostawcy, takiego jak SalvageData. Jest to umowa o świadczenie usług z dostawcą cyberbezpieczeństwa, która umożliwia organizacjom uzyskanie pomocy zewnętrznej w przypadku incydentów związanych z cyberbezpieczeństwem. Zapewnia organizacjom ustrukturyzowaną formę wiedzy specjalistycznej i wsparcia za pośrednictwem partnera ds. bezpieczeństwa, umożliwiając im szybką i skuteczną reakcję w przypadku incydentu cybernetycznego.

![iPhone prosi o kod podań po resetowaniu fabrycznym [dlaczego i jak naprawić]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/04/iphone-recovery-mode-buttons.jpg)