Ograniczanie ryzyka oprogramowania ransomware odnosi się do strategii, które organizacje mogą zastosować w celu ograniczenia skutków ataku oprogramowania ransomware, który już miał miejsce. Ataki ransomware mogą być niszczycielskie, dlatego organizacje muszą być przygotowane na szybką i skuteczną reakcję, aby zminimalizować szkody. Dobry plan ciągłości działania w zakresie cyberbezpieczeństwa i plan reagowania na incydenty to dobre sposoby, które pomogą Ci poradzić sobie z atakami ransomware. Jednak łagodzenie skutków oprogramowania ransomware wymaga wielu kroków i szybkości, aby zminimalizować szkody i zapobiec długim przestojom.

Strategie łagodzenia ransomware

Ze względu na poważne konsekwencje dla firm i organizacji, zapobieganie oprogramowaniu ransomware musi odbywać się wraz z innymi środkami bezpieczeństwa. Oto działania, które możesz podjąć przed atakiem, aby zminimalizować potencjał i szkody spowodowane naruszeniem cyberbezpieczeństwa.

Oto główne strategie łagodzenia ransomware:

- Przygotuj plan reakcji na atak oprogramowania ransomwaretakie jak tworzenie kopii zapasowych krytycznych danych. Kopie zapasowe należy przechowywać w trybie offline i regularnie testować, aby upewnić się, że działają poprawnie.

- Utwórz plan reagowania na incydentyaby zapewnić ciągłość działania w przypadku incydentów takich jak cyberatak. Twój zespół ds. cyberbezpieczeństwa, dostawca IRR lub ubezpieczenie cybernetyczne mogą pomóc Ci w opracowaniu kompleksowego planu na wypadek naruszenia

- Aktualizuj oprogramowanieaby zapobiec lukom w zabezpieczeniach, które może wykorzystać oprogramowanie ransomware. Organizacje powinny stosować poprawki i aktualizacje zabezpieczeń, gdy tylko staną się dostępne.

- Użyj uwierzytelniania wieloskładnikowegoaby zapobiec nieupoważnionemu dostępowi do systemów. Uwierzytelnianie wieloskładnikowe może pomóc uniemożliwić atakującym uzyskanie dostępu do systemów, nawet jeśli ukradną dane logowania.

- Szkoluj pracownikówjak rozpoznać i uniknąć ataków ransomware. Pracownicy powinni zdawać sobie sprawę z ryzyka związanego z otwieraniem podejrzanych wiadomości e-mail lub klikaniem łączy lub załączników pochodzących z nieznanych źródeł.

- Przeprowadzaj regularne oceny bezpieczeństwaw celu zidentyfikowania i usunięcia luk w zabezpieczeniach. Oceny bezpieczeństwa mogą pomóc organizacjom zidentyfikować słabe punkty w ich stanie bezpieczeństwa i podjąć kroki w celu ich usunięcia.

- Rozważ ubezpieczenie cybernetyczneaby pomóc pokryć koszty ataku ransomware. Ubezpieczenie cybernetyczne może pomóc organizacjom odzyskać siły po ataku oprogramowania ransomware, pokrywając koszty odzyskiwania danych i środków zaradczych.

- Współpracuj z dostawcą reakcji na incydenty. Dostępny bezpłatnie, możesz zarejestrować się u wiodących ekspertów, którzy pomogą Ci od pierwszych oznak ataku aż do całkowitego wyzdrowienia.

Jak odzyskać dane zaszyfrowane ransomware?

Ważny:Jeśli masz osobę odpowiedzialną za reagowanie na incydenty (znaną również jako IRR) lub możesz zatrudnić dostawcę usług reagowania na incydenty – natychmiast się z nim skontaktuj. Szanse na pełne wyzdrowienie rosną wykładniczo, a większość dostawców oferuje wsparcie 24/7/365.

Ataki ransomware nie są prostym przypadkiem utraty danych, ponieważ wpływają na czas, pieniądze i odpowiedzialność prawną firmy. Nie jest to sytuacja, którą można samodzielnie wykonać, ale jeśli musisz samodzielnie zaradzić szkodom i dane, których to dotyczy, nie są krytyczne, istnieje kilka rozwiązań umożliwiających przywrócenie plików zaszyfrowanych przez oprogramowanie ransomware. Najlepszym rozwiązaniem jest przywrócenie plików z kopii zapasowej po usunięciu ransomware. Odłącz zainfekowane urządzenie od sieci Odłącz zainfekowany komputer od sieci i usuń każde podłączone do niego urządzenie magazynujące, gdy tylko pojawi się podejrzenie infekcji. Jest to konieczne, aby zapobiec rozprzestrzenianiu się ransomware w sieci i szyfrowaniu krytycznych i wrażliwych danych.

Odkryj typ ransomware

Każdy z typów oprogramowania ransomware działa nieco inaczej, dzięki czemu dowiesz się, jakie masz opcje odzyskiwania. Próbowaćnarzędzia do identyfikacji oprogramowania ransomwareaby zidentyfikować, która odmiana złośliwego oprogramowania zaszyfrowała Twoje pliki, przesyłając żądanie okupu, przykładowy zaszyfrowany plik i/lub dane kontaktowe osoby atakującej. Przekieruje Cię również do implementacji deszyfrowania, jeśli jest dostępna.

Zrób zdjęcie żądania okupu i plików szyfrujących

W przypadku ataku otrzymasz wiadomość identyfikującą okup, w tym kwotę do zapłaty i miejsce wysłania płatności. Zrób zdjęcie swojego ekranu, ponieważ pomoże to specjalistom ds. odzyskiwania danych określić, jakie metody odblokowania należy zastosować. Jest on również potrzebny przy zgłaszaniu władzom ataku w celu podjęcia dalszych działań koordynacyjnych w celu kontrataku

Odzyskiwanie kopii zapasowych

Regularne tworzenie kopii zapasowych danych urządzenia na dyskach zewnętrznych lub w chmurze może zaoszczędzić mnóstwo pieniędzy w przypadku ataku ransomware. Jeśli masz kopię zapasową, zainstaluj wszystko od nowa, przywracając zaszyfrowane pliki z oryginalnych. Skontaktuj się z firmą zajmującą się usuwaniem oprogramowania ransomware, aby upewnić się, że Twoje urządzenie jest bezpieczne i że w systemie nie ma już luk.

Często zadawane pytania dotyczące oprogramowania ransomware

Co to jest oprogramowanie ransomware

Ransomware to zaawansowane złośliwe oprogramowanie (powszechny wirus komputerowy lub robak sieciowy), które atakuje komputery zarówno przedsiębiorstw, jak i osób prywatnych. Toszyfruje dane, uniemożliwiając dostęp do czasu zapłacenia hakerowi przypisanej kwoty okupu. Kilka grup hakerów stosuje technikę podwójnego wymuszenia, podczas której nie tylko dane są szyfrowane, ale także wydobywane są wrażliwe dane. Następnie haker grozi wyciekiem danych, jeśli okup nie zostanie zapłacony w określonym czasie.

Jak to się rozprzestrzenia

Typowe sposoby przesyłania oprogramowania ransomware obejmują:

Trojany

Trojan to oprogramowanie, które obiecuje wykonać jedno zadanie, ale wykonuje inne, przeważnie złośliwe. Przybierają postać fałszywych programów, załączników i innych typów plików, oszukując ofiary.

Wrażliwa usługa zdalna

Jeszcze jednym sposobem, w jaki dochodzi do ataków ransomware Rorschach, są niezabezpieczone zewnętrzne usługi zdalne. Atakujący będą wykorzystywać narzędzia protokołu Remote Desktop Protocol (RDP), których dane uwierzytelniające są znane, ponownie wykorzystywane, słabe lub przeformułowane, aby uzyskać dostęp do sieci firmowych i wyciekać dane.

Sugerowana lektura:Plan ciągłości działania w zakresie cyberbezpieczeństwa: jak zintegrować plan BCP i ograniczyć ryzyko

Znane luki w oprogramowaniu

Hakerzy wykorzystują oprogramowanie ze znanymi lukami w zabezpieczeniach również do ataków na firmy. Dlatego bardzo ważne jest również aktualizowanie każdego oprogramowania i ochrona narzędzi do zdalnej administracji, takich jak RDP. W przypadku ransomware BabLock grupa korzysta z legalnego narzędzia bezpieczeństwaCortex XDR firmy Palo Alto Networksjako metoda początkowego ataku.

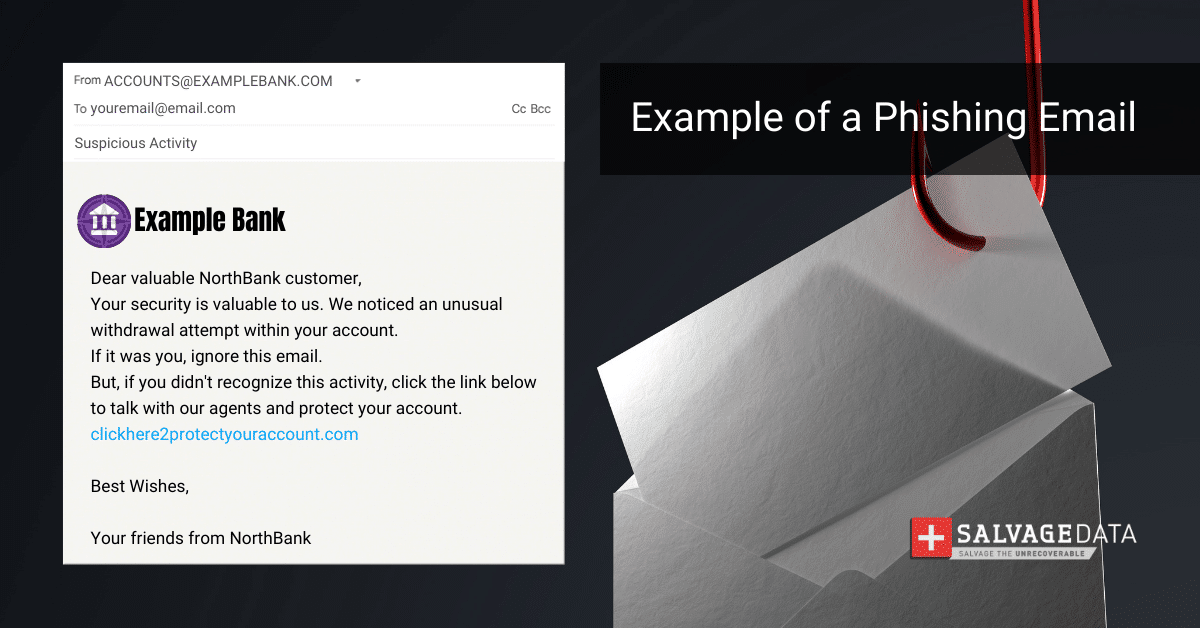

Kampanie spamowe e-mailowe

Jest to atak phishingowy na pocztę e-mail, podczas którego hakerzy wykorzystują socjotechnikę, aby oszukać ofiary, aby kliknęły złośliwe linki lub załączniki. Następnie zestaw exploitów jest pobierany na maszynę, a ugrupowania zagrażające mogą w dowolnym momencie uruchomić oprogramowanie ransomware. Celem tych e-maili może być sytuacja, gdy hakerzy zamierzają uzyskać dostęp do określonej firmy, lub może to być nieukierunkowany phishing, gdy wysyłają masową kampanię spamową zawierającą złośliwe oprogramowanie.

Nieoficjalne źródła pobierania oprogramowania i cracki

Pirackie oprogramowanie i crack są zazwyczaj złośliwymi programami. Ponadto to oprogramowanie nie będzie zawierało aktualizacji niezbędnych do ulepszenia programu i zapobiegania lukom, które mogą wykorzystać hakerzy.

Kto jest celem ataku ransomware?

Jak już zostało powiedziane, narażony na nie może być dosłownie każdy. Od prywatnych użytkowników po duże przedsiębiorstwa i firmy, a nawet agencje rządowe, szkoły i szpitale.Wszystkie urządzenia, które mogą połączyć się z siecią lub Internetem, są podatne na ataki oprogramowania ransomware: komputery stacjonarne, laptopy, tablety, urządzenia mobilne itp.

Jakie są rodzaje oprogramowania ransomware?

Ransomware można podzielić na 5 głównych kategorii:

Crypto Ransomware lub programy szyfrujące

Ten typ oprogramowania ransomware szyfruje dane i pliki ofiary, czyniąc je niedostępnymi do czasu zapłacenia okupu.

Oprogramowanie ransomware Locker

Ransomware Locker całkowicie blokuje ofierze dostęp do systemu, uniemożliwiając dostęp do plików i aplikacji.

Strach

Jest to rodzaj oprogramowania ransomware, które wykorzystuje taktykę zastraszania, aby nakłonić ofiary do zapłacenia okupu. Scareware często wyświetla fałszywe ostrzeżenia lub alerty, które twierdzą, że system ofiary jest zainfekowany złośliwym oprogramowaniem.

Doxware lub Leakware

Doxware lub Leakware to rodzaj oprogramowania ransomware, które grozi opublikowaniem wrażliwych danych ofiary, jeśli nie zostanie zapłacony okup.

Ransomware jako usługa (RaaS)

RaaS odnosi się do złośliwego oprogramowania hostowanego anonimowo przez „profesjonalnego” hakera, który zajmuje się wszystkimi aspektami ataku, od dystrybucji oprogramowania ransomware po pobieranie płatności i przywracanie dostępu w zamian za część łupów.

Streszczenie

Nie płać okupu!Przesłanie pieniędzy cyberprzestępcom nie gwarantuje zwrotu danych. Będziesz jednak sponsorować ich złośliwe praktyki, a nawet działania terrorystyczne. Kopie zapasowe przechowywane w bezpiecznym miejscu mogą pomóc Ci zminimalizować potencjalne straty, znacznie zmniejszając ilość uszkodzonych danych wymaganych do przywrócenia. Jeśli jednak nie masz zabezpieczonej kopii zapasowej systemu i danych, możesz liczyć na pomoc firmy zajmującej się odzyskiwaniem danych.

![Niska jakość druku z drukarki podczas drukowania na komputerze z systemem Windows [Poprawka]](https://elsefix.com/tech/tejana/wp-content/uploads/2024/12/Fix-Poor-print-quality-of-Printer.png)