- Wyrafinowanyinżynieria społecznacelem ataku był system CRM strony trzeciej, a nie sieć wewnętrzna Allianz.

- Skradzione dane obejmowały szeroki zakres informacji umożliwiających identyfikację, takich jak nazwiska i numery ubezpieczenia społecznego.

- Allianz Life powiadomiło FBI i zaoferowało poszkodowanym bezpłatne monitorowanie kredytu.

- Incydent ten podkreśla krytyczną potrzebę przyjęcia przez firmyZero zaufaniamodelu bezpieczeństwa i nadać priorytet ciągłym, wyrafinowanym szkoleniom w zakresie świadomości bezpieczeństwa.

16 lipca 2025 r. złośliwy ugrupowanie zagrażające, uważane za notoryczneBłyszcząci Łowcygroup, dokonał naruszenia bezpieczeństwa danych, którego celem było Allianz Life Insurance Company of North America. Naruszenie miało charakter wyrafinowanyinżynieria społecznakampanię mającą na celu zmanipulowanie pracownika w celu udzielenia nieautoryzowanego dostępu do plikustrony trzeciej, w chmurzeSystem zarządzania relacjami z klientami (CRM).

Metoda ta umożliwiła atakującym wykorzystanie narzędzia Salesforce Data Loader do wydobycia wrażliwych danych osobowych większości z 1,4 miliona klientów firmy w USA, wraz z informacjami od specjalistów finansowych i wybranych pracowników.

Incydent wykryty 17 lipca 2025 r. nie naraził bezpośrednio na szwank wewnętrznych sieci Allianz Life, ale zamiast tego uwypuklił krytyczne luki w zabezpieczeniach cyfrowego łańcucha dostaw organizacji oraz utrzymujące sięelement ludzki we współczesnych cyberatakach.

Firma zareagowała, inicjując działania powstrzymujące, powiadamiając FBI oraz zapewniając osobom dotkniętym problemem monitorowanie kredytów i ochronę przed kradzieżą tożsamości.

Przegląd naruszeń Allianz Life

Naruszenie danych Allianz Life było szybką i ukierunkowaną operacją, która trwała krótki okres. Atak rozpoczął się, gdy cyberprzestępca pomyślnie uzyskał nieautoryzowany dostęp do systemu strony trzeciej. Gdy tylko firma odkryła naruszenie, Allianz Life podjęła kroki w celu powstrzymania i złagodzenia incydentu.

Szybka reakcja firmy obejmowała powiadomienie FBI i złożenie powiadomienia o naruszeniu danych w biurze prokuratora generalnego stanu Maine. 1 sierpnia 2025 r. rozesłano powiadomienia do konsumentów z ofertą bezpłatnych usług ochrony przed kradzieżą tożsamości i monitorowania kredytu.

Dokładna liczba osób dotkniętych naruszeniem była przedmiotem różnych raportów, co jest częstym zjawiskiem w przypadku incydentów cybernetycznych na dużą skalę. Allianz Life potwierdziła, że naruszenie dotknęło „większość” 1,4 miliona jej klientów w USA, oprócz specjalistów finansowych i niektórych pracowników. Badacze bezpieczeństwa zCzy zostałem oszukany (HIBP)poinformował później, że incydent spowodował ujawnienie 1,1 miliona unikalnych adresów e-mail, co stanowi bardziej szczegółową miarę potwierdzonych indywidualnych narażeń. Liczba ta reprezentuje wysoki procent całkowitej bazy klientów i zapewnia dokładniejszą skalę wpływu na unikalne osoby. Poniżej znajduje się podsumowanie najważniejszych dat.

Kalendarium naruszeń danych Allianz Life

Kalendarium naruszeń danych Allianz Life

Kompleksowy przegląd incydentu związanego z bezpieczeństwem i reakcji

| Data | Wydarzenie |

|---|---|

| 16 lipca 2025 r | Osoba zagrażająca uzyskuje nieautoryzowany dostęp do systemu CRM strony trzeciej. |

| 17 lipca 2025 r | Allianz Life odkrywa naruszenie. |

| 26 lipca 2025 r | Allianz Life potwierdza włamanie mediom, w tym CBS News. |

| 28 lipca 2025 r | Have I Been Pwned (HIBP) zgłasza, że problem dotyczy 1,1 miliona kont. |

| 1 sierpnia 2025 r | Allianz Life rozpoczyna powiadamianie dotkniętych osób. |

| 19 sierpnia 2025 r | SOCRadar i SecurityAffairs publikują szczegółowe artykuły łączące atak z ShinyHunters. |

Konsekwencje

Skradzione dane obejmowały szeroki zakres informacji umożliwiających identyfikację, takich jak imiona i nazwiska, numery ubezpieczenia społecznego (SSN), daty urodzenia, adresy pocztowe i e-mailowe, numery telefonów oraz informacje o polisie ubezpieczeniowej.

Połączenie tych danych tworzy bogaty profil cyberprzestępców, umożliwiający im angażowanie się w różne szkodliwe działania. Mając dostęp do numerów SSN i innych informacji umożliwiających identyfikację, osoby atakujące mogą otwierać fałszywe linie kredytowe, składać fałszywe zeznania podatkowe lub dopuścić się kradzieży tożsamości medycznej.

Ujawnione informacje sprawiają również, że poszczególne osoby są bardzo podatne na wyrafinowane oszustwa typu „phishing” i „vishing” (phishing głosowy). Na przykład oszust może wykorzystać prawdziwe imię i nazwisko, adres i dane ubezpieczenia danej osoby, aby stworzyć wysoce przekonujący oszukańczy komunikat, zwiększając prawdopodobieństwo, że ofiara da się nabrać na oszustwo i poda dane finansowe lub inne dane uwierzytelniające. Narażenie tak obszernego zbioru danych znacząco zwiększa ryzyko długoterminowych oszustw finansowych i kradzieży tożsamości wszystkich osób, których to dotyczy.

Konsekwencje naruszenia danych Allianz Life będą wykraczać daleko poza natychmiastową reakcję techniczną. Incydent doprowadził już do co najmniej jednego pozwu zbiorowego, w którym zarzucono, że firma nie spełniła ustalonych standardów branżowych w zakresie bezpieczeństwa danych i prywatności, takich jak ramy cyberbezpieczeństwa NIST.

To postępowanie prawne, w połączeniu z potencjalną kontrolą regulacyjną i karami, pokazuje, że prawdziwy koszt finansowy naruszenia jest wieloaspektowy. Obejmuje to nie tylko koszty dochodzenia i środków zaradczych, ale także znaczne opłaty prawne, ugody, kary regulacyjne i potencjalną utratę przyszłej działalności z powodu nadszarpniętego zaufania klientów.

Inżynieria społeczna w cyberatakach

Atak Allianz Life był klasycznym przykładem „kompromis w łańcuchu dostaw”, gdzie podmiot zagrażający obrał za cel zewnętrznego dostawcę, aby uzyskać dostęp do danych klienta. Punktem wejścia był oparty na chmurze system zarządzania relacjami z klientami (CRM) używany przez Allianz Life, w szczególności instancja Salesforce.

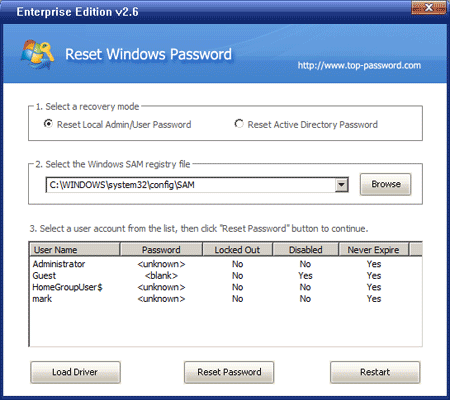

Napastnicy zastosowali wyrafinowaną technikę socjotechniki, podszywając się pod pracownika pomocy technicznej IT w celu manipulowania pracownikiem. Ta psychologiczna manipulacja nakłoniła pracownika do przyznania mu dostępu do narzędzia Salesforce Data Loader, które następnie zostało wykorzystane do wyodrębnienia wrażliwych danych.

Taktyka także przypomina metody stosowane przez „Rozrzucony Pająk"kolektyw hakerski, znany z podszywania się pod pomoc techniczną IT w celu gromadzenia danych uwierzytelniających od zewnętrznych dostawców. Tendencja ta wskazuje na znaczącą zmianę w krajobrazie cyberzagrożeń, w którym napastnicy coraz częściej obierają za cel czynnik ludzki i zależności od stron trzecich jako główny sposób osiągnięcia kradzieży danych na dużą skalę. Rozwój ten wymaga fundamentalnej ponownej oceny postaw w zakresie bezpieczeństwa i przejścia od obrony opartej na obwodzie do bardziej wszechstronnego modelu „Zero zaufania”.

Wyciągnięte wnioski

W miarę jak zabezpieczenia technologiczne stają się coraz solidniejsze, napastnicy coraz częściej wykorzystują ludzkie zachowania i słabe punkty psychiczne, aby uzyskać dostęp do systemów i danych.

Przeczytaj więcej:Wdrażanie aktualizacji oprogramowania innych firm za pomocą programu WSUS

Chociaż wewnętrzne systemy Allianz Life nie zostały naruszone, katastrofalne skutki włamania na system zewnętrznego dostawcy ukazują głębokie ryzyko nieodłącznie związane z dzisiejszym wzajemnie połączonym ekosystemem cyfrowym. Tradycyjne podejście polegające wyłącznie na zabezpieczeniu własnej sieci wewnętrznej firmy nie jest już wystarczające.

Strategiczną konsekwencją tego naruszenia jest to, że zarządzanie ryzykiem stron trzecich nie jest jedynie zadaniem technicznym, ale podstawowym imperatywem biznesowym. Poleganie na rozległym ekosystemie dostawców, od dostawców CRM po usługi IT, tworzy wiele potencjalnych punktów dostępu dla podmiotów zagrażających. Firmy muszą wyjść poza coroczne badanie due diligence oparte na listach kontrolnych i wdrożyć ciągłe monitorowanie stanu zabezpieczeń swoich dostawców w czasie rzeczywistym. Wymaga to zmiany sposobu myślenia, w której bezpieczeństwo jest uwzględniane w każdej decyzji biznesowej i umowie z dostawcą, z jasnymi oczekiwaniami dotyczącymi protokołów cyberbezpieczeństwa, powiadamiania o naruszeniach i klauzul odpowiedzialności.

Ten incydent uwydatnia potrzebę wyjścia przez organizacje poza proste, pobieżne szkolenia w zakresie świadomości bezpieczeństwa. Edukacja musi mieć charakter ciągły i ewoluować, aby umożliwić radzenie sobie z wysoce wyrafinowaną, ukierunkowaną manipulacją psychologiczną. Niezbędne jest zasadnicze przejście do modelu „zero zaufania”, w którym domyślnie nie ufa się żadnemu użytkownikowi ani systemowi, wewnętrznemu ani zewnętrznemu. Ramy te wymagają, aby każde logowanie, interakcja z systemem i połączenie z dostawcą było skrupulatnie weryfikowane i monitorowane, zapewniając, że uprzywilejowany dostęp jest przyznawany tylko wtedy i tam, gdzie jest to absolutnie konieczne.

Co firmy muszą zrobić w przypadku naruszenia danych

Naruszenie Allianz Life stanowi obszerne studium przypadku pokazujące, w jaki sposób firmy mogą przygotować się na podobne zdarzenia i zareagować na nie.

- Wdróż szybki i przejrzysty plan reagowania:Jak wykazało Allianz Life, szybka i przejrzysta reakcja jest niezbędna do powstrzymania szkód i utrzymania zaufania klientów. Organizacje powinny mieć z góry zdefiniowany plan zabezpieczenia, badania i powiadamiania, który można natychmiast wdrożyć.

- Wzmocnij bezpieczeństwo łańcucha dostaw:Wzmocnij swój program zarządzania ryzykiem stron trzecich. Wymaga to czegoś więcej niż tylko rocznych przeglądów. Obejmuje to ciągłą weryfikację i monitorowanie dostawców, ustalanie jasnych oczekiwań w zakresie cyberbezpieczeństwa w umowach i egzekwowanie ścisłej kontroli dostępu dostawców.

- Przyjmij model „zero zaufania”:Załóżmy, że żadnemu użytkownikowi ani systemowi nie można ufać w sposób dorozumiany. Wdrażaj mechanizmy kontrolne, takie jak podnoszenie uprawnień w trybie just-in-time (JIT) i uwierzytelnianie MFA odporne na ataki typu phishing, aby weryfikować każdą interakcję.

- Zainwestuj w bezpieczeństwo zorientowane na człowieka:Powodzenie ataku było zakorzenione w manipulacji człowiekiem. Nadaj priorytet ciągłym, wyrafinowanym szkoleniom w zakresie świadomości bezpieczeństwa, które wyposażają pracowników i dostawców w rozpoznawanie i zgłaszanie ataków socjotechnicznych.

- Przygotuj kompleksowy plan naprawy:Niezbędna jest wielowarstwowa strategia obrony. Powinno to obejmować posiadanie niezawodnego planu odzyskiwania oprogramowania ransomware i solidnych protokołów tworzenia kopii zapasowych danych, aby zapewnić ciągłość działania w przypadku ataku. Kompleksowe podejście obejmuje zaufanego partnera świadczącego specjalistyczne usługi, takie jak odzyskiwanie oprogramowania ransomware, aby zapewnić skuteczne przywracanie krytycznych danych.

W jaki sposób konsumenci i osoby fizyczne mogą chronić swoje dane

W przypadku osób, których dane osobowe zostały naruszone w wyniku naruszenia bezpieczeństwa danych, podjęcie natychmiastowych działań ma kluczowe znaczenie w celu ograniczenia potencjalnych szkód. Incydent w Allianz Life przedstawia jasny plan działania obejmujący niezbędne kroki.

- Obserwuj oficjalne powiadomienia i aktywuj bezpłatne zabezpieczenia:Zachowaj czujność w przypadku bezpośrednich komunikatów od Allianz Life, ale zachowaj ostrożność w przypadku potencjalnych kolejnych prób phishingu. Skorzystaj z 24-miesięcznej bezpłatnej ochrony przed kradzieżą tożsamości i monitorowania kredytu oferowanej przez firmę za pośrednictwem Kroll.

- Zabezpiecz swoje konta:Natychmiast zmień hasła do wszystkich ważnych kont internetowych, szczególnie tych związanych z instytucjami finansowymi, ubezpieczeniami i pocztą elektroniczną. Skorzystaj z menedżera haseł, aby utworzyć i bezpiecznie przechowywać unikalne, silne hasła dla każdego konta.

- Włącz uwierzytelnianie wieloskładnikowe (MFA):Jeśli to możliwe, włącz MFA na wszystkich kontach jako dodatkową warstwę bezpieczeństwa. Wymaga to drugiej formy weryfikacji, takiej jak kod wysłany na telefon, co znacznie utrudnia nieautoryzowany dostęp, nawet w przypadku kradzieży hasła.

- Złóż ostrzeżenie o oszustwie lub zamroź kredyt:Skontaktuj się z jednym z trzech głównych biur informacji kredytowej (Experian, TransUnion lub Equifax), aby umieścić ostrzeżenie o oszustwie lub, w przypadku bardziej solidnego środka, zamrozić bezpieczeństwo Twojego pliku kredytowego. Ta czynność uniemożliwia przestępcom otwieranie nowych kont w Twoim imieniu.

- Bądź czujny:Regularnie monitoruj wyciągi z konta bankowego i karty kredytowej oraz przeglądaj raport kredytowy pod kątem podejrzanych lub nieautoryzowanych działań.

![Oglądaj anime „Tokyo Revengers” online za darmo [Ultimate Guide]](https://elsefix.com/tech/afton/wp-content/uploads/cache/2025/05/watch-tokyo-revengers-anime-online-for-free.jpg)