Błąd VPN 806 pojawia się, gdy zostanie nawiązane połączenie między komputerem z systemem Windows 11 a serwerem VPN, ale nie można ukończyć sesji VPN. Ten błąd zazwyczaj obejmuje komunikat informujący, że co najmniej jedno urządzenie internetowe — takie jak zapora sieciowa lub router — nie jest skonfigurowane tak, aby zezwalało na pakiety protokołu GRE (Generic Routing Encapsulation). Problem często wynika z zablokowanych portów lub protokołów wymaganych do połączeń PPTP VPN, co powoduje zakłócenie bezpiecznego dostępu do sieci zdalnych.

Otwórz port TCP 1723 w zaporze systemu Windows

Skonfigurowanie zapory systemu Windows Defender tak, aby zezwalała na port TCP 1723, jest najbardziej bezpośrednim sposobem rozwiązania błędu VPN 806. Port TCP 1723 jest niezbędny dla połączeń VPN PPTP i jeśli zostanie zablokowany, uzgadnianie VPN nie powiedzie się, nawet jeśli początkowe połączenie zostanie nawiązane.

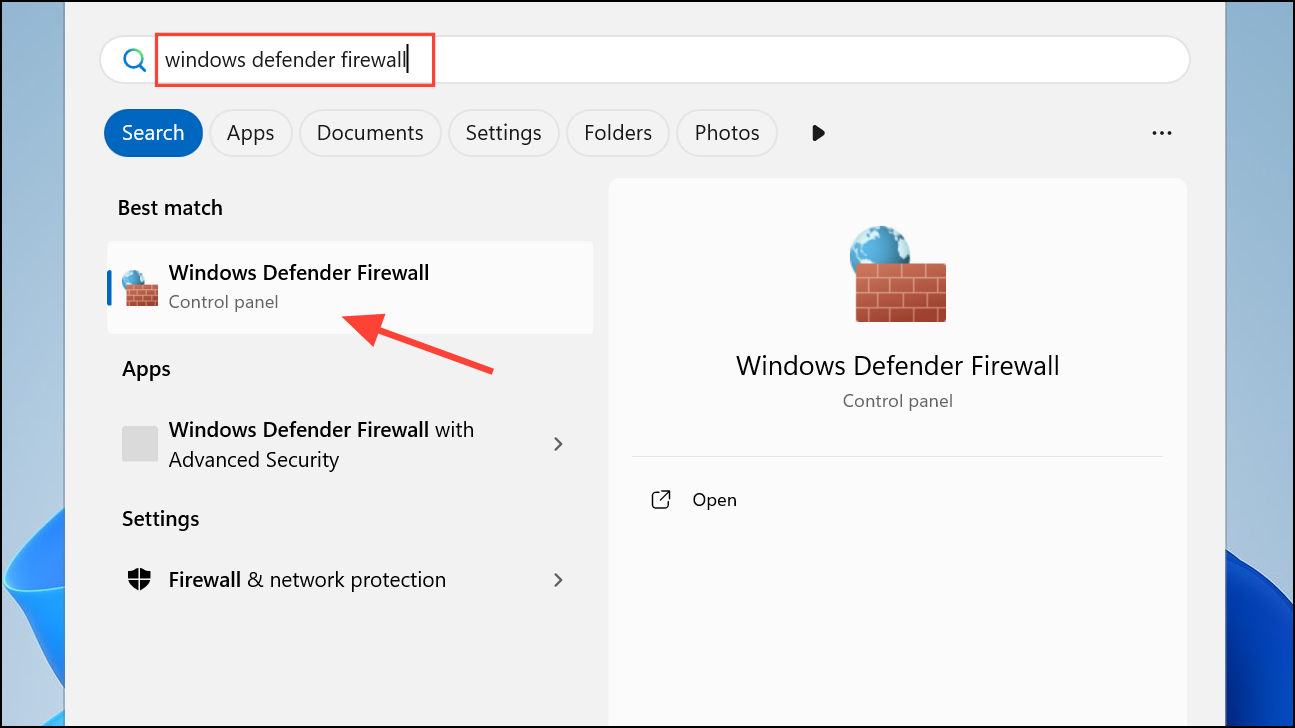

Krok 1:Otwórz menu Start i wpiszWindows Defender Firewall with Advanced Security, a następnie wybierz pasujący wynik.

Krok 2:W lewym okienku kliknijZasady przychodzące. Ta sekcja zarządza przychodzącymi połączeniami sieciowymi.

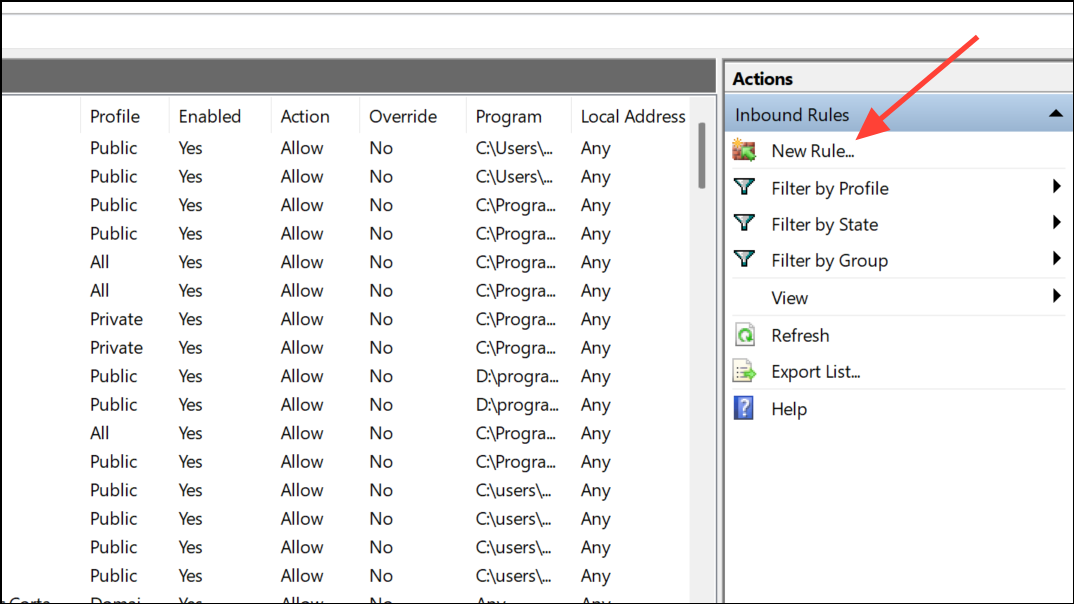

Krok 3:W prawym okienku wybierzNowa zasadaw menu Działania. Spowoduje to uruchomienie kreatora tworzenia reguły.

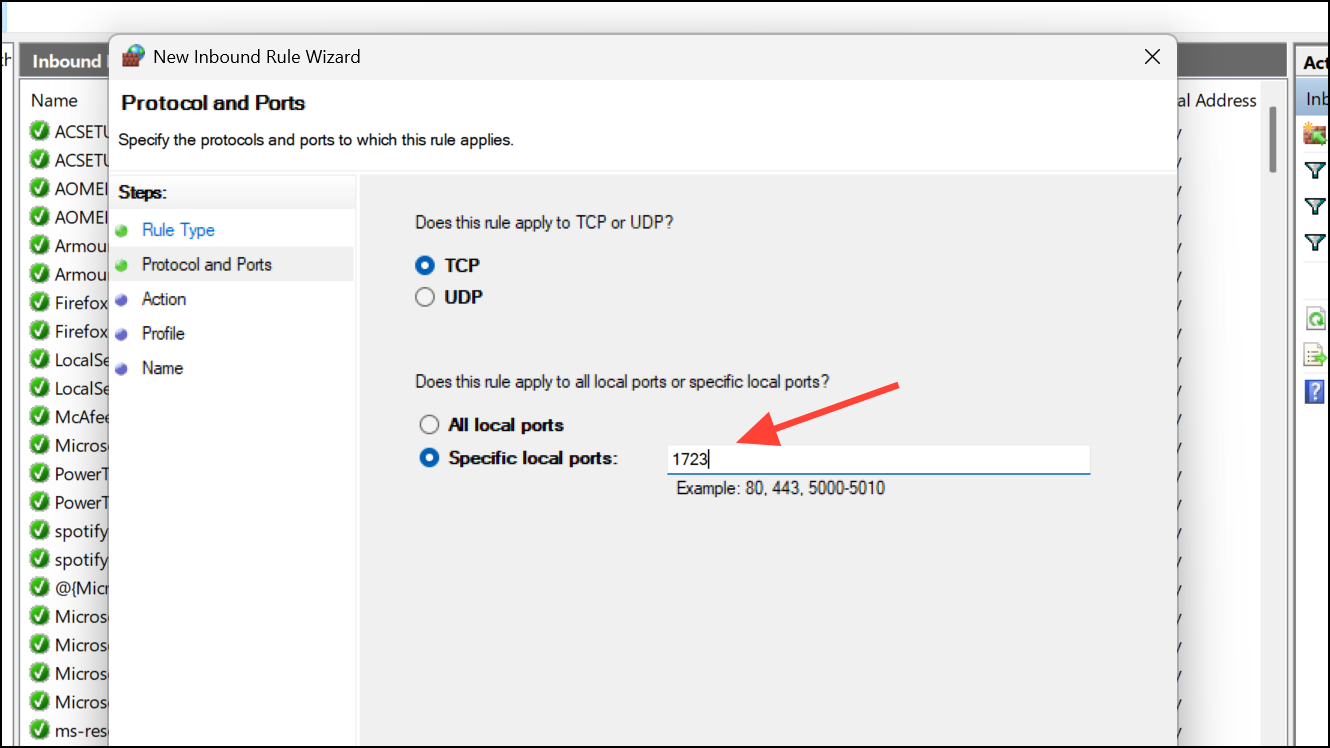

Krok 4:WybierzPortopcję, a następnie kliknijNastępny. WybieraćTCPjako protokół i wejdź1723wOkreślone porty lokalnepole. TrzaskNastępny.

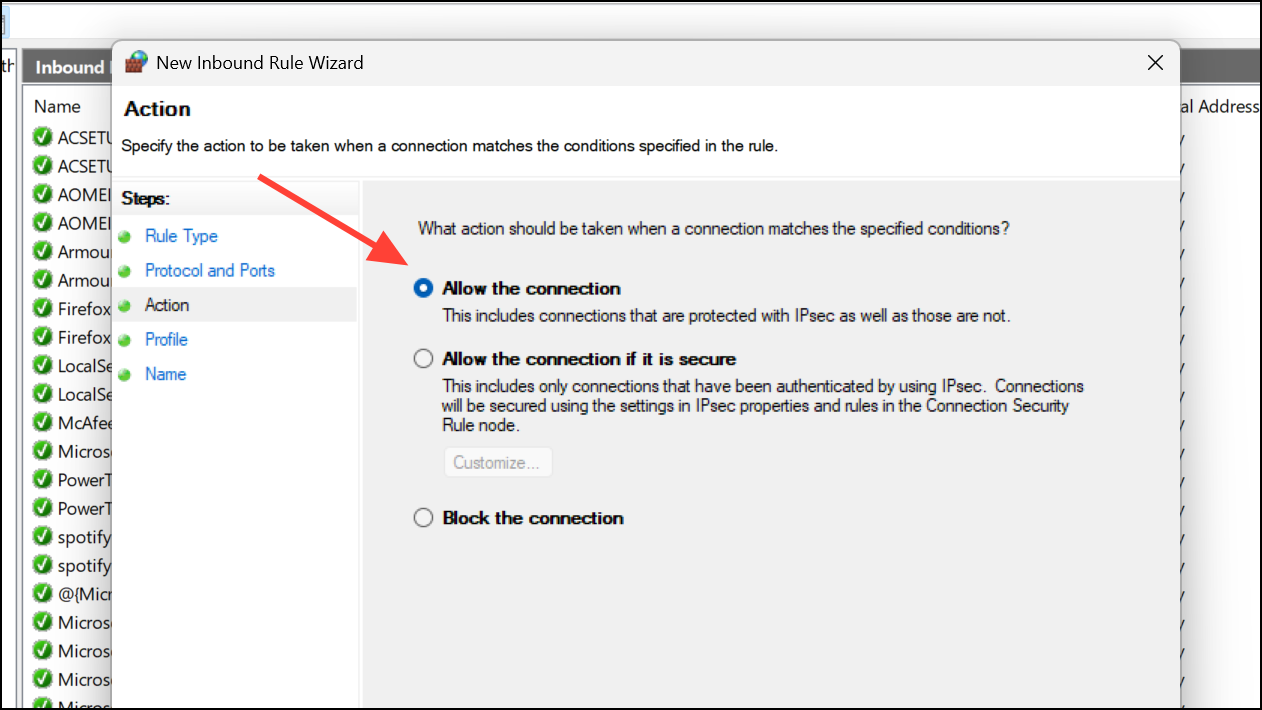

Krok 5:WybieraćZezwól na połączenieaby umożliwić ruch przez ten port. TrzaskNastępny.

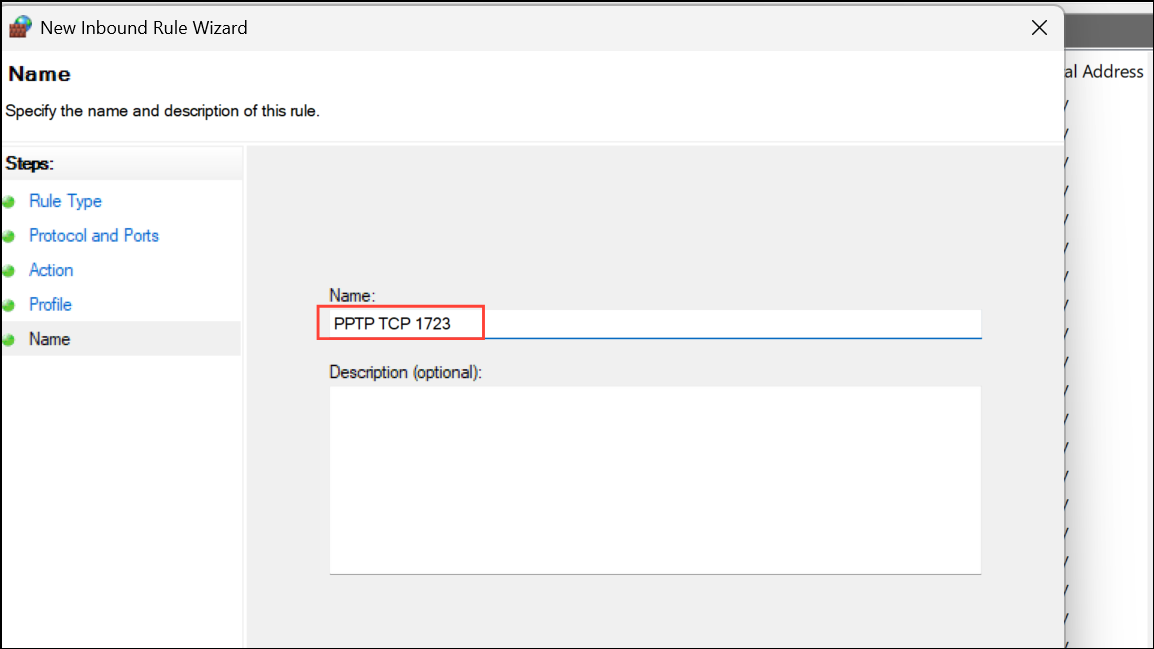

Krok 6:Wybierz odpowiednie profile sieciowe (domena, prywatny, publiczny) zgodnie z wymaganiami dla Twojego środowiska. TrzaskNastępny, a następnie nadaj regule opisową nazwę, npPPTP TCP 1723i kliknijSkończyć.

Ta konfiguracja umożliwia niezbędny ruch VPN i rozwiązuje najczęstszą przyczynę błędu 806.

Włącz protokół GRE (protokół 47) w ustawieniach zapory

Protokół GRE (Generic Routing Encapsulation), znany również jako protokół 47, jest niezbędny w sieciach VPN PPTP. Nawet jeśli port TCP 1723 jest otwarty, blokowanie pakietów GRE uniemożliwi prawidłowe utworzenie tunelu VPN.

Krok 1:OtwarteZapora systemu Windows Defender z zaawansowanymi zabezpieczeniamijak opisano powyżej.

Krok 2:TrzaskZasady przychodzącew lewym okienku, a następnie wybierzNowa zasadaz menu Akcje.

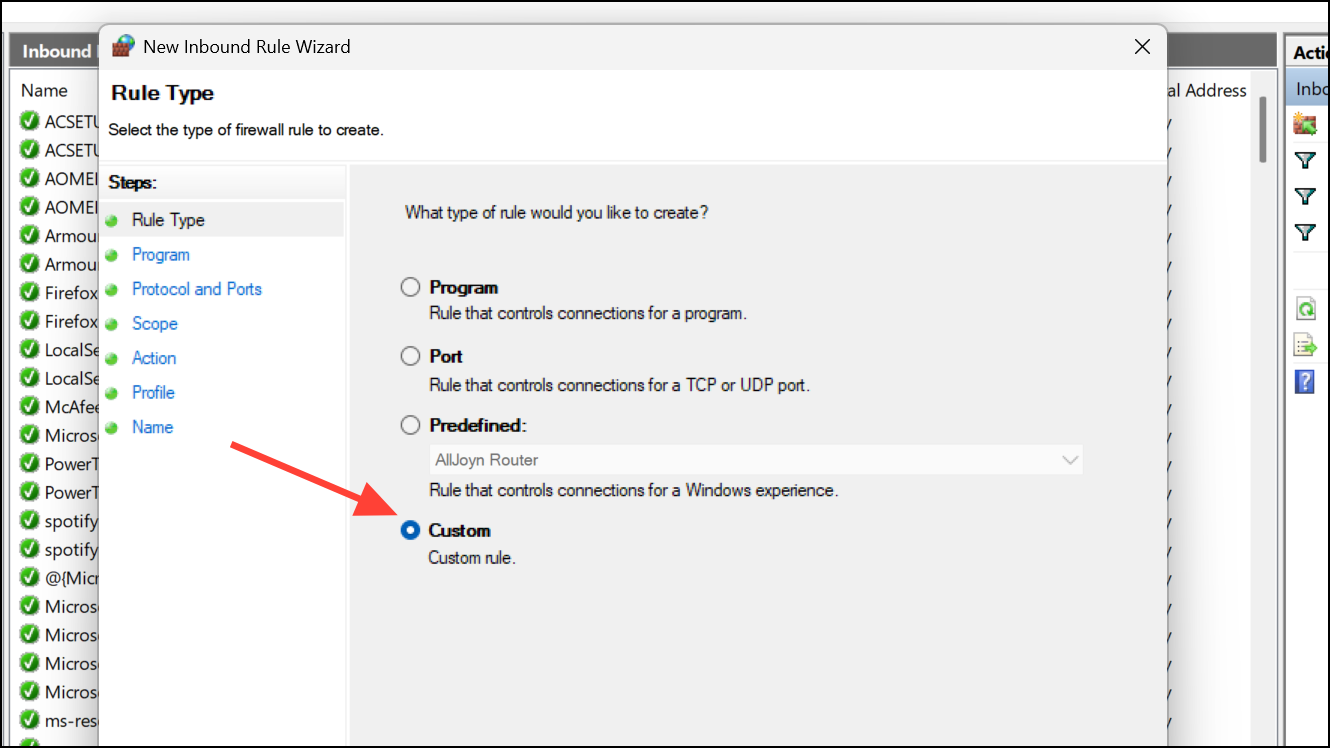

Krok 3:WybieraćZwyczajjako typ reguły i kliknijNastępny.

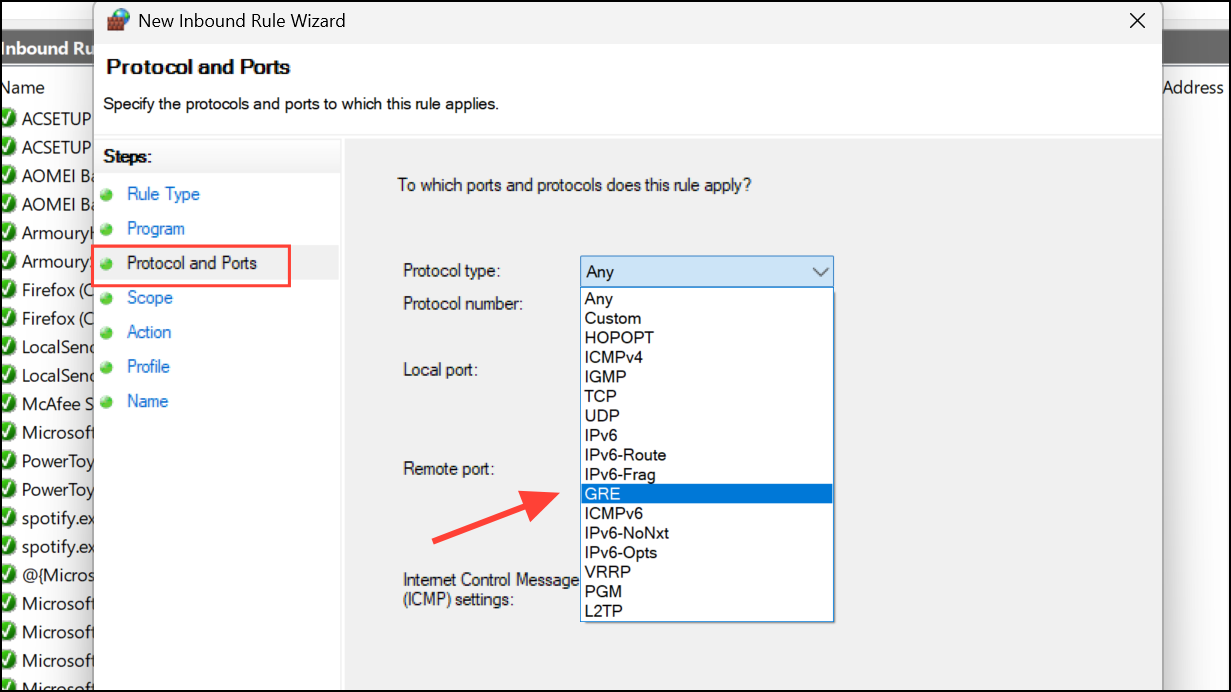

Krok 4:W sekcji Protokół i porty otwórz plikTyp protokołumenu rozwijane i wybierzIŚĆ. Spowoduje to automatyczne ustawienie numeru protokołu na 47.

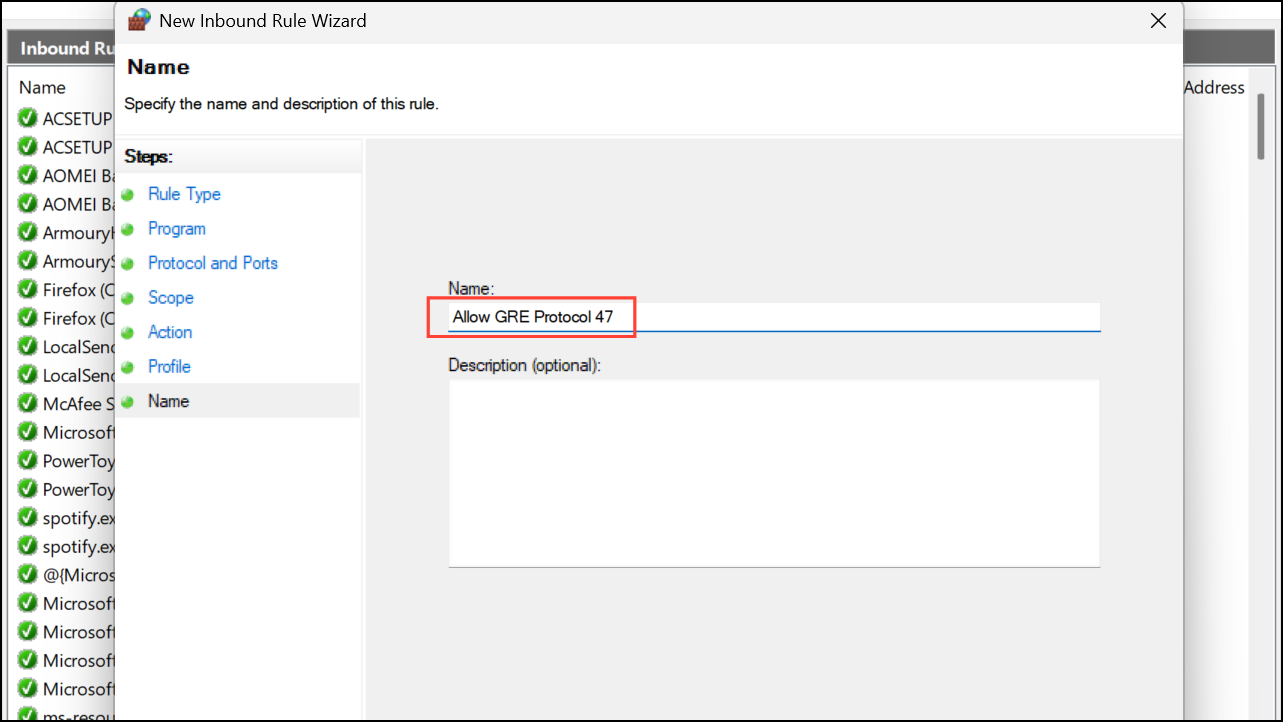

Krok 5:Kontynuuj korzystanie z kreatora, wybierającZezwól na połączeniei zastosowanie reguły do odpowiednich profili. Nadaj regule jasną nazwę, npAllow GRE Protocol 47i zakończ konfigurację.

Jeśli dozwolony jest zarówno port TCP 1723, jak i protokół GRE, można pomyślnie nawiązać połączenia PPTP VPN.

Skonfiguruj przekierowanie portów na routerach i urządzeniach NAT

Serwery VPN znajdujące się za routerem lub urządzeniem NAT wymagają przekierowania portów, aby działać prawidłowo. Bez przekierowania zewnętrzni klienci VPN nie mogą uzyskać dostępu do wymaganych portów lub protokołów serwera.

Krok 1:Zaloguj się do interfejsu internetowego routera. Adres jest zazwyczaj192.168.1.1Lub192.168.0.1. Jeśli nie masz pewności, zapoznaj się z instrukcją obsługi swojego urządzenia.

Krok 2:Znajdź sekcję Przekierowanie portów lub Serwer wirtualny w ustawieniach routera.

Krok 3:Dodaj nową regułę, aby przekierowywać port TCP 1723 na wewnętrzny adres IP serwera VPN.

Krok 4:Włącz przekazywanie GRE (Protocol 47), jeśli Twój router je obsługuje. Niektóre routery mają specjalny przełącznik przekazywania PPTP lub opcję protokołu GRE. Jeśli jest dostępny, aktywuj go dla adresu IP serwera VPN.

Krok 5:Zapisz zmiany i zrestartuj router, jeśli zostaniesz o to poproszony. Dzięki temu działaniu przychodzące połączenia VPN będą mogły dotrzeć do serwera poprzez NAT routera.

Prawidłowe przekierowanie portów eliminuje błąd VPN 806 powodowany przez routery lub urządzenia NAT blokujące niezbędny ruch.

Wyłącz lub dostosuj oprogramowanie antywirusowe i zaporę sieciową innych firm

Niektóre programy antywirusowe lub zapory innych firm zastępują ustawienia Zapory systemu Windows i blokują porty lub protokoły wymagane do połączeń VPN. Tymczasowe wyłączenie tych narzędzi może pomóc w ustaleniu, czy są one źródłem problemu.

Krok 1:Znajdź ikonę programu antywirusowego lub zapory ogniowej na pasku zadań (w prawym dolnym rogu ekranu).

Krok 2:Kliknij ikonę prawym przyciskiem myszy i wybierz opcję wyłączenia ochrony lub wyłączenia zapory. Jeśli zostanie wyświetlony monit, wybierz okres czasu.

Krok 3:Spróbuj ponownie połączyć się z VPN. Jeśli połączenie się powiedzie, dostosuj ustawienia oprogramowania zabezpieczającego, aby zezwolić na ruch VPN lub dodaj wyjątki dla portu TCP 1723 i protokołu GRE 47.

Krok 4:Włącz ponownie ochronę po przetestowaniu, aby zachować bezpieczeństwo systemu.

Sugerowana lektura:Napraw błąd usługi VPN na komputerze z systemem Windows 10/11 o kodzie 809, 619, 87

Takie podejście izoluje konflikty oprogramowania i umożliwia bezpieczne działanie VPN bez narażania ogólnej ochrony urządzenia.

Zaktualizuj oprogramowanie routera

Przestarzałe oprogramowanie sprzętowe routera może nie obsługiwać bieżących protokołów VPN lub zawierać błędy zakłócające połączenia VPN. Aktualizacja oprogramowania sprzętowego może rozwiązać problemy ze zgodnością powodujące błąd 806.

Krok 1:Uzyskaj dostęp do internetowego interfejsu zarządzania routera za pomocą przeglądarki.

Krok 2:Znajdź sekcję Aktualizacja oprogramowania sprzętowego lub administracja. W razie potrzeby pobierz najnowsze oprogramowanie z oficjalnej strony producenta.

Krok 3:Prześlij i zastosuj aktualizację, postępując zgodnie z instrukcjami routera. Poczekaj, aż router uruchomi się ponownie i zakończy proces.

Krok 4:Po aktualizacji przetestuj ponownie połączenie VPN.

Aktualizacje oprogramowania sprzętowego często rozwiązują problemy ze zgodnością protokołów i poprawiają ogólną stabilność sieci.

Rozwiązanie błędu VPN 806 w systemie Windows 11 oznacza skonfigurowanie reguł zapory sieciowej, zezwolenie na podstawowe porty i protokoły oraz potwierdzenie, że routery i oprogramowanie zabezpieczające nie blokują ruchu VPN. Regularne kontrole i aktualizacje zapewniają niezawodność i bezpieczeństwo połączeń.